.avif)

Proteja tudo, Não comprometa nada.

Proteja seu código, Cloud e runtime em um sistema central.

Encontre e corrija vulnerabilidades automaticamente.

Aikido - Plataforma de segurança tudo em um

Código (ASPM)

Cloud (CSPM)

Teste (Domínios e API)

Plataforma Unificada

Claro, você pode gerenciar várias ferramentas de segurança.

Cada uma com seus próprios preços, alertas e opiniões.

A maioria delas opera isoladamente e perde o que realmente importa.

análise de dependências de código aberto (SCA)

Monitora continuamente seu código em busca de vulnerabilidades conhecidas, CVEs e outros riscos ou gera SBOMs.

Substitui

Pentests Autônomos

Automatize testes de penetração com Agentes de IA que simulam a intuição de hackers e encontram vulnerabilidades antes da exploração.

Substitui

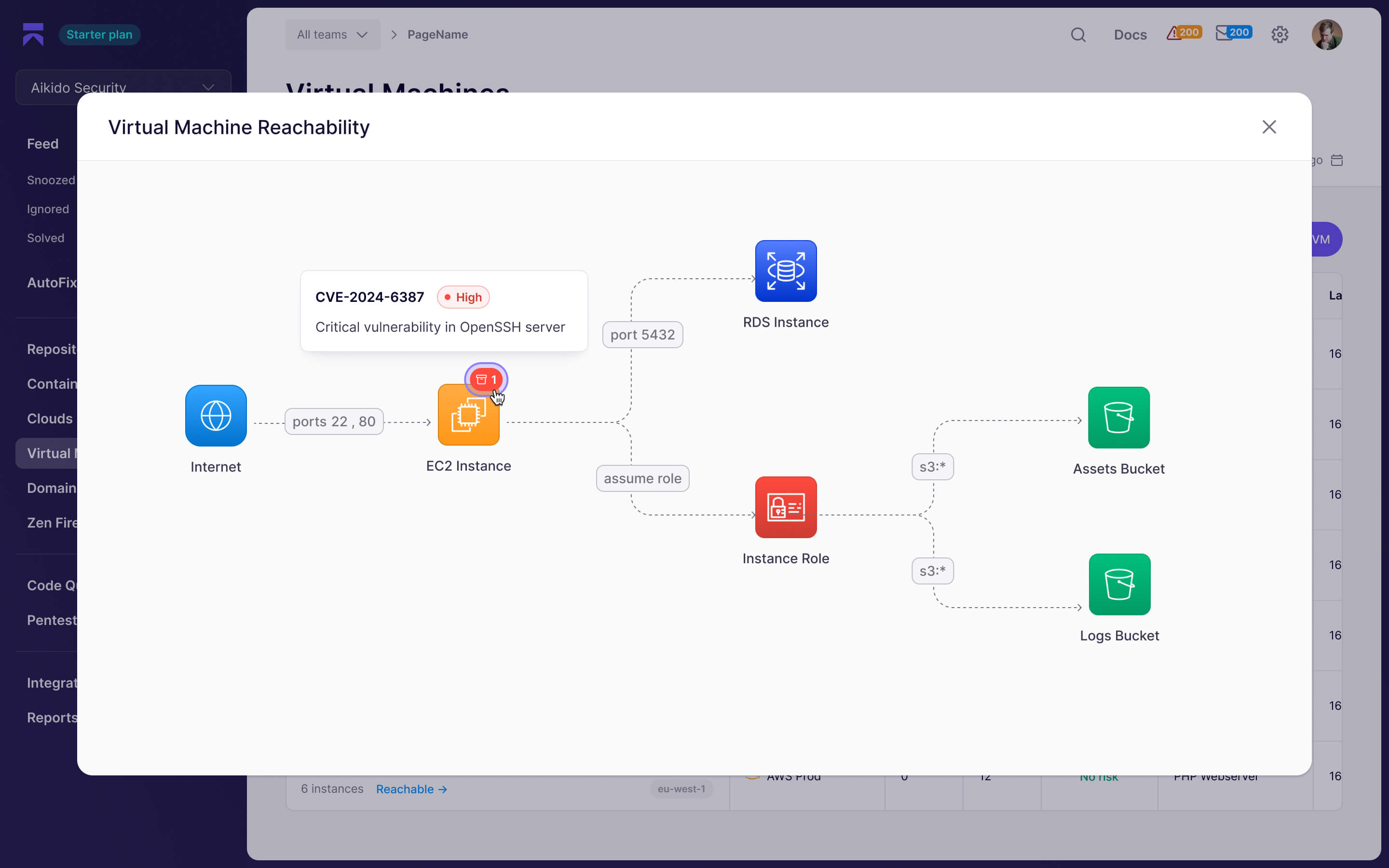

Gerenciamento de postura da Cloud (CSPM)

Detecta riscos de infraestrutura Cloud (configurações incorretas, VMs, imagens de Container) em grandes provedores Cloud.

Substitui

análise estática de código (SAST)

Verifica seu código-fonte em busca de riscos de segurança antes que um problema possa ser mesclado.

Substitui

Monitoramento de superfície (DAST)

Testa dinamicamente o front-end e as APIs do seu aplicativo web para encontrar vulnerabilidades através de ataques simulados.

Substitui

Infrastructure as Code scanning (IaC)

Escaneia infraestrutura como código de Terraform, CloudFormation e Kubernetes em busca de configurações incorretas.

Substitui

varredura de imagens de contêiner

Faz a varredura do SO do Container em busca de pacotes com problemas de segurança.

Substitui

varredura de licenças de código aberto

Monitora suas licenças em busca de riscos como licenciamento duplo, termos restritivos, má reputação, etc.

Substitui

Detecção de malware em dependências

Impede que pacotes maliciosos se infiltrem na sua cadeia de suprimentos de software. Desenvolvido por Aikido Intel.

Substitui

Software Desatualizado

Verifica se quaisquer frameworks e runtimes que você está usando não são mais mantidos.

Substitui

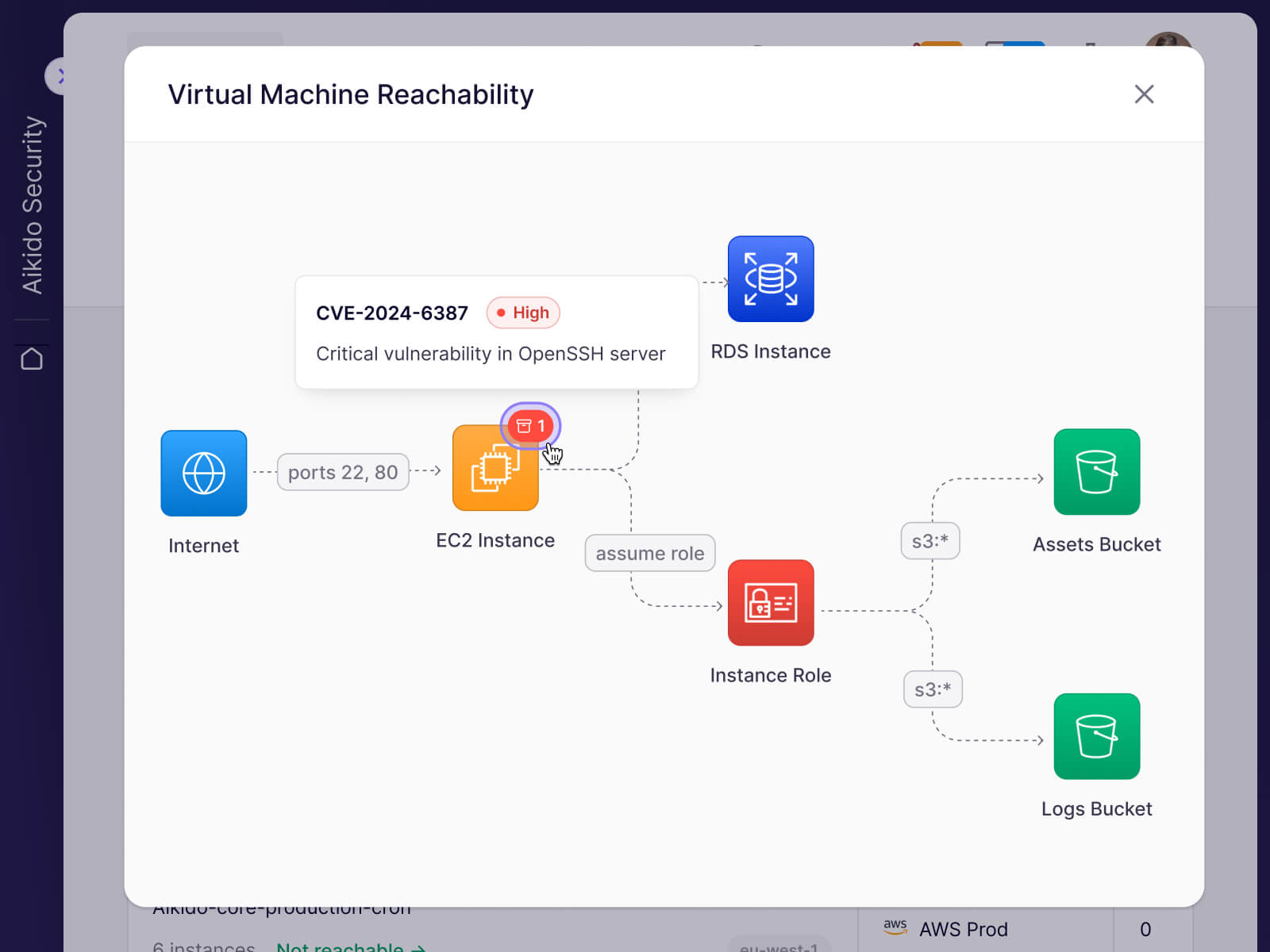

Escaneamento de Máquinas Virtuais

Escaneia suas máquinas virtuais em busca de pacotes vulneráveis, runtimes desatualizados e licenças de risco.

Substitui

Segurança em Tempo de Execução do Kubernetes

Identifique imagens vulneráveis, veja os Containeres impactados, avalie sua acessibilidade.

Substitui

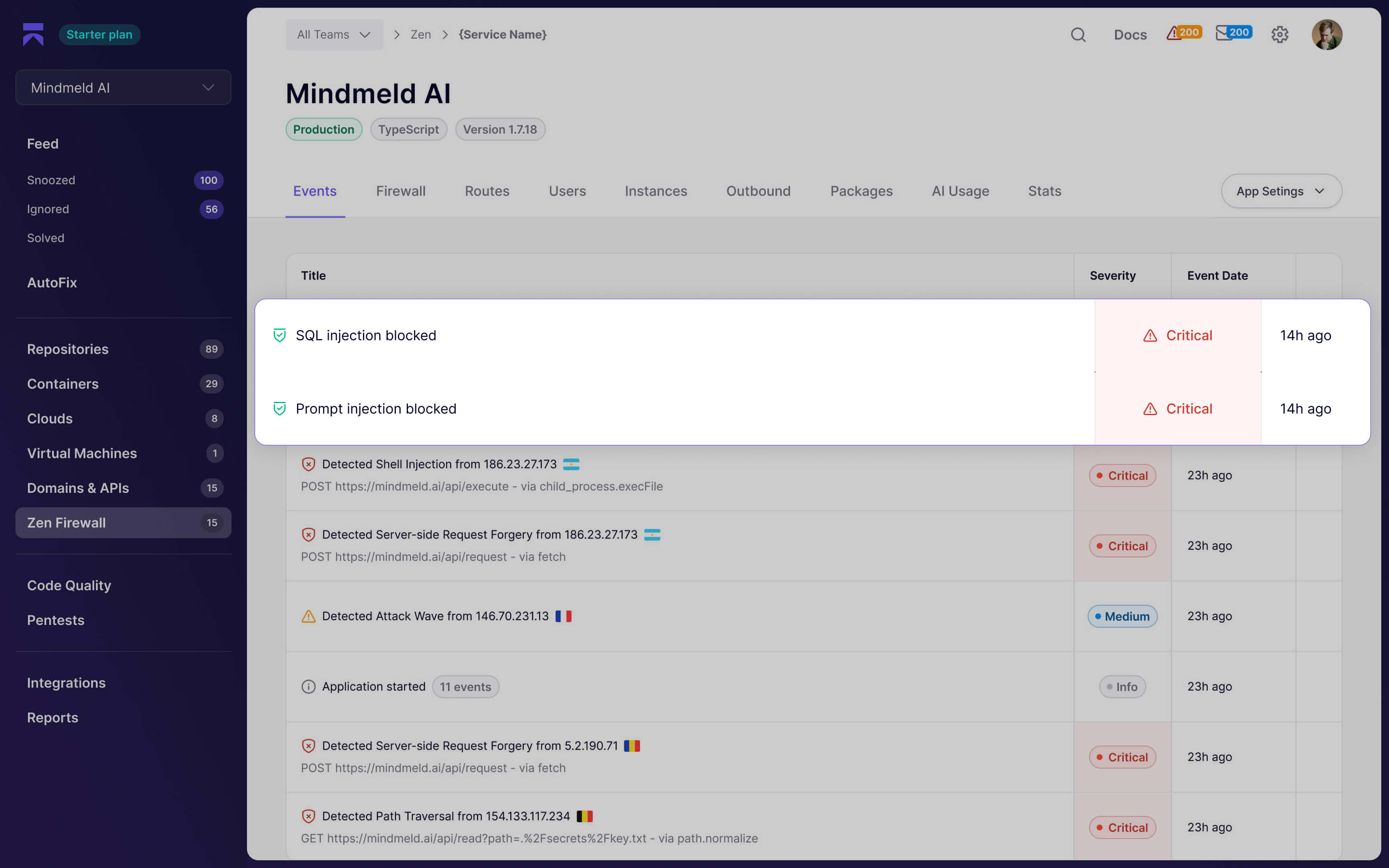

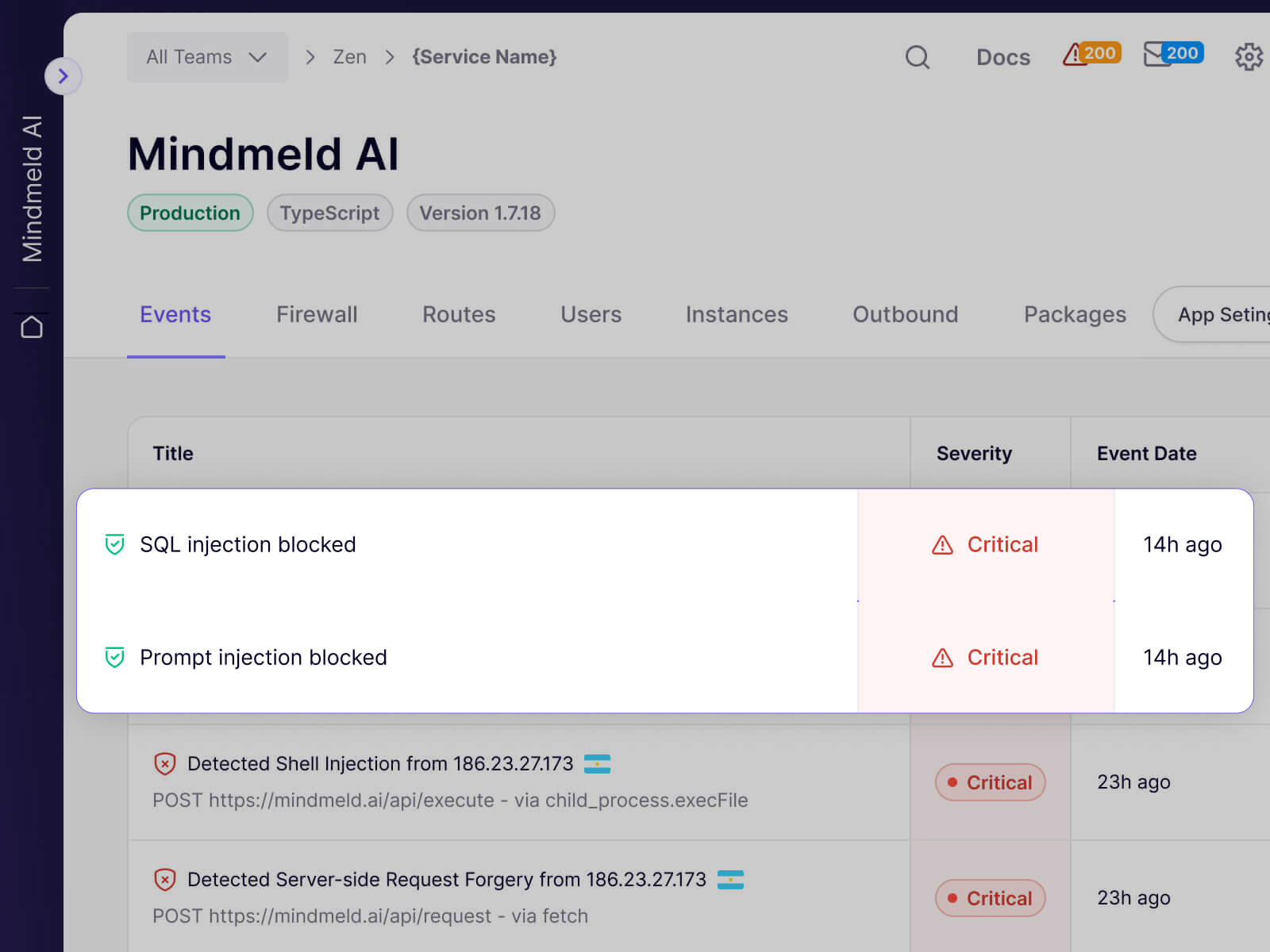

proteção em tempo de execução

Zen é o seu firewall incorporado no aplicativo para sua tranquilidade. Bloqueie automaticamente ataques de injeção críticos, introduza Rate limiting de API e muito mais.

Substitui

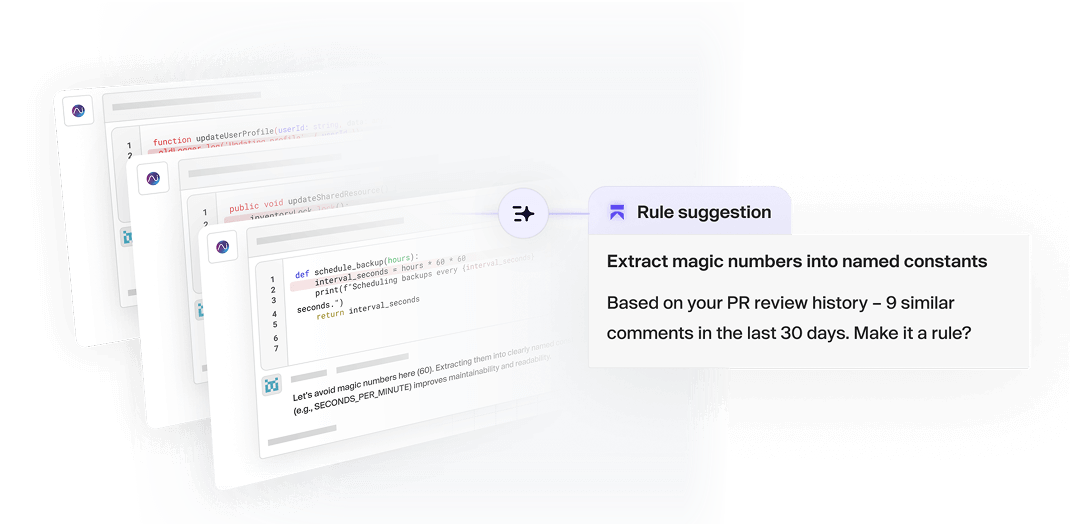

Qualidade de Código

Entregue código limpo mais rápido com revisão de código por IA. Revise o código automaticamente em busca de riscos de bugs, anti-patterns e problemas de qualidade.

Substitui

detecção de segredos

Verifica seu código em busca de chaves de API vazadas e expostas, senhas, certificados, chaves de criptografia, etc.

Substitui

Funcionalidades

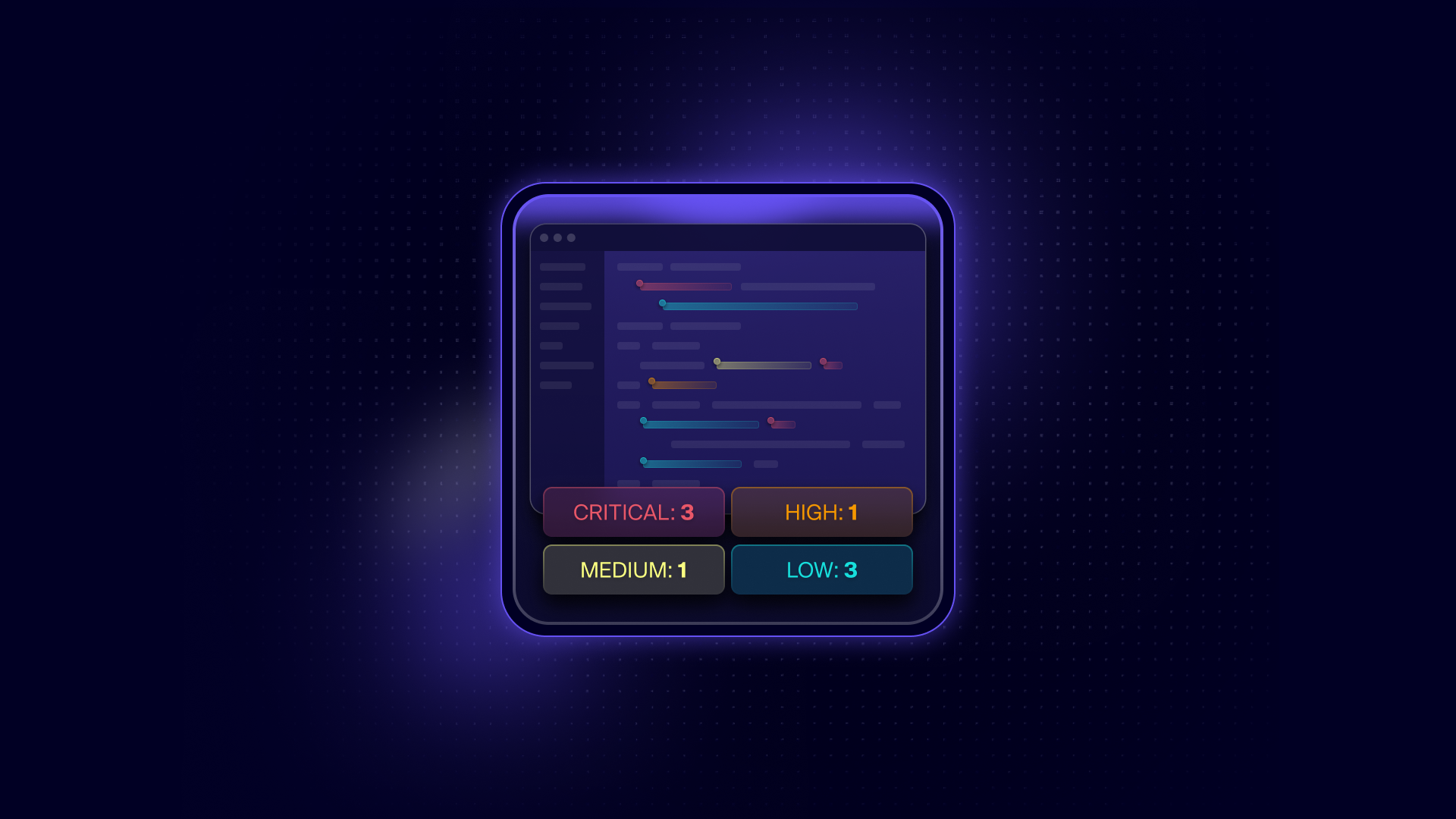

Priorizamos os alertas para que você não precise fazer isso.

Deduplicação

Alertas relacionados são agrupados, para que você possa resolver mais problemas com menos esforço.

AutoTriage

Aikido avalia os alertas no contexto do seu código e infraestrutura e desprioriza problemas que não representam risco real para sua aplicação.

Regras Personalizadas

Ajuste o que é relevante para sua equipe. Exclua caminhos, pacotes ou condições específicas, mas continue sendo alertado quando algo crítico acontecer.

Nós ajudamos você a ir do alerta à correção.

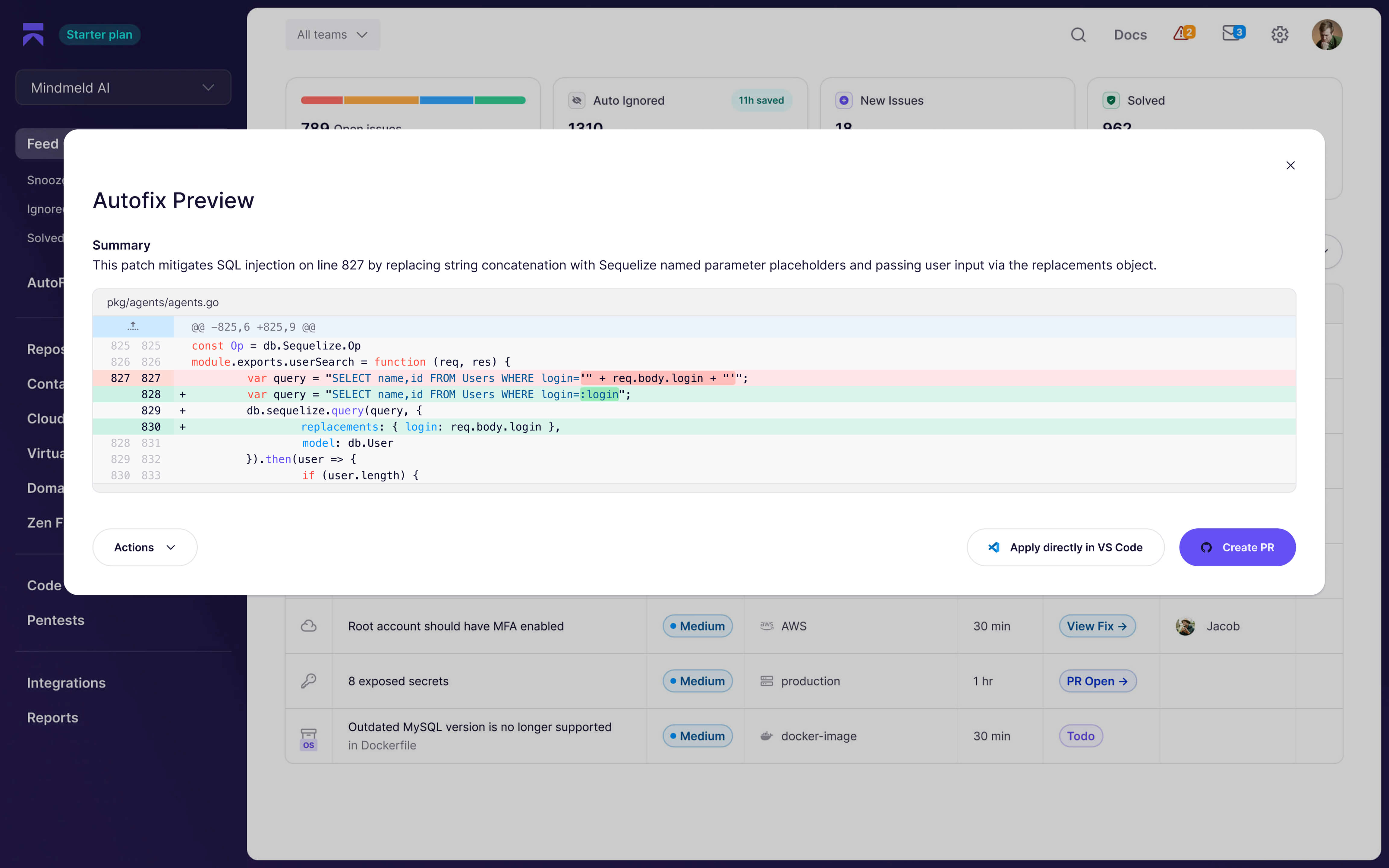

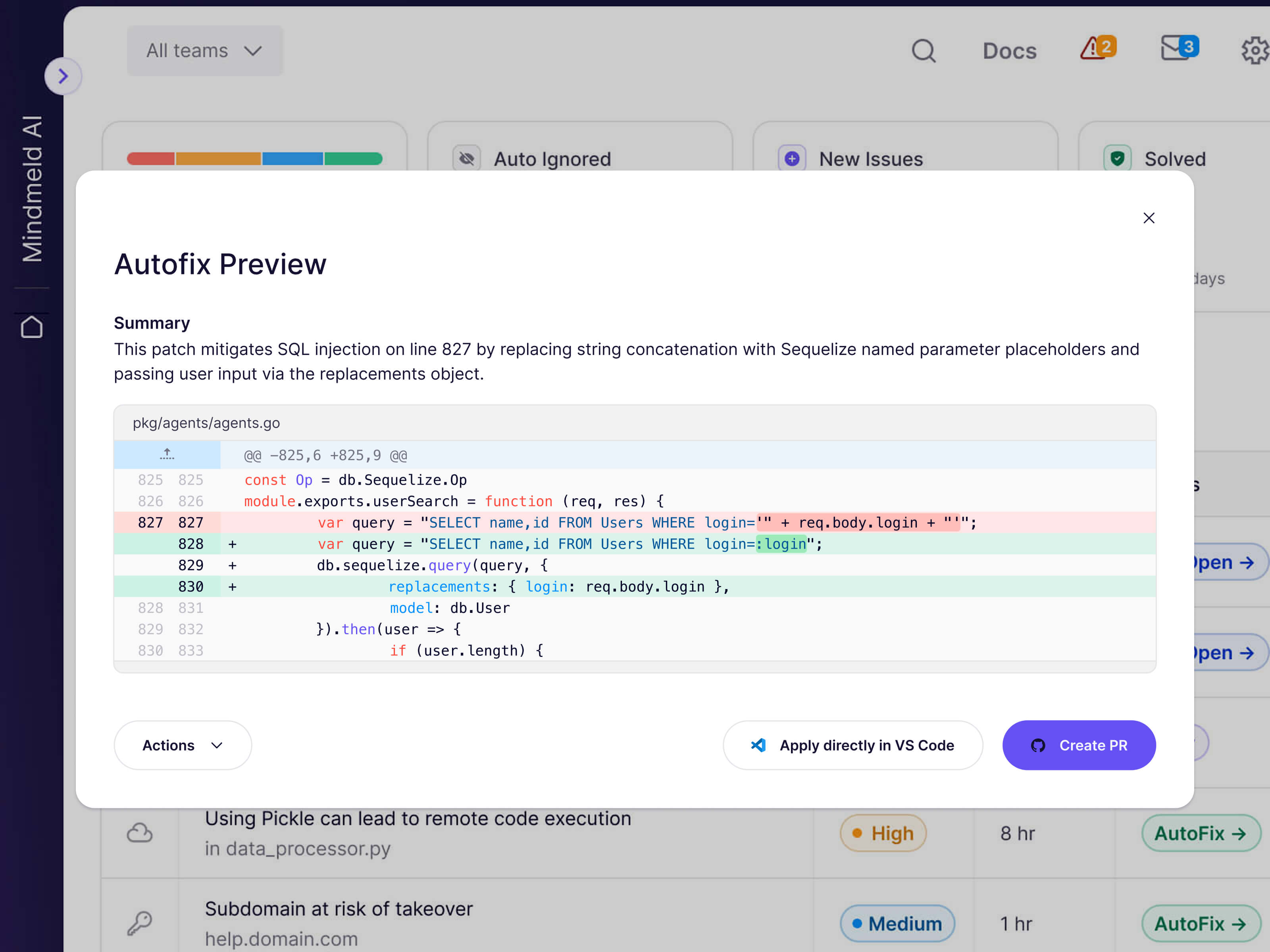

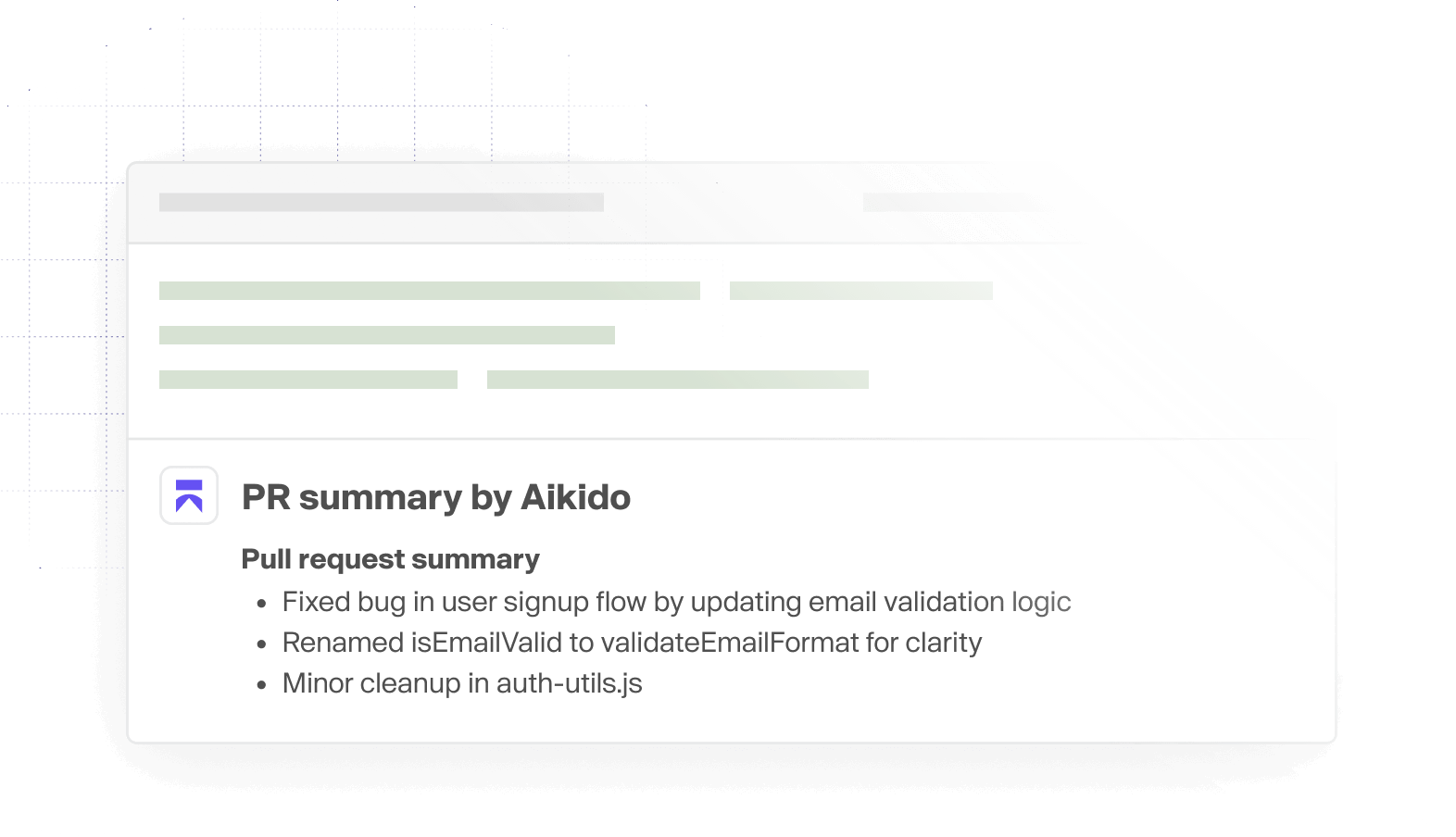

AutoFix

Gere pull requests revisáveis para corrigir problemas em código, dependências, infraestrutura e Containers, com visibilidade total antes de fazer o merge.

Correção em Massa com Um Clique

Crie pull requests prontos para merge que abordam múltiplos alertas relacionados de uma vez, economizando tempo e trabalho manual.

Resumos TL;DR

Obtenha um resumo curto e acionável do que está errado e como corrigir. Transforme-o em um ticket ou atribua-o em um clique.

Cuidando dos seus dados como se fossem nossos.

Escolha os repositórios você mesmo.

Ao fazer login com seu sistema de controle de versão (VCS), não obtemos acesso a nenhum dos seus repositórios. Você pode conceder manualmente acesso somente leitura aos repositórios que deseja escanear.

Acesso somente leitura

Não podemos alterar nenhum dos seus códigos.

Nenhuma chave do nosso lado

Você faz login com sua conta Github, Gitlab ou Bitbucket, portanto, não podemos armazenar/visualizar chaves.

Tokens de acesso de curta duração

Só pode ser gerado com um certificado, armazenado no AWS Secrets Manager.

Container Docker separado

Cada varredura gera um Container Docker separado que é excluído permanentemente logo após a conclusão da análise.

Os dados não serão compartilhados - nunca!

O fluxo não pode parar

Nós o notificaremos quando for importante.

Perguntas Frequentes Q's

Como o Aikido sabe quais alertas são relevantes?

Desenvolvemos um motor de regras que leva em consideração o contexto do seu ambiente. Isso nos permite adaptar facilmente a pontuação de criticidade para o seu ambiente e filtrar falsos positivos. Se não tivermos certeza, o algoritmo sempre reverte para a opção mais segura...

O que acontece com os meus dados?

Clonamos os repositórios em ambientes temporários (como Docker Containers exclusivos para você). Esses Containers são descartados após a análise. A duração do teste e das próprias varreduras leva cerca de 1 a 5 minutos. Todos os clones e Containers são então automaticamente removidos depois disso, sempre, a todo momento, para cada cliente.

O Aikido faz alterações no meu codebase?

Não podemos e não faremos, isso é garantido pelo acesso somente leitura.

Não quero conectar meu repositório. Posso experimentar com uma conta de teste?

Claro! Ao se inscrever com seu git, não conceda acesso a nenhum repositório e selecione o repositório de demonstração!

Como o Aikido é diferente?

Aikido combina recursos de diversas plataformas em uma só. Ao reunir várias ferramentas em uma única plataforma, somos capazes de contextualizar vulnerabilidades, filtrar falsos positivos e reduzir o ruído em 95%.

Como posso confiar no Aikido?

Estamos fazendo todo o possível para ser totalmente seguro e compatível. O Aikido foi examinado para atestar que seu sistema e a adequação do design dos controles atendem aos requisitos SOC 2 Tipo II da AICPA e ISO 27001:2022.

Fique seguro agora

Proteja seu código, Cloud e runtime em um único sistema centralizado.

Encontre e corrija vulnerabilidades rapidamente de forma automática.

.avif)

.svg)

.jpg)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.jpg)

.png)

.avif)

.png)

.png)

.png)

.png)