Se você trabalha com DevSecOps ou AppSec, provavelmente já ouviu falar de Snyk e Trivy, e provavelmente os comparou pelo menos uma vez. Ambos escaneiam código-fonte, dependências, Containers e outros artefatos em busca de vulnerabilidades conhecidas, mas, ao utilizá-los, as diferenças se tornam impossíveis de ignorar. Notavelmente em sua experiência do desenvolvedor, precisão e manutenção.

Um prioriza fluxos de trabalho aprimorados, integrações profundas e orientação estruturada para equipes de desenvolvimento, enquanto o outro foca em transparência, velocidade e simplicidade por meio de uma abordagem totalmente open-source e CLI-first.

Neste artigo, detalharemos suas principais funcionalidades e faremos uma comparação clara lado a lado para ajudá-lo a escolher a ferramenta que melhor se adapta ao seu fluxo de trabalho e necessidades de segurança.

TL;DR:

Aikido Security reúne os pontos fortes de Snyk e Trivy, oferecendo uma plataforma única com segurança full-stack e fluxos de trabalho amigáveis ao desenvolvedor. Ela combina a cobertura de dependências, Containers e risco de licenciamento do Snyk com a velocidade e simplicidade do Trivy, ao mesmo tempo em que oferece análise impulsionada por IA e recursos de remediação automatizada.

Aikido Security contribui ativamente para a comunidade open-source por meio de diversas iniciativas. Seu feed de inteligência é frequentemente o primeiro a identificar novas CVEs e campanhas de malware, incluindo o recente surto de segurança npm e Shai Hulud 2.0. Desde esses comprometimentos, as organizações recorreram ao SafeChain da Aikido para proteger pacotes npm na instalação, permitindo que evitem muitos desses problemas desde o início.

Aikido Security também é o principal iniciador do Projeto Opengrep, uma alternativa open-source ao Semgrep após sua recente mudança de licença. O Opengrep oferece à comunidade open-source um motor de análise estática de código mais avançado, acesso a recursos do Semgrep anteriormente pagos, desempenho mais rápido e suporte mais amplo a linguagens e plataformas.

Também oferece uma versão open-source de seu Zen firewall proprietário.

Essas iniciativas fazem da Aikido Security a combinação de uma poderosa plataforma de segurança pronta para uso e um impulsionador de melhorias de segurança impulsionadas pela comunidade.

Comparando Snyk vs Trivy vs Aikido Security

O que é Snyk?

Snyk é uma plataforma de segurança de aplicações que verifica código, bibliotecas de código aberto, containers e infraestrutura como código (IaC) em busca de vulnerabilidades. Ela se integra diretamente a ambientes de desenvolvimento e pipelines de CI/CD (GitHub, GitLab) para que os desenvolvedores recebam feedback de segurança precocemente. A origem do Snyk está na análise de dependências de código aberto (SCA), mas expandiu-se para incluir o Snyk Container para varreduras de imagens, o Snyk IaC para verificações de Terraform/Kubernetes e o Snyk Code para testes de segurança de aplicações estáticas (SAST).

Prós:

- Cobertura abrangente em SCA, containers, IaC e varredura de código.

- Integração profunda com ferramentas de desenvolvimento e fluxos de trabalho (plugins de IDE, gating de CI/CD).

- Oferece remediação acionável (sugestões de correção, pull requests).

- Monitora continuamente novas vulnerabilidades e o alerta, melhorando a segurança a longo prazo.

Contras:

- O preço pode ser caro.

- A plataforma é conhecida por produzir falsos positivos

- A abordagem baseada em Cloud do Snyk pode levantar preocupações com a governança de dados

- Curva de aprendizado acentuada

- Possui um limite de tamanho de arquivo de 1 MB para análise estática.

- Os tempos de varredura podem ser lentos em grandes repositórios

- Suas recomendações de remediação podem parecer genéricas ou não personalizadas.

- Pode ter dificuldades com bases de código proprietárias ou altamente especializadas.

O que é o Trivy?

O Trivy é um scanner de vulnerabilidades de código aberto da Aqua Security. É conhecido por ser simples, rápido e completo. Começou como uma ferramenta de varredura de imagens de contêiner e evoluiu para uma ferramenta versátil que também verifica sistemas de arquivos, repositórios de código, Dockerfiles, manifestos Kubernetes e muito mais. O Trivy detecta vulnerabilidades em pacotes de SO (Alpine, Ubuntu) e dependências de aplicações como npm, Pip, Maven, extraindo dados de vários bancos de dados de segurança.

Prós:

- Gratuito e open source

- Varreduras rápidas e configuração simples

- Amplo suporte para varredura de diferentes alvos (Container, sistemas de arquivos, repositórios de código, configurações IaC).

- Resultados geralmente precisos com mínimos falsos positivos.

- Integra-se facilmente em pipelines de CI/CD e pode ser executado localmente por equipes sem infraestrutura especial.

Contras:

- Escopo limitado além das vulnerabilidades conhecidas.

- Não possui uma UI nativa ou interface de relatórios; os resultados são baseados em CLI.

- Sem sugestões de correção automáticas ou gerenciamento de patches.

- Embora o Trivy cubra Container e dependências de código, você pode precisar de ferramentas adicionais para uma AppSec abrangente.

- Suporte e recursos empresariais (como RBAC, dashboards centrais) estão disponíveis apenas ao migrar para as soluções pagas da Aqua Security.

Comparação Recurso por Recurso

Recursos Essenciais de Segurança

- Snyk: O Snyk oferece um amplo conjunto de recursos de segurança de aplicativos em uma única plataforma. Sua principal força é seu motor de análise de composição de software (SCA), que ele usa para encontrar vulnerabilidades em bibliotecas de terceiros e dependências de código aberto. O Snyk Open Source se baseia em um extenso banco de dados de vulnerabilidades para sinalizar pacotes de risco e problemas de licença. Ele também pode sugerir versões mais seguras ou patches. O Snyk também fornece uma ferramenta dedicada de varredura de Container (Snyk Container) que verifica pacotes de SO e bibliotecas de aplicativos em imagens para CVEs conhecidos.

Para infraestrutura como código, o Snyk IaC varre arquivos de configuração (Terraform, Helm charts, Kubernetes) em busca de configurações de segurança incorretas, como grupos de segurança abertos ou credenciais hardcoded. Além disso, o Snyk oferece análise estática (SAST) via Snyk Code para detectar problemas no nível do código, como SQL injection ou padrões de código inseguros em código proprietário.

- Trivy: O Trivy, em comparação, oferece ampla cobertura, com foco na varredura de vulnerabilidades. O Trivy realiza SCA out-of-the-box em imagens de Container e sistemas de arquivos para identificar pacotes de SO vulneráveis (imagens base) e dependências de linguagem em aplicativos (semelhante ao Snyk para Container).

O Trivy também oferece regras de varredura IaC para detectar configurações incorretas em Dockerfiles, manifestos Kubernetes e arquivos de configuração Cloud. Ele pode até mesmo varrer em busca de Secrets hard-coded (chaves de API, senhas) em código ou imagens. No entanto, o Trivy não realiza análise estática de código para vulnerabilidades, ele não encontrará um XSS ou falha de lógica de negócios no código do seu aplicativo, pois não possui um motor SAST.

Ambas as ferramentas abordam as camadas de segurança de "pré-produção". Ambas utilizam feeds de vulnerabilidades para identificar riscos: o Trivy usa bancos de dados públicos, como os avisos de distribuição Linux e os GitHub Security Advisories, enquanto o Snyk usa seu banco de dados de vulnerabilidades proprietário e dados públicos. Nenhuma das ferramentas fornece detecção de ataques em tempo de execução por si só.

Integração e Fluxo de Trabalho DevOps

- Snyk: O Snyk foi projetado para se integrar às ferramentas que desenvolvedores e engenheiros de DevOps já utilizam. Ele oferece integrações com IDEs populares (VS Code, IntelliJ), plataformas de controle de versão (GitHub, GitLab, Bitbucket) e sistemas de CI/CD (Jenkins, CircleCI), para que as varreduras de segurança ocorram automaticamente durante os processos de desenvolvimento e build. Por exemplo, o Snyk pode varrer cada pull request em busca de dependências vulneráveis, abrir e corrigir PRs ou adicionar uma etapa em seu pipeline de CI para interromper o build em caso de problemas de alta severidade.

- Trivy: por outro lado, é um binário leve que você invoca sob demanda, o que o torna extremamente fácil de integrar em scripts e pipelines. Você não precisa criar contas ou fazer upload do seu código para um serviço; basta executar o Trivy como parte de suas tarefas de CI (ou localmente) e inspecionar a saída. Essa abordagem "local-first" agrada a muitas equipes de DevOps: por exemplo, você pode adicionar uma GitHub Action do Trivy para varrer cada build de imagem de Container, ou executar o Trivy em um pipeline Jenkins para falhar um build se vulnerabilidades críticas forem encontradas. O Trivy não possui um dashboard Cloud centralizado por padrão; os resultados aparecem no console (ou como JSON, JUnit, etc.), que você pode alimentar em outros sistemas.

Em resumo, o Snyk se integra profundamente ao SDLC com muitas integrações oficiais (mas exige a adoção da plataforma Snyk), enquanto o Trivy se integra onde quer que você possa executar um CLI.

Precisão e Desempenho

Quando se trata de precisão da varredura e ruído, há diferenças notáveis entre Snyk e Trivy.

- Snyk: A varredura de vulnerabilidades (SCA) do Snyk é geralmente precisa. Ele usa dados curados e análise de contexto para priorizar os problemas. No entanto, sua análise estática de código tem sido relatada por produzir falsos positivos que sobrecarregam os desenvolvedores. Em grandes bases de código, usuários relataram problemas de desempenho, com o Snyk perdendo problemas e excedendo o tempo limite. Por outro lado, o monitoramento contínuo do Snyk significa que, após a varredura inicial, você recebe alertas sobre novos problemas sem precisar executar novamente manualmente.

- Trivy: O Trivy é conhecido por ser rápido e eficiente. Isso se deve à sua capacidade de varrer imagens de Container de tamanho médio em segundos, seu banco de dados de vulnerabilidades compacto e sua baixa taxa de falsos positivos. Como o Trivy identifica apenas vulnerabilidades e configurações incorretas conhecidas, seus resultados são em sua maioria precisos. No entanto, sua varredura de configurações incorretas e varredura de Secrets podem gerar algum ruído.

No geral, em termos de desempenho, o Snyk pode gerar mais ruído em algumas áreas, como varredura de código, mas também fornece insights mais ricos, enquanto o Trivy é rápido e preciso no que verifica, mas exige mais interpretação do usuário e reexecuções para se manter atualizado.

Cobertura e Escopo

- Snyk: O Snyk foi projetado para lidar com bases de código políglotas e oferece suporte a uma ampla gama de linguagens de programação (Java, JavaScript/TypeScript, Python, C#, Ruby, Go), gerenciadores de pacotes (npm, Maven, RubyGems, NuGet), sistemas operacionais de Container, frameworks e formatos IaC. Geralmente, o Snyk foca na fase de desenvolvimento até o processo de build; para cobertura em tempo de execução ou na camada de rede, ferramentas adicionais são necessárias. O Snyk também oferece verificação de conformidade de licenças como parte de sua varredura de código aberto, o que é importante para gerenciar riscos legais.

- Trivy: O Trivy possui ampla cobertura nos tipos de artefatos que ele varre, código-fonte, imagens de Container, arquivos de configuração e muito mais, mas sua profundidade de análise é mais restrita. Ele suporta uma vasta gama de sistemas operacionais (Alpine, Debian, Red Hat) e linguagens (JavaScript, Java, Python, Ruby, .NET, Rust). E também lida com imagens de Container Docker/OCI e pode varrer arquivos tar ou diretórios locais. Para Infraestrutura como Código (IaC), ele inclui verificações para manifestos Kubernetes, Helm charts, Terraform e CloudFormation, semelhante ao Snyk IaC. Ele também pode gerar SBOMs (lista de materiais de software) nos formatos CycloneDX ou SPDX e varrê-los em busca de vulnerabilidades, tornando-o útil para fluxos de trabalho modernos de segurança da cadeia de suprimentos.

Uma limitação é que o Trivy não realiza análise estática de código para lógica de aplicativo personalizada e não fornece auditoria completa de configuração de contas Cloud.

Em resumo, Snyk e Trivy suportam uma ampla gama de linguagens e ambientes de desenvolvimento, mas o Snyk se aprofunda mais na camada de aplicação, enquanto o Trivy se destaca na detecção rápida e precisa de vulnerabilidades conhecidas em muitos tipos de artefatos. No entanto, ambos deixam certas lacunas, como proteção em tempo de execução e testes dinâmicos.

Plataformas como Aikido Security ajudam a cobrir essas lacunas, oferecendo varredura de código, análise de dependências, Container, análise IaC e muito mais em uma única solução integrada.

Experiência do Desenvolvedor

- Snyk: O Snyk oferece uma forte experiência para desenvolvedores com uma UI limpa e intuitiva e dashboards que facilitam o rastreamento, atribuição e remediação de problemas diretamente nos fluxos de trabalho dos desenvolvedores, como pull requests do GitHub e anotações de IDE. Seu Onboarding é direto, especialmente para projetos de código aberto, e a extensa documentação do Snyk apoia ainda mais os desenvolvedores. No entanto, usuários relataram que sua interface é lenta em projetos grandes, e os achados do Snyk podem gerar altos volumes de alertas, exigindo que as equipes gastem tempo na triagem.

- Trivy: O Trivy adota uma abordagem oposta com um workflow baseado em CLI que prioriza velocidade e simplicidade. Ele gera listas de vulnerabilidades brutas sem orientação ou priorização, o que funciona bem para usuários DevOps, mas pode ser menos acessível para desenvolvedores que preferem workflows baseados em UI.

No geral, o Snyk oferece uma experiência mais guiada (com mais automação na correção e relatórios), enquanto o Trivy proporciona uma experiência mais flexível e 'faça você mesmo', que as equipes podem adaptar.

Preços e Manutenção

O modelo de custo e manutenção do Snyk versus Trivy é uma clássica história de produto comercial versus open-source.

- Snyk: Snyk é um produto comercial que geralmente cobra por licença de desenvolvedor ou por projeto. O preço do Snyk tem sido notado por escalar agressivamente com o tamanho da equipe e os recursos, com empresas de médio e grande porte o considerando caro. Por exemplo, o Snyk pode cobrar uma taxa fixa por desenvolvedor por ano, e taxas adicionais para recursos complementares como Snyk Container ou para integração CI além de um certo número de testes. Isso pode levar a custos anuais de seis dígitos para equipes maiores, e alguns recursos (como relatórios ou suporte a idiomas adicionais) podem estar disponíveis apenas em níveis superiores.

A manutenção do Snyk por sua parte é relativamente baixa – você precisará atualizar a CLI ocasionalmente e gerenciar a integração, mas o trabalho pesado (atualização de bancos de dados de vulnerabilidades, melhoria de scanners) é tratado pela equipe do Snyk.

- Trivy: O Trivy é completamente gratuito e de código aberto (licença MIT), o que o torna ideal para equipes com orçamento limitado, startups ou organizações que preferem soluções de código aberto. Não há limites de usuários ou scans, e ele atualiza automaticamente seu banco de dados de vulnerabilidades, então a manutenção mínima é necessária, além de manter o binário do Trivy ou a imagem Docker atualizados.

No entanto, o suporte do Trivy vem principalmente da comunidade, e o gerenciamento em escala empresarial, como a correlação de resultados de scans em múltiplos projetos, exige esforço adicional, já que não possui um portal central ou SLA garantido.

Plataformas como Aikido Security oferecem o melhor de ambas as ferramentas para equipes que desejam a velocidade, flexibilidade e ampla cobertura do Trivy, ao mesmo tempo em que se beneficiam do suporte empresarial, workflows estruturados e contribuem para a comunidade open-source, tudo a custos fixos e transparentes.

Comunidade e Inovação

Snyk e Trivy possuem comunidades e filosofias de desenvolvimento muito diferentes.

- Snyk: Snyk é uma empresa com capital de risco (agora um decacorn) com uma grande base de usuários entre desenvolvedores e empresas. Possui uma comunidade ativa em termos de uso e contribui para projetos open source, como seu banco de dados de vulnerabilidades e algumas ferramentas CLI, mas seus produtos principais são proprietários. A inovação do Snyk frequentemente vem por meio de aquisições e parcerias: eles integraram um motor de IA (através da aquisição da DeepCode) para impulsionar a análise do Snyk Code e fizeram parceria com empresas como GitGuardian para detecção de Secrets e Fugue para segurança na nuvem. A comunidade Snyk tende a ser composta por usuários compartilhando melhores práticas, além do próprio evangelismo do Snyk através de blogs e eventos.

- Trivy: O Trivy deve sua popularidade em grande parte à comunidade open-source. Faz parte do panorama de ferramentas da Cloud Native Computing Foundation (CNCF), e centenas de contribuidores ajudam a manter seus dados de vulnerabilidade e verificações atualizados. Sendo open source, o desenvolvimento do Trivy é transparente no GitHub, e ele frequentemente adiciona recursos solicitados pelos usuários (como novas verificações de configuração ou suporte para novos tipos de artefatos). Por exemplo, o escaneamento de Secrets e o suporte a SBOM (CycloneDX) foram adicionados à medida que o ecossistema evoluiu.

Em termos de IA/ML, o Snyk já está usando IA para auxiliar na correção de código e priorização, e podemos esperar mais disso em sua plataforma. O Trivy em si não possui recursos de IA (não tenta prever vulnerabilidades ou corrigi-las automaticamente), mas pode ser combinado com outras ferramentas que o fazem.

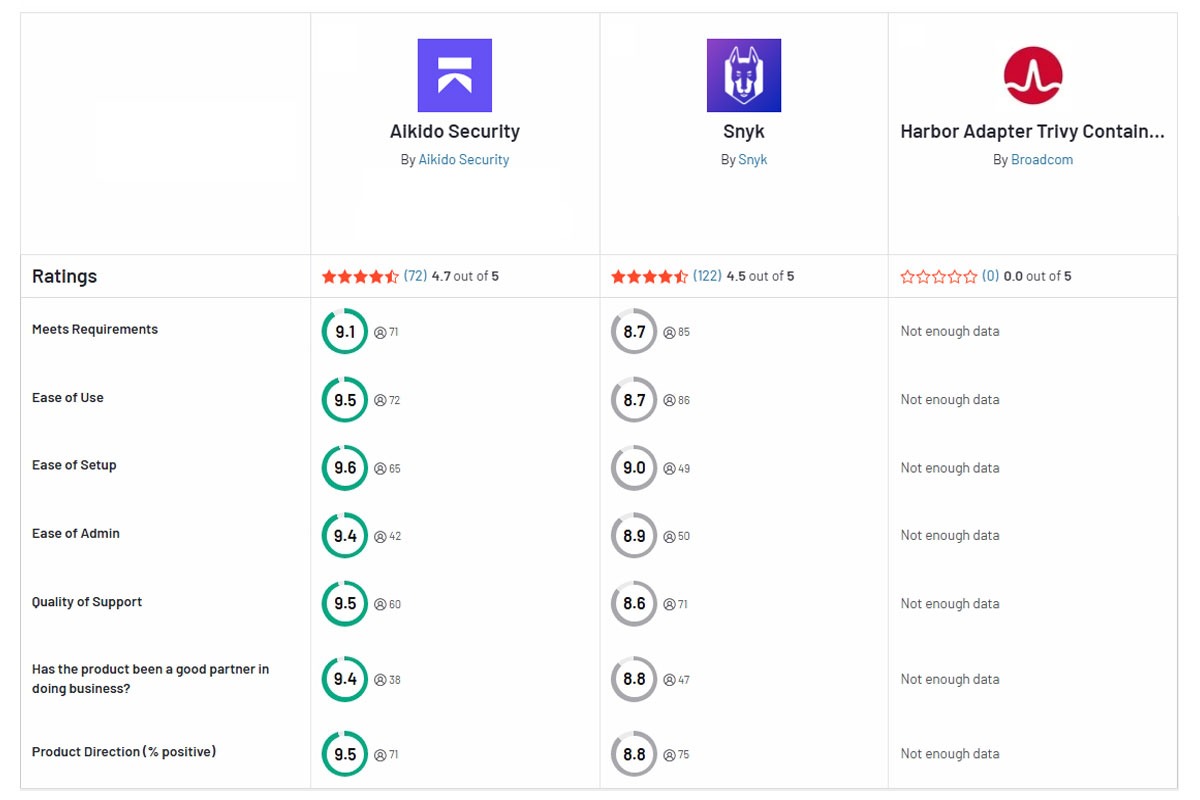

Para ajudar você a comparar os recursos de ambas as ferramentas, a tabela abaixo os resume para você.

Aikido Security: A Melhor Alternativa

Aikido Security é uma plataforma de segurança de aplicações impulsionada por IA que une os pontos fortes de Snyk e Trivy em uma única solução. Oferece cobertura para código-fonte, dependências, contêineres, IaC, infraestrutura de Cloud e APIs, tudo dentro de um fluxo de trabalho amigável para desenvolvedores.

Seu motor de IA correlaciona vulnerabilidades em múltiplas camadas do SDLC e realiza Reachability analysis para identificar vulnerabilidades realmente exploráveis. Também oferece aos desenvolvedores remediação automatizada, incluindo pull requests e correções com um clique.

Além das capacidades comerciais, a Aikido Security se destaca em contribuições de código aberto: seu feed Intel alerta as equipes sobre vulnerabilidades críticas precocemente, SafeChain protege bases de código contra pacotes maliciosos durante a instalação, Opengrep oferece um motor avançado de análise estática, e fornece uma versão de código aberto de seu firewall Zen.

Com um preço fixo e um nível gratuito para sempre, a Aikido Security oferece segurança abrangente e acionável, sem o ruído, custo ou complexidade de gerenciar Snyk e Trivy.

Quer melhorar a segurança da sua aplicação? Comece seu teste gratuito ou agende uma demonstração com a Aikido Security hoje.

FAQ

Quais são as principais diferenças entre Snyk e Trivy?

Snyk é uma plataforma comercial, orientada por UI, com SAST profundo, priorização contextual, verificações de licença, detecção de segredos e integrações de fluxo de trabalho. Já Trivy é um scanner de interface de linha de comando com licença MIT, que é rápido, leve e se destaca em encontrar CVEs conhecidas em imagens, pacotes e templates de IaC. Plataformas como a Aikido Security combinam a usabilidade e a amplitude do Snyk com a velocidade no estilo Trivy.

Qual ferramenta é melhor para varredura de vulnerabilidades em contêineres: Snyk ou Trivy?

Para scans rápidos e locais com custo zero, Trivy é a escolha ideal, graças à sua natureza de código aberto, velocidade, facilidade e capacidade de sinalizar CVEs de imagem conhecidas. Para fluxos de trabalho empresariais que necessitam de reachability contextual, orientação de remediação, verificações de licença e relatórios integrados, Snyk é mais forte. Plataformas como a Aikido Security oferecem tanto velocidade quanto recursos empresariais sem a proliferação de ferramentas.

Como scanners de vulnerabilidades como Snyk e Trivy melhoram as práticas de DevSecOps?

Eles movem a segurança para a esquerda (shift-left) automatizando a detecção em fluxos de trabalho de desenvolvimento, produzem SBOMs e impõem portões de política para que os problemas sejam encontrados e corrigidos mais cedo. Snyk adiciona priorização contextual e alertas gerenciados; enquanto Trivy oferece scans rápidos e scriptáveis que se encaixam em pipelines de CI e testes locais.

Qual ferramenta oferece melhor suporte para varredura de templates de Infrastructure as Code (IaC): Snyk ou Trivy?

Ambos realizam scans de IaC (Terraform, Helm, Kubernetes manifests, CloudFormation), mas Snyk oferece gerenciamento de políticas mais rico, remediação guiada e uma UI para triagem. As verificações de IaC do Trivy são eficazes e amigáveis à CLI, mas produzem resultados brutos que frequentemente exigem agregação personalizada ou ferramentas de política para governança em escala empresarial. Se você busca aplicação de políticas integrada e ergonomia para desenvolvedores, considere plataformas que combinam ambas as abordagens, como a Aikido Security.

Snyk e Trivy podem ser integrados com pipelines de CI/CD, e como suas integrações diferem?

Sim. Trivy se integra via um único binário/CLI e é fácil de incorporar em pipelines e construir contêineres; ele roda localmente e escala com seus CI runners. Já Snyk se integra mais profundamente (plugins de IDE, comentários de PR, correções automatizadas, dashboards centralizados) e oferece scanning gerenciado, alertas e controles baseados em função.

Você também pode gostar:

- 5 Alternativas ao Snyk e Por Que São Melhores

- Melhores Alternativas ao SonarQube em 2026

- Melhores Ferramentas de análise estática de código como Semgrep

- As 10 Principais ferramentas SAST com IA em 2026

- Os 13 Melhores Scanners de Vulnerabilidades de Código em 2026

- Top 7 ASPM Tools em 2026

- Principais Scanners de Infrastructure as Code (IaC)