Ambientes de aplicação modernos são complexos e estão em constante mudança. À medida que as organizações adotam arquiteturas de microsserviços, APIs e infraestruturas multi-cloud, manter uma visibilidade consistente dos riscos de segurança tornou-se difícil.

De acordo com o IBM 2025 Cost of a Breach Report, violações entre ambientes levaram em média 276 dias para serem detectadas e contidas, um tempo significativamente maior do que violações em ambientes isolados de cloud privada, cloud pública ou on-premises.

Application Security Posture Management (ASPM) aborda esse desafio unificando seu ecossistema AppSec, permitindo que as equipes monitorem, identifiquem e corrijam continuamente vulnerabilidades ao longo do ciclo de vida da aplicação. Essas ferramentas fornecem a visibilidade e o controle necessários para proteger suas aplicações. Neste guia, exploraremos as principais ferramentas ASPM que as equipes estão usando hoje, juntamente com comparações lado a lado para ajudá-lo a determinar qual ferramenta ASPM se adapta ao fluxo de trabalho de sua equipe.

TL;DR

Aikido Security se destaca como a solução ASPM nº 1, graças ao seu design focado no desenvolvedor e à plataforma de segurança de aplicação de ponta a ponta (Application Security Posture Management). Ela oferece às equipes de segurança e desenvolvedores uma visão unificada, desde vulnerabilidades de código até configurações incorretas na Cloud, com análises e correlação impulsionadas por IA para filtrar o ruído e revelar vulnerabilidades reais exploráveis.

O ASPM da Aikido Security integra SAST, SCA, IaC, varredura de Secrets e muito mais em um único fluxo de trabalho, garantindo que problemas críticos sejam corrigidos diretamente no fluxo de trabalho de desenvolvimento. Chega de troca de contexto.

Tanto para startups quanto para empresas, em comparação com outras soluções ASPM , a Aikido Security se destaca em comparações técnicas e POCs diretos.

O que é Application Security Posture Management (ASPM)?

Application Security Posture Management (ASPM) envolve o gerenciamento de riscos de segurança de aplicação. As ferramentas ASPM coletam, analisam e priorizam problemas de segurança ao longo do ciclo de vida de desenvolvimento de software, oferecendo uma visão completa do seu cenário de segurança de aplicação.

As ferramentas ASPM utilizam tecnologias avançadas como IA e machine learning para priorizar vulnerabilidades por severidade. Consolidando dados de várias ferramentas de teste de segurança e integrando-se com fluxos de trabalho de desenvolvimento. Ajudando as equipes a identificar e resolver vulnerabilidades de forma mais rápida e eficiente.

Por que você precisa de uma ferramenta ASPM

As ferramentas de Application Security Posture Management (ASPM) desempenham um papel crucial na manutenção de uma postura de segurança robusta em todo o ciclo de vida de desenvolvimento de software. Alguns de seus principais benefícios incluem:

- Visibilidade Centralizada: Oferece uma visão unificada dos riscos de segurança, simplificando o rastreamento e o gerenciamento de vulnerabilidades.

- Priorização Contextual: Ajuda as equipes a focar em riscos críticos, considerando o impacto nos negócios, a probabilidade de exploração e o valor do ativo.

- Integração Contínua: Funciona com ferramentas e fluxos de trabalho de desenvolvimento existentes, permitindo que os desenvolvedores abordem problemas de segurança sem troca de contexto desnecessária.

- Monitoramento Contínuo: Oferece monitoramento em tempo real e alertas para manter a postura de segurança durante todo o ciclo de vida da aplicação.

- Resultados Agregados: Coleta dados de vulnerabilidades de múltiplas ferramentas de Teste de Segurança de Aplicações (AST), como SAST, DAST, SCA e scanners de IaC.

- Aplicar Políticas de Segurança e Conformidade: As equipes podem definir e aplicar políticas de segurança de conformidade como GDPR, HIPAA, SOC 2 e muito mais.

O que procurar em ferramentas ASPM

Aqui estão os principais critérios que você deve considerar ao avaliar ferramentas ASPM:

- Priorização Baseada em Risco: Ele usa IA para priorizar vulnerabilidades com base na explorabilidade? Ele pode correlacionar riscos entre múltiplos scanners?

- UI Amigável para Desenvolvedores: A UI é intuitiva para desenvolvedores, e não apenas para equipes de segurança? Ela fornece orientações claras de remediação diretamente nos fluxos de trabalho dos desenvolvedores?

- Monitoramento de Inventário: Ele detecta automaticamente aplicações, APIs e ativos Cloud em todos os ambientes? Ele pode mapear o relacionamento entre os ativos?

- Precificação: Você consegue prever quanto custará no próximo ano? Ou é tudo incerto?

- Suporte do Fornecedor: Qual é a capacidade de resposta do suporte ao cliente do fornecedor? Há documentação detalhada, fóruns da comunidade ou equipes de sucesso dedicadas disponíveis?

- Colaboração entre Equipes: Ele suporta controle de acesso baseado em função e dashboards compartilhados? As equipes de DevSecOps podem colaborar nas descobertas diretamente de ferramentas integradas como GitHub, GitLab, Jira e Slack?

As 12 Melhores Ferramentas ASPM

1. Aikido Security

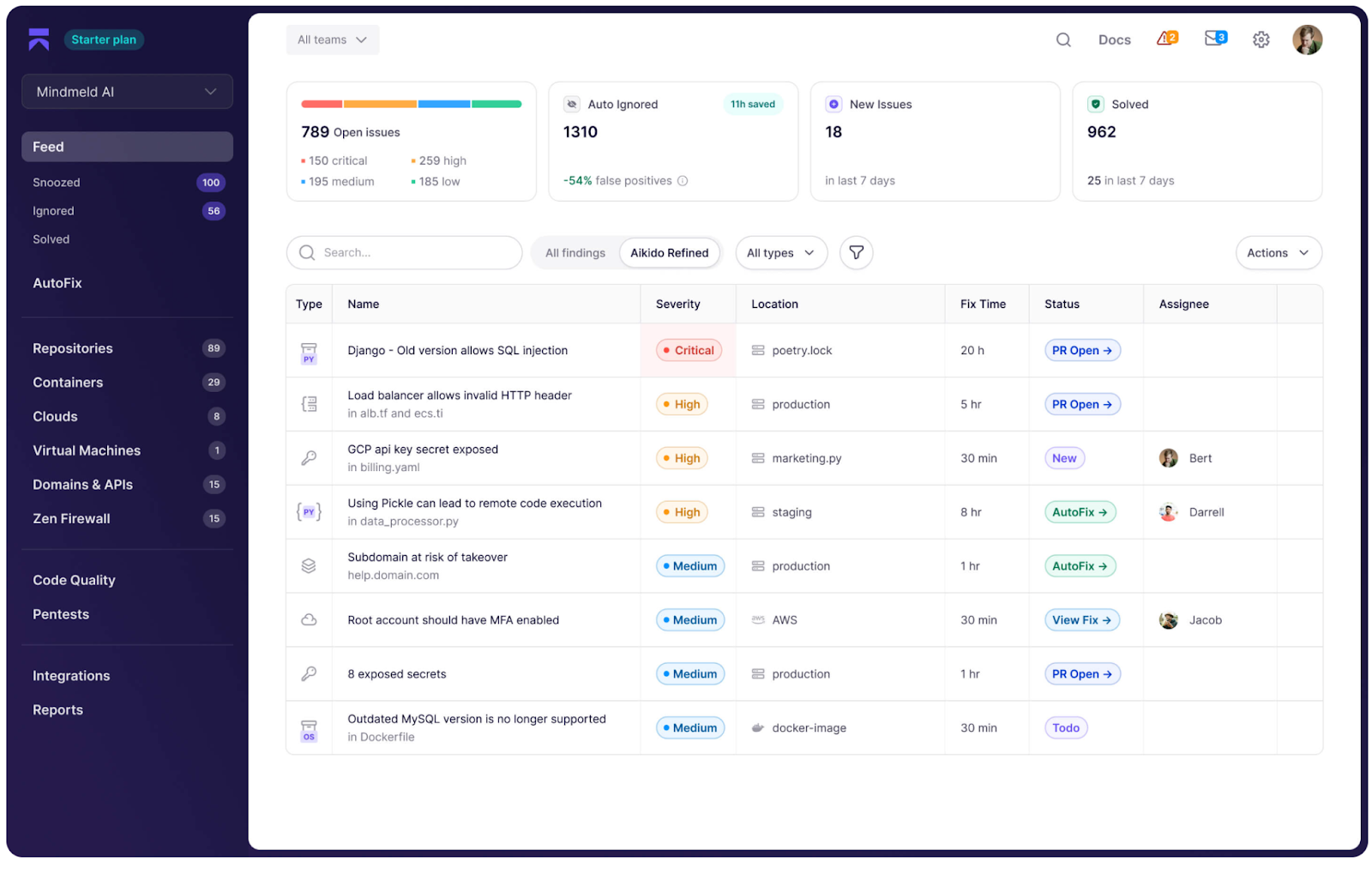

Aikido Security é uma plataforma de Application Security Posture Management (ASPM) focada no desenvolvedor e impulsionada por IA que se concentra fortemente em proteger todo o Ciclo de Vida de Desenvolvimento de Software (SDLC), do código à Cloud. Ela usa análises de risco impulsionadas por IA para correlacionar automaticamente problemas entre scanners de SAST, DAST, SCA, IaC, Secrets e CSPM .

Em vez de afogá-lo em alertas, Aikido Security elimina o ruído usando inteligência baseada em grafos para destacar os caminhos de ataque reais e exploráveis em todo o seu ambiente, código, Containers e Cloud.

Agora, com todo o seu processo de desenvolvimento coberto, qual é o próximo passo?

Aikido Security oferece aos desenvolvedores tudo o que eles precisam para corrigir problemas rapidamente:

- Explicações claras e baseadas no contexto de cada vulnerabilidade

- Sugestões de correção diretamente em seu fluxo de trabalho de desenvolvimento (IDE, PRs) e

- Remediação por IA com um clique.

Cada varredura é automaticamente convertida em evidências de conformidade acionáveis e prontas para auditoria, mapeadas para frameworks líderes como SOC 2 e ISO 27001. Você pode então usar um consultor e parceiro de confiança da Aikido para carimbar a certificação a um custo muito menor.

Com Aikido Security, equipes de desenvolvimento e segurança passam da detecção à resolução em minutos, protegendo aplicações com menos ruído, atrito e maior confiança em sua postura de segurança.

Principais Recursos:

- Priorização Impulsionada por IA: Aikido Security elimina o ruído ao realizar triagem automática dos resultados. Se um problema não for explorável ou acessível, ele é automaticamente silenciado.

- Correlação entre Scanners: Integra-se com os melhores scanners da categoria; SAST, SCA, Secrets, IaC, Containers e muito mais, e correlaciona os dados em um dashboard unificado.

- Integração Transparente: Oferece integração transparente com GitHub, GitLab, Bitbucket e muito mais.

- Mapeamento de Segurança e Conformidade: Suporta os principais frameworks de segurança e conformidade como GDPR, SOC 2, ISO 27001, PCI DSS e muito mais.

- Fluxo de Trabalho Developer-first: Fornece feedback instantâneo com IA em PRs e IDEs, plugins de IDE para feedback em tempo real, autofix com IA e fluxos de trabalho de remediação acionáveis.

- Monitoramento Contínuo de Compliance: Automatiza SOC 2, GDPR, HIPAA e outros frameworks de compliance com relatórios de compliance atualizados e exportáveis. Ideal para indústrias altamente regulamentadas onde a prontidão para auditoria é essencial.

- Descoberta Automática de Ativos: Descobre e inventaria automaticamente todos os serviços Cloud, domínios, endpoints de API e repositórios de código.

- Grafo Dinâmico de Ativos: Ele constrói um grafo em tempo real dos seus ativos e seus relacionamentos.

- Cobertura Code-to-Cloud: Aikido Security conecta código, Cloud e runtime em um fluxo de trabalho contínuo. Você pode começar com um único módulo e expandir (varredura de código, varredura de Container, varredura IaC, segurança de API e proteção em tempo de execução).

Prós:

- Scanners de primeira linha

- UI Developer-first

- Preços previsíveis

- Recursos robustos de conformidade

- Suporte robusto do fornecedor

- Relatórios centralizados e modelos de conformidade

- Amplo suporte a idiomas

- Orientação de remediação sensível ao contexto e pontuação de risco

- Filtragem avançada reduz falsos positivos, tornando os alertas acionáveis.

Caso de Uso Ideal:

- Startups procurando uma ferramenta ASPM fácil de usar e developer-first com correlação de risco impulsionada por IA, remediação automatizada e redução de ruído inteligente.

- Empresas em indústrias altamente regulamentadas que exigem governança robusta, relatórios de compliance detalhados e gerenciamento seguro do SDLC.

Preços:

Todos os planos pagos a partir de US$ 300/mês para 10 usuários

- Desenvolvedor (Grátis para Sempre): Grátis para até 2 usuários. Suporta 10 repositórios, 2 imagens Container, 1 domínio e 1 conta Cloud.

- Básico: Suporta 10 repositórios, 25 imagens Container, 5 domínios e 3 contas Cloud.

- Pro: Suporta 250 repositórios, 50 imagens Container, 15 domínios e 20 contas Cloud.

- Avançado: Suporta 500 repositórios, 100 imagens Container, 20 domínios, 20 contas Cloud e 10 VMs.

Ofertas personalizadas também estão disponíveis para startups (30% de desconto) e empresas.

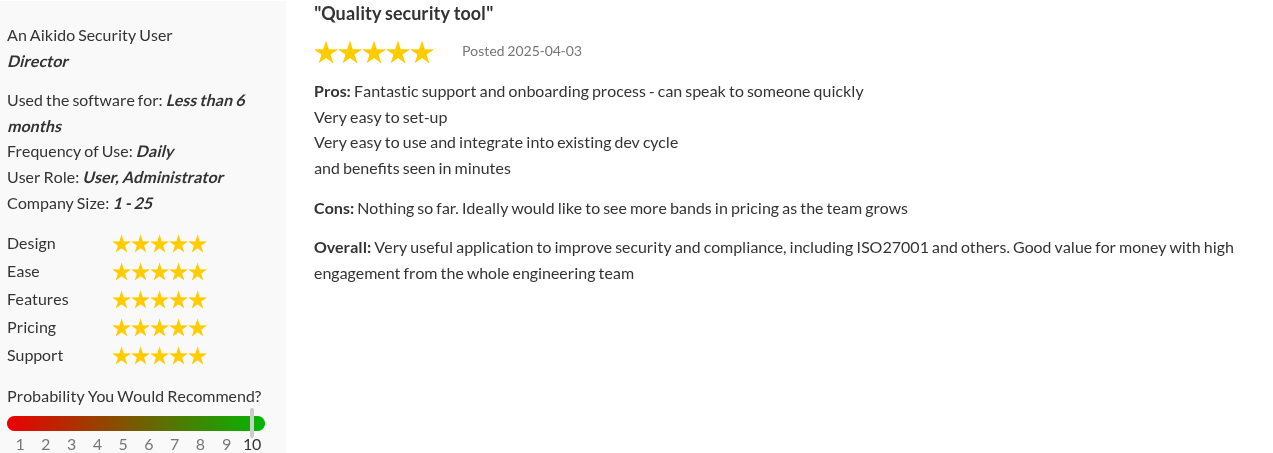

Avaliação Gartner: 4.9/5.0

Avaliações da Aikido Security:

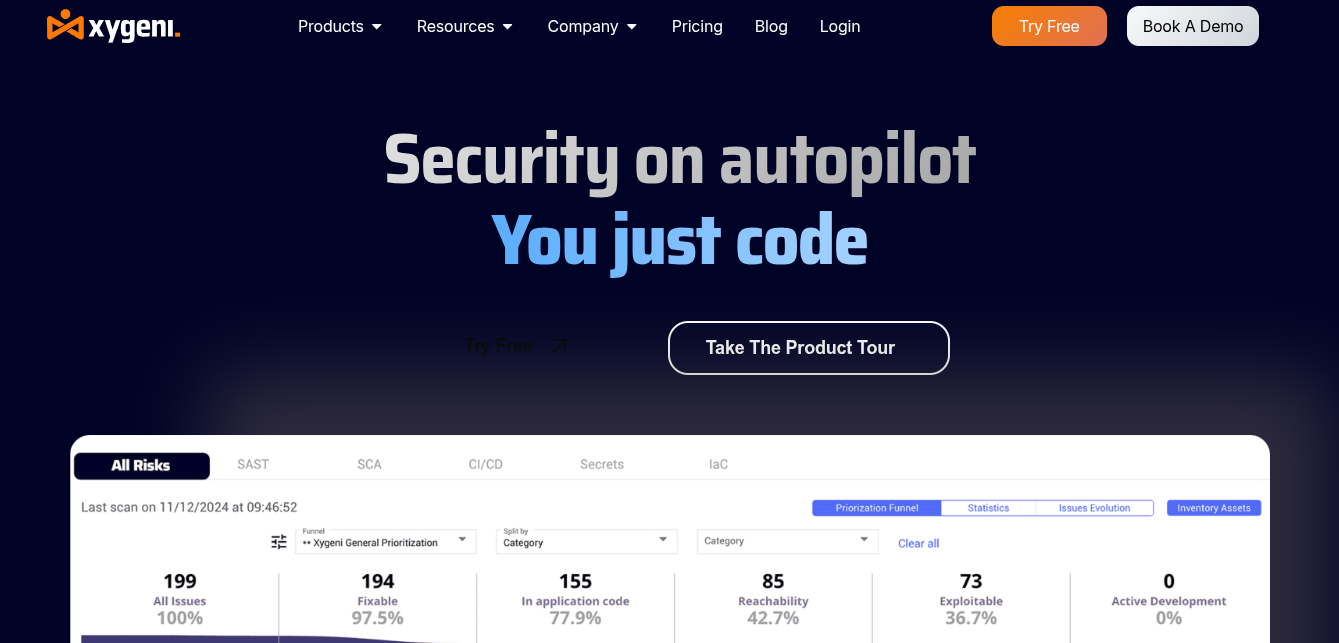

2. Xygeni

Xygeni oferece insights detalhados sobre posturas de segurança em todas as etapas de desenvolvimento, identificando tanto vulnerabilidades comuns quanto problemas sutis como vazamentos de dados. Ele estende a proteção a componentes de código aberto e ambientes de Container para uma abordagem abrangente.

Principais Recursos:

- Recursos de Compliance e auditoria: Inclui trilha de auditoria de eventos de segurança e suporta a aplicação de políticas.

- Detecção de Código Malicioso: Detecta automaticamente código malicioso em componentes de código aberto e código de aplicação em tempo real.

- Priorização baseada em risco: Usa contextos como explorabilidade e proximidade de produção para classificar vulnerabilidades

Prós:

- Detecção de malware

- Priorização sensível ao contexto

- Grafos de dependência

Contras:

- Curva de aprendizado acentuada

- Pode se tornar caro ao escalar

- Pode ser complexo de configurar

- Usuários relataram alto volume de alertas

- Usuários relataram vazamentos históricos ou inválidos sendo sinalizados como ativos

Caso de Uso Ideal:

Ideal para equipes de segurança que precisam de insights contextuais e vinculação de riscos de aplicação ao impacto nos negócios.

Preços:

- Standard: $399 por mês

- Premium: $715 por mês

- Enterprise: Preço personalizado

Classificação Gartner:

Sem avaliação da Gartner.

Xygeni Avaliações:

Nenhuma avaliação independente gerada por usuário.

3. ArmorCode

ArmorCode consolida dados e utiliza algoritmos inteligentes para priorizar riscos, garantindo atenção imediata a vulnerabilidades críticas.

Principais Recursos:

- Conformidade e Relatórios: Oferece dashboards em tempo real e recursos de relatórios para rastrear KPIs de segurança e conformidade.

- Correlação de Dados: Agrega descobertas de diversas fontes em uma única plataforma.

- Segurança da Cadeia de Suprimentos: Inclui gerenciamento de postura de CI/CD e monitoramento de SBOM

Prós:

- Automação de fluxo de trabalho

- Orientação para remediação

Contras:

- Focado em empresas

- Principalmente uma camada de agregação e orquestração

- As equipes precisam buscar scanners de terceiros compatíveis.

- A configuração inicial pode ser complexa

- Interface de Usuário (UI) desajeitada

Caso de Uso Ideal:

Empresas que gerenciam ambientes híbridos complexos e que exigem orquestração centralizada para consolidar ferramentas de segurança fragmentadas.

Preços:

Preços personalizados

Classificação Gartner: 4.7/5.0

ArmorCode Avaliações:

4. Legit Security

Legit Security fortalece a segurança de pipelines identificando vulnerabilidades na infraestrutura de desenvolvimento. Oferece uma visão detalhada do ambiente, protegendo contra violações de dados e ameaças internas.

Principais Recursos:

- Aplicação de Políticas: Permite que as equipes criem e apliquem políticas personalizadas como código, "Legit Query".

- Pontuação de Risco Contextual: Classifica riscos com base no contexto, como impacto nos negócios e ambiente.

Prós:

- Recursos robustos de governança e conformidade

- Visibilidade de ponta a ponta

- Remediação impulsionada por IA

Contras:

- Focado principalmente em empresas

- Requer scanners existentes

- Curva de aprendizado acentuada

- A configuração inicial pode ser complexa

- Menos focado no desenvolvedor quando comparado a ferramentas como Aikido Security

Caso de Uso Ideal:

Grandes e complexas organizações que precisam de uma abordagem unificada e automatizada para gerenciar sua postura de segurança.

Preços:

Preços Personalizados

Avaliação Gartner: 4.8/5.0

5. Apiiro

Apiiro é uma plataforma de Application Security Posture Management (ASPM) que oferece visibilidade de ponta a ponta, priorização e remediação automatizada. Ela usa seu "Risk Graph" proprietário para conectar descobertas de segurança com o contexto de negócios e a exposição em runtime.

Principais Recursos:

- Risk Graph: Constrói um grafo de aplicação/cadeia de suprimentos para mostrar a relação entre vulnerabilidades e os ativos de código e Cloud associados.

- Visibilidade do Código ao Runtime: Vincula vulnerabilidades no código à sua exposição real no ambiente de runtime.

- Postura Design-first: Detecta riscos em nível de design para prevenir problemas mais cedo no SDLC.

Prós:

- Remediação impulsionada por IA

- Priorização sensível ao contexto

Contras:

- Focado em empresas

- Curva de aprendizado acentuada

- Falsos positivos

- Focado principalmente em empresas

- Requer scanners de terceiros

Caso de Uso Ideal:

Grandes empresas com ambientes de aplicação e Cloud complexos e interconectados que exigem análise de risco contextual e playbooks de remediação poderosos.

Preços:

Preços personalizados

Classificação Gartner: 4.7/5.0

Avaliações da Apiiro:

Nenhuma avaliação independente gerada por usuário.

6. Phoenix Security

Phoenix Security é uma plataforma de Application Security Posture Management (ASPM) impulsionada por IA. Ela usa seu motor de Threat Intelligence em tempo real e Reachability analysis para filtrar o ruído e focar nos riscos exploráveis. .

Principais Recursos:

- Reachability Analysis: Determina se uma vulnerabilidade é realmente explorável, verificando se o código vulnerável está sendo ativamente utilizado.

- Propriedade e Atribuição: Atribui automaticamente vulnerabilidades aos proprietários de código e equipes corretos.

- Quantificação de Risco: Ajuda a quantificar o risco de cibersegurança em termos monetários usando metodologias como FAIR,

Prós:

- Visibilidade Abrangente

- Oferece recursos de governança

Contras:

- Focado principalmente em empresas

- Requer scanners de terceiros

- A configuração inicial é complexa

Caso de Uso Ideal:

Empresas com equipes de segurança maduras que precisam de uma plataforma personalizável de gerenciamento de vulnerabilidades baseado em risco (RBVM) para consolidar dados de vulnerabilidades em ambientes grandes e complexos

Preços:

- Phoenix Free: Grátis

- Phoenix Professional: £1.495 por mês (~ $1.963 por mês)

- Phoenix Enterprise: Preço personalizado

Classificação Gartner: 4.4/5.0

Avaliações da Phoenix Security:

7. OX Security

OX Security é uma plataforma de Application Security Posture Management (ASPM) que oferece priorização contextual e remediação automatizada. É conhecida principalmente por sua abordagem "Code Projection" e uma estrutura de dados com suporte de IA para mapeamento de riscos.

Principais Recursos:

- AI Data Lake: Utiliza sua estrutura de dados de IA (“AI Data Lake”) para alinhar sinais de segurança.

- Integrações: Integra-se com ferramentas e plataformas DevOps comuns.

Prós:

- Cobertura do código à Cloud

- Suporte robusto do fornecedor

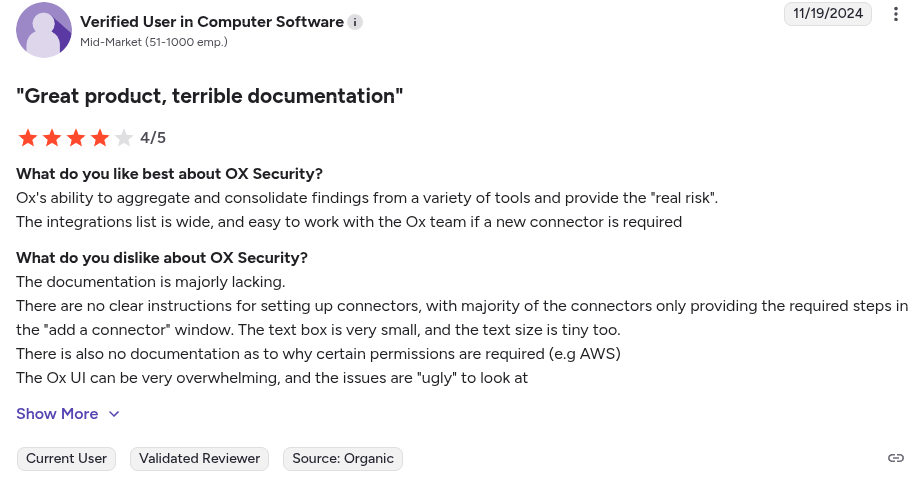

Contras:

- Curva de aprendizado acentuada

- Focado principalmente em empresas

- Usuários relataram a falta de documentação adequada para alguns de seus recursos.

- Usuários relatam personalização limitada para relatórios.

- Carece de recursos avançados de Role-Based Access Control (RBAC).

Caso de Uso Ideal:

Empresas com grandes ecossistemas DevSecOps que exigem transparência na cadeia de suprimentos e monitoramento contínuo da postura de segurança.

Preços:

Preços personalizados

Classificação Gartner: 4.7/5.0

Avaliações do OX Security:

8. Veracode

Veracode é uma ferramenta de Application Security Posture Management (ASPM) projetada para ajudar empresas a identificar, gerenciar e remediar riscos na camada de aplicação em escala.

Principais Recursos:

- Análise Binária: Verifica binários de aplicações compiladas em busca de vulnerabilidades.

- Conformidade Empresarial: Oferece recursos de relatórios e governança para suportar fluxos de trabalho de auditoria e conformidade.

Prós:

- Forte Foco em Conformidade

- Insights baseados em contexto

Contras:

- Focado principalmente em empresas

- Má Experiência do Desenvolvedor

- Altos Falsos Positivos

- Curva de Aprendizagem Íngreme

- Usuários relataram limitações ao integrar com certos scanners.

- Não suporta aplicações on-premise.

Caso de Uso Ideal:

Grandes empresas com uma combinação de código desenvolvido internamente e software comercial de terceiros, onde a verificação de código compilado é essencial.

Preços:

Preços personalizados

Avaliação Gartner: 4.6/5.0

Avaliações do Veracode:

9. Invicti

Invicti é uma plataforma AppSec mais conhecida pela filosofia de "proof-based scanning". Ela se concentra em fornecer dados de vulnerabilidade precisos e verificados para eliminar falsos positivos e otimizar os esforços de remediação.

Principais Recursos:

- Descoberta Automatizada de Ativos: Ela busca continuamente aplicações web, APIs e ativos na Cloud em todos os ambientes.

- Priorização de Riscos: Agrega dados de diversas ferramentas e utiliza seu motor de scanning “proof-based” para determinar vulnerabilidades exploráveis.

Prós:

- Descoberta de ativos

- Suporta plataformas CI/CD comuns

- Remediação guiada por IA

Contras:

- Focado principalmente em grandes empresas

- Curva de aprendizado acentuada

- Usuários relataram configuração adicional para aplicações complexas

- Precisa ser adicionado à whitelist para evitar ser bloqueado por WAFs e IPS/IDS

- É DAST-cêntrico e requer scanners de terceiros para cobertura total.

Caso de Uso Ideal:

Equipes que priorizam scans DAST completos para encontrar vulnerabilidades em Single Page Applications (SPAs) complexas e aplicações JavaScript dinâmicas.

Preços:

Preços personalizados

Classificação Gartner: 4.5/5.0

Avaliações do Invicti:

10. Wiz

Wiz é uma plataforma de segurança Cloud-native com uma plataforma integrada de Application Security Posture Management (ASPM). Ela cria um "Security Graph" conectando riscos na camada de aplicação no código ao seu potencial impacto no runtime e na infraestrutura Cloud.

Principais Recursos:

- Remediação Automatizada: Gera orientações de remediação acionáveis e pull requests com um clique em plataformas CI/CD.

- Suporte à Conformidade: Avalia a postura de conformidade em relação aos seus frameworks de conformidade integrados.

Prós:

- Security Graph

- Análise de caminho de ataque

- Descoberta e inventário de Cloud

Contras:

- Focado principalmente na Cloud

- Adequado apenas para grandes empresas

- O preço pode se tornar caro ao escalar.

- Pode exigir ferramentas complementares para cobertura total de AppSec.

- Não é tão focado no desenvolvedor quanto plataformas como o Aikido Security.

Caso de Uso Ideal:

Empresas que operam exclusivamente em Cloud pública (AWS, Azure, GCP) que precisam de visibilidade instantânea e sem agentes em todos os ambientes.

Preços:

Preços personalizados

Classificação Gartner: 4.7/5.0

Wiz Avaliações:

“Nós usamos o Wiz. Ele possui muitas funcionalidades e estou, no geral, bastante impressionado com ele, mas é principalmente a equipe de segurança que o utiliza e eu que fico de olho nas coisas…” – Engenheiro de plataforma no Reddit

“Embora o Wiz se destaque em muitas áreas, seu preço pode ser mais elevado para equipes ou organizações menores, e a vasta quantidade de dados e alertas pode, por vezes, ser avassaladora sem a devida configuração.” – Avaliador do G2 (Head de Engenharia)

11. Crowdstrike Falcon Cloud Security

A CrowdStrike oferece uma solução integrada de Application Security Posture Management (ASPM) como parte de sua plataforma Falcon Cloud Security. Ela opera fornecendo visibilidade profunda e sem agentes em aplicações, APIs e microsserviços executados em ambientes multi-Cloud.

Principais Recursos:

- Integração com a plataforma CrowdStrike Falcon: Integra-se perfeitamente com o ecossistema CrowdStrike.

- Detecção de ameaças em tempo real com IA: Usa IA e análise comportamental para detectar ameaças.

- Mapeamento de Aplicações sem Agente: Fornece um mapa em tempo real de todas as aplicações, microsserviços, APIs e dependências executados na Cloud.

Prós:

- Forte Threat Intelligence

- Visibilidade em Nível de Código

Contras:

- Focado principalmente em empresas

- Curva de Aprendizagem

- Falsos positivos

- Usuários relataram problemas na integração com ferramentas de terceiros personalizadas

Caso de Uso Ideal:

Organizações que já utilizam CrowdStrike para EDR/XDR e desejam consolidar ferramentas de segurança em uma plataforma unificada

Preços:

Preços personalizados

Classificação Gartner: 4.8/5.0

Crowdstrike Falcon Cloud Security Avaliações:

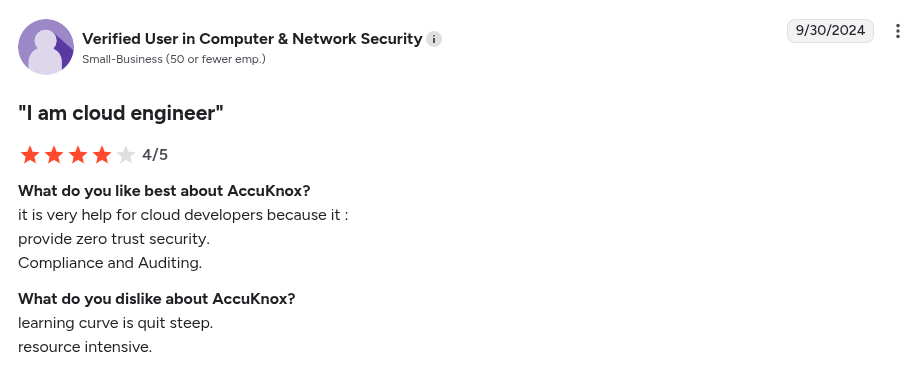

12. AccuKnox

A solução ASPM da AccuKnox combina ferramentas de teste de segurança e insights de runtime para fornecer uma visão unificada e contextual dos riscos da aplicação, do código à Cloud. É focada principalmente na aplicação em runtime via eBPF.

Principais Recursos:

- Correlação Código-Runtime: Analisa descobertas das fases de build com o comportamento em runtime para fornecer insights acionáveis e ajudar a rastrear vulnerabilidades de volta ao código-fonte.

- Opções de Implantação Flexíveis: Suporta implantações SaaS, on-premises e air-gapped.

- Priorização de Riscos com IA: Utiliza IA para correlacionar vulnerabilidades, dados de explorabilidade e impacto nos negócios.

Prós:

- Suporte à Conformidade

- Implantação flexível

- Base open-source

Contras:

- Focado em empresas

- A configuração inicial pode ser complexa

- Curva de aprendizado acentuada

- Usuários relataram respostas lentas do suporte ao cliente

Caso de Uso Ideal:

Equipes de segurança que preferem soluções construídas sobre bases transparentes e open-source (projetos CNCF).

Preços:

Preços personalizados

Classificação Gartner: 4.5/5.0

AccuKnox Avaliações:

Comparando as 12 Melhores Ferramentas ASPM

Para ajudar na comparação das capacidades das ferramentas acima, a tabela abaixo compara os recursos de cada ferramenta juntamente com seu caso de uso ideal.

Escolhendo a Ferramenta ASPM Certa para o Seu Fluxo de Trabalho

Desenvolver aplicações no ambiente atual pode ser desafiador, mas protegê-las não precisa ser. As ferramentas certas oferecem às equipes visibilidade de ponta a ponta, insights acionáveis e integração perfeita com os fluxos de trabalho existentes.

Aikido Security entrega tudo isso para startups e empresas. Sua plataforma ASPM orientada por IA e focada no desenvolvedor fornece uma visão centralizada da segurança de aplicações, correlacionando riscos em ambientes de código e Cloud, enquanto reduz a fadiga de alertas de scanners SAST, SCA, IaC e Secrets.

Quer visibilidade total em suas aplicações? Comece seu teste gratuito ou agende uma demonstração com a Aikido Security hoje.

FAQ

Como as ferramentas ASPM se integram com os fluxos de trabalho DevSecOps existentes?

As ferramentas ASPM se integram conectando-se a sistemas de controle de versão, pipelines de CI/CD, rastreamento de problemas e plataformas de colaboração. Isso permite que os resultados de segurança de varreduras SAST, DAST, SCA e IaC fluam diretamente para os fluxos de trabalho dos desenvolvedores, minimizando a troca de contexto. Por exemplo, a Aikido Security oferece feedback em PR, plugins de IDE e integrações nativas com GitHub, GitLab, Jira e Slack, tornando a segurança parte do fluxo natural de DevOps.

Qual é a diferença entre DAST e ASPM?

DAST (Testes Dinâmicos de Segurança de Aplicações) analisa aplicações em execução para encontrar vulnerabilidades de segurança, focando principalmente no comportamento em tempo de execução. ASPM, por outro lado, oferece uma visão mais ampla, agregando resultados de múltiplos scanners (SAST, DAST, SCA, IaC), priorizando riscos e monitorando continuamente a postura da aplicação ao longo do ciclo de vida do software. Ferramentas como Aikido Security unificam essas abordagens, correlacionando descobertas de DAST e outras fontes em fluxos de trabalho de remediação acionáveis e amigáveis para desenvolvedores.

Por que o uso de ferramentas ASPM é importante para a segurança empresarial?

Ferramentas ASPM ajudam as empresas a manter uma visibilidade consistente das vulnerabilidades, priorizar riscos com base no impacto nos negócios e aplicar políticas de conformidade em grandes aplicações. Ao unificar o ecossistema AppSec, as organizações podem reduzir a fadiga de alertas e melhorar a eficiência da remediação. Aikido Security, por exemplo, utiliza priorização de riscos impulsionada por IA e remediação automatizada para fortalecer a postura de segurança enquanto aumenta a produtividade dos desenvolvedores.

Como fazer o benchmarking e POC de soluções ASPM?

O benchmarking de soluções ASPM envolve a avaliação da facilidade de integração, cobertura de scanners e ativos na Cloud, priorização impulsionada por IA, experiência do desenvolvedor e capacidades de conformidade. Um proof of concept (POC) geralmente testa pipelines reais, aplicações de exemplo e fluxos de trabalho de remediação para validar a eficácia. Soluções como Aikido Security oferecem onboarding rápido para POCs, orientação no PR e feedback acionável, facilitando a avaliação tanto do impacto na segurança quanto da usabilidade para o desenvolvedor.

Você também pode gostar:

- As 23 Principais Ferramentas DevSecOps em 2026

- As 10 Principais ferramentas SAST com IA em 2026

- Principais Ferramentas de Monitoramento Contínuo de Segurança em 2026

- Os 13 Melhores Scanners de Vulnerabilidades de Código em 2026

- Melhores Scanners de Infrastructure as Code (IaC) em 2026

- Melhores Ferramentas de Cloud Security Posture Management (CSPM) em 20262