Por que empresas de Tecnologia de Segurança usam o Aikido?

Como uma empresa de tecnologia de segurança, é essencial liderar pelo exemplo e manter os mais altos padrões de segurança para sua aplicação. Afinal, como seus clientes podem confiar em você se você não implementa as práticas de segurança mais rigorosas?

Uma violação de dados pode comprometer gravemente a reputação e a credibilidade da sua empresa. Com a solução de segurança de aplicações do Aikido, você obtém proteção completa e detecção de vulnerabilidades em tempo real, garantindo tranquilidade para você e seus clientes.

Conformidade

Prepare-se para a conformidade com ISO e SOC2

O Aikido realiza verificações e gera evidências para controles técnicos para ISO 27001:2022 e SOC 2 Tipo 2. Automatizar controles técnicos é um grande avanço para alcançar a conformidade com ISO e SOC 2.

ISO 27001:2022

A ISO 27001 é particularmente relevante para empresas de Tecnologia de Segurança. Este padrão globalmente reconhecido garante que você tenha uma abordagem sistemática para gerenciar informações confidenciais da empresa, assegurando sua confidencialidade, integridade e disponibilidade. O Aikido automatiza uma variedade de controles técnicos da ISO 27001.

SOC 2 Tipo 2

SOC 2 é um procedimento que garante que seus provedores de serviço gerenciem seus dados com segurança para proteger os interesses de sua organização e a privacidade de seus clientes. Demonstre seu compromisso em proteger dados, cumprindo com o SOC2. O Aikido automatiza todos os controles técnicos, tornando o processo de conformidade muito mais fácil.

Aikido cobre todos os requisitos técnicos de segurança de código e segurança na nuvem para SOC2 Tipo 2, ISO 27001:2022, e mais

Controles SOC 2

CC3.3: Considerar o potencial de fraude

CC3.2: Estimar a significância dos riscos identificados

CC5.2: A entidade seleciona e desenvolve atividades de controle gerais sobre tecnologia para apoiar o alcance dos objetivos

CC6.1 • CC6.6 • CC6.7 • CC6.8

CC7.1: Monitorar infraestrutura e software

CC7.1: Implementar mecanismo de detecção de mudanças

CC7.1: Detectar componentes desconhecidos ou não autorizados

CC7.1: Realizar varreduras de vulnerabilidade

CC7.1: Implementar filtros para analisar anomalias

CC7.1: Restaurar os ambientes afetados

CC10.3: Testa a integridade e a completude dos dados de backup

CC8.1: Proteger informações confidenciais

CC8.1: Rastrear mudanças no sistema

Controles ISO 27001

A.8.2 Direitos de acesso privilegiado • A.8.3 Restrição de acesso à informação • A.8.5 Autenticação segura • A.8.6 Gerenciamento de capacidade • A.8.7 Proteção contra malware • A.8.8 Gerenciamento de vulnerabilidades técnicas • A.8.9 Gerenciamento de configuração • A.8.12 Prevenção de vazamento de dados • A.8.13 Backups • A.8.15 Logging • A.8.16 Atividades de monitoramento • A.8.18 Uso de programas utilitários privilegiados • A.8.20 Segurança de rede • A.8.24 Uso de criptografia • A.8.25 Ciclo de vida de desenvolvimento seguro • A.8.28 Codificação segura • A.8.31 Separação de ambientes de desenvolvimento, teste e produção • A.8.32 Gerenciamento de mudanças

A.5.15: Controle de acesso

A.5.16: Gerenciamento de identidade

A.5.28: Coleta de evidências

A.5.33: Proteção de registros

Integrações

Integre com sua suíte de compliance

Você está usando uma suite de conformidade? O Aikido se integra com a suite de sua escolha.

Veja nossas integrações

Vanta

O caminho mais rápido para a conformidade. Ele coleta 90% das evidências necessárias para sua certificação.

Drata

Automatiza sua jornada de conformidade do início à prontidão para auditoria e além.

Sprinto

Sprinto é uma plataforma completa para todas as conformidades de segurança e auditorias de certificação.

Thoropass

Thoropass é uma solução de conformidade ponta a ponta que oferece uma experiência de auditoria de segurança fluida.

Secureframe

Plataforma líder de automação de conformidade de segurança que torna a obtenção de qualquer conformidade rápida e fácil.

Tudo o que Você Gostaria que as Ferramentas de Segurança Realmente Fizessem

Testes de segurança de aplicações estáticas (SAST)

Verifica seu código-fonte em busca de vulnerabilidades de segurança como SQL injection, XSS, estouros de buffer e outros riscos de segurança. Realiza verificações contra bancos de dados CVE populares. Funciona de imediato e suporta todas as principais linguagens.

análise de composição de software

Analise componentes de terceiros, como bibliotecas, frameworks e dependências, em busca de vulnerabilidades. Aikido realiza Reachability analysis, tria para filtrar falsos positivos e fornece conselhos claros de remediação. Corrija vulnerabilidades automaticamente com um clique.

Infraestrutura como código (IaC)

Verifica Terraform, CloudFormation e Kubernetes Helm charts em busca de erros de configuração.

- Detecte configurações incorretas que expõem sua infraestrutura a riscos

- Identifique vulnerabilidades antes que cheguem à sua branch principal

- Integra-se ao seu Pipeline de CI/CD

segurança de contêineres

Analise o sistema operacional do seu Container em busca de pacotes com problemas de segurança.

- Verifica se seus Containers possuem vulnerabilidades (Como CVEs)

- Destaca vulnerabilidades com base na sensibilidade dos dados do Container

- AutoFix suas imagens Container com IA

DAST & segurança de API

Monitore seu aplicativo e APIs para encontrar vulnerabilidades como SQL injection, XSS e CSRF, tanto na superfície quanto com DAST autenticado.

Simule ataques do mundo real e escaneie cada endpoint de API em busca de ameaças de segurança comuns.

.avif)

Gerenciamento de Postura de Segurança de Cloud e K8s (CSPM)

Detecte riscos na infraestrutura Cloud em grandes provedores de Cloud.

- Verifica Máquinas Virtuais (instâncias AWS EC2) em busca de vulnerabilidades.

- Verifica sua Cloud em busca de erros de configuração e funções/acessos de usuário excessivamente permissivos

- Automatiza políticas de segurança e verificações de conformidade para SOC2, ISO27001, CIS e NIS2

detecção de segredos

Verifique seu código em busca de chaves de API vazadas e expostas, senhas, certificados, chaves de criptografia, etc...

Detecção de malware

O ecossistema npm é suscetível à publicação de pacotes maliciosos devido à sua natureza aberta. O Aikido identifica código malicioso que pode estar incorporado em arquivos JavaScript ou pacotes npm. (Verifica backdoors, trojans, keyloggers, XSS, scripts de cryptojacking e muito mais.)

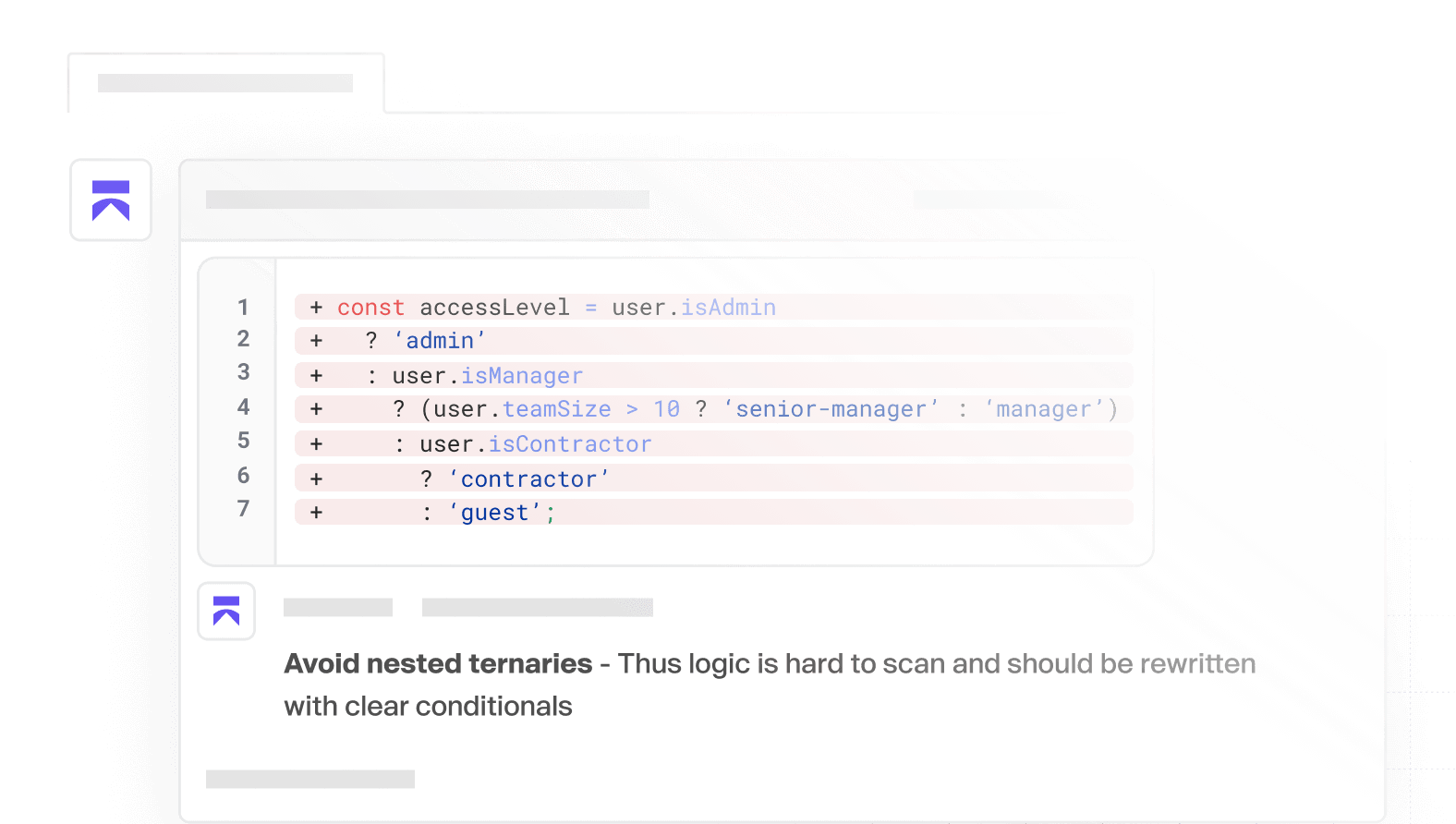

Qualidade de Código com IA

Entregue código de qualidade, mais rápido. Feedback instantâneo, detecção inteligente e comentários claros em PRs, para que você possa focar na construção.

FAQ

O próprio Aikido foi testado em segurança?

Sim – realizamos pentests de terceiros anuais e mantemos um programa contínuo de bug bounty para detectar problemas precocemente.

O Aikido requer agentes?

Não! Ao contrário de outros, somos totalmente baseados em API, nenhum agente é necessário para implantar o Aikido! Dessa forma, você está pronto e funcionando em poucos minutos e somos muito menos intrusivos!

Não quero conectar meu repositório. Posso experimentar com uma conta de teste?

Claro! Ao se inscrever com seu git, não conceda acesso a nenhum repositório e selecione o repositório de demonstração!

O que acontece com os meus dados?

Clonamos os repositórios em ambientes temporários (como Docker Containers exclusivos para você). Esses Containers são descartados após a análise. A duração do teste e das próprias varreduras leva cerca de 1 a 5 minutos. Todos os clones e Containers são então automaticamente removidos depois disso, sempre, a todo momento, para cada cliente.

Fique seguro agora

Proteja seu código, Cloud e runtime em um único sistema centralizado.

Encontre e corrija vulnerabilidades rapidamente de forma automática.

.avif)

.svg)

.svg)