A IA mudou a forma como escrevemos código. Os desenvolvedores estão agora entregando mais rápido, experimentando mais e contando com a IA para lidar com partes de seu fluxo de trabalho que antes levavam horas.

No entanto, à medida que a velocidade aumenta, o risco também aumenta.

Mais código significa mais chances de vulnerabilidades passarem despercebidas. E se os testes ainda acontecem no final do processo, já é tarde demais. É aí que entram as ferramentas de SAST alimentadas por IA.

Elas ajudam as equipes a identificar e corrigir problemas cedo, acompanhando a mesma velocidade que a IA traz para o desenvolvimento.

Neste artigo, analisamos os 10 líderes em ferramentas de SAST com IA. Exploramos as principais características de cada ferramenta e as formas únicas como implementam a IA para aprimorar a descoberta, priorização e remediação de vulnerabilidades.

Melhores Ferramentas de SAST com IA em Resumo

- Melhor no geral / baixo ruído e Auto-Fix:

- Melhor para privacidade de dados rigorosa (sem chamadas externas de IA):

- Melhor para fluxos de trabalho nativos do GitHub:

- Melhor para sugestões rápidas na IDE (correções rápidas):

- Melhor para regras e detecção personalizáveis:

- Melhor para on-premise / traga seu próprio LLM:

- Melhor para governança corporativa e stacks legados:

- Melhor abordagem de varredura “AI-first”:

- Melhor autorremediação validada no dashboard:

O que é SAST?

Testes de segurança de aplicações estáticas (SAST) é uma metodologia para analisar o código-fonte, bytecode ou binário de uma aplicação para identificar vulnerabilidades e falhas de segurança precocemente no ciclo de vida de desenvolvimento de software (SDLC). O SAST encontra vulnerabilidades dentro do código-fonte, o que significa que é frequentemente a primeira defesa contra código inseguro.

SAST vs. DAST

Enquanto o SAST analisa o código de dentro para fora, o DAST (Testes Dinâmicos de Segurança de Aplicações) testa de fora para dentro.

Pense da seguinte forma:

- Ferramentas de SAST examinam seu código-fonte antes de uma aplicação ser executada — identificando problemas como funções inseguras, credenciais hardcoded ou falhas de lógica durante o desenvolvimento.

- DAST tools, por outro lado, executam testes de segurança enquanto a aplicação está em execução — sondando-a como um atacante faria para encontrar vulnerabilidades exploráveis no mundo real, como SQL injection, cross-site scripting, ou bypasses de autenticação.

Ambos são essenciais, mas servem a propósitos diferentes no SDLC. Para saber mais, leia SAST vs DAST: o que você precisa saber

As Vantagens das Ferramentas de Testes de segurança de aplicações estáticas

As ferramentas SAST são uma das formas mais eficazes de encontrar e corrigir vulnerabilidades antes que seu código seja executado. Aqui estão suas principais vantagens:

- Detecção Precoce no SDLC: O SAST é executado durante a fase de codificação ou build, permitindo que os desenvolvedores corrijam vulnerabilidades antes que elas cheguem à produção. Essa abordagem de “shift-left” reduz a dificuldade geral, o custo e o tempo de remediação.

- Cobertura Abrangente de Código: Como o SAST examina toda a base de código, incluindo dependências e arquivos de configuração, ele pode identificar falhas que testes dinâmicos poderiam deixar passar.

- Feedback Amigável ao Desenvolvedor: As melhores ferramentas SAST modernas se integram a IDEs, repositórios Git e sistemas CI/CD para fornecer feedback em linha, sugestões de código e recomendações de correção automática sem desacelerar o desenvolvimento.

- Suporta Conformidade e Prontidão para Auditoria: O SAST ajuda as organizações a atender aos requisitos de frameworks como SOC 2, ISO 27001, GDPR, e OWASP ASVS ao comprovar que práticas de codificação segura estão implementadas.

- Melhoria Contínua Através da Automação: Ferramentas SAST com IA podem aprender automaticamente com vulnerabilidades passadas, reduzindo falsos positivos e ajudando as equipes a fortalecer continuamente seu código ao longo do tempo.

Em resumo, o SAST capacita os desenvolvedores a construir software seguro por design e não como uma reflexão tardia.

Quais vulnerabilidades o SAST encontra em seu código?

Existem muitas vulnerabilidades diferentes que o SAST pode encontrar e isso depende das práticas de codificação utilizadas, da stack de tecnologia e dos frameworks. Abaixo estão algumas das vulnerabilidades mais comuns que uma ferramenta SAST geralmente descobre.

SQL Injection

Detecta sanitização inadequada de entradas de usuário que poderiam levar ao comprometimento do banco de dados.

Exemplo de código Python vulnerável a SQL Injection:

# Function to authenticate user

def authenticate_user(username, password):

query = f"SELECT * FROM users WHERE username = '{user}' AND password = '{password}'"

print(f"Executing query: {query}") # For debugging purposes

cursor.execute(query)

return cursor.fetchone()

O código acima é vulnerável porque a variável de consulta usa interpolação de string (f-string) e insere diretamente a entrada do usuário via '{username}', o que permite que qualquer ator malicioso injete código SQL de sua entrada no DB.

cross-site scripting (XSS)

Identifica instâncias onde entradas de usuário são validadas ou codificadas incorretamente, permitindo a injeção de scripts maliciosos.

Exemplo de código javascript client-side vulnerável a XSS:

<script>

const params = new URLSearchParams(window.location.search);

const name = params.get('name');

if (name) {

// Directly inserting user input into HTML without sanitization

document.getElementById('greeting').innerHTML = `Hello, ${name}!`;

}

</script>

O código acima é vulnerável porque ele usa .innerHTML para inserir diretamente a entrada do usuário em HTML sem sanitização.

Estouros de buffer

Destaca áreas onde o manuseio inadequado da alocação de memória poderia levar à corrupção de dados ou a falhas do sistema.

Exemplo de código C vulnerável a buffer overflow:

1#include

2void vulnerableFunction() {

3 char buffer[10]; // A small buffer with space for 10 characters

4

5 printf("Enter some text: ");

6 gets(buffer); // Dangerous function: does not check input size

7

8 printf("You entered: %s\n", buffer);

9}

10

11int main() {

12 vulnerableFunction();

13 return 0;

14}

O código acima é vulnerável porque ele usa a função gets()C, que é perigosa. A função gets() não sabe o tamanho do buffer no qual está lendo, o que pode levar à leitura de mais dados do que o buffer pode armazenar, resultando em um buffer overflow.

Práticas Criptográficas Inseguras

Encontra algoritmos de criptografia fracos, gerenciamento inadequado de chaves ou chaves hardcoded.

Exemplo de código de criptografia Python vulnerável usando a obsoleta função hash MD5:

import hashlib

def store_password(password):

# Weak hashing algorithm (MD5 is broken and unsuitable for passwords)

hashed_password = hashlib.md5(password.encode()).hexdigest()

print(f"Storing hashed password: {hashed_password}")

return hashed_password

No geral, as ferramentas SAST fornecem insights valiosos, permitindo que os desenvolvedores corrijam problemas antes que se tornem críticos.

Como os Testes de segurança de aplicações estáticas (SAST) Funcionam

Você aprendeu o que é SAST e que tipos de vulnerabilidades ele encontra; agora, vamos ver como ele funciona nos bastidores.

O processo SAST geralmente segue estas quatro etapas principais:

Etapa 1: Análise e Modelagem de Código

A ferramenta escaneia o código-fonte, bytecode ou binários da aplicação para criar uma representação estruturada (uma árvore de sintaxe abstrata ou grafo de fluxo de dados). Isso a ajuda a entender como o código é construído, como os dados se movem através dele e onde os controles de segurança devem existir.

Passo 2: Análise Baseada em Regras

Em seguida, a ferramenta aplica um conjunto de regras e padrões de segurança para identificar construções de código de risco.

Passo 3: Correlação e Priorização de Vulnerabilidades

Nem todo achado é crítico. As ferramentas SAST analisam o contexto:

- onde a vulnerabilidade existe,

- como ela poderia ser explorada, e

- se afeta dados sensíveis

Para reduzir falsos positivos e destacar o que realmente importa.

Passo 4: Relatórios e Feedback do Desenvolvedor

Finalmente, os resultados vêm à tona. Os desenvolvedores podem agir sobre eles imediatamente, mantendo a segurança integrada no fluxo de trabalho diário, em vez de tratá-la como uma fase separada.

Todos esses passos hoje são levados ao próximo nível com IA.

Como a IA está Aprimorando as Ferramentas SAST

Atualmente, é impossível fugir do hype da IA (e da besteira). Pode ser difícil saber exatamente como a IA está sendo implementada nas ferramentas de segurança.

Atualmente, existem três tendências com a IA no que se refere às ferramentas SAST:

- IA para melhorar a detecção de vulnerabilidades: Modelos de IA treinados em grandes conjuntos de dados de vulnerabilidades conhecidas melhoram a precisão na identificação de problemas de segurança, enquanto reduzem falsos positivos.

- IA para criar priorização automatizada: A IA ajuda a classificar as vulnerabilidades com base na gravidade, explorabilidade e impacto potencial nos negócios, permitindo que os desenvolvedores se concentrem nos problemas críticos primeiro.

- IA para fornecer remediação automatizada: A IA oferece correções ou sugestões de código sensíveis ao contexto, acelerando o processo de remediação e ajudando os desenvolvedores a aprender práticas de codificação segura.

A seguir, vamos comparar alguns dos líderes em SAST impulsionado por IA e explicar as diferentes maneiras como essas ferramentas estão implementando a IA para aprimorar a segurança.

As 10 Melhores Ferramentas SAST Impulsionadas por IA

Aqui estão 10 líderes da indústria que estão usando a IA de diferentes maneiras para aprimorar as capacidades do SAST tradicional (em ordem alfabética)

TL;DR:

Aikido ocupa o primeiro lugar como uma solução SAST que vai além do escaneamento de código. Para pequenas e médias empresas, você pode obter tudo o que precisa para proteger seu ambiente de TI em uma única suíte. Para grandes empresas, Aikido oferece SAST juntamente com produtos de segurança de ponta, para que você possa escolher qual módulo precisa e desbloquear a plataforma quando estiver pronto.

Ele usa IA para corrigir vulnerabilidades automaticamente e filtra o ruído (poucos falsos positivos), para que as equipes de desenvolvimento vejam apenas problemas reais. Aikido é a escolha prática para CISOs, CTOs e desenvolvedores que desejam segurança de código rápida e inteligente.

1. Aikido Security SAST | AI AutoFix

Capacidade Central de IA | Remediação Automática (Dashboard + IDE)

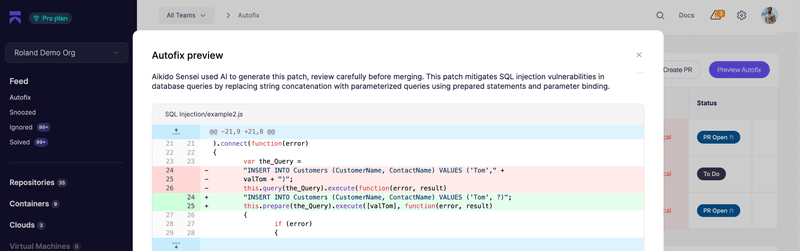

Aikido Security usa IA para criar correções de código para vulnerabilidades descobertas por seu scanner SAST e pode até gerar pull requests automatizados para acelerar o processo de remediação.

Ao contrário de outras ferramentas, Aikido não envia seu código para um modelo de IA de terceiros, nunca o armazena ou usa para treinar IA, roda inteiramente em servidores locais e possui um método único para garantir que seu código não vaze através de modelos de IA.

Aikido primeiro aplica suas próprias regras de segurança para filtrar falsos positivos e, em seguida, usa um LLM otimizado para a finalidade apenas para verificar e refinar sugestões. Toda a análise ocorre em um sandbox seguro, então, uma vez que a remediação sugerida tenha passado pela validação, um pull request pode ser criado automaticamente antes que o ambiente Sandbox seja destruído.

O AutoFix do Aikido também fornece scores de confiança, que são calculados sem aprender com o seu código para que os desenvolvedores possam tomar decisões informadas.

Principais recursos:

- Baixos falsos positivos / redução de ruído: O Aikido prioriza descobertas de alta confiança, filtrando alertas não relacionados à segurança e avisos de 'falso alarme', e utiliza um motor de triagem baseado em IA para reduzir falsos positivos (até ~95% de redução).

- Integração com IDE e pull-request / CI/CD: As verificações SAST do Aikido se integram diretamente aos fluxos de trabalho dos desenvolvedores, com feedback inline em IDEs e comentários de PR, e gating em pipelines de CI/CD.

- Auto-correção assistida por IA / sugestões de remediação: Para muitas vulnerabilidades, o Aikido AI AutoFix pode gerar correções ou patches automaticamente (ou sugeri-los) para acelerar a remediação.

- Pontuação de severidade sensível ao contexto e regras personalizadas: Os problemas são priorizados com base no contexto (por exemplo, se um repositório é público ou lida com dados sensíveis), e os usuários podem definir regras personalizadas adaptadas à sua base de código.

- Rastreamento de taint em múltiplos arquivos e amplo suporte a linguagens: Ele realiza análise entre arquivos (rastreando entradas 'tainted' entre módulos), suporta muitas linguagens principais de forma nativa e não requer compilação.

- E mais.

Ideal para: CISOs que estão cientes das necessidades dos desenvolvedores, de grandes empresas, startups e scaleups.

Prós:

- Construído para desenvolvedores com foco na redução da carga de trabalho cognitiva de segurança em todo o SDLC

- Utiliza IA para correções de código.

- Gera pull requests automatizados.

- Garante a privacidade do código ao não enviá-lo para modelos de IA de terceiros.

- Plataforma unificada cobrindo múltiplas camadas de segurança (SAST, SCA, IaC, Secrets, runtime, Cloud) para que você não precise juntar muitas ferramentas separadas.

- Configuração e integração fáceis em fluxos de trabalho de desenvolvedores existentes

- Preços transparentes e bom custo-benefício, sem custos ocultos

Contras:

Nenhum observado.

2. Checkmarx

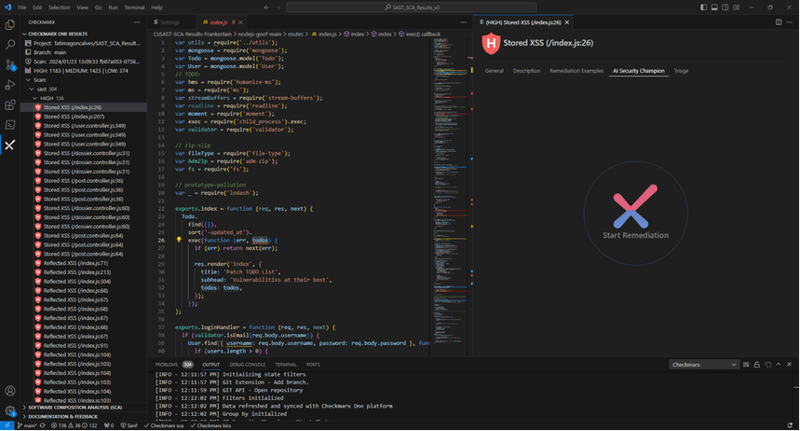

Capacidade Central de IA | Auto Remediação (somente IDE)

As ferramentas Checkmarx SAST podem fornecer sugestões de codificação geradas por IA para desenvolvedores dentro de suas IDEs. A ferramenta se conecta ao ChatGPT, transmite o código do desenvolvedor para o modelo OpenAI e recupera as sugestões. Este método facilita o processo de consulta ao ChatGPT, mas não adiciona nenhum processo proprietário, o que lhe confere capacidades limitadas no momento.

AVISO:Este caso de uso envia seu código proprietário para a OpenAI e pode não atender aos padrões de conformidade.

Principais recursos:

- Suporte a Múltiplas Linguagens: Capaz de escanear uma ampla gama de linguagens de programação, incluindo Java, JavaScript e Python, com cobertura analítica profunda.

- Altamente Escalável: Construído para gerenciar de forma eficiente projetos grandes e complexos sem comprometer a velocidade ou a precisão.

- Integração Contínua com CI/CD: Integra-se perfeitamente em pipelines de CI/CD, permitindo que as equipes detectem vulnerabilidades no início do ciclo de desenvolvimento.

Ideal para: Organizações dispostas a aceitar (ou gerenciar) o risco de enviar trechos de código proprietário para serviços de IA externos (como ChatGPT) para sugestões de remediação.

Prós:

- Fornece sugestões de codificação geradas por IA dentro de IDEs, conectando-se ao ChatGPT.

- Bom ecossistema de integrações (IDE, CI/CD, SCM) facilitando a adoção pelos desenvolvedores.

- Escaneamento de IDE em tempo real e ASCA (AI Secure Coding Assistant) fornecem feedback imediato (embora limitado) para identificar problemas precocemente.

Contras:

- Envia código proprietário para a OpenAI, o que pode não atender aos padrões de conformidade.

- A complexidade / curva de aprendizado pode ser alta para novos usuários ou pequenas equipes com pouca maturidade em AppSec.

- Custo/licenciamento pode ser uma barreira; geralmente tem um preço premium, o que pode ser difícil para organizações menores justificarem.

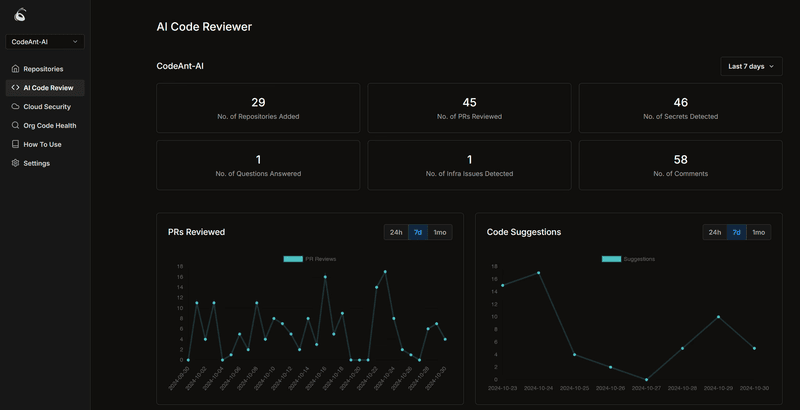

3. CodeAnt IA

Capacidade Central de IA | Detecção Aprimorada (Painel)

CodeAnt é uma ferramenta de segurança e qualidade de código que utiliza IA integralmente para a descoberta de vulnerabilidades de código e sugestões de correção. CodeAnt não fornece documentação sobre como seus modelos de IA funcionam, mas geralmente usa IA como seu motor de detecção principal, o que pode atrasar a detecção, principalmente em grandes empresas.

Principais recursos:

- SAST baseado em IA / análise de segurança: Acionado em pull requests para detectar vulnerabilidades e bugs.

- Análise de saúde e qualidade de código: Abrange code smells, duplicação e verificações de complexidade juntamente com análises de segurança.

- Integração com plataformas Git: Funciona com GitHub, Bitbucket, GitLab e Azure DevOps.

Ideal para: Equipes que priorizam velocidade e automação na revisão de código e segurança, e desejam reduzir grande parte do esforço de revisão manual.

Prós:

- Altamente automatizado e centrado em IA, o que pode acelerar a detecção, revisões de código e trabalhos de remediação

- Conjunto de ferramentas unificado que inclui segurança, qualidade de código, Secrets, SCA, IaC em uma única plataforma

- Integração em fluxos de trabalho de desenvolvimento (PRs, CI gating, dashboards) → menos troca de contexto

Contras:

- Integrações limitadas em comparação com outras ferramentas

- Falta de transparência sobre como os modelos de IA funcionam internamente

- O desempenho pode degradar / atrasar em repositórios muito grandes ou bases de código de escala empresarial

- Dificuldade em ajustar ou personalizar regras além do que a IA oferece (menos controle do que o SAST clássico em alguns aspectos)

- A natureza de “caixa preta” poderia reduzir a confiança do desenvolvedor ou dificultar a depuração de falsos positivos

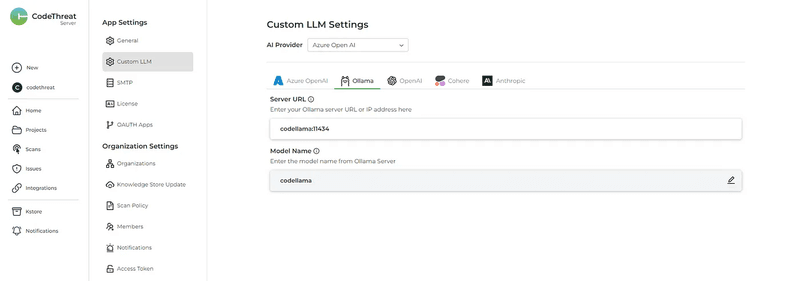

4. CodeThreat

Capacidade Central de IA | Priorização Automatizada (Dashboard)

CodeThreat oferece análise estática de código on-premise e fornece estratégias de remediação assistidas por IA. Uma diferença fundamental é que o CodeThreat permite integrar seu próprio modelo de IA on-premise em sua ferramenta. Isso tem a vantagem de não enviar dados a terceiros, mas significa que, por enquanto, ele só pode oferecer modelos de IA genericamente treinados e você precisa estar executando um LLM de IA on-premise como o ChatGPT.

Principais recursos:

- Análise estática de código on-premises: Executa varreduras localmente sem enviar código para sistemas Cloud externos.

- Remediação assistida por IA: Fornece propostas e sugestões de correção automatizadas com base em modelos internos.

- Suporte a plugins do VS Code: Permite que os desenvolvedores acionem varreduras e visualizem sugestões de correção diretamente em sua IDE.

Ideal para: Organizações com requisitos rigorosos de soberania de dados / conformidade que não podem permitir que o código saia das instalações

Prós:

- Controle e privacidade de dados: Como você pode executar modelos de IA internamente, você evita enviar código sensível a terceiros

- Flexibilidade / personalização: A capacidade de integrar seu próprio modelo lhe dá controle sobre o comportamento de inferência ou ajuste

- Desempenho local (potencialmente): Para modelos internos, latência e throughput podem ser otimizados sem depender de chamadas de API

Contras:

- Se o seu modelo on-premise tiver menor capacidade ou falta de treinamento de domínio, falsos positivos / falsos negativos podem ser piores

- Limitado a modelos de IA genericamente treinados;

- Requer a execução de um LLM de IA on-premise como o ChatGPT.

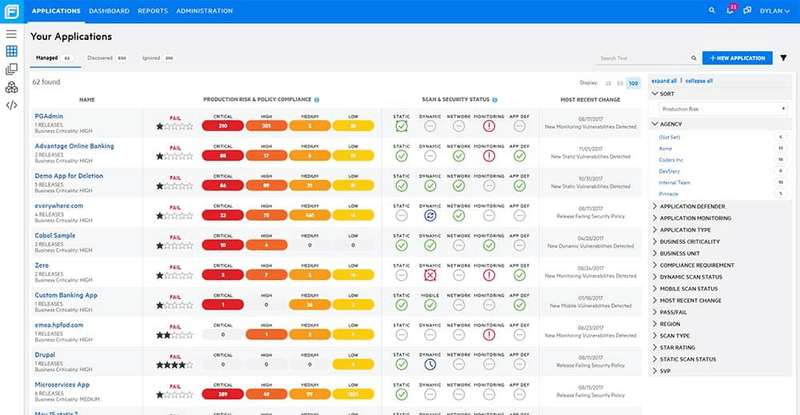

5. OpenText™ Testes de segurança de aplicações estáticas (SAST)

Capacidade Central de IA | Priorização Aprimorada (Dashboard)

OpenText™ Testes de segurança de aplicações estáticas (Fortify) escaneia o código-fonte em busca de vulnerabilidades e oferece aos usuários a opção de ajustar os limites quando um alerta é gerado. Por exemplo, a probabilidade de explorabilidade. O assistente AI Auto da Fortify revisa os limites anteriores atribuídos às vulnerabilidades e faz previsões inteligentes sobre quais deveriam ser os limites para outras vulnerabilidades.

Nota: O Fortify Static Code Analyzer não usa IA para descobrir vulnerabilidades ou sugerir correções para elas; em vez disso, ele a usa para prever configurações administrativas utilizadas nos painéis de administração.

Principais recursos:

- Suporte a múltiplos idiomas: Suporta mais de 33 linguagens de programação e frameworks, analisando caminhos de código (ou bytecode) para detectar vulnerabilidades.

- Integrações com IDE, ferramentas de build e CI/CD: Permite que as varreduras sejam executadas precocemente em pull requests e builds.

- Implantação flexível: Suporta opções on-premises, private Cloud, híbridas ou hospedadas

Ideal para: Equipes que já possuem soluções OpenText integradas em seus sistemas.

Prós:

- Motor de análise estática robusto e maduro com amplo suporte a linguagens e frameworks

- Extensas opções de personalização (políticas, limites, taint flags, regras) para ajustar o controle de ruído e a precisão

- Governança centralizada, rastreamento de auditoria, dashboards, integração com ferramentas de ticketing e DevSecOps

- Forte reputação, presença no mercado corporativo, histórico comprovado

Contras:

- O componente de IA é limitado. Ele não gera ou sugere código de remediação, apenas auxilia na classificação / configurações de limite

- O esforço de configuração, ajuste e calibração pode ser substancial (especialmente para bases de código grandes e diversas)

- A complexidade e o custo de licenciamento podem ser relativamente altos. Além disso, o preço não está publicamente disponível e requer contato direto com a equipe de vendas para uma cotação.

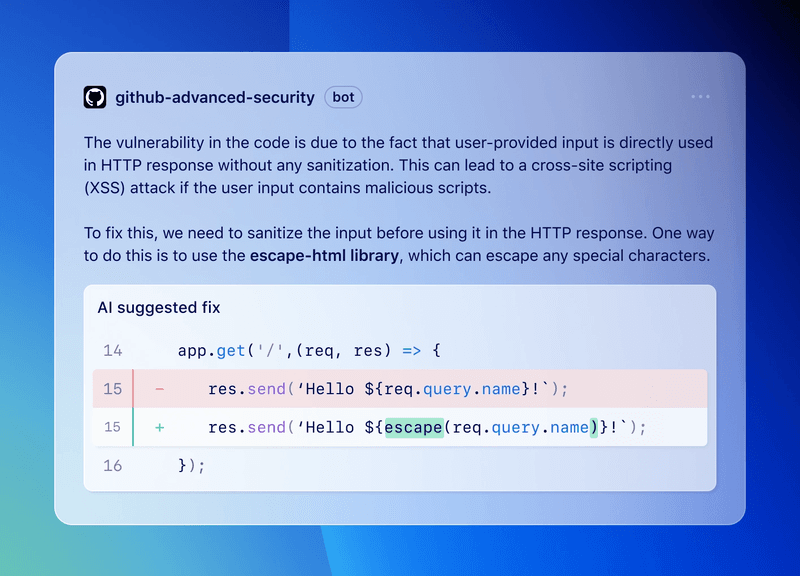

6. GitHub Advanced Security | CodeQL

Capacidade Central de IA | Auto Remediação (IDE + Dashboard)

GitHub CodeQL é um scanner de código estático que usa IA para criar auto-remediação inteligente na forma de sugestões de código. Os desenvolvedores podem aceitar ou descartar as alterações via pull requests no GitHub CodeSpaces ou de suas máquinas. Faz parte do GitHub Advanced Security.

Principais recursos:

- Copilot Autofix / sugestões alimentadas por IA: Para alertas suportados, a IA gera alterações de código (com explicações) que podem abranger múltiplos arquivos e alterações de dependência.

- Suporte para múltiplos idiomas: Para varredura e sugestões de autofix

- Comportamento configurável / de desativação: Você pode desativar a correção automática ou personalizá-la via políticas.

Ideal para: Equipes de desenvolvimento que já utilizam GitHub / GitHub Advanced Security e desejam uma integração contínua de segurança e remediação em seu fluxo de trabalho.

Prós:

- Você não precisa de uma assinatura do GitHub Copilot para usar o GitHub Copilot Autofix.

- Alinha segurança e desenvolvimento em uma única plataforma (GitHub), o que significa menos necessidade de ferramentas SAST externas em muitos casos.

- Experiência de desenvolvedor fluida: as sugestões aparecem na mesma visualização de PR, minimizando a troca de contexto.

Contras:

- Tamanho do arquivo de código: Se o código afetado estiver em um arquivo ou repositório muito grande, o contexto fornecido ao LLM pode ser truncado.

- Cobertura limitada: Embora o Copilot Autofix suporte uma lista crescente de linguagens e alertas CodeQL, ele não cobre todos os tipos de alerta ou linguagens possíveis.

- Em bases de código complexas, as sugestões podem não considerar todas as interdependências, efeitos colaterais ou restrições arquitetônicas.

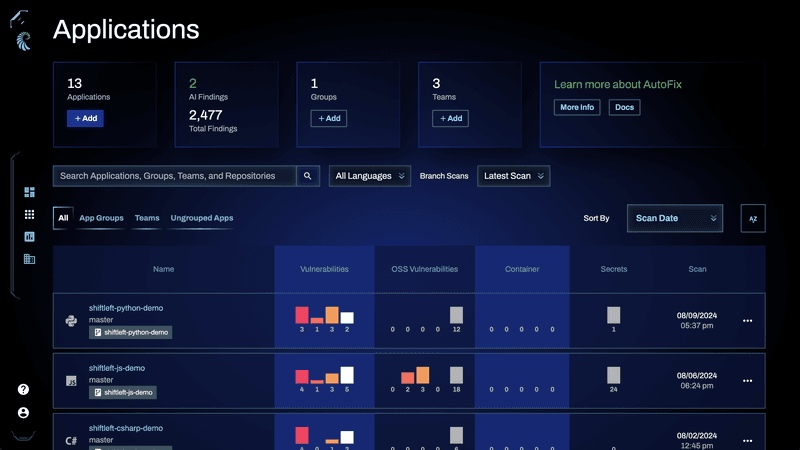

7. Qwiet AI | SAST Code

Principal Capacidade de IA | Auto Remediação (Dashboard)

Qwiet AI SAST é uma ferramenta de testes de segurança de aplicações estáticas baseada em regras que utiliza IA para auto-sugerir conselhos de remediação e correções de código para vulnerabilidades de código. Sua oferta principal são seus agentes de IA de três estágios que Analisam o problema, Sugerem uma correção e, em seguida, validam a correção.

Principais recursos:

- Varredura rápida em escala: afirma escanear milhões de linhas em minutos, visando melhorias de desempenho em relação às ferramentas SAST legadas.

- Sugestões de remediação por IA: para muitas descobertas, o Qwiet oferece sugestões de código sensíveis ao contexto (e as valida) para reduzir o esforço de correção manual.

- Cobertura de varredura unificada: inclui detecção para código, Containers, Secrets, dependências (SCA) na mesma plataforma.

Ideal para: Equipes que priorizam o suporte à remediação automatizada.

Prós:

- Emprega um processo de agente de IA de três estágios.

- Os usuários valorizam a documentação completa e o suporte responsivo da Qwiet AI, facilitando a integração contínua em pipelines de CI/CD.

Contras:

- É uma ferramenta relativamente nova, então a maturidade, o suporte do ecossistema e a estabilidade a longo prazo podem ser incertos

- Os usuários consideram as opções de personalização limitadas frustrantes, pois as políticas personalizadas só podem ser configuradas via CLI.

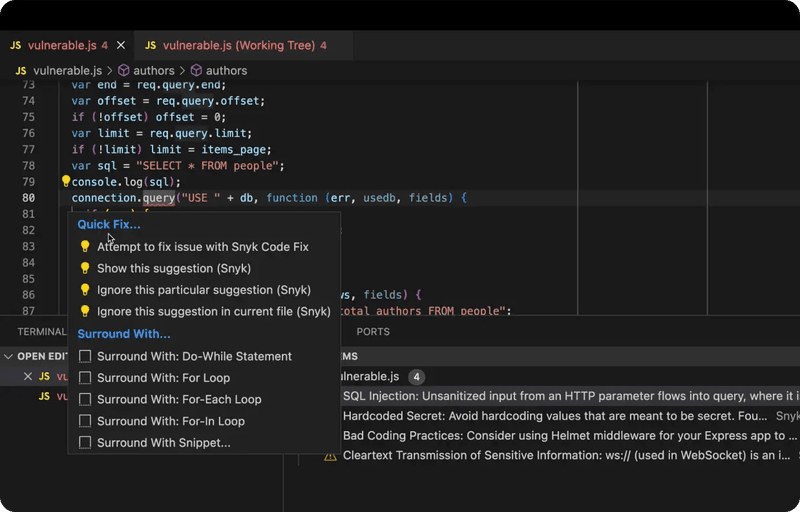

8. Snyk Code | DeepCode

Capacidade Central de IA | Auto Remediação (IDE)

Snyk Code é uma ferramenta SAST que pode fornecer sugestões de código para desenvolvedores diretamente na IDE graças ao DeepCode AI (agora Snyk Agent Fix), que a Snyk adquiriu. O DeepCode AI utiliza múltiplos modelos de IA, mas as regras proprietárias da Snyk limitam a transparência e a personalização (embora permita regras personalizadas). O nível comercial da Snyk pode ser caro para organizações que exigem cobertura em diferentes pipelines e equipes de desenvolvimento.

Principais recursos:

- Varredura em tempo real na IDE / fluxo de trabalho do desenvolvedor: vulnerabilidades são sinalizadas enquanto você codifica, integradas em IDEs, PRs e CI/CD.

- Sugestões de remediação: para muitas descobertas suportadas, a Snyk pode gerar trechos de correção candidatos que os desenvolvedores podem aceitar, editar ou rejeitar.

- Criação de regras / consultas personalizadas: os usuários podem criar regras / consultas personalizadas usando a lógica DeepCode (com autocompletar) para adaptar a varredura à sua base de código.

Ideal para: Equipes de desenvolvimento que já usam Snyk / a plataforma Snyk (SCA, IaC, etc.) e que desejam varredura de código integrada

Prós:

- Oferece sugestões de código para desenvolvedores dentro de IDEs

- Utiliza múltiplos modelos de IA treinados com dados selecionados por especialistas em segurança de ponta.

Contras:

- Transparência e personalização limitadas em seu motor de IA / remediação

- Problemas de escalabilidade de custo / licenciamento: muitos usuários relatam que o Snyk se torna caro em escala (especialmente ao cobrir múltiplas equipes de desenvolvedores / pipelines)

- O Snyk Agent Fix atualmente não suporta correções entre arquivos

- Suporte limitado para as principais linguagens de programação como Go, C#, C/C++ etc.

- Algumas avaliações mencionam preocupações com o desempenho da UI ou da ferramenta, falhas ocasionais ou lentidão nas operações do motor principal.

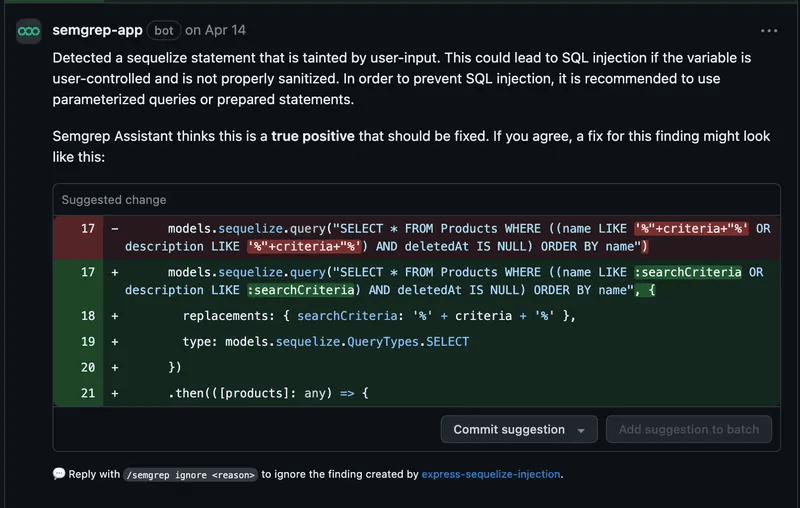

9. Semgrep Code

Capacidade Central de IA | Detecção Aprimorada

O assistente de IA do Semgrep, apropriadamente chamado de assistente, usa o contexto do código em torno de uma vulnerabilidade potencial para fornecer resultados mais precisos e correções de código recomendadas. Também pode ser usado para criar regras para o Semgrep, a fim de aprimorar sua detecção com base nos prompts fornecidos.

Principais recursos:

- Aprendizagem de contexto com “Memórias”: O Assistente pode lembrar decisões de triagem anteriores ou contexto organizacional para que descobertas futuras semelhantes sejam triadas de forma mais inteligente.

- Marcação e priorização de componentes: O Assistente pode marcar descobertas por contexto (por exemplo, autenticação, pagamentos) para ajudar a priorizar áreas de maior risco.

- Orientação de remediação: Para muitas descobertas verdadeiramente positivas, o Assistente oferece orientação passo a passo em linguagem humana + snippets de código para corrigir ou melhorar o código vulnerável.

Ideal para: Equipes já no ecossistema Semgrep e que desejam aprimorar a produtividade do desenvolvedor e a eficiência da triagem

Prós:

- Usa IA para fornecer resultados precisos e correções de código recomendadas;

- Pode criar regras com base em prompts.

Contras:

- “Memórias” complexidade: Gerenciar o que o Assistente “lembra” (lógica de triagem, fontes confiáveis) pode adicionar sobrecarga cognitiva e risco de desvio se configurado incorretamente.

- Por padrão, o Semgrep Assistant usa OpenAI e AWS Bedrock com as chaves de API do Semgrep. Preocupações com privacidade, conformidade ou custo podem surgir (embora o Semgrep ofereça opções e controles de memória).

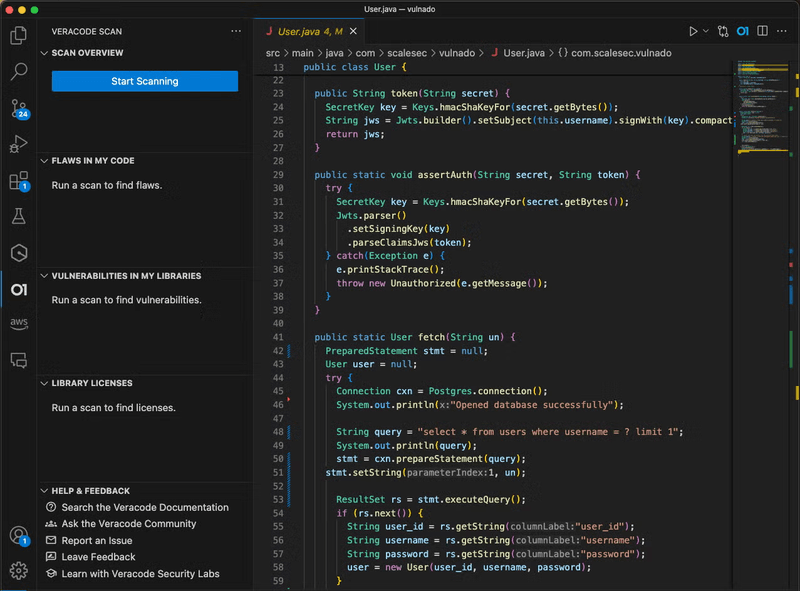

10. Veracode Fix

Capacidade Central de IA | Remediação Automática

Veracode Fix usa IA para sugerir alterações com base em vulnerabilidades no código quando os desenvolvedores estão usando a extensão IDE ou a ferramenta CLI da Veracode. O principal diferencial do Veracode Fix é que seu modelo treinado sob medida não é treinado em código "in the wild", mas em vulnerabilidades conhecidas em seu banco de dados. O ponto positivo disso será uma maior confiança nas correções sugeridas; o negativo é que ele é mais limitado nos cenários em que pode sugerir correções de código.

Principais recursos:

- Modo “Batch fix”: Capacidade de aplicar as correções mais bem classificadas em várias descobertas ou arquivos em um diretório em uma única operação

- Integração ao ecossistema de produtos Veracode: O Fix faz parte do stack de varredura, análise e relatórios IDE da Veracode.

- Integração CI/CD: Integra-se perfeitamente com pipelines CI/CD, facilitando testes contínuos e fornecendo feedback rápido

Ideal para: Empresas que utilizam o ecossistema Veracode e desejam correções confiáveis e verificadas assistidas por IA, sem expor o código a modelos de terceiros.

Prós:

- A integração com a varredura e os relatórios da Veracode significa que as correções se alinharão com os fluxos de trabalho e varreduras existentes

- A natureza restrita do modelo reduz as chances de sugestões "wild" ou inseguras fora dos padrões conhecidos.

Contras:

- Limitado nos cenários em que pode sugerir correções de código devido ao seu treinamento em vulnerabilidades conhecidas.

- Risco de dependência excessiva: os desenvolvedores podem confiar demais nas sugestões sem uma revisão cuidadosa, especialmente em partes sutis ou complexas do código.

Como Escolher uma Ferramenta SAST

A IA é um participante relativamente novo no mercado de segurança, e os líderes da indústria estão continuamente explorando aplicações inovadoras. A IA deve ser vista como uma ferramenta para aprimorar os sistemas de segurança, e não como uma única fonte de verdade. É importante notar que a IA não pode transformar ferramentas abaixo do padrão em ferramentas eficazes. Para maximizar seu potencial, a IA deve ser integrada com ferramentas que já possuem uma base robusta e um histórico comprovado.

Ferramentas SAST e DAST: Seu Pacote Inicial de Testes de Segurança de Aplicações

A segurança de aplicações nunca foi tão complexa e tão crítica. A IA tornou a geração de código sem esforço, mas essa mesma aceleração exige um novo nível de vigilância.

Você não pode usar apenas ferramentas SAST ou DAST tradicionais. Você precisa combater a IA com IA. E você deve continuar a luta na Cloud e em runtime.

É onde Aikido se destaca.

Além das ferramentas SAST e DAST, Aikido oferece uma infinidade de ferramentas impulsionadas por IA, desde gerenciamento de vulnerabilidades até visibilidade contínua de conformidade, permitindo que você proteja seu código, Cloud e runtime.

Para continuar seu aprendizado, você também pode gostar:

- Principais Scanners de Vulnerabilidades de Código – Compare ferramentas de análise estática mais amplas, além da IA.

- Principais Ferramentas DevSecOps – Descubra como o SAST se encaixa em um fluxo de trabalho DevSecOps moderno.

- As 7 Melhores Ferramentas ASPM – Gerencie e priorize os resultados do seu SAST e de outros scanners.