Aplicações modernas são complexas, distribuídas e estão em constante mudança, o que torna os testes de segurança mais difíceis do que nunca. Como diferentes componentes são validados em diferentes estágios do ciclo de vida do software, algumas vulnerabilidades podem ser detectadas antes que uma aplicação seja implantada, enquanto outras só surgem em tempo de execução.

Compreender onde e quando as vulnerabilidades aparecem em uma aplicação é essencial para protegê-la de forma eficaz. Duas das abordagens mais amplamente utilizadas para enfrentar este desafio são os Testes de segurança de aplicações estáticas (SAST) e os Testes Dinâmicos de Segurança de Aplicações (ou Testes de Segurança em Tempo de Execução) (DAST).

Neste artigo, exploraremos como ambas as abordagens funcionam, seus pontos fortes e limitações, e forneceremos uma clara comparação lado a lado para ajudá-lo a escolher a abordagem certa para suas necessidades de segurança.

SAST vs. DAST

O SAST analisa a parte interna do seu código de dentro para fora, enquanto o DAST testa de fora para dentro.

Você pode pensar da seguinte forma:

- As ferramentas SAST examinam seu código-fonte antes que sua aplicação seja implantada, para detectar problemas como funções inseguras, credenciais hardcoded ou falhas de lógica durante o desenvolvimento.

- As ferramentas DAST, por outro lado, executam testes de segurança enquanto a aplicação está em produção, sondando-a como um atacante faria para identificar fraquezas exploráveis, como SQL injection, XSS ou desvios de autenticação.

Ambos são essenciais, mas servem a propósitos diferentes em diferentes estágios do SDLC.

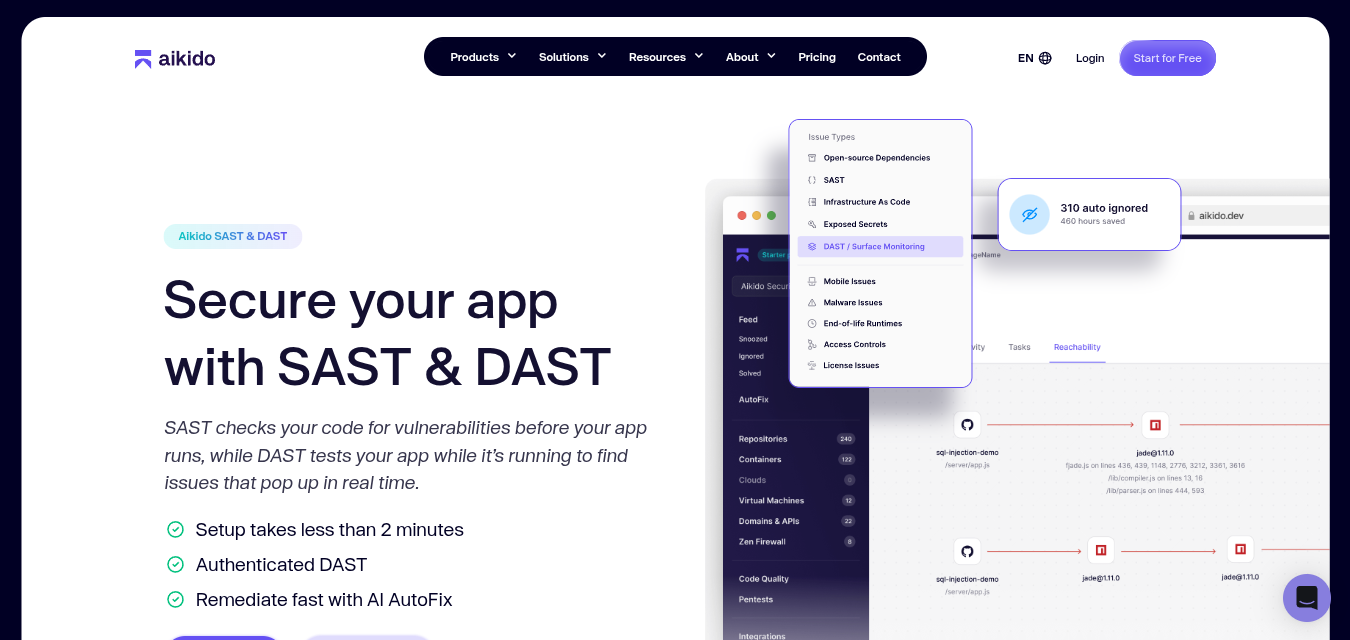

Se você procura uma plataforma de segurança confiável que oferece SAST e DAST líderes na categoria, Aikido Security é a melhor escolha. Organizações que usam Aikido para SAST e DAST podem detectar vulnerabilidades no início do desenvolvimento e validar a segurança assim que as aplicações estiverem em execução.

O módulo SAST da Aikido Security usa IA para reduzir falsos positivos em até 85%, refinando continuamente as regras e correlacionando os achados. As equipes também podem criar regras personalizadas para detectar riscos exclusivos do seu codebase. Cada achado é então classificado com base no contexto e nível de risco, garantindo que as equipes foquem nas vulnerabilidades mais críticas primeiro, com correções geradas por IA fornecidas para acelerar a remediação.

Por outro lado, o módulo DAST da Aikido oferece aos desenvolvedores visibilidade clara sobre sua superfície de ataque. Ele escaneia aplicações públicas e auto-hospedadas em busca de vulnerabilidades comuns, e com DAST autenticado, valida se usuários logados podem contornar controles ou acessar dados sensíveis. Os achados são explicados em linguagem simples, permitindo que as equipes analisem os problemas sem profunda expertise em segurança.

Além de SAST e DAST, também oferece SCA, segurança de API, varredura de Cloud, detecção de Secrets, pentest de IA e muito mais, todos disponíveis como scanners autônomos ou combinados em uma suíte.

Juntamente com sua arquitetura modular, a Aikido Security usa IA para correlacionar e priorizar achados em todo o SDLC, reduzindo o ruído e destacando vulnerabilidades que são realmente exploráveis.

O Que São Testes de Segurança de Aplicações?

Testes de Segurança de Aplicações (AST) é a prática de identificar, corrigir e prevenir vulnerabilidades em todas as etapas do ciclo de vida de desenvolvimento de software (SDLC), desde o design inicial à produção. Ele combina técnicas como análise de código, testes em tempo de execução e simulação de ataques para descobrir falhas de segurança antes que os atacantes possam explorá-las.

Os testes de segurança de aplicações possuem várias categorias, como SAST, DAST, RASP, varredura IaC, pentesting, SCA e muito mais, sendo SAST e DAST alguns dos mais amplamente adotados devido à sua cobertura de ambientes de pré-produção e tempo de execução.

O que é SAST?

SAST, ou Testes de segurança de aplicações estáticas, é uma técnica de teste “white-box” que analisa o código-fonte de uma aplicação em um estado estático ou não em execução.

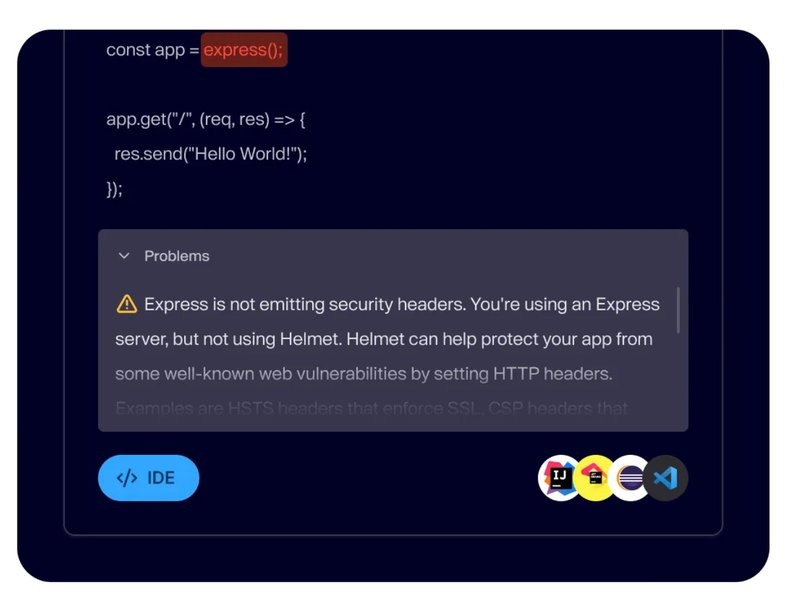

O SAST permite que os desenvolvedores identifiquem vulnerabilidades no início do processo de desenvolvimento (SDLC), como nas fases de desenvolvimento de código ou revisão de código. As ferramentas SAST integram-se perfeitamente em pipelines de CI/CD e IDEs, para que os desenvolvedores possam proteger seu código enquanto ele é escrito e escanear por vulnerabilidades antes de commitar as alterações para o repositório.

O Que o SAST Pode Detectar?

O SAST pode detectar uma ampla gama de vulnerabilidades, como falhas de injeção (SQL injection (SQLi), cross-site scripting), credenciais hard-coded, tratamento inseguro de dados e outras vulnerabilidades do Top 10 OWASP. Algumas ferramentas SAST, como a Aikido Security, também escaneiam e comparam o código-fonte com bancos de dados de vulnerabilidades de segurança conhecidas, como o National Vulnerability Database (NVD), e usam IA para priorizar os problemas.

Pense nisso como ter um especialista revisando seu código minuciosamente, que lhe dá feedback imediato sobre os problemas que descobre.

Dito isso, as ferramentas SAST são limitadas à linguagem que suportam e não podem ser usadas para detectar vulnerabilidades específicas de tempo de execução ou de ambiente, como erros de configuração ou dependências de tempo de execução.

Vantagens do SAST

- Detecção Precoce: A análise estática identifica vulnerabilidades durante as fases de desenvolvimento e construção, muito antes do software ser implantado.

- Integração com IDE e CI/CD: A maioria das ferramentas SAST modernas se integram diretamente em IDEs e pipelines de CI/CD, fornecendo feedback a cada commit ou pull request.

- Nenhuma Aplicação em Execução Necessária: Funciona em código-fonte estático, tornando-o ideal para desenvolvimento inicial, revisões de código e verificações de pull request.

- Orientação Precisa para Remediação: Pode identificar caminhos de arquivo exatos e números de linha para vulnerabilidades, muitas vezes com contexto de fluxo de dados.

- Suporta Práticas de Codificação Segura: Sinaliza padrões e anti-padrões inseguros, melhorando a qualidade geral do código e os hábitos de desenvolvimento seguro a longo prazo.

- Cobertura Abrangente de Código: Ele escaneia toda a base de código, incluindo caminhos de código não executados ou “mortos” que os testes em tempo de execução podem não alcançar.

- Suporte a Conformidade e Auditoria: Ajuda a atender aos requisitos regulatórios e da indústria (PCI DSS, SOC 2) fornecendo evidências de práticas de desenvolvimento seguro.

Desvantagens do SAST

- Sem Prova de Exploração: SAST identifica fraquezas potenciais, mas não se elas são exploráveis em condições reais.

- Limitado a Padrões e Regras Conhecidos: A maioria das ferramentas SAST depende fortemente de regras predefinidas, o que significa que pode perder falhas lógicas complexas ou técnicas de ataque.

- Falta de Cobertura em Tempo de Execução: Não consegue detectar problemas que só aparecem durante a execução, como configurações incorretas, fraquezas de autenticação ou vulnerabilidades específicas do ambiente.

- Dependente de Linguagem e Framework: É limitado a linguagens e frameworks suportados; pilhas mais novas ou menos comuns podem não ser suportadas.

- Visibilidade Limitada em Riscos de Dados como Código (DaaC): Entradas de aplicações impulsionadas por IA generativa, como prompts ou fontes RAG, podem influenciar o comportamento como lógica executável. Ferramentas SAST tradicionais são cegas à injeção indireta.

Por Que o SAST Importa?

A detecção precoce do SAST é crucial, pois permite que os desenvolvedores resolvam problemas antes que a aplicação seja implantada, tornando mais fácil e menos custoso corrigir problemas precocemente.

O que é DAST?

DAST, ou Testes Dinâmicos de Segurança de Aplicações, é um método de teste “black-box” que avalia uma aplicação enquanto ela está em execução. DAST não requer acesso ao código-fonte; em vez disso, adota uma abordagem externa para testar a segurança de suas aplicações, simulando ataques à aplicação, muito parecido com o que um hacker faria.

DAST também pode ser chamado de “monitoramento de superfície”, pois testa a superfície ou o front-end das aplicações web.

O Que o DAST Pode Detectar?

Ferramentas DAST interagem com a aplicação através da interface do usuário, testando várias entradas e observando as saídas para identificar vulnerabilidades como problemas de autenticação, configurações incorretas de servidor, cross-site request forgery e outras vulnerabilidades em tempo de execução.

Como o DAST funciona em tempo de execução, isso significa que você precisa de uma aplicação funcionando antes que os testes DAST façam sentido, o que geralmente ocorre nas fases de pré-produção e produção. Como o DAST funciona externamente e usa protocolos padronizados como HTTP para se conectar ao seu aplicativo, o DAST não está vinculado a uma linguagem de programação específica.

Vantagens do DAST

- Nenhum Acesso ao Código-Fonte Necessário: Testes dinâmicos funcionam de fora da aplicação, usando protocolos padrão (como HTTP, gRPC)

- Detecta Problemas de Tempo de Execução e Configuração: Identifica vulnerabilidades que só aparecem durante a execução, como problemas de autorização e configurações incorretas de servidor.

- Independente de Linguagem e Framework: O DAST não está vinculado a linguagens de programação ou frameworks específicos, uma vez que testa o comportamento da aplicação.

- Menor Taxa de Falsos Positivos Os resultados são baseados no comportamento, o que frequentemente resulta em menos falsos positivos em comparação com a análise estática.

- Valida Controles de Segurança: Testes dinâmicos confirmam que as medidas de segurança funcionam conforme o esperado quando a aplicação é implantada.

Desvantagens do DAST

- Visibilidade Limitada das Causas Raiz: Ele não consegue identificar o código-fonte exato responsável pelo problema.

- Detecção em Estágio Avançado: O DAST exige uma aplicação totalmente funcional e em execução. Isso pode tornar as correções mais caras e demoradas, pois ele é executado em estágios posteriores do SDLC

- Cobertura Limitada da Lógica da Aplicação: Ele pode perder vulnerabilidades em caminhos da aplicação não expostos ou difíceis de alcançar, especialmente aqueles que exigem interações complexas do usuário.

- Impacto Potencial em Ambientes de Produção Testes agressivos contra sistemas de produção podem causar problemas de desempenho.

Por Que o DAST é Importante?

O DAST é importante para detectar problemas que não podem ser identificados antes da implantação, como configurações incorretas de servidor ou banco de dados, problemas de autenticação e criptografia que permitem acesso não autorizado, ou riscos de serviços web aos quais sua aplicação se conecta.

Comparando SAST vs DAST

Para ajudar a comparar ambas as abordagens, a tabela abaixo as resume para você.

Usando SAST e DAST Juntos

Neste artigo, abordamos as diferenças entre SAST e DAST, e por que ambos são essenciais para proteger suas aplicações. No entanto, eles abordam apenas uma parte do AppSec, deixando outras áreas como IaC, RASP, penetration testing, SCA e outras desprotegidas.

Isso significa que qualquer solução de segurança que você escolher precisa fornecer cobertura abrangente não apenas para SAST e DAST, mas para toda a stack da aplicação.

Aikido Security ajuda a enfrentar esse desafio com sua plataforma AppSec amigável para desenvolvedores e impulsionada por IA. Ela oferece scanners modulares para SAST, DAST, configurações de Infrastructure-as-code, RASP, penetration testing, detecção de segredos e muito mais, enquanto usa IA para correlacionar problemas entre todos os scanners, reduzindo o ruído e acelerando a triagem e a remediação. Tudo a um preço acessível e fixo.

Ao combinar ampla cobertura com priorização inteligente, Aikido facilita para as equipes protegerem aplicações em todas as etapas do SDLC.

Pronto para melhorar a segurança da sua aplicação? Comece seu teste gratuito ou agende uma demonstração com a Aikido Security hoje.

FAQ

Por que o teste de segurança de aplicações é importante para desenvolvedores?

O teste de segurança de aplicações ajuda os desenvolvedores a identificar vulnerabilidades no início do ciclo de vida de desenvolvimento de software, quando as correções são mais rápidas, baratas e menos disruptivas. Ele reduz o risco de problemas exploráveis chegarem à produção e incentiva práticas de codificação seguras, fornecendo feedback contínuo durante o desenvolvimento. Ferramentas como Aikido Security apoiam isso, incorporando verificações de segurança com assistência de IA diretamente nos fluxos de trabalho dos desenvolvedores.

DAST é especificamente para aplicações web?

DAST é mais comumente usado para aplicações web e APIs porque testa aplicações sobre protocolos de rede como HTTP. Qualquer aplicação que exponha uma interface acessível via rede pode se beneficiar do DAST, incluindo serviços internos e APIs.

Quais são os tipos comuns de vulnerabilidades detectadas por SAST e DAST?

SAST tipicamente detecta vulnerabilidades no nível do código, como injeção de SQL, ataques XSS, desserialização insegura e Secrets hard-coded, analisando o código-fonte e comparando padrões inseguros com assinaturas de vulnerabilidades conhecidas, incluindo dados de bancos de dados CVE. Enquanto isso, DAST foca em problemas de tempo de execução, como falhas de autenticação, bypasses de autorização e configurações de segurança incorretas.

Penetration testing é o mesmo que DAST?

Penetration testing e DAST não são a mesma coisa. DAST é um método de teste automatizado e repetível usado em todo o SDLC, enquanto penetration testing é geralmente uma avaliação manual, com tempo limitado, realizada periodicamente.

Você também pode gostar:

- As 10 Principais ferramentas SAST com IA em 2026

- As 14 Melhores Ferramentas AppSec em 2026

- As 12 Principais Ferramentas de Testes Dinâmicos de Segurança de Aplicações (DAST) em 2026

- As 10 Melhores Ferramentas de Pentest para Equipes Modernas em 2026

- Melhores Ferramentas para Detecção de Fim de Vida: Rankings de 2026.

- Os 13 Melhores Scanners de Vulnerabilidades de Código em 2026

- Melhores Scanners de Infrastructure as Code (IaC) em 2026