.png)

Segurança de Ponta a Ponta Para Tudo o Que Você Desenvolve

Um sistema para proteger sua aplicação do código à Cloud - ao runtime.

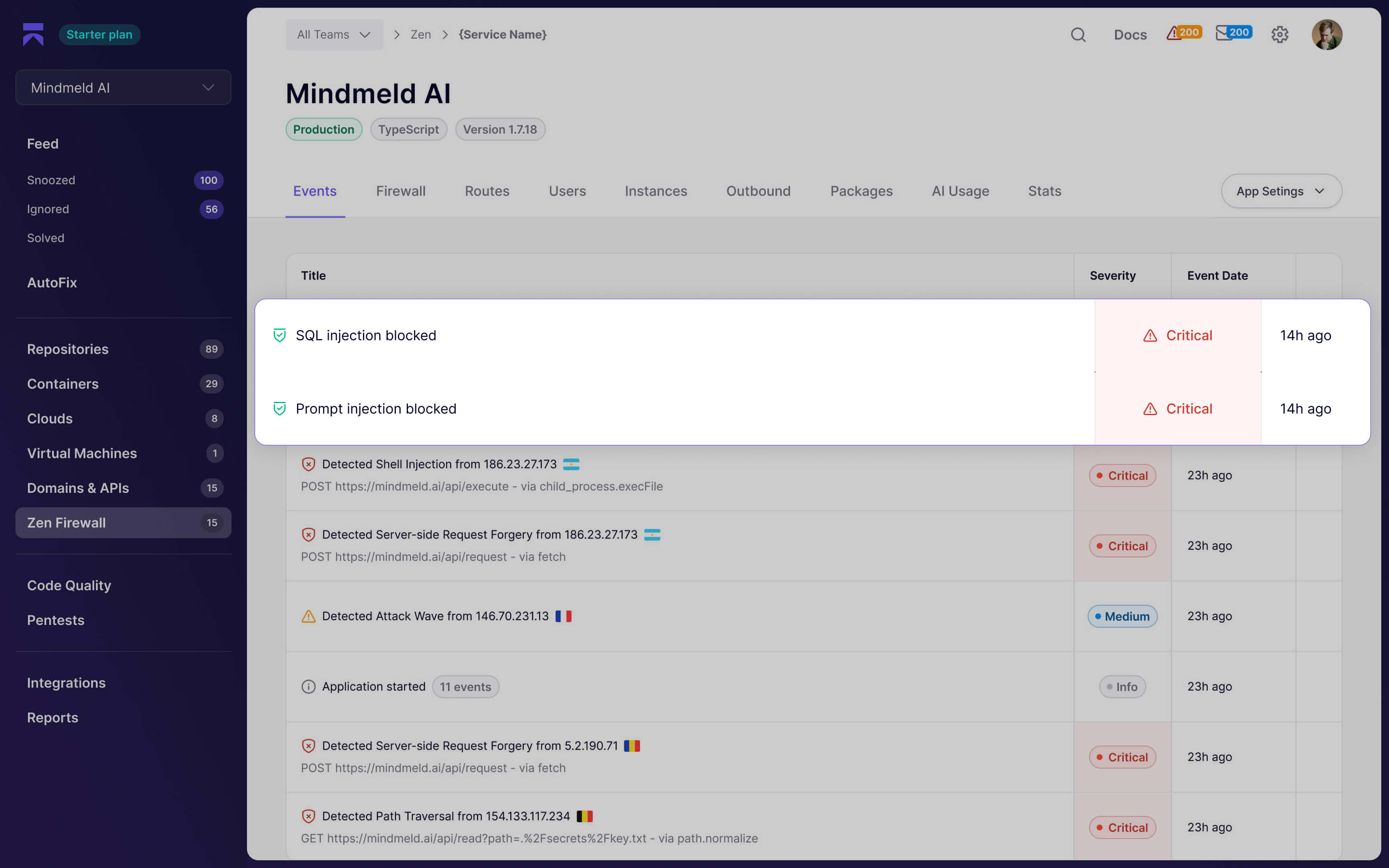

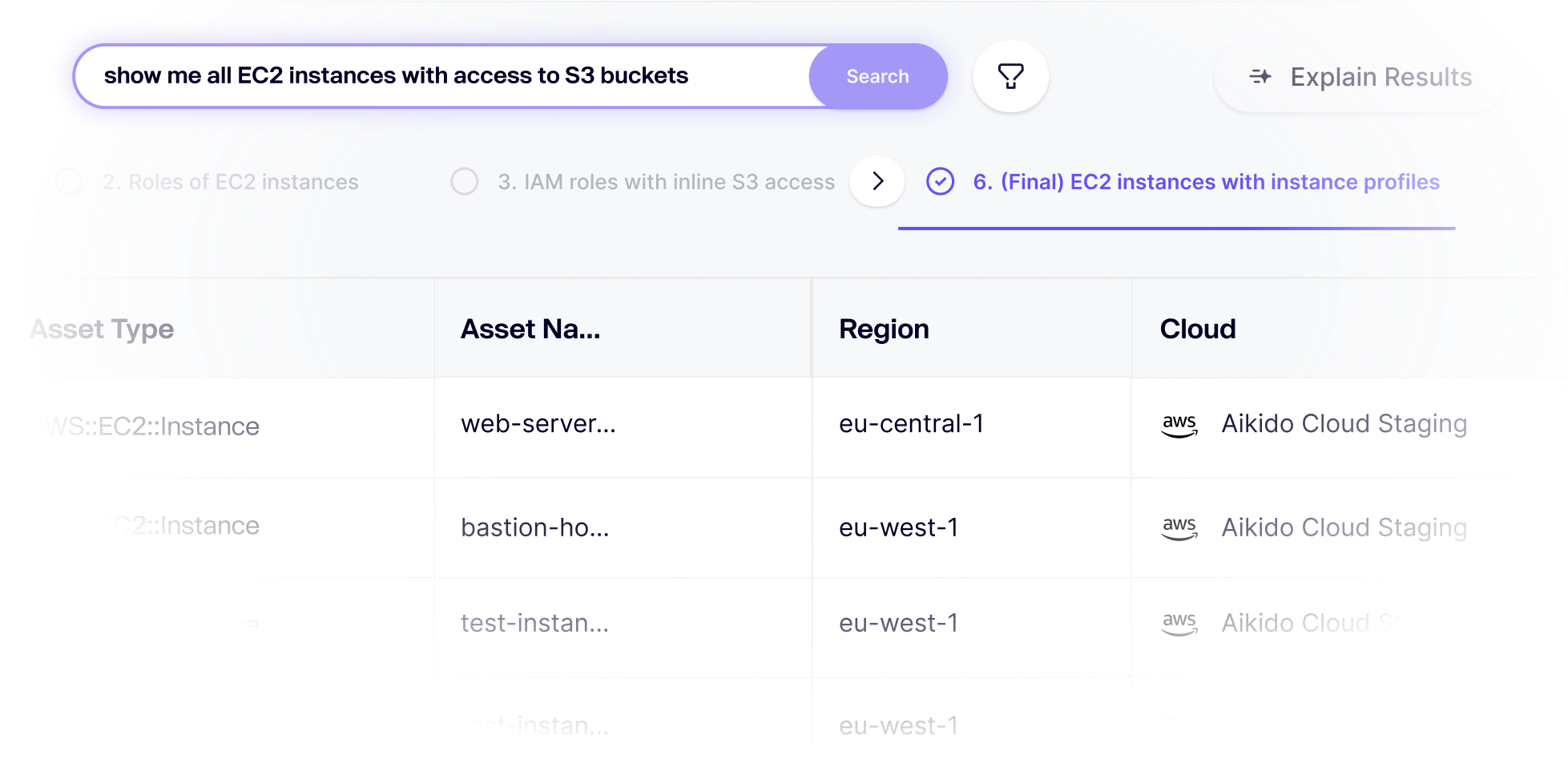

Obtenha visibilidade completa, sem o ruído.

Segurança que funciona com a sua equipe

.png)

Ferramentas Unificadas

Chega de proliferação de ferramentas. Tudo o que você precisa, em uma plataforma otimizada.

Fluxos de Trabalho Amigáveis para Desenvolvedores

Chega de dashboards desajeitados, apenas fluxos de trabalho intuitivos feitos para equipes de desenvolvimento modernas.

Insights Acionáveis

Menos ruído, mais clareza. Concentre-se no que importa e corrija os problemas mais rapidamente.

Uma Plataforma Unificada para Proteger Seu Software

Do código à Cloud e ao tempo de execução, o Aikido cobre todas as camadas da segurança de software moderna.

Comece com o módulo que você precisa, desbloqueie a plataforma completa à medida que cresce.

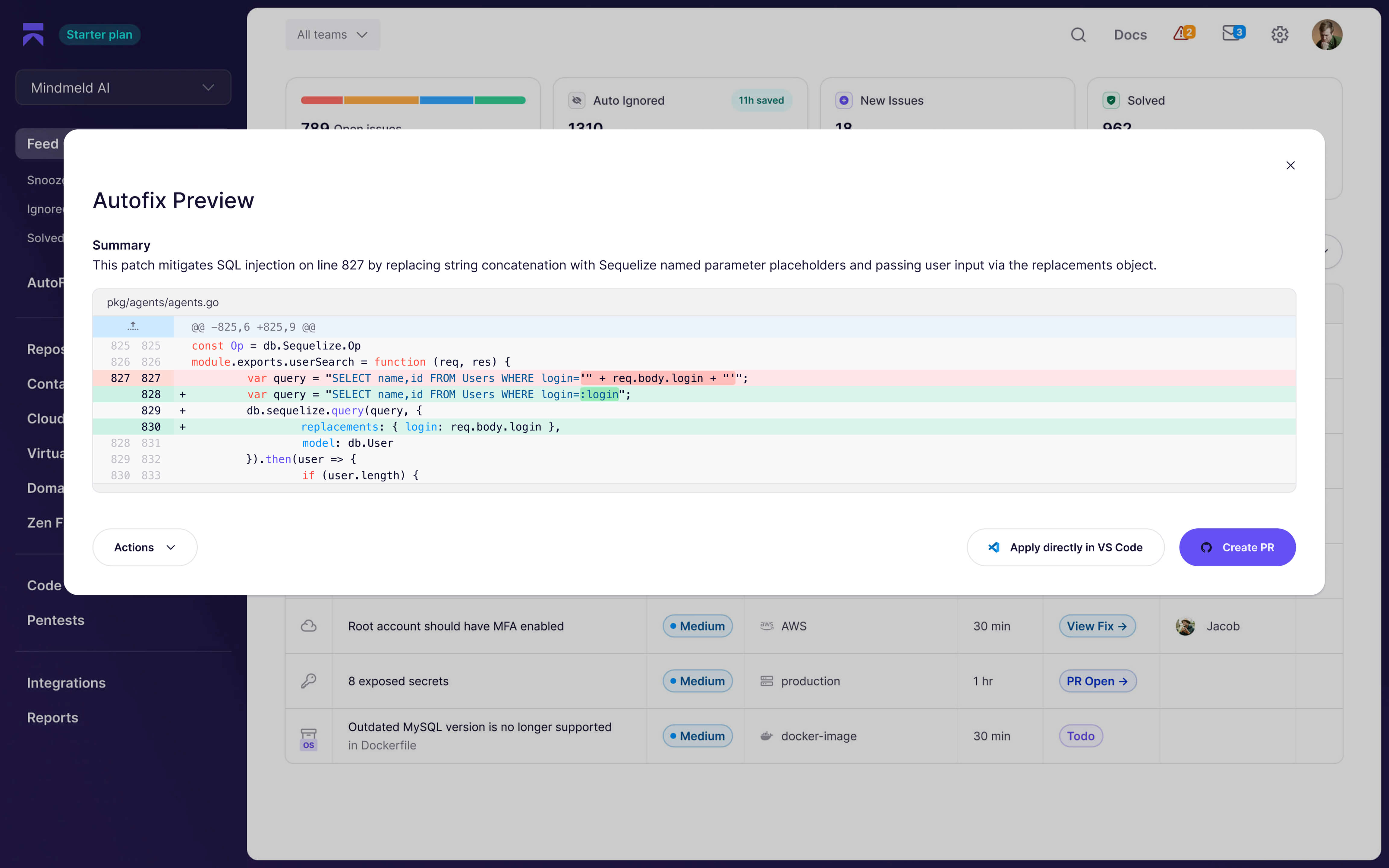

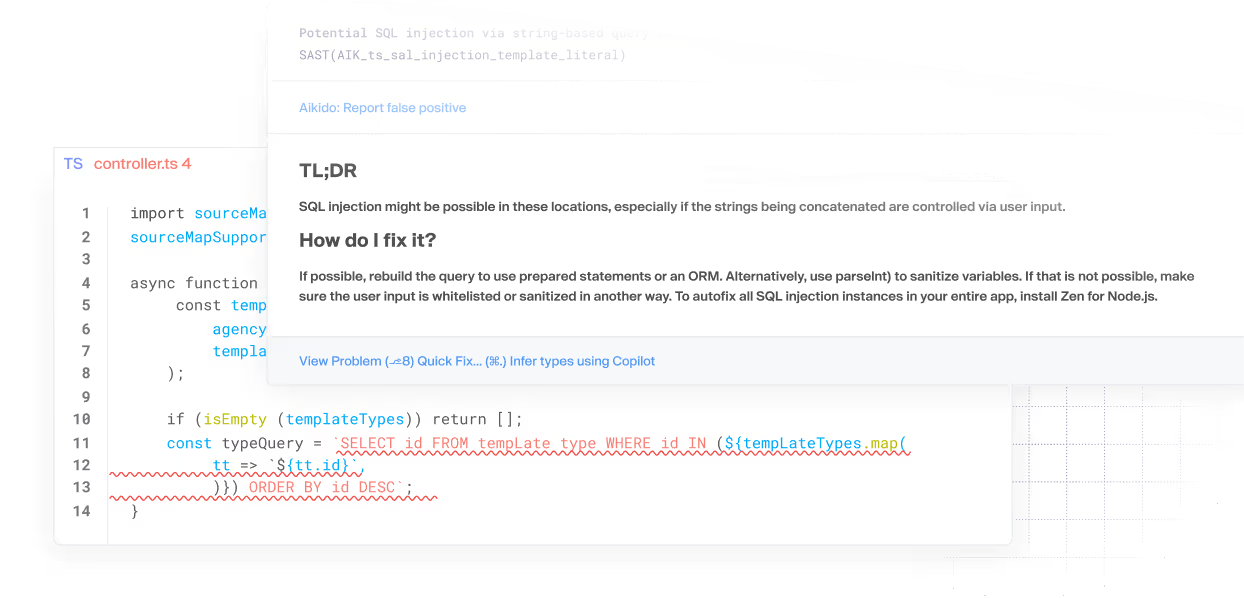

Entregue Software Seguro

Encontre e corrija vulnerabilidades na origem. O Aikido unifica SAST, SCA, Secrets e muito mais - sem sobrecarregar os desenvolvedores com falsos positivos.

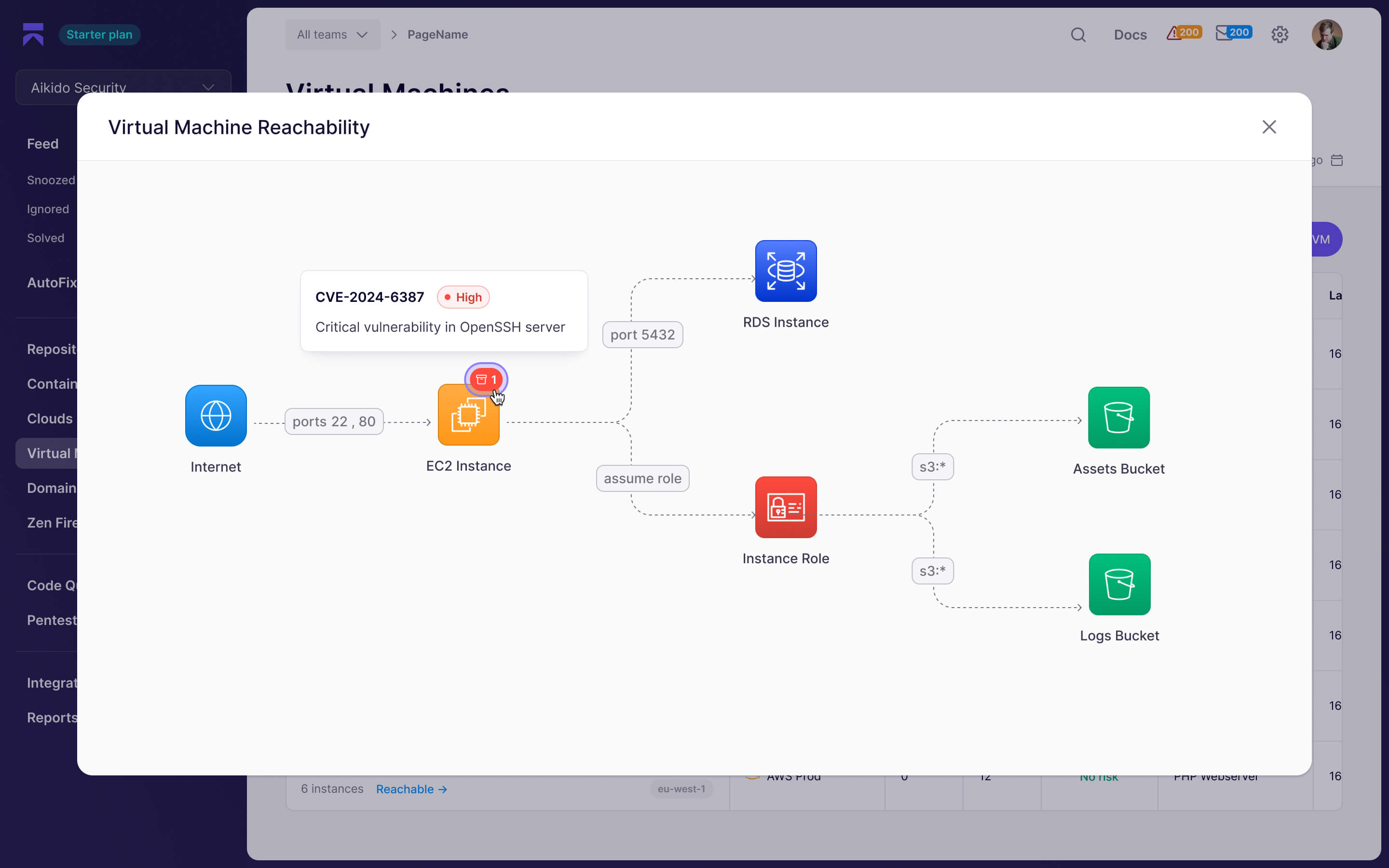

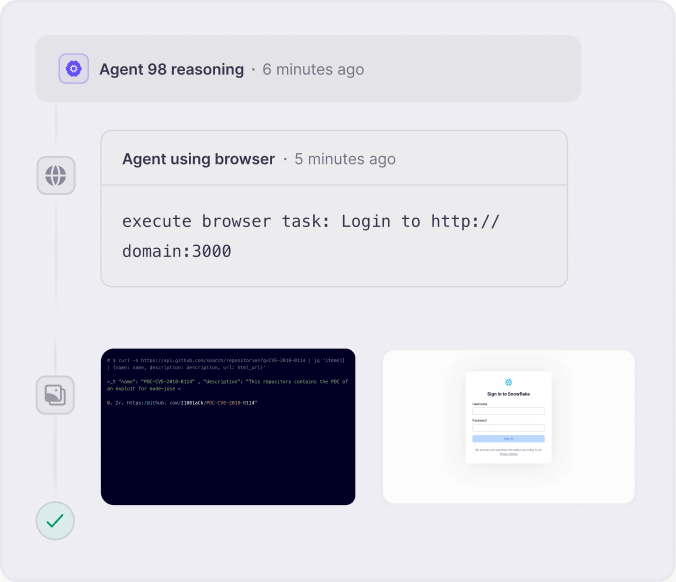

Teste e Valide Continuamente suas Defesas

Faça o que os hackers fazem. Teste seu software contra exploits do mundo real e obtenha orientações acionáveis para fortalecer suas defesas.

Fique seguro gratuitamente

Proteja seu código, Cloud e runtime em um sistema central. Encontre e corrija vulnerabilidades rapidamente e de forma automática.

.png)

Seu QG de Segurança Completo

Integra-se com as ferramentas que você já usa

Confiado por milhares de desenvolvedores nas principais organizações do mundo

Aikido AppSec forte AppSec com uma excelente abordagem centrada no programador.

Aikido prestado um apoio consistente e forte ao longo do desenvolvimento do nosso programa de segurança de aplicações. Desde o início, a equipa demonstrou uma compreensão clara dos nossos objetivos e interagiu connosco de forma ponderada e colaborativa. Eles colocaram-nos em contacto com os especialistas certos no assunto e facilitaram a exploração aprofundada da plataforma. O que se destacou foi a sua disposição em ir além durante a fase de avaliação, garantindo que pudéssemos testar, validar e demonstrar o valor antes de assumirmos um compromisso comercial. Essa abordagem ajudou a criar confiança e estabeleceu uma base sólida para a parceria. Desde a adoção, a nossa experiência com o suporte tem sido excelente. As solicitações são atendidas prontamente, o feedback é levado a sério e as melhorias são frequentemente implementadas em ritmo acelerado. É evidente que Aikido comprometida com o aprimoramento contínuo do produto e com a manutenção de um relacionamento construtivo com os seus clientes.

"Até agora, vimos uma redução de 75% no ruído usando o Aikido"

A Supermetrics agora executa um workflow de AppSec focado no desenvolvedor que é mais rápido, limpo e fácil de gerenciar. Com 75% menos ruído, integrações instantâneas e automação em Jira, Slack e CI/CD, a segurança agora escala tão suavemente quanto suas operações de dados.

"Em apenas 45 minutos de treinamento, integramos mais de 150 desenvolvedores."

O Aikido é perfeitamente integrado com nossa ferramenta de CI/CD, como o Azure DevOps. Mesmo que alguém não tenha nenhuma experiência em DevOps, pode começar a ser produtivo em poucos cliques.

"Com 92% de redução de ruído, nos acostumamos rapidamente com 'o silêncio'."

Com 92% de redução de ruído, nos acostumamos rapidamente com 'o silêncio'. Agora eu gostaria que fosse ainda mais silencioso! É um enorme impulso para a produtividade e a sanidade.

"Rápido de configurar e repleto dos recursos certos"

O Aikido foi rápido e fácil de implantar e entrega alertas claros e relevantes sem adicionar complexidade. Ele conecta múltiplas ferramentas de segurança, tornando-as integradas e mais eficientes de usar.

Ele possui todas as integrações necessárias, cobre as principais necessidades de segurança como SAST, varreduras de Container e infraestrutura, e o Auto-triage com silenciamento inteligente é um diferencial. A UI é intuitiva, o suporte tem sido extremamente responsivo e o preço é justo. Também aprecio a participação deles na comunidade open-source.

No geral, nos ajuda a antecipar problemas de segurança com esforço mínimo.

"Solução eficaz e com preço justo"

Comparado a concorrentes conhecidos como Snyk, o Aikido é muito mais acessível, mais completo e, o mais importante, muito melhor em apresentar as vulnerabilidades que realmente atingem seus sistemas. Eles usam muitas bibliotecas populares de código aberto para escanear seu código, bem como proprietárias, oferecendo uma boa combinação.

"Excelente Software e Empresa de Segurança"

Estávamos procurando uma alternativa mais barata ao Snyk e o Aikido cumpre esse papel fantasticamente. Um bom software, UI fácil e, o mais importante de tudo, muito fácil de interagir para feedback.

Tudo foi muito simples de configurar e o onboarding dos membros da equipe foi muito fácil.

"Escaneie repositórios Github em tempo real para problemas/melhorias de segurança"

O Aikido é muito fácil de implementar, em menos de 10 minutos tivemos nosso primeiro relatório.

Os relatórios são muito diretos, mencionando todas as informações necessárias para que nossos devs possam planejar e atualizar o sistema facilmente.

Entramos em contato com o suporte para um pequeno problema e obtivemos uma resposta em menos de 4 horas.

Hoje usamos o Aikido pelo menos uma vez por semana para verificar se há novas melhorias a serem feitas.

"Canivete suíço para equipes de segurança"

O Aikido é uma solução altamente escalável e fácil de usar, que agrega múltiplos controles em um só lugar e se integra perfeitamente com IDEs e pipelines de CI/CD. A equipe de suporte é responsiva e fez ajustes rápidos em nosso ambiente. Além disso, ele filtra eficientemente alertas óbvios de falsos positivos, o que nos poupou muitos MD.

"o melhor possível"

Eu realmente gosto da não intrusividade do serviço deles. É um webapp onde você registra seus repositórios de código, Container, IaC,... e eles os escaneiam regularmente, apontando os problemas encontrados via análise estática. Há integração para criar facilmente/automaticamente ações de acompanhamento (tickets) e assim por diante. O aplicativo é ótimo, você começa a usá-lo rapidamente.

Às vezes você precisa de suporte, e isso também é ótimo (mesmo que seja realmente técnico).

"Um Divisor de Águas em Cibersegurança"

Estamos usando o Aikido Security há vários meses e posso dizer com confiança que ele transformou a forma como gerenciamos e mitigamos os riscos de segurança em nossa organização. Desde o primeiro dia, o processo de onboarding foi impecável, e a interface intuitiva da plataforma tornou incrivelmente fácil a integração com nossa infraestrutura existente.

O que realmente diferencia o Aikido é sua abordagem proativa para uma cobertura abrangente. Os alertas em tempo real nos dão uma clara vantagem, ajudando-nos a ficar à frente de potenciais problemas de segurança. A equipe de suporte deles também é de primeira linha. Sempre que tínhamos uma pergunta ou precisávamos de assistência, a resposta deles era rápida e completa.

Se você está procurando uma solução de segurança abrangente, confiável e com visão de futuro, eu recomendo fortemente o Aikido Security. É um divisor de águas para qualquer organização que leve a sério sua segurança.

"Uma ferramenta de segurança maravilhosa amada por engenheiros e desenvolvedores"

O Aikido nos permitiu implementar um processo de segurança por design de forma suave e rápida. Minha equipe adora a integração com o Jira e como ele parece uma ferramenta adaptada às necessidades dos engenheiros (não de especialistas em segurança), nem mais nem menos. Trabalhar com a equipe do Aikido tem sido ótimo, tanto no apoio ao processo de seleção quanto no recebimento de nosso feedback – muitas vezes resultando em um rápido desenvolvimento de novas funcionalidades!

Dado o preço acessível, para mim é uma escolha óbvia para qualquer empresa de pequeno a médio porte.

"Uma nova ferramenta de AppSec promissora"

Nossa organização implementou o Aikido como nosso principal aplicativo de Application Security para cuidar de SCA, SAST, Container/Secret Scanning em nossa base de código. No geral, estamos muito satisfeitos com o desempenho e a facilidade de uso do Aikido. A implantação foi rápida e fácil graças à integração com o Bitbucket Cloud.

Acredito que os recursos inovadores do Aikido são a capacidade de auto-ignorar e a Reachability analysis. Isso ajuda nossa equipe de desenvolvimento a economizar tempo na triagem de falsos positivos, bem como na priorização de problemas que precisam ser resolvidos rapidamente.

O suporte que recebemos da equipe do Aikido tem sido de primeira linha.

"Segurança acessível e económica"

A sua transparência, facilidade de uso, e estão sempre a melhorar a sua ferramenta.

Preço acessível com resultados excelentes. Concorrentes típicos têm preços elevados que escalam com o número de repositórios / número de instâncias em execução.

O Aikido nos ajuda a ficar à frente. Ele nos educa sobre possíveis responsabilidades e envolve toda a equipe de engenharia.

"Segurança instantânea e pronta a usar"

O Aikido Security é muito fácil de configurar e entrega seus primeiros resultados em poucos minutos. Ele combina todas as varreduras de segurança essenciais, como varredura de repositório (repo scanning), segurança na nuvem, vazamento de credenciais... em um único pacote fácil de usar por qualquer equipe de desenvolvimento.

"Melhor plataforma de segurança focada no desenvolvedor"

O Aikido tem sido fundamental para manter nossa aplicação segura. A plataforma se integra perfeitamente com pipelines de CI/CD populares e outras ferramentas de segurança, facilitando um processo de gerenciamento de vulnerabilidades mais otimizado.

"O Aikido torna a segurança acessível e fácil"

O Aikido é baseado principalmente em ferramentas já disponíveis, tornando viável replicar as funcionalidades técnicas básicas que ele oferece. Isso significa que eles não estão introduzindo nenhuma nova funcionalidade de varredura de segurança. Eles também são muito transparentes sobre isso, fornecendo algumas referências sobre como e com qual ferramenta um determinado achado foi encontrado.

O Aikido foi inicialmente implementado para atender a alguns padrões ISO. Nós já fazíamos algumas varreduras periódicas (manuais) por conta própria, mas o Aikido foi uma ótima adição, pois realizava a varredura automaticamente, com mais frequência e fornecia os relatórios necessários para a gerência e os auditores.

"Uma plataforma de segurança com foco no desenvolvedor que capacita o seu negócio"

Nossas equipes conseguiram implantar rapidamente e obter valor do Aikido, onde nossa solução anterior era barulhenta e complicada. O fato de obtermos toda a cobertura de código de que precisamos com SAST+, SCA, IaC, Detecção de Secrets, Licenciamento, etc.

O produto all-in-one é incrível e facilita para nossas equipes de engenharia ver as áreas problemáticas e corrigi-las rapidamente. O outro recurso principal de Auto-triage tem sido uma enorme economia de tempo para nossas equipes, nos dizendo se estamos realmente usando essas bibliotecas ou certos módulos em bibliotecas e excluindo-os se não forem relevantes, o que é muito importante para nós.

Isso permite que o nosso negócio se concentre na correção de problemas críticos, ignorando os irrelevantes e entregando o produto aos nossos clientes.

"Insights Diretos sobre Gerenciamento de Vulnerabilidades"

A Aikido Security se destaca por sua capacidade de fornecer insights de segurança abrangentes e acionáveis de forma intuitiva. Fiquei impressionado com a rapidez e a facilidade com que ela se integrou aos repositórios BitBucket, GitLab e GitHub existentes, e a simplicidade de conectar nosso ambiente Cloud (Google Cloud, neste caso) foi louvável. Um dos pontos mais fortes da Aikido é sua capacidade de filtrar o ruído e entregar vulnerabilidades importantes e acionáveis, em vez de inundá-lo com problemas triviais ou falsos positivos.

"O Aikido nos ajuda a entregar mais valor de segurança em menos tempo."

O que fez o Aikido se destacar foi a sensação de que foi construído por desenvolvedores, para desenvolvedores. A Reachability analysis do Aikido nos ajuda a filtrar descobertas irrelevantes para que possamos focar em problemas reais e exploráveis. Agora podemos realizar mais trabalho de segurança em menos tempo, o que beneficia diretamente nossos clientes. É perceptível que a equipe do Aikido realmente se importa e está construindo um produto melhor a cada dia. É revigorante.

"O Aikido nos ajuda a identificar os pontos cegos que não conseguíamos abordar totalmente antes"

Tentar reduzir o ruído que outras ferramentas realmente geram – mergulhar na relação sinal-ruído – é um pesadelo. O Aikido resolveu isso para nós. Eles também resolvem a dor do modelo de precificação problemático anterior da Visma com seu plano empresarial de usuários ilimitados: uma taxa fixa que é conhecida antecipadamente. Sem custos desconhecidos = uma enorme vantagem para o orçamento."

Aikido AppSec forte AppSec com uma excelente abordagem centrada no programador.

Aikido prestado um apoio consistente e forte ao longo do desenvolvimento do nosso programa de segurança de aplicações. Desde o início, a equipa demonstrou uma compreensão clara dos nossos objetivos e interagiu connosco de forma ponderada e colaborativa. Eles colocaram-nos em contacto com os especialistas certos no assunto e facilitaram a exploração aprofundada da plataforma. O que se destacou foi a sua disposição em ir além durante a fase de avaliação, garantindo que pudéssemos testar, validar e demonstrar o valor antes de assumirmos um compromisso comercial. Essa abordagem ajudou a criar confiança e estabeleceu uma base sólida para a parceria. Desde a adoção, a nossa experiência com o suporte tem sido excelente. As solicitações são atendidas prontamente, o feedback é levado a sério e as melhorias são frequentemente implementadas em ritmo acelerado. É evidente que Aikido comprometida com o aprimoramento contínuo do produto e com a manutenção de um relacionamento construtivo com os seus clientes.

"Até agora, vimos uma redução de 75% no ruído usando o Aikido"

A Supermetrics agora executa um workflow de AppSec focado no desenvolvedor que é mais rápido, limpo e fácil de gerenciar. Com 75% menos ruído, integrações instantâneas e automação em Jira, Slack e CI/CD, a segurança agora escala tão suavemente quanto suas operações de dados.

"Em apenas 45 minutos de treinamento, integramos mais de 150 desenvolvedores."

O Aikido é perfeitamente integrado com nossa ferramenta de CI/CD, como o Azure DevOps. Mesmo que alguém não tenha nenhuma experiência em DevOps, pode começar a ser produtivo em poucos cliques.

"Com 92% de redução de ruído, nos acostumamos rapidamente com 'o silêncio'."

Com 92% de redução de ruído, nos acostumamos rapidamente com 'o silêncio'. Agora eu gostaria que fosse ainda mais silencioso! É um enorme impulso para a produtividade e a sanidade.

"Rápido de configurar e repleto dos recursos certos"

O Aikido foi rápido e fácil de implantar e entrega alertas claros e relevantes sem adicionar complexidade. Ele conecta múltiplas ferramentas de segurança, tornando-as integradas e mais eficientes de usar.

Ele possui todas as integrações necessárias, cobre as principais necessidades de segurança como SAST, varreduras de Container e infraestrutura, e o Auto-triage com silenciamento inteligente é um diferencial. A UI é intuitiva, o suporte tem sido extremamente responsivo e o preço é justo. Também aprecio a participação deles na comunidade open-source.

No geral, nos ajuda a antecipar problemas de segurança com esforço mínimo.

"Solução eficaz e com preço justo"

Comparado a concorrentes conhecidos como Snyk, o Aikido é muito mais acessível, mais completo e, o mais importante, muito melhor em apresentar as vulnerabilidades que realmente atingem seus sistemas. Eles usam muitas bibliotecas populares de código aberto para escanear seu código, bem como proprietárias, oferecendo uma boa combinação.

"Excelente Software e Empresa de Segurança"

Estávamos procurando uma alternativa mais barata ao Snyk e o Aikido cumpre esse papel fantasticamente. Um bom software, UI fácil e, o mais importante de tudo, muito fácil de interagir para feedback.

Tudo foi muito simples de configurar e o onboarding dos membros da equipe foi muito fácil.

"Escaneie repositórios Github em tempo real para problemas/melhorias de segurança"

O Aikido é muito fácil de implementar, em menos de 10 minutos tivemos nosso primeiro relatório.

Os relatórios são muito diretos, mencionando todas as informações necessárias para que nossos devs possam planejar e atualizar o sistema facilmente.

Entramos em contato com o suporte para um pequeno problema e obtivemos uma resposta em menos de 4 horas.

Hoje usamos o Aikido pelo menos uma vez por semana para verificar se há novas melhorias a serem feitas.

"Canivete suíço para equipes de segurança"

O Aikido é uma solução altamente escalável e fácil de usar, que agrega múltiplos controles em um só lugar e se integra perfeitamente com IDEs e pipelines de CI/CD. A equipe de suporte é responsiva e fez ajustes rápidos em nosso ambiente. Além disso, ele filtra eficientemente alertas óbvios de falsos positivos, o que nos poupou muitos MD.

"o melhor possível"

Eu realmente gosto da não intrusividade do serviço deles. É um webapp onde você registra seus repositórios de código, Container, IaC,... e eles os escaneiam regularmente, apontando os problemas encontrados via análise estática. Há integração para criar facilmente/automaticamente ações de acompanhamento (tickets) e assim por diante. O aplicativo é ótimo, você começa a usá-lo rapidamente.

Às vezes você precisa de suporte, e isso também é ótimo (mesmo que seja realmente técnico).

"Um Divisor de Águas em Cibersegurança"

Estamos usando o Aikido Security há vários meses e posso dizer com confiança que ele transformou a forma como gerenciamos e mitigamos os riscos de segurança em nossa organização. Desde o primeiro dia, o processo de onboarding foi impecável, e a interface intuitiva da plataforma tornou incrivelmente fácil a integração com nossa infraestrutura existente.

O que realmente diferencia o Aikido é sua abordagem proativa para uma cobertura abrangente. Os alertas em tempo real nos dão uma clara vantagem, ajudando-nos a ficar à frente de potenciais problemas de segurança. A equipe de suporte deles também é de primeira linha. Sempre que tínhamos uma pergunta ou precisávamos de assistência, a resposta deles era rápida e completa.

Se você está procurando uma solução de segurança abrangente, confiável e com visão de futuro, eu recomendo fortemente o Aikido Security. É um divisor de águas para qualquer organização que leve a sério sua segurança.

"Uma ferramenta de segurança maravilhosa amada por engenheiros e desenvolvedores"

O Aikido nos permitiu implementar um processo de segurança por design de forma suave e rápida. Minha equipe adora a integração com o Jira e como ele parece uma ferramenta adaptada às necessidades dos engenheiros (não de especialistas em segurança), nem mais nem menos. Trabalhar com a equipe do Aikido tem sido ótimo, tanto no apoio ao processo de seleção quanto no recebimento de nosso feedback – muitas vezes resultando em um rápido desenvolvimento de novas funcionalidades!

Dado o preço acessível, para mim é uma escolha óbvia para qualquer empresa de pequeno a médio porte.

"Uma nova ferramenta de AppSec promissora"

Nossa organização implementou o Aikido como nosso principal aplicativo de Application Security para cuidar de SCA, SAST, Container/Secret Scanning em nossa base de código. No geral, estamos muito satisfeitos com o desempenho e a facilidade de uso do Aikido. A implantação foi rápida e fácil graças à integração com o Bitbucket Cloud.

Acredito que os recursos inovadores do Aikido são a capacidade de auto-ignorar e a Reachability analysis. Isso ajuda nossa equipe de desenvolvimento a economizar tempo na triagem de falsos positivos, bem como na priorização de problemas que precisam ser resolvidos rapidamente.

O suporte que recebemos da equipe do Aikido tem sido de primeira linha.

"Segurança acessível e económica"

A sua transparência, facilidade de uso, e estão sempre a melhorar a sua ferramenta.

Preço acessível com resultados excelentes. Concorrentes típicos têm preços elevados que escalam com o número de repositórios / número de instâncias em execução.

O Aikido nos ajuda a ficar à frente. Ele nos educa sobre possíveis responsabilidades e envolve toda a equipe de engenharia.

"Segurança instantânea e pronta a usar"

O Aikido Security é muito fácil de configurar e entrega seus primeiros resultados em poucos minutos. Ele combina todas as varreduras de segurança essenciais, como varredura de repositório (repo scanning), segurança na nuvem, vazamento de credenciais... em um único pacote fácil de usar por qualquer equipe de desenvolvimento.

"Melhor plataforma de segurança focada no desenvolvedor"

O Aikido tem sido fundamental para manter nossa aplicação segura. A plataforma se integra perfeitamente com pipelines de CI/CD populares e outras ferramentas de segurança, facilitando um processo de gerenciamento de vulnerabilidades mais otimizado.

"O Aikido torna a segurança acessível e fácil"

O Aikido é baseado principalmente em ferramentas já disponíveis, tornando viável replicar as funcionalidades técnicas básicas que ele oferece. Isso significa que eles não estão introduzindo nenhuma nova funcionalidade de varredura de segurança. Eles também são muito transparentes sobre isso, fornecendo algumas referências sobre como e com qual ferramenta um determinado achado foi encontrado.

O Aikido foi inicialmente implementado para atender a alguns padrões ISO. Nós já fazíamos algumas varreduras periódicas (manuais) por conta própria, mas o Aikido foi uma ótima adição, pois realizava a varredura automaticamente, com mais frequência e fornecia os relatórios necessários para a gerência e os auditores.

"Uma plataforma de segurança com foco no desenvolvedor que capacita o seu negócio"

Nossas equipes conseguiram implantar rapidamente e obter valor do Aikido, onde nossa solução anterior era barulhenta e complicada. O fato de obtermos toda a cobertura de código de que precisamos com SAST+, SCA, IaC, Detecção de Secrets, Licenciamento, etc.

O produto all-in-one é incrível e facilita para nossas equipes de engenharia ver as áreas problemáticas e corrigi-las rapidamente. O outro recurso principal de Auto-triage tem sido uma enorme economia de tempo para nossas equipes, nos dizendo se estamos realmente usando essas bibliotecas ou certos módulos em bibliotecas e excluindo-os se não forem relevantes, o que é muito importante para nós.

Isso permite que o nosso negócio se concentre na correção de problemas críticos, ignorando os irrelevantes e entregando o produto aos nossos clientes.

"Insights Diretos sobre Gerenciamento de Vulnerabilidades"

A Aikido Security se destaca por sua capacidade de fornecer insights de segurança abrangentes e acionáveis de forma intuitiva. Fiquei impressionado com a rapidez e a facilidade com que ela se integrou aos repositórios BitBucket, GitLab e GitHub existentes, e a simplicidade de conectar nosso ambiente Cloud (Google Cloud, neste caso) foi louvável. Um dos pontos mais fortes da Aikido é sua capacidade de filtrar o ruído e entregar vulnerabilidades importantes e acionáveis, em vez de inundá-lo com problemas triviais ou falsos positivos.

"O Aikido nos ajuda a entregar mais valor de segurança em menos tempo."

O que fez o Aikido se destacar foi a sensação de que foi construído por desenvolvedores, para desenvolvedores. A Reachability analysis do Aikido nos ajuda a filtrar descobertas irrelevantes para que possamos focar em problemas reais e exploráveis. Agora podemos realizar mais trabalho de segurança em menos tempo, o que beneficia diretamente nossos clientes. É perceptível que a equipe do Aikido realmente se importa e está construindo um produto melhor a cada dia. É revigorante.

"O Aikido nos ajuda a identificar os pontos cegos que não conseguíamos abordar totalmente antes"

Tentar reduzir o ruído que outras ferramentas realmente geram – mergulhar na relação sinal-ruído – é um pesadelo. O Aikido resolveu isso para nós. Eles também resolvem a dor do modelo de precificação problemático anterior da Visma com seu plano empresarial de usuários ilimitados: uma taxa fixa que é conhecida antecipadamente. Sem custos desconhecidos = uma enorme vantagem para o orçamento."

Fique seguro agora

Proteja seu código, Cloud e runtime em um único sistema centralizado.

Encontre e corrija vulnerabilidades rapidamente de forma automática.

.png)