.png)

Visibilidade Completa da Sua Superfície de Ataque

Descubra ativos ocultos, credenciais vazadas e exposições críticas - tudo a partir de uma plataforma fácil de usar.

- monitoramento contínuo

- Descoberta de Shadow IT

- Monitoramento de Exposição de Identidade

.avif)

Descubra Todos os Ativos, Conhecidos e Desconhecidos

Descubra todos os domínios, subdomínios e serviços Cloud – mesmo aqueles que você não sabia que existiam. Aikido monitora as mudanças em tempo real para que nada passe despercebido.

- Descoberta Completa de Ativos: Mapeie todos os domínios, subdomínios e serviços Cloud.

- Detecção Contínua de Mudanças: Seja alertado quando ativos novos, modificados ou sem patches introduzirem vulnerabilidades.

- Cobertura Completa da Superfície de Ataque: Elimine pontos cegos que os atacantes poderiam explorar.

.avif)

Identifique e Remedeie Problemas de Segurança

Encontre vulnerabilidades e configurações incorretas rapidamente, com passos claros para corrigi-las antes que os atacantes possam agir. Você receberá:

- Alertas de Risco Priorizado

- Orientação de Correção Acionável

- Redução de Falsos Positivos

Recursos de Monitoramento da Superfície de Ataque

Descoberta de Shadow IT

Descubra ativos não autorizados ou esquecidos em AWS, Azure, GCP e outros. Coloque-os sob gerenciamento de segurança adequado e elimine pontos cegos.

.avif)

Verificação de Conformidade

Confirme facilmente que seus sistemas externos atendem aos padrões da indústria e aos requisitos regulatórios, reduzindo o estresse e o risco de auditoria.

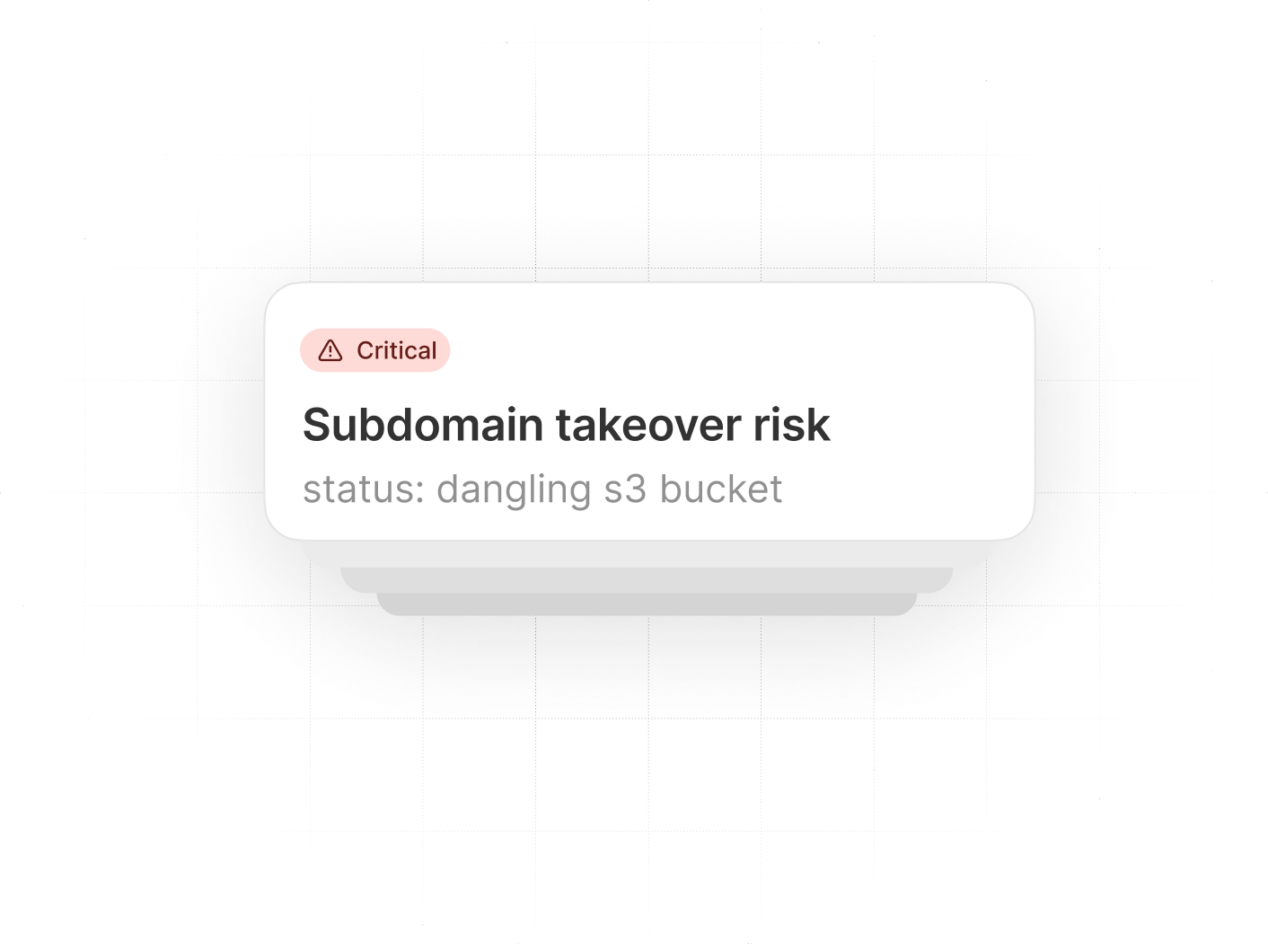

Previna Aquisições de Subdomínio

Cobertura Completa em Uma Plataforma

Substitua o seu conjunto de ferramentas dispersas por uma plataforma que faz tudo e mostra o que é importante.

Não interrompa o fluxo de desenvolvimento

"Melhor custo-benefício"

“Melhor custo-benefício. Vindo do Snyk, era muito caro e a Aikido tem melhores capacidades SAST. O mecanismo que previne falsos positivos é excelente”

.avif)

“Aikido está realmente realizando o impossível”

“Aikido está realmente realizando o impossível com um compromisso com a abertura que eu nunca vi antes. Uma recomendação óbvia para startups!”

FAQ

O próprio Aikido foi testado em segurança?

Sim – realizamos pentests de terceiros anuais e mantemos um programa contínuo de bug bounty para detectar problemas precocemente.

Posso também gerar um SBOM?

Sim – você pode exportar um SBOM completo nos formatos CycloneDX, SPDX ou CSV com um clique. Basta abrir o relatório de Licenças e SBOM para ver todos os seus pacotes e licenças.

O que vocês fazem com o meu código-fonte?

Aikido não armazena seu código após a análise ser concluída. Alguns dos trabalhos de análise, como SAST ou Detecção de segredos, exigem uma operação de git clone. Informações mais detalhadas podem ser encontradas em docs.aikido.dev.

Posso experimentar o Aikido sem dar acesso ao meu próprio código?

Sim – você pode conectar um repositório real (acesso somente leitura) ou usar nosso projeto de demonstração público para explorar a plataforma. Todas as varreduras são somente leitura e Aikido nunca faz alterações no seu código. As correções são propostas via pull requests que você revisa e mescla.

Não quero conectar meu repositório. Posso experimentar com uma conta de teste?

Claro! Ao se inscrever com seu git, não conceda acesso a nenhum repositório e selecione o repositório de demonstração!

O Aikido faz alterações no meu codebase?

Não podemos e não faremos, isso é garantido pelo acesso somente leitura.

Fique seguro agora

Proteja seu código, Cloud e runtime em um único sistema centralizado.

Encontre e corrija vulnerabilidades rapidamente de forma automática.