Introdução

Máquinas virtuais (VMs) são os pilares da infraestrutura moderna de Cloud e data center – e alvos principais para atacantes. Na verdade, servidores são o ponto de entrada em 90% das violações de dados, muitas vezes por meio de software sem patch ou configurações incorretas. Uma única VM esquecida com uma porta exposta ou atualizações ausentes pode se tornar uma bomba-relógio em sua rede. De acordo com um estudo do Ponemon Institute, 60% das violações resultam de vulnerabilidades sem patch – uma estatística que ressalta a importância crítica de manter suas VMs seguras e atualizadas. Solução direta: use ferramentas de segurança de VM para automatizar o trabalho sujo de encontrar e corrigir esses riscos antes que os mal-intencionados os encontrem.

Abordaremos as principais plataformas de segurança de máquinas virtuais disponíveis hoje para ajudar a proteger suas instâncias na Cloud e on-premises. Primeiro, mergulharemos em uma lista das melhores ferramentas gerais e o que elas oferecem, depois detalharemos recomendações para casos de uso específicos – seja você um desenvolvedor com prazo apertado, um líder de segurança corporativa, uma startup enxuta, um entusiasta de código aberto, executando em AWS/Azure ou protegendo um data center on-premise. Pule para a seção que melhor se adapta às suas necessidades:

- Melhores Ferramentas de Segurança de Máquinas Virtuais para Desenvolvedores

- Melhores Plataformas de Segurança de Máquinas Virtuais para Empresas

- Melhores Ferramentas de Segurança de Máquinas Virtuais para Startups e PMEs

- Melhores Ferramentas de Segurança de Máquinas Virtuais de Código Aberto

- Melhores Ferramentas de Segurança de Máquinas Virtuais para AWS/Azure Cloud

- Melhores Ferramentas de Segurança de Máquinas Virtuais para Data Centers On-Premise

O Que É Segurança de Máquinas Virtuais?

Segurança de máquinas virtuais é a prática de proteger os "computadores virtuais" de software que rodam dentro de hosts físicos ou infraestrutura Cloud. Em termos simples, significa proteger o sistema operacional e os aplicativos em suas VMs contra vulnerabilidades, malware, acesso não autorizado e outras ameaças – assim como você faria com um servidor físico. Isso inclui o endurecimento da configuração da VM (por exemplo, fechando portas não utilizadas, usando credenciais fortes), mantendo o SO e o software atualizados e monitorando a VM para quaisquer sinais de comprometimento.

Ferramentas de segurança de máquinas virtuais ajudam a automatizar e aplicar essas proteções. Elas podem escanear o SO da sua VM em busca de vulnerabilidades conhecidas, configurações incorretas ou configurações fracas. Muitas fornecem monitoramento contínuo do estado da VM, de modo que, se uma nova falha ou atividade suspeita aparecer, você é alertado (ou a ameaça é bloqueada em tempo real). O objetivo é garantir que cada VM seja uma ilha fortificada: atualizada, protegida e sob vigilância – esteja ela rodando em seu data center ou na Cloud.

Por Que Você Precisa de Ferramentas de Segurança de Máquinas Virtuais

- Evite violações antes que aconteçam: Scanners automatizados detectam CVEs conhecidas e configurações incorretas em suas VMs antes que atacantes as explorem. Dada a frequência de falhas de VM não corrigidas em violações, essas ferramentas são como um sistema de alerta precoce para corrigir problemas proativamente, e não depois de ter sido comprometido.

- Reduza a fadiga de alertas: Boas plataformas de segurança de máquinas virtuais priorizam o que importa. Elas eliminam o ruído, focando em vulnerabilidades críticas (como aquele serviço SMB exposto ou servidor Apache desatualizado) e filtrando informações triviais. Menos caça a fantasmas, mais resolução de problemas reais.

- Garanta conformidade e boas práticas: Se você precisa atender a padrões como benchmarks CIS, PCI-DSS, HIPAA, etc., as ferramentas de segurança de máquinas virtuais podem verificar automaticamente suas instâncias em relação a esses requisitos. Elas sinalizarão, por exemplo, se a configuração SSH da sua VM Linux permite cifras fracas ou se um servidor Windows carece de certas configurações de auditoria – poupando você de checklists e auditorias manuais.

- Integre com fluxos de trabalho DevOps: As melhores ferramentas se encaixam em seus pipelines de CI/CD ou processo de gerenciamento Cloud, para que a segurança não seja uma etapa lenta e separada. Você pode, por exemplo, falhar uma implantação se uma imagem de VM tiver vulnerabilidades críticas, ou aplicar automaticamente scripts de hardening. Isso mantém desenvolvedores e operações informados desde cedo, detectando problemas sem soluções de emergência de última hora.

- Defenda-se contra ataques ativos: Além de apenas escanear, muitas soluções de segurança de máquinas virtuais fornecem recursos de detecção e resposta de endpoint (EDR) – essencialmente um guardião na VM que monitora malware, exploits ou comportamento anômalo. Se um malware conseguir entrar em uma VM, essas ferramentas podem detectá-lo e colocá-lo em quarentena antes que se espalhe. Pense nisso como um sistema imunológico para seu servidor virtual. (E sim, você precisa disso – VMs na Cloud enfrentam constantes ataques de força bruta de login e sondagem de malware no momento em que são inicializadas.)

- Economize tempo com automação: Ninguém tem tempo para fazer login manualmente em 100 VMs e verificar configurações ou executar atualizações uma por uma. As ferramentas de segurança automatizam a aplicação de patches, a varredura e até mesmo a remediação (algumas corrigem automaticamente ou sugerem soluções para problemas). Sua equipe pode focar na construção do produto, e não em resolver problemas pontuais de servidor o dia todo.

Em suma, as VMs são poderosas, mas podem introduzir uma tonelada de riscos se não forem verificadas. Um sólido conjunto de ferramentas de segurança de máquinas virtuais garante que você não esteja deixando portas dos fundos abertas nesses sistemas críticos.

Como Escolher a Ferramenta de Segurança de Máquinas Virtuais Certa

Nem todas as ferramentas de proteção de máquinas virtuais são iguais. Aqui estão alguns critérios objetivos a serem considerados ao avaliar suas opções:

- Agente vs. Agentless: Algumas plataformas implantam um pequeno agente em cada VM para fazer monitoramento e proteção em tempo real (por exemplo, CrowdStrike, Trend Micro). Outras se conectam através da Cloud ou do hypervisor para escanear VMs sem instalar nada dentro delas (por exemplo, os scans agentless da Orca Security). Agentes podem oferecer proteção mais profunda e em tempo real (bloqueando um ataque em andamento), mas vêm com sobrecarga de implantação e leve impacto no desempenho. O modelo agentless é fácil de implantar e ótimo para visibilidade, mas tipicamente não pode fazer bloqueio na VM – é mais sobre avaliação. Decida qual abordagem se adapta às suas necessidades e políticas de ambiente.

- Suporte a SO e Ambiente: Certifique-se de que a ferramenta cubra todos os tipos de VMs que você executa. A maioria suporta Windows e Linux, mas e aquele appliance BSD legado? Verifique também a compatibilidade Cloud – ele se integra com AWS, Azure, GCP se você os usar? Se você estiver on-premise, ele pode funcionar em uma rede air-gapped? Uma ferramenta é tão boa quanto a cobertura que ela oferece em toda a sua frota.

- Cobertura de Vulnerabilidades e Ameaças: Analise o que a ferramenta realmente verifica. Ela está puramente procurando por patches ausentes? Ela também detecta configurações incorretas (como senhas fracas ou configurações perigosas)? E quanto à varredura de malware ou detecção de ameaças comportamentais? Idealmente, você quer uma ferramenta que lhe dê uma visão 360° – desde atualizações ausentes até malware ativo, desde hardening de configuração até controles de conformidade.

- Precisão e Nível de Ruído: Falsos positivos (alertas para problemas que não são realmente problemas) são a ruína das equipes de segurança. Desenvolvedores simplesmente ignorarão uma ferramenta que dá alarmes falsos com muita frequência. Procure soluções conhecidas por alta relação sinal-ruído – seja por meio de regras de detecção mais inteligentes, priorização por IA ou ajuste de políticas. Avaliações de usuários são um bom indicador aqui: se outros reclamam que a ferramenta os inunda com milhares de alertas para problemas insignificantes, mantenha distância.

- Integração e Fluxo de Trabalho: Uma ferramenta de segurança de máquinas virtuais não deve ficar isolada. As melhores se integram bem com seus fluxos de trabalho existentes – pense em plugins de CI/CD, APIs e webhooks para suas ferramentas DevOps, integração com sistemas de tickets como Jira, e dashboards que um SOC pode puxar para um SIEM. Se você pode criar automaticamente um ticket no Jira quando uma vulnerabilidade crítica é encontrada em uma VM, ou ter a ferramenta aparecendo no Slack para seus desenvolvedores, isso impulsionará a ação muito mais do que um relatório isolado que ninguém vê.

- Escalabilidade e Gerenciamento: Se você é uma empresa ou startup em crescimento, considere como a ferramenta escala. Ela consegue lidar com milhares de VMs em várias contas Cloud sem problemas? Ela oferece um console central para gerenciar políticas ou acesso baseado em função para que as equipes vejam apenas seus próprios servidores? Ferramentas construídas para escala geralmente anunciam recursos como visualizações hierárquicas, automação via API e relatórios robustos (para que você possa mostrar ao seu chefe “eh, corrigimos 200 problemas de alto risco este mês” em um único dashboard). Não subestime a facilidade de gerenciamento – uma ferramenta difícil de administrar cairá em desuso.

- Custo e Licenciamento: Por fim, fique atento ao modelo de precificação e ao valor. Algumas ferramentas corporativas podem ter todos os recursos, mas custam uma fortuna por VM – o que não é ideal se você tem centenas de servidores e um orçamento apertado. Outras (incluindo opções de código aberto) podem ser gratuitas, mas exigem mais esforço para funcionar. Equilibre o conjunto de recursos com o que faz sentido econômico para sua situação. A boa notícia: existem ótimas opções para todos os orçamentos, desde ferramentas comunitárias gratuitas até plataformas premium – destacaremos estas nas seções abaixo.

Com esses critérios em mente, vamos mergulhar nas principais plataformas de segurança de VM em 2025 e ver o que cada uma oferece.

Melhores Ferramentas de Segurança de Máquinas Virtuais para 2025

(Listadas em ordem alfabética – cada uma dessas ferramentas oferece pontos fortes únicos para manter suas VMs protegidas e seguras.)

#1. Aikido Security

Aikido Security é uma plataforma de segurança developer-first tudo-em-um que abrange do código à Cloud – incluindo segurança de VMs e cargas de trabalho na Cloud como um componente central. Ela foi projetada para ser o oposto de suítes empresariais inchadas e cheias de caixas de seleção: o Aikido foca em otimizar a segurança para que as equipes de desenvolvimento possam corrigir problemas rapidamente sem se perder em ruídos. Na prática, o Aikido agrupa as capacidades de cerca de nove ferramentas diferentes (SAST, análise de composição de software, varredura de imagens de contêiner e varredura de vulnerabilidades de VM, auditoria de configuração da Cloud, e mais) em uma solução unificada. Para segurança de VMs, o Aikido escaneia automaticamente suas instâncias Cloud e VMs em busca de vulnerabilidades e configurações incorretas, prioriza-as usando IA (para que você veja os 5 problemas críticos, não 500 triviais), e até sugere ou aplica correções através de seu recurso AI AutoFix. Ele se integra profundamente aos fluxos de trabalho de desenvolvimento – desde seu IDE e repositórios GitHub até a segurança de pipelines CI/CD – o que significa que as verificações de segurança acontecem continuamente em segundo plano, detectando problemas cedo, quando são mais fáceis de resolver. Para organizações maiores, o Aikido pode simplificar seu stack de AppSec com uma única plataforma para gerenciamento da postura de segurança de aplicações.

Em resumo: o Aikido age como um assistente de segurança inteligente que os desenvolvedores realmente querem usar, porque ele elimina o desnecessário (falsos positivos, UIs desajeitadas, ferramentas isoladas) e simplesmente entrega resultados.

Principais recursos:

- Plataforma de varredura unificada: Uma única ferramenta cobre código, dependências, imagens de contêiner, configurações da Cloud e VMs em produção. Essa abordagem unificada significa que você não precisa lidar com scanners separados – o Aikido oferece um painel único para vulnerabilidades em todo o seu stack (do código à produção). Menos troca de contexto, correções mais eficientes.

- Redução de ruído impulsionada por IA: O Aikido usa machine learning para triar e desduplicar automaticamente as descobertas. Ele filtra o ruído de baixo risco e destaca os problemas que realmente importam. Se você já se frustrou com ferramentas que o inundam com 'vulns' irrelevantes, a priorização do Aikido é um sopro de ar fresco.

- Correções automáticas com um clique: Indo além de apenas apontar problemas, o Aikido pode gerar correções para certas questões. Pacote desatualizado em uma VM? O Aikido pode sugerir o patch ou até mesmo criar automaticamente um PR com a versão atualizada do pacote. É como ter um engenheiro de segurança júnior na equipe, corrigindo as coisas em segundo plano para que você não precise.

- Integrações focadas no desenvolvedor: Você obtém integrações com as ferramentas que os desenvolvedores usam diariamente – pense em plugins de IDEs como VS Code e JetBrains, scanners de pull request do GitHub/GitLab, hooks de pipeline CI/CD, integração com Jira para gerenciamento de tickets, alertas do Slack, e muito mais. As verificações de segurança se tornam uma parte fluida do desenvolvimento e da implantação, não um obstáculo.

- Implantação flexível: Embora o Aikido seja Cloud-native (SaaS) para a maioria, ele também oferece uma opção on-prem/auto-hospedada para empresas com necessidades de conformidade ou air-gap. Isso é uma grande vantagem se você trabalha em um ambiente regulamentado – você obtém segurança moderna e amigável para desenvolvedores sem enviar dados para fora.

Ideal para: Equipes de desenvolvimento e empresas de médio porte que desejam segurança poderosa sem a complexidade usual. O Aikido se destaca para organizações que não possuem uma grande equipe de segurança dedicada – ele essencialmente se torna seu especialista em AppSec automatizado que funciona 24/7. Também é ótimo para startups (camada gratuita para começar) e grandes empresas que buscam consolidar ferramentas e capacitar desenvolvedores para gerenciar vulnerabilidades diretamente, sem o cabo de guerra usual entre os departamentos de desenvolvimento e segurança.

“O Aikido nos permitiu implementar segurança por design de forma fluida e rápida. Minha equipe adora a integração com o Jira e como ele parece feito sob medida para engenheiros, não para especialistas em segurança.” — Avaliador do G2

#2. CrowdStrike Falcon

CrowdStrike Falcon é frequentemente considerado o padrão ouro em proteção de endpoints e cargas de trabalho – e por um bom motivo. É uma plataforma entregue via Cloud que usa um agente leve em suas VMs (e outros endpoints) para fornecer antivírus de próxima geração, Threat Intelligence e recursos robustos de EDR (Endpoint Detection & Response). A CrowdStrike fez seu nome ao deter algumas das violações mais graves, usando uma combinação de detecção de malware por machine learning e uma equipe de caça a ameaças gerenciada 24/7 nos bastidores. Para segurança de VMs, o Falcon não apenas escaneia vulnerabilidades conhecidas em seus sistemas, mas monitora ativamente quaisquer sinais de intrusões ou comportamento malicioso. O agente é conhecido por ser eficiente (você basicamente o “configura e esquece”, com impacto mínimo no desempenho) e tudo é gerenciado através do portal Cloud da CrowdStrike – sem servidores de gerenciamento on-premise para manter. O Falcon também se destaca na resposta a incidentes: se uma de suas VMs for comprometida, a plataforma oferece ferramentas poderosas para investigar o que aconteceu (via históricos detalhados de processos, dados forenses) e conter a ameaça rapidamente. É o tipo de ferramenta que deixa os profissionais de segurança entusiasmados, mas que permanece simples o suficiente para ser implantada em milhares de máquinas.

Principais recursos:

- NGAV e IA Comportamental: O Falcon usa machine learning para detectar malware e exploits sem a necessidade de assinaturas tradicionais. Ele analisa o comportamento na VM – se um processo de repente começar a fazer injeção de código ou raspagem de memória, o CrowdStrike o detectará, mesmo que seja um novo ataque desconhecido.

- Threat Hunting e Intelligence: Os assinantes têm acesso ao feed de Threat Intelligence da CrowdStrike e até mesmo à sua caça a ameaças humana (a famosa equipe “OverWatch”) procurando por sinais de ataques avançados em seu ambiente. É como ter analistas de segurança de elite protegendo você, além do que os alertas automatizados mostram.

- Resposta a Incidentes Ultrarrápida: Se uma violação for detectada, o Falcon pode isolar uma VM (quarentena de rede com um clique), encerrar processos maliciosos e facilitar investigações remotas. O dashboard da plataforma mostrará exatamente o que o invasor fez naquela VM, passo a passo, para que você possa identificar a causa raiz e remediar com confiança.

- Gerenciamento Cloud-native: Todos os logs e análises vão para a plataforma Cloud da CrowdStrike (o “Threat Graph”), onde processam grandes quantidades de dados para correlacionar ataques. Você não precisa implantar servidores pesados – basta instalar os agentes e fazer login no console web. A integração com AWS, Azure e GCP permite que o Falcon proteja VMs na Cloud tão facilmente quanto as on-premise.

- Extensibilidade e APIs: O CrowdStrike se integra bem com outras soluções – ele possui uma API rica e integrações pré-construídas para SIEMs, SOARs, ferramentas ITSM, etc. Isso significa que você pode alimentar os alertas do Falcon em seu fluxo de trabalho de operações mais amplo ou acionar respostas automatizadas. É uma plataforma muito pronta para empresas que pode se tornar parte de um ecossistema de segurança maior.

Ideal para: Empresas de médio a grande porte que não podem se dar ao luxo de negligenciar a segurança. Se você executa VMs de missão crítica e precisa de proteção contra ameaças de alto nível (pense em instituições financeiras, saúde, empresas de tecnologia com IP valioso), o CrowdStrike Falcon é frequentemente a escolha preferencial. É um produto premium (e com preço correspondente), sendo ideal para equipes que valorizam a qualidade e estão dispostas a investir em uma solução comprovada para proteger seus servidores e endpoints. Equipes menores com requisitos de segurança rigorosos (ou aquelas que são alvo de ameaças sofisticadas) também aproveitam o Falcon para basicamente terceirizar uma parte de suas capacidades de SOC para a Cloud da CrowdStrike.

“O CrowdStrike é o melhor do mercado – ele tem tudo o que você precisará para segurança de endpoints e servidores. A implantação dos agentes foi muito fácil, e o dashboard é fácil de entender com tudo em um só lugar.” — Avaliador do G2

#3. Trend Micro Cloud One (Segurança de Cargas de Trabalho)

Trend Micro Cloud One – especificamente o módulo Segurança de Cargas de Trabalho (anteriormente conhecido como Deep Security) – é um jogador veterano no espaço de proteção de VMs que evoluiu para uma plataforma moderna de segurança de cargas de trabalho na Cloud. Em resumo, a Trend Micro oferece um único agente que adiciona múltiplas capacidades de segurança às suas VMs: anti-malware, prevenção de intrusões baseada em host (IPS), firewall, monitoramento de integridade de arquivos, controle de aplicações… e muito mais. Essa abordagem de defesa em profundidade é super útil para organizações que desejam proteção abrangente além de apenas verificar patches ausentes. Por exemplo, o agente Trend pode aplicar patch virtualmente a uma vulnerabilidade de SO conhecida, detectando e bloqueando tentativas de exploração no nível do host, mesmo que você ainda não tenha aplicado o patch oficial.

O Cloud One se integra com ambientes AWS, Azure e VMware para simplificar a implantação – você pode automatizar a instalação de agentes em novas VMs via hooks de Cloud ou ferramentas de orquestração. O console de gerenciamento oferece uma visão unificada de todas as suas cargas de trabalho e eventos de segurança, com modelos de política para aplicar rapidamente configurações de melhores práticas (como um perfil Linux reforçado, etc.). Apesar de incluir muitos recursos, a solução da Trend Micro é bastante amigável de usar e é conhecida por escalar bem (é usada em muitos grandes data centers e implantações de Cloud em todo o mundo). É basicamente o “canivete suíço” da segurança de VMs: se sua VM precisa de antivírus, ou proteção contra ataques de rede, ou apenas monitoramento de conformidade – esta ferramenta pode fazer isso.

Principais recursos:

- Proteção em várias camadas: um único agente fornece antivírus/antimalware, prevenção contra explorações, filtragem de reputação da Web, regras de firewall, inspeção de registos e muito mais. É a abordagem "tudo incluído": preencha várias lacunas de segurança com um único agente leve, em vez de executar ferramentas separadas para cada necessidade.

- Integração com nuvem e virtualização: integração estreita com AWS (aparece no AWS Marketplace e possui scripts de automação), Azure, GCP, bem como VMware vCenter/NSX. Isso significa que pode ativar a segurança no nível da infraestrutura (proteger automaticamente novas VMs à medida que são iniciadas, marcar VMs para aplicar determinadas políticas, etc.). Em configurações VMware, pode até mesmo fazer a verificação sem agente, transferindo algumas tarefas para um dispositivo virtual.

- Gerenciamento centralizado em escala: O console da Trend é construído para lidar com implantações corporativas. Você pode agrupar servidores, aplicar políticas por função e gerar relatórios de conformidade facilmente. Ele também possui recursos multi-tenant se você for um MSP ou apenas estiver segregando ambientes.

- Patching virtual (IPS): Um recurso de destaque – o IPS baseado em host pode proteger vulnerabilidades em seu sistema operacional ou aplicativos. Por exemplo, se houver um novo bug do Apache Struts e você não puder aplicar o patch imediatamente, o agente da Trend pode detectar e bloquear o padrão de exploração, ganhando tempo para você atualizar com segurança. Isso reduz significativamente a janela de exposição.

- Monitoramento de comportamento e controle de aplicações: Para ambientes de alta segurança, você pode bloquear uma VM para que apenas um conjunto de processos conhecidos e confiáveis possa ser executado (whitelisting de aplicações) e ser alertado se processos incomuns ou alterações ocorrerem. É ótimo para servidores que raramente devem mudar (como bancos de dados de produção) para detectar desvios suspeitos.

Ideal para: Empresas e negócios de médio porte que buscam uma solução de segurança completa para servidores, especialmente em ambientes híbridos. Se você tem uma combinação de VMware on-premise e VMs na Cloud, o Trend Micro Cloud One oferece consistência em ambos. É popular em setores como finanças, governo e telecomunicações – onde a conformidade é rigorosa e o tempo de atividade é crucial – porque não apenas impede malwares, mas também ajuda a manter a integridade do sistema e os rastros de auditoria. Startups ou equipes menores também poderiam usá-lo, embora a amplitude de recursos seja frequentemente mais do que uma pequena empresa precisaria. (Dito isso, a Trend oferece preços baseados em consumo e até mesmo um nível gratuito para pequenas cargas de trabalho, tornando-o acessível se você preferir sua abordagem.)

“É uma das melhores soluções completas – cobre praticamente tudo, desde monitoramento de comportamento e firewall até controle de aplicações, tudo em uma única plataforma. Simples para usuários finais e fácil para administradores gerenciarem.” — Avaliador do G2

#4. Qualys Cloud Agent (VMDR)

Qualys é sinônimo de varredura de vulnerabilidades em muitos círculos – tem sido líder em gerenciamento de vulnerabilidades por décadas. O Qualys Cloud Agent é a abordagem moderna deles para avaliação contínua de VMs. Em vez de fazer varreduras periódicas à moda antiga com uma caixa de varredura, você instala o leve agente Qualys em suas VMs (na Cloud ou on-premise). Este agente coleta continuamente dados sobre software instalado, portas abertas, configurações, etc., e os alimenta para a plataforma Qualys Cloud. A mágica está na vasta base de conhecimento de vulnerabilidades atualizada da Qualys e em suas análises na Cloud: no momento em que uma nova CVE é divulgada, a Qualys pode informar quais de suas VMs são afetadas, muitas vezes em minutos, já que o agente está sempre reportando.

O Cloud Agent também suporta módulos adicionais como verificações de conformidade com políticas, inventário e até gerenciamento de patches – tornando-o mais uma plataforma para visibilidade de segurança do que apenas um scanner. Uma grande vantagem: impacto muito baixo no desempenho. O agente é projetado para ser quase invisível na VM (sem picos pesados de varredura), tornando-o adequado até para servidores de produção sensíveis. No console web da Qualys, você obtém painéis da sua postura de vulnerabilidade, dados de tendências e pode detalhar os problemas de cada host. Muitos apreciam a Qualys por sua precisão e exaustividade – ela tende a relatar descobertas reais com informações detalhadas, graças a anos de inteligência de vulnerabilidades curada. Pode não vir com IA chamativa ou ferramentas de remediação prontas para uso (a Qualys é mais focada em detecção), mas é extremamente sólida no que faz.

Principais recursos:

- Avaliação contínua de vulnerabilidades: Ao contrário dos scanners tradicionais que atingem suas VMs em um cronograma, o agente Qualys está sempre ativo. Ele sinalizará novas vulnerabilidades logo após serem anunciadas ou introduzidas, sem esperar pela próxima janela de varredura. Isso significa uma percepção mais rápida do risco (muitas vezes crucial para cenários de dia zero).

- Banco de dados de vulnerabilidades extenso: A Qualys se orgulha de rastrear uma enorme gama de CVEs e verificações de má configuração. De vulnerabilidades de SO a falhas específicas de aplicativos (bancos de dados, servidores web, etc.), você obterá um relatório abrangente. Ele também fornece pontuações CVSS, níveis de gravidade e até informações de exploits para ajudar a priorizar.

- Lightweight and hassle-free: The agent is small (~< 5% CPU typically) and auto-updates itself. Install it and you’re done – no need to manage scanning servers or worry about network firewall hurdles. Data is sent securely to Qualys Cloud, which handles the heavy analysis.

- Relatórios e conformidade abrangentes: O módulo Qualys VMDR (Gerenciamento de Vulnerabilidades, Detecção e Resposta) vem com dashboards e modelos para vários padrões de conformidade. Você pode gerar relatórios como “Estas 10 VMs passam na conformidade PCI” ou obter um resumo executivo da postura de segurança da sua organização. Ótimo para auditores ou apenas para acompanhar a melhoria ao longo do tempo.

- Patching e resposta opcionais: Em iterações recentes, a Qualys adicionou a capacidade de acionar implantações de patches para certos problemas (em sistemas suportados) diretamente do console. Não é uma suíte completa de gerenciamento de patches como o SCCM, mas pode automatizar a remediação de algumas vulnerabilidades, fechando o ciclo da detecção à correção.

Ideal para: Organizações de todos os tamanhos que precisam de uma solução confiável de gerenciamento de vulnerabilidades. A Qualys é usada por todos, desde pequenas equipes de TI até empresas da Fortune 100 e até provedores de Cloud. É especialmente adequado para empresas que exigem auditoria rigorosa e contínua de seus sistemas para problemas conhecidos (pense em bancos, varejo, saúde – onde a conformidade e os padrões de segurança internos são rigorosos). Se você já possui uma ferramenta separada de resposta a incidentes ou EDR e precisa principalmente cobrir a base de “encontrar as vulnerabilidades e patches ausentes”, o Qualys Cloud Agent é um excelente especialista. Seu preço pode ser muito competitivo para grandes quantidades de agentes, e a Qualys tem uma abordagem modular – você pode expandir para outras áreas (conformidade, varredura de aplicações web, etc.) na mesma plataforma, se necessário. É menos sobre uma UI chamativa e mais sobre confiabilidade e profundidade – a Qualys não impressionará seus desenvolvedores, mas manterá silenciosamente a higiene de segurança de suas VMs em ordem.

“O conceito do Qualys Cloud Agent é uma das melhores soluções sem complicações para avaliar continuamente servidores e endpoints. Ele nos oferece uma visão única de todas as vulnerabilidades em nossa rede, sem a dor de cabeça das varreduras manuais.” — avaliador do G2

#5. Microsoft Defender for Cloud (Azure Security Center)

Microsoft Defender for Cloud (anteriormente Azure Security Center) é a ferramenta nativa de gerenciamento de postura de segurança na nuvem para Azure, e agora se estende também a ambientes híbridos e multi-Cloud. Se você está executando qualquer infraestrutura significativa no Azure, o Defender for Cloud é uma escolha óbvia para habilitar – ele fornece um painel central (Secure Score) que informa o quão seguros seus recursos do Azure estão e oferece etapas de remediação guiadas. Para VMs, o Defender for Cloud as avaliará automaticamente quanto a vulnerabilidades de SO, patches ausentes e configurações inseguras. Ele realmente integra o motor de varredura da Qualys "sob o capô" para varredura profunda de vulnerabilidades de VM em VMs do Azure (sem necessidade de implantar a Qualys você mesmo). Além disso, se você integrar suas contas AWS ou GCP, o Defender também pode puxar os dados de avaliação de VM delas, oferecendo uma visão unificada.

Um aspecto chave são os planos do Azure Defender: por exemplo, habilitar o Defender for Servers adiciona proteção de endpoint via integração com o Microsoft Defender for Endpoint (assim suas VMs do Azure obtêm capacidades EDR semelhantes a um CrowdStrike, mas da Microsoft). Essencialmente, o Defender for Cloud é um hub: ele agrega descobertas de segurança de várias fontes – verificações de configuração na Cloud, varreduras de vulnerabilidades, análise de identidade e acesso – e apresenta recomendações acionáveis. Ele pode até automatizar respostas (como aplicar um controle de segurança ausente ou colocar uma máquina em quarentena) usando políticas e fluxos de trabalho do Azure. E por ser da Microsoft, ele se integra a outras ofertas da MS como Azure Sentinel (SIEM) e a suíte Microsoft 365 Defender, criando um ecossistema bastante robusto se você estiver totalmente no Azure.

Principais recursos:

- Secure Score da Cloud e Recomendações: Você obtém um Secure Score claro que quantifica sua postura geral de segurança. Clique nele e você verá recomendações como “Habilitar MFA para contas do Azure” ou “Atualizar estas 5 VMs com patches críticos”. É muito fácil de usar, transformando conceitos de segurança complexos em uma lista de tarefas que você pode resolver gradualmente.

- Varredura de vulnerabilidades integrada: O Defender for Cloud pode varrer suas VMs em busca de vulnerabilidades sem qualquer configuração, usando a Qualys em segundo plano para VMs do Azure e integrando-se com o AWS Inspector para VMs da AWS. As descobertas (por exemplo, “VM XYZ tem 10 vulnerabilidades críticas”) aparecem diretamente no portal do Azure sob o recurso – nenhum console separado é necessário.

- Proteção avançada contra ameaças: Ao habilitar os planos do Defender, suas VMs se beneficiam da integração com o Microsoft Defender for Endpoint. Isso significa anti-malware em tempo real e EDR nessas VMs, aproveitando a mesma tecnologia que protege milhões de endpoints Windows. Ele alertará sobre atividades suspeitas (como mineradores de criptomoedas ou comportamento de ransomware em uma VM) e você poderá visualizar/responder a incidentes a partir do console do Defender.

- Suporte multi-Cloud e on-premise: Através do Azure Arc, você pode anexar máquinas não-Azure ao Defender for Cloud. Então, se você tem alguns servidores Windows/Linux on-premise ou recursos na AWS, você pode trazê-los para o monitoramento do Defender também. Isso é útil para evitar programas de segurança isolados – um único dashboard para governar todos eles.

- Conformidade e relatórios: A ferramenta vem com políticas de conformidade integradas (como Azure CIS benchmark, PCI, etc.). Ela avaliará seu ambiente em relação a estes e mostrará a % de conformidade e quais requisitos falham. Auditores adoram isso. Além disso, toda a atividade pode ser exportada para logs do Azure Monitor, para que você possa criar painéis ou alertas personalizados conforme necessário.

Ideal para: Equipes que utilizam intensamente os serviços do Azure – é um uso obrigatório nesse caso porque é tão bem integrado e econômico (alguns recursos básicos são gratuitos, os avançados são incluídos em assinaturas do Azure ou pay-as-you-go). Também é ótimo para empresas focadas em Microsoft que desejam uma abordagem unificada em Azure e seus ativos on-premise ou em outras Clouds via Azure Arc. Essencialmente, se você já está no ecossistema Microsoft, o Defender for Cloud parecerá uma extensão natural do seu conjunto de ferramentas. Pode não ser a escolha para aqueles totalmente fora do Azure (por exemplo, uma empresa apenas AWS pode preferir as ferramentas nativas da AWS), mas mesmo organizações multi-Cloud podem aproveitá-lo através de suas capacidades multi-Cloud. Trata-se de conveniência e integração – usar o Defender for Cloud significa que a segurança está incorporada à sua gestão de Cloud, em vez de ser uma reflexão tardia.

“O Defender for Cloud é fácil de usar e implementar. A melhor parte é que ele é integrado ao Azure e pode unificar a segurança em várias Clouds, detectando ameaças e configurações incorretas em tempo real por meio de um único painel.” — Avaliador do G2

#6. VMware Carbon Black

VMware Carbon Black é uma plataforma de segurança de endpoint de próxima geração, particularmente popular para necessidades de proteção de endpoint em data centers e empresas. O Carbon Black começou como uma ferramenta líder de EDR (detecção e resposta de endpoint) e foi adquirido pela VMware – desde então, foi integrado ao portfólio de segurança e Cloud da VMware. Para proteger VMs (especialmente em ambientes on-premise ou de Cloud privada), o Carbon Black oferece uma poderosa combinação de detecção de ameaças baseada em comportamento, anti-malware e controle de dispositivos. Seu agente monitora continuamente a atividade do sistema em um nível granular e pode identificar padrões maliciosos (ransomware criptografando arquivos, processos desconhecidos injetando código em outros, etc.), bloqueando-os ou alertando sobre eles. Um dos pontos fortes do Carbon Black é a investigação de incidentes: as equipes de segurança podem analisar uma linha do tempo de eventos em uma VM para ver exatamente como um invasor tentou executar suas ações maliciosas.

A UI da plataforma é voltada para fornecer insights a analistas experientes (embora versões recentes tenham melhorado a facilidade de uso e os relatórios para um público mais amplo). Além disso, o Carbon Black pode proteger servidores críticos, impedindo quaisquer alterações não autorizadas – por exemplo, usando seu módulo de controle de aplicativos, você pode garantir que apenas software aprovado seja executado em uma VM específica (popular em casos de uso fixos, como sistemas POS ou controle industrial). Sendo parte da VMware, ele também possui agora uma integração estreita com as soluções de infraestrutura da VMware. Por exemplo, há interoperabilidade com o VMware NSX para quarentena de rede, e os sensores do Carbon Black podem aproveitar o contexto do vSphere. No geral, é uma solução robusta destinada a detectar ameaças avançadas que um antivírus tradicional pode perder, e a fornecer às organizações as ferramentas para responder de forma decisiva.

Principais recursos:

- Detecção de ameaças comportamental: O Carbon Black não depende apenas de assinaturas – ele usa análise de streaming para identificar comportamentos suspeitos. Se um processo normalmente benigno de repente começar a agir de forma suspeita (como gerar shells de comando ou acessar chaves de registro sensíveis), o Carbon Black irá sinalizá-lo ou pará-lo. Isso ajuda a detectar ataques sem arquivo e zero-days.

- Recursos de EDR empresarial: A plataforma registra telemetria detalhada em cada endpoint/VM (processo executado, conexões de rede, alterações de arquivo, etc.). Esses dados são valiosos durante as investigações – você pode ver rapidamente o que um invasor fez e até onde ele chegou, ou caçar proativamente em todas as VMs por IoCs (Indicadores de Compromisso). Muitos SOCs usam o Carbon Black como uma ferramenta central de IR.

- Gerenciamento baseado em Cloud ou on-premise: O Carbon Black Cloud (o console SaaS) é a implantação comum agora, que descarrega a análise para a Cloud da VMware. No entanto, existem opções para implantações on-premise (por exemplo, Carbon Black EDR on-premise para ambientes que o exigem). Essa flexibilidade é útil para certas indústrias regulamentadas com controle de dados rigoroso.

- Integração com o ecossistema VMware: Se você estiver executando VMs no VMware vSphere, o Carbon Black pode se integrar em certo grau no nível do hypervisor (via integração com VMware Tools, etc.), simplificando a implantação do agente e potencialmente habilitando recursos futuros sem agente. Faz parte da visão da VMware de segurança intrínseca – aproveitando a camada de virtualização para auxiliar na segurança de endpoint.

- Proteção modular: Além do NGAV/EDR central, o Carbon Black possui módulos para necessidades específicas: App Control (whitelisting e controle de mudanças, frequentemente usado em servidores ou ativos críticos), Audit & Remediation (consultar todos os seus endpoints rapidamente, como um osquery turbinado, para verificar configurações ou enviar scripts), etc. Você pode adaptar a solução habilitando o que precisa.

Melhor para: Organizações que possuem uma operação de segurança madura ou altos requisitos de segurança – e especialmente aquelas já investidas na infraestrutura VMware. Empresas e grandes companhias de médio porte usam o Carbon Black para proteger servidores, ambientes VDI e endpoints corporativos. É bem adequado para indústrias como tecnologia, defesa e varejo (qualquer um que tenha dados valiosos ou uma grande superfície de ataque). Se você tem uma equipe SOC ou analistas de segurança, eles apreciarão a profundidade dos dados e o controle que o Carbon Black oferece. Por outro lado, equipes muito pequenas podem achá-lo um pouco complexo para gerenciar todo o seu potencial – é uma Ferrari, e você vai querer um motorista (analista) habilidoso para ela. No geral, se você precisa de mais do que “apenas um antivírus” em suas VMs e quer entrar nas grandes ligas de caça a ameaças e resposta a incidentes, o Carbon Black é um dos principais concorrentes nesse espaço.

“O VMware Carbon Black oferece um alto nível de facilidade de uso e uma UI admiravelmente enriquecida para relatórios. É uma ferramenta de endpoint que é poderosa e bastante amigável ao usuário, tornando mais fácil ver e agir sobre o que está acontecendo em nossos servidores.” — Avaliador do G2

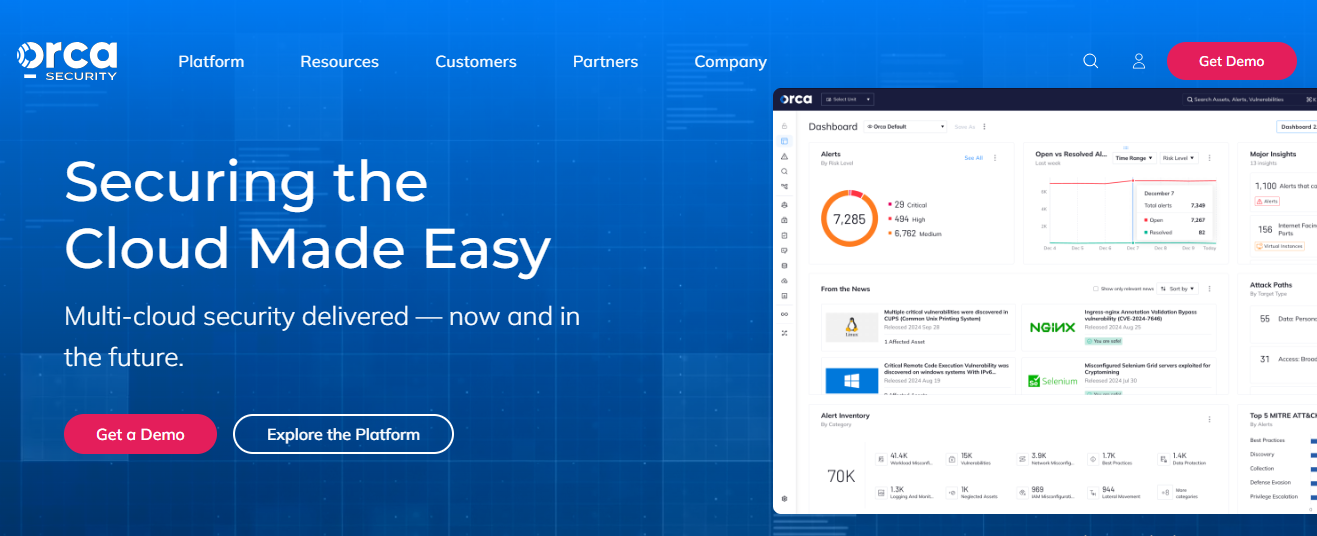

#7. Orca Security

Orca Security é um player relativamente mais recente que causou um grande impacto na segurança na nuvem, sendo pioneiro em uma abordagem sem agente e nativa da Cloud para a proteção de workloads. Para a segurança de VM, a Orca faz algo inteligente: quando você a conecta às suas contas de Cloud (AWS, Azure, GCP), ela verifica os discos virtuais da VM e a configuração da Cloud sem instalar nenhum agente na própria VM. Isso é possível por meio de APIs de provedores de Cloud – essencialmente, a Orca tira um snapshot do disco da VM, o verifica em busca de vulnerabilidades conhecidas, malware e dados sensíveis, e também lê metadados da Cloud (como configurações de grupo de segurança, funções IAM anexadas, etc.).

O resultado é uma visão holística dos riscos das suas VMs na Cloud sem tocar nas instâncias em execução. A plataforma da Orca então correlaciona descobertas em seu ambiente para priorizar o que realmente importa. Por exemplo, ela pode detectar um servidor Apache vulnerável em uma VM e ver que o grupo de segurança da VM está aberto para a internet – ela elevará isso como um risco crítico (porque essa combinação = alta chance de violação). Esses alertas contextuais evitam que você se afogue em alertas de baixo risco. Além das vulnerabilidades de VM, a Orca também identifica coisas como credenciais vazadas em scripts, Secrets não seguros, armazenamento de Cloud mal configurado e muito mais – é uma plataforma completa de Cloud Security Posture Management (CSPM) e Cloud Workload Protection (CWP) em um só lugar.

A implantação é absurdamente fácil (integração via função de Cloud somente leitura, feita em minutos), o que é um grande diferencial para equipes ocupadas. A compensação da abordagem sem agente é que não é proteção em tempo real – pense na Orca como seu auditor contínuo e priorizador de riscos em todos os seus ativos de Cloud. Para muitos, é exatamente isso que eles precisam para apertar sistematicamente a segurança.

Principais recursos:

- Varredura 100% sem agente: Sem agentes, sem instalação por VM. A Orca se conecta via APIs de Cloud e autodescobre todas as suas VMs (e outros ativos). Ela lê os dados de que precisa e realiza varreduras profundas em segundo plano. Isso significa impacto zero no desempenho de suas workloads e nenhum esforço operacional para manter agentes.

- Cobertura abrangente de riscos: A Orca encontra vulnerabilidades de SO, patches ausentes, configurações inseguras (por exemplo, configurações SSH fracas), Secrets expostos (como chaves de API ou senhas em arquivos), binários suspeitos (malware) e muito mais – tudo de fora. Ela também sinaliza problemas de configuração da Cloud, como funções IAM excessivamente permissivas ou buckets de armazenamento, tornando-a uma ferramenta de segurança na nuvem completa.

- Alertas sensíveis ao contexto (Análise de Caminho de Ataque): A plataforma combina inteligentemente as descobertas para destacar caminhos de ataque. Talvez uma VM tenha uma vulnerabilidade crítica, mas esteja enterrada profundamente em uma sub-rede privada – a Orca pode despriorizar isso. Mas outra vulnerabilidade média em uma VM voltada para a internet e com uma senha fraca pode ser elevada a crítica. Esse foco no contexto significa que você está corrigindo o que realmente poderia levar a uma violação, não todos os problemas teóricos.

- Mapas visuais e gerenciamento de ativos: A Orca fornece um bom mapa visual do seu inventário da Cloud e interconexões. Você pode ver quais VMs se comunicam com quais, quais armazenamentos de dados existem, etc., com rótulos de risco. Basicamente, oferece uma visão de raio-x do seu ambiente de Cloud, o que é super útil tanto para segurança quanto para planejamento de arquitetura.

- Opções de integração e remediação: Alertas da Orca podem ser enviados para seu SIEM, Slack, Jira, etc. Eles também possuem uma API para fluxos de trabalho personalizados. A Orca até sugere etapas de remediação para cada descoberta e suporta auto-ticketing ou integração com funções Lambda para automatizar correções, se desejar (como auto-isolar uma VM de risco até que seja corrigida).

Melhor para: Organizações Cloud-first e equipes com mentalidade DevOps que desejam cobertura rápida e ampla de riscos de segurança em sua Cloud sem a dor de cabeça de implantar ferramentas tradicionais. É muito utilizada em empresas de médio porte e grandes empresas que possuem presença substancial de AWS/Azure/GCP, especialmente se estiverem espalhadas por muitas contas ou unidades de negócios – a Orca oferece uma visão de segurança unificada nessa complexidade. Startups também adoram pela facilidade de configuração (literalmente horas para obter resultados, em vez de semanas). Se você tem uma equipe enxuta, o baixo esforço operacional é uma dádiva. Lembre-se de que ela é focada na Cloud (não cobre VMs on-premise, a menos que você as traga para um ambiente de Cloud ou algo parecido). Além disso, você ainda vai querer uma proteção em tempo de execução (EDR) para sistemas verdadeiramente críticos, porque a Orca não irá parar um ataque ativo em andamento – ela apenas irá informá-lo. Muitas empresas realmente usam a Orca junto com uma solução baseada em agente para uma abordagem de múltiplas camadas. Mas se seu principal desafio é “eu nem sei o que está vulnerável em nossa Cloud”, a Orca resolve isso de uma forma elegante e amigável para desenvolvedores.

“A Orca Security possui uma integração ótima e fácil, sem tempo de inatividade ou esforço exigido de nossa parte. A UI da ferramenta é excelente, mostrando todas as informações essenciais sobre nossa postura de segurança na nuvem e ajudando-nos a focar no que precisa de atenção.” — Avaliador do G2

Agora que cobrimos as principais ferramentas em geral, vamos falar sobre especificidades. Dependendo da sua função, ambiente e prioridades, algumas ferramentas se adequarão melhor a você do que outras. Abaixo, detalhamos as melhores soluções de segurança de VM para casos de uso específicos para ajudá-lo a restringir o campo.

Melhores Ferramentas de Segurança de Máquinas Virtuais para Desenvolvedores

Desenvolvedores querem ferramentas de segurança que se encaixem em seu fluxo de trabalho com o mínimo de atrito. Se você está escrevendo e entregando código, não tem tempo para interfaces desajeitadas ou processos de segurança separados que o atrasam. As melhores ferramentas de segurança de VM para desenvolvedores são aquelas que automatizam a maior parte do trabalho e fornecem feedback rápido e acionável (idealmente, diretamente em sua IDE ou pipeline de CI). Aqui estão as principais escolhas adaptadas para uma abordagem centrada no desenvolvedor:

- Aikido Security – Segurança do código à Cloud amigável para desenvolvedores. O Aikido é perfeito para desenvolvedores porque incorpora verificações de segurança diretamente no processo de desenvolvimento. Você recebe alertas instantâneos de vulnerabilidade em sua IDE e pull requests, e seu AI AutoFix pode até gerar patches para você. É essencialmente um companheiro de segurança do desenvolvedor, lidando com varreduras de VM e Cloud em segundo plano para que você possa focar na codificação. Não há necessidade de fazer malabarismos com ferramentas separadas – o Aikido as consolida, e não irá incomodá-lo com ruído ou falsos positivos (para que os desenvolvedores realmente confiem nele). Em suma, ele torna o código e a infraestrutura seguros uma parte natural do desenvolvimento, não uma reflexão tardia.

- AWS Amazon Inspector – Varredura de máquinas virtuais na Cloud sem intervenção manual. Se sua equipe de desenvolvimento está construindo na AWS, o Inspector é uma solução prática. Ele verifica automaticamente as instâncias EC2 em busca de vulnerabilidades e exposição de rede não intencional. Há praticamente nenhuma configuração – habilite-o em sua conta AWS e ele começará a avaliar suas VMs em relação a CVEs conhecidos e melhores práticas. Os achados aparecem no console da AWS (ou podem ser encaminhados para o Security Hub) com etapas de remediação claras. Não é tão completo quanto plataformas de terceiros, mas para ambientes de desenvolvimento ou implantações menores, ele fornece feedback rápido (por exemplo, “esta VM de desenvolvimento precisa de um patch de SO”) sem nenhum esforço manual.

- Tenable Nessus Essentials – Scanner de vulnerabilidades sob demanda gratuito. O Nessus Essentials é uma versão gratuita do popular scanner Nessus, limitado a 16 IPs – perfeito para um desenvolvedor ou pequena equipe verificar suas VMs pontualmente. Você pode executar o Nessus da sua estação de trabalho para verificar uma VM antes que ela vá para produção, identificando problemas de alto risco precocemente. Ele possui uma GUI simples e relata vulnerabilidades com descrições e recomendações de correção. Pense nele como um “segundo par de olhos” para verificar seu trabalho. Ele não funciona continuamente, mas como uma ferramenta de desenvolvimento gratuita, é ótimo para garantir periodicamente que sua VM de teste ou imagem de VM local não esteja cheia de falhas.

(Bônus: Se você está automatizando a infraestrutura com código, considere também ferramentas de segurança IaC – por exemplo, as verificações integradas do Checkov ou Terraform – para detectar configurações incorretas antes mesmo que suas VMs sejam iniciadas. Elas complementam o acima, prevenindo configurações de VM inseguras desde o início.)

Melhores Plataformas de Segurança de Máquinas Virtuais para Empresas

Empresas geralmente se preocupam com escala, gerenciamento centralizado e integração com um ecossistema de segurança mais amplo. As “melhores” ferramentas de segurança de VM para empresas oferecem recursos como controle de acesso baseado em função, aplicação de políticas, relatórios abrangentes para auditores e a capacidade de lidar com milhares de VMs em ambientes híbridos. Essas plataformas geralmente vão além da simples varredura de vulnerabilidades, incluindo recursos como resposta a incidentes, módulos de conformidade e muito mais, para que os líderes de segurança possam consolidar soluções. Principais escolhas que atendem às necessidades corporativas:

- Aikido Security – Plataforma unificada, pronta para empresas. Aikido não é apenas para equipes de desenvolvimento ágeis; ele também atrai empresas como uma plataforma AppSec completa. Grandes organizações apreciam que o Aikido pode substituir várias ferramentas isoladas (varredura de código estático, gerenciamento de vulnerabilidades de VM, postura de segurança na Cloud, etc.) por um sistema unificado. Ele oferece recursos corporativos como integração SSO, acesso baseado em função e até mesmo implantação on-premise para aqueles que precisam manter os dados internamente. Crucialmente, sua redução de ruído impulsionada por IA significa que, mesmo em grande escala, a equipe de segurança não se afoga em falsos positivos – uma dor comum em ambientes corporativos. Para empresas que buscam capacitar suas equipes de desenvolvimento enquanto mantêm a governança, o Aikido fornece uma fonte única de verdade para segurança do código à nuvem, da qual tanto desenvolvedores quanto a segurança central podem trabalhar.

- CrowdStrike Falcon – Proteção de endpoint testada em batalha. O CrowdStrike é a principal escolha para empresas globalmente quando se trata de proteger endpoints e servidores. Sua plataforma Falcon é comprovada em implantações em larga escala, protegendo dezenas de milhares de sistemas com facilidade. As empresas valorizam o gerenciamento centralizado na Cloud do Falcon, que simplifica as operações, e sua API rica que permite a integração em fluxos de trabalho personalizados e SIEMs. A Threat Intelligence e os serviços de caça gerenciada que acompanham o Falcon também são um enorme benefício para grandes organizações – essencialmente, aumentando seu SOC interno. Se você é uma empresa lidando com ameaças avançadas (ou ataques direcionados/grupos APT), as capacidades robustas de EDR e resposta a incidentes do Falcon são inigualáveis, tornando-o um investimento que vale a pena.

- Trend Micro Cloud One – Segurança abrangente para Cloud híbrida. A plataforma da Trend Micro geralmente encontra seu lugar em grandes empresas que executam uma mistura de VMware on-premise e Cloud. Ela fornece um painel único para gerenciar políticas de segurança em todos esses ambientes, o que é ouro para uma abordagem corporativa gerenciada centralmente. Recursos como patching virtual (IPS de host) são especialmente valiosos em empresas onde você pode não conseguir aplicar patches rapidamente em certos sistemas legados – a Trend pode protegê-los provisoriamente. Além disso, a Trend Micro está no espaço de segurança corporativa há décadas, então eles têm integração com SIEMs, sistemas de tickets e uma estrutura de suporte que entende as necessidades corporativas (como processos de gerenciamento de mudanças, etc.). Para uma proteção de servidor “configure e esqueça” que cobre múltiplos ângulos (malware, exploits, conformidade), as empresas confiam no Trend Micro Cloud One.

- Qualys VMDR – Conformidade contínua e prontidão para auditoria. Muitas empresas usam o Qualys como sua fonte de verdade para vulnerabilidades. Seu Cloud Agent escala para centenas de milhares de agentes, e a plataforma Qualys é construída em um backend de Cloud elástico que pode lidar com a carga (eles ostentam algumas das maiores implantações existentes). As empresas gostam particularmente dos relatórios robustos – você pode segmentar e analisar dados para mostrar conformidade por unidade de negócio, aprofundar-se nas tendências e satisfazer auditores com evidências de processos de gerenciamento de vulnerabilidades. O módulo de conformidade com políticas (com benchmarks CIS, etc.) no Qualys também é um grande atrativo para indústrias regulamentadas. Embora o Qualys seja “apenas” gerenciamento de vulnerabilidades (não um protetor ativo), sua confiabilidade e profundidade o tornam um pilar corporativo para manter uma boa higiene cibernética em frotas de VMs expansivas.

- Orca Security – Visibilidade multi-Cloud sem agente. Grandes organizações com forte uso da Cloud (especialmente multi-Cloud) estão recorrendo à Orca para obter visibilidade sem sobrecarga operacional. Em uma empresa com milhares de VMs na Cloud em desenvolvimento, teste, produção, em AWS, Azure, etc., é fácil que as coisas passem despercebidas. O apelo da Orca é que, em poucos dias, ela pode fornecer uma visão global e priorizada de risco – algo que pode levar meses para ser alcançado com uma abordagem baseada em agente (instalando agentes em todos os lugares, integrando dados). As empresas também apreciam que a Orca pode servir como uma segunda camada sobre ferramentas existentes: por exemplo, você já pode executar um EDR em suas VMs, mas usar a Orca para auditar regularmente em busca de configurações incorretas ou vulnerabilidades não percebidas que esses endpoints possuem. Seus alertas sensíveis ao contexto são ótimos para focar os esforços de uma grande equipe de segurança nos problemas de maior risco em um ambiente complexo.

(Também vale a pena mencionar para empresas: grandes players tradicionais como Tenable (Nessus/SC) e Rapid7 (InsightVM) são escolhas comuns para gerenciamento de vulnerabilidades em escala – eles oferecem soluções on-premise ou híbridas se um SaaS na Cloud não for preferido. E para aqueles em data centers centrados em VMware, as próprias integrações vRealize/Aria Suite e NSX da VMware podem adicionar segurança na camada de hypervisor/rede complementando o acima.)

Melhores Ferramentas de Segurança de Máquinas Virtuais para Startups e PMEs

Empresas menores e startups precisam de ferramentas de segurança que superem as expectativas sem estourar o orçamento. As soluções ideais aqui são acessíveis (ou gratuitas), fáceis de configurar (porque você provavelmente não tem um engenheiro de segurança dedicado) e não atrasam seus ciclos de desenvolvimento rápidos. Startups geralmente se beneficiam de ferramentas que fornecem proteções padrão robustas prontas para uso com ajustes mínimos. Aqui estão algumas das melhores opções para pequenas e médias empresas:

- Aikido Security – Camada gratuita e ganhos rápidos para equipes enxutas. Para uma startup, o Aikido oferece um valor incrível. É gratuito para começar e atua como uma camada de segurança imediata sobre seu código, VMs e recursos de Cloud. Como o Aikido combina muitos scanners em um, uma equipe pequena pode obter SAST, varredura de máquinas virtuais, verificações de configuração da Cloud e muito mais, sem gerenciar vários produtos separados (ou precisar de expertise especial para cada um). O foco da plataforma em automação e baixo ruído é perfeito para equipes que não podem se dar ao luxo de perder tempo filtrando alertas. Essencialmente, o Aikido oferece uma configuração de segurança "configure e esqueça" em minutos – o que é ideal quando você tem 100 outras coisas para fazer para construir seu negócio. Você obterá melhorias significativas de segurança (e pode até mostrar a clientes/investidores que leva a segurança a sério) sem gastar um centavo ou contratar uma pessoa de segurança dedicada.

- Ferramentas Nativas de Provedores de Cloud – Básicos baratos (ou gratuitos). Se sua stack reside em uma Cloud principal, aproveite os recursos de segurança que são integrados ou de custo muito baixo. Por exemplo, a AWS oferece varreduras e verificações de vulnerabilidade nativas via AWS Systems Manager e Amazon Inspector, e detecção de ameaças básica via GuardDuty. Muitos deles possuem camadas gratuitas ou custos mínimos para uso pequeno. Da mesma forma, o Defender for Cloud do Azure tem uma camada gratuita que oferece recomendações de segurança e firewall/AV nativo do Azure para VMs (o Defender for Servers Plan 1 é gratuito pelos primeiros 30 dias, por exemplo). Essas ferramentas podem não ser as mais abrangentes, mas geralmente são ativadas com um clique e fornecem uma linha de base de proteção e visibilidade. Para uma pequena empresa com apenas algumas VMs, isso pode cobrir muito terreno essencialmente sem infraestrutura ou despesa extra.

- Tenable Nessus Professional (ou Essentials) – Varredura de vulnerabilidades acessível. O Nessus Pro é relativamente barato (e o Nessus Essentials é gratuito, como mencionado) e pode servir como um scanner de vulnerabilidades de referência para uma PME. Você pode agendar varreduras do Nessus em suas VMs críticas semanalmente ou mensalmente para obter um relatório do que precisa de patches. É manual e não em tempo real, mas para muitas pequenas empresas, essa verificação periódica é suficiente para se manter atualizado sobre os grandes riscos. O custo único (ou baixo custo anual) é fácil de justificar em comparação com as possíveis consequências de uma vulnerabilidade crítica desconhecida. E como o Nessus existe há muito tempo, há muita orientação online – você provavelmente não precisa de um guru dedicado para operá-lo.

- Soluções de AV/EDR gerenciadas – Proteção de endpoint sem dor de cabeça. Pequenas empresas frequentemente dependem de soluções de endpoint gerenciadas como Microsoft Defender for Endpoint (incluído em muitos planos do Microsoft 365 Business) ou serviços de empresas como Malwarebytes ou Sophos que oferecem antivírus/EDR gerenciado na Cloud. Por exemplo, se você tem um ambiente predominantemente Windows, o Defender AV que vem integrado ao Windows 10/11 e Windows Server é realmente bastante sólido quando combinado com o gerenciamento de Cloud da Microsoft (e é essencialmente gratuito se você tiver uma determinada licença). Essas soluções oferecem proteção decente contra malware e EDR básico por uma fração do custo de algo como o CrowdStrike. Elas podem não ter alguns recursos avançados, mas são definitivamente melhores do que operar desprotegido – e são projetadas para serem fáceis de usar para não-especialistas através de painéis de Cloud simples.

(Além disso, não ignore as ferramentas de código aberto em um contexto de PME – abordamos algumas abaixo. Uma solução OSS como Wazuh ou OSSEC pode ser implantada gratuitamente para obter monitoramento de integridade de arquivos e detecção de intrusão baseada em logs em suas VMs. Pode exigir mais esforço para configurar, mas se o orçamento for zero, são opções viáveis.)

Melhores Ferramentas de Segurança de Máquinas Virtuais de Código Aberto

Ferramentas de código aberto oferecem transparência e flexibilidade – você pode hospedá-las, ajustá-las e evitar custos de licença. Para a segurança de VMs, existem várias soluções robustas de código aberto que cobrem diferentes necessidades. Elas são excelentes se você prefere ferramentas impulsionadas pela comunidade ou deseja construir uma stack de segurança personalizada sem software proprietário. Aqui estão algumas das principais ferramentas de segurança de VMs de código aberto (você precisará de algum conhecimento técnico para implantar/configurar estas, mas a contrapartida é custo de licença $0 e uma comunidade de apoio):

- Wazuh (OSSEC Fork) – Detecção de Intrusão de Host e SIEM. Wazuh é uma plataforma de código aberto que começou como um fork do OSSEC e evoluiu para um sistema completo de monitoramento de segurança. Ele usa agentes em suas VMs para coletar logs, monitorar a integridade de arquivos, verificar configurações em relação a políticas e detectar intrusões. Você obtém um bom dashboard web (baseado em Kibana) que exibe alertas como “usuário adicionado aos sudoers” ou “processo suspeito executado.” O Wazuh também pode fazer detecção de vulnerabilidades correlacionando o inventário de software com bancos de dados CVE. É um pouco trabalhoso para configurar (você implantará uma stack ELK por baixo), mas é indiscutivelmente a ferramenta OSS mais abrangente para monitoramento de VMs – essencialmente oferecendo SIEM + HIDS em um só. Ótimo para quem gosta de mexer e quer controle total.

- OpenVAS (Greenbone Community Edition) – Scanner de Vulnerabilidades. OpenVAS é a versão de código aberto do produto de gerenciamento de vulnerabilidades Greenbone – basicamente uma alternativa ao Nessus. Ele pode escanear suas VMs em busca de milhares de vulnerabilidades e produzir relatórios detalhados. O OpenVAS inclui testes de vulnerabilidade de rede para todos os serviços comuns e é atualizado regularmente com novas assinaturas. Você precisará de uma máquina Linux (ou VM) para executar o gerenciador e o scanner OpenVAS, e alguma paciência para configurá-lo (a interface web não é a mais polida). Mas uma vez em execução, você tem um scanner de vulnerabilidades de IPs ilimitados gratuitamente. Isso é perfeito para escanear periodicamente sua infraestrutura em busca de problemas conhecidos sem pagar por ferramentas comerciais. A edição da comunidade tem algumas limitações (por exemplo, as atualizações de feed podem ser atrasadas), mas ainda é muito útil para pequenos ambientes ou uso em laboratório.

- Lynis – Auditoria e Hardening Automatizados. Lynis é uma ferramenta de auditoria leve, de linha de comando, para sistemas Unix/Linux (e, em certa medida, para Windows via Cygwin) desenvolvida pela CISOfy. Você a executa em uma VM e ela realizará um scan de saúde completo: verificando configurações de sistema, pacotes instalados, permissões, regras de firewall e muito mais em relação às melhores práticas de segurança. No final, você obtém um relatório com avisos e sugestões – por exemplo, “login root via SSH está habilitado – considere desabilitá-lo” ou “Nenhuma senha definida no bootloader GRUB.” O Lynis é ótimo para fazer hardening de VMs de linha de base e realizar verificações de rotina. Não é um monitor contínuo (é sob demanda), mas é de código aberto e super fácil de executar (apenas um script shell). Muitos administradores usam o Lynis como parte de pipelines de build para garantir que uma nova VM seja configurada de forma segura desde o início.

- ClamAV – Antivírus de Código Aberto. ClamAV é um motor antivírus de código aberto bem conhecido. Embora seja frequentemente usado para escanear e-mails ou arquivos, ele pode ser absolutamente usado em VMs para detectar malware. O ClamAV suporta Linux, Windows e macOS. Em uma VM Linux, você pode executar o ClamAV periodicamente para escanear diretórios críticos ou novos arquivos em busca de código malicioso. No Windows, o ClamAV não é tão completo quanto o Windows Defender ou AVs comerciais, mas pode servir como um scanner secundário ou para scans sob demanda. O ponto forte do ClamAV é o banco de dados de assinaturas mantido pela comunidade e o fato de ser scriptável – você pode integrá-lo em fluxos de trabalho personalizados. Apenas observe que o ClamAV não é uma “suite” de endpoint – é principalmente um motor; ele não fará detecção de comportamento sofisticada ou isolamento. Mas como um AV gratuito para adicionar à sua segurança, é um componente confiável.

(Outras menções honrosas em OSS: OSQuery (ferramenta de consulta de endpoint de código aberto do Facebook, útil para monitoramento personalizado via consultas SQL-like em dados do SO), Suricata ou Snort (sistemas de detecção de intrusão de rede que podem monitorar o tráfego de VMs em busca de padrões maliciosos), e Auditd (integrado ao Linux para auditoria de chamadas de sistema). Embora não sejam “produtos” prontos para uso, com alguma montagem, estes podem fortalecer significativamente a segurança de VMs de forma open-source.)

Melhores Ferramentas de Segurança de Máquinas Virtuais para AWS/Azure Cloud

Se você tem um investimento significativo em AWS ou Azure, vai querer ferramentas que aproveitem os recursos e integrações específicos dessas plataformas Cloud. As melhores ferramentas de segurança de VM nesses contextos podem ingerir o contexto da Cloud (como tags AWS ou grupos de recursos Azure), integrar-se a serviços Cloud-native para implantação e, de modo geral, tornar a segurança de VMs na Cloud um processo mais fluido. Aqui estão as principais escolhas para ambientes AWS/Azure:

- Aikido Security – Cloud-native e pronta para segurança multicloud. A plataforma da Aikido foi construída pensando na Cloud. Ela se conecta a AWS e Azure (e Google Cloud) para descobrir automaticamente recursos e vulnerabilidades em sua stack de Cloud. Para VMs, a Aikido pode escanear VMs AWS EC2 e Azure como parte de sua abordagem unificada, correlacionando descobertas com problemas em sua configuração de Cloud. A parte interessante é que ela também se integra a fluxos de trabalho de desenvolvedores Cloud – por exemplo, escaneando imagens ou templates de VM em CI, integrando alertas com pipelines de implantação Cloud, etc. Se você é uma equipe de desenvolvimento Cloud-first, a Aikido serve como uma solução única que abrange código, Cloud e tudo mais, o que significa menos trabalho de integração para você. Além disso, sua capacidade de funcionar em segurança multicloud a partir de um único console é uma grande vantagem se você não está totalmente focado apenas em AWS ou Azure.

- Orca Security – segurança multicloud sem agente. A Orca se destaca especialmente em cenários multicloud. Conecte suas contas AWS e Azure (e GCP, se tiver) à Orca, e em poucas horas você terá um mapa de risco completo de todas as suas VMs e serviços. Para AWS, a Orca identificará itens como AMIs vulneráveis, buckets S3 expostos, roles IAM com privilégios excessivos anexados a VMs, etc. Para Azure, ela faz o mesmo, encontrando problemas em VMs (por exemplo, patches ausentes em uma VM Azure) e configurações Azure (Azure Storage, SQL DB desprotegidos, etc.). O aspecto sem agente é enorme – você não precisa instalar nada em suas VMs Cloud, o que em ambientes como grupos de auto-scaling ou configurações serverless, é um salva-vidas. É uma excelente camada adicional para AWS/Azure que muitas vezes consegue encontrar o que as ferramentas nativas perdem (especialmente ao juntar configurações incorretas que abrangem vários serviços).

- Microsoft Defender for Cloud – Melhor para segurança nativa do Azure. No Azure, o Defender for Cloud é a solução nativa. Ele usará os sinais internos do Azure para monitorar a saúde da VM (e pode implantar o agente Defender para monitoramento profundo do SO). A integração é perfeita: no Azure Portal, a blade de cada VM mostrará suas descobertas e recomendações de segurança. Para VMs Azure, ele pode até instalar automaticamente o agente scanner Qualys ao habilitar a avaliação de vulnerabilidades – assim você obtém informações detalhadas de CVEs dentro da experiência Azure. Se você também tiver workloads na AWS, pode conectar a AWS ao Defender e trazer as descobertas da AWS (embora com menos profundidade do que as do próprio Azure). Para uma organização centrada no Azure, é difícil superar a conveniência e a relação custo-benefício (muitos recursos estão incluídos nos planos Azure). É essencialmente a Microsoft usando seu conhecimento de Cloud para proteger suas máquinas Cloud melhor do que uma ferramenta genérica, e tudo em um só lugar.

- Segurança Nativa da AWS (Inspector, GuardDuty, etc.) – Proteção integrada à AWS. Para ambientes com forte dependência da AWS, o uso dos próprios serviços de segurança da AWS pode cobrir muitas necessidades de segurança de VM. O Amazon Inspector agora escaneia automaticamente instâncias EC2 e imagens de Container em busca de vulnerabilidades e alertará através do AWS Security Hub. O Amazon GuardDuty monitora AWS CloudTrail, VPC Flow Logs e DNS logs para detectar coisas como uma VM comprometida realizando port scans ou contatando IPs maliciosos conhecidos (um sinal de malware). O AWS Systems Manager (SSM) também oferece Patch Manager e automações para manter suas instâncias atualizadas. A vantagem de usar as ferramentas da AWS é que elas são fáceis de habilitar, não exigem infraestrutura extra e se integram a outros serviços AWS (notificações via SNS, gatilhos de eventos via CloudWatch, etc.). Embora possam não ser tão ricas em recursos quanto plataformas de terceiros, elas cobrem muito bem o básico para VMs AWS: status de patch, detecção de vulnerabilidades comuns e detecção de comprometimento ativo. Muitas equipes centradas na AWS começam por aqui e só adicionam outras ferramentas se necessário.

(Nota: Os provedores de Cloud estão continuamente aprimorando suas ofertas de segurança nativa. AWS, Azure e GCP cada um possui um conjunto de ferramentas. Dependendo de suas habilidades e necessidades, você pode combiná-las com ferramentas de terceiros – por exemplo, usar AWS GuardDuty junto com CrowdStrike no EC2 oferece amplitude e profundidade. O ponto chave é que as ferramentas Cloud-native frequentemente servem como uma ótima primeira linha de defesa ou como parte de uma abordagem em camadas.)

Melhores Ferramentas de Segurança de Máquinas Virtuais para Data Centers On-Premise

Em data centers on-premise ou Clouds privadas, o cenário é um pouco diferente. Você pode não conseguir contar com APIs de Cloud ou serviços integrados – em vez disso, você precisa de soluções que possam ser implantadas internamente, às vezes em redes air-gapped, e que gerenciem a segurança no nível da VM e do hypervisor. Aqui estão as principais opções de segurança de VM para infraestruturas tradicionais ou privadas:

- Aikido Security – Plataforma AppSec com opção on-premise. Mesmo que você esteja executando seus próprios servidores em um data center, você pode usar o Aikido para protegê-los. O Aikido oferece suporte à implantação auto-hospedada, o que significa que você pode executar sua plataforma on-premise sob seu controle (ótimo para organizações sensíveis à conformidade). Isso leva sua varredura automatizada e fluxo de trabalho focado no desenvolvedor para ambientes que não podem enviar dados para a Cloud. Suas VMs (e Containers, código, etc.) on-premise recebem a mesma varredura de vulnerabilidades e sugestões de correção automáticas. Para organizações que desejam uma solução de segurança moderna e amigável ao desenvolvedor, mas operam principalmente on-premise, o Aikido oferece uma combinação rara: capacidades semelhantes à Cloud sem realmente exigir Cloud.

- VMware Carbon Black – Feito para o data center. Se você está virtualizando intensamente com VMware (ESXi, vCenter, etc.), o Carbon Black é um encaixe natural. A VMware tem integrado o Carbon Black em suas ofertas vSphere/NSX, permitindo segurança na camada do hypervisor. Por exemplo, com o NSX, você pode fazer sandboxing ou quarentenas de rede de VMs com base em alertas do Carbon Black, tudo dentro do seu data center. O modo offline/on-premise do Carbon Black (CB EDR) pode ser crucial para ambientes sem conectividade com a Internet. Ele fornece essa detecção de ameaças e resposta avançadas dentro de suas quatro paredes. Em um data center, você frequentemente tem servidores que não podem ser frequentemente corrigidos ou reiniciados – o monitoramento contínuo do Carbon Black ajuda a garantir que, se algo ruim começar neles, você o detectará rapidamente. E como é adaptado para uso empresarial, ele possui todos os registros (logs) e pontos de integração que você esperaria para um SOC on-premise.

- Trend Micro Deep Security (Cloud One) – Edição para data center. A solução da Trend Micro há muito tempo é uma favorita em data centers on-premise, particularmente para proteger ambientes virtualizados. Ela possui um módulo que se integra com ferramentas VMware para varredura 'agentless' no vCenter – o que significa que um appliance virtual pode proteger muitas VMs no nível do hypervisor (especialmente para descarregamento de anti-malware). Isso economiza sobrecarga de desempenho em cada VM. O Deep Security (agora parte do Cloud One) também possui agentes para servidores físicos. É conhecido por ser muito eficiente em ambientes de VM densos – crucial em data centers onde você pode ter altas taxas de VM por host. Com recursos como firewall e IDS adaptados para cada VM, é como dar a cada VM seu próprio micro-aparato de segurança. Se você está executando sua própria infraestrutura e precisa de segurança de host comprovada, a Trend Micro é uma escolha sólida e testada pelo tempo.

- Tenable Nessus / Rapid7 InsightVM – gerenciamento de vulnerabilidades auto-hospedado. Em um cenário on-premise, você pode não querer um scanner de vulnerabilidades baseado em Cloud. O Nessus (e sua contraparte empresarial Tenable.sc) ou o InsightVM da Rapid7 podem ser executados totalmente on-premise. Você implanta motores de varredura em toda a sua rede e eles farão a varredura contínua de VMs em busca de vulnerabilidades e problemas de conformidade. Eles também se integram com ferramentas como SCAP e podem realizar scans autenticados (fazendo login em VMs com credenciais para obter informações mais aprofundadas). O Nessus/Tenable é amplamente utilizado em data centers para scans PCI trimestrais, por exemplo. Essas soluções fornecem muita garantia para auditores e políticas internas, já que você pode gerar relatórios mostrando que está fazendo a varredura de cada VM e corrigindo as descobertas. Para data centers com milhares de VMs, eles podem ser escalados adicionando múltiplos scanners e um console central. Eles podem não ter algumas das análises sofisticadas baseadas em Cloud de ferramentas mais recentes, mas realizam o trabalho de forma confiável e auto-contida.

- Microsoft Defender for Endpoint (On-Prem) – EDR para Windows Servers. Se o seu data center executa muitos Windows Server ou você é um ambiente Hyper-V/Azure Stack, a Microsoft oferece o Defender for Endpoint para servidores como uma solução on-premise/híbrida. Você pode integrar seus servidores (mesmo sem enviar dados para a Cloud se usar o Azure Arc em modo restrito) e obter capacidades avançadas de EDR semelhantes às que você obtém em endpoints do Windows 10. Esta é uma boa rota para ambientes centrados em Windows que desejam aproveitar a tecnologia de segurança da Microsoft sem migrar completamente para a Cloud Azure. Ele fornece outra camada sobre as defesas de perímetro tradicionais, detectando movimento lateral, tentativas de roubo de credenciais, etc., dentro da sua rede. E se integra com outras ferramentas de segurança da Microsoft se você as usar (como alimentar alertas em um SIEM on-premise ou no Microsoft Sentinel se você o usar em modo híbrido).

(Finalmente, para segurança puramente on-premise, não se pode ignorar os appliances de segurança de rede – embora não estejam na própria VM, itens como firewalls de próxima geração (Palo Alto, Fortinet) e soluções NAC (como Cisco ISE) desempenham um grande papel na proteção de VMs de data center, segmentando redes e policiando o tráfego. Combinar uma boa segurança no nível da VM (conforme discutido acima) com uma forte segmentação de rede é fundamental em arquiteturas on-premise para conter violações e aplicar o zero trust.)

Conclusão

Proteger suas máquinas virtuais não é mais opcional – é uma parte fundamental da execução de serviços digitais confiáveis e seguros. As ferramentas que discutimos acima ajudam as equipes a integrar a segurança em todo o ciclo de vida de cada VM, desde o momento em que é lançada até sua operação diária e eventual desativação. A solução de segurança de VM certa para você dependerá das suas necessidades: talvez você precise de algo amigável para desenvolvedores e automatizado, talvez precise de controle granular e conformidade, ou talvez precise apenas de algo que “cubra o básico” até que você escale. A boa notícia é que, em 2025, há uma ferramenta (ou combinação de ferramentas) para cada cenário – muitas vezes orientada por API, pronta para integração e muito menos dolorosa de implantar do que as antigas ferramentas de segurança.

Ao escolher, lembre-se de que a chave é integrar a segurança ao seu fluxo de trabalho regular. Uma ferramenta que funciona, mas não é monitorada, ou alertas que não geram ações, não ajudarão. Portanto, escolha uma solução que se alinhe com a forma como sua equipe trabalha – seja recebendo alertas no Slack para desenvolvedores ou gerando relatórios executivos semanais para a gerência – e torne isso um hábito. Com ferramentas automatizadas e inteligentes, manter suas VMs corrigidas e protegidas pode passar de uma tarefa temida para uma salvaguarda em grande parte automatizada (liberando você para focar na construção de recursos, e não em apagar incêndios).

Que você possa dormir um pouco mais tranquilo à noite, sabendo que suas máquinas virtuais não estão com a porta da frente escancarada. E se você não tem certeza por onde começar, pode sempre experimentar a avaliação gratuita do Aikido – em poucos minutos, você terá uma visão em primeira mão de como está a segurança da sua VM e da segurança na nuvem, e como aprimorá-la rapidamente. Sem teatro de segurança, sem táticas de medo – apenas insights acionáveis para ajudar você a entregar software sem o medo persistente de “Será que lembramos de bloquear aquele servidor?” Boa segurança!