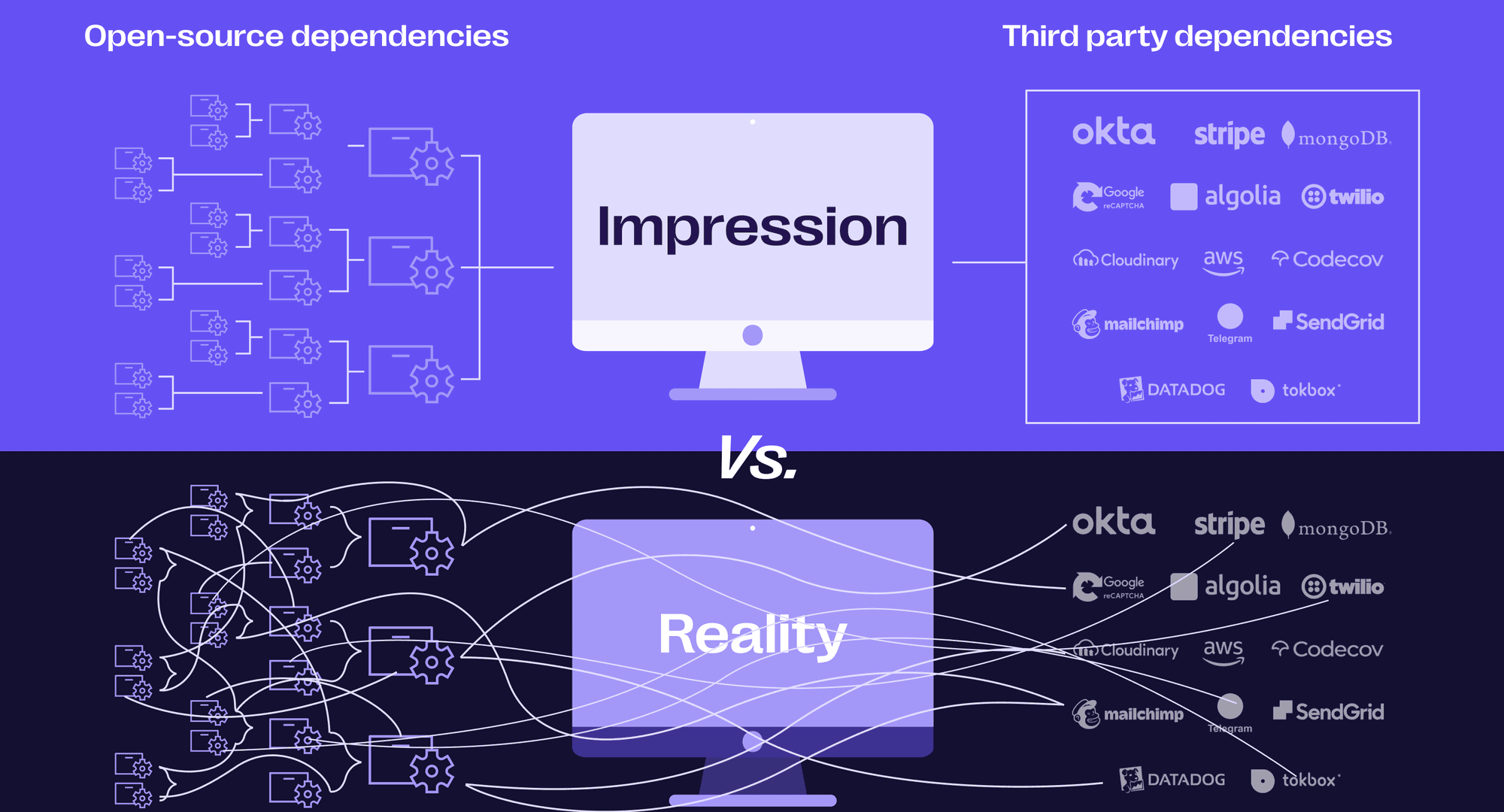

Você sabia que mais de 85% do código executado em suas aplicações não foi escrito pela sua equipe? Eles vêm de seus componentes e dependências de código aberto. Isso significa que um invasor não precisa hackear você diretamente; eles podem simplesmente comprometer os pacotes em que você confia e, então, abrir caminho.

Vimos essa história se desenrolar ao longo dos anos, de Log4Shell ao backdoor XZ Utils e, mais recentemente, o comprometimento do npm via phishing de mantenedor. Infelizmente, isso só vai aumentar com o tempo.

As ferramentas de análise de composição de software (SCA) são sua melhor linha de defesa para manter nossa cadeia de suprimentos de código aberto segura. É por isso que, neste artigo, vamos mergulhar nas 10 principais ferramentas SCA em 2026. Começando por como elas funcionam, exploraremos cada ferramenta e suas principais funcionalidades.

Melhores Ferramentas SCA em Destaque

- Melhor para desenvolvedores (correções rápidas, baixo ruído):

Aikido Security · Snyk - Melhor para governança e escala corporativa:

Apiiro · Aikido Security - Melhor para startups (configuração rápida, padrões robustos):

Aikido Security · Socket - Melhor opção gratuita / amigável ao OSS:

Semgrep · Snyk (camada gratuita) - Melhor para fluxos de trabalho de SBOM e conformidade de licenças:

Aikido Security · Cycode - Melhor para contexto de explorabilidade com reconhecimento de runtime:

Oligo Security · DeepFactor - Melhor nativo de CI/CD (sem pipeline / fácil gating):

Arnica · Semgrep - Melhor para amplitude da cadeia de suprimentos (cobertura de código→Cloud):

Aikido Security · Cycode

TL;DR:

O SCA do Aikido é a melhor escolha para equipes modernas porque ele elimina o ruído com inteligência baseada em risco, Reachability analysis e detecção de malware em tempo real. Ele também sinaliza licenças de risco, identifica pacotes sem manutenção e agrupa correções por pacote para criar tickets de remediação únicos e limpos com PRs automatizados.

Em uma comparação prática com Snyk, o advanced Reachability analysis do Aikido reduziu falsos positivos e agrupou problemas relacionados em patches claros e acionáveis, em vez de descobertas dispersas.

Mais notavelmente, o AI-powered AutoFix do Aikido foi um passo além ao sugerir ou gerar automaticamente correções de código, economizando um tempo valioso para os desenvolvedores durante a remediação.

Para equipes que buscam mais do que SCA, a plataforma da Aikido também abrange os melhores SAST, DAST, testes de penetração com IA, CSPM e muito mais para oferecer uma experiência fluida e amigável para desenvolvedores, do código à Cloud.

O que é Análise de Composição de Software (SCA)?

Análise de Composição de Software (SCA), também conhecida como análise de dependências de código aberto, é o processo de identificar e gerenciar riscos dentro dos componentes de código aberto que impulsionam suas aplicações.

Ao contrário das ferramentas de Testes de segurança de aplicações estáticas (SAST) que escaneiam o código que você escreve, a SCA lança luz sobre o código que você não escreveu, mas do qual depende, revelando vulnerabilidades conhecidas, licenças de risco e malware oculto em bibliotecas aparentemente inofensivas.

Compreender a composição da sua cadeia de suprimentos de código aberto pode ser muito difícil, razão pela qual as ferramentas SCA se tornaram uma parte integral dos programas de segurança de aplicações. No entanto, elas frequentemente são repletas de falsos positivos e ruído desnecessário, então vamos detalhar precisamente o que procurar em uma boa ferramenta SCA e revisar 10 dos líderes de mercado em SCA atualmente.

Como funciona a Análise de Composição de Software?

As ferramentas SCA fornecem um processo contínuo para detectar vulnerabilidades, geralmente verificando nossas dependências e versões em relação a vulnerabilidades conhecidas. Os líderes em SCA, no entanto, vão além e detectam pacotes usando licenças de alto risco, realizam inspeção de malware e até detectam quando os pacotes não são mais mantidos ativamente. Além disso, a abordagem das ferramentas pode diferir; tipicamente, vemos 6 estágios diferentes dentro de uma ferramenta SCA.

- Análise de Dependências OSS

- Verifica bases de código de aplicações, diretórios de build, pipelines de CI/CD e arquivos de gerenciador de pacotes para identificar dependências de código aberto (OS).

- Detecta tanto dependências diretas (explicitamente declaradas) quanto dependências transitivas (herdadas).

- Gerando uma lista de materiais de software (SBOM)

- Cria um inventário de todos os componentes do SO com:

- Nomes, versões, localizações, fornecedores/mantenedores de componentes

- Licenças de código aberto associadas.

- Frequentemente visualiza relacionamentos de dependência para melhor análise e identificação de potenciais vulnerabilidades/conflitos.

- Cria um inventário de todos os componentes do SO com:

- Avaliação de Vulnerabilidades

- Compara a SBOM com bancos de dados como NVD, CVE, GitHub Advisory, etc.

- Verificação de componentes de código aberto em busca de malware não declarado em bancos de dados

- Utiliza Common Platform Enumeration (CPE) para mapear componentes a vulnerabilidades conhecidas.

- Bancos de dados atualizados regularmente garantem que novas vulnerabilidades sejam sinalizadas, mesmo para dependências mais antigas.

- Conformidade de Licenças OSS

- Identifica os termos de licenciamento para cada dependência.

- Exemplos: GPL (restritiva, exige o compartilhamento de modificações) vs. MIT (permissiva).

- Sinaliza conflitos de licença ou violações de políticas organizacionais internas.

- Identifica os termos de licenciamento para cada dependência.

- Remediação de Vulnerabilidades e Auto-Triagem

- Fornece recomendações acionáveis

- Sugere atualizações para versões corrigidas (muitas vezes criando Pull Requests automaticamente)

- Links para avisos de segurança.

- Oferece soluções temporárias.

- Prioriza vulnerabilidades com base na severidade, explorabilidade e impacto em tempo de execução (auto-triagem).

- Fornece recomendações acionáveis

- Monitoramento Contínuo e Relatórios

- Reescaneia periodicamente a base de código em busca de vulnerabilidades emergentes e atualiza as SBOMs.

- Mantém visibilidade em tempo real sobre os componentes do SO, suas versões e riscos associados.

Top 10 Ferramentas SCA Comprovadas pela Indústria

Se você está procurando ferramentas SCA e não sabe por onde começar, aqui está uma lista de 10 ferramentas (em ordem alfabética) que consideramos líderes da indústria, seguidas por seus principais recursos e quaisquer desvantagens.

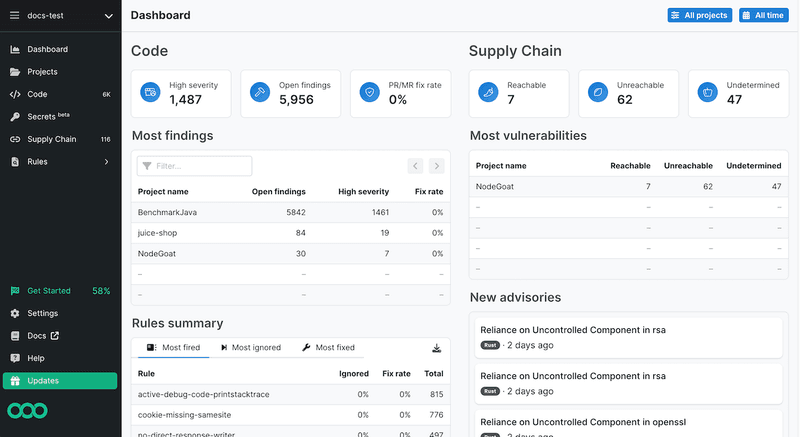

1. Aikido Security

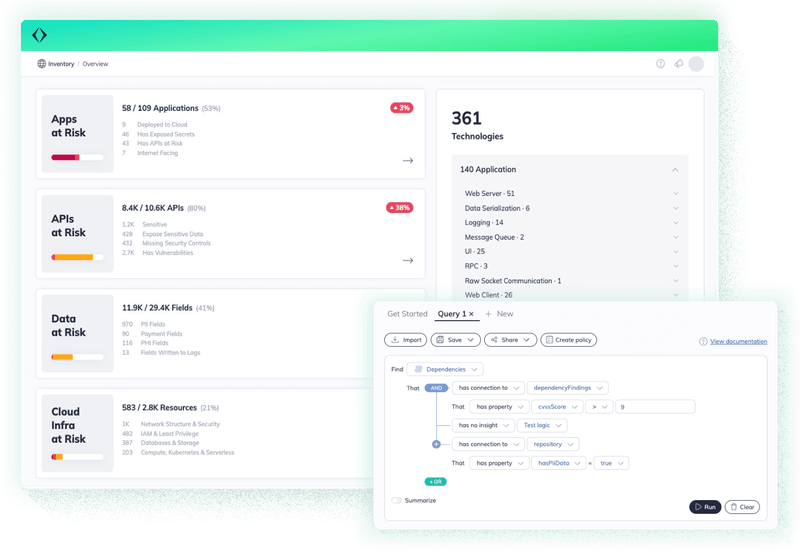

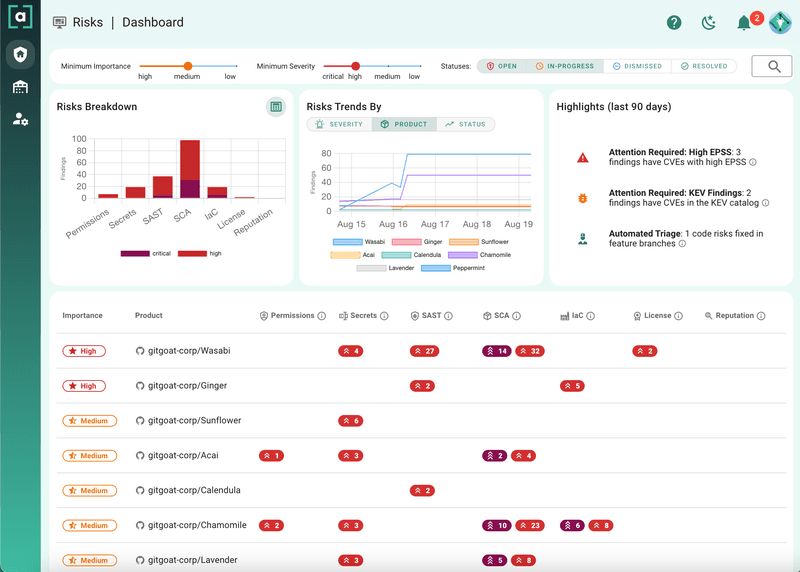

A Aikido torna a varredura SCA mais rápida, inteligente e com muito menos ruído. Ela identifica riscos de segurança reais em suas dependências, filtrando automaticamente falsos positivos e alertas irrelevantes usando mais de 25 regras de validação.

O scanner verifica se uma dependência é realmente usada em produção, se existe uma correção e até ignora CVEs que não representam riscos de segurança reais.

Principais Recursos:

- Priorização de Vulnerabilidades Baseada em Risco: Foca em problemas exploráveis, considerando a sensibilidade dos dados e a alcançabilidade da vulnerabilidade, reduzindo o ruído de CVEs irrelevantes.

- Detecção Avançada de Malware: Identifica scripts maliciosos ocultos e tentativas de exfiltração de dados em grandes ecossistemas como NPM, Python, Go e Rust.

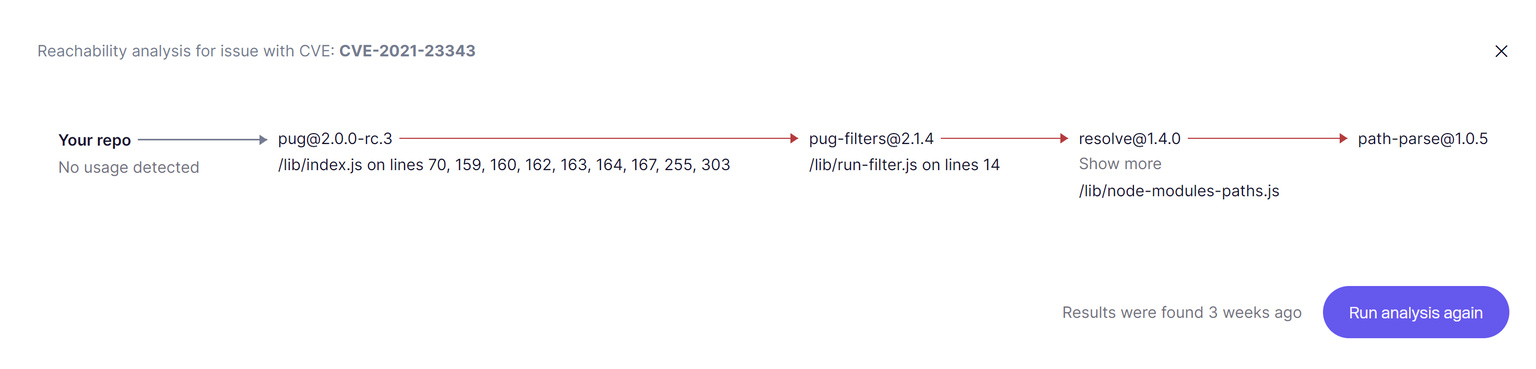

- Reachability Analysis: Utiliza um mecanismo robusto para identificar e priorizar vulnerabilidades acionáveis, eliminando falsos positivos e duplicatas.

- Workflows de Remediação Automatizada: Integra-se com ferramentas como Slack, Jira e GitHub Actions para automatizar a abertura de tickets, notificações e políticas de segurança.

- Ampla Cobertura de Varredura: Detecta vulnerabilidades em IDEs, repositórios Git, pipelines de CI, Containers e até mesmo ambientes Cloud, garantindo visibilidade completa.

- Desempenho de Varredura Rápido: Executa em menos de dois minutos — mesmo em grandes repositórios — graças à varredura Cloud otimizada que escala infinitamente.

- Suporte Abrangente a Linguagens: Abrange todos os principais ecossistemas, incluindo JavaScript, Python, Go, Rust, Java, .NET, PHP, Ruby, Scala, Dart, C/C++ e outros, sem dependência de lockfile para C/C++ e .NET.

- Implantação Flexível: Oferece configurações tanto baseadas em Cloud quanto on-premise, com varredura CLI local opcional para equipes sensíveis à privacidade.

- Geração de SBOM: Gera e mantém SBOMs automaticamente, identificando licenças de risco e pacotes desatualizados.

- Preços Transparentes: Previsível e com bom custo-benefício, com economia de até 50% em comparação com os concorrentes.

Por que se destaca:

A precisão e velocidade do Aikido o tornam uma das ferramentas SCA mais práticas disponíveis. Sua capacidade de eliminar automaticamente falsos positivos e focar no que é realmente explorável ajuda as equipes a proteger sua base de código mais rapidamente e com menos atrito.

2. Apiiro

Apiiro combina análise profunda de código com monitoramento de comportamento em tempo de execução para identificar e priorizar vulnerabilidades exploráveis e riscos de código aberto, fornecendo insights abrangentes e otimizando a remediação diretamente nos fluxos de trabalho dos desenvolvedores.

Principais Recursos:

- Análise de Risco: Avalia riscos de código aberto além das CVEs, incluindo projetos sem manutenção, conflitos de licenciamento e práticas de codificação inseguras.

- Simulações de Teste de Penetração: Confirma a explorabilidade de vulnerabilidades com base no contexto de tempo de execução para priorizar riscos críticos.

- Grafo de Risco e Plano de Controle: Mapeia cadeias de suprimentos OSS e automatiza fluxos de trabalho, políticas e processos de remediação para abordar riscos de forma eficaz.

- SBOMs Estendidos (XBOM): Fornece uma visão em tempo real, baseada em grafos, de dependências e riscos associados, incluindo CI/CD e recursos de Cloud.

- Remediação: Incorpora alertas contextualizados e atualizações de versão seguras em fluxos de trabalho e ferramentas de desenvolvimento existentes.

Desvantagens:

- Alto Custo: Requer um contrato anual mínimo de US$ 35.400 para 50 licenças, o que pode não ser adequado para organizações menores.

- Onboarding Complexo: Recursos avançados como gráficos de risco e XBOMs podem exigir uma curva de aprendizado acentuada para novos usuários.

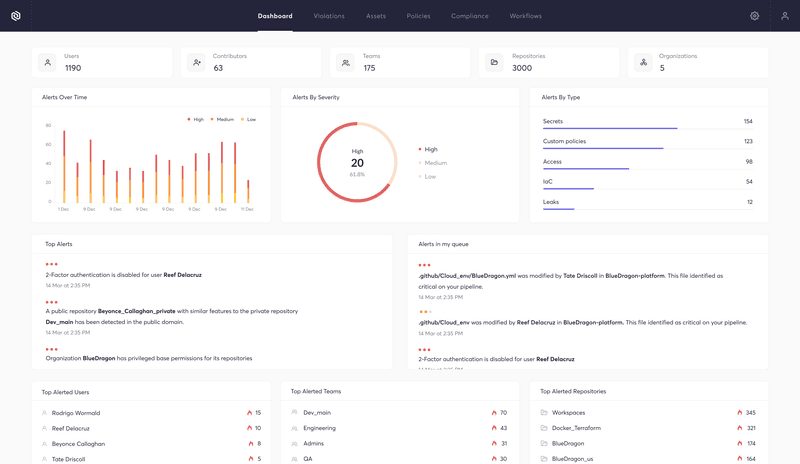

3. Arnica

Arnica se integra diretamente com sistemas SCM para monitorar continuamente as alterações de código e dependências em tempo real, proporcionando detecção precoce de vulnerabilidades, gerenciamento dinâmico de inventário e orientação acionável para remediação, garantindo que a segurança esteja incorporada ao ciclo de vida de desenvolvimento.

Principais Recursos:

- SCA sem Pipeline: Elimina configurações complexas de pipeline, integrando-se nativamente com ferramentas como GitHub, GitLab e Azure DevOps para escanear cada commit em tempo real.

- Inventário Dinâmico de Dependências: Mantém um inventário atualizado de todos os pacotes externos, licenças e riscos associados.

- Priorização de Explorabilidade: Correlaciona scorecards OpenSSF e Threat Intelligence EPSS para calcular pontuações de risco de explorabilidade para cada vulnerabilidade.

- Alertas Contextuais: Fornece alertas detalhados e prescritivos aos stakeholders relevantes com orientação de remediação passo a passo, incluindo correções automatizadas com um clique.

- Ciclo de Feedback Contínuo: Fornece feedback de segurança imediato aos desenvolvedores, promovendo um gerenciamento de vulnerabilidades precoce e contínuo.

Desvantagens:

- Recursos Gratuitos Limitados: Funcionalidades avançadas exigem planos pagos, a partir de US$ 8 por identidade por mês.

- Custos de Escalabilidade: Os custos aumentam com o número de identidades, o que pode ser uma preocupação para grandes equipes ou organizações.

4. Cycode

Cycode oferece visibilidade de ponta a ponta sobre vulnerabilidades de código aberto e violações de licença ao escanear código de aplicação, pipelines de CI/CD e infraestrutura, oferecendo monitoramento em tempo real, geração automatizada de SBOM e remediação escalável diretamente integrada aos fluxos de trabalho dos desenvolvedores.

Principais Recursos:

- Capacidade de Varredura: Analisa código de aplicação, arquivos de build e pipelines de CI/CD em busca de vulnerabilidades e violações de licença.

- Monitoramento em Tempo Real: Utiliza um grafo de conhecimento para identificar desvios e potenciais vetores de ataque à medida que ocorrem.

- Gerenciamento de SBOM: Gera SBOMs atualizados nos formatos SPDX ou CycloneDX para todas as dependências.

- Remediação Integrada: Fornece contexto de CVE, atualizações sugeridas, correções com um clique e pull requests automatizados para acelerar a aplicação de patches.

- Correções Escaláveis: Isso permite abordar vulnerabilidades em vários repositórios em uma única ação.

Desvantagens:

- Transparência de Preços: Requer contato direto para informações de preços, com estimativas sugerindo $350 por desenvolvedor monitorado anualmente.

- Custo para Equipes Maiores: Os preços podem se tornar proibitivos para organizações com muitos desenvolvedores.

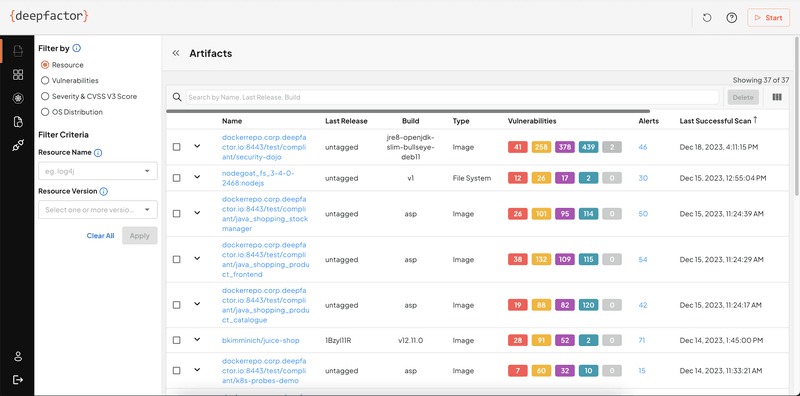

5. Deep Factor (Adquirido pela Cisco)

DeepFactor combina varredura estática com monitoramento de runtime em tempo real para gerar SBOMs abrangentes, mapear dependências e identificar riscos exploráveis, analisando padrões de execução e comportamentos de runtime do mundo real, oferecendo uma visão contextualizada das vulnerabilidades para otimizar a remediação.

Principais Recursos:

- SCA de Reachability em Runtime: Rastreia se as vulnerabilidades são exploráveis analisando caminhos de código executados, fluxos de controle e rastreamentos de pilha.

- Geração de SBOM: Identifica todas as dependências, incluindo componentes "phantom" não declarados, combinando análise estática e em tempo de execução.

- Políticas de Segurança Customizáveis: Permite que as organizações definam regras condicionais e gatilhos únicos com base em suas necessidades de segurança específicas.

- Correlação de Alertas: Consolida problemas relacionados em alertas acionáveis com contexto detalhado, reduzindo o ruído na triagem.

- Insights Granulares de Runtime: Observa o comportamento da aplicação em operações de arquivo, uso de memória, atividade de rede e muito mais.

Desvantagens:

- Preços: Os custos podem aumentar rapidamente para equipes maiores, com o plano completo a $65/desenvolvedor/mês.

- Suporte Limitado a Linguagens: A Reachability analysis em runtime atualmente suporta um subconjunto de linguagens (PHP, Kotlin, Go, Ruby, Scala), o que pode não cobrir todos os casos de uso.

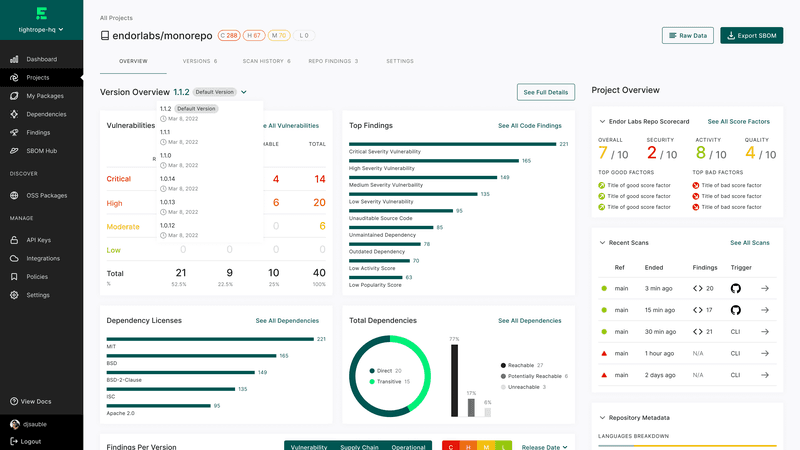

6. Endor Labs

Endor Labs inspeciona o código-fonte para construir SBOMs, identificar vulnerabilidades críticas e detectar padrões de codificação inseguros, malware e dependências inativas.

Principais Recursos:

- Análise de Dependências: Mapeia todas as dependências declaradas e "phantom" através da inspeção do código-fonte, não apenas de arquivos de manifesto.

- Reachability Analysis: Identifica vulnerabilidades realisticamente exploráveis no contexto da aplicação para reduzir o ruído.

- Endor Score: Fornece uma avaliação abrangente da saúde de pacotes OSS, considerando histórico de segurança, suporte da comunidade e manutenção.

- Relatórios Automatizados de SBOM e VEX: Atualiza continuamente inventários de dependências e classificações de vulnerabilidades com contexto aprofundado de Reachability analysis.

- Capacidades de Detecção: Inclui motores de regras para sinalizar malware, padrões inseguros, proliferação de dependências e violações de licença.

Desvantagens:

- Alto Custo de Entrada: Planos pagos começam em US$ 10.000 anuais, tornando-o menos acessível para organizações menores.

- Complexidade para Novos Usuários: Os recursos abrangentes e a análise aprofundada podem exigir tempo de onboarding para novas equipes.

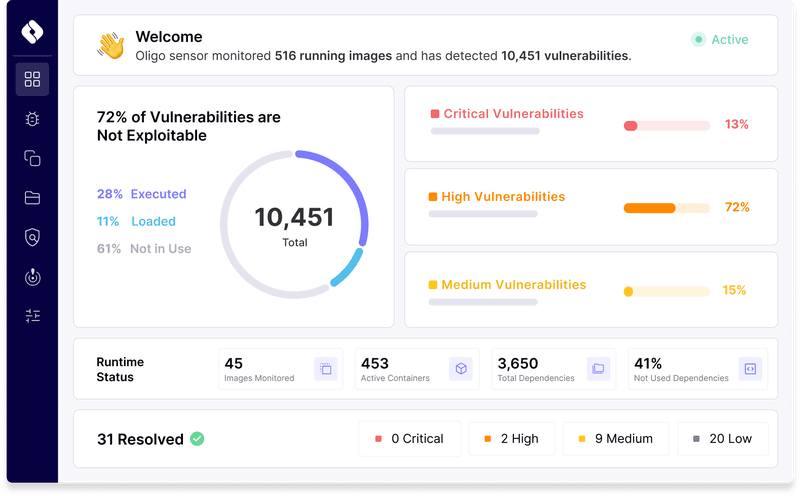

7. Oligo Security

Oligo adota uma abordagem única para SCA monitorando bibliotecas em tempo de execução, tanto em testes quanto em produção, para detectar vulnerabilidades que scanners tradicionais perdem. Oligo oferece correções acionáveis com base no contexto e ambiente da aplicação. Ao alavancar uma extensa base de conhecimento de perfis de comportamento de bibliotecas e monitoramento em tempo real, Oligo identifica vulnerabilidades de dia zero, uso inadequado de bibliotecas e ameaças específicas de runtime, garantindo que as equipes de DevSecOps abordem questões críticas de forma eficiente.

Principais Recursos:

- Monitoramento de Runtime: Rastreia o comportamento da biblioteca durante testes e produção para detectar desvios e vulnerabilidades.

- Profiling Baseado em eBPF: Utiliza monitoramento em nível de kernel Linux para uma visibilidade incomparável do comportamento em runtime.

- Políticas e Gatilhos Automatizados: Workflows de segurança personalizáveis e alertas em tempo real via ferramentas como Slack e Jira.

- Detecção de Vulnerabilidades Zero-Day: Identifica ameaças antes que sejam publicamente conhecidas, prevenindo ataques de dia zero.

- Priorização Contextual de Vulnerabilidades: Considera o ambiente e o estado de execução da biblioteca para priorizar ameaças de forma eficaz.

Desvantagens:

- Transparência de Preços: Requer uma demonstração para acessar detalhes de preços; nenhuma informação de preços self-serve ou padronizada está disponível.

- Limitações da Plataforma: Principalmente focado em Linux devido à dependência da tecnologia eBPF.

8. Semgrep

Semgrep é uma plataforma abrangente de segurança da cadeia de suprimentos que faz varreduras em todo o fluxo de trabalho de desenvolvimento, aproveitando o casamento de padrões leve e a Reachability analysis para detectar vulnerabilidades e anti-padrões diretamente exploráveis em seu código, enquanto oferece regras personalizáveis e visibilidade de dependência em tempo real.

Principais Recursos:

- Varredura Ponta a Ponta: Monitora IDEs, repositórios, pipelines de CI/CD e dependências em busca de ameaças de segurança e anti-patterns.

- Reachability Analysis: Identifica se as vulnerabilidades sinalizadas são ativamente exploráveis em sua aplicação, reduzindo o ruído desnecessário.

- Busca de Dependências: Fornece streams de pacotes e versões de terceiros, ao vivo e consultáveis, para resposta a ameaças em tempo real e planejamento de upgrades.

- Semgrep Registry: Apresenta mais de 40.000 regras pré-construídas e contribuídas pela comunidade, com opções para criação de regras personalizadas.

- Amplo Suporte a Linguagens: Suporta mais de 25 linguagens de programação modernas, incluindo Go, Java, Python, JavaScript e C#.

- Integrações Transparentes: Funciona de forma nativa com GitHub, GitLab e outros sistemas de controle de versão populares.

Desvantagens:

- Preços para Equipes Maiores: Os custos aumentam rapidamente para equipes de médio e grande porte ($110/colaborador/mês para mais de 10 colaboradores).

- Complexidade da Customização: Escrever e gerenciar regras personalizadas pode exigir um esforço adicional para equipes menos experientes.

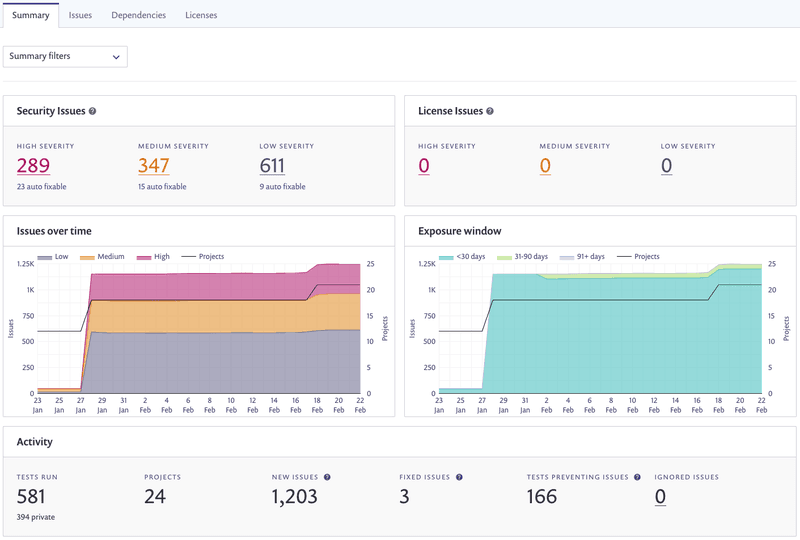

9. Snyk

O SCA da Snyk cria árvores de dependência, identifica dependências aninhadas e cria esforços de remediação priorizados com base em fatores de risco do mundo real e explorabilidade. A Snyk visa se integrar aos fluxos de trabalho dos desenvolvedores com dashboard, ferramentas de CLI/IDE, fornece correções e ajuda a garantir a conformidade com licenças de código aberto.

Principais Recursos:

- Mapeamento da Árvore de Dependências: Constrói grafos hierárquicos para detectar vulnerabilidades em dependências diretas e transitivas e rastrear seu impacto.

- Pontuação de Prioridade Proprietária: Classifica vulnerabilidades com base na explorabilidade, contexto e impacto potencial, garantindo o foco em ameaças críticas.

- Snyk Advisor: Avalia mais de 1 milhão de pacotes de código aberto quanto à segurança, qualidade e manutenção para ajudar os desenvolvedores a escolher as melhores dependências.

- Banco de Dados de Vulnerabilidades: Mantém um banco de dados robusto com mais de 10 milhões de vulnerabilidades de código aberto, verificadas manualmente para precisão e insights acionáveis.

- Integração Transparente: Funciona com sistemas de controle de versão populares, pipelines de CI/CD e IDEs para escanear código e dependências em tempo real.

- Políticas Customizáveis: Permite que as organizações apliquem regras específicas para o tratamento de vulnerabilidades e conformidade de licenças.

Desvantagens:

- Custo para Recursos Avançados: Embora o plano gratuito seja básico, recursos avançados para equipes maiores exigem planos de nível superior, que podem ser caros.

- Dependência de Verificação Manual: A dependência de verificação manual de vulnerabilidades pode atrasar as atualizações para ameaças recém-descobertas.

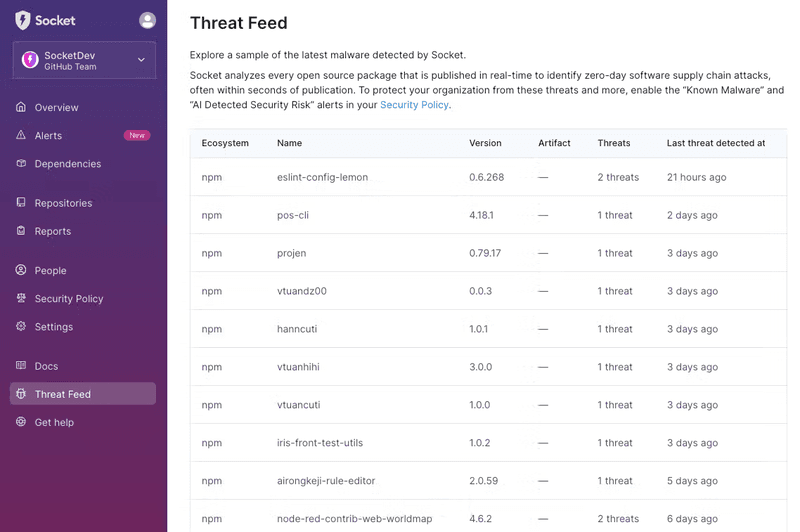

10. Socket Security

Socket utiliza inspeção profunda de pacotes e análise de comportamento em tempo de execução para detectar proativamente ameaças à supply chain, vulnerabilidades zero-day e anomalias em dependências de código aberto, garantindo proteção abrangente além da varredura tradicional baseada em SBOM.

Principais Recursos:

- Inspeção Profunda de Pacotes: Monitora o comportamento em tempo de execução das dependências, incluindo interações de recursos e solicitações de permissão, para detectar comportamentos de risco.

- Detecção de Ameaças: Identifica vulnerabilidades zero-day, riscos de typosquatting e ataques à Supply chain antes que sejam divulgados publicamente.

- Integração com Pull Request: Varre automaticamente as dependências a cada pull request e fornece comentários acionáveis no GitHub, garantindo a mitigação precoce de riscos.

- Visão Geral de Dependências: Oferece insights sobre dependências diretas e transitivas, fornecendo um grafo de dependências completo com detalhes críticos e links.

- Avaliação de Risco de Manutenção: Avalia a atividade do mantenedor, atualizações da base de código e validação social para sinalizar riscos potenciais em pacotes OSS.

Desvantagens:

- Suporte a Linguagens: Limitado a dependências de JavaScript, Python e Go, o que pode restringir o uso para equipes que trabalham em outras linguagens.

Escolhendo o Scanner de Dependências OSS Certo

A escolha da ferramenta SCA certa dependerá das necessidades específicas da sua organização. É importante notar que SCA é apenas uma parte de um plano abrangente de segurança de aplicações.

Para abordar este plano, você pode usar duas abordagens:

- Use uma ferramenta SCA best-of-breed como a da Aikido Security, e decida adicionar outros módulos como SAST ou DAST que a Aikido oferece, ou integre-a perfeitamente com outras soluções de fornecedores de segurança.

- Use uma plataforma abrangente como a Aikido que oferece cobertura para código, Cloud e runtime em um só lugar, proporcionando a você contexto e visibilidade incomparáveis.

Quer ver a Aikido em ação? Cadastre-se para escanear seus repositórios e obter seus primeiros resultados de SCA em menos de 2 minutos.

Você também pode gostar:

- Principais Ferramentas de Segurança da Supply Chain de Software – Vá além da SCA para proteger toda a sua supply chain.

- Principais Scanners de Licenças de Código Aberto – Focados na conformidade de licenças dentro de suas dependências.

- Melhores Ferramentas de Detecção de Fim de Vida – Garanta que você não esteja dependendo de pacotes sem suporte.