Imagine enviar código para produção, apenas para descobrir malware oculto em uma das dependências do seu aplicativo, um cenário de pesadelo para desenvolvedores, CTOs e CISOs.

Em 2025, trinta por cento das violações de dados envolveram componentes de terceiros ou da supply chain, um aumento de 100% em relação ao ano anterior, de acordo com o Relatório de Investigação de Violações de Dados (DBIR) de 2025 da Verizon.

Esses números não são apenas estatísticas, eles destacam o estado atual da segurança da supply chain. ataques à Supply chain não visam mais o código diretamente; eles visam as ferramentas, dependências e automação nas quais as equipes confiam diariamente. Sem as devidas salvaguardas, mesmo equipes bem protegidas podem, sem saber, entregar artefatos comprometidos.

No último ano, a Aikido Security detectou vários ataques à supply chain npm, desde o malware de roubo de credenciais de Shai Hulud até os ataques de confusão de dependência de S1ngularity, o massivo surto npm de setembro, o trojan React-Native-Aria, e o recente ataque Shai Hulud 2.0 contra Zapier e ENS Domains, demonstrando que mesmo serviços líderes da indústria são vulneráveis.

Mesmo com essas ocorrências frequentes de ataques à Supply chain, ainda há boas notícias. Ferramentas de segurança da supply chain de software (SSCS) evoluíram para enfrentar esse desafio, ajudando as equipes a recuperar o controle. Essas ferramentas automatizam o trabalho pesado de verificação de código, dependências, pipelines de CI/CD e muito mais, identificando vulnerabilidades, inserções maliciosas e configurações incorretas antes que possam ser exploradas.

Neste guia, exploraremos as principais ferramentas SSCS que as equipes estão usando para proteger suas supply chains. Começaremos com uma lista abrangente das plataformas SSCS mais confiáveis e, em seguida, detalharemos quais ferramentas são melhores para casos de uso específicos, seja para desenvolvedores, empresas, startups, workflows de SBOM, pipelines de CI/CD e muito mais.

Você pode ir para casos de uso específicos abaixo:

- As 5 Melhores Ferramentas de Segurança da Supply Chain para Desenvolvedores

- As 5 Melhores Ferramentas de Segurança da Supply Chain para Empresas

- As 4 Melhores Ferramentas de Segurança da Supply Chain para Startups e PMEs

- As 4 Melhores Ferramentas Gratuitas de segurança da supply chain de software

- As 5 Melhores Ferramentas SSCS para Risco de Dependência Open Source

- As 2 Melhores Plataformas de segurança da supply chain de software Ponta a Ponta

- As 4 Melhores Ferramentas SSCS para Criação e Validação de SBOMs

- As 5 Melhores Ferramentas de Supply Chain com Integração CI/CD

TL;DR

Entre as plataformas revisadas, a Aikido Security se destaca como a solução #1 de segurança da supply chain de software (SSCS), graças à sua capacidade de detectar ameaças mais cedo do que a maioria dos concorrentes. Seu Intel Feed é frequentemente o primeiro a identificar novas campanhas de malware antes que cheguem aos bancos de dados convencionais, e sua ferramenta open-source, SafeChain, protege desenvolvedores validando pacotes de dependência antes da instalação, prevenindo incidentes como o surto npm de setembro e Shai Hulud 2.0.

Aproveitando sua vantagem de detecção precoce, a Aikido Security oferece uma plataforma abrangente que consolida code scanning, análise de dependência, detecção de segredos, verificações de pipeline CI/CD e segurança de imagem de Container em um workflow amigável para desenvolvedores. Ela gera SBOMs automaticamente e realiza verificações de conformidade de licenças. Essa abrangência fornece às equipes visibilidade extensa sobre riscos que podem afetar sua supply chain.

O resultado: Uma experiência de segurança da supply chain mais fluida e confiável. Melhorando a produtividade do desenvolvedor enquanto fornece às equipes de segurança a visibilidade e as evidências prontas para conformidade de que precisam.

Tanto para startups quanto para empresas, a Aikido ocupa consistentemente as primeiras posições em POCs graças à sua precisão, velocidade de onboarding, precificação previsível e capacidade de identificar ameaças reais e de alto impacto na supply chain.

Como a Aikido Security Lida com desafios de SSCS

O que é segurança da supply chain de software?

Segurança da Supply Chain de Software (SSCS) é a prática de proteger cada etapa do ciclo de vida do seu software, desde o código e dependências até os processos de build e deployments, para garantir que nada malicioso ou vulnerável se infiltre. Foca em proteger todos os “elos” da cadeia, incluindo bibliotecas open-source, pipelines de CI/CD, imagens de Container, infrastructure-as-code e artefatos de release.

O objetivo é garantir que o software que você constrói e utiliza seja confiável, seguro e livre de adulterações ou vulnerabilidades conhecidas.

Em suma, ferramentas de SSCS ajudam a verificar que cada componente, bem como as pessoas e processos que os gerenciam, não estão comprometidos, reduzindo o risco de violações.

Por que as Ferramentas de segurança da supply chain de software Importam

Aplicações modernas dependem de camadas de código open-source, sistemas de build automatizados e pipelines de deployment distribuídos. Mas com tantos componentes envolvidos, essa complexidade introduz seus próprios riscos: uma única dependência comprometida ou pipeline mal configurado pode expor todo o seu sistema. Ferramentas de SSCS ajudam a acompanhar essa complexidade, mostrando exatamente o que está na sua supply chain. Aqui está o que elas garantem:

- Previna Malware Oculto e Backdoors: Detecta automaticamente pacotes maliciosos ou injeções de código em dependências para evitar ataques à supply chain.

- Identifique Vulnerabilidades Cedo: Identifica CVEs conhecidas em bibliotecas de terceiros, Containers e ferramentas de build antes que cheguem à produção.

- Garanta a Integridade: Ao assinar artefatos e verificar checksums, ferramentas de SSCS garantem que os componentes que você faz deployment são exatamente o que você pretendia.

- Simplifique a Conformidade: Gera SBOMs (Listas de Materiais de Software) e relatórios de segurança automaticamente.

- Economize Tempo do Desenvolvedor: Integra a segurança nos workflows de desenvolvedores para identificar problemas. Alertas e correções automatizadas significam que os desenvolvedores gastam menos tempo em revisões manuais de código ou perseguindo falsos positivos, e mais tempo construindo funcionalidades.

Como Escolher a Ferramenta de SSCS Certa

A escolha de uma ferramenta de segurança da supply chain depende da sua stack de tecnologia, tamanho da equipe e perfil de risco. Mantenha estes critérios chave em mente ao avaliar as opções:

- Cobertura de Ameaças:. Identifique o que você precisa: SCA, DAST, SAST, scanning de Container, assinatura de código, hardening de sistemas de build? Procure por ferramentas que cubram múltiplas frentes para reduzir a proliferação de ferramentas.

- Integração: Ele se integra ao seu workflow existente; IDE, controle de código-fonte, pipelines de CI/CD? Procure por ferramentas com atrito mínimo de integração.

- UX Amigável para Desenvolvedores: Ela é projetada pensando nos desenvolvedores? Ela oferece orientação de remediação clara e funcionalidades, como AI Autofix?

- Priorização Ciente do Contexto: Ele pode correlacionar riscos entre múltiplos scanners? Ele usa IA para priorizar vulnerabilidades com base na explorabilidade?

- Controles de Acesso: Ela suporta controle de acesso baseado em função e dashboards compartilhados? As equipes de DevSecOps podem colaborar em descobertas diretamente de ferramentas integradas como GitHub, GitLab, Jira e Slack?

- Suporte à Conformidade: Ele suporta padrões comuns como NIST, SOC 2, PCI DSS, ISO e DORA?

- Implantação: Quanto tempo leva para implantar? Você precisa instalar agentes?

- Preços Previsíveis: Você consegue prever quanto custará para sua equipe em 6 meses?

Top 12 Ferramentas de segurança da supply chain de software

1. Aikido Security

Aikido Security é uma plataforma de segurança da supply chain impulsionada por IA, projetada para proteger toda a segurança da supply chain de software, desde dependências e código até Containers e runtime.

Aikido Security está na vanguarda da identificação e análise de ataques à Supply chain, comprovada como o primeiro fornecedor de segurança a detectar vários incidentes importantes, como o ataque de malware à supply chain Shai Hulud 2.0, o surto de NPM de setembro, e outros ataques à Supply chain significativos, incluindo Shai Hulud, S1ngularity, e o trojan React-Native-Aria. Ele analisa esses ataques em escala e notifica mantenedores, clientes impactados e organizações afetadas.

Seu mecanismo de malware realiza análise de comportamento assistida por IA em dependências de pacotes para detectar payloads ofuscados, scripts pós-instalação suspeitos, ladrões de credenciais, lógica de exfiltração e tentativas de confusão de dependência, vinculando automaticamente essas descobertas a caminhos de ataque exploráveis em código, Containers e configurações de Cloud.

Os desenvolvedores obtêm tudo o que precisam para resolver problemas:

- Detalhes ricos em contexto e insights de vulnerabilidade

- Recomendações de correção diretas em IDEs ou pull requests

- Correções com um clique assistidas por IA

- Evidências de conformidade prontas para auditoria alinhadas com SOC 2, ISO 27001, PCI DSS, GDPR e outros frameworks

As equipes podem escolher qualquer módulo para começar, SAST, SCA, IaC, Secrets ou DAST, e habilitar outros conforme necessário, obtendo visibilidade mais profunda sem introduzir inchaço de ferramentas.

A suíte de varredura modular do Aikido Security, integrações CI/CD e IDE, priorização orientada por IA e análise de caminho de ataque de ponta a ponta permitem que as equipes protejam suas supply chains mais rapidamente e fortaleçam a postura geral de segurança da supply chain.

Principais Recursos:

- Suíte de Varredura Modular: Oferece módulos de varredura para SAST, SCA, Containers, DAST, configurações de Cloud e muito mais

- Bloqueio de Malware em Tempo Real: O "Safe Chain" da Aikido Security se integra a gerenciadores de pacotes para bloquear dependências maliciosas antes que entrem nos repositórios.

- Configuração sem Agente: Usa suas APIs somente leitura para integrar com GitHub, GitLab ou Bitbucket em minutos. Nenhum agente de instalação é necessário.

- Triagem e Correções Impulsionadas por IA: Usa seu motor de "reachability" impulsionado por IA para reduzir o ruído ao realizar a triagem automática de vulnerabilidades e fornecer sugestões e correções com um clique.

- Mapeamento Robusto de Conformidade: Suporta os principais frameworks de conformidade e segurança como SOC 2, ISO 27001, PCI DSS, GDPR, e muito mais.

- Análise de Caminho de Ataque Ponta a Ponta: Aikido Security usa IA para ligar vulnerabilidades, validar a explorabilidade, priorizar caminhos de ataque reais e gerar provas de exploração reproduzíveis.

- Pontuação de Risco Sensível ao Contexto: Usa Reachability analysis e regras selecionadas para destacar o que importa. Reduzindo os falsos positivos em até 90%.

- Integração CI/CD: Integra-se perfeitamente com GitHub, GitLab, CircleCI e muito mais para executar verificações de segurança em cada pull request e implantação.

- UX Centrada no Desenvolvedor: Oferece feedback instantâneo com IA em PRs e IDEs, plugins IDE para feedback em tempo real, autofix com IA, e fluxos de trabalho de remediação acionáveis.

- Ampla Compatibilidade: Funciona em várias linguagens e ambientes de Cloud prontos para uso.

Prós:

- Feed de malware ao vivo

- Preços previsíveis

- Amplo suporte a idiomas

- Relatórios e conformidade centralizados

- Suporta monitoramento multi-cloud (AWS, Azure, GCP)

- Lista de materiais de software (SBOM) abrangente

- Filtragem impulsionada por IA para reduzir falsos positivos

- Varredura IaC e segurança Kubernetes

- Políticas de segurança personalizáveis e ajuste flexível de regras

Preços:

Os planos da Aikido Security começam a partir de $300/mês para 10 usuários

- Developer (Gratuito para Sempre): Perfeito para equipes de até 2 usuários. Inclui 10 repos, 2 Container images, 1 domínio e 1 conta Cloud.

- Básico: Oferece suporte para 10 repositórios, 25 Container images, 5 domínios e 3 contas Cloud.

- Pro: Adequado para equipes de médio porte. Inclui 250 repos, 50 Container images, 15 domínios e 20 contas Cloud.

- Avançado: 500 repositórios, 100 Container images, 20 domínios, 20 contas Cloud e 10 VMs.

Ofertas também estão disponíveis para startups (com 30% de desconto) e empresas

Ideal para:

Startups e empresas que buscam uma plataforma SCSS abrangente e amigável para desenvolvedores, sem onboarding complexo

Avaliação Gartner: 4.9/5.0

Avaliações da Aikido Security:

Além do Gartner, a Aikido Security também tem uma avaliação de 4.7/5 no Capterra, Getapp e SourceForge

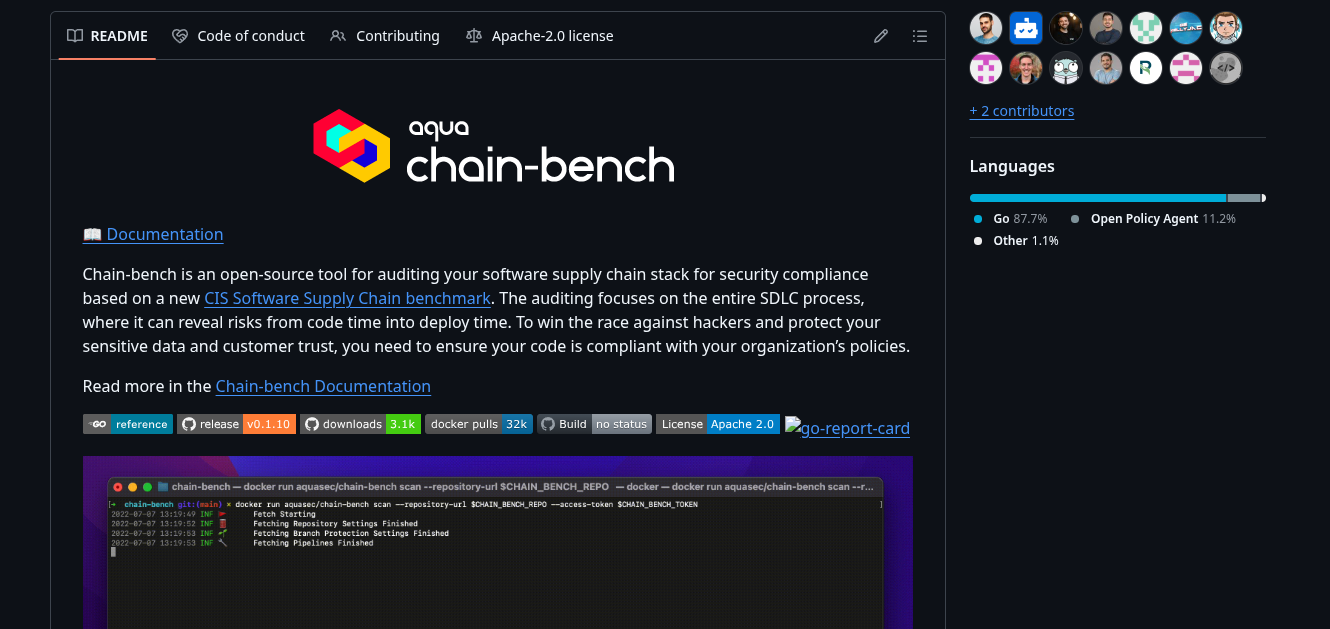

2. Aqua Security (Chain-Bench)

O Chain-Bench da Aqua Security é uma ferramenta de código aberto para auditar sua segurança da supply chain de software em busca das melhores práticas.

Principais Recursos:

- Auditoria de CIS Benchmark: Verifica a conformidade da sua stack DevOps em relação a mais de 20 recomendações CIS para segurança da supply chain.

- Relatórios e Scorecards: Gera relatórios destacando controles aprovados/reprovados.

Prós:

- SBOMs automatizados

- Aplicação de políticas

Contras:

- Focado principalmente em ambientes conteinerizados

- Curva de aprendizado acentuada

- Potencial para vendor lock-in

- Não realiza SAST, DAST ou varredura IaC

- Exige que as equipes ajustem seus fluxos de trabalho às suas imagens distroless

- Usuários relataram problemas na integração com plataformas legadas

- Suas Container images gratuitas são limitadas à sua versão mais recente

Preços:

Código aberto

Ideal para:

Equipes que precisam auditar sua infraestrutura CI/CD existente e configurações DevOps em relação a benchmarks de segurança, como os benchmarks CIS de segurança da supply chain de software.

Classificação Gartner:

Sem avaliação da Gartner.

Avaliações do Chain-Bench da Aqua Security:

Nenhuma avaliação independente gerada por usuário.

3. Chainguard

Chainguard é uma plataforma de segurança da supply chain de software focada em proteger supply chains de contêineres. É conhecida por suas imagens base endurecidas de contêineres e forte envolvimento em projetos como Sigstore.

Principais Recursos:

- Imagens Base Endurecidas: Fornece imagens de contêineres mínimas e sem vulnerabilidades.

- Assinatura Integrada e SBOMs: Cada imagem de contêiner da Chainguard é assinada digitalmente e inclui uma SBOM de alta qualidade (lista de materiais de software) pronta para uso.

Prós:

- Reconstruções automatizadas e gerenciamento de CVEs

- Imagens assinadas digitalmente

- Suporta plataformas CI/CD comuns

Contras:

- Focada principalmente no tempo de build/imagem, não é uma ferramenta SSCS completa

- Os usuários são obrigados a migrar para imagens distroless

- Curva de aprendizado acentuada

- Necessita de ferramentas de terceiros para uma cobertura abrangente

- Sua camada gratuita é limitada à versão mais recente das imagens de contêineres

Preços:

Além da camada gratuita, a Chainguard depende de preços personalizados e baseados em cotação.

Ideal para:

Organizações que priorizam a segurança de contêineres e lidam com inchaço de dependências, alto ruído de CVEs e requisitos complexos de endurecimento de contêineres.

Classificação Gartner:

Sem avaliação da Gartner.

Avaliações da Chainguard:

4. GitHub Dependabot

Dependabot é a ferramenta integrada do GitHub para manter as dependências de terceiros atualizadas e sem vulnerabilidades.

Principais Recursos:

- Alertas de Vulnerabilidade: Utiliza o banco de dados de avisos de segurança do GitHub para alertar quando uma dependência em seu repositório possui uma vulnerabilidade conhecida.

- Atualizações Regulares de Versão: Você pode habilitar atualizações de versão para abrir PRs e atualizar pacotes para as versões mais recentes, seja semanalmente ou mensalmente.

- Controles Configuráveis: Você pode configurar o Dependabot para ignorar dependências específicas ou agendamentos de atualização.

Prós:

- Integração perfeita com o GitHub

- Disponível em todos os repositórios do GitHub

- Remediação automatizada de vulnerabilidades

Contras:

- Principalmente uma ferramenta de análise de composição de software (SCA)

- Alto volume de alertas

- Falsos positivos

- Não possui análise sensível ao contexto

- Análise de dependências aninhadas limitada

- Sua profunda integração com o ecossistema do GitHub pode levar a um vendor lock-in

- Pode ser enganado para mesclar código malicioso através de um ataque de “deputado confuso”

Preços:

Grátis

Ideal para:

Equipes de engenharia de pequeno a médio porte que desejam atualizações de dependências automatizadas integradas diretamente ao GitHub.

Classificação Gartner:

Sem avaliação da Gartner.

Avaliações do Dependabot:

5. Análise de Dependências do GitLab

A Análise de Dependências do GitLab é um recurso da plataforma DevSecOps do GitLab. Ela verifica as dependências da sua aplicação em busca de vulnerabilidades conhecidas, fornecendo insights de segurança dentro do seu fluxo de trabalho de merge requests.

Principais Recursos:

- Integração com Merge Request: As vulnerabilidades são exibidas diretamente no merge request, para que os desenvolvedores vejam as descobertas de segurança antes de mesclar..

- Monitoramento Contínuo: Notifica os usuários se novas vulnerabilidades forem identificadas para as dependências em seu projeto.

- Conformidade: Permite que as equipes falhem pipelines em descobertas de alta gravidade e gerem relatórios para necessidades de conformidade.

Prós:

- Aplicação de Políticas

- Análise de dependências aninhadas

- Integração Profunda com o CI/CD do GitLab

Contras:

- Curva de aprendizado

- Alto volume de alertas

- Potencial para vendor lock-in

- Configuração complexa para análise de SBOM

- Suas varreduras consomem muitos recursos

- Usuários relataram que vulnerabilidades corrigidas ainda aparecem como ativas

Preços:

A análise de dependências do GitLab está disponível apenas no plano Ultimate do GitLab

- Plano Ultimate do GitLab: Preço sob consulta

Ideal para:

Equipes que já utilizam o ecossistema GitLab e desejam SCA e análise da cadeia de suprimentos integrados em seus merge requests.

Classificação Gartner:

Sem avaliação da Gartner.

Avaliações da Análise de Dependências do GitLab:

Nenhuma avaliação independente gerada por usuário.

6. JFrog Xray

JFrog Xray é uma ferramenta de análise de composição de software. É profundamente integrado com o repositório de binários/pacotes da JFrog e pipelines de CI.

Principais recursos:

- Varredura Recursiva: Realiza varreduras recursivas de Containeres e pacotes armazenados..

- Banco de Dados Unificado de CVE e Licenças: Verifica componentes em relação ao seu banco de dados de vulnerabilidades e listas de licenças.

- Análise de Impacto: Se uma nova CVE surgir, permite que os usuários escrevam consultas para encontrar todas as builds e projetos que estão usando a versão da biblioteca afetada.

Prós:

- Geração de SBOM

- Análise sensível ao contexto

- Amplo suporte a artefatos

Contras:

- Focado principalmente em empresas

- Curva de aprendizado acentuada

- É complexo de configurar

- Interface de usuário poluída

- A varredura de artefatos grandes e dependências aninhadas é lenta e intensiva em recursos

- Requer ajuste contínuo para minimizar falsos positivos.

Preços:

- Pro: $150 por mês

- Enterprise X: $950 por mês

- Enterprise +: Preço personalizado

Ideal para:

Organizações com fluxos de trabalho intensivos de gerenciamento de artefatos e pacotes que desejam proteger binários na origem (via Artifactory).

Avaliação Gartner: 4.5/5.0

Avaliações do JFrog Xray:

7. Phylum (Agora parte da Veracode)

Phylum (agora parte da Veracode) é uma ferramenta de segurança da cadeia de suprimentos com foco em riscos em pacotes de código aberto.

Principais Recursos:

- Detecção de Malware: A Phylum usa ML e heurísticas para analisar ecossistemas de código aberto em tempo real.

- Pontuação de Risco: Cada pacote é avaliado em múltiplas dimensões, não apenas análise de código, incluindo reputação do mantenedor, cadência de atualização e sinais de typosquatting.

Prós:

- Orientação para Remediação

- detecção de pacotes maliciosos

Contras:

- Focado em empresas

- Curva de aprendizado acentuada

- Alto volume de alertas

- Má Experiência do Desenvolvedor

- Altos Falsos Positivos

- requer ajuste abrangente de políticas para filtrar pacotes OSS maliciosos

- Requer remediação manual

Preços:

Preços personalizados

Ideal para:

Equipes focadas em segurança que buscam detecção de ameaças na cadeia de suprimentos baseada em comportamento para pacotes de código aberto.

Classificação Gartner:

Sem avaliação da Gartner.

Avaliações do Phylum:

Nenhuma avaliação independente gerada por usuário.

8. ReversingLabs

A ReversingLabs oferece uma plataforma avançada de segurança da cadeia de suprimentos, recentemente renomeada como Spectra Assure, que incorpora reputação de arquivos e análise binária ao pipeline de software. É conhecida principalmente por seu abrangente banco de dados de malware.

Principais Recursos:

- Análise Binária Avançada:Seu motor de análise estática desconstrói binários para encontrar malware oculto, alterações não autorizadas (adulteração), Secrets incorporados no código e outras anomalias que scanners tradicionais não detectam.

- Threat Intelligence Abrangente: A ReversingLabs oferece um banco de dados de Threat Intelligence com mais de 40 bilhões de arquivos e 16 motores de detecção proprietários.

- Políticas Personalizadas e Integração: Suporta políticas de segurança personalizadas e se integra com CI/CD e repositórios de artefatos.

Prós:

- Geração de SBOM

- Vasto banco de dados de Threat Intelligence

Contras:

- Foco intenso em empresas

- Curva de aprendizado acentuada

- Pode ser complexo de configurar

- Requer ferramentas SCA e SAST de terceiros para cobertura total

- É intensivo em recursos

- Menos focado no desenvolvedor quando comparado a ferramentas como Aikido Security

Preços:

Preços personalizados

Ideal para:

Empresas que necessitam de análise em nível binário para componentes de código aberto e proprietários.

Avaliação Gartner: 4.8/5.0

Avaliações do ReversingLabs:

9. Sigstore/Cosign

Sigstore é uma iniciativa de código aberto (agora um projeto da Linux Foundation) que visa tornar a assinatura de software fácil e acessível para todos os desenvolvedores. Ele usa sua ferramenta CLI Cosign para assinar e verificar imagens de Container, binários e outros artefatos.

Principais Recursos:

- Assinatura Keyless de Artefatos: Sigstore permite a assinatura "keyless" usando identidades OIDC.

- Verificação de Proveniência: Seu controlador de políticas permite verificar se um artefato (por exemplo, uma imagem Docker) foi construído a partir da fonte correta e não foi adulterado.

- Suporte a SBOM e Atestação: Ele pode gerar, anexar e verificar SBOMs e atestações de segurança.

Prós:

- Código aberto

- Assinatura keyless

Contras:

- Não é uma ferramenta SSCS completa

- Tokens OIDC de curta duração do usuário servem como um único ponto de falha

- Falta governança e controle de políticas

- As equipes devem implantar e gerenciar uma instância privada do Sigstore para software proprietário

- Requer um entendimento aprofundado de criptografia além de casos de uso simples

Preços:

Código aberto

Ideal para:

Ideal para equipes Cloud-native que adotam SLSA, pipelines de confiança zero ou fluxos de trabalho focados em Kubernetes.

Classificação Gartner:

Sem avaliação da Gartner.

10. Snyk

Snyk é uma plataforma DevSecOps que ajuda os desenvolvedores a encontrar e corrigir vulnerabilidades em seu código, dependências de código aberto, Containers e configurações de Cloud.

Principais Recursos:

- Banco de Dados de Vulnerabilidades: Snyk mantém seu próprio banco de dados interno de vulnerabilidades, aumentado por pesquisa e aprendizado de máquina.

- Sugestões de Correção Acionáveis: Ele pode abrir automaticamente pull requests para atualizar dependências para uma versão segura e fornecer descrições claras para problemas de código.

Prós Detalhados:

- Análise orientada por IA

- Banco de dados de vulnerabilidades abrangente

Contras:

- Curva de aprendizado acentuada

- Falsos positivos

- A precificação pode se tornar cara

- Limite de tamanho de arquivo de 1 MB para análise estática de código

- Usuários relataram varreduras lentas em repositórios grandes

- Usuários relataram que suas sugestões são às vezes genéricas

- Requer ajuste adicional para reduzir o ruído

- Pode perder vulnerabilidades em bases de código proprietárias

Preços:

- Grátis

- Equipe: US$ 25 por mês/desenvolvedor contribuinte (mín. 5 devs)

- Enterprise: Preço personalizado

Ideal para:

Equipes que buscam varredura rápida de vulnerabilidades, um amplo ecossistema de integrações e forte cobertura de SCA + SAST.

Classificação Gartner: 4.4/5.0

Avaliações do Snyk:

11. Sonatype Nexus Lifecycle

O Nexus Lifecycle da Sonatype (parte da plataforma Nexus) é uma solução consolidada no espaço da cadeia de suprimentos de software, conhecida por sua segurança de componentes de código aberto.

Principais Recursos:

- Filtragem de Ruído: Utiliza reachability analysis e aprendizado de máquina para filtrar alertas.

- Mecanismo de Políticas e Governança: Permite que os usuários definam políticas personalizadas sobre o uso de código aberto.

- Integração: Oferece integrações para IDEs e plataformas CI/CD populares para alertar os desenvolvedores precocemente.

Prós:

- Priorização de riscos baseada em contexto

- Aplicação Automatizada de Políticas

- Gerenciamento de SBOM

Contras:

- Focado em empresas

- É principalmente uma ferramenta SCA

- Curva de aprendizado

- Requer ferramenta de terceiros para cobertura completa da cadeia de suprimentos

- Usuários relataram que sua interface de usuário é complexa para navegar

Preços:

O Nexus Lifecycle da Sonatype está disponível apenas em seus planos pagos

- Grátis

- Pro: US$ 135 por mês (cobrado anualmente)

- Premium: Preços sob consulta

Ideal para:

Grandes empresas que buscam governança rigorosa, aplicação de políticas e gerenciamento de riscos de código aberto de longo prazo.

Avaliação Gartner: 4.5/5.0

Avaliações do Sonatype Nexus Lifecycle:

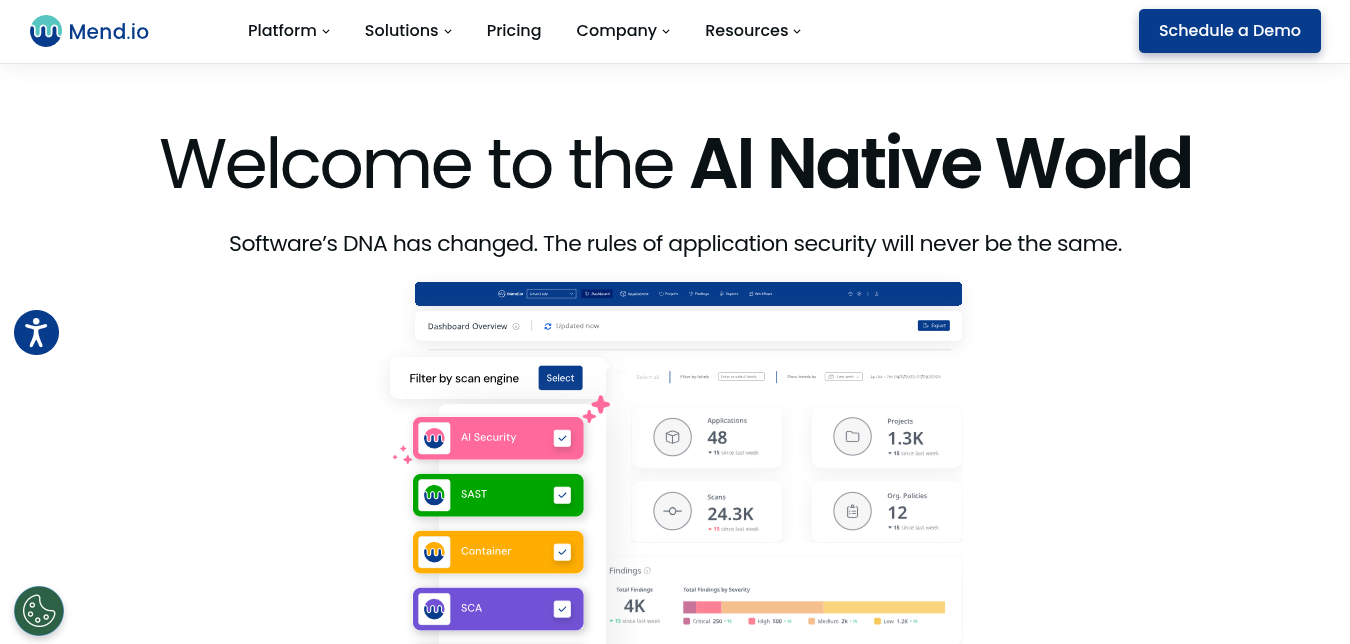

12. Mend (Anteriormente WhiteSource)

Mend (Anteriormente WhiteSource) é uma ferramenta de segurança de código aberto e conformidade de licenças. Começou como uma ferramenta SCA, mas se expandiu para incluir SAST e varredura de Container.

Principais Recursos:

- SCA Ponta a Ponta: Varre continuamente os componentes de código aberto dos seus projetos contra feeds de vulnerabilidades e bancos de dados de licenciamento.

- Remediação automatizada: Abre automaticamente merge requests para atualizar dependências.

- Política e Conformidade: Oferece configurações de política para impor padrões e também gera SBOMs e relatórios de conformidade.

Prós:

- Aplicação rigorosa de políticas

- Amplo suporte a idiomas

Contras:

- Com forte foco empresarial

- Falsos positivos

- A integração com sistemas on-premise é complexa

- Usuários relatam documentação deficiente para recursos mais recentes

Preços:

- Mend Renovate Enterprise: até $250 por desenvolvedor/ano

- Mend AI Premium: até $300 por desenvolvedor/ano

- Mend AI Native AppSec platform: até $1000 por desenvolvedor/ano

Ideal para:

Equipes que precisam de uma forma comprovada de gerenciar riscos de código aberto, aplicar políticas de licenciamento e padronizar sua prática de SSCS

Classificação Gartner: 4.4/5.0

Mend (Anteriormente WhiteSource) Avaliações:

Agora que apresentamos as principais ferramentas em geral, vamos detalhar as coisas ainda mais. Nas seções abaixo, destacamos quais ferramentas se destacam para necessidades específicas, seja você um dev procurando algo fácil e gratuito, ou um CISO procurando uma plataforma ponta a ponta. Esses detalhamentos devem ajudá-lo a encontrar a melhor solução para o seu contexto.

As 5 Melhores Ferramentas de Segurança da Supply Chain para Desenvolvedores

Critérios Chave Para Escolher uma Ferramenta SSCS Para Desenvolvedores:

- Integração de fluxo de trabalho contínua

- Varreduras rápidas e automáticas

- Baixo ruído e alertas acionáveis

- UX amigável para desenvolvedores

- Custo-benefício / níveis gratuitos preferidos

Aqui estão as 5 principais ferramentas SSCS adaptadas para Desenvolvedores:

- Aikido Security: Fluxo de trabalho completo focado no desenvolvedor, integra-se com IDEs e CI/CD, redução de ruído impulsionada por IA, camada gratuita disponível

- Dependabot: Atualizações automáticas de dependências, nativo do GitHub, gratuito para todos os repositórios

- Snyk: Orientação clara para remediação, suporte para IDE e CI

- Phylum: Protege contra pacotes OSS maliciosos, integração CLI para pipelines

- GitLab Dependency Scanning: Integração CI simples, descobertas acionáveis em merge requests

Comparando Ferramentas SSCS para Desenvolvedores

As 5 Melhores Ferramentas de Segurança da Supply Chain para Empresas

Critérios Chave Para Escolher uma Ferramenta SSCS Para Sua Empresa:

- Ampla cobertura de segurança

- Recursos robustos de política e governança

- Relatórios de nível empresarial (exportação de SBOM, relatórios de conformidade)

- Opções de implantação flexíveis

- Preços previsíveis

- Suporte de fornecedor comprovado

Aqui estão as 5 principais Ferramentas SSCS adaptadas para empresas:

- Aikido Security: Amigável para desenvolvedores, visibilidade completa da cadeia de suprimentos (SCA, SAST, DAST, IaC), controle de política robusto, implantação empresarial fácil

- Sonatype Nexus Lifecycle: Governança OSS aprofundada, políticas de nível empresarial

- Mend (Anteriormente WhiteSource): Ampla cobertura SCA, remediação automatizada

- JFrog Xray: Escaneamento binário escalável, ideal para ambientes com muitos artefatos

- ReversingLabs: Detecção avançada de malware/adulteração para indústrias de alto risco

Comparando Ferramentas de Segurança da Supply Chain de Software para Empresas

As 4 Melhores Ferramentas de Segurança da Supply Chain para Startups e PMEs

Critérios Chave Para Escolher uma Ferramenta SSCS Para Suas Startups e PMEs:

- Acessibilidade (Planos gratuitos, planos pay-as-you-grow)

- Simplicidade

- Ampla cobertura de ameaças

- Automação

- UX focada no desenvolvedor

- Escalabilidade

Aqui estão as 4 principais ferramentas SSCS adaptadas para Startups e PMEs:

- Aikido Security: DevSecOps multi-módulo, configuração SaaS rápida, UX focada no desenvolvedor, plano gratuito

- Snyk: Plano gratuito, varredura de código aberto e Cloud

- Dependabot: Atualizações automáticas de dependência, integrado ao GitHub

- Mend (Antigo WhiteSource): Remediação automatizada, aplicação de políticas

Comparando Ferramentas SSCS para Startups e PMEs

As 4 Melhores Ferramentas Gratuitas de segurança da supply chain de software

Critérios Chave Para Escolher Ferramentas SSCS Gratuitas:

- Verdadeiramente Gratuito (OSS ou camada SaaS gratuita)

- Suporte da comunidade

- Facilidade de Integração

- Leve

- Cobertura

Aqui estão as 4 Melhores Ferramentas SSCS Gratuitas:

- Aikido Security: Camada gratuita para sempre para equipes pequenas, configuração sem agente, varredura de código + Cloud + Container

- Dependabot: análise de dependências gratuita, integrada ao GitHub

- Sigstore/Cosign: Assinatura e verificação de artefatos gratuitas, PKI para projetos open-source

- Aqua Security’s Chain-Bench: Auditoria de CI/CD open-source, destaca lacunas nas práticas de segurança

Comparando Ferramentas SSCS Gratuitas

As 5 Melhores Ferramentas SSCS para Risco de Dependência Open Source

Critérios Chave Para Escolher Ferramentas SSCS para Risco de Dependência de Código Aberto:

- Cobertura do banco de dados de vulnerabilidades (NVDs, avisos do GitHub, boletins de distribuição)

- Verificações de conformidade de licença

- Priorização sensível ao contexto

- Atualizações automatizadas de dependências

- Verificações de Malware

Aqui estão as 5 Principais Ferramentas SSCS para Risco de Dependência de Código Aberto:

- Aikido Security: SCA integrado com alcance de IA, redução de ruído impulsionada por IA, verificações de licença, SBOMs gerados automaticamente

- Snyk: Monitoramento contínuo, varredura de licenças

- Sonatype Nexus Lifecycle: Governança de OSS orientada por políticas, dados de dependência abrangentes

- Phylum: Detecta pacotes maliciosos, análise comportamental de malware

- Mend (Antigo WhiteSource): Amplo suporte a linguagens, análise de licenças e componentes desatualizados

Comparando Ferramentas SSCS para Riscos de Dependências Open Source

As 2 Melhores Plataformas de segurança da supply chain de software Ponta a Ponta

Critérios Chave Para Escolher Ferramentas SSCS Ponta a Ponta:

- Amplo conjunto de recursos

- Correlação de resultados

- Política e Governança Unificadas

- Integração do Fluxo de Trabalho do Desenvolvedor

- Escalabilidade

Aqui estão as 2 Principais Ferramentas SSCS End-to-End:

- Aikido Security: DevSecOps End-to-End, configuração sem agente, configuração fácil, correlação de risco impulsionada por IA

- JFrog Xray: Assinatura de artefatos, do build ao release

Comparando Ferramentas SSCS End-to-End

As 4 Melhores Ferramentas SSCS para Criação e Validação de SBOMs

Critérios Chave Para Escolher Ferramentas SSCS para Construir e Validar SBOMs:

- Formatos suportados (CycloneDX, SPDX)

- Integração

- Profundidade da Análise

- Validação e Assinatura

- Usabilidade

Aqui estão as 4 Principais Ferramentas SSCS para Construir e Validar SBOMs:

- Aikido Security: Relatórios de SBOM com um clique, lista de componentes com consciência de vulnerabilidades

- Sigstore/Cosign: Assinatura de SBOM, atestações, verificação de integridade

- Mend (Anteriormente WhiteSource): Geração automatizada de SBOM, verificações de política

- JFrog Xray: Metadados detalhados de componentes, exportação de SBOM

Comparando Ferramentas SSCS para Construir e Validar SBOMs

As 5 Melhores Ferramentas de Supply Chain com Integração CI/CD

Critérios Chave para Escolher Ferramentas SSCS com Integração CI/CD:

- Plugins Nativos de CI

- Desempenho de pipeline

- Controle de política de Falha/Sucesso

- Feedback Amigável para Desenvolvedores (comentários de PR, SARIF, logs)

- Escalabilidade

Aqui estão as 5 principais ferramentas SSCS com integração CI/CD:

- Aikido Security: Integração CI em uma etapa, remediação por IA, feedback instantâneo do pipeline

- Snyk: Plugins CI prontos, PRs com correção automática

- GitLab Análise de Dependências: Template CI nativo, relatórios de segurança de MR automatizados

- JFrog Xray: Aplicação de políticas do build ao release, análise de artefatos

- Phylum: Proteção de dependências pré-instalação, binário compatível com CI

Comparando SSCS com Integração CI/CD

Conclusão

Ameaças na supply chain de software são agora uma realidade constante, mas as ferramentas certas as tornam gerenciáveis. Seja começando com um scanner gratuito e amigável para desenvolvedores ou adotando uma plataforma empresarial completa, o passo mais importante é integrar esses controles precocemente em seu processo de build e release.

Ao combinar múltiplas funções de segurança em um fluxo de trabalho modular e centrado no desenvolvedor, Aikido Security oferece a startups e empresas visibilidade de ponta a ponta de sua supply chain. Ele usa seu motor de IA para detectar, priorizar e remediar riscos da supply chain em tempo real, minimizando a fadiga de alertas e garantindo que as equipes possam entregar software seguro mais rapidamente, tudo com preços transparentes.

Quer visibilidade total em sua supply chain? Comece seu teste gratuito ou agende uma demonstração com a Aikido Security hoje.

FAQ

O que é uma supply chain de software e por que sua segurança é crítica?

Uma supply chain de software é o caminho completo que o software percorre do desenvolvimento à implantação, incluindo código, dependências, sistemas de build e pipelines de implantação. A segurança é crítica porque uma única dependência comprometida, pipeline mal configurado ou artefato malicioso pode expor todo o seu sistema a ataques. Ferramentas como a Aikido Security ajudam a monitorar e proteger cada elo dessa cadeia.

O que são ferramentas de segurança da supply chain de software e como elas funcionam?

Ferramentas de segurança da supply chain de software (SSCS) escaneiam e monitoram código, dependências, Containers, infraestrutura como código e artefatos de build para detectar vulnerabilidades, configurações incorretas e adulterações. Elas fornecem alertas automatizados, orientação para remediação e relatórios. Plataformas como a Aikido Security consolidam múltiplas funções de segurança em uma única plataforma para monitoramento e remediação simplificados.

Como as ferramentas de segurança da supply chain de software detectam injeções de código malicioso?

Ferramentas SSCS usam técnicas como análise estática e dinâmica, escaneamento de dependências e pacotes, e detecção de anomalias. Elas podem identificar mudanças inesperadas, scripts suspeitos ou dependências comprometidas antes que entrem em produção. Ferramentas como a Aikido Security aprimoram ainda mais a detecção com contexto impulsionado por IA e correlação automatizada de riscos.

Quais são as melhores práticas para integrar ferramentas de segurança da supply chain em pipelines DevOps?

Integre verificações de segurança precocemente (“shift-left”) no pipeline de CI/CD, automatize o escaneamento de dependências e código, aplique gates de build baseados em políticas e forneça feedback amigável para desenvolvedores sobre os achados. Usar uma plataforma centrada no desenvolvedor como a Aikido Security simplifica a integração, reduz a proliferação de ferramentas e garante a aplicação consistente em todas as etapas do pipeline.

Você também pode gostar:

- As 10 Melhores Ferramentas de análise de composição de software (SCA) em 2026

- As 13 Melhores Ferramentas de Varredura de Container em 2026

- Melhores Ferramentas para Detecção de Fim de Vida: Classificação de 2026

- Os 13 Melhores Scanners de Vulnerabilidades de Código em 2026

- Melhores Scanners de Infraestrutura como Código (IaC) em 2026

- Principais ferramentas de Cloud Security Posture Management (CSPM) em 2026