Containers se tornaram a espinha dorsal do DevOps moderno. Mas eles também introduzem novas dores de cabeça de segurança. Uma única imagem base vulnerável ou Container mal configurado pode se transformar em uma grande violação em dezenas de serviços.

De fato, pesquisas recentes descobriram que cerca de 87% das imagens de Container contêm vulnerabilidades de alta severidade ou críticas. Adicione a isso as tendências de 2026 de ataques à Supply chain e CVEs em constante evolução, e fica claro que ferramentas de scanning de Container são indispensáveis. Essas ferramentas detectam automaticamente bugs conhecidos, falhas de segurança e configurações ruins em suas imagens de Container (e, às vezes, em Containers em execução) para que você não esteja enviando bombas-relógio.

Abordaremos as principais ferramentas de Scanning de Container para ajudar sua equipe a proteger imagens, workloads e infraestrutura cloud-native antes e depois da implantação.

Começaremos com uma lista abrangente das plataformas mais confiáveis, e depois detalharemos quais ferramentas são melhores para casos de uso específicos, como desenvolvedores, empresas, startups, ambientes Kubernetes e muito mais. Pule para o caso de uso relevante abaixo, se desejar.

- Melhores 5 Ferramentas de Container Scanning para Desenvolvedores: Aikido Security · Snyk Container

- Melhores 5 Ferramentas de Container Scanning para Empresas: Aqua Security · Aikido Security

- Melhores 4 Ferramentas de Container Scanning para Startups: Aikido Security · Trivy

- Melhores 4 Scanners de Container Gratuitos: Trivy · Grype

- Melhores 5 Ferramentas para Varredura de Vulnerabilidades em Imagens Docker: Aikido Security · Anchore / Grype

- Melhores 5 Ferramentas de segurança de contêineres com proteção em tempo de execução: Sysdig Secure · Falco

- Melhores 5 Scanners de Container para Ambientes Kubernetes: Aikido Security · Sysdig Secure

- Melhores 4 Ferramentas de Container Scanning de Código Aberto: Trivy · Clair

TL;DR

Aikido Security é líder em segurança de contêineres, pois não apenas varre imagens, mas também protege toda a sua stack. É uma plataforma focada no desenvolvedor que encontra CVEs de contêineres, configurações incorretas e até sugere atualizações de imagem base via AI AutoFix, ao mesmo tempo em que cobre código e Cloud.

A deduplicação inteligente do Aikido reduz milhares de descobertas de contêineres para as poucas críticas, e seu preço direto (gratuito para experimentar, planos fixos sensatos) significa que as equipes de engenharia obtêm proteção total de contêineres sem drama orçamentário.

O Que É Container Scanning?

Container scanning é o processo de analisar imagens de contêineres (e ocasionalmente contêineres em execução) em busca de problemas de segurança. Em termos simples, significa escanear o conteúdo de suas imagens Docker/OCI em busca de vulnerabilidades conhecidas, malware, Secrets ou erros de configuração antes que esses contêineres sejam executados em produção.

Um scanner de contêineres geralmente descompacta uma imagem, cataloga seus pacotes de SO, bibliotecas e configuração, e compara tudo isso com bancos de dados de vulnerabilidades e benchmarks de segurança.

Em um fluxo de trabalho DevOps seguro, a varredura de Container é uma etapa automatizada no pipeline para identificar problemas precocemente, permitindo que os desenvolvedores os corrijam como parte do desenvolvimento normal, assim como a compilação de código ou a execução de testes.

Por Que Você Precisa de Ferramentas de Varredura de Container

Aqui estão 5 razões pelas quais você precisa de ferramentas de varredura de Container:

- Detecte vulnerabilidades precocemente: Detecte automaticamente CVEs conhecidas e fraquezas em suas imagens antes que cheguem à produção. Isso ajuda você a aplicar patches ou reconstruir imagens proativamente, em vez de reagir a incidentes.

- Garanta a conformidade: Atenda a padrões de segurança e melhores práticas (benchmarks CIS, PCI-DSS, HIPAA, etc.) verificando se seus containers não contêm pacotes ou configurações proibidas. As varreduras produzem relatórios e trilhas de auditoria para atender aos requisitos de conformidade.

- Integre ao CI/CD: Scanners de Container modernos se integram ao seu pipeline de CI/CD ou registro de Container, atuando como um ponto de verificação. Eles podem bloquear a implantação de imagens de risco, tudo isso sem desacelerar o desenvolvimento.

- Reduza o risco de violações: Ao encontrar falhas críticas (por exemplo, uma biblioteca OpenSSL antiga ou um segredo vazado) e solicitar correções, os scanners diminuem sua superfície de ataque. Menos vulnerabilidades conhecidas em containers significa que os invasores têm menos alvos fáceis.

- Automatize e economize tempo: Em vez de verificar manualmente o que está dentro de cada container, deixe a ferramenta fazer o trabalho pesado. As equipes obtêm varreduras consistentes e repetíveis com esforço mínimo – liberando desenvolvedores e DevOps para focar em funcionalidades, não em combater problemas de segurança.

Como Escolher o Scanner de Container Certo

Nem todas as ferramentas de segurança de contêineres são iguais. Ao avaliar scanners, considere alguns fatores-chave além de apenas “ele encontra vulnerabilidades?”. Aqui estão alguns critérios a serem considerados:

- Integração CI/CD e de registro: A ferramenta deve se encaixar perfeitamente em seu fluxo de trabalho – por exemplo, uma CLI para pipelines, plugins para Jenkins/GitLab ou hooks de registro. Se puder escanear imagens automaticamente em cada build ou push, você terá mais chances de usá-la regularmente.

- Precisão (baixos falsos positivos): Procure por scanners conhecidos por alta relação sinal-ruído. As melhores ferramentas usam motores de política ou filtragem inteligente para evitar inundá-lo com alertas irrelevantes. Menos falsos alarmes significa que os desenvolvedores confiam na ferramenta em vez de ignorá-la.

- Cobertura de problemas: Considere o que cada scanner realmente verifica. Alguns focam puramente em CVEs de pacotes de SO, enquanto outros também sinalizam vulnerabilidades de bibliotecas de linguagem, chaves secretas ou problemas de configuração. Idealmente, escolha um scanner que cubra a amplitude dos riscos relevantes para sua stack (imagens, sistemas de arquivos, configurações do Kubernetes, etc.).

- Ajuda na remediação: A varredura é o primeiro passo, a correção é o segundo. Bons scanners fornecem orientação para remediação: por exemplo, “Atualize esta imagem base para a versão X para corrigir 10 vulnerabilidades” ou até mesmo soluções de correção automática com 1 clique. Isso pode acelerar drasticamente o processo de aplicação de patches.

- Escalabilidade e gerenciamento: Para ambientes maiores, considere se a ferramenta oferece um painel central ou relatórios, acesso baseado em função e a capacidade de lidar com milhares de imagens continuamente. Equipes corporativas podem priorizar recursos de aplicação de políticas (como bloquear uma imagem que não atende aos critérios) e integração com sistemas de ticketing ou SIEM.

Mantenha esses critérios em mente ao explorar as opções. Em seguida, vamos analisar as principais ferramentas de varredura de Container disponíveis em 2025 e o que cada uma oferece. Mais adiante, vamos nos aprofundar nos melhores scanners para casos de uso específicos: de laptops de desenvolvedores a clusters Kubernetes.

As 13 Melhores Ferramentas de Varredura de Container para 2026

(Listado em ordem alfabética; cada ferramenta oferece pontos fortes únicos na segurança de Containers.)

Primeiro, aqui está uma comparação das 5 principais ferramentas gerais de varredura de Container, baseadas em recursos como integração CI/CD, suporte à remediação, segurança em tempo de execução e experiência do desenvolvedor.

Essas ferramentas são as melhores da categoria para uma variedade de necessidades (desde equipes de desenvolvimento ágeis até operações de segurança corporativas em larga escala).

As 5 Melhores Ferramentas Gerais de Varredura de Container

1. Aikido

O scanner de contêiner Aikido torna a localização e correção de vulnerabilidades de contêineres mais rápida, inteligente e com muito menos ruído. Ele identifica CVEs de pacotes de SO, falhas de biblioteca e configurações incorretas, e pode gerar automaticamente correções (por exemplo, sugerindo atualizações de imagem base ou versões de patch) através de seu recurso AI AutoFix.

Agora, com Aikido x Root, você pode ir um passo além. AutoFix seus contêineres com imagens base endurecidas, seguras por padrão. Esta integração mantém sua imagem base atual intacta enquanto aplica patches de segurança contínuos, mantidos pela Root, reduzindo os prazos de patch de meses para minutos e eliminando retestes manuais ou quebras.

O Aikido se integra onde os desenvolvedores trabalham, desde o GitHub e pipelines de CI até IDEs, tornando as verificações de segurança uma parte integrada do desenvolvimento. Com uma UI moderna e configuração zero, o Aikido é o mais próximo possível de uma segurança de contêiner “plug and play”.

Para organizações que buscam um painel único para proteger seu ambiente de TI, a plataforma do Aikido abrange SAST, DAST, varredura de imagens de contêiner, varredura de configuração de Cloud e muito mais, oferecendo uma visão unificada da segurança, do código ao tempo de execução na Cloud.

Principais recursos:

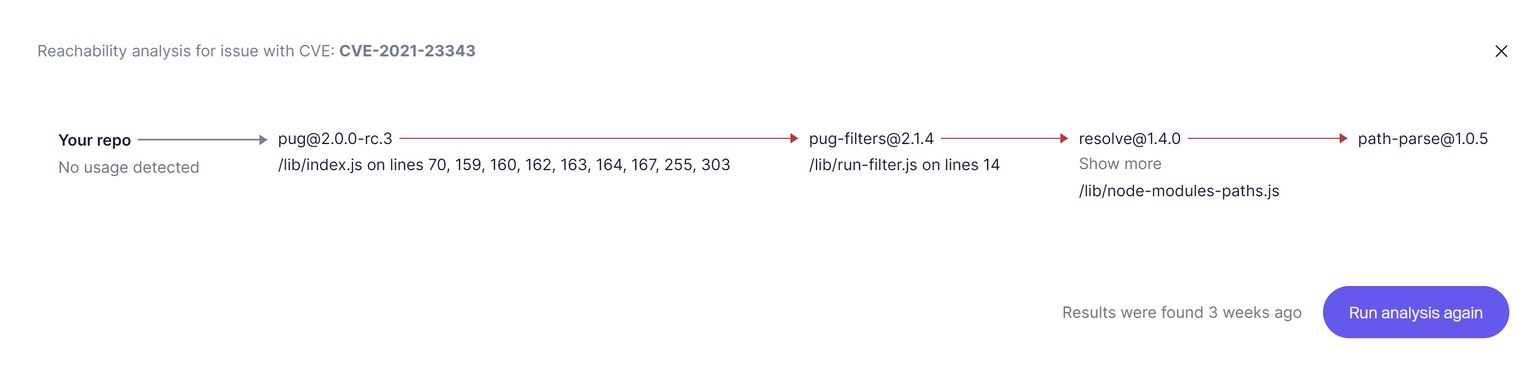

- Reachability Analysis: Zero CVE não é o objetivo. Mas garantir que você não seja explorável é. O Aikido combina mais de 100 regras personalizadas para reduzir falsos positivos e alertas irrelevantes com seu próprio motor de reachability analysis.

- Agente de IA do Aikido: Priorização impulsionada por IA e AutoFix com um clique para vulnerabilidades de Container (reduz a remediação de horas para minutos)

- Integrações amigáveis para desenvolvedores: Plugins de CI/CD, Git hooks e extensões de IDE para feedback imediato.

- Imagens seguras por padrão: Através do Aikido x Root, o AutoFix agora pode fortalecer seus Containers automaticamente com imagens base pré-construídas e continuamente corrigidas. Você mantém sua stack estável e segura sem patching manual ou upgrades arriscados.

- Detecta vulnerabilidades desconhecidas: O Aikido verifica os bancos de dados de vulnerabilidades padrão (NVD, GHSA), mas vai além usando Intel para descobrir vulnerabilidades não divulgadas ou sem CVE e malware, proporcionando uma cobertura mais ampla e proativa.

- Deduplicação Instantânea: Redução de ruído através de deduplicação inteligente e filtragem de falsos positivos (os problemas são triados para que você veja apenas problemas reais). Diferente de outros scanners que o sobrecarregarão com muitos problemas separados se uma função afetada for encontrada várias vezes.

- Proteção de runtimes em fim de vida: O Aikido protege sua aplicação de runtimes desatualizados e vulneráveis. Esses componentes frequentemente negligenciados podem representar grandes riscos de segurança se não forem abordados.

- Implantação flexível: Serviço Cloud e opções on-premise, com relatórios de conformidade (por exemplo, gerar SBOMs e relatórios de segurança para auditorias).

Ideal para:

- Empresas que desejam um scanner de Container poderoso com recursos nativos de IA e customização.

- Equipes de desenvolvimento e startups que desejam uma ferramenta de segurança automatizada que possam começar a usar em minutos.

- Também é ótimo para quem não tem uma equipe de segurança dedicada – o Aikido atua como um especialista em segurança automatizado que está sempre ativo.

O Aikido é ideal se você busca o melhor fornecedor para scanning, conformidade e proteção em tempo de execução em VMs, Containers, serverless e muito mais.

Prós:

- AI AutoFix reduz drasticamente o tempo de remediação

- Baixo ruído através de Reachability analysis e deduplicação instantânea

- Plataforma unificada cobrindo código, dependências, containers e configurações de Cloud

- Experiência de desenvolvedor fluida com CI/CD, Git e integrações IDE

- Detecta vulnerabilidades conhecidas e não divulgadas para uma proteção mais ampla

2. Anchore

Anchore é uma plataforma de varredura de containers bem estabelecida, conhecida por sua abordagem orientada por políticas. Ela oferece tanto um motor de código aberto (Anchore Engine, agora sucedido pela ferramenta CLI Grype) quanto um produto empresarial comercial. Anchore analisa imagens de containers em busca de vulnerabilidades de SO e de aplicativos e permite que você aplique políticas personalizadas em suas imagens. Por exemplo, você pode definir regras para falhar uma build se vulnerabilidades críticas estiverem presentes ou se licenças não permitidas forem encontradas.

O motor da Anchore realiza inspeção de imagem camada por camada, mapeando cada vulnerabilidade para a camada de imagem específica, o que ajuda a identificar a origem (por exemplo, uma imagem base versus uma biblioteca adicionada). A versão empresarial adiciona uma UI elegante, escalabilidade e integrações com ferramentas CI e registros para varredura contínua.

Principais recursos:

- Motor de políticas robusto: Aplique portões de segurança (por exemplo, bloqueie imagens com vulnerabilidades de alta gravidade ou pacotes desatualizados)

- Geração detalhada de SBOM: Fornece verificações de conformidade de licenças juntamente com a varredura de vulnerabilidades

- Integração CI/CD: Suporta verificações de imagem em tempo de build (plugins para Jenkins, etc., ou use Anchore em pipelines via Grype CLI)

- Atribuição de vulnerabilidade camada por camada: Tornando mais fácil de corrigir ao identificar qual etapa do Dockerfile introduziu o problema

- Implantação flexível: Você pode usar como um serviço hospedado, on-premise ou em um cluster Kubernetes

Melhor para:

- Equipes que precisam de controle granular e conformidade – por exemplo, organizações com políticas de segurança rigorosas ou requisitos legais.

- Anchore se destaca na redução de falsos positivos por meio de políticas e na garantia de que as imagens atendam à linha de base de segurança da sua organização.

Prós:

- SBOM robusto e aplicação de políticas

- Insights de vulnerabilidade camada por camada

- Integrações abrangentes com CI/CD e registries

- Suporta Kubernetes

Contras:

- Configuração complexa para equipes menores

- Experiência apenas via CLI na versão open source

- Pode gerar ruído antes que as políticas sejam ajustadas

- Pequena sobrecarga de desempenho durante as varreduras

3. Aqua Security

Aqua Security é uma solução empresarial líder que fornece segurança de ciclo de vida completo para Containers e aplicações Cloud-native. A plataforma da Aqua vai além da varredura de imagens, cobrindo:

- Defesa em runtime,

- Controles de acesso, e

- Conformidade

O scanner da Aqua (integrado à sua Cloud Native Application Protection Platform) verifica imagens de contêineres contra um vasto banco de dados de vulnerabilidades (aproveitando fontes como o NVD e a própria pesquisa da Aqua). Ele suporta a varredura de imagens em registros, em hosts e dentro de pipelines de CI.

A Aqua também é conhecida por sua forte integração com Kubernetes e controles de admissão: ela pode impedir que pods sejam executados se suas imagens apresentarem problemas.

Além disso, a Aqua oferece ferramentas como Trivy (código aberto) para desenvolvedores e um console corporativo para gerenciamento centralizado.

Principais recursos:

- Varredura abrangente: Utiliza um dos bancos de dados de CVE mais amplos da indústria para detecção de vulnerabilidades em imagens

- Integração com Kubernetes: Verifica automaticamente imagens em registros ou durante a implantação com aplicação de políticas integrada

- Proteção em tempo de execução: Detecta comportamento anômalo e bloqueia exploits em contêineres em execução por meio de agentes de segurança

- Verificações de conformidade: Cobre benchmarks CIS, varredura de segredos e validação de configuração para alinhamento regulatório

- Relatórios detalhados: Fornece dashboards detalhados para avaliação de risco em grandes ambientes de contêineres

Ideal para:

Empresas que precisam de segurança de contêineres de ponta a ponta.

Prós:

- Proteção abrangente de imagens e em tempo de execução

- Integração profunda com Kubernetes e registro

- Poderosa aplicação de políticas e controles de admissão

- Recursos robustos de relatórios e conformidade

Contras:

- O preço Enterprise pode ser alto para equipes menores

- O Setup e a configuração podem ser complexos

- Requer ajuste para evitar fadiga de alertas

- Conjunto completo de recursos disponível apenas na edição paga

4. Clair

Clair é um scanner de imagem de Container de código aberto originalmente desenvolvido pela CoreOS (agora parte da Red Hat). É uma escolha popular para integrar o scanning em registros de Container e sistemas de CI, graças ao seu design orientado por API.

Clair escaneia cada camada de uma imagem de Container em busca de vulnerabilidades conhecidas, comparando pacotes com dados de vulnerabilidade de fontes como Debian, Alpine, Red Hat, etc.

O próprio Clair é mais um serviço de backend, pois armazena resultados de scan em um banco de dados e expõe uma API para consultá-los. Notavelmente, o registro Quay da Red Hat usa o Clair internamente para escanear automaticamente imagens no push.

Como um projeto de código aberto, o Clair requer alguma configuração (serviços em Container e um banco de dados), e você precisará integrá-lo ao seu fluxo de trabalho (ou usar algo como o Quay). Ele não vem com uma UI sofisticada, mas é um scanner confiável para aqueles dispostos a customizar.

Principais recursos:

- Escaneamento de CVEs camada por camada de imagens, registrando vulnerabilidades encontradas em cada camada (ajuda a entender qual camada introduziu qual CVE)

- Expõe uma REST API para integrar resultados de varredura em outros sistemas (pipelines de CI, registros, etc.)

- Banco de dados de vulnerabilidades atualizável: extrai dados de múltiplos feeds de distribuições Linux e pode ser estendido para outras fontes de vulnerabilidades

- Varreduras rápidas e incrementais – o Clair pode reescanear apenas as camadas que foram alteradas, em vez da imagem inteira a cada vez

- Totalmente de código aberto e gratuito para usar (licença Apache), com uma comunidade mantendo feeds de CVEs e atualizações

Ideal para:

- Equipes de plataforma e entusiastas DIY que desejam um scanner que possam integrar profundamente em fluxos de trabalho personalizados ou plataformas internas.

- O Clair é ideal para implantação em um registro interno ou como parte de um sistema CI personalizado. (Se você estiver usando ambientes baseados em Red Hat ou Quay, o Clair pode ser sua escolha padrão para varredura de vulnerabilidades.)

Prós:

- Código aberto e totalmente gratuito para usar

- Leve e fácil de integrar via API

- A varredura incremental acelera verificações repetidas

- Forte suporte da comunidade e atualizações frequentes do feed de vulnerabilidades

Contras:

- Requer configuração manual e de banco de dados

- Não possui UI ou dashboard integrado

- Suporte limitado ao ecossistema em comparação com ferramentas comerciais

- Sem recursos integrados de remediação ou aplicação de políticas

5. Docker Scout

Docker Scout é a ferramenta de análise de Container da própria Docker, construída para se integrar perfeitamente com o Docker Hub e o Docker CLI. Se você é um desenvolvedor usando Docker Desktop ou Hub, o Scout adiciona insights de segurança ao seu workflow existente. Ele gera automaticamente um SBOM (lista de materiais de software) para suas imagens e sinaliza vulnerabilidades conhecidas nesses componentes.

Uma das forças do Docker Scout é sugerir caminhos de remediação; por exemplo, ele pode recomendar uma atualização da imagem base que eliminaria várias vulnerabilidades. O Scout funciona como um serviço de Cloud com um dashboard web e também se integra ao Docker CLI (você pode executar comandos docker scout para analisar imagens localmente ou em CI).

A ferramenta utiliza dados de vulnerabilidade continuamente atualizados e até monitora suas imagens ao longo do tempo (alertando você se um novo CVE afetar uma imagem que estava anteriormente limpa). O Docker Scout possui um plano gratuito (para desenvolvedores individuais/pequenos projetos) e planos pagos para equipes.

Principais recursos:

- Geração e análise de SBOM: Ele divide sua imagem em camadas e pacotes, listando exatamente o que está dentro e destacando componentes vulneráveis

- Correspondência de banco de dados de vulnerabilidades com atualizações em tempo real (alimentado pelos feeds de dados da Docker, para que novos CVEs sejam detectados rapidamente)

- Recomendações para correções: sugere tags de imagem mais recentes ou atualizações de pacotes para resolver vulnerabilidades (com foco em minimizar as alterações no tamanho da imagem)

- Integrações com o ecossistema Docker: visualize insights de segurança diretamente nas páginas do Docker Hub ou no Docker Desktop, e use comandos CLI em pipelines de CI

- Recursos de política para aplicar regras (por exemplo, falhar uma build se as vulnerabilidades excederem um limite, usando a integração CLI/CI do Docker Scout)

Ideal para:

- Desenvolvedores e pequenas equipes já investidos em Docker Hub/CLI, que desejam verificações de segurança integradas sem adotar uma plataforma separada.

- Docker Scout é indispensável se você envia imagens para o Docker Hub – ele oferece feedback imediato sobre o risco da imagem e como melhorá-la. (Além disso, a funcionalidade básica é gratuita para repositórios públicos e um repositório privado, tornando-o uma escolha fácil para projetos individuais.)

Prós:

- Integração perfeita com Docker Hub, CLI e Desktop

- Geração automática de SBOM com insights de vulnerabilidade em tempo real

- Sugestões de remediação acionáveis para imagens base e pacotes

Contras:

- Limitado ao ecossistema Docker e imagens hospedadas no Hub

- Menos personalizável do que scanners empresariais autônomos

- Controles de política são básicos em comparação com ferramentas especializadas

6. Falco

Falco é um pouco diferente dos outros nesta lista – não é um scanner de imagem, mas uma ferramenta de detecção de ameaças em tempo de execução de código aberto para contêineres. Nós o incluímos aqui porque a segurança de contêineres não para no tempo de build, e o Falco se tornou o padrão de fato para monitorar o comportamento de contêineres em tempo real.

Originalmente criado pela Sysdig e agora um projeto incubado da CNCF, o Falco é executado em seus hosts ou clusters e utiliza dados em nível de kernel (via eBPF ou drivers) para monitorar o que os Container estão fazendo. Ele vem com um conjunto de regras que detectam atividades suspeitas como: um Container iniciando um shell ou modificando binários do sistema, conexões de rede inesperadas, leitura de arquivos sensíveis, etc. Quando as regras do Falco são acionadas, ele pode gerar alertas ou alimentar fluxos de trabalho de resposta a incidentes.

Embora o Falco não informe sobre CVEs conhecidas em suas imagens, ele informará se um Container está fazendo algo que não deveria, como indicar um exploit em ação ou uma má configuração.

Principais recursos:

- Monitora Container em execução (e hosts) no nível de chamadas de sistema, capturando anomalias em tempo real (por exemplo, comportamento de criptomineração, violações de acesso a arquivos)

- Conjunto de regras padrão para ameaças comuns, além de regras altamente personalizáveis (escreva as suas próprias para adaptar o Falco ao comportamento esperado da sua aplicação)

- Integração de log de auditoria do Kubernetes: O Falco também pode ingerir eventos do K8s para detectar coisas como execução em pods ou alterações nas políticas de segurança de pods

- Código aberto e parte da CNCF, o que significa uma comunidade ativa e melhoria contínua; contribuições de novas regras para ameaças emergentes

- Implantação leve como um daemonset no Kubernetes ou serviço de sistema em qualquer Linux. Alertas podem ser enviados para STDOUT, Slack ou sistemas SIEM para resposta.

Ideal para:

- Equipes que precisam de segurança de contêineres em tempo de execução para complementar a varredura de imagens.

- Se você quer saber quando um Container começa a se comportar de forma inadequada (seja devido a um exploit de dia zero, ameaça interna ou apenas uma configuração incorreta), o Falco é a solução ideal.

- É popular em ambientes Kubernetes onde você deseja uma linha de defesa adicional além dos controles de admissão.

Prós:

- Detecção em tempo real de atividades anormais de Container e host

- Mecanismo de regras altamente personalizável para detecção de ameaças personalizada

- Leve e fácil de implantar como um DaemonSet ou serviço de sistema

- Forte suporte da comunidade sob a CNCF com atualizações frequentes de regras

Contras:

- Não detecta CVEs conhecidos nem realiza varredura de imagens

- Requer ajuste para reduzir ruído e evitar alertas falsos

- Visibilidade limitada fora de ambientes baseados em Linux

- Nenhuma remediação integrada — integra-se com ferramentas externas de alerta ou resposta

7. Grype

Grype é um scanner de vulnerabilidades de código aberto rápido e fácil de usar para imagens de Container e sistemas de arquivos, criado pela Anchore. É essencialmente o sucessor do antigo projeto de código aberto Anchore Engine, destilado em uma ferramenta CLI simples.

Com o Grype, você pode apontá-lo para uma imagem Docker (por tag ou arquivo tar) ou até mesmo um diretório de sistema de arquivos, e ele enumerará tudo dentro e encontrará vulnerabilidades conhecidas. Ele acessa os robustos feeds de vulnerabilidades da Anchore para múltiplos sistemas operacionais e ecossistemas de linguagem. Um dos grandes focos do Grype é a precisão, pois ele se esforça para minimizar falsos positivos usando correspondência precisa de versões de pacotes. Ele também suporta padrões emergentes como VEX (Vulnerability Exploitability eXchange) para permitir que certas vulnerabilidades sejam marcadas como não aplicáveis ou mitigadas.

O Grype funciona bem em pipelines de CI (ele gera resultados JSON ou em tabela) e se integra com a ferramenta Syft da Anchore (que gera SBOMs). Essencialmente, o Grype oferece um scanner gratuito que você pode scriptar com o mínimo de esforço.

Principais recursos:

- Escaneia muitas fontes de imagem: Imagens Docker/OCI (locais ou remotas), diretório de arquivos, arquivos SBOM – tornando-o versátil para diferentes casos de uso

- Suporta pacotes de SO e dependências específicas de linguagem (por exemplo, encontrará gems vulneráveis, pacotes npm, etc., em imagens)

- Foco em poucos falsos positivos e resultados relevantes – a correspondência de vulnerabilidades do Grype é bastante inteligente, reduzindo o ruído

- Banco de dados de vulnerabilidades atualizado regularmente (pode funcionar online com o feed da Anchore ou offline com o DB baixado)

- Saídas em múltiplos formatos (JSON, CycloneDX SBOM, resumos de texto) para fácil integração em pipelines e outras ferramentas

Ideal para:

- Desenvolvedores ou engenheiros de DevOps procurando por um scanner confiável e sem frescuras para incorporar na automação.

- Se você busca uma ferramenta de código aberto que possa ser executada em uma GitHub Action ou um script shell para falhar builds em vulnerabilidades de alta gravidade, Grype é ideal.

- É também ótimo para escanear conteúdos de sistemas de arquivos (não apenas imagens de Container), o que pode ser útil em CI para escanear dependências de aplicativos.

Prós:

- Ferramenta CLI rápida e leve para varreduras rápidas de vulnerabilidades

- Baixos falsos positivos com correspondência precisa de pacotes e versões

- Suporta múltiplos tipos de entrada, incluindo imagens, diretórios e SBOMs

- Integra-se facilmente em CI/CD com saídas JSON e CycloneDX

Contras:

- Sem UI ou painel centralizado para gerenciar resultados

- Limitado à varredura de vulnerabilidades (sem recursos de runtime ou conformidade)

- Requer configuração manual para atualizações de banco de dados offline

- A saída pode ser verbosa sem filtragem ou automação adequadas

8. OpenSCAP

OpenSCAP é uma ferramenta de auditoria de segurança do mundo Linux e, embora não seja exclusivamente para Container, pode ser usada para escanear imagens de Container em busca de conformidade e vulnerabilidades.

Apoiado pela Red Hat, o OpenSCAP implementa o padrão SCAP (Security Content Automation Protocol) e vem com uma biblioteca de perfis de segurança (por exemplo, DISA STIGs, verificações PCI-DSS, etc.). Usando o OpenSCAP, você pode avaliar uma imagem ou um host de Container em execução contra esses perfis para verificar se ele está em conformidade com as melhores práticas. Especificamente para imagens de Container, o OpenSCAP pode escanear CVEs conhecidas e também verificar o hardening de configuração (como garantir que certos serviços inseguros não estejam presentes). É frequentemente usado com Container baseados em Red Hat (existe até uma imagem de Container OpenSCAP que pode escanear outras imagens). A ferramenta é bastante poderosa para equipes de conformidade, mas pode ser um exagero se você quiser apenas uma varredura rápida de vulnerabilidades.

Principais recursos:

- Varredura de conformidade: valide Container ou hosts contra linhas de base de segurança predefinidas (benchmarks CIS, padrões governamentais, etc.)

- Varredura de vulnerabilidades usando dados de CVE da Red Hat (especialmente útil para imagens de Container RHEL/UBI para encontrar erratas aplicáveis)

- Ferramenta de linha de comando (oscap) que pode escanear tarballs de Container ou até mesmo imagens Docker por ID, produzindo relatórios HTML ou XML

- Integração com ferramentas Red Hat (por exemplo, Red Hat Satellite, foreman e dentro de pipelines OpenShift para verificações de segurança)

- Framework de código aberto, extensível escrevendo suas próprias verificações XCCDF/OVAL se necessário

Ideal para:

- Equipes de segurança e conformidade empresarial que precisam avaliar imagens de Container contra padrões rigorosos.

- Se sua organização tem muitas exigências de auditoria (por exemplo, no setor governamental ou financeiro), o OpenSCAP oferece uma maneira comprovada de verificar contêineres quanto a vulnerabilidades e conformidade de configuração.

Prós:

- Apoiado pela Red Hat e adere aos padrões de conformidade da indústria

- Altamente personalizável através de definições XCCDF e OVAL

- Gera relatórios detalhados em HTML e XML para auditorias e documentação

Contras:

- Curva de aprendizado mais íngreme e fluxo de trabalho focado em CLI

- UI limitada e integrações amigáveis para desenvolvedores

- Mais adequado para ambientes baseados em Red Hat

- Exagerado para equipes que precisam apenas de varreduras rápidas de vulnerabilidades

9. Qualys Container Security

Qualys Container Security faz parte da suíte de segurança na Cloud da Qualys, trazendo sua expertise em gerenciamento de vulnerabilidades para o mundo dos contêineres. O Qualys CS oferece um serviço centralizado na Cloud para descobrir contêineres e imagens em seus ambientes (on-premise, Cloud, pipelines de CI) e varrê-los em busca de vulnerabilidades e configurações incorretas.

A Qualys utiliza sensores de contêiner leves que você implanta em hosts ou clusters, que então detectam automaticamente contêineres em execução, imagens e até mesmo detalhes do orquestrador.

Os dados de vulnerabilidade são correlacionados com o enorme banco de dados Cloud da Qualys, e você obtém uma visão unificada para ver todos os ativos de Container e sua postura de segurança. O Qualys Container Security também pode realizar verificações de conformidade (como varredura de benchmark CIS Docker) e se integra com CI/CD (eles oferecem um plugin Jenkins, por exemplo, para verificar imagens durante o processo de build).

Como um produto empresarial, ele vem com os pontos fortes habituais da Qualys: relatórios robustos, alertas e a capacidade de lidar com ambientes de grande escala.

Principais recursos:

- Descoberta e inventário automáticos de Containers e imagens em toda a sua infraestrutura. Você sabe quais imagens estão sendo executadas onde e suas vulnerabilidades.

- Varredura de imagens em registros (conecta-se a registros populares para varrer novas imagens no push), bem como em hosts.

- Recursos de segurança em tempo de execução de contêineres: pode detectar e alertar sobre problemas em instâncias de Container em execução (e até mesmo bloquear Containers que se desviam de sua linha de base de imagem).

- Integração estreita com pipelines DevOps via API e plugins nativos (para que os desenvolvedores recebam feedback em seu processo de build).

- Aplicação baseada em políticas e relatórios de conformidade, usando a biblioteca de controles da Qualys (por exemplo, não permitir a execução de Containers com vulnerabilidades críticas, garantir que as configurações do daemon Docker sejam seguras, etc.).

Ideal para:

- Grandes empresas e indústrias regulamentadas que já utilizam Qualys para gerenciamento de vulnerabilidades e desejam estender essa visibilidade aos Containers.

- Se você precisa de relatórios unificados de vulnerabilidades de VM e Container, Qualys é uma ótima escolha.

- Também é adequado para organizações com milhares de Containers onde a descoberta automatizada é tão importante quanto a varredura (a Qualys o ajudará a não perder nada que esteja sendo executado em seu ambiente).

Prós:

- Visibilidade unificada em VMs, hosts e Containers em um único dashboard.

- Descoberta automatizada de ativos de Container em ambientes híbridos.

- Integrações contínuas de CI/CD e registro para varredura contínua.

Contras:

- Direcionado principalmente a grandes empresas, tornando-o pesado para equipes menores

- A configuração e o deployment iniciais podem ser complexos em escala

- Os detalhes de preços e licenciamento são opacos

10. Snyk Container

Snyk Container é um produto de segurança de contêineres da Snyk, uma empresa que visa fornecer ferramentas de segurança amigáveis para desenvolvedores. O Snyk Container foca na integração ao processo de desenvolvimento. Ele pode escanear imagens de Container em busca de vulnerabilidades tanto em pacotes de SO quanto em bibliotecas de aplicação, utilizando o banco de dados de vulnerabilidades da Snyk e inteligência de código aberto.

A vantagem da Snyk está no contexto e na priorização: ela ajuda os desenvolvedores a priorizar quais vulnerabilidades realmente importam (por exemplo, destacando se uma biblioteca vulnerável na imagem é realmente usada pela aplicação). Também fornece orientação sobre correções – frequentemente sugerindo atualizações de imagem base que reduzem muitas vulnerabilidades de uma só vez.

O Snyk Container se integra ao CI/CD (com plugins e CLI) e pode monitorar imagens ao longo do tempo (enviando alertas quando novas vulnerabilidades afetam sua imagem). Ele pode até se conectar a clusters Kubernetes para monitorar continuamente as cargas de trabalho em execução em busca de problemas.

Principais recursos:

- Integração CI/CD e Git: Desenvolvedores podem escanear imagens em seus pipelines ou até mesmo acionar scans a partir de integrações GitHub/GitLab, detectando problemas antes do merge.

- Conselhos de remediação focados no desenvolvedor (por exemplo, “mude para esta imagem base mais enxuta para eliminar 30 problemas”) e a capacidade de abrir PRs de correção automatizadas para atualizações de imagem base.

- Visibilidade no Kubernetes: A Snyk pode se conectar a um cluster K8s e listar todas as imagens em execução e suas vulnerabilidades, vinculando-se às configurações de deployment (ajuda a unir desenvolvimento e operações).

Recursos de conformidade como escaneamento de licenças e verificações de configuração, além do escaneamento de vulnerabilidades (já que se baseia nas raízes de análise de composição de software da Snyk).

Ideal para:

Equipes DevOps que desejam antecipar a segurança e torná-la parte do desenvolvimento.

Prós:

- Integração profunda para desenvolvedores com Git, CI/CD e Kubernetes

- Recomendações de correção acionáveis e PRs automatizados para atualizações de imagens base

- Dashboard intuitivo para rastreamento e relatórios de vulnerabilidades

Contras:

- Planos pagos necessários para recursos avançados e equipes maiores

- Conhecido pelo alto volume de falsos positivos

- Serviço apenas em Cloud, sem opções de implantação on-premise

- Menos adequado para ambientes altamente regulamentados que exigem varredura offline completa

11. Black Duck

Black Duck é um veterano no espaço de segurança de aplicações, tradicionalmente conhecido pela conformidade de licenças de código aberto e SCA (análise de composição de software). No contexto de Container, Black Duck pode escanear imagens de Container para identificar todos os componentes de código aberto e suas vulnerabilidades. Ele essencialmente realiza uma profunda análise de composição de software em sua imagem: extraindo a Lista de Materiais (todas as bibliotecas, pacotes e componentes de SO) e mapeando-os para a Base de Conhecimento de riscos de código aberto da Black Duck.

Um dos pontos fortes da Black Duck é a conformidade de licenças – então, se você está preocupado com o licenciamento de componentes em seus Containers (por exemplo, evitar código GPL), é muito útil. A varredura de Container da Black Duck frequentemente usa um componente chamado “Black Duck Docker Inspector” para analisar imagens camada por camada. Os resultados são alimentados no Black Duck Hub (dashboard central) onde equipes de segurança e jurídicas podem ver informações de vulnerabilidade, violações de política e até mesmo realizar a triagem de riscos. Esta ferramenta é geralmente implantada on-premise ou como um serviço gerenciado, e é voltada para grandes organizações.

Principais recursos:

- Análise abrangente de BOM: identifica todo o software de código aberto na imagem (até bibliotecas de linguagem) e sinaliza vulnerabilidades e licenças conhecidas

- Visão específica da camada: Mostra qual camada introduziu quais componentes e, portanto, onde uma vulnerabilidade foi introduzida (útil para o planejamento de remediação)

- Gerenciamento de políticas: você pode definir políticas (por exemplo, “não há componentes com licença GPL” ou “não há vulnerabilidades acima de severidade média”) e o Black Duck marcará as imagens que as violarem

- Integração com pipelines de CI via plugin/CLI do Synopsys Detect, para que você possa falhar builds ou obter relatórios durante o processo de build

- Links para informações detalhadas de remediação no banco de dados do Black Duck, e pode registrar issues ou pull requests para atualizar componentes

Ideal para:

- Empresas com forte foco em governança de código aberto.

- Se o rastreamento de licenças e uma visão ampla do risco de componentes são tão importantes quanto a detecção de CVEs, o Black Duck é um forte concorrente.

É frequentemente usado em indústrias como automotiva, aeroespacial ou outras com conformidade rigorosa para componentes de software. Prós:

- Análise abrangente de SCA e conformidade de licenças para contêineres

- Visão camada por camada sobre as origens e vulnerabilidades dos componentes

- Gerenciamento de políticas poderoso para segurança e conformidade legal

Contras:

- Configuração complexa e requisitos de recursos mais pesados

- Principalmente voltado para grandes empresas com necessidades de conformidade

- Tempos de varredura mais lentos em comparação com scanners de código aberto leves

- O preço Enterprise pode ser alto para equipes menores

12. Sysdig Secure

Sysdig Secure é uma plataforma de segurança de contêineres que integra varredura de imagens e segurança em tempo de execução em um único produto (frequentemente chamado de CNAPP – Cloud Native App Protection Platform).

Com o Sysdig Secure, você pode realizar varredura de imagens de contêineres em seu pipeline de CI ou registries em busca de vulnerabilidades, e também aplicar políticas para bloquear implantações que não atendam aos seus critérios. Mas o Sysdig vai além: utilizando o engine open source Falco, ele monitora continuamente contêineres em execução para detectar comportamento anômalo. Essa combinação significa que o Sysdig Secure oferece feedback em tempo de build e proteção em tempo de execução.

Alguns recursos de destaque incluem a vinculação de resultados de varredura a implantações Kubernetes (para que você possa ver quais cargas de trabalho em execução possuem imagens vulneráveis) e o mapeamento de descobertas para padrões de conformidade (PCI, NIST, etc.) para relatórios.

O Sysdig também oferece uma capacidade interessante de sugerir correções, como informar qual versão da imagem base remediaria certas vulnerabilidades. Como ferramenta comercial, ele vem com uma UI web, API e integrações com CI/CD e webhooks de registry.

Principais recursos:

- Varredura de imagens + segurança em tempo de execução em um só: Varreduras de vulnerabilidades, além de monitoramento de syscall em tempo real (via Falco) para detectar ataques no momento em que ocorrem

- Visibilidade com reconhecimento de Kubernetes: Correlaciona imagens e contêineres com metadados Kubernetes (namespaces, implantações), facilitando a priorização de correções para serviços em execução ativa.

- Engine de políticas para aplicar segurança durante o build e o deploy (por exemplo, impedir que um pod seja iniciado se ele tiver uma vulnerabilidade bloqueada ou se violar regras de conformidade)

- Mapeamento de conformidade e relatórios – verificações prontas para uso para padrões como PCI, HIPAA e regras personalizadas, com evidências de varreduras de imagens e dados de tempo de execução

- Recursos de resposta a incidentes: O Sysdig pode registrar atividades detalhadas (capturas de syscall) em torno de eventos de segurança, ajudando na análise forense se um contêiner for comprometido.

Ideal para:

É particularmente adequado para ambientes Kubernetes onde a visibilidade em tempo de execução e a varredura de imagens precisam andar de mãos dadas para realmente proteger o pipeline.

Prós:

- Plataforma unificada combinando varredura de imagens, segurança em tempo de execução e conformidade

- Contexto Kubernetes aprofundado para priorizar vulnerabilidades em cargas de trabalho ativas

- Alimentado por Falco para detecção de ameaças em tempo real e monitoramento comportamental

Contras:

- Plataforma focada em empresas com preços mais altos do que scanners autônomos

- A configuração e o ajuste podem ser complexos para equipes menores

- Requer gerenciamento contínuo de regras para evitar a fadiga de alertas

13. Trivy

Trivy (da Aqua Security) surgiu como um dos scanners de Container de código aberto mais populares devido à sua facilidade de uso e ampla cobertura. É um único binário que não requer configuração complexa – você pode executar trivy image myapp:latest e obter uma lista de vulnerabilidades em segundos.

Trivy é conhecido por escanear tudo: não apenas imagens de Container, mas também sistemas de arquivos, repositórios Git, Dockerfiles, manifestos Kubernetes e muito mais. Isso o torna um canivete suíço útil para varredura de segurança em DevOps. Ele extrai dados de vulnerabilidades de muitas fontes (avisos de distribuição Linux, avisos de segurança do GitHub para dependências de linguagem, etc.) e até mesmo escaneia configurações de Infrastructure-as-Code em busca de problemas, se solicitado.

Trivy pode gerar resultados em formato tabular ou JSON (e suporta a geração de SBOMs em SPDX/CycloneDX). Ele também é usado como motor para outras ferramentas (por exemplo, o registro Harbor usa Trivy como um scanner plug-in, e as ferramentas Kubernetes lens o integram).

Sendo de código aberto, é completamente gratuito e mantido pela comunidade (embora a Aqua ofereça uma versão paga com uma UI chamada Trivy Premium).

Principais recursos:

- CLI muito rápida e fácil – sem pré-requisitos, o banco de dados de vulnerabilidades atualizado é baixado automaticamente na primeira execução

- Escaneia múltiplos tipos de alvos: imagens de Container (locais ou remotas), diretórios, arquivos de configuração (K8s YAML, Terraform) e até mesmo clusters Kubernetes ativos para problemas de workload

- Alta precisão e cobertura, utilizando uma ampla gama de fontes de vulnerabilidade e análise refinada (Trivy é elogiado por encontrar muitos problemas sem muitos falsos positivos)

- Pode gerar SBOMs e escanear arquivos SBOM em busca de vulnerabilidades, suportando fluxos de trabalho modernos de segurança da cadeia de suprimentos

- Integra-se facilmente com CI (basta adicionar o binário e executá-lo em um pipeline) e possui uma saída plugável que pode alimentar ferramentas como Grafana ou alertas do Slack

Ideal para:

- Todos, honestamente – desde desenvolvedores solo até grandes empresas.

- Se você precisa de uma varredura rápida e confiável de uma imagem de Container para problemas conhecidos, Trivy é frequentemente a primeira ferramenta a ser considerada.

- É gratuito, o que o torna ótimo para equipes com orçamento limitado ou para aqueles que estão começando a adicionar segurança aos seus pipelines.

- E mesmo organizações maduras usam Trivy para casos de uso específicos (por exemplo, varreduras periódicas de configurações ou como um suporte para scanners comerciais).

Prós:

- Sua flexibilidade para escanear mais do que apenas imagens também o torna uma ferramenta de segurança geral valiosa em qualquer kit de ferramentas DevOps.

- Rápido, leve e fácil de executar com um único comando CLI

- Resultados precisos com mínimos falsos positivos

- Completamente gratuito e de código aberto com forte suporte da comunidade

Contras:

- Interface apenas CLI, a menos que use a UI paga do Trivy Premium

- Requer acesso à internet para atualizar bancos de dados de vulnerabilidades

- Varreduras grandes podem ser mais lentas na primeira execução devido ao download de bancos de dados

Agora que abordamos as principais ferramentas em geral, vamos nos aprofundar nas melhores opções para cenários específicos. Dependendo se você é um desenvolvedor trabalhando em um projeto pessoal, um CTO de startup ou executando milhares de Containers em produção, a solução ideal de varredura de Container pode variar.

A seguir, destacamos os melhores scanners de Container para diversos casos de uso, com uma breve justificativa para cada um.

As 5 Melhores Ferramentas de Varredura de Container para Desenvolvedores

Desenvolvedores querem ferramentas que tornem a segurança o mais fluida possível. Os melhores scanners de Container para desenvolvedores são aqueles que se integram aos fluxos de trabalho de codificação e construção sem muita configuração ou ruído.

As principais necessidades incluem feedback rápido (ninguém quer uma varredura que leve 30 minutos), integração fácil com CI/CD e resultados acionáveis (preferencialmente com sugestões de correção) para que a correção de vulnerabilidades pareça parte do ciclo de desenvolvimento normal. Além disso, um pouco de refinamento focado no desenvolvedor – como um plugin de IDE ou uma CLI amigável – faz uma grande diferença.

Aqui estão algumas das melhores escolhas adaptadas para desenvolvedores:

1. Aikido

Aikido é perfeito para desenvolvedores porque ele incorpora verificações de segurança diretamente no processo de desenvolvimento. Você recebe alertas instantâneos de vulnerabilidade em sua IDE e pull requests, e seu AI AutoFix pode até gerar patches para você. É essencialmente um assistente de segurança para desenvolvedores, lidando com varreduras de Container (e mais) em segundo plano para que você possa focar na codificação.

2. Snyk Container

Snyk se integra ao GitHub, Jenkins, etc., para escanear suas imagens e então abre pull requests de correção (como sugerir uma versão de imagem base mais recente). Desenvolvedores apreciam os relatórios claros do Snyk e a capacidade de ignorar ou adiar certos problemas via configuração.

3. Docker Scout

Para muitos desenvolvedores, Docker já faz parte do dia a dia. Docker Scout se aproveita disso, fornecendo insights de vulnerabilidade diretamente no Docker Hub ou via Docker CLI. É muito fácil de usar (quase nenhuma curva de aprendizado se você já conhece Docker), e oferece dicas rápidas sobre como melhorar a segurança da imagem. Isso o torna uma escolha natural para desenvolvedores individuais ou pequenas equipes que buscam algo simples e integrado.

4. Trivy

A varredura CLI super-rápida do Trivy é ótima para desenvolvedores que desejam executar uma verificação local em uma imagem antes de fazer o push. É tão fácil quanto executar seus testes. Como ele também escaneia arquivos de configuração e repositórios de código-fonte, um desenvolvedor pode usar o Trivy em várias etapas (escanear dependências de código e, em seguida, escanear a imagem construída). É de código aberto, então você pode roteirizá-lo e personalizá-lo livremente – um grande diferencial para desenvolvedores que gostam de automação.

5. Grype

Grype is another excellent open source developer-friendly scanner, built by Anchore with simplicity and automation in mind. It’s a single CLI tool you can drop into any workflow — just run grype <image> and it lists vulnerabilities clearly and fast. Developers like it because it focuses on accuracy (low false positives) and pairs nicely with Syft, its companion SBOM generator.

Se você busca um scanner de código aberto, programável e descomplicado que possa automatizar ou executar localmente sem complicações de configuração, Grype é uma escolha sólida.

As 5 Melhores Ferramentas de Varredura de Container para Empresas

Empresas geralmente se preocupam com escala, governança e integração com um stack de segurança mais amplo. As melhores ferramentas de varredura de Container para empresas oferecem gerenciamento centralizado, controle de acesso baseado em função, relatórios de conformidade e a capacidade de lidar com milhares de imagens em diversas equipes e projetos.

Eles devem se integrar com sistemas de ticketing, CI/CD em escala empresarial e, possivelmente, se conectar a outras ferramentas de segurança (como SIEMs ou inventários de ativos).

Aqui estão os principais scanners de contêineres que atendem às necessidades empresariais:

1. Aikido

A Aikido Security se destaca como uma das poucas ferramentas de varredura de contêineres projetadas com a experiência do desenvolvedor e a governança empresarial em mente.

Desde recursos empresariais como SSO até implantação on-premise (para conformidade) e frameworks de conformidade prontos para uso, a Aikido permite que as empresas não apenas atendam aos requisitos de segurança atuais, mas inovem com confiança para o futuro.

Ao contrário das ferramentas corporativas legadas que muitas vezes parecem pesadas e isoladas, o Aikido foca em fluxos de trabalho amigáveis para desenvolvedores e resultados sem ruído. Isso significa menos falsos positivos, remediação mais rápida e integração mais estreita com as ferramentas que as empresas já utilizam.

2. Aqua Security

A Aqua é uma das principais escolhas para grandes empresas que utilizam contêineres e Kubernetes. Ela oferece cobertura completa do ciclo de vida – varredura de imagens, controle de admissão e defesa em tempo de execução – com um console de gerenciamento robusto. As empresas valorizam os módulos de conformidade da Aqua (com modelos para padrões) e sua capacidade de integração com tudo, desde pipelines de CI até contas de Cloud.

É comprovado em grandes implantações, suportando ambientes multi-Cloud e híbridos com facilidade.

3. Qualys Container Security

Muitas empresas já utilizam a Qualys para gerenciamento de vulnerabilidades em servidores, e a Qualys Container Security estende isso para o domínio dos contêineres. É projetada para visibilidade em larga escala, descobrindo automaticamente instâncias de contêineres em data centers e Cloud. A Qualys se destaca em gerenciamento de ativos e conformidade: uma equipe de segurança empresarial pode obter um painel único para “todas as imagens de contêineres e suas vulnerabilidades em toda a empresa”.

Os plugins de CI e API integrados também permitem que as empresas integrem a varredura em fluxos complexos de CI/CD. Se você precisa de relatórios detalhados e integração com dashboards de segurança corporativos, a Qualys é uma forte concorrente.

4. Black Duck

Grandes organizações preocupadas com o risco de código aberto frequentemente optam pelo Black Duck. Para a varredura de contêineres empresarial, a capacidade do Black Duck de detectar cada componente de código aberto e rastrear riscos de licença/legais é um diferencial. Pense em uma grande empresa lançando software – ela precisa garantir que nenhuma licença proibida ou biblioteca sem patch passe despercebida. O Black Duck fornece essa camada de governança, com fluxos de trabalho para aprovações de segurança e legais. É robusto, mas muito poderoso para empresas onde a conformidade e o risco de IP são prioridade.

5. Sysdig Secure

Sysdig Secure atrai empresas que buscam uma plataforma de segurança nativa da Cloud completa. É usado por empresas da Fortune 500 que operam grandes clusters Kubernetes. A capacidade da ferramenta de vincular o escaneamento de imagens ao contexto de runtime (como “esta imagem vulnerável está rodando em produção nestes clusters”) é inestimável em escala para priorização.

As empresas também valorizam recursos como a integração do Sysdig com LDAP/AD para gerenciamento de usuários e suas análises avançadas (por exemplo, pontuação de risco em milhares de imagens). Para um centro de operações de segurança (SOC) em uma empresa, o Sysdig oferece tanto uma ampla supervisão quanto análises aprofundadas quando necessário.

As 4 Melhores Ferramentas de Container Scanning para Startups

Startups precisam de ferramentas de segurança que superem as expectativas sem estourar o orçamento. Geralmente, uma startup busca algo acessível (ou gratuito), fácil de configurar (sem tempo para um engenheiro de segurança dedicado) e, idealmente, que não atrase os sprints de desenvolvimento rápido.

Os melhores scanners de Container para startups são aqueles que oferecem segurança padrão robusta com configuração mínima e podem escalar com o crescimento da empresa. Além disso, a flexibilidade é fundamental – o stack de tecnologia de uma startup pode mudar rapidamente, então uma ferramenta que abranja múltiplos ambientes (Cloud, on-prem, diferentes linguagens) é um diferencial.

Aqui estão ótimas opções para empresas jovens:

1. Aikido

Para uma startup, o Aikido oferece um valor incrível: é gratuito para começar e oferece uma cobertura de segurança imediata para seus Containers, código e recursos de Cloud. Além disso, com a plataforma Aikido que combina muitos scanners em um só, uma pequena equipe pode obter SAST, Container scanning e muito mais sem gerenciar várias ferramentas. É como contratar uma equipe de segurança completa em uma caixa.

O fato de ser baseado em Cloud e pronto em minutos atende à necessidade de uma startup de “apenas protegê-lo” sem complicações. À medida que a startup cresce, o Aikido pode escalar e introduzir verificações mais avançadas, mas no primeiro dia oferece muita proteção com muito pouco esforço – perfeito para uma empresa em rápido movimento.

2. Trivy

O Trivy é uma escolha fantástica para startups porque é gratuito, de código aberto e simples. Uma equipe de desenvolvimento de duas pessoas pode usar o Trivy localmente ou em seu pipeline de CI para evitar erros óbvios (como enviar uma vulnerabilidade crítica). Não há processo de aquisição ou integração complexa – basta adicionar o binário e começar.

Para uma startup com orçamento limitado, o Trivy cobre o básico de vulnerabilidades de Container e até mesmo coisas como varredura IaC, o que é uma grande vantagem sem custo.

3. Docker Scout

Se os desenvolvedores da sua startup já são fluentes em Docker, o Docker Scout é uma vitória fácil. Ele fornece insights de segurança com praticamente nenhuma configuração (especialmente se você estiver hospedando imagens no Docker Hub). O nível gratuito provavelmente é suficiente para um ou dois repositórios privados de uma pequena startup. O Scout garantirá que você não esteja usando uma imagem base flagrantemente vulnerável. É uma maneira de baixo esforço para adicionar uma camada de conscientização de segurança ao desenvolvimento.

4. Grype

Outra joia de código aberto, o Grype é ótimo para startups que desejam um scanner leve integrado ao seu processo de build. Você pode roteirizar o Grype para rodar em cada pull request ou build de imagem; ele falhará o build se algo grave for encontrado. Startups apreciam a simplicidade do Grype e o fato de que ele não exige a manutenção de servidores ou o pagamento de assinaturas. É uma ferramenta pragmática para impor um padrão de segurança básico desde o primeiro dia de desenvolvimento do produto.

As 4 Melhores Ferramentas Gratuitas de Varredura de Container

Procurando por varredura de Container com orçamento zero? Existem muitas opções gratuitas de alta qualidade – a maioria ferramentas de código aberto – que você pode usar sem pagar um centavo. "Gratuito" pode significar coisas diferentes: algumas são completamente de código aberto e auto-hospedadas, outras são SaaS com planos gratuitos generosos.

Scanners gratuitos são ótimos para desenvolvedores individuais, projetos de código aberto ou como um teste antes de investir em uma solução paga. Tenha em mente que, embora as ferramentas gratuitas possam cumprir o trabalho, você pode abrir mão de algumas conveniências (por exemplo, falta de UI ou recursos empresariais).

Aqui estão os melhores scanners de Container gratuitos:

1. Trivy

Trivy lidera a lista de scanners gratuitos. É de código aberto, mantido pela Aqua Security, mas gratuito para todos. Você obtém uma varredura abrangente de vulnerabilidades (pacotes de SO e dependências de aplicativos) sem nenhuma configuração. As atualizações do banco de dados de vulnerabilidades também são gratuitas, então você está sempre varrendo contra dados atuais. Para muitos usuários, o Trivy sozinho cobre 80% das necessidades.

2. Grype

Também completamente gratuito e de código aberto, o Grype é uma ótima alternativa (ou complemento) ao Trivy. Ele foca na precisão e se integra bem com CI. Sendo CLI-first, é perfeito para automatizar varreduras em um pipeline DevOps sem custo. A equipe da Anchore mantém seus feeds de vulnerabilidades atualizados e abertamente acessíveis.

3. Clair

Clair é gratuito para usar e uma boa escolha se você deseja um serviço de varredura rodando em seu próprio ambiente. Embora exija um pouco mais de trabalho para configurar, uma vez em execução, ele atualiza continuamente seus dados de vulnerabilidade e pode ser chamado via API para varrer imagens. Usando o Clair, você pode efetivamente construir seu próprio "serviço de segurança de contêineres" gratuito internamente. Muitos registros menores ou configurações de CI auto-hospedadas utilizam o Clair para este propósito.

4. Docker Scout (Plano gratuito)

O plano básico do Docker Scout é gratuito, permitindo a varredura de um número limitado de repositórios e imagens públicas ilimitadas. Isso significa que, se você tem um projeto pequeno ou está lidando principalmente com imagens públicas de código aberto, pode usar o serviço Cloud do Docker Scout por $0. É uma boa opção se você prefere uma UI web e integração com o Docker Hub, sem precisar implantar nada por conta própria.

(Menções honrosas em ferramentas gratuitas: OpenSCAP – gratuito e de código aberto, embora um pouco especializado; Dockle – um linter de Container de código aberto para problemas de configuração, útil e gratuito; e CVEbench/CVE-Scanner – existem várias outras ferramentas da comunidade, embora Trivy/Grype geralmente as substituam.)

As 5 Melhores Ferramentas para Varredura de Vulnerabilidades em Imagens Docker

Se sua principal preocupação é a varredura de imagens Docker em busca de vulnerabilidades, em vez de uma segurança em tempo de execução de contêineres mais abrangente, há um conjunto de ferramentas particularmente adequadas para essa tarefa. "Varredura de vulnerabilidades em imagens Docker" significa pegar uma imagem (provavelmente construída a partir de um Dockerfile) e identificar CVEs conhecidos nela.

As melhores ferramentas aqui se destacam na análise de gerenciadores de pacotes Linux, arquivos de pacotes de linguagens e outros conteúdos da imagem. Elas devem suportar formatos de imagem Docker/OCI e, idealmente, se conectar a registros Docker.

Aqui estão as principais ferramentas para este caso de uso:

1. Aikido

A varredura de imagens de contêiner do Aikido está entre as mais rápidas para obter resultados. Com foco em saída acionável, ela fará a varredura da sua imagem Docker e imediatamente dirá não apenas o que está errado, mas como corrigi-lo (por exemplo, "atualize este pacote" ou até mesmo gere automaticamente um PR de correção). Para uma varredura de vulnerabilidades pura, o Aikido é eficaz e adiciona contexto como pontuações de risco com base se a imagem lida com dados sensíveis. É uma ótima escolha se você deseja a varredura mais a conveniência de uma remediação integrada.

2. Anchore/Grype

Anchore (através da ferramenta Grype ou Anchore Enterprise) é construído especificamente para varredura de imagens Docker. Ele analisa o conteúdo das camadas da imagem minuciosamente e verifica contra feeds abrangentes de CVEs. As soluções da Anchore podem ser integradas em pipelines de build do Docker ou executadas em imagens em registros. Elas são conhecidas pela varredura de vulnerabilidades baseada em políticas, o que significa que você pode personalizar quais vulnerabilidades importam. Isso é excelente quando você deseja controle preciso sobre seus padrões de imagem Docker.

3. Trivy

Trivy again shines as a Docker image scanner. It handles all common base images (Alpine, Debian, CentOS, etc.) and finds vulns in both system packages and application deps inside the image. Running trivy image <image> is a quick way to get a list of CVEs before you push to production. It’s often used by Docker power-users and has very high CVE coverage. If you want a straightforward “tell me what’s insecure in this Docker image” tool, Trivy is hard to beat.

4. Docker Scout

Dado que é da Docker, o Scout se integra diretamente com imagens e registros Docker. Ele fornece uma UI amigável listando as vulnerabilidades de uma imagem camada por camada. Um aspecto único: ele pode mostrar a linhagem da imagem base e de onde as vulnerabilidades vêm, e então recomendar uma base menos vulnerável. Para equipes que usam intensivamente o Docker Hub, o Scout oferece um relatório de vulnerabilidades conveniente diretamente na página da imagem. Isso o torna ideal para equipes de desenvolvimento focadas apenas em melhorar a higiene de suas imagens Docker.

5. Qualys Segurança de Contêineres

Para organizações que desejam escanear imagens Docker, mas dentro de um contexto de segurança mais amplo, Qualys é muito robusto. Ele se conecta a registries Docker (incluindo Docker Hub, ECR, etc.) e escaneia imagens à medida que são construídas ou atualizadas. A vantagem aqui é a inteligência de vulnerabilidades de nível empresarial que a Qualys oferece – você obtém detalhes ricos sobre cada CVE, classificações de impacto e links para patches. Pode ser um exagero para uma configuração pequena, mas para uma empresa com muitas imagens Docker, a Qualys garante que nenhuma imagem fique sem ser escaneada e rastreada.

As 5 Melhores Ferramentas de Segurança de Contêineres com Proteção em Tempo de Execução

A segurança de contêineres não se trata apenas de imagens em repouso, mas de contêineres em movimento. Para proteção em tempo de execução, você precisa de ferramentas que possam monitorar contêineres enquanto eles são executados, detectar ataques ou anomalias e, às vezes, até intervir para interromper atividades maliciosas.

Muitas das ferramentas nesta categoria combinam escaneamento de imagens com capacidades de tempo de execução (porque saber o que está em sua imagem pode informar o que monitorar em tempo de execução).

Principais recursos a serem observados:

- Monitoramento comportamental (como a abordagem do Falco),

- Firewall ou bloqueio de ações suspeitas,

- Integração com ferramentas de orquestração de contêineres para quarentena de contêineres vulneráveis, e

- Captura de dados para resposta a incidentes.

A seguir estão as principais ferramentas de segurança de contêineres que incluem recursos de proteção em tempo de execução:

1. Aikido

A plataforma da Aikido está se expandindo para cobrir a segurança em tempo de execução de contêineres (já oferece uma forma de WAF in-app para aplicações). Embora seja principalmente conhecida por varredura, a Aikido está se posicionando como AppSec de ponta a ponta, o que significa que a proteção de contêineres/cargas de trabalho em tempo de execução está no menu. Isso pode incluir o monitoramento de exploits em contêineres e o patching virtual deles via seu agente ou integração. Se você estiver usando Aikido, provavelmente verá recursos de proteção em tempo de execução (como o bloqueio de exploits de dia zero) sendo lançados, tornando-a uma solução completa e promissora para build e runtime.

2. Sysdig Secure

Sysdig Secure (construído no motor do Falco) é líder em segurança em tempo de execução de contêineres. Ele não apenas escaneia imagens, mas também monitora ativamente as chamadas de sistema e a rede dos contêineres. O Sysdig pode encerrar ou pausar contêineres quando eles violam regras, e fornece forense detalhada (capturando a atividade do sistema em torno de um evento). É basicamente como ter um sistema de detecção de intrusões especificamente ajustado para contêineres e Kubernetes. Para defesa contra ameaças em tempo de execução, o Sysdig é de primeira linha com suas capacidades de detecção e resposta em tempo real.

3. Aqua Security

A plataforma da Aqua inclui algo chamado Aqua Enforcers, que são agentes em seus nós que realizam monitoramento e controle em tempo real. A Aqua pode bloquear processos suspeitos, prevenir escalonamentos de privilégio e até mesmo realizar verificações de integridade de imagem em tempo de execução (garantindo que o contêiner não foi adulterado).

A Aqua também suporta varredura em tempo de execução – verificando a memória de um contêiner em execução em busca de assinaturas de malware conhecidas, por exemplo. É uma suíte abrangente para runtime, frequentemente usada em ambientes de alta segurança onde contêineres podem ser alvos de ataque.

4. Falco

Conforme mencionado em nossas principais ferramentas, o Falco é a solução open source preferida para segurança em tempo de execução. Embora não bloqueie (o Falco é apenas para detecção; você precisaria integrar com outra coisa para bloquear), é excelente para observar e alertar sobre comportamentos maliciosos em contêineres.

Muitas equipes usam o Falco juntamente com outras ferramentas (ou scripts desenvolvidos internamente para encerrar contêineres) para alcançar a proteção em tempo de execução. Se você deseja fazer a segurança em tempo de execução por conta própria gratuitamente, o Falco é o componente principal a ser usado.

5. Qualys (Segurança em Tempo de Execução de Contêineres)

O Qualys Container Security também oferece políticas de runtime. Ele pode, por exemplo, sinalizar se um contêiner em execução desvia da imagem (como um novo processo que não estava no manifesto da imagem) – o que frequentemente sinaliza um processo injetado por um atacante. É mais uma abordagem de monitoramento, alimentando eventos para o console Qualys.

Embora não seja tão granular quanto a linguagem de regras do Falco, o Qualys foca em áreas-chave de risco em tempo de execução (conexões de rede, processos, alterações de arquivos) e as vincula aos seus dados de vulnerabilidade – para que você receba alertas como “contêiner X com vulnerabilidades críticas está agora executando um binário incomum.” Essa correlação de vulnerabilidade + comportamento de exploit é bastante útil.

As 5 Melhores Ferramentas de Varredura de Container para Ambientes Kubernetes

Kubernetes adiciona outra camada de complexidade à segurança de contêineres. Em um ambiente K8s, você não precisa se preocupar apenas com imagens, mas também com configurações de implantação, configurações de cluster e uma necessidade adicional de automação em escala.

As melhores ferramentas de segurança de contêineres para Kubernetes se integrarão ao cluster para escanear imagens em uso, avaliar manifestos Kubernetes em busca de problemas de segurança e, possivelmente, usar recursos K8s (como controladores de admissão) para aplicar políticas.

Elas também devem ser capazes de lidar com a natureza dinâmica dos pods (contêineres que surgem e desaparecem).

Aqui estão os principais scanners adaptados para K8s:

1. Sysdig Secure

Sysdig é construído pensando em Kubernetes. Ele pode mapear imagens escaneadas para os pods e namespaces nos quais estão sendo executados, fornecendo uma visão clara do risco em um cluster. Além disso, o controlador de admissão do Sysdig pode bloquear pods que violam políticas (como rodar como root ou conter uma vulnerabilidade de alta severidade). Para runtime, sua detecção baseada em Falco é Kubernetes-aware (por exemplo, ele conhece nomes de pods, rótulos, etc., ao relatar um problema). Se você está executando K8s em produção, Sysdig oferece uma solução de segurança integrada muito completa – desde a varredura de registro de imagens até o monitoramento de nós.

2. Anchore

O motor de políticas da Anchore se integra bem com K8s, impedindo a implantação de imagens que não atendem aos seus critérios. Usando Anchore com algo como Kubernetes OPA ou via controladores personalizados, você pode criar um pipeline onde qualquer imagem a ser implantada é verificada. Anchore também pode escanear imagens já existentes em seu cluster por meio de integrações. Sua conformidade OCI e exemplos de webhook de admissão Kubernetes o tornam uma boa opção se você estiver implementando controles de segurança em um cluster.

3. Aqua Security

Aqua tem um forte foco em Kubernetes. Ele fornece controles nativos de K8s, como um webhook de validação que verifica imagens contra o banco de dados da Aqua no momento da implantação, filtrando qualquer uma que não seja permitida. Ele também escaneia seus arquivos YAML do Kubernetes (seja em CI ou dentro do console da Aqua) para detectar configurações incorretas (como privilégios excessivamente permissivos ou falta de limites de recursos). Em runtime, a Aqua monitora o cluster em busca de desvios (se um contêiner iniciar um processo que não estava na imagem original, a Aqua pode bloqueá-lo). É uma solução de segurança Kubernetes abrangente, tornando-a uma favorita para empresas com grandes implantações de K8s.

4. Falco

Para K8s, Falco é frequentemente implantado como um DaemonSet para monitorar todos os nós. Ele possui regras específicas para eventos de auditoria K8s (como detectar se alguém executa um comando em um pod ou se um ConfigMap com dados sensíveis é criado).

Combine Falco com um controlador de admissão (como a combinação Falco-sidekick + OPA) e você também poderá aplicar certas políticas de runtime. Como uma ferramenta de código aberto e leve, Falco oferece aos clusters Kubernetes uma camada de defesa com custo mínimo. É altamente recomendável executar Falco ou similar se você tiver muitos contêineres em K8s – é como ter uma câmera de segurança em seu cluster.

5. Aikido

Aikido já pode escanear suas imagens de contêiner antes que elas cheguem ao cluster (em CI), e está trabalhando em recursos para monitorar cargas de trabalho em execução (por exemplo, garantindo que nenhuma imagem com vulnerabilidades críticas seja implantada em um cluster ativo). A abordagem de integração do Aikido – conectando-se a CI/CD e à Cloud – significa que ele pode ser configurado para auditar continuamente seu ambiente K8s em busca de imagens vulneráveis ou configurações incorretas, com esforço manual mínimo.

As 4 Melhores Ferramentas de Varredura de Container de Código Aberto

Ferramentas de código aberto oferecem transparência e flexibilidade. Você pode hospedá-las, ajustá-las e evitar o aprisionamento tecnológico (vendor lock-in). Quando se trata de varredura de Container, algumas das melhores soluções são de código aberto. Elas são excelentes para comunidades, ferramentas internas ou organizações que preferem código aberto por razões de custo ou filosóficas.

Aqui destacamos os principais scanners de Container de código aberto (alguns dos quais já mencionamos acima):

1. Trivy

De código aberto (licenciado sob MIT) e extremamente popular, Trivy é frequentemente a primeira recomendação para um scanner OSS. Possui uma comunidade ativa, atualizações frequentes e ampla adoção. Seja para um projeto DevSecOps de código aberto ou uma cadeia de ferramentas interna, Trivy oferece varreduras de qualidade sem restrições proprietárias.

2. Grype

Grype da Anchore é licenciado sob Apache e aberto a contribuições da comunidade. É uma escolha sólida se você busca um scanner OSS com suporte corporativo (a Anchore o apoia, mas ele é verdadeiramente de código aberto). O projeto é mantido ativamente no GitHub, e muitos usuários contribuem com melhorias. Seu emparelhamento com Syft (para geração de SBOM, também OSS) o torna um componente interessante em um stack de segurança da cadeia de suprimentos de código aberto.

3. Clair

O Clair existe há algum tempo e continua sendo um serviço de varredura open source de referência. Agora na versão 4 (com suporte para novas distribuições e configuração mais fácil), o Clair é utilizado em projetos como o Harbor (registro open source) como scanner padrão. É licenciado sob GPL e mantido pela comunidade (principalmente por engenheiros da Red Hat). Para aqueles que buscam um serviço de scanner de vulnerabilidades OSS integrado a um registro ou CI, o Clair é uma solução comprovada.

4. OpenSCAP

O OpenSCAP é open source (LGPL) e, embora seja mais uma ferramenta de conformidade, ele oferece recursos de varredura de contêineres como parte da base do OpenSCAP. Usuários open source preocupados com segurança (por exemplo, nas comunidades Fedora ou CentOS) utilizam o OpenSCAP para verificar imagens de contêineres em relação às diretrizes de segurança. É suportado por contribuições da comunidade e é um pilar no ecossistema open source da Red Hat.

(Também vale a pena notar: outras ferramentas OSS incluem Dockle para varredura de configuração e Tern para geração de SBOM – dependendo das suas necessidades, o mundo open source provavelmente tem uma ou duas ferramentas que se encaixam.)

Conclusão

Proteger seus contêineres não é mais opcional, é uma parte fundamental de um pipeline de entrega de software seguro. As ferramentas que discutimos acima ajudam as equipes DevOps a integrar a segurança em todas as etapas, desde o momento em que você constrói uma imagem até o momento em que ela está rodando em produção.

Ao escolher a solução de varredura de contêineres certa para suas necessidades, você terá a confiança de que não está entregando vulnerabilidades conhecidas ou configurações incorretas.

Seja optando por um scanner open source leve ou uma plataforma completa, o segredo é integrá-lo ao seu processo DevOps para que ele realmente previna problemas, em vez de apenas reportá-los.

Por contêineres mais seguros e um fluxo mais tranquilo em seu CI/CD!

E se você não tem certeza por onde começar, experimente o Aikido. É uma maneira fácil de obter insights imediatos sobre a segurança dos seus contêineres e iniciar um fluxo de trabalho DevOps mais seguro.

Para saber mais sobre segurança de contêineres, confira:

- Top Infrastructure as Code (IaC) Scanners – Proteja seu pipeline de implantação de ponta a ponta.

- Top Ferramentas de segurança da supply chain de software – Proteja tudo o que acaba em suas imagens.

- Top Ferramentas DevSecOps – Veja onde a análise de Container se encaixa no seu SDLC.