Seja você professor de ciência da computação, engenharia de software ou cibersegurança, o Aikido equipa seus alunos com ferramentas de segurança de nível empresarial, sem custo.

O Aikido para Educação traz a mesma plataforma confiável por equipes profissionais para a sala de aula, ajudando os alunos a aprender na prática. Os professores podem integrá-lo em seus cursos para proporcionar aos alunos experiência prática com desafios de segurança do mundo real, sem adicionar complexidade ou custo.

Curioso sobre o “porquê” deste programa? Leia nossa história aqui → Por que Lançamos o Aikido para Educação.

Por que os professores usam o Aikido

O Aikido ajuda os professores a dar vida à teoria, demonstrando vulnerabilidades reais em vez de slides estáticos. Ele os capacita a criar tarefas práticas onde os alunos trabalham com código real, configurações de Cloud e segurança em tempo de execução. Também permite o acompanhamento dos resultados de aprendizagem e do progresso, enquanto prepara os alunos com experiência prática e pronta para o mercado de trabalho.

Para Educadores

Passo 1 – Configure um workspace e equipes

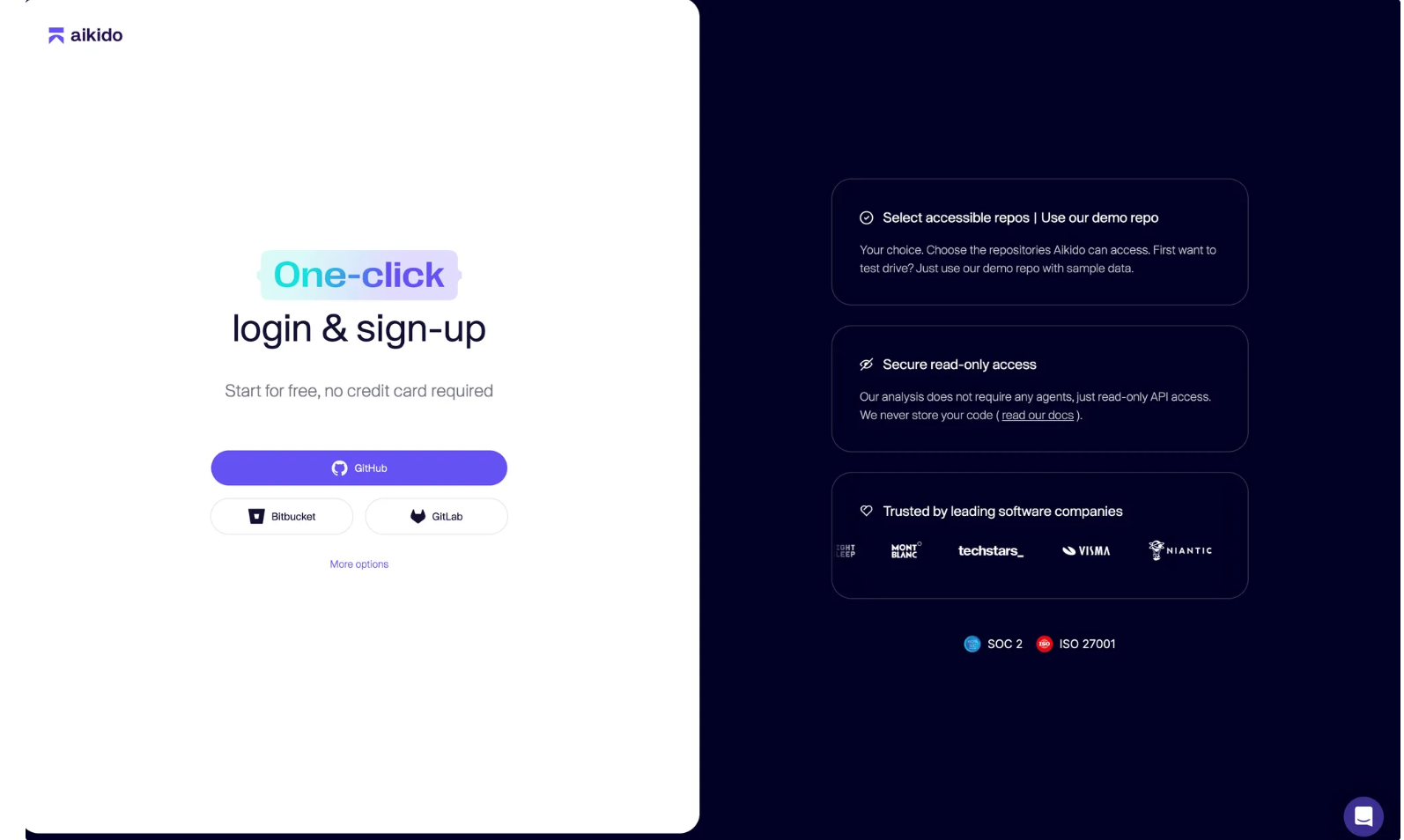

Comece criando um workspace e agrupando os alunos em equipes, assim como as equipes de segurança fazem na indústria. Por exemplo, uma turma de cinquenta pode ser dividida em cinco equipes de dez ou dez equipes de cinco. Conecte repositórios como aplicativos de curso, forks de projetos de código aberto ou repositórios de ensino dedicados para dar aos alunos um sandbox onde eles possam descobrir e remediar problemas.

Screenshot: tela de cadastro com um clique mostrando como os professores podem criar uma conta e conectar repositórios de forma segura com acesso somente leitura.

Passo 2 – Convide os alunos

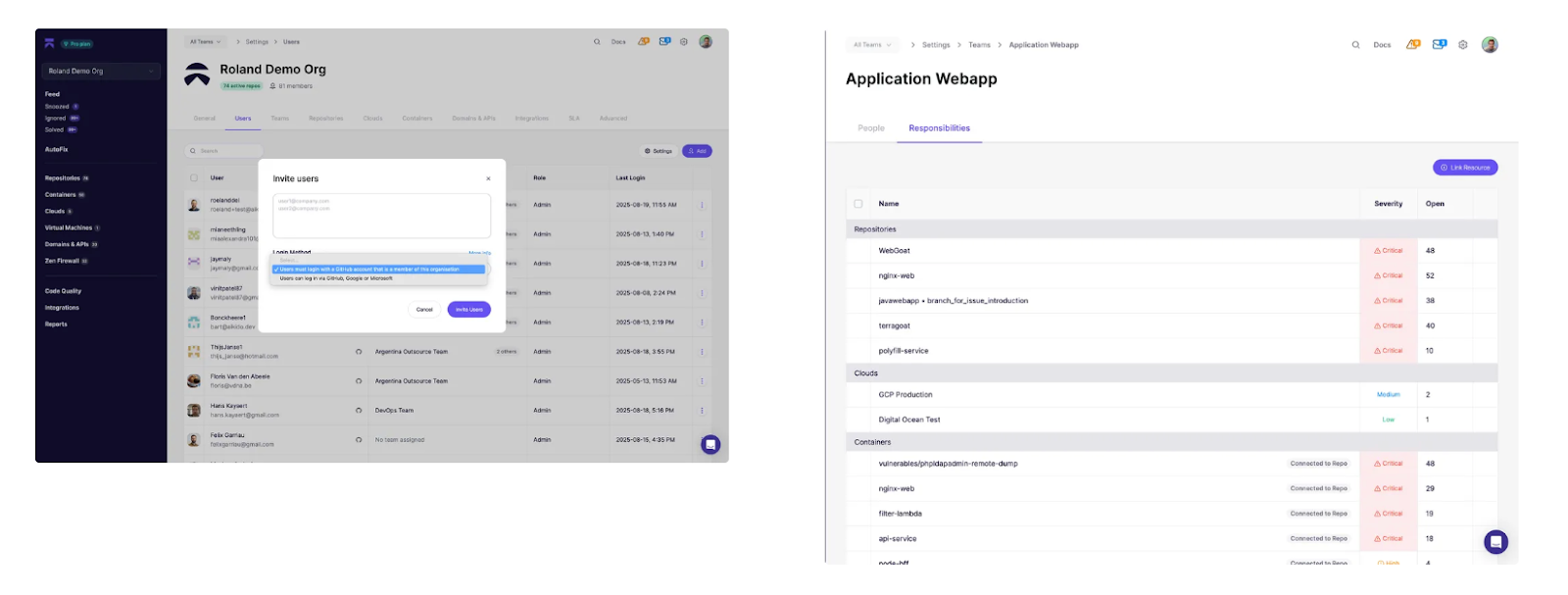

Convide os alunos para o workspace e atribua funções que definem o que eles podem acessar. Isso lhes dá experiência com os controles de acesso e as práticas de responsabilidade usadas em ambientes profissionais, mantendo a sala de aula organizada.

Screenshot: fluxo de convite de usuário mostrando como os professores podem atribuir alunos a equipes e responsabilidades específicas em repositórios, Clouds e Containers.

Passo 3 – Execute a primeira varredura

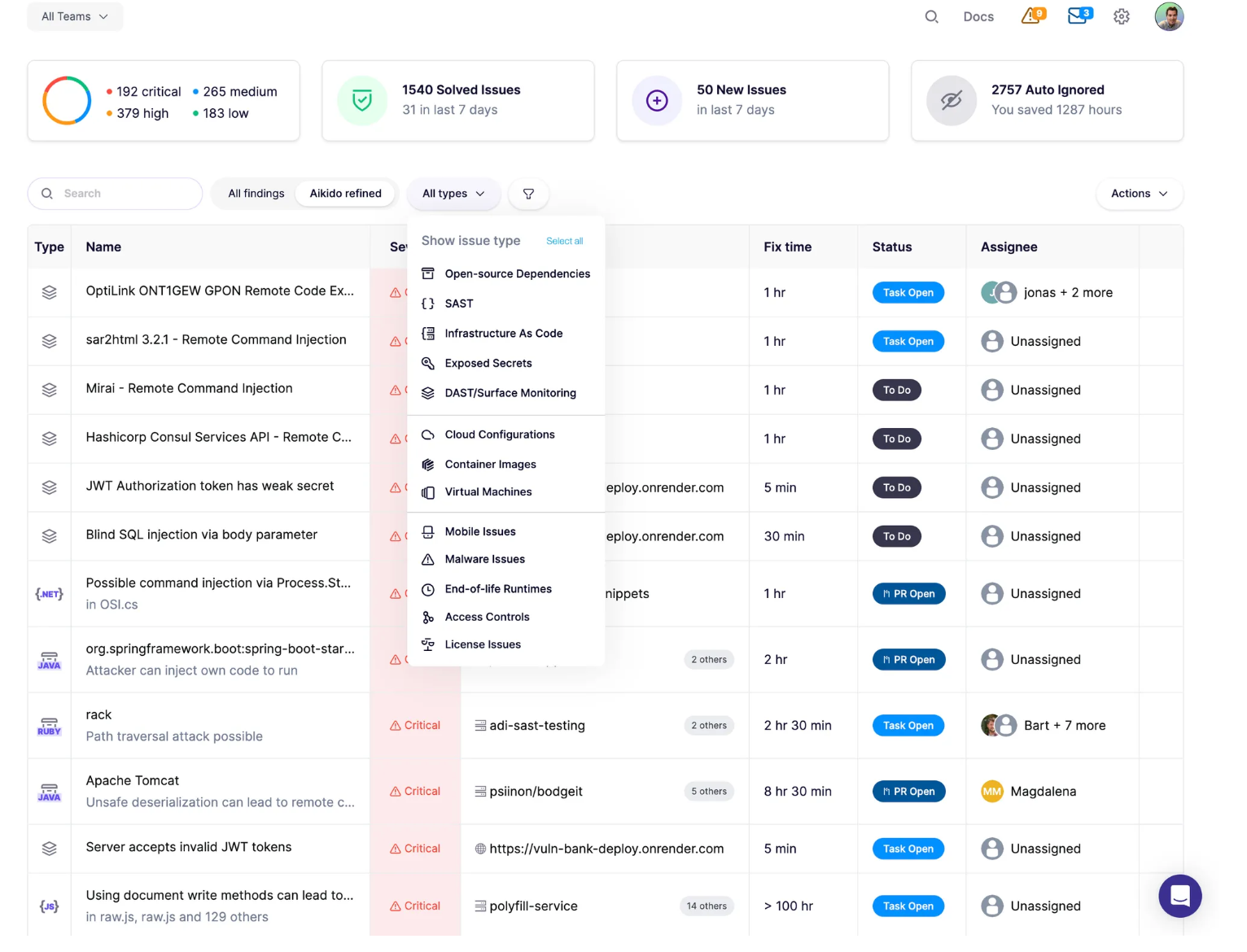

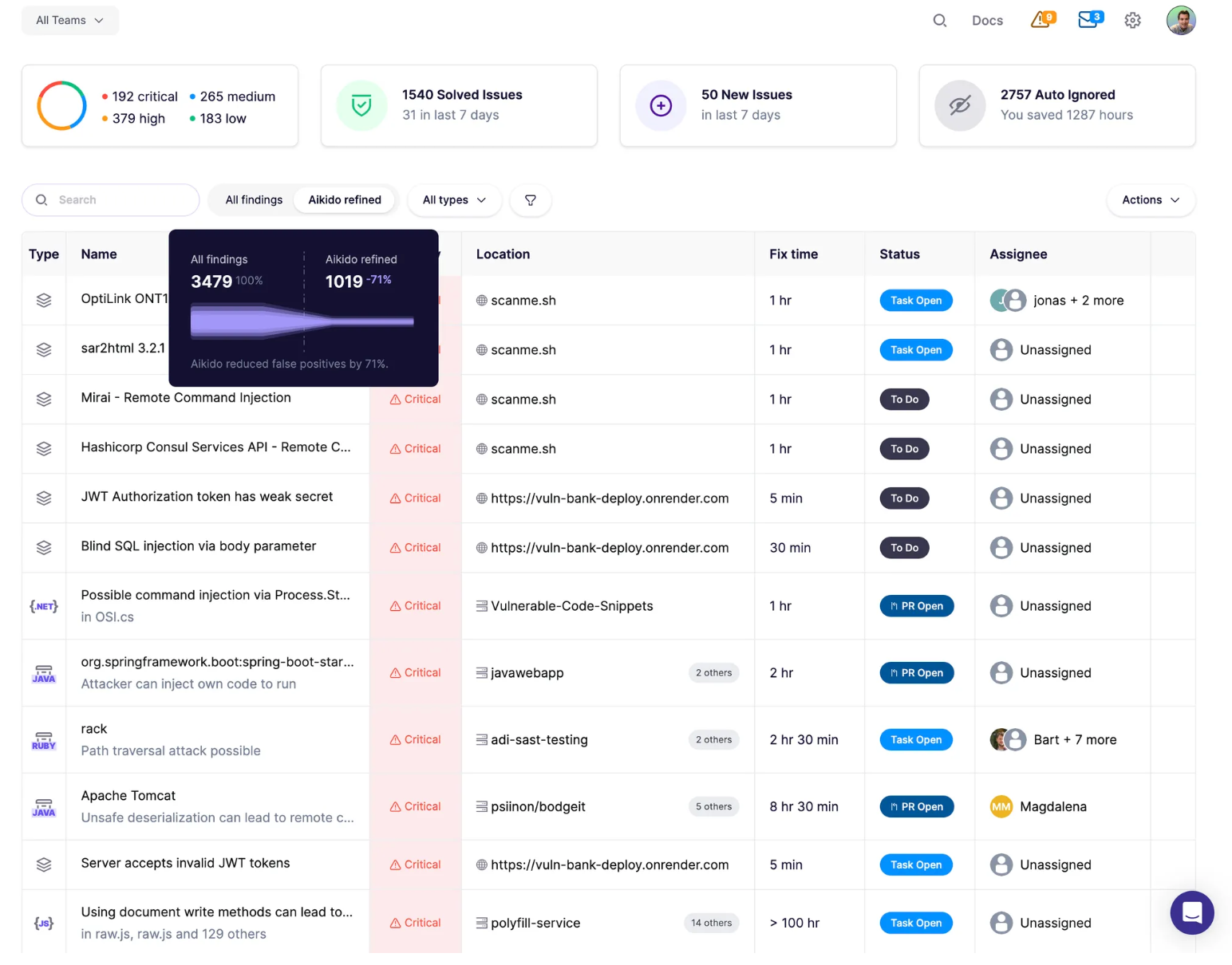

Uma vez que os repositórios estejam conectados, o Aikido os varre automaticamente e preenche o feed principal em minutos. Use isso em sala de aula para mostrar aos alunos um dashboard de segurança profissional e percorrer as categorias de descobertas juntos, transformando conceitos abstratos em resultados visíveis.

Screenshot: o feed principal do Aikido após a primeira varredura, mostrando uma variedade de problemas em diferentes categorias com níveis de severidade, estimativas de tempo de correção e filtros de status.

Passo 4 – Explore as dependências de código aberto

As dependências de código aberto formam a espinha dorsal da maioria dos softwares modernos, mas também introduzem riscos herdados. Os alunos aprendem como as CVEs afetam as cadeias de suprimentos e por que a aplicação de patches é importante. Um exercício simples é atribuir a cada equipe um pacote vulnerável, fazer com que o corrijam e executar novamente a varredura para confirmar a correção.

Screenshot: dependências de código aberto vulneráveis destacadas no dashboard, com informações detalhadas de CVE.

Reduza falsos positivos

Alertas de segurança podem ser esmagadores, e muitos são falsos positivos. Os alunos aprendem a focar em problemas acionáveis comparando a visualização “Todas as Descobertas” com os resultados “Aikido Refined”.

Screenshot: comparação entre todas as descobertas e os resultados refinados do Aikido, mostrando como os falsos positivos são reduzidos em 71% para destacar vulnerabilidades acionáveis.

Reachability Analysis

Nem todas as vulnerabilidades são exploráveis. Ao revisar os caminhos de dependência, os alunos veem quais CVEs são realmente alcançáveis em seu código e aprendem a priorizar as correções com base no risco real.

Screenshot: gráfico de reachability analysis mostrando cadeias de dependência para CVE-2019-10746 e se o pacote vulnerável é realmente usado em produção.

Passo 5 – Analise as configurações e a conformidade da Cloud

As configurações incorretas da Cloud, como buckets abertos ou funções IAM excessivamente permissivas, estão entre as causas mais comuns de violações. Os alunos aprendem como erros técnicos se mapeiam diretamente para frameworks como SOC2, ISO 27001 e Top 10 OWASP. Use um ambiente de Cloud de demonstração para mostrar as configurações incorretas e, em seguida, deixe os alunos corrigirem os problemas até que as pontuações de conformidade melhorem.

Screenshot: resultados de configuração incorreta da Cloud mostrando contas conectadas em AWS, Azure, GCP e DigitalOcean, com descobertas detalhadas para um ambiente de demonstração Azure, incluindo log de segurança desativado e orientação de remediação.

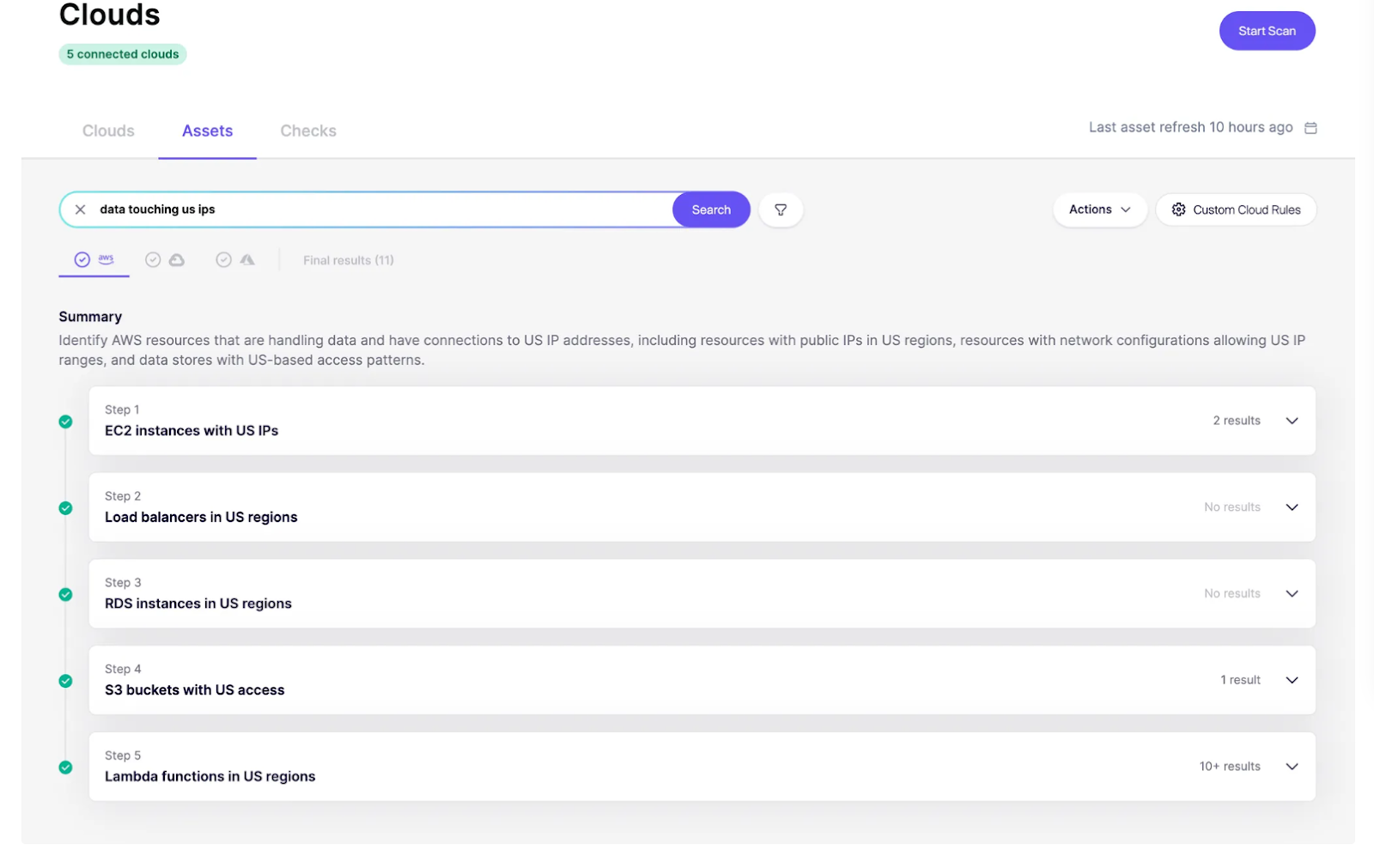

Asset Graph + Cloud Search

Ao serem capazes de ver como as configurações incorretas se conectam umas às outras, os alunos podem entender melhor como uma visibilidade e contexto aprimorados podem ajudar a mitigar riscos. O Aikido permite consultas em linguagem natural em todo o inventário da Cloud para que os alunos possam simplesmente descrever o que desejam encontrar, e o sistema traduz isso em uma série de etapas lógicas. Por exemplo, se um aluno perguntar “mostre-me instâncias EC2 com acesso a buckets S3,” o Aikido mapeia as relações entre instâncias, funções IAM, políticas de bucket e permissões, e então apresenta os resultados passo a passo.

Screenshot: resultados do Cloud Search mostrando a consulta em linguagem natural “dados que tocam IPs dos EUA” traduzida em verificações passo a passo em instâncias EC2, balanceadores de carga, bancos de dados RDS, buckets S3 e funções Lambda.

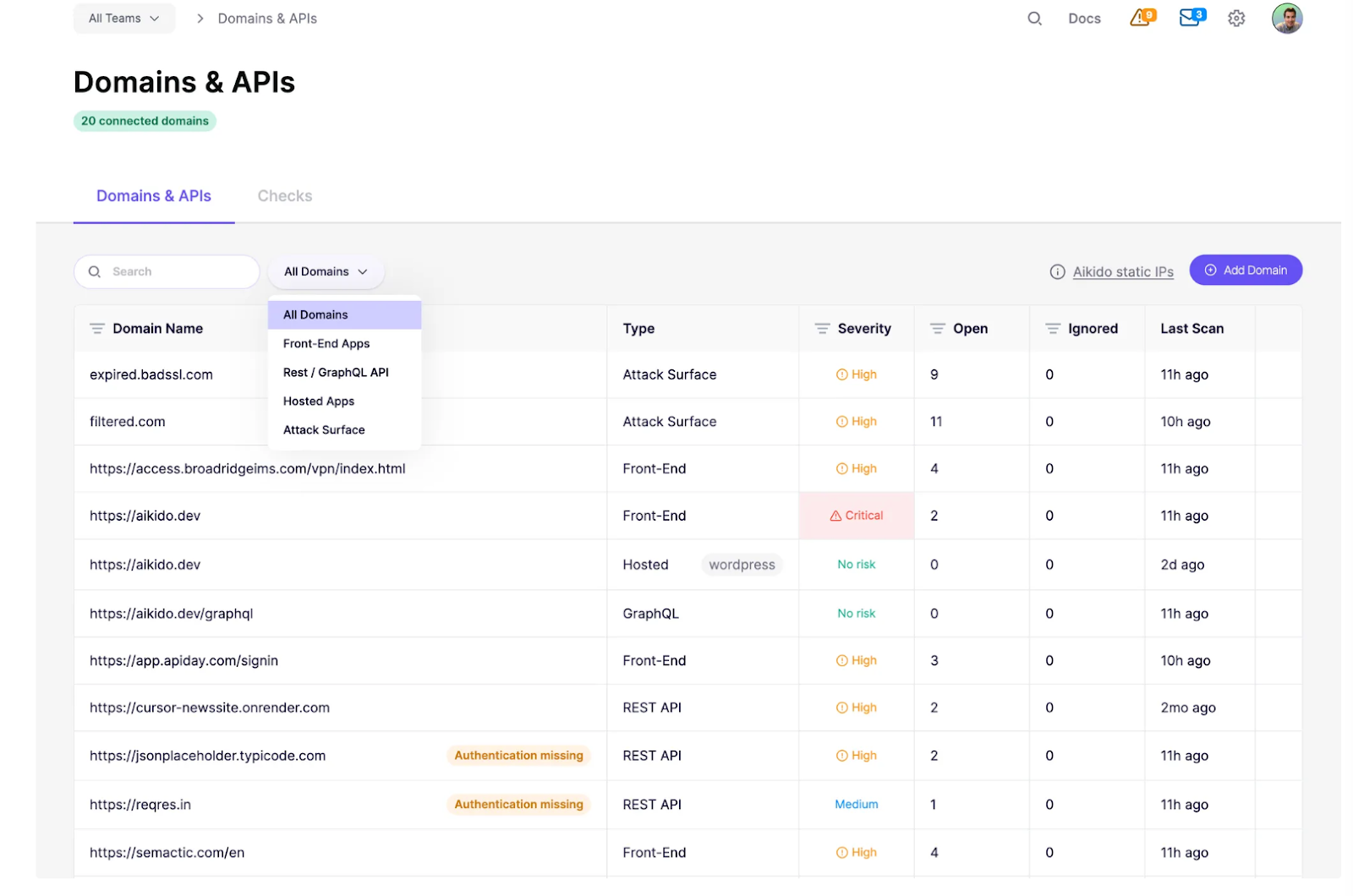

Passo 6 – Revise Domínios e APIs

Aplicativos e APIs voltados para o exterior são frequentemente o primeiro lugar onde os atacantes procuram. Os alunos podem aprender como configurações incorretas de DNS, cabeçalhos fracos e endpoints expostos criam risco. Execute uma varredura em um pequeno aplicativo web e, em seguida, peça aos alunos para aplicarem mitigações como autenticação ou cabeçalhos CSP mais rigorosos. Varra novamente para comparar as melhorias.

Screenshot: lista de domínios e APIs conectados, categorizados por tipo, com níveis de severidade e problemas abertos. Exemplos incluem APIs REST sem autenticação, aplicativos front-end com riscos altos ou críticos, e domínios marcados como seguros com “Sem risco.”

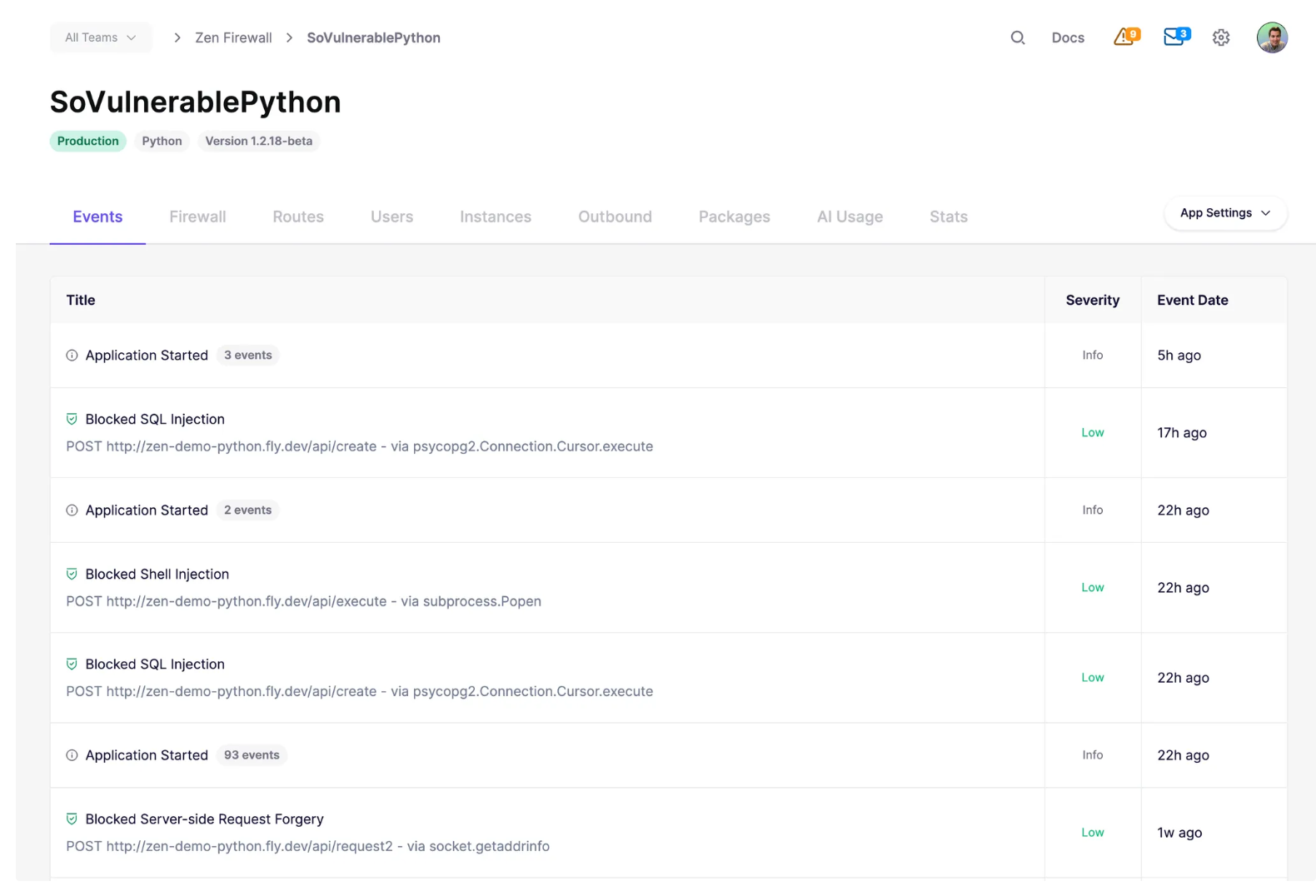

Passo 7 – Habilite a proteção em tempo de execução

Varreduras estáticas destacam problemas potenciais, mas a proteção em tempo de execução mostra o que acontece quando ataques são tentados em tempo real. Com o Zen Firewall habilitado, os alunos podem ver tentativas de injeção SQL ou SSRF bloqueadas instantaneamente. Executar o mesmo ataque sem proteção oferece um contraste marcante.

Screenshot: dashboard do Zen Firewall mostrando logs em tempo real de injeções SQL, injeções de shell e tentativas de SSRF bloqueadas contra um aplicativo Python vulnerável.

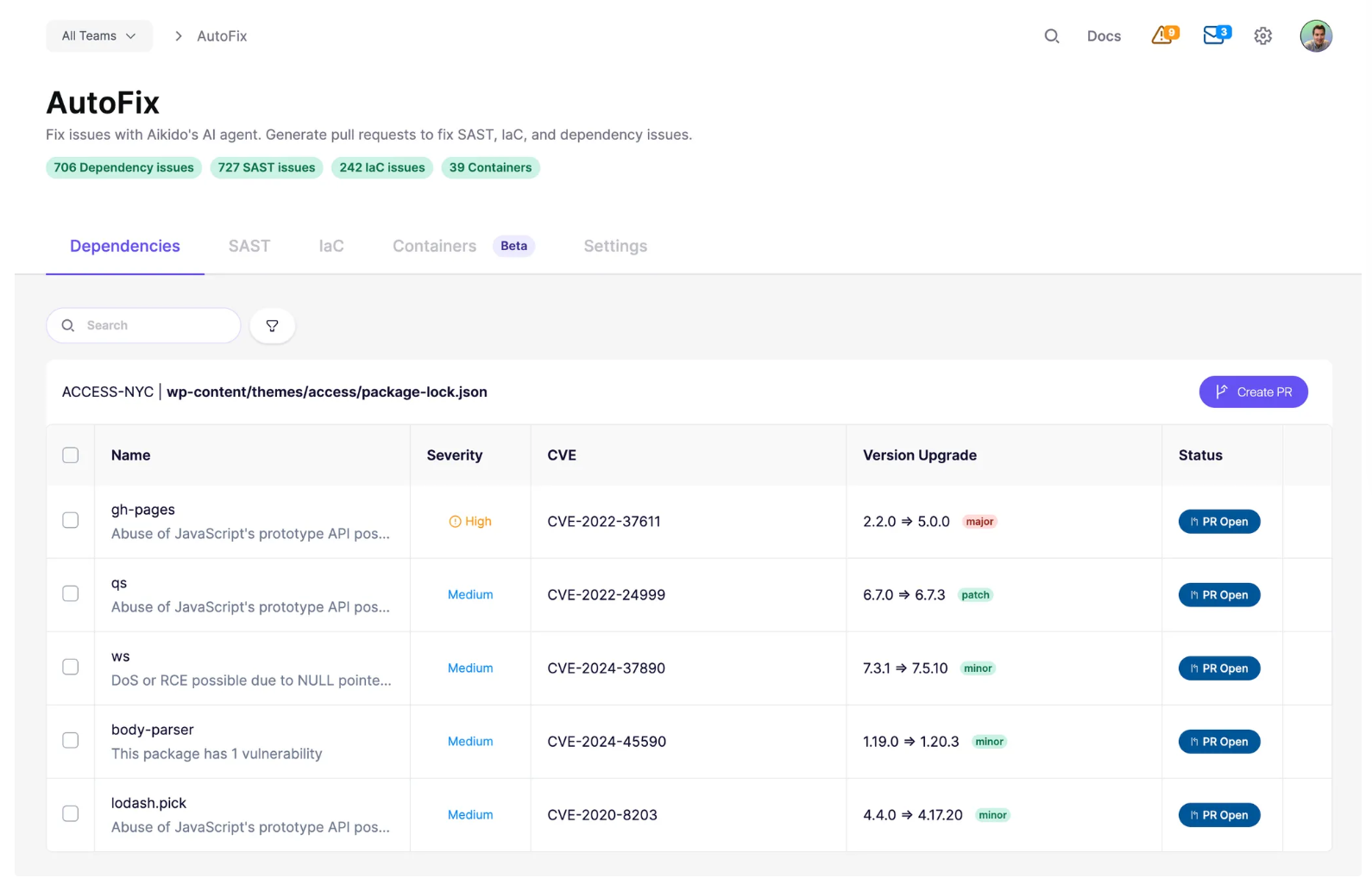

Passo 8 – Pratique a remediação com AI AutoFix

Corrigir vulnerabilidades é tão importante quanto encontrá-las. O AutoFix gera pull requests de IA em dependências, SAST, IaC e Containers. Os alunos podem tentar suas próprias correções primeiro, depois comparar com o AutoFix para discutir as compensações e quando confiar na automação.

Captura de tela: Dashboard do AutoFix mostrando vulnerabilidades de dependência com CVEs, atualizações de versão recomendadas e pull requests gerados automaticamente prontos para revisão.

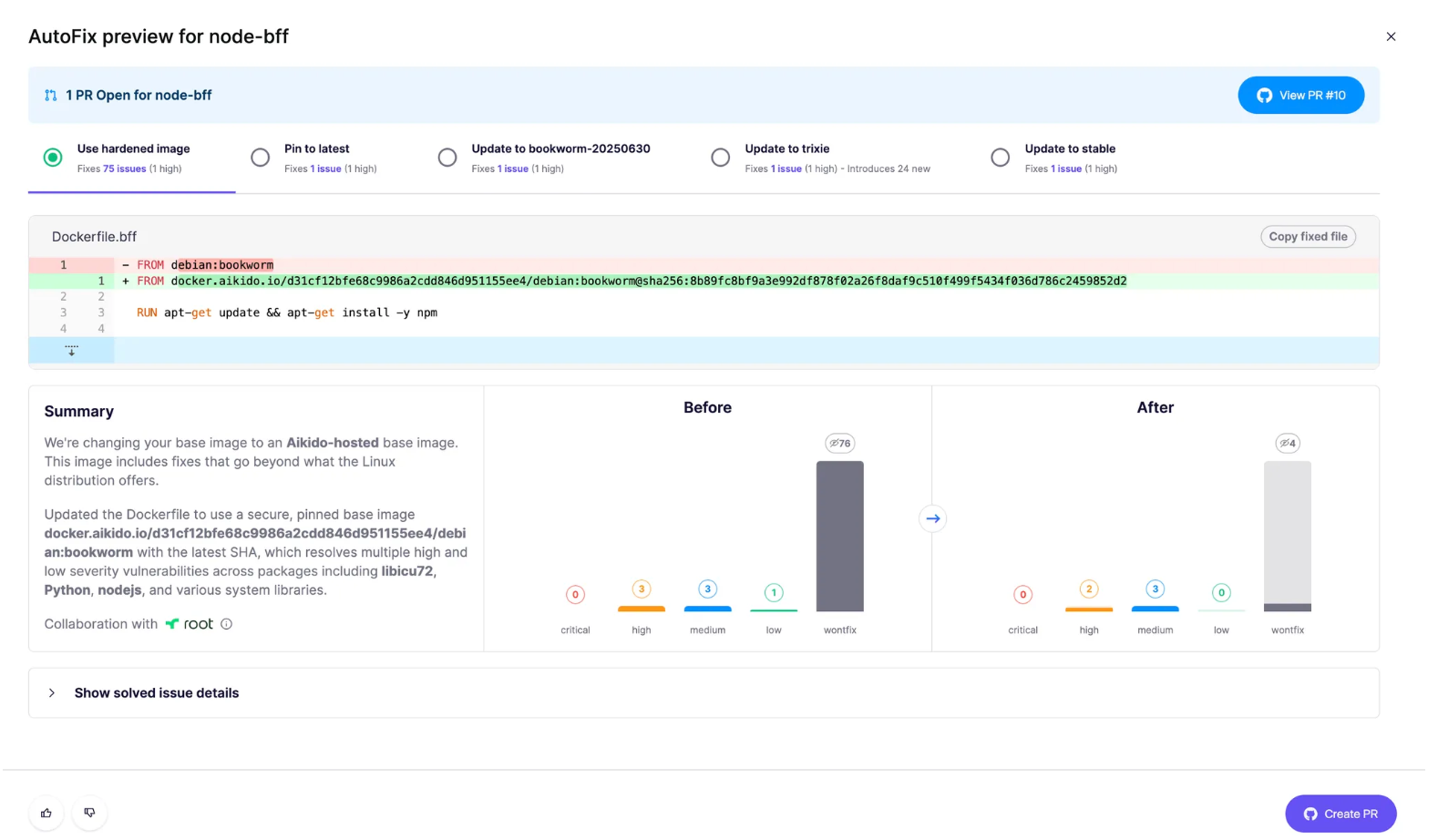

Exemplo: Imagens Docker reforçadas

Captura de tela: AutoFix substituindo uma imagem base vulnerável por uma alternativa segura e reforçada, reduzindo problemas automaticamente.

Passo 9 – Monitorar o progresso

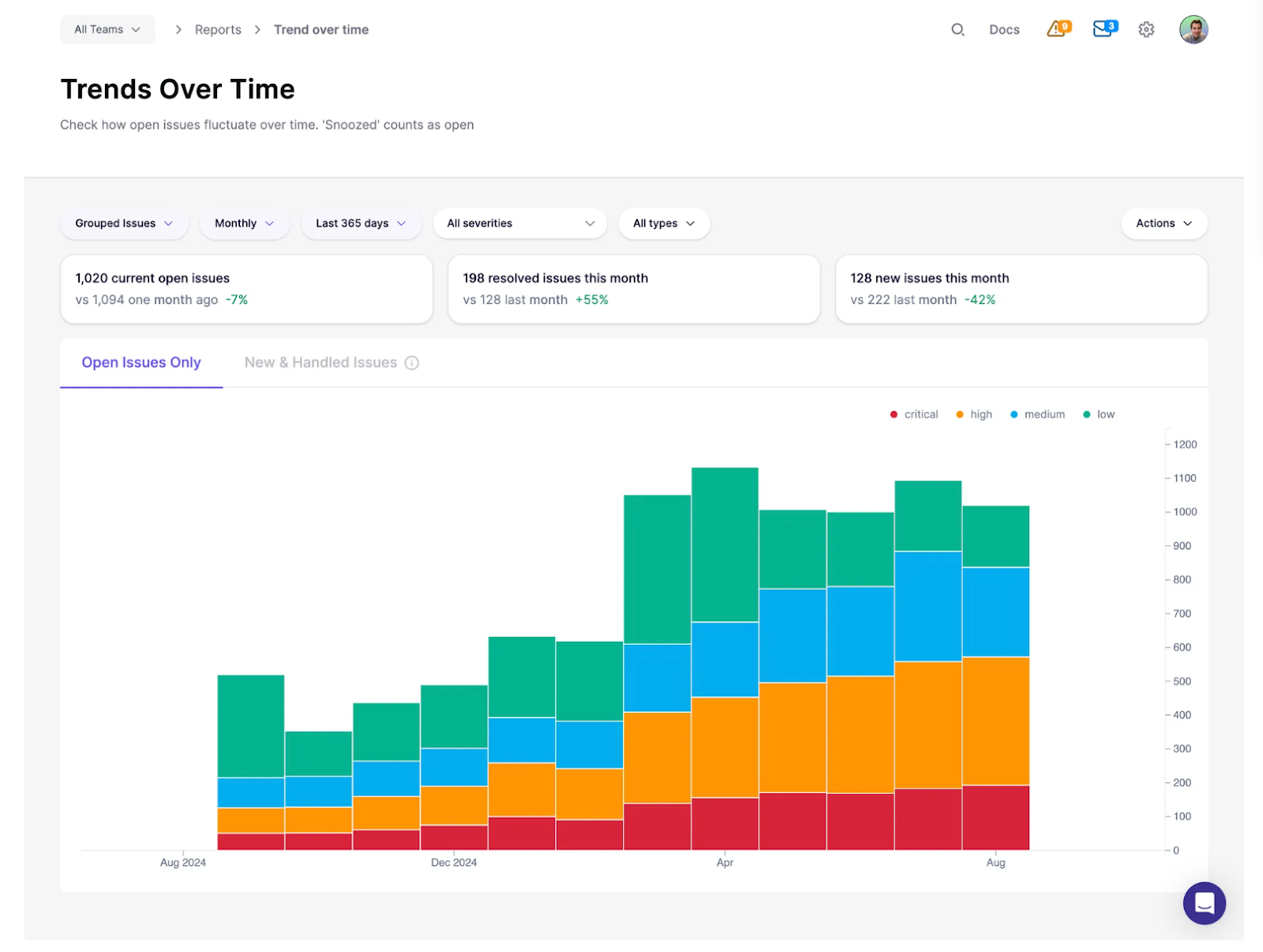

Segurança é sobre padrões de longo prazo, não correções pontuais. O relatório “Tendências ao Longo do Tempo” do Aikido mostra como os problemas não resolvidos se acumulam, enquanto as comparações de equipe destacam o desempenho entre os grupos. Use esses relatórios para estimular a competição em sala de aula e discussões sobre melhoria contínua.

Captura de tela: Relatório Tendências ao Longo do Tempo mostrando como os problemas em aberto flutuam entre os níveis de gravidade, deixando claro quando as vulnerabilidades estão se acumulando versus sendo remediadas.

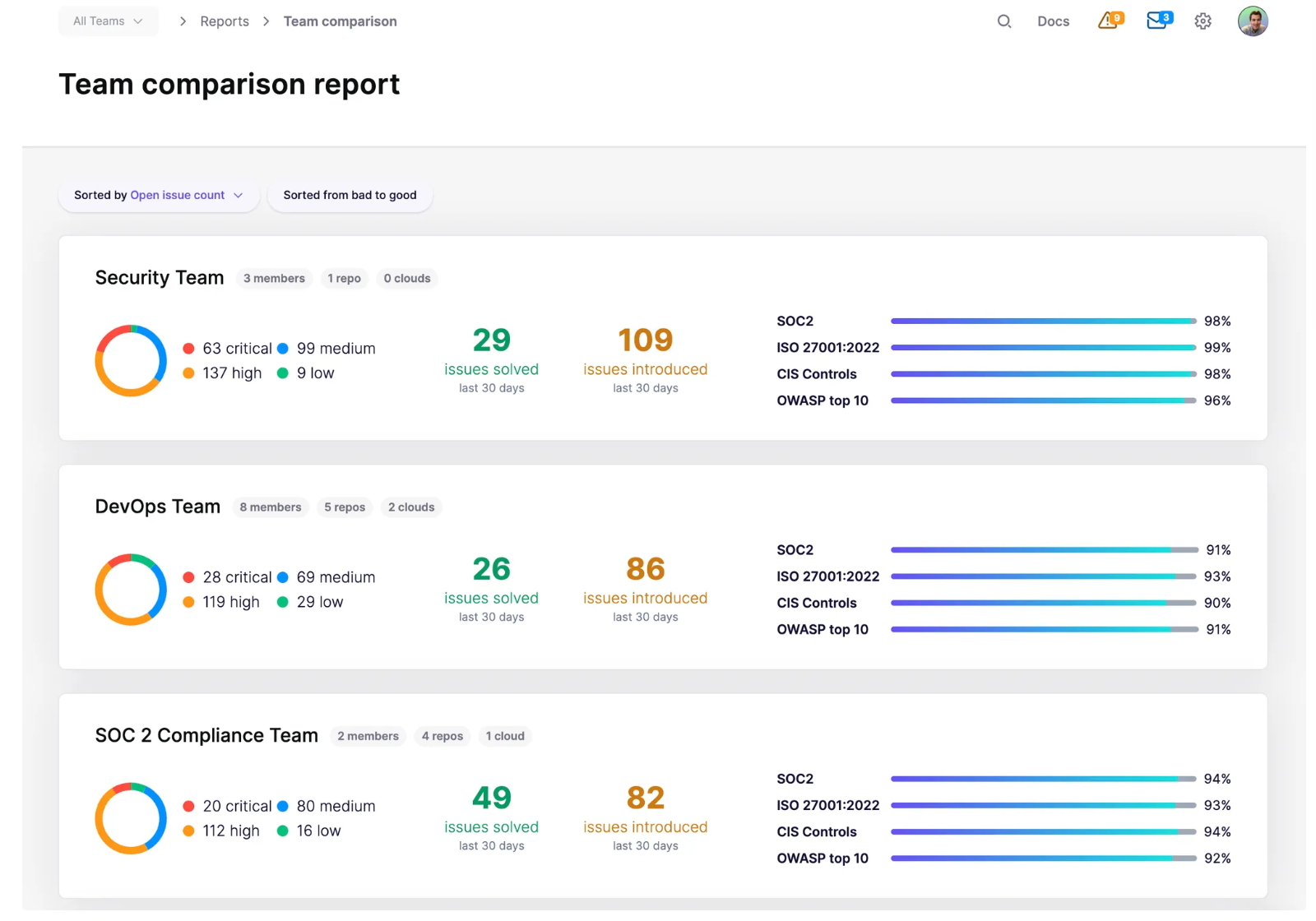

Captura de tela: Relatório de comparação de equipes exibindo problemas resolvidos versus introduzidos entre os grupos, juntamente com pontuações de alinhamento de conformidade, permitindo que os professores comparem o progresso e criem competições em sala de aula.

Passo 10 – Módulos avançados

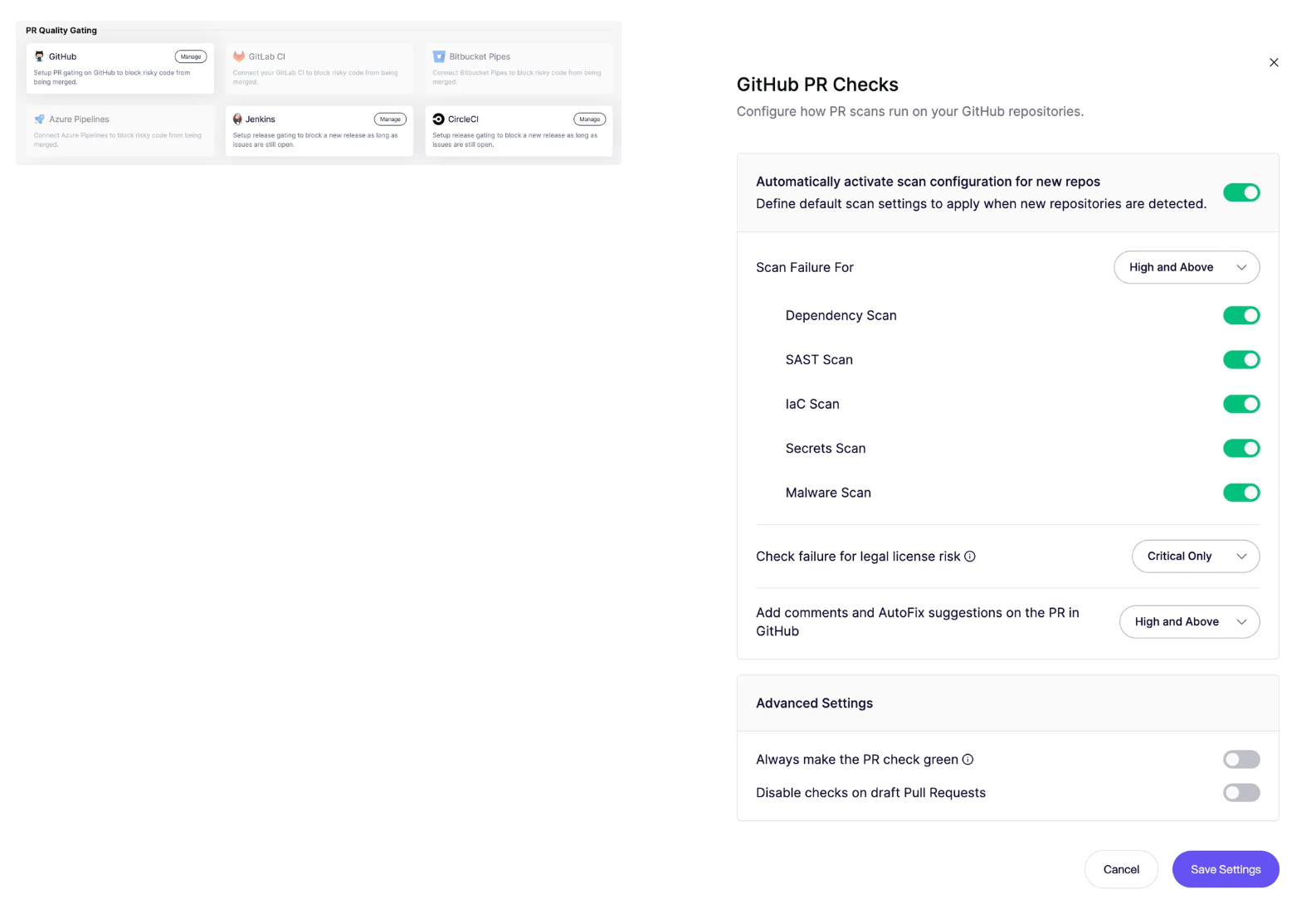

PR Gating

Em equipes profissionais, o código inseguro é bloqueado antes de chegar à produção usando PR gating. Os alunos podem aprender a usar o PR gating, evitando merges que introduzam vulnerabilidades acima de um limite de gravidade escolhido.

Captura de tela: Tela de configuração de PR gating mostrando como os pull requests podem ser bloqueados se introduzirem vulnerabilidades, com controles detalhados para tipos de varredura, limites de gravidade e integrações CI/CD.

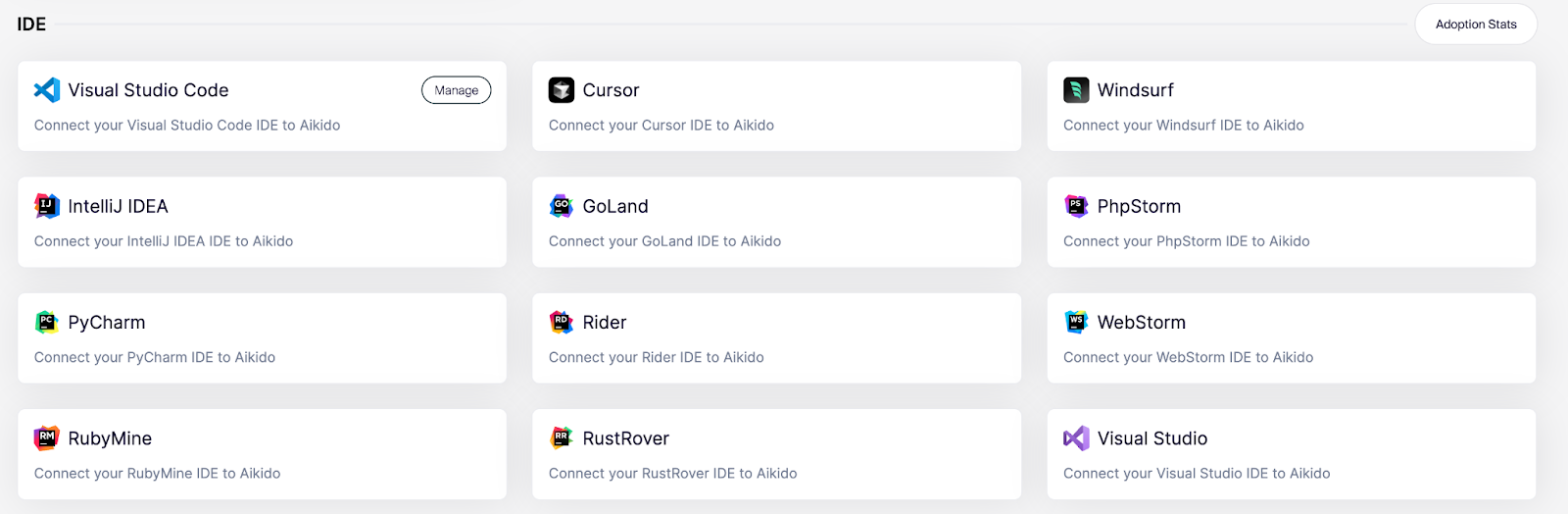

Plugins de IDE

A segurança também pode ser antecipada, para a fase de codificação. Com os plugins de IDE, os alunos veem os problemas sinalizados diretamente em seu editor antes de commitar o código. Uma tarefa poderia ser acionar uma descoberta no VS Code, corrigi-la e confirmar a resolução no Aikido.

Captura de tela: Plugin de IDE destacando um problema no VS Code

Como Pode Ser o Primeiro Mês

- Na primeira semana, conecte repositórios e execute a varredura inicial para introduzir categorias de descobertas.

- Na segunda semana, explore dependências e redução de ruído.

- Na terceira semana, ensine priorização com alcançabilidade.

- Na quarta semana, atribua exercícios de remediação usando comparações do AutoFix.

- Na quinta semana, revise o progresso com relatórios para destacar padrões de risco de longo prazo.

Próximos Passos para Professores

Conecte um repositório de demonstração, convide alunos e execute sua primeira varredura. Use lições essenciais como redução de ruído, alcançabilidade, proteção em tempo de execução e AutoFix, e adicione módulos avançados como PR gating ou plugins de IDE para projetos de conclusão.

Com o Aikido, os alunos adquirem habilidades de segurança do mundo real, prontas para o mercado de trabalho, sem custo e sem complexidade adicional.