TL;DR

Aikido se uma atualização de dependência contém alterações significativas e mostra o que mudou. Em seguida, analisa a base de código para determinar se essas alterações realmente afetam a sua base de código. As equipas obtêm respostas claras antes de mesclar uma correção de segurança.

Confira a documentação aqui.

Por que as alterações significativas são importantes

Todos sabemos que os programadores querem manter o fluxo de trabalho, mas as questões de segurança muitas vezes os tiram desse estado. Não apenas porque isso interrompe o foco, mas porque introduz incerteza sobre o que fazer a seguir. Os programadores ficam sobrecarregados com alertas, mas se não sabem se o seu código é seguro para mesclar ou se a biblioteca é segura para atualizar, muitas vezes evitam tomar qualquer ação.

E isso é evidente: 65% dos programadores, engenheiros de segurança e líderes afirmaram que ignoraram verificações de segurança, descartaram descobertas ou adiaram correções devido à fadiga e à falta de confiança nas descobertas, de acordo com o relatório 2026 Aikido State of AI in Security & Development.

Aikido devolver essa confiança aos programadores. Uma das formas de o fazermos é através de duas funcionalidades complementares para dependências de código aberto: Alterações Significativas e Análise do Impacto da Atualização.

Os programadores não querem que lhes digam que devem fazer uma correção sem entender o motivo. Eles também querem saber quais são os efeitos colaterais de tal ação: isso poderia, por exemplo, danificar a sua aplicação?

É exatamente esse tipo de incerteza que deixa os programadores inquietos.

Visibilidade das alterações significativas

Fornecer contexto antecipadamente, em vez de aumentar a carga cognitiva dos programadores, é o objetivo da funcionalidade de alterações significativas.

Antes de uma atualização ser incorporada, Aikido o registo de alterações para determinar se ela introduz alterações significativas. Cada atualização se enquadra em uma das três categorias: tudo em ordem, alterações significativas aparentes ou validação manual necessária.

1. Tudo em ordem

Se não houver alterações significativas, a atualização será claramente marcada como segura.

Os programadores podem então prosseguir com a correção com confiança.

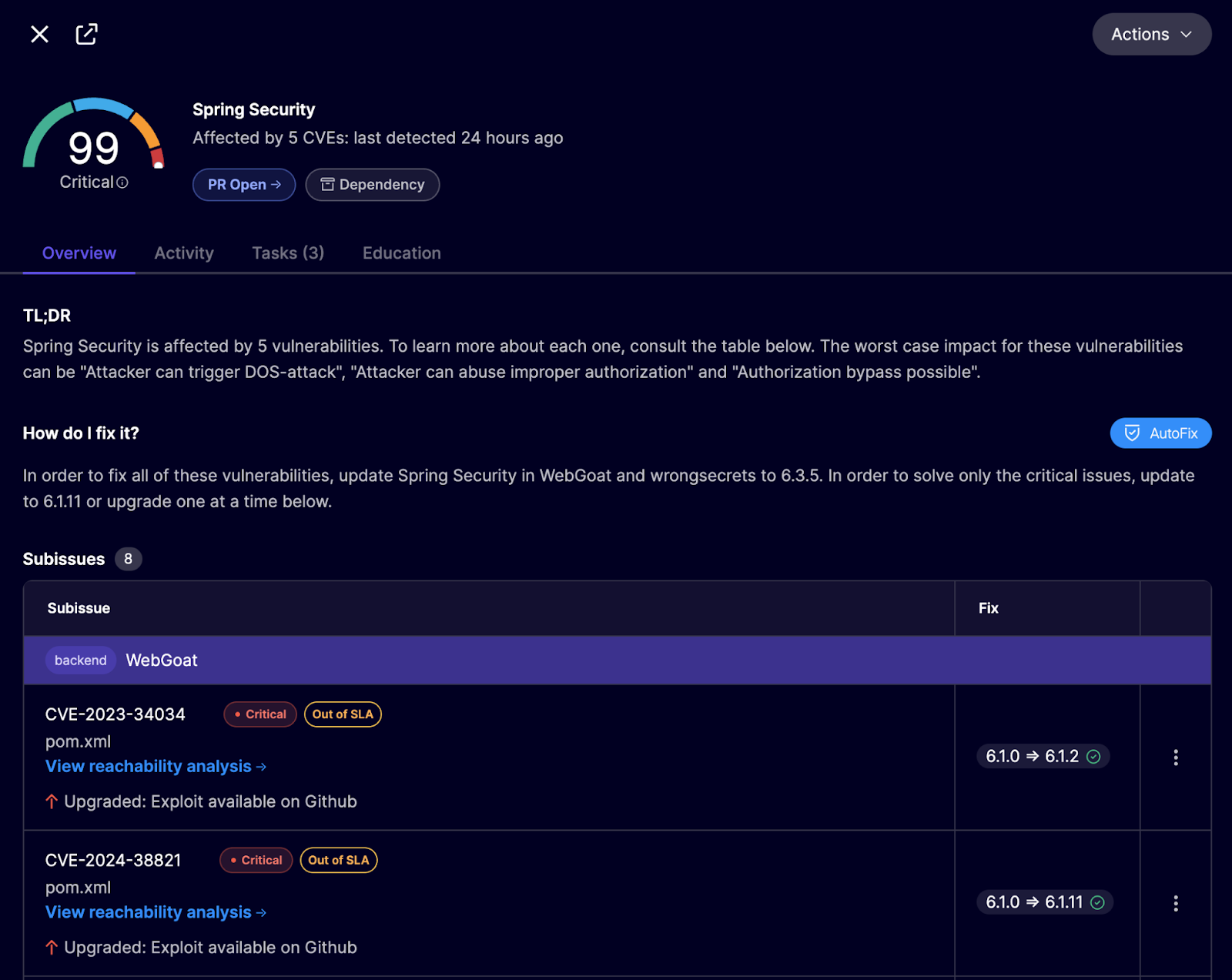

A questão da dependência mostra a versão mínima necessária para corrigi-la. Neste exemplo do Spring Security abaixo, fica claro que o CVE será corrigido com a atualização para a versão 6.1.2.

A atualização está claramente marcada como segura, com o registo de alterações relevante vinculado para verificação, garantindo aos programadores que nada será danificado quando a atualização for aplicada.

2. Aparecem alterações significativas

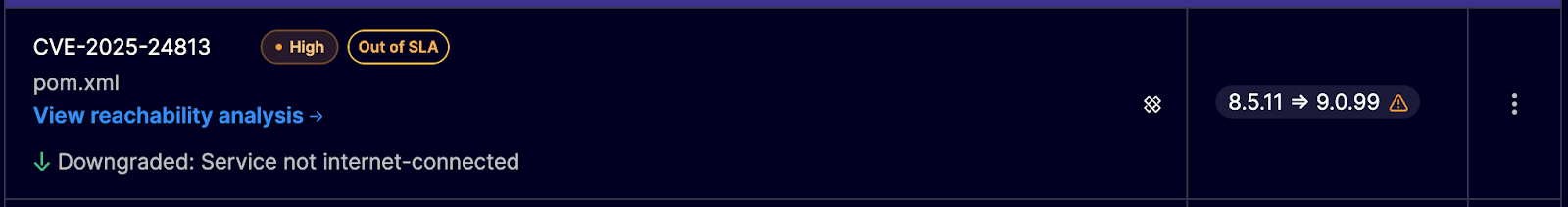

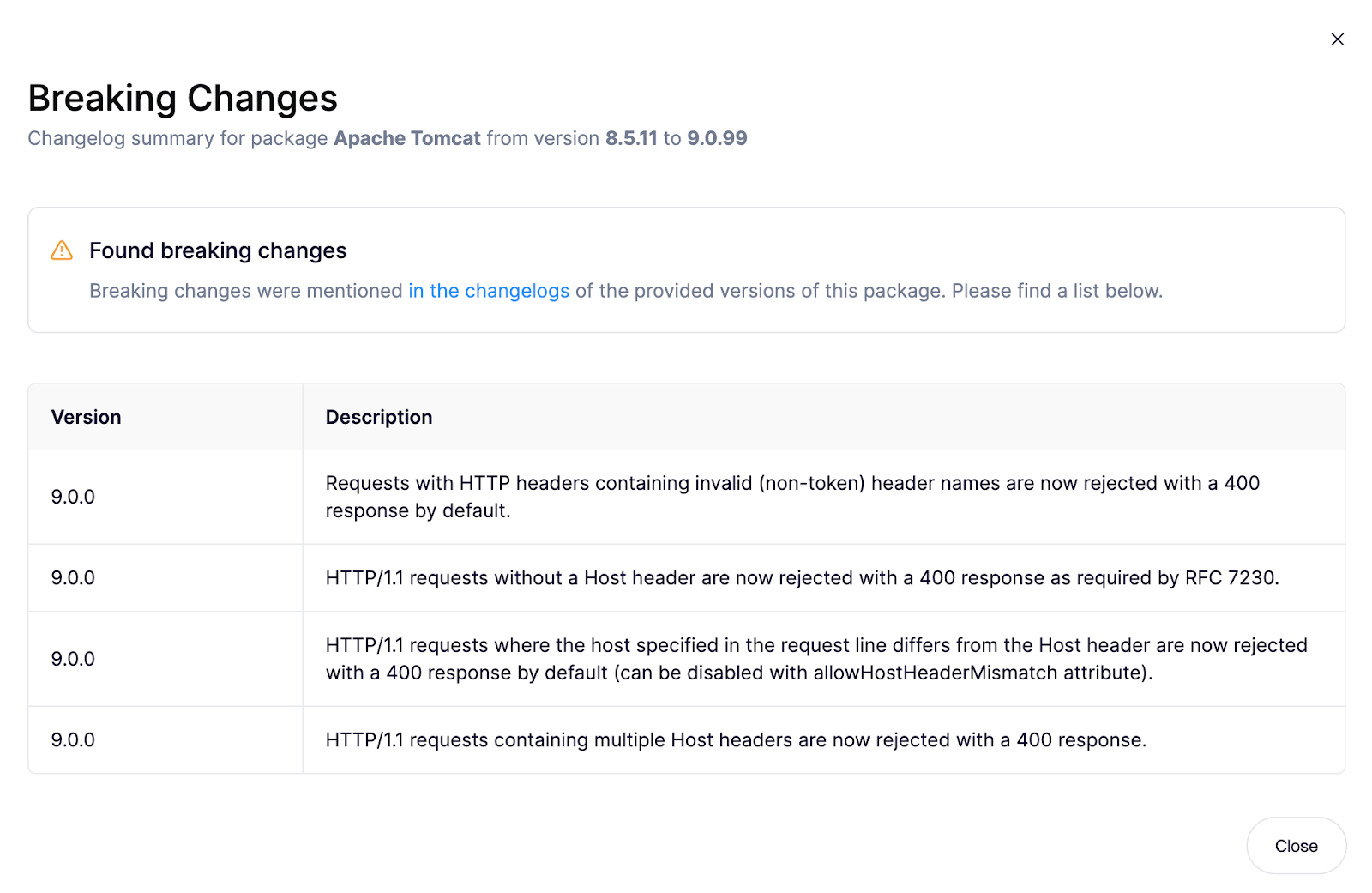

Se houver alterações significativas que afetem a sua aplicação, Aikido sinalizar isso.

As alterações significativas estão resumidas diretamente ao lado da atualização.

In this example, Tomcat may have previously allowed requests with slightly malformed headers, or those that had a missing <host> header, or even conflicting host information. The new version rejects those requests with a 400 Bad Request by default.

A atualização não modifica o código da sua aplicação, mas pode interromper as interações com clientes antigos ou ferramentas internas que enviam esses tipos de solicitações, juntamente com outros casos extremos.

Em vez disso, eles podem atualizar imediatamente, sabendo que não existem clientes legados e que todo o tráfego passa por proxies bem configurados, ou, alternativamente, podem testar antes da fusão, agendar a atualização para um sprint em que o trabalho de infraestrutura faça mais sentido, ou até mesmo atualizar para a correção CVE, mas relaxar temporariamente a configuração rígida.

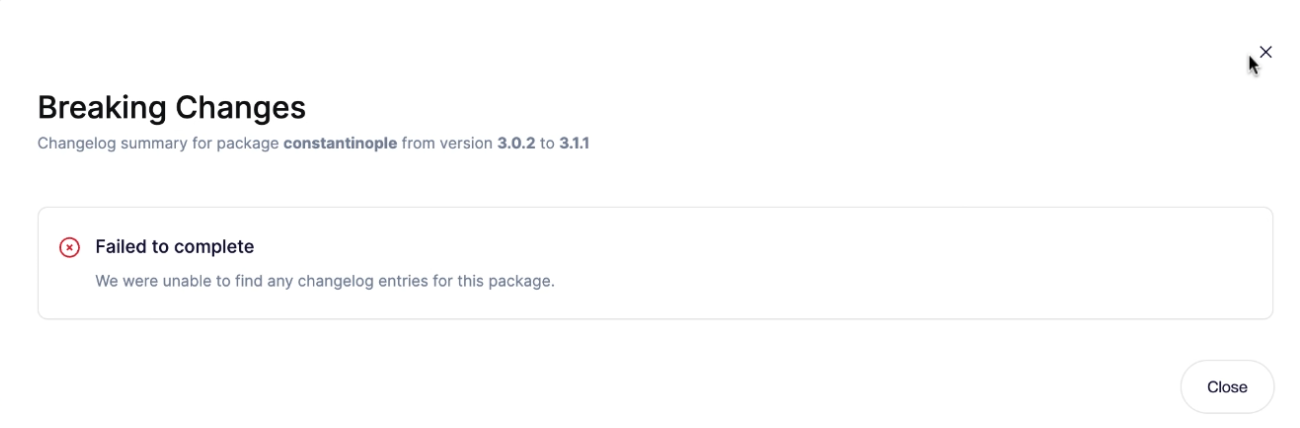

3. Validação manual necessária

Se não existir um registo de alterações, essa incerteza é explicitada.

Isso proporciona ao programador transparência, pois não há evidências de alterações significativas. Isso pode ser devido ao facto de o responsável pela manutenção não documentar as alterações significativas ou à má manutenção do projeto. Quando não há um registo de alterações disponível, a atualização é mais arriscada, o que indica aos programadores que eles precisam de validar a atualização manualmente.

Apresentando a análise do impacto da atualização

Identificar alterações significativas é apenas metade do trabalho.

A análise do impacto da atualização vai além, analisando a base de código para determinar se essas alterações são realmente executadas. A análise é executada automaticamente como parte da solicitação pull.

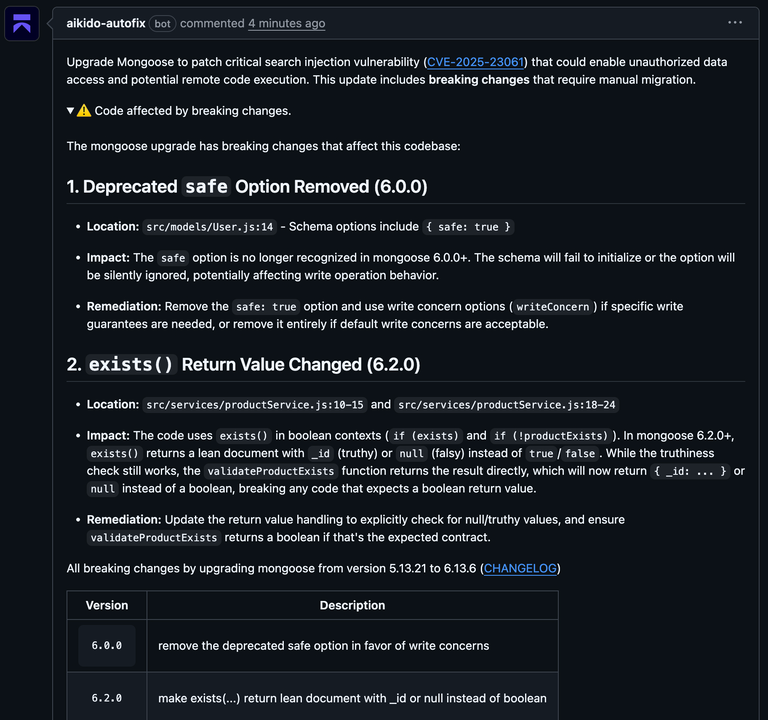

No exemplo abaixo, a atualização do Mongoose introduz duas alterações significativas. A solicitação pull identifica os ficheiros e linhas exatos que dependem do comportamento obsoleto, explica o que mudou e descreve o que precisa ser atualizado.

Aikido o que normalmente exigiria a leitura de notas de lançamento e o rastreamento de utilizações diretamente na solicitação de pull.

Atualizar uma dependência não deve exigir suposições. Quando o efeito de uma alteração é claro, as equipas podem avançar sem hesitação (e as correções de segurança têm mais chances de serem incorporadas).

As alterações significativas e a análise do impacto da atualização estão disponíveis para projetos JavaScript, Python, Java (incluindo Kotlin e Scala), Go, .NET, PHP e Clojure.