A adoção da Cloud marcou um ponto de virada significativo na forma como provisionamos e implantamos infraestrutura, à medida que máquinas físicas foram substituídas por máquinas virtuais, escalar a infraestrutura exigiu mais do que apenas mais mão de obra, exigiu automação. Isso levou à introdução da Infrastructure as Code (IaC), um mercado que deve crescer de US$ 1,06 bilhão em 2023 para US$ 9,4 bilhões até 2034.

Mas onde os desenvolvedores veem valor, os agentes de ameaça veem uma oportunidade. É por isso que a varredura de Infrastructure as Code é de missão crítica em 2026.

Os scanners IaC atuam como seus revisores de código automatizados, identificando problemas de segurança e conformidade em manifestos de Terraform, CloudFormation, Kubernetes e muito mais antes que cheguem à produção. Nesta publicação, destacaremos as principais ferramentas de varredura IaC disponíveis hoje, e então detalharemos quais são as melhores para casos de uso específicos (desenvolvedores, empresas, startups, etc.) para que você possa entregar infraestrutura segura sem o 'teatro da segurança'.

Abordaremos as principais ferramentas de varredura de Infrastructure as Code (IaC) para ajudar sua equipe a identificar configurações incorretas e aplicar a segurança do desenvolvimento à implantação. Começamos com uma lista abrangente dos scanners IaC mais confiáveis, e então detalharemos quais ferramentas são as melhores para casos de uso específicos, como desenvolvedores, empresas, startups, equipes Terraform e muito mais. Pule para o caso de uso relevante abaixo, se desejar.

- As 5 Melhores Ferramentas IaC para Desenvolvedores

- As 5 Melhores Ferramentas IaC para Equipes Empresariais

- As 5 Melhores Ferramentas IaC para Startups

- Os 5 Melhores Scanners IaC Gratuitos

- As 5 Melhores Ferramentas IaC Open Source

- Os 5 Melhores Scanners IaC para Terraform

- Os 5 Melhores Scanners IaC para CloudFormation

TL;DR

Aikido Security é a principal escolha para varredura IaC porque encontra más configurações reais na Cloud onde elas realmente acontecem em Terraform, Kubernetes, CloudFormation e Dockerfiles.

Em vez de sobrecarregar as equipes com violações de política teóricas, o Aikido identifica riscos de alto impacto, como recursos expostos publicamente, permissões IAM excessivas e padrões inseguros do Kubernetes, diretamente na linha de código que os introduziu.

As varreduras são executadas automaticamente em pull requests e CI, com orientação de remediação clara e amigável ao desenvolvedor, para que a infraestrutura insegura nunca chegue à produção. Ao combinar análise IaC de baixo ruído com segurança de aplicações e dependências em uma única plataforma, o Aikido permite que as equipes protejam a infraestrutura Cloud sem atrasar os desenvolvedores.

O que é Varredura IaC?

A varredura de Infrastructure as Code (IaC) é o processo de analisar seus arquivos de configuração IaC em busca de erros, falhas de segurança ou violações de política antes da implantação. Embora o IaC forneça automação, ele não é seguro por padrão, o que significa que o exemplo na documentação do provedor pode ser bom para uma avaliação rápida, mas inadequado para a segurança em produção.

O objetivo é "shift left", o que significa encontrar e corrigir riscos de infraestrutura no código, durante o desenvolvimento, em vez de na produção. Em suma, a varredura IaC permite que você encontre vulnerabilidades antes que elas cheguem à produção.

Por Que Você Precisa de Ferramentas de Varredura IaC

Se existem Testes Dinâmicos de Segurança de Aplicações (ou Testes de Segurança em Tempo de Execução) modernos e scanners de vulnerabilidades se integram em pipelines CI/CD modernos, por que você precisa de ferramentas de varredura IaC?

- Detecte Más Configurações Precocemente: Scanners IaC sinalizam problemas como firewalls abertos, buckets S3 públicos ou configurações de criptografia fracas antes do provisionamento. Isso previne erros caros – quase um quarto dos incidentes de segurança na nuvem resultam de más configurações.

- Shift Security Left: Ao integrar-se a CI/CD e até mesmo IDEs, as ferramentas IaC fornecem feedback imediato aos desenvolvedores. Corrigir uma vulnerabilidade em um arquivo Terraform durante um pull request é muito mais fácil (e mais barato) do que correr para corrigir após uma violação em produção.

- Automatize a Conformidade: Scanners de IaC vêm com regras para padrões como benchmarks CIS, HIPAA, PCI-DSS e outros. Eles aplicam automaticamente essas políticas em cada commit, garantindo que suas configurações atendam aos requisitos organizacionais e regulatórios sem auditorias manuais.

- Guardrails Multi-Cloud Consistentes: Em ambientes híbridos e multi-Cloud, as ferramentas de IaC fornecem uma única fonte de verdade para políticas de segurança. Elas aplicam as mesmas verificações, seja você implantando em AWS, Azure, GCP ou Kubernetes, eliminando desvios e erros humanos entre os ambientes.

- Velocidade do Desenvolvedor sem Sacrificar a Segurança: Os melhores scanners de IaC priorizam questões importantes e reduzem o ruído. Isso mantém os engenheiros produtivos, destacando os itens que realmente precisam ser corrigidos.

Tipos de Ferramentas de Varredura IaC

De modo geral, as ferramentas de varredura IaC podem ser classificadas em alguns grupos.

1. Linters: Eles fornecem verificações básicas de sintaxe e garantem estilo consistente, bem como padrões de código uniformes.

2 . Análise Estática de Código: Estas inspecionam o código sem executá-lo, o que permite que bugs e configurações incorretas sejam encontrados antes que um pull request ou uma implantação contínua seja executada.

3. Scanners de Vulnerabilidade: adotam uma abordagem diferente, procurando por vulnerabilidades conhecidas no código ou no provedor.

4. Testadores de Segurança de Aplicações Estáticas (SAST): semelhantes às ferramentas de análise estática de código, as ferramentas SAST analisam ameaças avaliando padrões conhecidos e padrões de codificação inseguros.

Como Escolher a Ferramenta Certa de Varredura IaC

Nem todos os scanners de IaC são iguais. Ao avaliar qual ferramenta se adapta à sua equipe, aqui estão alguns pontos chave a considerar:

- Tecnologias Suportadas: Garanta que a ferramenta cubra sua stack. Você precisa de Terraform e CloudFormation? YAML do Kubernetes e Helm charts? Escolha um scanner que suporte todos os frameworks de IaC e provedores de Cloud que você usa (AWS, Azure, GCP, etc.) para uma cobertura abrangente.

- Conjunto de Regras e Customização: Procure por uma rica biblioteca de políticas integradas (melhores práticas de segurança, benchmarks CIS) e a capacidade de adicionar as suas próprias. Por exemplo, Bridgecrew vem com mais de 1.800 políticas pré-construídas e também permite que você escreva verificações personalizadas em código. Regras personalizadas garantem que a ferramenta possa aplicar os requisitos específicos da sua organização.

- Integração e Experiência do Desenvolvedor: A ferramenta ideal se integra ao seu fluxo de trabalho – pipelines de CI/CD, git hooks, extensões de IDE e sistemas de tickets. Feedback CLI em tempo real e fácil integração com pipelines são essenciais para a adoção pelos desenvolvedores. Se for um SaaS, verifique as integrações com seus repositórios (GitHub, GitLab, Bitbucket) e chatOps (Slack, Teams) para alertas.

- Redução de ruído: Ferramentas que simplesmente despejam centenas de achados não são úteis. Priorização e filtragem são cruciais. O scanner usa contexto (por exemplo, relacionamentos de recursos Cloud) para destacar configurações incorretas críticas em vez de informativas? Algumas plataformas (como Aikido Security) até usam IA para Auto-triage ou corrigir problemas, reduzindo o fluxo de alertas.

- Escalabilidade e Recursos Empresariais: Para equipes maiores, considere controle de acesso baseado em função, integração com SSO, dashboards centralizados e relatórios. Ferramentas focadas em empresas podem oferecer detecção de desvio (sinalizando quando a infraestrutura implantada se desvia do IaC), relatórios de conformidade avançados ou opções de implantação on-premise para organizações sensíveis à segurança.

Mantenha esses critérios em mente ao avaliar as opções. Agora, vamos analisar as principais ferramentas de varredura IaC de 2026 e o que faz cada uma se destacar.

As 12 Melhores Ferramentas de Varredura IaC

Abaixo, compilamos uma lista atualizada das principais ferramentas de segurança de Infraestrutura como Código (em ordem alfabética). Abordaremos o que cada ferramenta faz, principais recursos, casos de uso ideais, informações de preços e muito mais. Mais tarde, aprofundaremos quais ferramentas são melhores para cenários específicos, como startups vs. empresas, Terraform vs. CloudFormation, etc.

À primeira vista, aqui está uma comparação das 5 principais ferramentas de varredura IaC em geral, com base em recursos como formatos IaC suportados, integração CI/CD e redução de falsos positivos. Essas plataformas são as melhores da categoria para uma variedade de necessidades — desde startups focadas em desenvolvedores até grandes ambientes corporativos.

1. Checkov

Checkov é a potência open-source para varredura IaC. Criado pela Bridgecrew, Checkov é uma ferramenta CLI que analisa estaticamente templates IaC em busca de configurações incorretas e problemas de segurança. Ele suporta nativamente uma vasta gama de formatos: Terraform (HCL e plan JSON), CloudFormation, AWS SAM, Kubernetes YAML, Helm charts, Docker Compose, e muito mais. Checkov vem com centenas de políticas integradas (escritas em Python ou YAML) cobrindo as melhores práticas comuns de segurança e conformidade.

Você pode executar o Checkov localmente (desenvolvedores frequentemente o utilizam no pre-commit ou em CI) e ele exibirá quaisquer políticas falhas com números de linha e orientação de correção. Ele também se integra facilmente em pipelines de CI e até possui extensões para IDEs como o VS Code. Por ser open source, muitas outras ferramentas (incluindo algumas nesta lista) utilizam o Checkov internamente. É conhecido por sua ampla cobertura e contribuições ativas da comunidade.

Principais recursos:

- Suporte Multi-Framework: Varra Terraform, CloudFormation, manifestos Kubernetes, Helm, Azure ARM, Google Cloud Deployment Manager e muito mais em uma única ferramenta. Este amplo suporte significa que você pode usar o Checkov como um scanner completo para todo o seu código de infraestrutura.

- Policy-as-Code: Vem com um forte conjunto de regras integradas (mais de 1.000). Você também pode escrever políticas personalizadas em Python (para lógica complexa) ou YAML (para verificações de configuração simples) para aplicar requisitos específicos da organização.

- Integração CI/CD e Git: O Checkov é projetado para automação. Ele funciona como uma ferramenta de linha de comando em qualquer CI, e existem GitHub Actions oficiais, templates de GitLab CI, etc., para integrá-lo facilmente ao seu pipeline. Muitos desenvolvedores também executam o Checkov como um linter local.

- Saída de Resultados: Por padrão, a saída é em formato legível por humanos, além de JSON ou JUnit XML para análise por máquina. Ele destaca o arquivo e a linha de cada violação e links para a documentação de cada verificação falha. Isso facilita a compreensão e a correção dos problemas.

- Extensível e em Evolução: A comunidade adiciona continuamente novas verificações para problemas emergentes. Por exemplo, à medida que os serviços Cloud são atualizados, o Checkov frequentemente tem novas políticas adicionadas rapidamente. Sua natureza open-source significa que ele acompanha as últimas preocupações de segurança IaC.

Melhor para: Desenvolvedores e DevOps práticos que desejam uma ferramenta gratuita e open-source para integrar em seu fluxo de trabalho. Se você se sente confortável com ferramentas CLI e deseja controle total e transparência, o Checkov é uma ótima escolha. Ele se destaca em ambientes com uso intenso de Terraform, mas é igualmente útil para configurações de Kubernetes e multi-cloud. Também ideal para aqueles que desejam construir políticas personalizadas ou integrar a varredura profundamente em pipelines personalizados.

Prós:

- Open-source e gratuito, tornando-o acessível para equipes de qualquer tamanho

- Amplo suporte a formatos IaC permite que uma única ferramenta varra diversas definições de infraestrutura

- Modelo robusto de Policy-as-Code permite personalização via Python ou YAML

Contras:

- A experiência CLI-first pode ser menos acessível para stakeholders não técnicos

- Pode gerar um grande volume de descobertas sem ajuste ou filtragem de políticas

- Requer esforço manual para gerenciar políticas, exceções e relatórios em escala

- Sem detecção nativa de drift ou visibilidade da postura da Cloud em tempo de execução

Preço: Gratuito e de código aberto. (Recursos Enterprise disponíveis via Prisma Cloud Bridgecrew SaaS, mas o scanner Checkov principal é licenciado sob Apache 2.0 sem custo.)

Avaliação Gartner: 4.5/5.0

Avaliações do Checkov:

2. Aikido Security

Dashboard do Aikido Security filtrando resultados por tipo de problema e severidade. Neste exemplo, 4200 achados são destilados em 200 problemas priorizados (“Aikido Refined”), reduzindo o ruído em 95%.

Aikido Security é uma ferramenta de varredura de Infrastructure as Code (IaC) focada no desenvolvedor que ajuda as equipes a prevenir configurações incorretas reais na Cloud antes que cheguem à produção. Ela analisa Terraform, CloudFormation, manifestos Kubernetes e Dockerfiles com contexto de provedor de Cloud, garantindo que os achados reflitam como a infraestrutura realmente se comporta na AWS, GCP e Azure.

Em vez de sobrecarregar as equipes com violações de política teóricas, Aikido foca em riscos de alto impacto, como recursos expostos publicamente, permissões IAM excessivamente permissivas, acesso de rede aberto e padrões Kubernetes inseguros. Os problemas são apresentados diretamente na linha de código que os introduziu, com explicações claras e orientação prática para remediação.

Varreduras IaC são executadas automaticamente em pull requests e pipelines de CI/CD, dando aos desenvolvedores feedback rápido no início do fluxo de trabalho. Aikido utiliza priorização impulsionada por IA para reduzir drasticamente a fadiga de alertas, destilando grandes volumes de achados brutos em um pequeno conjunto de problemas acionáveis.

Um diferencial chave é o Autofix assistido por IA do Aikido. Para muitos problemas de IaC, ele pode gerar correções com um clique ou pull requests prontas para merge que aplicam mudanças de configuração seguras diretamente em manifestos Terraform ou Kubernetes, encurtando significativamente os ciclos de remediação.

Embora a varredura IaC seja robusta por si só, Aikido também pode correlacionar riscos de infraestrutura com o contexto de aplicação e dependência quando necessário, tudo a partir de um único dashboard amigável para desenvolvedores.

Principais recursos

- Varredura IaC com reconhecimento de contexto para Terraform, CloudFormation, manifestos Kubernetes e Dockerfiles, com reconhecimento de provedor de Cloud (AWS, GCP, Azure).

- Detecção de má-configuração de alto impacto para problemas como recursos expostos publicamente, permissões IAM excessivas, acesso de rede aberto e padrões inseguros do Kubernetes.

- Autofix alimentado por IA para IaC que gera correções com um clique ou pull requests prontas para merge com mudanças de configuração seguras.

- CI/CD automático e varredura de pull requests para detectar problemas de IaC antes do merge ou da implantação.

- Redução de ruído e priorização inteligente que filtra alertas de baixo valor e destaca apenas riscos de segurança e conformidade acionáveis.

- UI limpa e filtragem por severidade, tipo de recurso, repositório e ambiente.

Prós

- Forte foco em riscos de segurança na nuvem do mundo real, não em violações de política teóricas.

- Baixa taxa de falsos positivos, tornando os achados de IaC utilizáveis para desenvolvedores.

- Remediação rápida através de correções geradas por IA e pull requests automatizadas.

- Workflows amigáveis para desenvolvedores com feedback nativo de PR e integração com CI.

- A varredura IaC funciona bem por si só, sem exigir uma configuração complexa de múltiplas ferramentas.

- Capacidade de correlacionar achados de IaC com o contexto de aplicação e dependência quando necessário.

Ideal para:

Equipes e organizações centradas no desenvolvedor que desejam uma varredura IaC precisa, com baixo ruído e remediação rápida. Aikido é especialmente adequado para equipes que desejam prevenir mudanças de infraestrutura inseguras no início do ciclo de vida de desenvolvimento, sem adicionar atrito aos workflows dos desenvolvedores.

Preços:

Plano gratuito disponível. Planos pagos a partir de aproximadamente US$350/mês, com um teste gratuito sem necessidade de cartão de crédito.

Avaliações do Aikido Security:

3. Accurics (Tenable Cloud Security)

Accurics (agora parte da Tenable) é uma plataforma que protege a infraestrutura do código à Cloud. Ela combina varredura IaC estática com gerenciamento de postura de Cloud em tempo de execução. A Accurics varre seu IaC de Terraform, CloudFormation e Kubernetes em busca de má-configurações e violações de política, e então monitora sua infraestrutura de Cloud implantada para drift. Isso significa que ela não apenas detecta problemas antes do provisionamento, mas também fica de olho em quaisquer mudanças fora de banda na produção. Ela se integra com pipelines de CI/CD e controle de versão para incorporar verificações nos workflows de desenvolvimento. Notavelmente, a Accurics pode gerar automaticamente código de remediação – oferecendo sugestões de "fix as code" para alinhar sua infraestrutura com políticas de segurança.

Principais recursos:

- Segurança de Ciclo de Vida Completo: Combina varredura IaC pré-implantação com detecção de drift pós-implantação para segurança na nuvem holística.

- Motor Policy-as-Code: Usa o motor de política OPA/Rego (via Terrascan) com centenas de regras integradas para conformidade com AWS, Azure, GCP e a capacidade de adicionar políticas personalizadas.

- Integração GitOps: Integra-se com sistemas de controle de versão e CI para impor verificações no momento do commit e da build. Também taggeia componentes IaC (via Yor) para rastrear recursos do código à Cloud.

- Remediação Autônoma: Fornece correções automatizadas (como patches de código Terraform) quando violações são encontradas, permitindo que as equipes remediem atualizando o código em vez de hotfixes manuais.

- Pronto para Empresas: Agora sob a Tenable, oferece recursos empresariais como RBAC, dashboards e fácil emparelhamento com a varredura de Cloud da Tenable para tempo de execução (Containers, VMs, etc.).

Melhor para: Organizações que praticam GitOps e que desejam uma solução unificada para IaC e segurança de Cloud em tempo de execução. Ótimo para empresas que precisam de prevenção de drift e integração com gerenciamento de vulnerabilidades mais amplo.

Preços: Produto empresarial comercial (Tenable Cloud Security); preços sob consulta, com planos provavelmente em camadas.

Prós:

- Forte cobertura ponta a ponta em todo o ciclo de vida da infraestrutura, desde a autoria de IaC até a detecção de drift pós-implantação.

- A abordagem Policy-as-Code alinha-se bem com GitOps e permite uma aplicação consistente e repetível em todos os ambientes.

Contras:

- O conjunto de recursos focado em empresas pode ser mais complexo do que o necessário para equipes menores ou ambientes Cloud em estágio inicial.

- A dependência de Policy-as-Code exige que as equipes estejam familiarizadas com Rego e fluxos de trabalho de governança.

- Preços comerciais e pacotes empresariais podem ser uma barreira para organizações sensíveis a custos.

Preços: Entre em contato com vendas

Classificação Gartner: 4.8/5.0

Avaliações do Accurics:

Classificação Gartner: 4.9/5.0

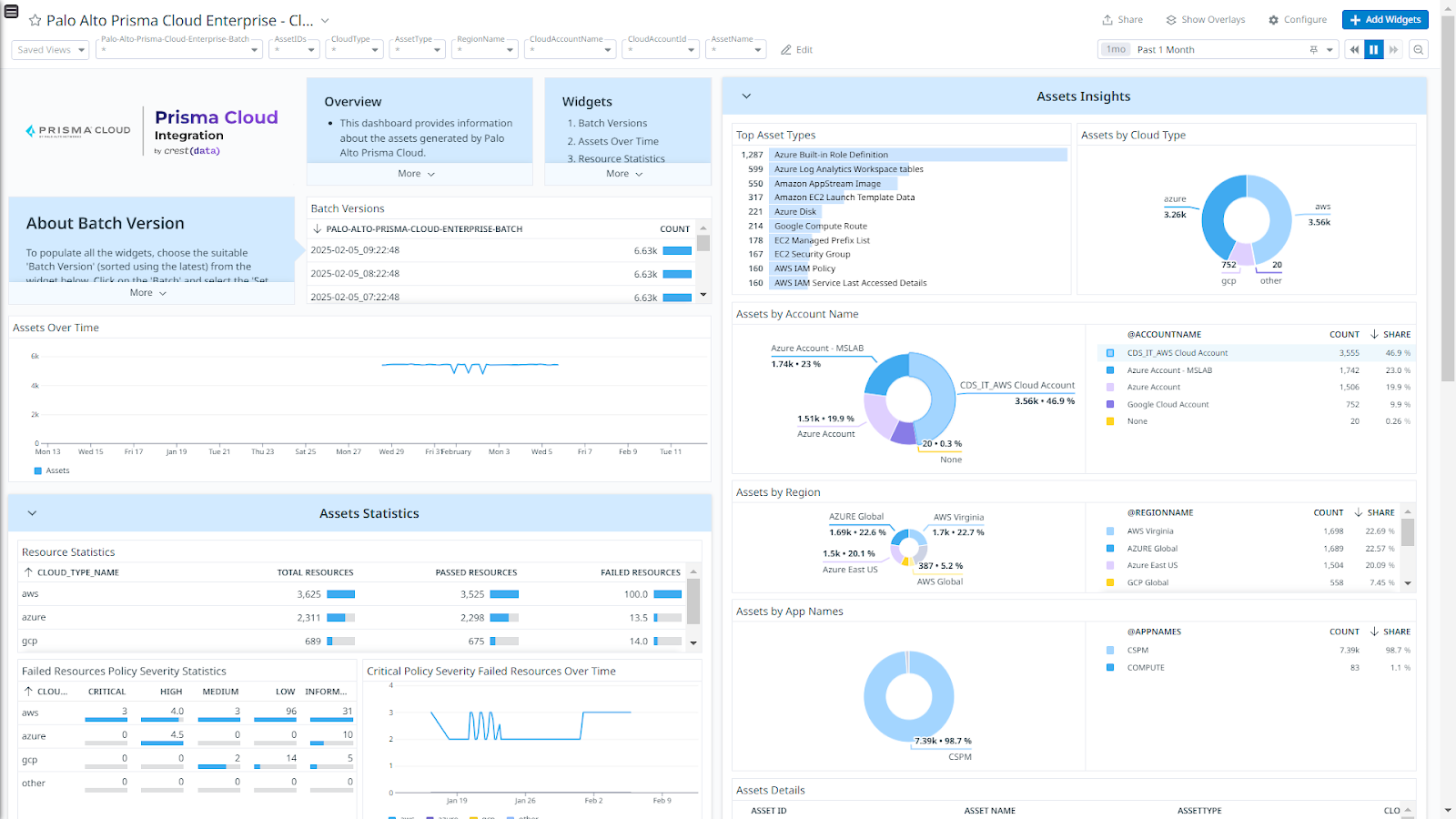

4. Bridgecrew (Prisma Cloud)

Bridgecrew é uma plataforma de segurança IaC que automatiza a segurança da configuração Cloud. Adquirida pela Palo Alto Networks, a Bridgecrew impulsiona o módulo de segurança IaC do Prisma Cloud, embora muitos ainda se refiram a ela como Bridgecrew. Esta ferramenta verifica a infraestrutura como código em busca de configurações incorretas (Terraform, CloudFormation, manifestos Kubernetes, Dockerfiles e muito mais) e impõe as melhores práticas usando uma vasta biblioteca de políticas. A Bridgecrew se integra com controle de versão e pipelines de CI para detectar problemas durante o tempo de build, e pode se conectar a contas Cloud ativas para sinalizar desvios (drift) ou configurações incorretas de produção na AWS, Azure e GCP.

Principais recursos:

- Vasta Biblioteca de Políticas: Mais de 1.800 políticas integradas cobrindo serviços AWS, Azure, GCP, além de benchmarks Docker/K8s. As políticas incluem as melhores práticas de segurança e regras de conformidade (CIS, ISO, etc.), todas continuamente atualizadas.

- Detecção de Desvios (Drift): Através da integração com APIs Cloud, a Bridgecrew detecta quando a infraestrutura implantada se desvia do seu IaC e o alerta (ou até mesmo abre uma correção de código para reconciliá-lo). Isso garante que seu repositório permaneça a única fonte de verdade para a configuração.

- Plataforma Empresarial: Parte do Prisma Cloud, a Bridgecrew oferece painéis centralizados, relatórios de conformidade, acesso baseado em função e escalabilidade para grandes organizações.

Ideal para: Equipes DevSecOps empresariais e equipes de plataforma Cloud que precisam aplicar segurança em IaC em escala. A Bridgecrew é especialmente útil se você já faz parte do ecossistema Palo Alto ou deseja um SaaS sofisticado com varredura de código e gerenciamento de postura Cloud em um só lugar. É uma excelente escolha para organizações que utilizam Terraform intensivamente, dadas suas fortes capacidades de suporte a Terraform e detecção de desvios (drift).

Prós:

- Vasta biblioteca de políticas bem mantida oferece forte cobertura em AWS, Azure, GCP e Kubernetes

- O suporte profundo a Terraform o torna eficaz para equipes de engenharia de plataforma e com grande volume de infraestrutura.

Contras:

- A abordagem baseada em muitas políticas pode gerar um alto volume de descobertas sem um ajuste cuidadoso.

- O desenvolvimento de políticas personalizadas exige familiaridade com YAML ou Python.

- A complexidade da plataforma pode ser desnecessária para equipes menores ou configurações Cloud simples.

- A melhor experiência é alcançada quando usado como parte do ecossistema mais amplo do Prisma Cloud.

Preços: Entre em contato com vendas

Classificação Gartner: 4.5/5.0

Avaliações do Bridgecrew:

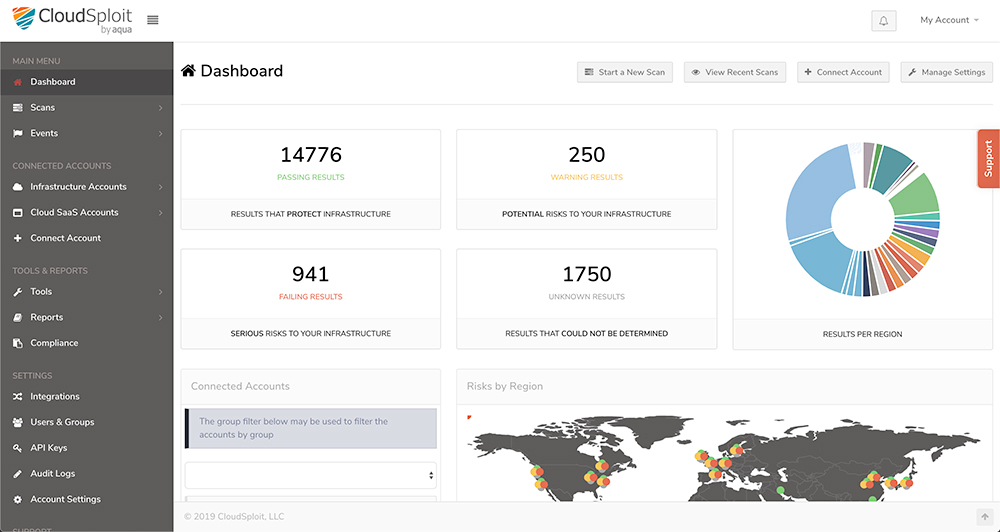

5. CloudSploit by Aqua Security

CloudSploit é uma ferramenta de código aberto (e SaaS) para escanear contas de infraestrutura Cloud em busca de problemas de segurança. Ao contrário dos scanners de código estático, o CloudSploit foca na varredura de configurações incorretas em ambientes em tempo real; ele usa APIs de provedores Cloud para detectar configurações de risco na AWS, Azure, Google Cloud e outros. É frequentemente categorizado como uma ferramenta de Cloud Security Posture Management (CSPM). Embora o CloudSploit não escaneie código IaC diretamente, ele complementa a varredura IaC ao encontrar problemas na infraestrutura implantada, incluindo recursos criados via IaC. A Aqua Security mantém as regras de código aberto do CloudSploit e também o oferece como parte de sua plataforma comercial.

Principais recursos:

- Varredura de Postura Multi-Cloud: Suporta AWS (centenas de verificações), além de Azure, GCP, Oracle Cloud e até configurações do GitHub. Ele procura por configurações incorretas como grupos de segurança abertos, permissões IAM excessivamente amplas, bancos de dados não criptografados, etc., em seus consoles Cloud.

- Monitoramento Contínuo: Pode ser configurado para rodar em um cronograma ou continuamente via SaaS, para que você receba alertas assim que uma configuração de risco aparecer em seu ambiente.

- Verificações Extensíveis: O core de código aberto permite plugins personalizados. Você pode escrever verificações adicionais ou modificar as existentes para se adequar à sua política de segurança. A ferramenta é essencialmente um scanner baseado em Node.js com regras definidas em JSON.

- Relatórios e APIs: CloudSploit fornece relatórios de descobertas por severidade e serviço. Na versão SaaS, você obtém um dashboard e integração com Slack, Jira e assim por diante. A versão de código aberto gera resultados para o console ou JSON, que você pode direcionar para outros sistemas.

- Integração com Aqua: Como parte da plataforma da Aqua Security, o CloudSploit se integra à varredura de Container e IaC. O Trivy da Aqua agora também possui varredura IaC e pode cobrir parte do mesmo terreno (configuração do Trivy), mas o CloudSploit continua sendo um especialista para verificações de configuração Cloud.

Ideal para: Equipes que desejam auditar continuamente ambientes Cloud em busca de problemas de segurança. Se você já usa scanners IaC para código, o CloudSploit preenche a lacuna ao detectar coisas como alguém ajustando uma configuração no console da AWS ou qualquer desvio entre o código e a configuração implantada. É ótimo para equipes de segurança que precisam de garantia de que a configuração Cloud permanece em conformidade ao longo do tempo. Também é bom para organizações que procuram uma solução CSPM gratuita/aberta para começar.

Preços: O core de código aberto é gratuito (varredura auto-hospedada). O CloudSploit SaaS da Aqua é uma assinatura paga (frequentemente incluída na plataforma de segurança na nuvem da Aqua).

Prós:

- Foca em ambientes Cloud em tempo real, detectando configurações incorretas que existem na infraestrutura implantada

- O suporte multi-Cloud permite a varredura de postura em AWS, Azure, GCP e outras plataformas

Contras:

- Não escaneia infraestrutura como código diretamente, exigindo o emparelhamento com ferramentas IaC para cobertura total

- A saída baseada em CLI e JSON na versão de código aberto carece de visibilidade centralizada

- Verificações baseadas em regras podem gerar ruído sem um ajuste cuidadoso da severidade

6. Datree

Datree é uma ferramenta CLI de código aberto e um controlador de admissão que ajuda a prevenir configurações incorretas no Kubernetes. Trata-se de aplicar verificações de política em manifestos do Kubernetes (YAMLs) antes que sejam aplicados a um cluster. Com o Datree, você pode definir regras ou usar políticas integradas para detectar problemas como limites de recursos ausentes, uso de APIs obsoletas ou configurações de risco em suas configurações K8s. Desenvolvedores executam o Datree localmente (ele se conecta ao kubectl como um plugin, ou como uma etapa de CI) para escanear YAMLs e Helm charts.

Datree também oferece um webhook de admissão do Kubernetes que pode rejeitar recursos mal configurados em tempo real se violarem a política – efetivamente controlando o kubectl apply no nível do cluster. Há um componente hospedado onde você pode gerenciar políticas em um dashboard central e obter relatórios entre as equipes. A missão do Datree é dar aos proprietários de Kubernetes a tranquilidade de que os desenvolvedores não estão implantando algo que possa quebrar o cluster ou introduzir um risco de segurança.

Principais recursos:

- Verificações Focadas em Kubernetes: Datree vem com dezenas de regras de melhores práticas para K8s, como garantir que as sondas de liveness/readiness estejam configuradas, nenhum Container privilegiado, usando as versões mais recentes da API, etc. Políticas como o NSA/CISA Kubernetes Hardening Guide, EKS Best Practices e benchmarks CIS estão disponíveis prontas para uso.

- CLI e Webhook de Admissão: Use a CLI para escanear arquivos de configuração durante o desenvolvimento/CI, e aplique via um controlador de admissão no cluster. O webhook de admissão bloqueará implantações que não atendam à política, atuando como uma rede de segurança em tempo de execução.

- Gerenciamento Central de Políticas: O SaaS da Datree permite que você defina e atualize políticas centralmente e que todos os desenvolvedores as usem. Ele também fornece um dashboard mostrando a conformidade de vários repositórios/clusters com as políticas. (Para uso puramente offline, você também pode executar o Datree CLI com arquivos de política locais.)

- Compatível com GitOps: Se você gerencia K8s via GitOps, o Datree pode ser integrado em seu pipeline para que qualquer manifesto enviado ao git seja validado. Ele suporta Helm charts e Kustomize, além de YAML puro, o que é ótimo para fluxos de trabalho modernos do Kubernetes.

- Extensibilidade: Você pode escrever regras personalizadas (baseadas em esquema JSON ou usando Open Policy Agent para cenários avançados). Isso permite que você aplique quaisquer convenções específicas da organização em recursos do Kubernetes.

Ideal para: Equipes de plataforma e engenheiros DevOps que gerenciam clusters Kubernetes, especialmente em organizações onde muitos desenvolvedores contribuem com configurações K8s. Startups e empresas de médio porte que executam K8s apreciarão a ferramenta gratuita com políticas robustas. Empresas podem usar o gerenciamento centralizado para aplicar padrões em dezenas de clusters.

Preços: CLI e core de código aberto (gratuitos). Eles têm planos pagos para os recursos SaaS (dashboard de políticas, SSO, etc.), mas os recursos de aplicação local e no cluster são gratuitos para usar.

7. KICS (Checkmarx)

KICS: “Keeping Infrastructure as Code Secure” é um popular scanner IaC de código aberto mantido pela Checkmarx. É uma ferramenta CLI completa que pode escanear Terraform (HCL), CloudFormation, manifestos Kubernetes, Ansible, Dockerfiles e muito mais em busca de erros de configuração e problemas de segurança. O KICS é conhecido por seu extenso conjunto de queries integradas: ele inclui mais de 2.000 regras para detectar tudo, desde grupos de segurança abertos a perfis IAM excessivamente permissivos e criptografia ausente em recursos. Cada query é basicamente um padrão de um problema potencial, e elas são escritas em um formato declarativo (em JSON/YAML), tornando-as fáceis de estender, com ampla cobertura.

Principais recursos:

- Ampla Cobertura IaC: O KICS suporta Terraform, CloudFormation, modelos do Azure Resource Manager, Kubernetes, Helm, Docker e até mesmo arquivos de configuração como AWS SAM e k8s Kustomize. Essa amplitude significa que uma única ferramenta pode escanear múltiplas facetas do seu código de infraestrutura.

- Vasta Biblioteca de Queries: Vem com mais de 2000 verificações predefinidas para vulnerabilidades comuns e erros de configuração. As queries cobrem serviços multi-Cloud e são mapeadas para padrões (CIS, GDPR, etc.). Você pode modificar ou alternar queries conforme necessário.

- Regras Personalizadas: Se algo não for coberto, você pode criar novas queries no KICS facilmente. O projeto oferece orientação sobre como escrever políticas personalizadas em sua linguagem de query. Isso é útil para políticas internas ou tecnologias de nicho.

- Uso Simples via Docker: O KICS fornece um Container Docker oficial, então você nem precisa instalar nada – basta executar o Container contra seus arquivos de configuração. Isso facilita a integração em pipelines. Ele também possui uma CLI direta, se você preferir.

- Resultados e Integração com IDE: A saída inclui um JSON com todas as descobertas e sua severidade. Há também suporte a extensão do VS Code para que os desenvolvedores possam ver os resultados de scan IaC diretamente em sua IDE enquanto codificam, ajudando a corrigir problemas em tempo real (shift-left no sentido mais verdadeiro).

Prós:

- Amplo suporte a formatos IaC permite escanear Terraform, Kubernetes, Helm, Docker e modelos nativos da Cloud com uma única ferramenta

- Grande biblioteca de queries pré-construídas fornece uma forte cobertura de linha de base para erros de configuração comuns e padrões de conformidade

Contras:

- Detecção baseada em query pode gerar um alto volume de descobertas sem ajustes

- Falta detecção nativa de drift ou visibilidade em ambientes Cloud implantados

- Criação de regras personalizadas exige aprender a linguagem de query do KICS

- Focado principalmente na correção da configuração, em vez de um contexto mais amplo de postura de segurança na nuvem

Melhor para: Equipes DevOps e desenvolvedores procurando por um scanner gratuito e de código aberto com um conjunto abrangente de regras. O KICS é ótimo para aqueles que usam múltiplos formatos IaC (por exemplo, Terraform para infra + Kubernetes + Docker), já que ele lida com todos eles. Também é uma boa escolha se você já usa outras ferramentas Checkmarx, ou se deseja uma alternativa ao Checkov.

Preço:100% gratuito e de código aberto. (Suporte empresarial está disponível através da Checkmarx, se necessário, mas a edição da comunidade é completa em recursos.)

8. Prowler

Prowler é uma ferramenta de segurança de código aberto que avalia ambientes Cloud em busca de conformidade com as melhores práticas e fraquezas de segurança. Originalmente construído para AWS, o Prowler agora suporta verificações para AWS, Azure, GCP e Kubernetes. Ao contrário dos scanners IaC que analisam código, o Prowler opera consultando suas contas Cloud (usando AWS CLI/API, etc.) para detectar erros de configuração em tempo real. Ele cobre dezenas de serviços AWS, verificando contra padrões como CIS AWS Foundations, PCI-DSS, ISO27001, HIPAA e outros. Principais recursos:

- Auditorias de Segurança AWS: Vem com mais de 200 verificações para AWS cobrindo identidade e acesso, registro (logging), rede, criptografia, etc. Ele mapeia para benchmarks CIS e outros frameworks, facilitando a garantia de que as contas AWS atendam às diretrizes da indústria.

- Multi-Cloud e K8s: Em versões recentes, o Prowler adicionou suporte para Azure, GCP e até mesmo verificações básicas de segurança Kubernetes. Isso o torna um canivete suíço multi-Cloud para avaliações de segurança.

- Relatórios de Conformidade: O Prowler gera resultados em formatos como CSV, JSON ou relatórios HTML. Ele categoriza as descobertas por severidade e framework de conformidade. Isso é útil para gerar artefatos de auditoria ou rastrear melhorias ao longo do tempo.

- Extensível e Programável: Sendo essencialmente uma coleção de scripts shell e chamadas AWS CLI, usuários avançados podem personalizar ou adicionar novas verificações facilmente. É nativo da Cloud (sem servidores para executar, basta executar do seu laptop ou de um pipeline com credenciais adequadas).

- Casos de Uso de Integração: Você pode executar o Prowler periodicamente via um job de CI ou até mesmo AWS Lambda para monitoramento contínuo. Existem integrações contribuídas pela comunidade para enviar descobertas do Prowler para SIEMs ou alertas de chat, etc., permitindo que ele se encaixe em operações de segurança mais amplas.

Melhor para: Profissionais de segurança na nuvem e equipes DevOps que desejam uma ferramenta gratuita para escanear regularmente contas Cloud em busca de problemas. Se você gerencia ambientes AWS, especialmente, o Prowler é quase um item obrigatório para auditorias de segurança de linha de base. É ótimo para verificações de conformidade (CIS, HIPAA) e para detectar erros de configuração que scanners de código IaC podem perder.

Prós:

- Ampla cobertura para as melhores práticas de segurança AWS e frameworks de conformidade

- Suporta múltiplos padrões de conformidade (CIS, PCI-DSS, ISO 27001, HIPAA, etc.)

Contras:

- Não analisa infraestrutura como código, exigindo pareamento com scanners IaC

- Focado principalmente em auditoria, em vez de orientado à prevenção

- O fluxo de trabalho baseado em CLI pode ser menos adequado para partes interessadas não técnicas

- Pode produzir um grande número de achados sem priorização ou redução de ruído

Preço: Gratuito e de código aberto. (O projeto de código aberto possui licença Apache-2.0. Os criadores oferecem um SaaS pago “Prowler Pro” com uma UI e varredura contínua, se desejado, mas a ferramenta OSS em si é totalmente funcional.)

9. Qualys IaC Security

A Qualys, um conhecido fornecedor de segurança empresarial, oferece Qualys IaC Security como parte de sua plataforma de segurança na nuvem. Esta ferramenta foca na varredura de templates de infraestrutura como código (atualmente Terraform, CloudFormation e templates Azure ARM) para problemas de segurança e conformidade com políticas. O Qualys IaC é integrado ao dashboard baseado em Cloud da Qualys, fornecendo visibilidade unificada e relatórios se você já estiver usando a Qualys para outras varreduras (VM, Container, etc.). Ele verifica seus templates contra as melhores práticas e padrões de conformidade – por exemplo, garantindo que a criptografia esteja habilitada, sem Secrets hardcoded, restrições de rede adequadas e assim por diante.

Principais recursos:

- Varredura Orientada por Políticas: Vem com conjuntos de regras para aplicar benchmarks CIS, GDPR e políticas de segurança internas em IaC. Utiliza a vasta base de conhecimento da Qualys sobre vulnerabilidades e configurações incorretas para analisar templates.

- Integração CI/CD e IDE: A Qualys fornece plugins e APIs para integrar a varredura IaC em seu pipeline de desenvolvimento. Por exemplo, você pode configurar uma etapa no Jenkins ou Azure DevOps que falha a build em caso de configurações incorretas de IaC. Há também suporte para extensão do VS Code para verificações em tempo real durante a codificação.

- Dashboard Unificado: Se você usa a Qualys, os resultados da varredura IaC aparecem junto com outros achados de segurança (como vulnerabilidades de host, problemas de Container) em sua plataforma. Essa visão centralizada é útil para gerentes de segurança acompanharem a postura geral.

- Detecção de Drift: O módulo Qualys IaC se integra ao Qualys CloudView (sua solução CSPM) para realizar análise de drift. Se a configuração da Cloud em execução desviar do seu código (por exemplo, um grupo de segurança foi alterado manualmente), ele o alertará, garantindo a aplicação de que “o código é a verdade” nas configurações da Cloud.

- Fluxos de Trabalho de Auto-Remediação: Embora o Qualys IaC identifique principalmente problemas, ele pode se integrar ao fluxo de trabalho da Qualys para acionar etapas de remediação ou criar tickets. Ele não corrige o código automaticamente, mas orienta as equipes sobre o que mudar.

Ideal para: Empresas que já investiram no ecossistema Qualys ou que desejam uma plataforma completa de segurança na nuvem. Se sua equipe de segurança utiliza a Qualys para gerenciamento de vulnerabilidades, adicionar a varredura IaC lá pode simplificar os processos. Também é adequado para organizações com fortes requisitos de conformidade.

Prós:

- Excelente para empresas que já utilizam a plataforma Qualys

- Visibilidade centralizada em IaC, postura de Cloud e gerenciamento de vulnerabilidades

Contras:

- Suporte limitado a linguagens IaC em comparação com algumas ferramentas IaC especializadas

- Sem remediação automática de código

- Melhor valor percebido quando usado como parte do ecossistema Qualys mais amplo

- Plataforma baseada em Cloud pode ser menos atraente para equipes que buscam ferramentas totalmente locais

Preço: Comercial. O Qualys IaC Security é tipicamente licenciado como parte do Qualys CloudView ou como um add-on, e o preço é baseado no número de ativos ou templates varridos. A Qualys geralmente oferece testes para avaliação.

Gartner Rating: 4.8/5.0

Avaliações do Qualys IAC Security:

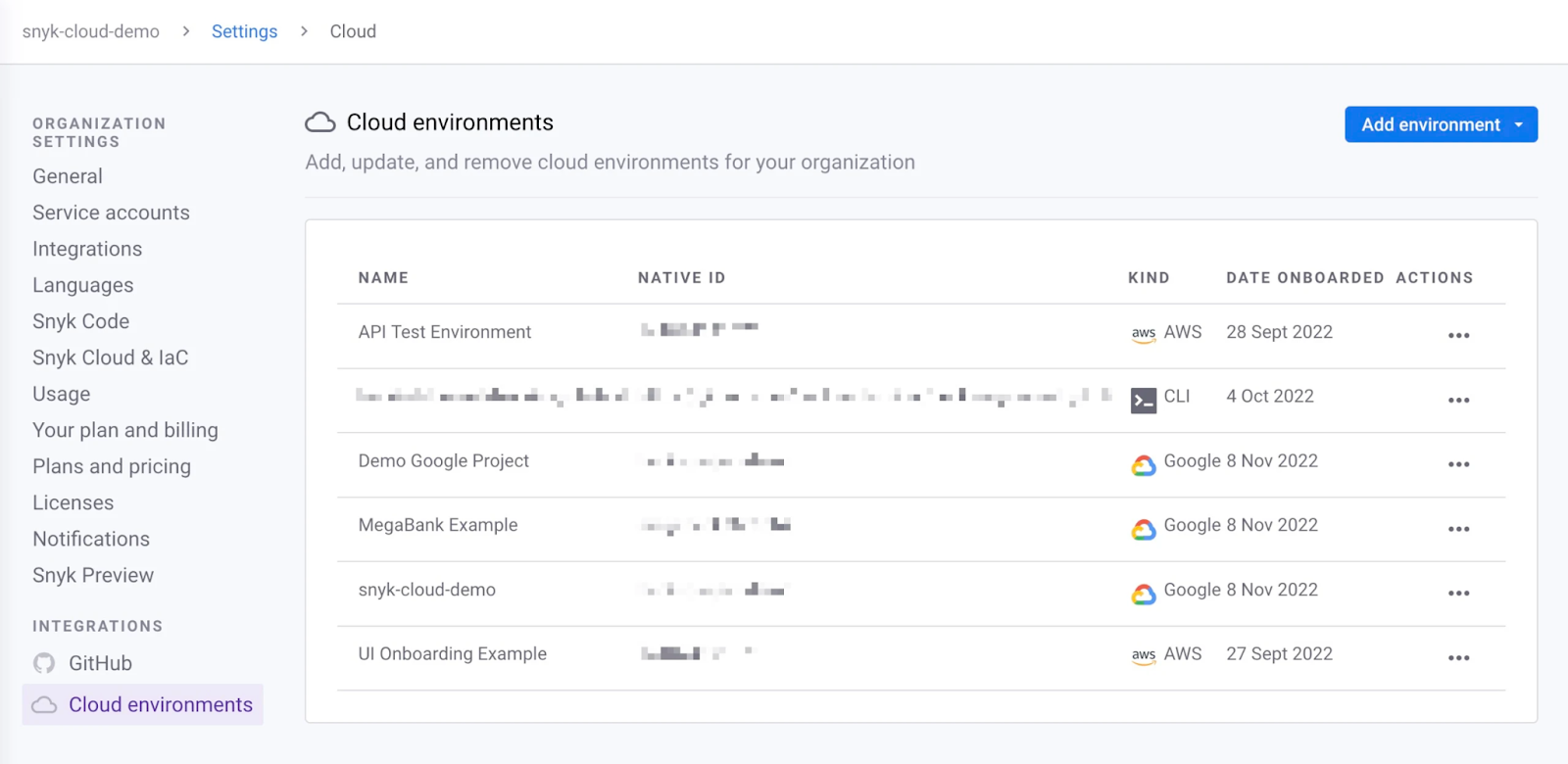

10. Regula (Fugue)

Regula é um motor de políticas de código aberto para segurança de IaC, criado pela Fugue (agora parte da Snyk). Ele avalia arquivos Terraform e CloudFormation (além de JSON de planos Terraform e frameworks Serverless) em busca de violações de segurança e conformidade. Internamente, a Regula utiliza o Open Policy Agent (OPA) e a linguagem Rego para suas regras. A Fugue pré-empacota centenas de políticas Rego que implementam benchmarks CIS da AWS, padrões NIST e outras melhores práticas em AWS, Azure, GCP e Kubernetes. Principais recursos:

- Motor de Políticas OPA/Rego: A Regula utiliza o motor OPA, padrão da indústria. As políticas são escritas em Rego, que é expressiva o suficiente para lidar com lógica complexa (como garantir que um bucket S3 tenha criptografia e que a chave KMS tenha rotação adequada). Isso também significa que você pode aproveitar políticas OPA ou habilidades existentes.

- Regras Multi-Cloud: Inclui bibliotecas de regras para AWS, Azure, GCP e Kubernetes. Por exemplo, pode detectar se um template AWS CloudFormation está sem CloudTrail ou se um template Azure Resource Manager expõe um SQL DB publicamente. Também cobre configurações incorretas comuns no Terraform em todas essas Clouds.

- Integração e Saída: Projetada para se integrar a pipelines de CI – a Regula pode gerar resultados de aprovação/reprovação para cada política, e você pode interromper builds se as políticas forem violadas. Ela suporta formatos de saída como JSON, JUnit, TAP, etc., facilitando a integração com CI/CD e até mesmo com relatórios de teste do GitHub/GitLab.

- Desenvolvimento de Políticas Personalizadas: A Regula oferece ferramentas para testar suas regras personalizadas e iterar rapidamente. Você pode escrever suas próprias políticas Rego para aplicar coisas como convenções de nomenclatura, requisitos de tags específicos ou padrões de arquitetura. A ferramenta até suporta marcar certas descobertas como exceções (dispensas) onde você intencionalmente permite algo.

- Integração com Fugue SaaS: Se você usa o Fugue (agora Snyk Cloud) SaaS, pode enviar as mesmas políticas Regula para monitorar ambientes Cloud em tempo de execução. Esta é uma grande vantagem para a consistência – garante que sua IaC e a Cloud real sejam medidas pelos mesmos padrões.

Ideal para: engenheiros de segurança na nuvem e equipes focadas em conformidade que desejam controle granular sobre a aplicação de políticas de IaC. I

Preços: Código aberto (gratuito). O CLI da Regula é gratuito para usar. O SaaS empresarial da Fugue (agora Snyk Cloud) é comercial, podendo consumir regras Regula para monitoramento de Cloud em tempo real, mas usar a Regula para IaC por si só não exige uma compra.

Classificação Gartner: 4.4/5.0

11. Spectralops (Check Point)

Spectral (da Spectralops, agora uma empresa Check Point) é um scanner de segurança focado em desenvolvedores que cobre código, Secrets e IaC em uma única solução. É uma ferramenta comercial conhecida por sua velocidade e integração em fluxos de trabalho de desenvolvimento. Para IaC, a Spectral escaneia arquivos de configuração (Terraform, CloudFormation, manifestos Kubernetes, etc.). Como a Spectral é direcionada a empresas, ela oferece gerenciamento centralizado de políticas e pode ser ajustada ao seu ambiente. A Check Point integrou a Spectral em sua plataforma CloudGuard, mas ela também permanece disponível como uma ferramenta de desenvolvedor autônoma.

Principais recursos:

- Escaneamento Multiuso: Não apenas IaC – a Spectral encontra Secrets, padrões de código vulneráveis, problemas de dependência e muito mais, além de problemas de configuração de Cloud. É algo parecido com um canivete suíço para segurança de código, o que pode simplificar a proliferação de ferramentas para uma equipe.

- Rápido e Amigável ao CI: Construído com foco em desempenho, ele pode escanear milhares de arquivos IaC rapidamente, tornando-o viável para ser executado em cada pipeline sem lentidões significativas. Esta é uma grande vantagem para grandes repositórios.

- Regras Customizáveis: As equipes podem definir políticas personalizadas para aplicar requisitos de segurança específicos ou suprimir certas descobertas. A Spectral suporta regras regex/YAML personalizadas para verificações simples e regras de lógica mais complexas para casos avançados.

- Integração para Desenvolvedores: Oferece integrações CI/CD e um CLI, além de poder emitir resultados em formatos comuns. Também possui plugins para hosts de código e pode comentar em PRs com descobertas, tornando-o visível para os desenvolvedores em seu processo normal. Há uma ênfase em ser 'developer-friendly' em termos de UI e ciclo de feedback.

- Recursos Empresariais: Como é focado em empresas, você obtém controle de acesso baseado em função, dashboards e integração com sistemas como Jira ou Splunk para rastreamento de problemas. Também oferece implantação on-premises para empresas que precisam manter o escaneamento internamente.

Prós:

- Escaneamento unificado em IaC, Secrets e código-fonte

- Integra-se bem com o restante do ecossistema Check Point

Contras:

- Produto comercial com preços de nível empresarial

- Escopo mais amplo pode se sobrepor a ferramentas SAST ou de escaneamento de Secrets existentes

- Valor total geralmente realizado em equipes DevSecOps maiores ou mais maduras

- Alguns recursos avançados estão fortemente acoplados ao ecossistema da Check Point

Ideal para: Empresas e equipes de desenvolvimento ágeis que buscam uma solução de scanning unificada. Se você prefere uma ferramenta que possa detectar Secrets, vulnerabilidades de código e configurações incorretas de IaC em conjunto, Spectral é atraente. É particularmente útil em grandes organizações onde desempenho e ampla cobertura são necessários

Preços: Comercial (Spectral é um produto pago, com preços geralmente por usuário ou por volume de código). Não há um plano gratuito oficial, embora um teste possa ser obtido. Dado que agora faz parte da Check Point, é frequentemente vendido no contexto de sua plataforma de segurança na Cloud para empresas.

12. Snyk Infraestrutura como Código

Snyk IaC é o módulo de scanning de Infraestrutura como Código da plataforma de segurança para desenvolvedores da Snyk. A Snyk se destacou pela análise de dependências fácil de usar e trouxe a mesma abordagem amigável ao desenvolvedor para IaC. Com o Snyk IaC, os desenvolvedores podem escanear templates Terraform, CloudFormation, configurações de Kubernetes e ARM em busca de configurações incorretas e riscos de segurança. Está disponível via CLI da Snyk (ex: snyk iac test), na interface web da Snyk, e pode integrar-se com GitHub, GitLab, Bitbucket para escanear seus arquivos IaC no push. O Snyk IaC fornece resultados sensíveis ao contexto – o que significa que ele tenta priorizar problemas que são realmente exploráveis ou de alto impacto em seu ambiente.

Por exemplo, ele possui recursos como “Verified Exploit Paths” (provavelmente em planos superiores) que destacam configurações incorretas verdadeiramente críticas (um conceito referenciado na descrição da SentinelOne sobre ferramentas IaC modernas). Ele também oferece conselhos detalhados de remediação para cada problema e pode até sugerir correções de código. Desde a aquisição da Fugue em 2022, as capacidades de IaC da Snyk se expandiram (eles integraram grande parte da expertise em políticas da Fugue/Regula e até oferecem scanning de planos Terraform). É fortemente integrado à plataforma Snyk, para que as equipes possam ver os problemas de IaC juntamente com as vulnerabilidades de aplicativos e rastrear riscos em um só lugar.

Principais recursos:

- Integração com o Fluxo de Trabalho do Desenvolvedor: O Snyk IaC se integra com CLI, plugins IDE e plataformas de repositório. Por exemplo, você pode obter resultados de scanning inline no VS Code, ou ter o bot da Snyk levantando um comentário de PR se um arquivo Terraform contiver uma configuração de risco. Essa integração contínua incentiva os desenvolvedores a corrigir problemas precocemente.

- Regras Abrangentes: Escaneia por configurações incorretas em todos os principais tipos de IaC – Terraform, Kubernetes (YAML e Helm), CloudFormation, Azure ARM, Google Deployment Manager, etc. As regras da Snyk incluem as melhores práticas de segurança e verificações de conformidade e são constantemente atualizadas por sua equipe de pesquisa.

- Priorização Sensível ao Contexto: A Snyk é conhecida por tentar reduzir o ruído. Ela pode usar o contexto (como interdependências de recursos da Cloud) para priorizar as descobertas. O Snyk IaC também se conecta aos dados mais amplos da Snyk para destacar quais problemas são mais propensos a serem exploráveis. (Por exemplo, se um grupo de segurança está aberto e há um serviço explorável conhecido por trás dele, isso pode receber prioridade elevada.)

- Relatórios e Análises: Na plataforma da Snyk, você obtém um dashboard mostrando tendências de problemas de IaC, projetos de maior risco e status de conformidade. Ele oferece análises para ver, por exemplo, quantas configurações incorretas críticas foram corrigidas ao longo do tempo, ajudando a medir a melhoria de sua “postura de segurança”.

- Integração com GitOps e CI: O Snyk pode ser configurado como uma verificação obrigatória no GitHub, ou executado como parte de pipelines de CI (eles fornecem integrações para Jenkins, CircleCI, etc.). Ele também pode escanear arquivos de plano Terraform, o que significa que pode avaliar os recursos reais da Cloud que seriam criados, detectando problemas que as verificações de template estático poderiam ignorar (como valores interpolados resolvidos no momento do plano).

Ideal para: Organizações com foco no desenvolvedor e equipes DevSecOps que valorizam a integração e a facilidade de uso. Se você já usa Snyk para outras finalidades (dependências de código aberto, scanning de Container), adicionar Snyk IaC parecerá natural.

Preços: O Snyk IaC possui um plano gratuito (scans limitados por mês e menos recursos) Planos pagos (Team, Enterprise) escalam pelo número de usuários ou recursos, desbloqueando recursos avançados como regras personalizadas e relatórios integrados.

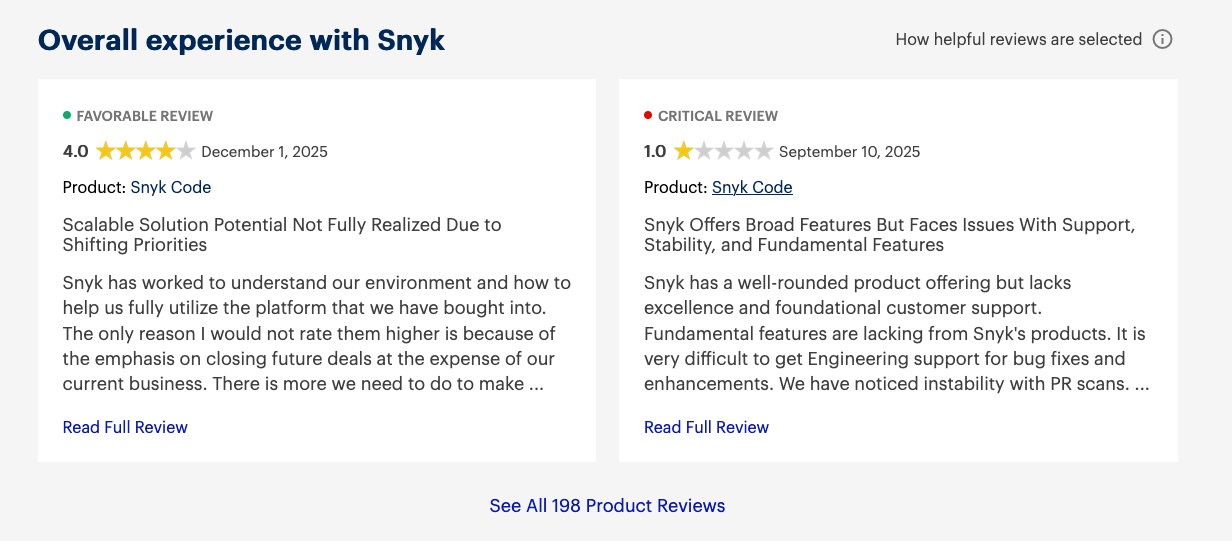

Classificação Gartner: 4.4/5.0

Avaliações do Snyk IaC:

As 5 Melhores Ferramentas IaC para Desenvolvedores

Os desenvolvedores querem ferramentas IaC que se integrem ao seu fluxo de trabalho e detectem problemas sem muita complicação. As principais necessidades incluem integração CLI/IDE, feedback rápido e baixo ruído (para que possam focar na codificação). As melhores ferramentas aqui são aquelas que capacitam os desenvolvedores a escrever infraestrutura segura desde o início, em vez de despejar relatórios extensos depois do ocorrido. Scanners IaC amigáveis ao desenvolvedor são fáceis de executar localmente, rápidos e possuem orientações claras para correções.

Principais escolhas (em ordem alfabética) para desenvolvedores:

- Aikido Security: Um scanner tudo-em-um (código, IaC, etc.) com uma interface de usuário elegante e plugins IDE. É ótimo para desenvolvedores porque usa IA para auto-priorizar as descobertas e até sugerir correções com um clique, economizando tempo. Você pode executar scans em CI ou obter verificações de PR, e o plano gratuito o torna acessível.

- Checkov: O favorito de código aberto. É um CLI simples que você pode executar como um pre-commit ou em CI. Os desenvolvedores adoram o Checkov por seu amplo suporte e pela capacidade de escrever políticas personalizadas em Python, se necessário. É leve e pode ser integrado a praticamente qualquer fluxo de trabalho de desenvolvimento (há uma extensão para VS Code também).

- KICS: Outra ferramenta OSS que é fácil de usar via sua imagem Docker ou binário. O KICS possui inúmeras verificações integradas, então os desenvolvedores obtêm feedback imediato sobre uma ampla gama de problemas. É multiplataforma (Windows/Mac/Linux) e pode ser executado localmente com configuração mínima. A saída é direta, destacando exatamente o que precisa ser corrigido.

- Snyk IaC: Ideal para desenvolvedores que já usam Snyk para código ou dependências. O Snyk IaC se integra a IDEs e controle de versão – por exemplo, ele pode adicionar comentários em um PR do GitHub se você introduzir uma configuração de risco. A UX do desenvolvedor é uma prioridade para a Snyk, com descrições claras e conselhos de remediação para cada problema. Além disso, o CLI (snyk iac test) é simples de usar durante o desenvolvimento.

- tfsec: Um scanner de código aberto focado em Terraform (agora parte da Aqua Security). Desenvolvedores que usam Terraform podem executar o tfsec localmente para detectar problemas como grupos de segurança abertos ou criptografia ausente. Ele se integra a editores e CI, e gera resultados fáceis de ler. É muito rápido e não possui dependências, o que os desenvolvedores apreciam. Nota: o tfsec é mantido, mas novos recursos estão sendo movidos para o Trivy da Aqua – ainda assim, é uma vitória rápida para o código Terraform.

As 5 Melhores Ferramentas IaC para Equipes Empresariais

Equipes corporativas frequentemente lidam com ambientes grandes e complexos (múltiplas contas Cloud, muitas equipes de desenvolvimento) e precisam de ferramentas que ofereçam escalabilidade, governança e integração com sistemas corporativos. Critérios importantes incluem RBAC, relatórios de conformidade, integração com SSO/SIEM/ITSM e a capacidade de gerenciar milhares de ativos IaC de forma eficiente. As ferramentas IaC Enterprise também devem suportar políticas personalizadas e ter suporte do fornecedor para onboarding e solução de problemas.

Principais escolhas para empresas (em ordem alfabética):

- Accurics (Tenable): Agora parte da Tenable Cloud Security, o Accurics oferece recursos de nível empresarial como detecção de drift multi-Cloud, extensos frameworks de conformidade e integração com sistemas de CI/CD e ticketing empresariais. Ele foi desenvolvido para aplicar políticas em escala e atrai equipes de segurança que buscam proteção de infraestrutura Cloud de ponta a ponta (do código ao runtime).

- Aikido Security: O Aikido não é apenas para startups – ele possui um modo empresarial com single sign-on, acesso baseado em função e opções de scanner on-premise. As empresas apreciam sua abordagem unificada (uma plataforma para vários scans de segurança) e o AI auto-fix, que pode reduzir a carga de trabalho. Ele também oferece suporte à automação de conformidade (relatórios SOC2, ISO), o que é uma grande vantagem para indústrias regulamentadas.

- Bridgecrew (Prisma Cloud): Apoiado pela Palo Alto, o Bridgecrew é projetado para uso empresarial em dezenas de equipes. Ele oferece dashboards centralizados, a capacidade de suprimir/dispensar descobertas em toda a empresa e integração com ferramentas como ServiceNow para workflow. Sua vasta biblioteca de políticas e detecção de drift são valiosas em grandes organizações onde a consistência é fundamental. Além disso, as empresas frequentemente utilizam suas capacidades de políticas personalizadas para codificar requisitos internos de segurança.

- Qualys IaC Security: A Qualys é um pilar da segurança empresarial, e sua ferramenta IaC se integra a esse ecossistema. Empresas que já utilizam a Qualys desfrutam de ter os resultados de scan IaC juntamente com as vulnerabilidades de host e de aplicativos. Ela foi construída com a conformidade em mente – mapeando cada má configuração para padrões, fornecendo relatórios prontos para auditoria. E é feita para lidar com grandes ambientes com muitos templates, com a confiabilidade e o suporte que você espera da Qualys.

- Spectral (Check Point): O Spectral é feito sob medida para empresas que precisam de velocidade e abrangência. Ele pode escanear grandes repositórios rapidamente (importante para pipelines de CI empresariais). Também oferece ajuste de políticas granular e uma série de integrações (LDAP/AD para gerenciamento de usuários, exportação SIEM, etc.). Como ele cobre IaC, código e Secrets em uma única solução, as equipes de segurança empresarial podem consolidar ferramentas. O suporte da Check Point também significa que ele pode se integrar a arquiteturas de segurança empresarial mais amplas (como o CloudGuard).

As 5 Melhores Ferramentas IaC para Startups

Startups também precisam de segurança IaC – possivelmente ainda mais, já que frequentemente se movem rapidamente e podem não ter pessoal de segurança dedicado. As ferramentas ideais para startups são aquelas de baixo custo (ou gratuitas), fáceis de configurar e que exigem manutenção mínima. Startups se beneficiam de ferramentas que funcionam imediatamente, com padrões sensatos e automação, já que podem não ter largura de banda para ajustar centenas de políticas.

Principais escolhas para startups (em ordem alfabética):

- Aikido Security: O plano gratuito e a abordagem all-in-one da Aikido são muito atraentes para startups. Em poucos minutos, uma startup pode ter SAST, verificações de dependência e varredura IaC rodando em seus repositórios com a Aikido. Isso oferece uma cobertura de segurança rápida sem a necessidade de um engenheiro de segurança interno. O AI auto-fix pode atuar como um colega de equipe de segurança virtual, sugerindo correções para que seus desenvolvedores possam remediar problemas rapidamente.

- Checkov: Como uma ferramenta de código aberto e sem custo, o Checkov é amigável para startups. Você pode integrá-lo aos seus GitHub Actions ou GitLab CI sem custo e começar imediatamente a identificar erros. Não requer um servidor ou qualquer configuração complexa. O suporte da comunidade em torno do Checkov (e a disponibilidade de políticas pré-escritas) significa que uma pequena equipe pode obter grande valor com esforço mínimo.

- KICS: Da mesma forma, o KICS, sendo gratuito e abrangente, é ótimo para equipes com orçamentos limitados. Basta executar a imagem Docker em seu CI e você se beneficia instantaneamente de mais de 2000 verificações. É fácil de usar, e se o stack da sua startup estiver evoluindo (digamos que você adicione Terraform e Helm para Kubernetes), o KICS pode cobrir ambos sem a necessidade de várias ferramentas.

- Snyk IaC: A Snyk oferece planos gratuitos para pequenas equipes, e startups podem aproveitar isso para integrar a varredura IaC em seu pipeline de desenvolvimento desde cedo. A vantagem para startups é o design voltado para o desenvolvedor da Snyk – ele não sobrecarregará uma equipe enxuta com configurações complexas ou resultados ruidosos. A UI facilita o rastreamento de problemas mesmo que você não tenha uma pessoa dedicada à segurança. E à medida que a startup cresce, os recursos pagos da Snyk (como mais projetos, mais integração) podem escalar com ela.

- Terrascan: Uma ferramenta de código aberto da Tenable (anteriormente Accurics), o Terrascan é ótimo para startups que usam Terraform ou configurações multi-cloud. É gratuito e possui mais de 500 regras integradas, incluindo benchmarks CIS. A CLI é direta, e pode até fazer coisas como varrer arquivos plan do Terraform para mais contexto. Para uma startup, o Terrascan oferece uma camada rápida de verificação de conformidade sem a necessidade de uma plataforma pesada.

Os 5 Melhores Scanners IaC Gratuitos

Se o orçamento for zero e você precisar proteger seu código de infraestrutura, você está com sorte – muitos excelentes scanners IaC não custam nada. Scanners IaC gratuitos são frequentemente ferramentas CLI de código aberto que você pode executar localmente ou em CI. Embora você possa sacrificar uma interface de usuário polida ou recursos avançados de colaboração, você ainda obterá uma poderosa aplicação de políticas e verificações de segurança. Aqui estão as principais soluções totalmente gratuitas:

- Checkov: Nós o mencionamos muito, e por um bom motivo – a ferramenta gratuita e de código aberto do Checkov é um dos scanners IaC mais abrangentes disponíveis. Nenhuma licença é necessária, basta instalar e usar. Ele cobre todos os principais tipos de IaC e é atualizado regularmente pela comunidade.

- KICS: Outro scanner totalmente de código aberto sem nenhuma versão paga. Todos os recursos e verificações do KICS são de uso gratuito. É apoiado pela Checkmarx, mas a ferramenta OSS não possui limites artificiais. Isso o torna uma excelente escolha para quem busca uma solução gratuita.

- Regula: O Regula da Fugue é gratuito e de código aberto, oferecendo um poderoso motor de Policy-as-Code sem custo. Você pode investir tempo aprendendo Rego para políticas personalizadas, mas usar as regras fornecidas é simples. É uma ótima opção gratuita, especialmente se você estiver preocupado com conformidade, pois inclui muitas regras focadas em conformidade.

- Terrascan: O Terrascan da Tenable é totalmente gratuito e de código aberto. É voltado para Terraform e Kubernetes e usa políticas OPA internamente. Você pode integrá-lo em pipelines ou executá-lo em máquinas de desenvolvedores sem gastar um centavo.

- tfsec: Focado em Terraform, o tfsec é de código aberto e gratuito. Embora a Aqua o tenha integrado em sua ferramenta paga, o tfsec em si permanece com licença MIT. É leve e fácil de executar para qualquer base de código Terraform. Tenha em mente que não há novos recursos sendo desenvolvidos (o esforço foi transferido para o Trivy), mas ainda é um scanner gratuito sólido como está.

(Menções honrosas: outras ferramentas gratuitas incluem Prowler e CloudSploit para varredura de ambientes Cloud, e Trivy (da Aqua) que possui um comando `trivy config` que faz varredura de IaC gratuitamente como parte de seu conjunto de ferramentas de código aberto.)

As 5 Melhores Ferramentas IaC Open Source

Para aqueles que preferem soluções de código aberto (para transparência, flexibilidade ou suporte da comunidade), existe um rico ecossistema de ferramentas de segurança IaC de código aberto. Essas ferramentas têm seu código disponível e geralmente aceitam contribuições da comunidade. Elas são ótimas se você deseja personalizar a ferramenta ou confiar em um projeto impulsionado pela comunidade. Muitas das que discutimos são de código aberto; aqui destacaremos as melhores:

- Checkov: Licenciado sob Apache 2.0 e disponível no GitHub, o Checkov é um projeto de código aberto de destaque na segurança de IaC. Você obtém visibilidade total de suas regras e lógica, e pode até estendê-lo com seu próprio código. A comunidade e os mantenedores são ativos, o que significa atualizações rápidas para novos problemas.

- CloudSploit: O motor de varredura principal do CloudSploit é de código aberto. Como uma ferramenta CSPM, esta versão aberta permite que você auto-hospede e execute varreduras em suas contas na Cloud sem enviar dados a terceiros. Ser de código aberto significa que você pode adicionar verificações de Cloud personalizadas conforme necessário, editando ou adicionando novas regras.

- KICS: Totalmente de código aberto (Licença MIT). O KICS aceita contribuições para novas consultas, e seu amplo suporte é um esforço da comunidade. Usar o KICS significa que você não está preso a um fornecedor – você pode adaptá-lo se necessário e se beneficia de milhares de verificações validadas pela comunidade.

- Prowler: De código aberto sob GPL-3.0, o Prowler tem uma forte comunidade de profissionais de segurança na nuvem. As pessoas contribuem com novas verificações (especialmente quando AWS/Azure/GCP lançam novos serviços ou atualizações). Sendo de código aberto, você pode modificá-lo para sua organização – por exemplo, adicionando uma verificação personalizada para uma política interna. É um excelente exemplo de ferramenta de segurança impulsionada pela comunidade para a Cloud.

- Terrascan: Código aberto (Apache 2.0). Após a aquisição da Accurics pela Tenable, eles mantiveram o Terrascan aberto e até o melhoraram. A biblioteca de políticas (código OPA Rego) é aberta para qualquer um ver ou editar, o que é ótimo para confiança e personalização. A capacidade da ferramenta de detectar desvios e rodar em um controlador de admissão Kubernetes (para manifestos K8s) vem de sua inovação de código aberto.

Usar ferramentas de código aberto significa que você também pode integrá-las em pipelines de código aberto maiores (por exemplo, usando-as com outros OSS como Jenkins, Spinnaker, etc., sem se preocupar com compatibilidade ou licenças). A contrapartida é que você não obtém suporte do fornecedor, mas as comunidades (no GitHub, Discord, etc.) são frequentemente úteis para solução de problemas.

Os 5 Melhores Scanners IaC para Terraform

Terraform continua sendo um dos frameworks de IaC mais utilizados, então vale a pena perguntar: quais ferramentas são as melhores para a segurança Terraform? Terraform traz considerações únicas – sintaxe HCL, módulos, arquivos de estado, etc. Os principais scanners focados em Terraform entendem essas nuances (como avaliar expressões ou chamadas de módulo) e possuem conjuntos de regras aprofundados para serviços Cloud criados via Terraform.

Aqui estão as melhores ferramentas para ambientes Terraform:

- Aikido Security: O scanner da Aikido possui suporte de primeira classe para Terraform. Ele pode analisar código Terraform e até mesmo saídas de plano Terraform para identificar problemas. O que torna a Aikido excelente para Terraform é a combinação de correções automatizadas e contexto – ele pode sugerir alterações de código para corrigir uma má configuração Terraform e filtra problemas que podem não ser relevantes quando combinados com outros recursos.

- Checkov: Checkov é frequentemente a escolha principal para varredura Terraform. Ele compreende bem o HCL do Terraform, incluindo aspectos como módulos locais e renderização de variáveis. É capaz de avaliar dependências e interpolar valores (até certo ponto), o que significa menos falsos positivos. Além disso, com centenas de políticas específicas para Terraform, ele detecta uma ampla gama de problemas Terraform em AWS/Azure/GCP.

- Snyk IaC: Snyk possui regras Terraform robustas e até adicionou varredura de plano Terraform, o que o diferencia. Ao analisar o plano Terraform, o Snyk pode ver a configuração totalmente resolvida (incluindo valores de variáveis compartilhadas, etc.) e detectar problemas que a análise estática de código pode perder. Isso leva a resultados mais precisos. A abordagem consciente do contexto do Snyk também ajuda a priorizar as descobertas Terraform para que você corrija as mais críticas primeiro.

- Terrascan: Com Terraform em seu próprio nome, o Terrascan é construído para Terraform. Ele carrega seu código Terraform (ou plano) e o verifica em sua biblioteca de regras Rego, incluindo muitas para configurações de recursos Cloud. Ele suporta os recursos Terraform de todos os principais provedores Cloud. O Terrascan também pode ser executado como uma GitHub Action ou em CI facilmente para repositórios Terraform.

- tfsec: Antes de ser incorporado ao conjunto de ferramentas da Aqua, o tfsec era um scanner Terraform muito apreciado devido à sua simplicidade e precisão. Ele se integra profundamente com o parser HCL do Terraform, então entende a estrutura do código. Ele sinaliza problemas com mensagens claras e suporta verificações personalizadas. Embora o novo desenvolvimento seja mínimo agora, o tfsec ainda encontra problemas Terraform de forma confiável e é super rápido. É uma ótima escolha para desenvolvedores que desejam um linter específico para Terraform em que possam confiar.

Para usuários Terraform, também é bom mencionar HashiCorp Sentinel (política como código para Terraform Enterprise) – não em nossa lista principal, mas no Terraform Cloud/Enterprise, o Sentinel pode aplicar políticas personalizadas durante as execuções. Não é um scanner per se (é um executor/portão no fluxo de trabalho). Mas fora desse ecossistema, as ferramentas acima são sua melhor opção.

Os 5 Melhores Scanners IaC para CloudFormation

AWS CloudFormation é outra forma comum de definir infraestrutura na Cloud. A varredura de templates do CloudFormation requer conhecimento de recursos específicos da AWS e das complexidades de configuração. As melhores ferramentas para CloudFormation terão regras adaptadas aos serviços da AWS e às peculiaridades do CloudFormation (como ele lida com padrões ou funções intrínsecas).

Principais ferramentas para segurança do CloudFormation:

- Aikido Security: O Aikido cobre templates CloudFormation juntamente com Terraform. Ele possui um conjunto de regras focadas em AWS para identificar problemas em templates CFN – por exemplo, portas EC2 públicas, volumes EBS não criptografados, etc. Como a plataforma do Aikido integra CSPM, ela está ciente do contexto AWS, o que pode aprimorar sua varredura CloudFormation. E pode sugerir correções (como adicionar criptografia ou ajustar propriedades de recursos) diretamente no template.

- Checkov: O Checkov possui amplo suporte a CloudFormation. Ele inclui muitas políticas específicas da AWS (como verificações para políticas IAM específicas ou configurações de bucket S3) que se aplicam diretamente aos templates CloudFormation. Ele entende as funções intrínsecas do CloudFormation (!Ref, !GetAtt) o suficiente para ainda avaliar muitas políticas corretamente. O Checkov é uma excelente escolha para empresas que utilizam exclusivamente AWS e CloudFormation.

- KICS: O KICS lista o CloudFormation como um de seus principais alvos de IaC. Ele vem com regras que mapeiam as melhores práticas da AWS e os benchmarks CIS. Por exemplo, o KICS verificará o JSON/YAML do CloudFormation para itens como se uma instância RDS tem criptografia de armazenamento habilitada ou se um ELB tem logs de acesso ativados. É completo e facilmente atualizado à medida que a AWS adiciona novos recursos.

- Regula: As regras AWS do Regula também se destacam com CloudFormation. Como o Regula usa Rego e foi desenvolvido pela Fugue (que se especializou em conformidade AWS), ele possui políticas muito aprofundadas para recursos AWS definidos em CloudFormation. Se você está preocupado com a conformidade (PCI, HIPAA, etc.), o Regula terá regras CloudFormation para impor as configurações necessárias (criptografia, log, etc.). E você pode escrever regras AWS personalizadas em Rego se tiver necessidades específicas.

- Snyk IaC: A varredura de CloudFormation do Snyk se beneficia da mesma facilidade de uso que para Terraform. Ele possui um conjunto abrangente de regras AWS e se integrará bem se seu projeto incluir templates CloudFormation. Se você armazena templates CFN no Git, o Snyk pode escaneá-los a cada commit e alertar em PRs. As explicações detalhadas dos problemas ajudam desenvolvedores não familiarizados com a segurança AWS a entender por que uma configuração CloudFormation é perigosa e como corrigi-la.

(Também digno de nota: a AWS tem sua própria ferramenta de código aberto chamada cfn-nag para varredura CloudFormation, que encontra alguns problemas de segurança. Não é tão rica em recursos quanto as mencionadas acima, mas é uma opção específica da AWS que algumas equipes usam. E Checkov e outros frequentemente incorporam regras semelhantes.)

Para usuários de AWS CloudFormation, as ferramentas acima reduzirão significativamente o risco de lançar stacks inseguras, capturando problemas em seus templates antes da implantação.

Conclusão

No que diz respeito ao desenvolvimento na cloud, o IAC literalmente detém as chaves do reino. Adotar o IAC significa que você pode repetir em questão de minutos o que seriam horas de clickops manual. Isso também se aplica a más práticas de segurança, já que os engenheiros copiariam e reutilizariam módulos em diferentes ambientes.

Se você quiser eliminar o ruído e tornar a remediação indolor, experimente o Aikido, não é necessário cartão de crédito.

Você também pode gostar:

- Melhores Ferramentas de Cloud Security Posture Management (CSPM) – Detecte configurações incorretas antes e depois da implantação.

- Melhores Ferramentas DevSecOps – Automatize a varredura de segurança em CI/CD.

- Principais Ferramentas de Varredura de Container – Garanta cargas de trabalho seguras junto com sua infraestrutura.