Em 2025, 99% de todas as violações de Cloud foram rastreadas até configurações incorretas de Cloud. Desde o gerenciamento da proliferação multi-Cloud e implantações rápidas de DevOps até acompanhar os padrões de conformidade em constante mudança e verificar configurações geradas por IA, equipes modernas estão travando uma batalha difícil.

As ferramentas de Cloud Security Posture Management (CSPM) não são mais um “nice-to-have”, elas são um “must-have” para qualquer organização que busca visibilidade e proteção completas em seus ambientes Cloud. As ferramentas de CSPM evoluíram para incluir automação avançada, correção impulsionada por IA, e monitoramento contínuo de conformidade para acompanhar o cenário de ameaças complexo e em rápida evolução de hoje.

Neste guia, exploraremos as principais ferramentas CSPM para ajudar a proteger sua infraestrutura Cloud em AWS, Azure, GCP e além. Começaremos com uma lista abrangente das plataformas CSPM mais confiáveis e, em seguida, detalharemos quais ferramentas são as melhores para casos de uso específicos, seja você um desenvolvedor, startup ou uma grande empresa gerenciando implantações multi-Cloud. Você pode pular para casos de uso específicos abaixo:

- As 4 Melhores Ferramentas CSPM para Desenvolvedores

- As 5 Melhores Ferramentas CSPM para Empresas

- As 4 Melhores Ferramentas CSPM para Startups

- As 5 Melhores Ferramentas CSPM para Ambientes Multi-Cloud

- As 5 Melhores Ferramentas CSPM para Proteção Cloud

- As 5 Melhores Ferramentas CSPM para AWS

- As 5 Melhores Ferramentas CSPM para Azure

TL;DR

Entre todas as ferramentas CSPM revisadas, Aikido Cloud surge como a plataforma de gerenciamento de postura mais completa. Construída para segurança na nuvem com foco no desenvolvedor, seus recursos incluem varredura de máquina virtual baseada em agente e sem agente, gerenciamento de postura de Cloud e Kubernetes, verificações de má configuração na Cloud e muito mais.

Além disso, incorpora módulos adicionais para segurança de código, Containers e API. As organizações podem decidir começar com o módulo CSPM e expandir conforme necessário (para incluir SAST, DAST, etc.), integrá-lo com outros produtos existentes ou selecionar o Aikido como uma suíte única que cobre todos os aspectos da segurança de código, Cloud e runtime.

O que é Gerenciamento de Postura de Segurança na Nuvem (CSPM)?

Gerenciamento de Postura de Segurança na Nuvem (CSPM) refere-se a uma classe de ferramentas de segurança que monitoram e avaliam continuamente sua infraestrutura Cloud em busca de más configurações, violações de conformidade e riscos de segurança. Essas ferramentas fazem varreduras automáticas em seus ambientes Cloud, comparando as configurações com as melhores práticas e frameworks da indústria, como benchmarks CIS, SOC 2 e ISO 27001.

Em vez de depender de revisões manuais ou auditorias ocasionais, as ferramentas CSPM operam continuamente, oferecendo às equipes de segurança e DevOps visibilidade em tempo real e alertas sobre exposições potenciais. Muitos CSPMs modernos também incluem automação para correção de problemas, seja por meio de remediações geradas por IA ou integrações diretas com pipelines de desenvolvedores.

Por Que Você Precisa de uma Ferramenta CSPM

Implantar infraestrutura Cloud nunca foi tão fácil: você inicia um terminal, implanta uma VM e pronto. No entanto, isso também significa que muitas configurações padrão, portas e definições são implantadas junto. As ferramentas CSPM identificam esses pontos, oferecendo visibilidade completa sobre o que está implantado e quão seguro é. Aqui estão algumas coisas que as ferramentas CSPM garantem:

- Prevenir Más Configurações: Detectar configurações inseguras (como buckets S3 abertos, funções IAM excessivamente permissivas ou armazenamento não criptografado) antes que se tornem vetores de violação.

- Garanta Conformidade: Automatize o alinhamento com estruturas regulatórias como SOC 2, PCI-DSS, NIST e benchmarks CIS. Gere relatórios prontos para auditoria sob demanda.

- Melhorar a Visibilidade: Oferece uma visão centralizada dos ativos Cloud e das más configurações entre os provedores.

- Remediação Automatizada: Economize tempo de engenharia corrigindo automaticamente problemas de IaC ou runtime, ou enviando alertas para ferramentas como Jira ou Slack.

- Escale com Segurança: À medida que sua infraestrutura escala, os CSPMs garantem que seus controles de segurança acompanhem.

Curioso sobre incidentes CSPM do mundo real? Confira o relatório DBIR 2025 da Verizon bem como a Cloud Security Alliance.

O Que Procurar ao Escolher uma Ferramenta CSPM

A escolha da ferramenta CSPM certa depende da sua stack, estrutura da equipe e necessidades regulatórias. Aqui estão alguns pontos-chave a serem observados:

- Cobertura da Cloud: Ele suporta o provedor Cloud que você usa; AWS, Azure, GCP, Digital Ocean, Civo e outros?

- Integração CI/CD e IaC: Ele pode escanear infraestrutura como código e integrar-se ao seu pipeline CI/CD?

- Suporte à Conformidade: Os padrões comuns vêm pré-configurados (SOC 2, ISO, HIPAA), e você pode criar suas próprias políticas?

- Qualidade dos Alertas: Ele fornece alertas acionáveis e com baixo ruído? Idealmente com priorização sensível ao contexto.

- Escalabilidade e Precificação: Ele se adapta às necessidades de escalabilidade da sua equipe (configurações multi-cloud, on-premise (private cloud) etc.)? E sua precificação é sustentável ao escalar?

As 16 Melhores Ferramentas de Cloud Security Posture Management (CSPM)

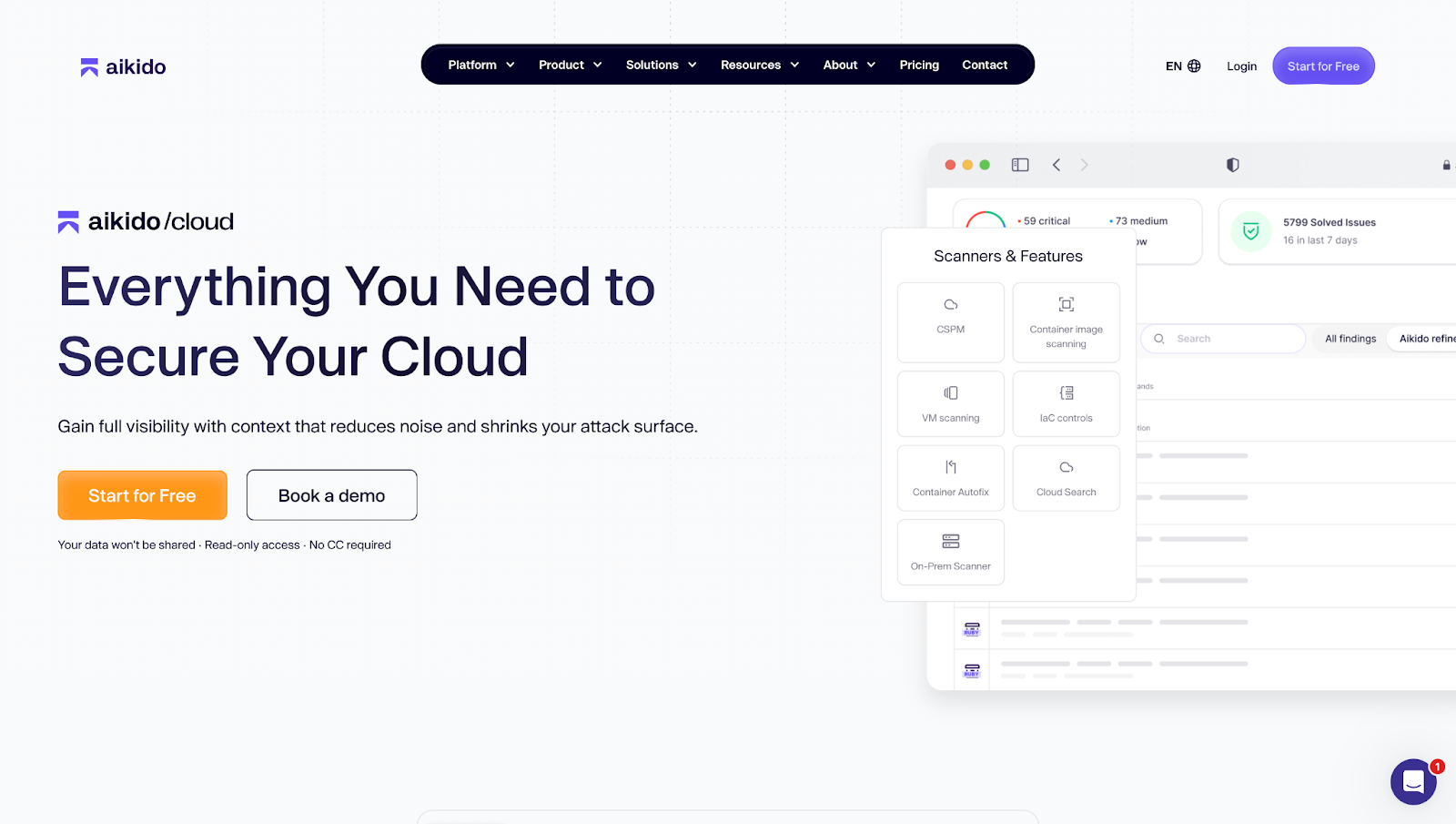

1. Aikido Security

Aikido Security é a plataforma CSPM definitiva que cobre tudo na Cloud e até mesmo a proteção em tempo de execução. Ela é projetada para equipes que desejam proteção real sem o ruído. Comparada a alternativas, oferece uma melhor experiência para desenvolvedores, possui supressão de alertas superior e pode priorizar problemas de forma mais integrada.

Além disso, embora outros fornecedores apregoem a segurança do código à Cloud, somente Aikido cobre elementos como SAST totalmente nativo, varredura de código aberto (SCA) e qualidade de código. Isso significa que Aikido oferece às equipes um painel único para monitorar sua postura de segurança sem o atrito usual, ao mesmo tempo em que proporciona tranquilidade aos líderes de engenharia e segurança.

Aikido Cloud oferece os scanners de melhor classe para complementar sua ferramenta CSPM, varredura de Container, varredura IaC, varredura de máquina virtual, scanner on-prem, busca na Cloud e mais. Cada módulo pode ser selecionado como uma solução autônoma que pode competir com alternativas, ou pode ser integrado para criar uma plataforma completa de segurança do código à Cloud e ao tempo de execução.

Principais Funcionalidades:

- Configuração Sem Agente/Baseada em API: Conecta-se às suas contas Cloud usando APIs somente leitura – não são necessários agentes de instalação.

- Busca de Ativos na Nuvem: Você pode consultar seus ambientes Cloud com linguagem natural ou consultas estruturadas para encontrar recursos, relacionamentos, configurações incorretas, etc.

- Fluxo de Trabalho Focado no Desenvolvedor: Feedback instantâneo em PRs e IDEs, além de autofix com AI e fluxos de trabalho de remediação acionáveis.

- Pontuação de Risco Sensível ao Contexto: Utiliza Reachability analysis e regras selecionadas para destacar o que realmente importa. Reduzindo os falsos positivos em até 90%.

- Construído para Desenvolvedores: Integra-se profundamente com GitHub, GitLab, Bitbucket, Jira, Slack e muito mais. Você pode executar varreduras localmente, em pull requests ou como parte do seu processo de lançamento.

- Cobertura "código-à-cloud" conectada: A Aikido conecta código, cloud e tempo de execução em um fluxo de trabalho contínuo. Você pode começar com o módulo CSPM e expandir (varredura de código, varredura de Container/IaC, segurança de API e proteção em tempo de execução)

- Mapeamento abrangente de conformidade: Suporta frameworks importantes como SOC 2, ISO 27001, PCI DSS, GDPR e muito mais.

Prós:

- Suporta monitoramento multi-cloud (AWS, Azure, GCP)

- Risco de segurança reduzido, já que as permissões são somente leitura.

- Escala automaticamente à medida que novos recursos são adicionados

- Não são necessários agentes de instalação

- Relatórios e conformidade centralizados

- Varredura IaC e segurança Kubernetes

- Fornece orientação de remediação sensível ao contexto e pontuação de risco

Ideal para:

Qualquer organização que busca uma plataforma intuitiva para monitorar e proteger tudo, do código à Cloud.

Preços:

Todos os planos pagos a partir de US$ 300/mês para 10 usuários

- Desenvolvedor (Grátis para Sempre): Grátis para até 2 usuários. Suporta 10 repositórios, 2 imagens Container, 1 domínio e 1 conta Cloud.

- Básico: Suporta 10 repositórios, 25 imagens Container, 5 domínios e 3 contas Cloud.

- Pro: Suporta 250 repositórios, 50 imagens Container, 15 domínios e 20 contas Cloud.

- Avançado: Suporta 500 repositórios, 100 imagens Container, 20 domínios, 20 contas Cloud e 10 VMs.

Ofertas personalizadas também estão disponíveis para startups (30% de desconto) e empresas

Avaliação Gartner: 4.9/5.0

Avaliações do Aikido Security:

Além da Gartner, a Aikido Security também tem uma classificação de 4.7/5 no Capterra e SourceForge.

2. Aqua Security

Aqua Security combina CSPM com proteção em tempo de execução em Containers, serverless e VMs na Cloud. É suportado por ferramentas de código aberto como Trivy e CloudSploit.

Principais Funcionalidades:

- Suporte multi-Cloud: Suporta cargas de trabalho em AWS, Azure e Google Cloud.

- Integração: Integra-se com pipelines CI/CD comuns

- Mapeamento de conformidade: Alinha os resultados da varredura com as estruturas de conformidade

Prós:

- Suporta uma ampla gama de provedores de Cloud

- Integração CI/CD

- Proteção em tempo de execução

- Ecossistema empresarial estabelecido

Contras:

- Focado principalmente em empresas

- A configuração pode ser complexa em comparação com ferramentas sem agente como Aikido Cloud

- Alguns recursos exigem módulos e licenças separados

- Curva de aprendizado acentuada

- Fluxos de trabalho de remediação frequentemente exigem correções manuais

Ideal para:

Equipes que executam aplicativos nativos da Cloud e Kubernetes em produção.

Preços:

Preços Personalizados

Avaliação Gartner: 4.0/5.0

Avaliações da Aqua Security:

3. BMC Helix Cloud Security

Agora parte da suíte BMC Helix, o BMC Helix Cloud Security automatiza a conformidade e a segurança na nuvem por meio de governança baseada em políticas em AWS, Azure e GCP.

Principais Recursos:

- Políticas predefinidas: Vem com políticas pré-configuradas mapeadas para estruturas de conformidade.

- Integração robusta com BMC ITSM: Conecta-se diretamente com a suíte de Gerenciamento de Serviços de TI da BMC.

- Relatórios de segurança multicloud unificados: Oferece um painel único para postura de conformidade e descobertas de segurança.

Prós:

- Integra-se ao ecossistema BMC

- Forte foco em conformidade

- Governança baseada em políticas

Contras:

- Focado principalmente em empresas

- Curva de aprendizado acentuada

- Forte dependência do stack BMC

- Integração CI/CD mínima

- O onboarding pode ser complexo devido à dependência do ecossistema BMC

Ideal para:

Empresas que já utilizam o ecossistema BMC

Preços:

Preços Personalizados

Avaliação no G2: 4.5/5.0

Avaliações do BMC Helix Cloud Security:

“Esforço mínimo para o onboarding – fornece uma visão completa da postura em todas as Clouds.” — IT Ops Manager no G2

4. Check Point CloudGuard

CloudGuard é a oferta de CNAPP da Check Point com CSPM integrado. Ele combina a varredura de configuração com a detecção de ameaças usando seu motor de inteligência ThreatCloud.

Principais Funcionalidades:

- Políticas de Conformidade Prontas para Uso: Oferece mais de 50 políticas de conformidade predefinidas

- Remediação automatizada: Utiliza scripts pré-configurados chamados CloudBots para identificar e corrigir problemas automaticamente.

- Suporte Multi-cloud: Integra-se com os três principais provedores de Cloud–AWS, Google Cloud, Azure.

Prós:

- Cobertura de conformidade abrangente

- Forte remediação automatizada

- Suporta políticas personalizadas

- Detecção avançada de ameaças

Contras:

- O preço pode se tornar elevado ao escalar

- Geralmente requer um especialista para configurar

- Interface de Usuário pouco intuitiva

Ideal para:

Empresas que utilizam ferramentas de firewall/endpoint da Check Point em busca de segurança unificada para Cloud e rede.

Preços:

- Pay-As-You-Go (PAYG)

- Bring Your Own License (BYOL)

- Acordos Empresariais

Classificação Gartner: 4.6/5.0

Avaliações do Check Point CloudGuard:

5. CloudCheckr

CloudCheckr combina otimização de custos e CSPM em uma única plataforma. É usado principalmente por MSPs e equipes de SecOps empresariais para aprimorar a governança da Cloud.

Principais Funcionalidades:

- Verificações de melhores práticas: Utiliza centenas de verificações para identificar problemas

- Scorecards de conformidade: Avalia seu ambiente em relação aos principais frameworks de conformidade.

- Mecanismo de políticas personalizadas: As equipes podem definir e aplicar políticas personalizadas em seus ambientes de Cloud.

- Insights de gerenciamento de custos: Fornece insights sobre o custo da sua infraestrutura de Cloud.

Prós:

- Combina otimização de custos e CSPM

- Boas análises de custos da Cloud

- Relatórios granulares de custos e conformidade

Contras:

- Usuários relataram atrasos nas atualizações de dados de consumo e no recebimento de alertas.

- A configuração da plataforma pode ser complexa, especialmente em ambientes de Cloud de grande escala.

- Usuários relatam experimentar latência ao exportar relatórios.

Ideal para:

MSPs e equipes que equilibram segurança com otimização de gastos na Cloud.

Preços:

Preços personalizados

Classificação Gartner: 3.8/5.0

Avaliações do CloudCheckr:

“Visibilidade de segurança e custos em uma única ferramenta – uma enorme economia de tempo.” — Líder de SecOps no G2

6. CloudSploit

Originalmente um projeto open-source autônomo, o CloudSploit, agora mantido pela Aqua Security, oferece varredura sem agente de ambientes de Cloud para identificar configurações incorretas.

Principais recursos:

- Open-source e impulsionado pela comunidade: É constantemente atualizado e aprimorado por sua comunidade de profissionais de segurança.

- Extensível via plugins: Novas verificações de segurança podem ser adicionadas como plugins.

- Saídas flexíveis: Cloudspoilt é capaz de gerar resultados em múltiplos formatos (JSON, CSV, Junit XML).

Prós:

- Código aberto

- Integração CI/CD

Contras:

- A remediação de problemas é em grande parte manual

- Sem priorização baseada em risco

- Sem correlação de problemas

- Não possui dados históricos

Ideal para:

Equipes DevOps buscando um scanner simples e scriptável para validar a postura da Cloud.

Preços:

Gratuito (código aberto)

Classificação Gartner: Indisponível após ser adquirido pela Aqua Security

Avaliações do CloudSploit:

“Leve, rápido e surpreendentemente profundo para uma ferramenta gratuita.” — Engenheiro de DevOps no Reddit

7. CrowdStrike Falcon Cloud Security

Falcon Cloud Security combina CSPM com detecção de ameaças em tempo de execução, impulsionado pelo EDR e XDR da CrowdStrike.

Principais Funcionalidades:

- Detecção de ameaças em tempo real com IA: Usa IA e análise comportamental para detectar ameaças.

- Análise de risco de identidade (CIEM): Analisa identidades, funções e permissões para identificar caminhos de exploração.

- Integração com a plataforma CrowdStrike Falcon: Integra-se perfeitamente com o ecossistema CrowdStrike.

Prós:

- Suíte de segurança abrangente

- Threat Intelligence

- Suporta arquiteturas nativas da Cloud

Contras:

- Falsos positivos

- Curva de aprendizado acentuada

- Opções on-premise limitadas

- Complexo de configurar

- Usuários relatam atrasos no suporte

Ideal para:

Equipes de segurança buscando combinar a detecção de configurações incorretas com a prevenção de violações.

Preços:

Preços personalizados

Classificação Gartner: 4.8/5.0

CrowdStrike Falcon Cloud Security Análise:

“Finalmente, um CSPM com capacidades reais de detecção, não apenas mais uma checklist.” — Analista de Segurança no X

8. Snyk Cloud (Anteriormente Fugue)

Snyk Cloud foca em Policy-as-Code e detecção de drift. Ele integra varredura IaC com CSPM para um fluxo DevSecOps completo.

Principais recursos:

- Aplicação de Policy-as-Code: Requisitos de conformidade são escritos como código.

- Integração CI/CD: Integra-se com algumas ferramentas de CI/CD

Prós:

- Scans rápidos

- Segurança open-source

- Orientação para remediação

Contras:

- Preços caros

- Falsos positivos

- Suporte ao cliente deficiente

- Não oferece suporte a IAST para segurança de runtime (o Aikido Cloud oferece)

Ideal para:

Organizações que buscam fluxos de trabalho de Policy-as-Code.

Preços:

Incluído nos planos do Snyk Cloud

Avaliação Gartner: 4.4/5.0

Análises do Snyk Cloud:

9. JupiterOne

JupiterOne oferece seu CSPM por meio de uma abordagem de gerenciamento de ativos baseada em grafos. Ele constrói um grafo de conhecimento de todos os ativos na Cloud e seus relacionamentos para identificar riscos.

Principais Recursos:

- Mecanismo de consulta baseado em grafos (J1QL): Oferece um banco de dados em grafo para consultar e analisar relacionamentos entre ativos na Cloud.

- Descoberta de ativos: Descobre e inventaria automaticamente ativos de ambientes Cloud.

- Pacotes de conformidade integrados: Oferece modelos de conformidade prontos para uso.

Prós:

- Nível comunitário gratuito disponível

- Consultas flexíveis

- Grafo de relacionamento de ativos

Contras:

- Curva de aprendizado acentuada

- Focado em empresas

- Pode ser esmagador para equipes pequenas

- Conectores podem perder dados e exigir reconciliação manual

- A precificação pode se tornar complexa ao escalar

O desempenho da consulta pode diminuir em grafos grandes

Ideal para:

Equipes de segurança que desejam grafos de ativos com percepção de relacionamento e consultas flexíveis em ambientes expansivos.

Preços:

Preços personalizados

Avaliação Gartner: 4.8/5.0

Avaliações do JupiterOne:

“O JupiterOne fez a visibilidade de ativos fazer sentido para nossa equipe. O J1QL é poderoso.” — Líder de SecOps no G2

10. Lacework

Lacework da Fortinet é uma plataforma CNAPP que oferece CSPM juntamente com detecção de anomalias e proteção de workload. Sua Polygraph Data Platform mapeia comportamentos em sua Cloud para identificar ameaças e configurações incorretas.

Principais Funcionalidades:

- Detecção de anomalias impulsionada por ML:Aprende o comportamento normal de usuários, aplicações e rede, e fornece um mapeamento visual de sua conexão.

- Proteção de workload sem agente: Utiliza métodos de coleta de dados baseados em API (sem agente) e baseados em agente para acessar ambientes Cloud.

- Avaliações de conformidade e relatórios automatizados: Usuários podem gerar relatórios de conformidade automatizados sob demanda ou em intervalos definidos.

Prós:

- Detecção de anomalias de runtime e comportamento

- Fadiga de alertas reduzida

- Integração perfeita com o ecossistema Fortinet

Contras:

- Complexo de configurar

- Curva de aprendizado acentuada

- Potencial vendor lock-in

- Usuários relataram uma desaceleração no desenvolvimento de recursos

Ideal para:

Equipes que desejam um CSPM combinado com detecção de ameaças e fadiga de alertas mínima, e que possuem integrações Fortinet existentes.

Preços:

Preços personalizados

Classificação Gartner: 4.6/5.0

Avaliações do Lacework:

11. Microsoft Defender for Cloud

Microsoft Defender for Cloud é o CSPM integrado do Azure, estendido com integrações para AWS e GCP. Ele oferece gerenciamento de postura, verificações de conformidade e detecção de ameaças em um único painel.

Principais recursos:

- Cloud Posture Security Score: Destaca os problemas/vulnerabilidades de maior impacto que efetivamente reduzirão o perfil de risco da organização.

- Detecção de Configurações Incorretas Multi-Cloud: Sinaliza configurações incorretas que não estão alinhadas com as melhores práticas da indústria.

- Integração com Microsoft Defender XDR e Sentinel SIEM: Compartilha Threat Intelligence e alertas com Microsoft Defender XDR e Microsoft Sentinel.

Prós:

- Suporte multi-cloud

- Proteção abrangente de cargas de trabalho na Cloud (CWP)

- Suporte nativo para o ecossistema Microsoft

Contras:

- Pode ser complexo de configurar

- O preço pode se tornar caro ao escalar.

- Embora multi-Cloud, é focado principalmente no Microsoft Azure

- Curva de aprendizado acentuada

- Usuários relataram detecção atrasada

Ideal para:

Organizações que priorizam o Azure buscando gerenciamento de postura nativo e contínuo e proteção contra ameaças.

Preços:

- CSPM Fundamental: Gratuito

- Defender CSPM: US$ 5,11 por mês/recurso faturável

Avaliação Gartner: 4,2/5,0

Avaliações do Microsoft Defender for Cloud:

12. Prisma Cloud (Palo Alto Networks)

Prisma Cloud é um CNAPP abrangente que inclui um CSPM robusto, varredura IaC e segurança de cargas de trabalho. Abrange todo o ciclo de vida, do código à Cloud.

Principais recursos:

- Monitoramento de postura da Cloud em tempo real: Monitora continuamente os ambientes de Cloud e fornece dados históricos sobre as alterações de configuração.

- Visualização de caminhos de ataque: Fornece um gráfico para visualizar os caminhos de ataque.

- Pacotes abrangentes de conformidade e políticas: Inclui mais de 100 políticas de segurança integradas.

Prós:

- Recursos robustos de conformidade

- Priorização de riscos impulsionada por IA

- Suporte multicloud

Contras:

- Preços elevados

- Interface de usuário e console desatualizados

- Processos de implantação em grandes ambientes podem se tornar complexos e demorados

Curva de aprendizado acentuada

Ideal para:

Empresas que operam ambientes multi-cloud complexos e que exigem visibilidade e cobertura aprofundadas.

Preços:

Preços personalizados

Classificação Gartner: 4.2/5.0

Avaliações do Prisma Cloud:

13. Prowler

Prowler é uma ferramenta de auditoria de segurança de código aberto focada principalmente na AWS. Ela verifica sua infraestrutura em relação às melhores práticas e frameworks regulatórios.

Principais Funcionalidades:

- Conformidade Automatizada: O Prowler inclui dezenas de controles pré-construídos que se mapeiam diretamente para frameworks padrão da indústria.

- Suporte Multi-cloud Básico: Os recursos multi-cloud estão sendo ativamente desenvolvidos pela comunidade open-source.

- Integração com Pipeline CI/CD: Suporta pipelines CI/CD comuns.

Prós:

- Código aberto

- Orientado pela comunidade

- Suporte à remediação

Contras:

- A remediação é principalmente manual

- Falta de suporte do fornecedor

- Sem dados históricos e análise de tendências

- Adiciona overhead operacional ao fazer self-hosting

Ideal para:

Organizações com forte dependência da AWS buscando varredura personalizável e de código aberto.

Preços:

Gratuito (código aberto)

Avaliações do Prowler:

14. Sonrai Security

Sonrai Security combina CSPM com CIEM e segurança de dados, enfatizando a governança de identidade na Cloud e a prevenção de exposição de dados sensíveis.

Principais Recursos:

- Análise de relacionamento de identidade e risco de privilégios: Identifica caminhos de escalonamento de privilégios arriscados e "combinações tóxicas" de permissões.

- CSPM e auditoria de conformidade: Monitora continuamente os ambientes Cloud em busca de configurações incorretas e desvio de postura.

- Automação para aplicação do princípio do menor privilégio: Seu Firewall de Permissões da Cloud pode desativar automaticamente serviços e identidades não utilizados, e remover permissões sensíveis não utilizadas.

Prós:

- Acesso Just-in-Time (JIT):

- Priorização inteligente de riscos

Contras:

- Focado principalmente em empresas

- Opções de personalização limitadas

- Relatos de problemas de desempenho com consultas avançadas

- A integração pode ser complexa

- A licença pode ser difícil de prever

Ideal para:

Empresas focadas em governança de identidade, conformidade e proteção de dados sensíveis residentes na Cloud.

Preços:

- Cobertura Parcial da Cloud: $200 por conta/mês

- Cobertura Total da Cloud: $150 por conta/mês

Avaliação Gartner: 4.0/5.0

Avaliações do Sonrai Security:

15. Tenable Cloud Security (Anteriormente Accurics)

Tenable Cloud Security (antigo Accurics) foca em varredura IaC, detecção de desvio e gerenciamento de postura. Ele se encaixa bem em pipelines GitOps e DevSecOps.

Principais Funcionalidades:

- Aplicação de políticas: As políticas podem ser personalizadas ou baseadas em benchmarks da indústria.

- Detecção de configuração incorreta: Verifica continuamente seus recursos na Cloud em relação a padrões e regulamentações da indústria.

- Integração com Tenable.io: Combina insights de seus ambientes Cloud com a inteligência de vulnerabilidades mais ampla da Tenable.

Prós:

- Controles de segurança abrangentes

- Gerenciamento automatizado de conformidade

- priorização baseada em risco

Contras:

- Preços caros

- Configuração complexa

- Usuários relataram desempenho lento e ineficiência ao lidar com ambientes Cloud grandes e complexos

- Falsos Positivos

- Profundidade limitada de recursos

Ideal para:

Equipes DevOps que precisam de verificações de postura pré-implantação e em tempo de execução vinculadas à IaC.

Preços:

Parte da plataforma Tenable; precificação baseada no uso.

Classificação Gartner: 4.7/5.0

Avaliações do Tenable Cloud Security:

16. Zscaler Posture Control

Zscaler Posture Control traz o CSPM para o Zero Trust Exchange da Zscaler. Ele combina contexto de postura, identidade e vulnerabilidade para destacar riscos reais.

Principais Funcionalidades:

- CSPM e CIEM Unificados: Oferece uma única plataforma para gerenciar tanto CSPM quanto CIEM.

- Correlação de Ameaças: Ele correlaciona descobertas de múltiplos motores de segurança para identificar os caminhos de ataque mais críticos e exploráveis.

- Cobertura Multi-Cloud: Suporta todos os principais provedores Cloud.

- Integrado com o ecossistema Zero Trust mais amplo da Zscaler: Parte nativa da plataforma Zscaler Zero Trust Exchange

Prós:

- Parte de um ecossistema Zero Trust

- Implantação sem agente

- Aplicação de políticas

Contras:

- Curva de aprendizado acentuada

- O preço pode ser caro

Pode exigir profissionais externos na implantação devido à complexidade

Ideal para:

Clientes Zscaler buscando insights de postura nativos alinhados às estratégias Zero Trust.

Preços:

Add-on para a plataforma Zscaler; focado em empresas.

Avaliação Gartner: 4.0/5.0

Avaliações do Zscaler Posture Control:

As 4 Melhores Ferramentas CSPM para Desenvolvedores

Critérios Essenciais ao Escolher Ferramentas CSPM Para Desenvolvedores:

- Varredura de Infrastructure as Code (IaC)

- UI e APIs amigáveis para desenvolvedores

- Compatibilidade com GitOps e CI/CD

- Autocorreção ou orientação de remediação acionável

- Propriedade clara e mínimos falsos positivos

Aqui estão as 4 principais ferramentas CSPM adaptadas para desenvolvedores:

- Aikido Cloud: Configuração fácil, autofix baseado em IA e desenvolvido para desenvolvedores. Integra-se diretamente com CI e GitHub.

- Snyk Cloud (Anteriormente Fugue): Policy-as-Code com Regula; ideal para equipes que utilizam Terraform e GitOps.

- Prisma Cloud: Varredura completa do código à Cloud e integração IDE.

- Prowler: Ferramenta CLI simples que desenvolvedores podem executar localmente ou em pipelines.

As 5 Melhores Ferramentas CSPM para Empresas

Principais Critérios Ao Escolher uma Ferramenta CSPM Para Sua Empresa:

- Suporte multi-conta, multi-Cloud

- Estruturas de conformidade integradas

- Controle de acesso baseado em função (RBAC)

- Integrações SIEM/ITSM

- Precificação escalável e suporte do fornecedor

Aqui estão as 5 principais ferramentas CSPM adaptadas para empresas:

- Aikido Cloud: Cobertura CSP abrangente, relatórios de conformidade, preços empresariais acessíveis

- Prisma Cloud: Abrange postura, runtime e conformidade em escala.

- Check Point CloudGuard: Governança multi-cloud e aplicação de políticas aprofundada.

- Microsoft Defender for Cloud: Cobertura nativa do Azure além de AWS/GCP.

- Ermetic: CIEM avançado e governança para ambientes complexos.

As 4 Melhores Ferramentas CSPM para Startups

Critérios Chave Para Escolher uma Ferramenta CSPM para sua Startup:

- Nível gratuito ou planos acessíveis

- Fácil onboarding e UX

- Prontidão para SOC 2/ISO pronta para uso

- Foco Developer-first

- Recursos de plataforma unificada

Aqui estão as 4 principais ferramentas CSPM adaptadas para startups:

- Aikido Cloud: Plano gratuito, AI Autofix e focada em desenvolvedores.

- CloudSploit: Gratuita, de código aberto e fácil de integrar.

- JupiterOne: Plano comunitário gratuito e consultas de risco simples baseadas em ativos.

- Prowler: Scanner AWS gratuito, baseado em CLI, com suporte a conformidade.

As 5 Melhores Ferramentas CSPM para Ambientes Multi-Cloud

Critérios Essenciais ao Escolher uma Ferramenta CSPM para Ambientes Multi-Cloud:

- Suporte completo para AWS, Azure, GCP (e mais)

- Dashboards unificados

- Relatórios de conformidade normalizados

- Visibilidade multi-conta e multi-região

- Alertas consistentes entre Clouds

Aqui estão as 5 principais ferramentas CSPM adaptadas para ambientes multi-Cloud:

- Aikido Cloud: Cloud-agnóstica com suporte para todos os três principais provedores de Cloud e mais.

- Prisma Cloud: Verdadeiramente Cloud-agnóstica com recursos avançados.

- JupiterOne: Visibilidade baseada em grafo entre Clouds e serviços.

- Check Point CloudGuard: Um único motor de políticas para todas as Clouds.

- CloudCheckr: Governança e otimização de custos entre Clouds.

As 5 Melhores Ferramentas CSPM para Proteção Cloud

Critérios Essenciais ao Escolher uma Ferramenta CSPM para Proteção de Cloud:

- Detecção de ameaças (além da varredura de configuração)

- Visibilidade da workload em runtime

- Insights de tráfego de rede na Cloud

- Correlação e priorização de alertas

- Remediação automatizada ou bloqueio

Aqui estão as 5 principais ferramentas de CSPM adaptadas para proteção da Cloud:

- Aikido Cloud: Oferece cobertura do código à Cloud e tudo o que há entre eles, bem como ambientes Kubernetes.

- CrowdStrike Falcon Cloud Security: CNAPP com inteligência de ameaças de ponta.

- Lacework: O motor Polygraph detecta configurações incorretas e anomalias em conjunto.

- Microsoft Defender for Cloud: Visibilidade de ameaças de Runtime + configuração no Azure.

- Check Point CloudGuard: Combina postura com prevenção ativa de ameaças.

As 5 Melhores Ferramentas CSPM para AWS

Critérios Essenciais ao Escolher uma Ferramenta de CSPM para AWS:

- Profunda integração de API AWS

- Suporte para frameworks AWS CIS/NIST

- Suporte a múltiplas contas

- Compatibilidade com serviços nativos (por exemplo, GuardDuty, Config)

- Detecção de configuração incorreta de baixa latência

Aqui estão as 5 principais ferramentas de CSPM adaptadas para AWS:

- Aikido Cloud: Suporte abrangente para AWS, ampla cobertura de conformidade e focada no desenvolvedor.

- Prowler: Leve, focada em CLI e nativa da AWS.

- CloudSploit: Fácil de implantar e de código aberto.

- Aqua Security: Suporte estendido para AWS + Containers.

- CloudCheckr: Ampla conformidade com AWS e insights de custo.

As 5 Melhores Ferramentas CSPM para Azure

Critérios Chave ao Escolher uma Ferramenta CSPM para Azure:

- Integração nativa com o ecossistema Azure

- Suporte a Secure Score e Azure Security Benchmark

- Cobertura de Azure RBAC e Identity

- Remediação automatizada e alertas

- Compatibilidade com Sentinel e Defender XDR

Aqui estão as 5 principais ferramentas CSPM adaptadas para Azure:

- Microsoft Defender for Cloud: Cobertura nativa com plano gratuito.

- Aikido Cloud: Plataforma CSPM pronta para Azure com scanning sem agente, alertas de má-configuração em tempo real e remediação baseada em IA.

- Ermetic: Gerenciamento avançado de postura de identidade para Azure.

- Check Point CloudGuard: Visibilidade multi-cloud incluindo Azure.

- Tenable Cloud Security: Scanning de IaC e runtime para Azure com detecção de drift.

Conclusão

Gerenciamento da Postura de Segurança na Cloud não é apenas um item de verificação para auditorias, é a diferença entre uma cloud segura e escalável e uma que vaza dados sensíveis.

Seja você um fundador de startup procurando uma ferramenta gratuita para fortalecer sua conta AWS ou um líder de segurança em uma empresa gerenciando ambientes multi-cloud, a ferramenta CSPM certa pode tornar seu trabalho muito mais fácil.

Aikido Cloud atende tanto a startups quanto a empresas com uma solução CSPM dev-first que oferece cobertura completa do código à cloud a um preço acessível. Chega de troca de contexto entre ferramentas, horas de configuração manual ou orçamentos inflacionados — apenas gerenciamento de postura feito corretamente.

Quer menos ruído e mais proteção real? Comece seu teste gratuito ou agende uma demonstração com Aikido Cloud hoje.

FAQ

O Aikido Cloud exige agentes ou sensores de runtime?

Não. O Aikido Cloud é completamente agentless, ele se conecta aos seus ambientes Cloud usando APIs somente leitura, então não há nada para instalar, nenhuma sobrecarga de recursos e nenhum impacto nas workloads.

Quais padrões de conformidade ele suporta prontos para uso?

O Aikido Cloud mapeia as descobertas para SOC 2, ISO 27001, benchmarks CIS, GDPR, NIST 800-53 e outros frameworks. Relatórios podem ser exportados para auditorias ou integrados em fluxos de trabalho de conformidade.

O Aikido Cloud pode detectar riscos de escalonamento de privilégios IAM?

Sim. Ele pode identificar funções IAM excessivamente permissivas, privilégios não utilizados e “combinações tóxicas” que poderiam permitir escalonamento de privilégios ou movimento lateral.

Como o Aikido Cloud lida com ambientes multi-cloud e multi-conta?

Você pode conectar múltiplas contas AWS, Azure e GCP sob um único workspace. O Aikido normaliza automaticamente os dados e fornece visibilidade unificada, pontuação de postura e rastreamento de conformidade em todos eles.

Como o Aikido Cloud lida com dados sensíveis?

O Aikido Cloud utiliza acesso somente leitura, não modifica configurações e cumpre políticas rigorosas de tratamento de dados e criptografia, garantindo que nenhum dado de cliente ou Secrets sejam armazenados ou expostos.

Você também pode gostar:

{

"@context": "https://schema.org",

"@graph": [

{

"@type": "FAQPage",

"mainEntity": [

{

"@type": "Pergunta",

"name": "O que é Cloud Security Posture Management (CSPM)?",

"acceptedAnswer": {

"@type": "Resposta",

"text": "Cloud Security Posture Management (CSPM) refers to tools that continuously monitor cloud infrastructure (AWS, Azure, GCP, etc.) for misconfigurations, compliance violations, and security risks:contentReference[oaicite:9]{index=9}. CSPM solutions compare your cloud settings against best practices and standards (like CIS Benchmarks, SOC 2, ISO 27001) and alert you to any issues:contentReference[oaicite:10]{index=10}. Instead of occasional cloud audits, CSPM tools provide ongoing, automated checks to ensure your cloud environment remains secure and compliant."

}

}

{

"@type": "Pergunta",

"name": "Por que as ferramentas de CSPM são importantes?",

"acceptedAnswer": {

"@type": "Resposta",

"text": "With modern organizations using multi-cloud and fast-paced DevOps, misconfigurations can easily slip through and expose critical assets:contentReference[oaicite:11]{index=11}. In 2025, cloud breaches are often due to preventable config mistakes. CSPM tools are essential because they catch issues like open storage buckets or overly permissive roles before attackers do:contentReference[oaicite:12]{index=12}:contentReference[oaicite:13]{index=13}. They also help enforce best practices and compliance in dynamic cloud environments where manual checks can’t keep up."

}

}

{

"@type": "Pergunta",

"name": "O que devo considerar ao escolher uma ferramenta de CSPM?",

"acceptedAnswer": {

"@type": "Resposta",

"text": "Key considerations include multi-cloud support (does it cover AWS, Azure, GCP, etc. in one tool?), the breadth of policies and benchmarks it checks, ease of deployment (SaaS vs. self-hosted), and integration with your workflows:contentReference[oaicite:14]{index=14}. Scalability and automatic asset discovery are important for enterprises – good CSPM tools will find new cloud resources on their own:contentReference[oaicite:15]{index=15}:contentReference[oaicite:16]{index=16}. Also consider if the tool provides remediation help or automated fixes for findings. In short, pick a CSPM that fits your cloud stack and security requirements, and that can grow with your environment."

}

}

{

"@type": "Pergunta",

"name": "Existem ferramentas de CSPM gratuitas ou de código aberto?",

"acceptedAnswer": {

"@type": "Resposta",

"text": "Yes. For example, **CloudSploit** started as a standalone open-source project and provides agentless scanning of cloud environments for misconfigurations:contentReference[oaicite:17]{index=17}. Another is **Prowler**, an open-source tool focused on AWS security best practices and compliance checks:contentReference[oaicite:18]{index=18}. These free tools can be used for basic cloud posture auditing. Vendors like Aqua Security have also open-sourced components (CloudSploit, for instance) that you can use at no cost, though enterprise versions with more features are available."

}

}

]

}

{

"@type": "ItemList",

"itemListElement": [

{

"@type": "ListItem",

"position": 1,

"name": "Aikido Security",

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#1-aikido-security"

}

{

"@type": "ListItem",

"position": 2,

"name": "Aqua Security",

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#2-aqua-security"

}

{

"@type": "ListItem",

"posição": 3,

"name": "BMC Helix Cloud Security",

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#3-bmc-helix-cloud-security"

}

{

"@type": "ListItem",

"posição": 4,

"name": "Check Point CloudGuard",

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#4-check-point-cloudguard"

}

{

"@type": "ListItem",

"position": 5,

"name": "CloudCheckr (Spot by NetApp)",

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#5-cloudcheckr-spot-by-netapp"

}

]

}

]

}