Mend.io (anteriormente WhiteSource) é uma plataforma popular de segurança de aplicações usada para gerenciar vulnerabilidades de código aberto e conformidade de licenças. As equipes adotam o Mend para escanear suas dependências de código (SCA) e código personalizado (SAST) em busca de problemas de segurança.

No entanto, muitos desenvolvedores e líderes de segurança estão agora buscando alternativas melhores devido a vários pontos problemáticos. Reclamações comuns incluem sua "UI desajeitada", altas taxas de falso-positivo, varreduras lentas, cobertura limitada além do SCA e preços elevados.

Veja o que os usuários do Mend.io têm a dizer:

Usuários também compartilharam:

- "Queríamos ter certos relatórios baseados em nosso tipo de cenário, mas a ferramenta não nos permitiu criar relatórios personalizados." – Avaliador do PeerSpot

- “Parece um aplicativo realmente antigo… seria bom ter uma UI moderna que funcione bem e seja rápida.” – Avaliador do PeerSpot

- "A documentação não é a melhor quando se trata de mostrar como integrar… Parte da documentação parece um pouco desatualizada…" – Avaliador do Gartner

Considerando essas limitações, torna-se importante entender quais outras ferramentas podem preencher as lacunas deixadas pelo Mend.io.

Neste artigo, exploraremos as melhores alternativas ao Mend.io em 2026, por que as equipes estão se afastando do Mend.io e o que considerar ao escolher um substituto.

TL;DR

O Aikido Security é a principal escolha de SCA para equipes que estão migrando do Mend.io. Ele se concentra na identificação de dependências exploráveis, combinando varredura além dos bancos de dados CVE padrão com Reachability analysis de dependência e redução de ruído automática.

Embora o Mend.io ofereça agrupamento e relatórios SCA maduros, os usuários frequentemente enfrentam milhares de alertas de baixa prioridade, falta de suporte para GitLab Cloud e forte dependência de dados baseados em CVE, o que dificulta a identificação de vulnerabilidades corrigidas silenciosamente ou não-CVE. Em ambientes GitLab, as capacidades de SAST do Mend também são limitadas, com apenas agrupamento, relatórios e filtragem básicos.

O Aikido Security aborda essas lacunas priorizando vulnerabilidades exploráveis e riscos de licença usando IA, oferecendo correção com um clique, detecção de malware e geração automatizada de SBOM e mapeamento de conformidade.

Como resultado, mais de cinco organizações já substituíram o Mend.io pelo Aikido para otimizar seus fluxos de trabalho SCA.

Além da análise de dependências, o Aikido Security oferece módulos de ponta, como IaC, detecção de segredos, proteção em tempo de execução, DAST, testes de penetração com IA, e muito mais conforme a necessidade, evitando o excesso de ferramentas e proporcionando uma visibilidade mais profunda.

Comparação entre Mend.io e Aikido Security

Você pode pular para qualquer uma das alternativas abaixo:

Comparando plataformas de segurança de código aberto? Confira nosso artigo sobre as 10 Melhores ferramentas de análise de composição de software (SCA) em 2026 para começar.

O que é Mend.io?

Mend.io é uma plataforma de segurança de aplicações que ajuda organizações a identificar vulnerabilidades e riscos de licença em código open-source e proprietário.

Suas principais características incluem:

- análise de composição de software (SCA): Verifica dependências de código aberto para detectar vulnerabilidades conhecidas (CVEs) e gerenciar riscos de conformidade de licenças.

- Testes de segurança de aplicações estáticas (SAST): Analisa código-fonte proprietário para identificar falhas de segurança no início do ciclo de vida de desenvolvimento.

- Gerenciamento de Vulnerabilidades e Licenças: Oferece visibilidade sobre componentes de terceiros, ajudando as equipes a aplicar políticas e reduzir a exposição a bibliotecas de risco ou não conformes.

- Integração: Integra-se com pipelines de CI/CD para que as varreduras de segurança sejam executadas automaticamente durante builds e pull requests.

Por que procurar alternativas?

Apesar de suas capacidades, usuários do Mend.io citam várias razões para buscar uma solução alternativa de análise de dependências:

- Altos Falsos Positivos: Usuários relataram gastar tempo adicional no triagem de “vulnerabilidades” que não são realmente exploráveis, atrasando o desenvolvimento. Sua falta de reachability analysis ou links de prova de conceito pode dificultar a distinção entre problemas reais e ruído.

- Frustrações com Usabilidade e UI: A interface do Mend e a experiência geral do desenvolvedor foram descritas como “inintuitivas” ou “datadas”.

- Cobertura Limitada: É focado principalmente em SCA. Sua ferramenta SAST mais recente ainda está evoluindo e oferece descobertas SAST básicas. Não oferece cobertura abrangente em outras áreas de AppSec. .

- Integração com GitLab: Oferece suporte apenas para instâncias GitLab auto-gerenciadas, limitando equipes que priorizam a Cloud.

- Alto Custo e Licenciamento: O preço do Mend.io pode ser mais elevado, especialmente ao escalar. .

- Agrupamento e Filtragem de Vulnerabilidades: O agrupamento e a filtragem são mais robustos na própria UI do Mend para SCA, mas mais fracos em outros tipos de varredura. Agrupamento e filtragem avançados também são deficientes na UI do GitLab.

- Falta de Recursos Amigáveis ao Desenvolvedor: Mend fez alguns avanços (com Renovate), mas os usuários ainda relatam que não é tão amigável ao desenvolvedor (feedback da IDE, pull requests de correção automatizada) quanto gostariam.

- Suporte do Fornecedor: Usuários levantaram preocupações sobre a capacidade de resposta e a qualidade do suporte, particularmente durante o onboarding e integrações complexas.

Principais Critérios para Escolher uma Alternativa

Ao avaliar alternativas ao Mend.io, aqui estão alguns critérios que você deve ter em mente:

- Amigabilidade para Desenvolvedores: Os desenvolvedores serão os responsáveis por resolver os problemas de segurança. Ele se integra perfeitamente aos seus fluxos de trabalho de desenvolvimento? Tem uma curva de aprendizado baixa? Procure opções com AI-autofix, plugins de IDE, comentários inline em PRs.

- Amplitude da Cobertura: Considere o escopo dos riscos de segurança que você precisa cobrir. Oferece apenas SCA ou também cobertura code-to-cloud?.

- Precisão: Scanners de segurança são notórios por falsos positivos. Busque uma solução com priorização inteligente que filtra problemas triviais e Auto-triage.

- Automação: Oferece recursos de remediação automatizada como correções com um clique ou pull requests automatizados? Além disso,

- Integração: Ele se integra aos seus sistemas de controle de versão existentes, ferramentas de build, Container registries e ecossistema?

- Custo-Benefício: Você consegue prever quanto custará para sua equipe em 6 meses? Considere fornecedores com preços transparentes e planos flexíveis.

As 6 Melhores Alternativas ao Mend.io

1. Aikido Security

Aikido Security oferece visibilidade full-stack sobre dependências de código aberto, conformidade de licenças, vulnerabilidades exploráveis e pacotes maliciosos diretamente nos fluxos de trabalho de desenvolvimento. Também oferece uma ferramenta Autofix que as equipes podem usar para corrigir vulnerabilidades em dependências de terceiros.

Além dos bancos de dados padrão, Aikido verifica o NVD e o GitHub Advisory Database, e vai além, estendendo a cobertura através do Aikido Intel, que detecta vulnerabilidades corrigidas silenciosamente sem CVEs atribuídos.

Aikido Security aplica reachability analysis de dependências para determinar se as dependências vulneráveis identificadas estão realmente sendo usadas e são alcançáveis em sua aplicação. Também detecta pacotes maliciosos que podem não ter sido refletidos em bancos de dados de vulnerabilidades públicos e fornece geração de SBOM garantindo que as equipes saibam exatamente o que está em sua aplicação, juntamente com orientações acionáveis.

Os achados são instantaneamente deduplicados para reduzir o ruído, e os riscos de dependência são mapeados para frameworks de conformidade, garantindo que as equipes de segurança, desenvolvimento e conformidade tenham as informações necessárias para gerenciar o risco de código aberto de forma eficaz.

O Aikido também identifica mudanças disruptivas introduzidas por atualizações de dependência, ajudando as equipes a evitar falhas inesperadas em tempo de execução (runtime) ou na construção (build). Como resultado de todas as suas fortes capacidades de SCA, mais de cinco organizações já substituíram o Mend.io pelo Aikido Security.

As equipes podem começar com o módulo de SCA líder de categoria do Aikido e expandir a cobertura para módulos adicionais como SAST, varredura IaC, DAST, detecção de segredos, detecção de malware, segurança de contêineres e muito mais, conforme suas necessidades crescem. O contexto adicionado torna a postura de segurança das organizações ainda mais forte.

Principais Funcionalidades:

- Cobertura Full-Stack: Juntamente com SCA, o Aikido Security oferece cobertura de ponta a ponta em código, runtime, pentesting, e Cloud.

- Análise Abrangente de Dependências: Analisa dependências de código aberto diretas e transitivas em todos os gerenciadores de pacotes suportados.

- Reachability Analysis: Identifica se caminhos de código vulneráveis são alcançáveis em ataques reais, revelando apenas vulnerabilidades que representam riscos reais.

- Priorização de Riscos Sensível ao Contexto: Combina a gravidade da vulnerabilidade, Reachability analysis e o contexto de implantação para classificar os riscos.

- Integração CI/CD: Integra-se perfeitamente com GitHub, GitLab, Bitbucket, Azure DevOps, CircleCI e muito mais.

- Configuração Sem Agente: Usa APIs somente leitura para se conectar com GitHub, GitLab ou Bitbucket. Nenhum agente de instalação é necessário.

- Geração de Lista de Materiais de Software (SBOM): Gera e ingere SBOMs SPDX e CycloneDX.

- Conformidade de Licenças: Identifica licenças de código aberto, violações de política e gera relatórios de conformidade de licenças prontos para auditoria.

- Mapeamento Robusto de Conformidade: Suporta os principais frameworks de conformidade e segurança como SOC 2, ISO 27001, PCI DSS, GDPR, e muito mais.

- Automação Baseada em Políticas: O Aikido Security permite que as equipes apliquem políticas de segurança e licenciamento personalizadas automaticamente durante builds e deployments.

- UX Amigável para Desenvolvedores: Fornece feedback instantâneo impulsionado por IA em PRs e IDEs, incluindo caminhos de atualização de dependência e etapas de remediação priorizadas.

- Escalável: O Aikido Security é otimizado para grandes bases de código, garantindo que o desempenho não caia à medida que sua base de código cresce.

Prós:

- Preços previsíveis

- Amplo suporte a linguagens e gerenciadores de pacotes

- Análise de Reachability de dependência

- Detecção de malware

- Otimizado para grandes bases de código

- Priorização de riscos impulsionada por IA

- Detecção automatizada de licenças

- Geração e ingestão abrangente de Lista de Materiais de Software (SBOM)

- UX amigável para desenvolvedores

- Orientação de remediação sensível ao contexto

- Cobertura do código à Cloud

Preços:

Os planos da Aikido Security começam em US$ 300/mês para 10 usuários.

- Desenvolvedor (Gratuito para Sempre): Ideal para equipes de até 2 usuários. Inclui 10 repositórios, 2 imagens de Container, 1 domínio e 1 conta de Cloud.

- Básico: Suporta 10 repositórios, 25 imagens de contêiner, 5 domínios e 3 contas Cloud.

- Pro: Projetado para equipes de médio porte. Inclui 250 repositórios, 50 imagens de Container, 15 domínios e 20 contas de Cloud.

- Avançado: Inclui 500 repositórios, 100 imagens de Container, 20 domínios, 20 contas de Cloud e 10 VMs.

Planos também estão disponíveis para startups (com 30% de desconto) e empresas.

Por que escolher:

O Aikido Security é ideal para equipes de startups e empresas que buscam uma solução de segurança de aplicações (AppSec) acessível e amigável para desenvolvedores, que não só atende às suas necessidades de SCA, mas a todo o cenário de AppSec.

Avaliação Gartner: 4.9/5.0

Avaliações da Aikido Security:

Além do Gartner, a Aikido Security também possui uma avaliação de 4.7/5 em Capterra, Getapp e SourceForge.

2. Black Duck

Black Duck da Synopsys é especializado em gerenciamento de vulnerabilidades de código aberto e conformidade de licenças. Ele escaneia seus projetos para produzir uma detalhada Lista de Materiais (SBOM) de todos os componentes de código aberto e verifica cada componente contra uma base de conhecimento de vulnerabilidades conhecidas e dados de licença.

Principais Funcionalidades:

- Banco de Dados Abrangente de Código Aberto:Ele pode detectar bibliotecas obscuras e sinaliza se elas possuem CVEs conhecidas e atualiza continuamente seu feed de vulnerabilidades para novos problemas.

- Conformidade de Licenças: Ele pode identificar licenças de código aberto em sua base de código e aplicar políticas.

- Integrações : Black Duck se integra com ferramentas de desenvolvimento comuns (sistemas de build, repositórios, servidores CI) para escanear automaticamente bases de código e Containeres...

Prós:

- Amplo suporte a idiomas

- Base de conhecimento abrangente de vulnerabilidades

Contras:

- Focado principalmente em empresas

- É mais centrado na equipe de segurança e conformidade do que centrado no desenvolvedor

- Alto volume de alertas

- Curva de aprendizado acentuada

- Falsos positivos

- Escaneamentos em grandes bases de código são lentos

- A configuração e o setup inicial podem ser complexos e demorados

Preços:

Preços personalizados

Por que escolher:

Black Duck é ideal para grandes equipes de conformidade e segurança corporativas que buscam uma solução de gerenciamento de risco de código aberto para suas necessidades de conformidade.

Avaliação Gartner: 4.5/5.0

Avaliações do Black Duck:

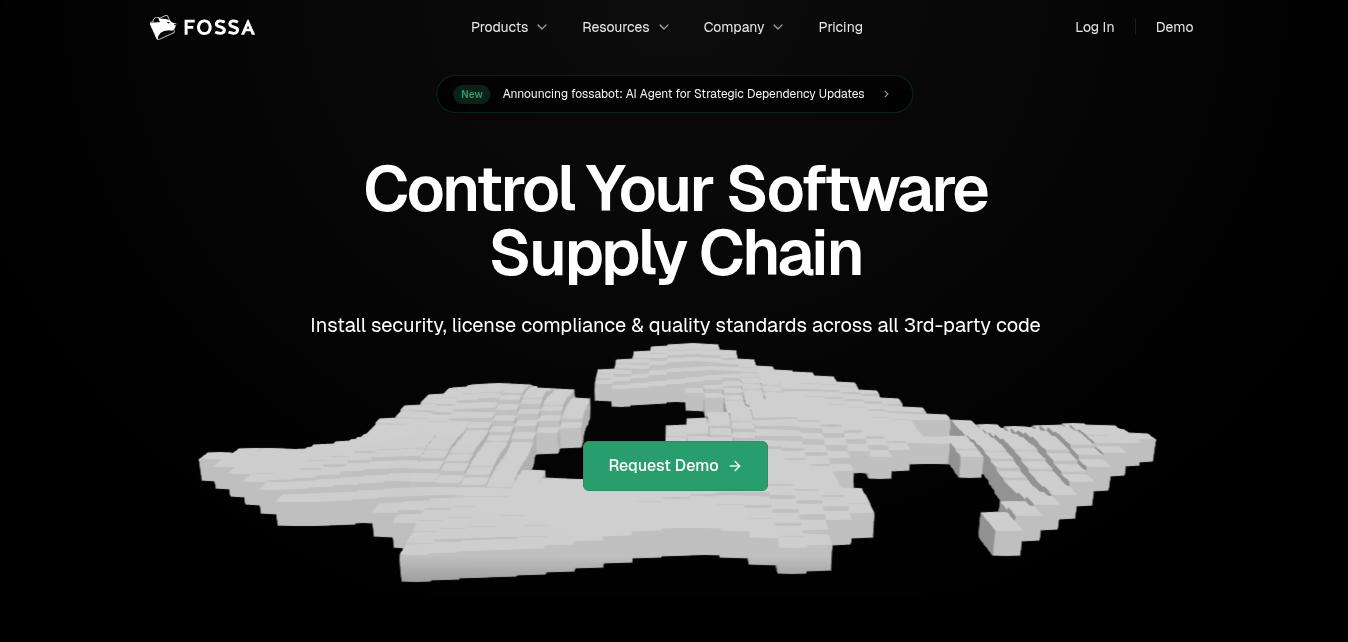

3. FOSSA

FOSSA é uma plataforma de gerenciamento de código aberto, oferecendo uma abordagem moderna e centrada no desenvolvedor para SCA e conformidade de licenças. Ela fornece escaneamento contínuo de seus repositórios de código tanto para vulnerabilidades em dependências de código aberto quanto para quaisquer problemas de conformidade de licenças. Principais Recursos:

- Conformidade Automatizada de Licenças: A FOSSA detecta automaticamente licenças de código aberto em seu código e sinaliza quaisquer que violem suas políticas.

- Escaneamento de Vulnerabilidades em CI/CD: Ele escaneia continuamente suas dependências contra bancos de dados de vulnerabilidades e se integra com pipelines de CI comuns para identificar problemas antes que cheguem à produção.

Prós:

- Conformidade robusta de licenças

- Geração automatizada de SBOM

- Suporte ao cliente robusto

Contras:

- É mais focado em conformidade do que em segurança

- Usuários relataram documentação incompleta

- Usuários relataram atrasos nos resultados do escaneamento refletindo na UI.

- Escaneamentos em larga escala podem ser lentos

- Ele tem dificuldade com gerenciadores de pacotes não padronizados e pode falhar em reconhecer bibliotecas

- Usuários relatam que às vezes não consegue mostrar a linha exata do código onde uma vulnerabilidade existe

Preços:

- Grátis

- Business: $20 por projeto/mês (Cobrado anualmente)

Enterprise: Preço personalizado

Por que escolher:

FOSSA é uma boa opção para equipes que desejam gerenciamento de código aberto rápido e automatizado, sem a complexidade de plataformas legadas mais robustas.

Classificação Gartner: 4.4/5.0

Avaliações do FOSSA:

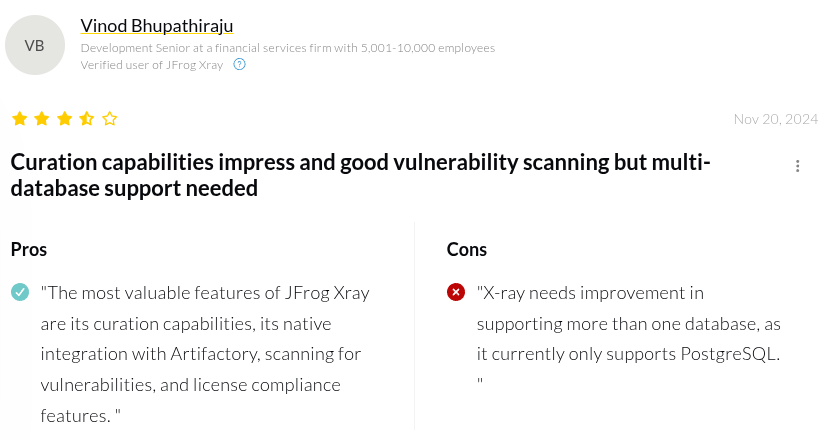

4. JFrog Xray

JFrog Xray é um componente da plataforma JFrog DevOps e serve como uma ferramenta de análise binária e segurança. O Xray escaneia artefatos (como dependências, imagens Docker, binários compilados) em busca de vulnerabilidades de segurança conhecidas e problemas de licença.

Principais Recursos:

- Análise Profunda de Artefatos: O Xray pode escanear recursivamente todas as camadas de uma imagem Container e todas as dependências transitivas de um pacote para encontrar problemas.

- Ações Baseadas em Políticas: O Xray permite que as equipes definam políticas de segurança e licença que acionam a aplicação automatizada.

- Integrações: O Xray se integra com ferramentas de build comuns, como Jenkins, GitHub Actions e GitLab CI.

Prós:

- Amplo suporte a tipos de pacotes

- Detecta componentes maliciosos conhecidos

- Análise sensível ao contexto

Contras:

- A configuração inicial pode ser complexa

- Falsos positivos

- Curva de aprendizado acentuada

- A varredura de artefatos grandes e dependências aninhadas é lenta e intensiva em recursos

- Usuários relataram que sua UI é desorganizada e difícil de navegar

- Varreduras recursivas profundas podem ser mais lentas do que ferramentas SCA mais leves

- Usuários relataram desafios ao alterar configurações ou tenants

Preços:

- Pro: $150 por mês

- Enterprise X: $950 por mês

- Enterprise +: Preço personalizado

Por que escolher:

JFrog Xray é ideal para equipes que já utilizam o ecossistema JFrog e desejam antecipar a segurança, capturando problemas assim que uma dependência ou imagem entra no pipeline.

Avaliação Gartner: 4.5/5.0

Avaliações do JFrog Xray:

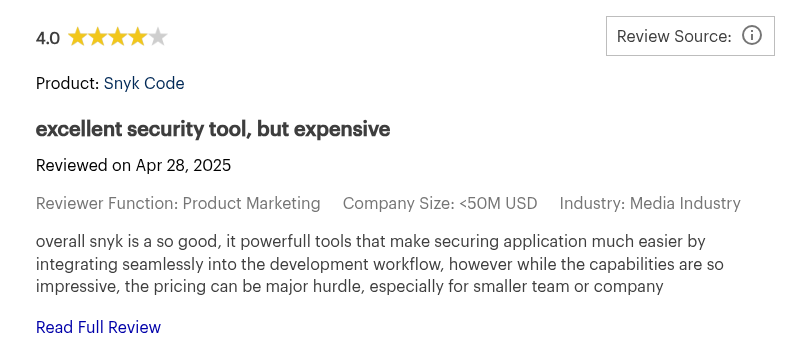

5. Snyk

Snyk é uma plataforma de segurança voltada para o desenvolvedor que começou com foco em análise de dependências de código aberto (SCA), mas agora inclui SAST, segurança de contêineres e análise de Infrastructure as Code.

Principais Funcionalidades:

- Integrações para Desenvolvedores: Snyk oferece integrações para GitHub, GitLab, Bitbucket e IDEs comuns..

- Banco de Dados de Vulnerabilidades: O banco de dados proprietário da Snyk é aprimorado com feeds de terceiros e da comunidade. Ele também prioriza problemas com base na maturidade do exploit e na reachability

Prós:

- Remediação automatizada

- Priorização sensível ao contexto

Contras:

- Os preços podem se tornar caros ao escalar

- Altos falsos positivos

- Suporte limitado a idiomas para reachability analysis

- Limite de tamanho de arquivo de 1 MB para análise estática de código

- Personalização limitada para políticas de segurança e regras de varredura

- Desenvolvedores devem corrigir manualmente as vulnerabilidades encontradas em dependências transitivas (indiretas)

- Para projetos Go, ele analisa no nível do módulo em vez do nível do pacote, aumentando o “ruído”.

- Ele abre uma solicitação separada no Jira para cada descoberta, em vez de agrupá-las pela correção necessária

- Pode perder vulnerabilidades em bases de código proprietárias

Preços:

- Grátis

- Equipe: US$ 25 por mês/desenvolvedor contribuinte (mín. 5 devs)

- Enterprise: Preço personalizado

Por que escolher:

Snyk é ideal para equipes que trabalham intensamente com bibliotecas de código aberto e precisam de segurança integrada aos fluxos de trabalho dos desenvolvedores. Se

Classificação Gartner: 4.4/5.0

Avaliações do Snyk:

6. Sonatype Nexus Lifecycle

O Nexus Lifecycle é uma ferramenta de segurança e conformidade empresarial da Sonatype. Ele gerencia todo o ciclo de vida dos componentes de código aberto, desde a introdução até o monitoramento contínuo, com recursos robustos de aplicação de políticas e inteligência proprietária de componentes.

Principais Recursos:

- Inteligência Precisa de Componentes: Os feeds de vulnerabilidades do Nexus Lifecycle utilizam o OSS Index da Sonatype e pesquisa personalizada para sinalizar pacotes maliciosos e ameaças de dia zero.

- Automação de Políticas: Ele permite que as equipes definam e apliquem políticas em todo o seu pipeline, bloqueando bibliotecas de risco no nível de repositório, IDE ou CI.

Prós:

- Aplicação Automatizada de Políticas

- Gerenciamento de SBOM

Contras:

- Curva de aprendizado acentuada

- Falsos positivos

- Usuários relataram que sua interface de usuário é complexa para navegar

- Versões auto-hospedadas podem ser complexas de gerenciar

- Suporte limitado para linguagens não-Java (por exemplo, C/C++ ou pilhas móveis especializadas)

- A configuração inicial pode ser complexa

- Ele pode ter dificuldade em identificar automaticamente bibliotecas proprietárias ou internas.

- Menos amigável para desenvolvedores quando comparado a ferramentas como Aikido Security

Preços:

O Nexus Lifecycle da Sonatype está disponível apenas em seus planos pagos

- Grátis

- Pro: US$ 135 por mês (cobrado anualmente)

- Premium: Preços sob consulta

Por que escolher:

O Sonatype Nexus Lifecycle é ideal para equipes com foco em Java que buscam governança de código aberto com foco em políticas.

Avaliação Gartner: 4.5/5.0

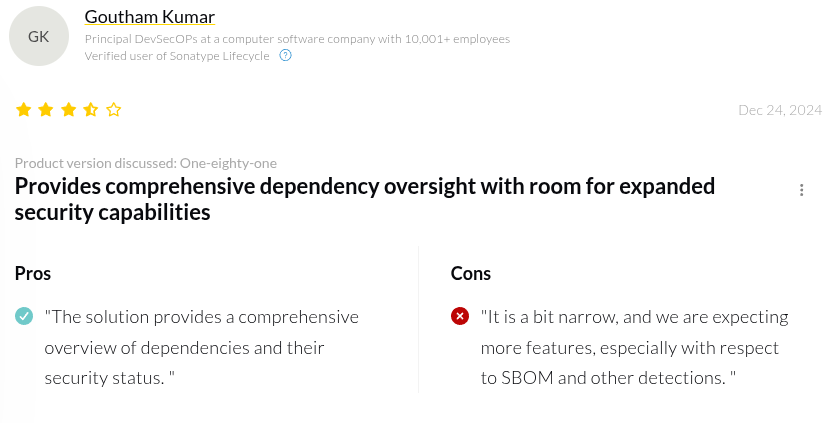

Avaliações do Sonatype Nexus Lifecycle:

Comparando as 6 Melhores Alternativas ao Mind.io

Conclusão

Cada uma das alternativas abordadas neste artigo se destaca à sua maneira, mas a escolha do substituto ideal para Mend.io depende, em última análise, de sua equipe, workflows existentes e necessidades de AppSec (tanto hoje quanto no futuro).

Muitas equipes estão migrando de Mend.io em busca de uma experiência mais moderna e centrada no desenvolvedor, maior cobertura de segurança e menos falsos positivos, sem gerenciar múltiplas ferramentas ou trocar simplicidade por complexidade.

Aikido Security se destaca como uma alternativa ideal ao Mend.io ao unificar a análise de dependências assistida por IA com cobertura AppSec abrangente e workflows amigáveis ao desenvolvedor, tudo a um preço transparente e acessível. Ao eliminar o ruído, priorizando riscos reais diretamente nos workflows de desenvolvimento, Aikido ajuda as equipes a proteger suas dependências sem adicionar sobrecarga operacional.

Pronto para simplificar a segurança de suas dependências? Comece seu teste gratuito ou agende uma demonstração com a Aikido Security hoje.

Se você está pronto para simplificar seu stack de segurança e começar a ver resultados acionáveis em minutos, inicie seu teste gratuito ou agende uma demonstração hoje.

FAQs

Como posso migrar dados de Mend.io para outra plataforma sem perda de dados?

Para migrar com sucesso de Mend.io, você precisará exportar seus SBOMs, resultados de varredura e relatórios de licença para formatos padrão (CSV, JSON, SPDX/CycloneDX) e depois importar para a nova plataforma. Lembre-se de validar contagens e relacionamentos para garantir que nada seja perdido. Plataformas como a Aikido Security simplificam a migração com ingestão e normalização contínuas de dados históricos de varredura (SBOMs).

Quais são os prós e contras de usar alternativas de código aberto ao Mend.io?

Ferramentas de código aberto são econômicas, personalizáveis e suportadas por comunidades ativas. No entanto, muitas vezes carecem de governança de nível empresarial, conformidade de licença avançada e priorização impulsionada por IA, o que pode adicionar uma triagem manual significativa. Plataformas como a Aikido Security fornecem triagem automatizada e relatórios de conformidade, reduzindo o ruído e simplificando o gerenciamento, tudo a um preço acessível e transparente.

Qual alternativa ao Mend.io é melhor para pequenas equipes?

Para pequenas equipes, facilidade de configuração, insights acionáveis e baixa manutenção são fundamentais. A Aikido Security oferece cobertura full-stack, triagem orientada por IA para reduzir o ruído, implantação sem agente e integração CI/CD contínua, tornando-a ideal para pequenas equipes que precisam de gerenciamento eficaz de vulnerabilidades e licenças sem configuração pesada.

Quais recursos devo considerar ao escolher um software de gerenciamento de ativos de TI?

Os recursos principais incluem descoberta automatizada, rastreamento de inventário, conformidade de licenças, mapeamento de vulnerabilidades, integrações de CI/CD e Cloud, dashboards, alertas e priorização de riscos. A Aikido Security combina essas capacidades com triagem orientada por IA, fornecendo às equipes insights acionáveis e ajudando-as a priorizar os riscos mais críticos em seus softwares e infraestruturas.

Você também pode gostar:

- Procurando uma Alternativa ao Endor Labs? Essas Ferramentas Fazem Melhor

- 5 Alternativas ao Snyk e Por Que São Melhores

- Principais Alternativas ao GitHub Advanced Security para Equipes DevSecOps em 2026

- As 10 Melhores Ferramentas de Análise de Composição de Software (SCA) em 2026

- As 12 Melhores Ferramentas de segurança da supply chain de software em 2026

- Os 13 Melhores Scanners de Vulnerabilidades de Código em 2026

- Melhores Scanners de Infraestrutura como Código (IaC) em 2026

Proteja seu software agora