Com dificuldade para decidir entre SonarQube e Semgrep? Você não está sozinho. Ambas são ferramentas de segurança de aplicações bem conhecidas e frequentemente consideradas por organizações que buscam melhorar a segurança do código, mas adotam abordagens diferentes para proteger o código.

Escolher entre elas nem sempre é simples, e as equipes frequentemente enfrentam dificuldades ao avaliar seus trade-offs. A escolha da ferramenta errada pode levar a lacunas de cobertura, fluxos de trabalho fragmentados ou alertas ruidosos que atrasam o desenvolvimento.

Neste artigo, compararemos SonarQube e Semgrep lado a lado e exploraremos seus principais pontos fortes, fracos e sobreposições, para ajudar você a entender qual ferramenta melhor se adapta às suas necessidades de segurança e desenvolvimento.

TL;DR

Aikido Security combina os pontos fortes do SonarQube e do Semgrep em uma única plataforma amigável para desenvolvedores. Ele une a análise de qualidade de código do SonarQube e a varredura de vulnerabilidades baseada em padrões do Semgrep, com seu motor de IA e alcançabilidade, para abordar as lacunas deixadas por essas ferramentas, como cobertura parcial, proliferação de ferramentas, triagem manual e alertas ruidosos.

Tudo isso permite que o Aikido Security forneça cobertura de segurança de ponta a ponta, menos falsos positivos e uma triagem mais rápida para desenvolvedores.

Sua arquitetura modular permite que as equipes comecem com qualquer módulo: SAST, SCA, varredura IaC, qualidade de código e muito mais, e habilitem módulos adicionais à medida que crescem.

Tanto para startups quanto para empresas, o Aikido Security se destaca consistentemente graças ao seu fluxo de trabalho amigável para desenvolvedores, cobertura robusta de AppSec, priorização de riscos impulsionada por IA e capacidade de substituir múltiplas ferramentas.

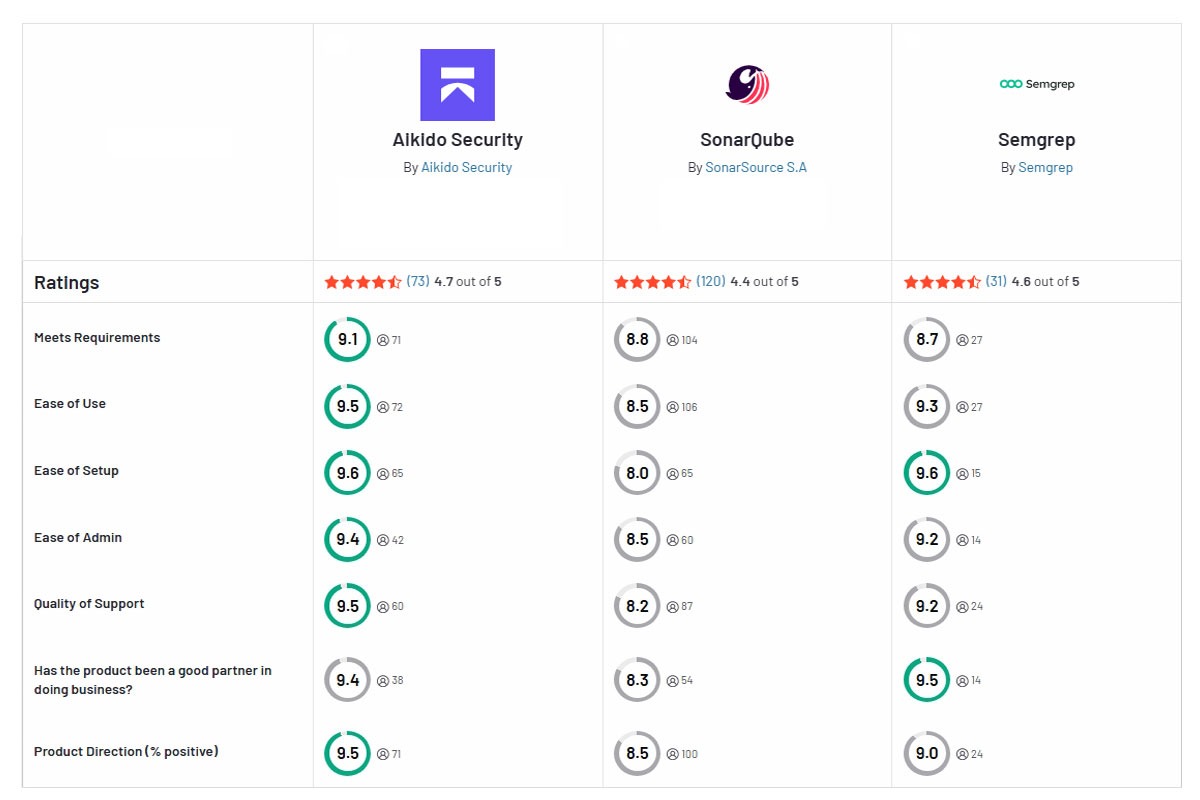

Comparação Rápida de Recursos: SonarQube vs Semgrep vs Aikido Security

O que é SonarQube?

SonarQube é uma plataforma de inspeção contínua de qualidade de código que também inclui testes de segurança de aplicações estáticas (SAST). Começou como uma ferramenta para detectar bugs e code smells, e evoluiu para cobrir problemas de segurança comuns (como vulnerabilidades do Top 10 OWASP e Secrets hardcoded). Desenvolvedores apreciam a interface de usuário (UI) web limpa do SonarQube e a integração em fluxos de trabalho existentes.

Prós:

- Combina análise de segurança estática com verificações de qualidade de código

- Oferece plugins de IDE para feedback em tempo real

- Oferece amplo suporte a linguagens

- Integra-se com plataformas CI/CD comuns (Jenkins, GitHub Actions)

- Forte suporte da comunidade

Contras:

- Falsos positivos

- Focado principalmente na qualidade do código

- Suas regras de segurança não são tão abrangentes quanto as ferramentas dedicadas de AppSec.

- A profundidade de suas regras de segurança varia por linguagem

- Não possui cobertura nativa de dependências (SCA)

- Não possui testes em runtime

- Requer ferramentas de terceiros para cobertura completa de Application Security

- Requer infraestrutura e esforço de manutenção

- O licenciamento baseado em linhas de código (LOC) pode se tornar caro à medida que as bases de código crescem.

O que é Semgrep?

Semgrep é uma ferramenta de análise estática de código aberto focada na segurança do código. Apelidado de "semantic grep", ele varre o código em busca de padrões vulneráveis usando regras que se assemelham ao código-fonte (em vez de regex complexas). As equipes usam o Semgrep por sua capacidade de detectar bugs comuns como injeção de SQL, cross-site scripting (XSS) e credenciais hardcoded, bem como por sua extensibilidade.

Prós:

- Regras personalizadas e pré-construídas

- Oferece integrações com plataformas CI/CD comuns.

- Sua sintaxe de regras é semelhante à do código e se encaixa naturalmente nos fluxos de trabalho do git.

- A ferramenta principal é gratuita e de código aberto, então equipes com orçamento limitado podem começar a melhorar a segurança imediatamente.

Contras:

- Falsos positivos

- Curva de aprendizado íngreme para regras personalizadas

- Analisa o código arquivo por arquivo

- Focado principalmente em código-fonte (SAST)

- Usuários relataram a necessidade de triagem adicional para alertas de baixa prioridade

- O motor gratuito do Semgrep não possui análise de fluxo de dados entre arquivos

- Não possui DAST e CSPM nativos

- Ele não agrega resultados ao longo do tempo nem oferece dashboards.

- Recursos empresariais como análise entre arquivos, gerenciamento centralizado de regras/políticas e colaboração em equipe exigem seu plano pago

Comparação Recurso por Recurso

Capacidades de Varredura de Segurança

SonarQube e Semgrep são ambos principalmente analisadores de código estático (SAST), eles escaneiam o código-fonte em busca de bugs e problemas de segurança. Nenhuma das ferramentas oferece varredura dinâmica (DAST).

- SonarQube: A análise de segurança do SonarQube inclui verificações do Top 10 OWASP, varredura de Infraestrutura como código (IaC) e detecção de Secrets que são executadas juntamente com suas verificações de qualidade de código. Ele sinaliza problemas como injeção de SQL e cross-site scripting no código-fonte, e marca as descobertas como “Security Hotspots” em vez de vulnerabilidades diretas para evitar falsos positivos. Esses “Security Hotspots” exigem revisão manual.

- Semgrep: O Semgrep, por outro lado, depende inteiramente de seus padrões de regras. Ele pode detectar uma ampla gama de vulnerabilidades de segurança (injeções, configurações inseguras, Secrets hardcoded) se houver regras escritas para elas. Seu conjunto de regras da comunidade oferece ampla cobertura, mas se uma vulnerabilidade não for coberta por uma regra existente (e você não tiver escrito uma), o Semgrep simplesmente não a reportará.

Em resumo, ambas as ferramentas protegem bem o código-fonte, mas exigem ferramentas adicionais para uma cobertura completa de AppSec. Isso leva as equipes a considerar plataformas como Aikido Security, que oferecem cobertura de ponta a ponta.

Integração e Workflow de CI/CD

A integração em workflows de desenvolvimento é um ponto forte para ambas as ferramentas.

- SonarQube: O SonarQube oferece integrações robustas de CI/CD com plugins oficiais para Jenkins, Azure DevOps, GitHub Actions, GitLab CI e muito mais. As equipes geralmente usam o “quality gate” do SonarQube em pipelines de CI para implementar regras como, se uma análise de código falhar em um critério definido (por exemplo, novos problemas críticos introduzidos), a build pode ser reprovada para impedir o merge. Ele também fornece um dashboard web para visualização das descobertas.

- Semgrep: O Semgrep fornece uma CLI leve que pode ser facilmente scriptada em pipelines de CI, além de GitHub Actions e guias de integração de CI prontos para uso. Isso significa que os desenvolvedores veem o feedback de segurança no mesmo local onde revisam o código, sem portais extras para verificar.

SonarQube e Semgrep ambos se integram com IDEs para feedback em tempo real: SonarQube via o plugin SonarLint, e Semgrep via suas extensões de editor.

No geral, o SonarQube oferece uma interface de usuário (UI) mais tradicional e centralizada, enquanto o Semgrep foca na flexibilidade através da CLI e da UI.

Precisão e Desempenho

- Semgrep: O Semgrep é notavelmente rápido. Seu motor de correspondência de padrões pode analisar código a 20k–100k linhas por segundo por regra, superando em muito o motor do SonarQube, que reporta cerca de 0.4k linhas/seg para conjuntos de regras típicos. A extensa biblioteca de regras do Semgrep é conhecida por produzir altos volumes de alertas prontos para uso, nem todos sendo problemas exploráveis. Usuários relatam a necessidade de ajustes adicionais para melhorar a relação sinal-ruído.

.

- SonarQube: As varreduras do SonarQube, por outro lado, tendem a ser mais lentas e intensivas em recursos. Executar uma análise Sonar completa pode levar vários minutos ou mais, dependendo do tamanho da base de código. Isso se deve, em parte, à sua análise mais profunda das métricas de qualidade de código e à sobrecarga de upload dos resultados para o servidor SonarQube.

Em termos de precisão, o SonarQube possui um conjunto de regras mais curado e foi projetado para minimizar o ruído. Suas regras de segurança frequentemente possuem lógica embutida para evitar falsos positivos óbvios e distinguir entre vulnerabilidades confirmadas e “Security Hotspots”. Essa abordagem permite que o SonarQube reporte menos problemas no total, mas também pode perder problemas reais que fiquem fora de seu conjunto de regras.

Em resumo, o SonarQube tende a pender para o lado da precisão (menos falsos positivos, mas potencialmente mais falsos negativos), enquanto o Semgrep pende para o lado do recall (captura mais ao lançar uma rede ampla, mas você precisará eliminar alguns falsos alarmes).

A melhor escolha depende se você prefere uma ferramenta com altos volumes de alertas que podem ser ajustados, ou uma ferramenta mais silenciosa que pode deixar lacunas. A Aikido Security equilibra essas compensações usando sua IA e motor de alcançabilidade para correlacionar descobertas e identificar vulnerabilidades verdadeiramente exploráveis.

Cobertura e Escopo

- Suporte a linguagens e frameworks: SonarQube e Semgrep cobrem uma ampla gama de linguagens. O SonarQube suporta mais de 10 linguagens (incluindo Java, C#, JavaScript, Python, Ruby). Já o Semgrep suporta mais de 15 linguagens (Go, Rust, Kotlin, Swift e configurações como Dockerfile). Se sua stack incluir uma linguagem menos comum, a cobertura do SonarQube pode ser afetada, pois seu suporte é limitado ao que a SonaSource oferece. Por outro lado, a arquitetura aberta do Semgrep levou à adição de muitas linguagens ao longo do tempo.

- Tipos e profundidade de problemas: Além das linguagens, o escopo do SonarQube se estende para além da qualidade de código, fornecendo análise de segurança básica que oferece uma visão holística da saúde do seu código. O Semgrep é focado em segurança e detecção de bugs e não mede manutenibilidade ou dívida técnica. Em termos de profundidade de vulnerabilidade, nenhuma das ferramentas realiza o tipo de análise profunda de fluxo de dados inter-procedural que as ferramentas SAST empresariais fazem.

- Além do código-fonte: Ambas as ferramentas são principalmente voltadas para o código-fonte de aplicações. No entanto, as versões opensource/gratuitas não escaneiam nativamente imagens de Container, dependências (SCA) e runtime.

Experiência do Desenvolvedor

Interface de Usuário

- SonarQube: O SonarQube oferece uma UI web refinada por padrão. Desenvolvedores e líderes de equipe podem acessar o dashboard do SonarQube para visualizar a saúde de um projeto: uma lista de problemas (categorizados por severidade e tipo), métricas de tendência e o status do quality gate. A UI facilita a identificação de vulnerabilidades e code smells, além de exibir descrições detalhadas e recomendações de correção.

- Semgrep: Em contraste, a ferramenta de código aberto do Semgrep funciona como uma ferramenta de linha de comando que exibe resultados ou produz saída JSON. Para desenvolvedores individuais ou pequenas equipes, a CLI do Semgrep é ideal; no entanto, equipes maiores podem preferir ter um dashboard centralizado. A falta de GUI/dashboards integrados no Semgrep OSS pode retardar a adoção em organizações que precisam de visibilidade e relatórios.

Em resumo, o SonarQube se destaca na Experiência do Usuário (UX) pronta para uso para gerenciamento e relatórios, enquanto a experiência central do Semgrep é mais focada no desenvolvedor.

Integração do Fluxo de Trabalho do Desenvolvedor

Ambas as ferramentas visam ser amigáveis ao desenvolvedor. SonarQube e Semgrep se integram com IDEs via plugins. Além dos plugins, ambos anotam pull requests (PRs): o SonarQube adiciona comentários em PRs com problemas e resumos, enquanto o Semgrep também deixará comentários diretamente nos diffs de código para quaisquer violações de regras.

Este ciclo de feedback inline significa que as verificações de segurança e qualidade acontecem em contexto, durante a revisão de código, e não como um item secundário. Se configuradas corretamente, nenhuma das ferramentas exige que os desenvolvedores saiam de seu fluxo de trabalho normal para visualizar os resultados.

Personalização e Ajustes

- Semgrep: Criar regras personalizadas com Semgrep é simples. Suas regras são escritas em YAML, com seus padrões de busca se assemelhando ao código que você deseja detectar (wildcards para variáveis). Se sua equipe tiver um padrão de codificação específico para impor ou uma falha de segurança específica da empresa para identificar, você pode escrever uma regra Semgrep para isso em minutos. Para ajustes, o Semgrep permite o whitelisting/blacklisting de regras via seus arquivos de configuração e permite que os desenvolvedores adicionem comentários inline para ignorar uma instância específica de um achado. Ele suporta autofix definido pelo usuário para certos padrões; você pode programar uma regra para não apenas detectar um problema, mas também sugerir uma correção (por exemplo, substituir automaticamente uma chamada de função perigosa por uma alternativa mais segura)

- SonarQube: O SonarQube, por outro lado, não é facilmente extensível. Escrever regras personalizadas geralmente requer conhecimento extenso em programação Java e árvores de sintaxe abstrata. Isso significa que a maioria das equipes depende das regras fornecidas pela SonarSource e só pode ativá-las/desativá-las, em vez de criar novas do zero. O SonarQube permite que as equipes ajustem as severidades das regras e os limites do quality gate via sua UI, e pode suprimir falsos positivos marcando-os na UI (ou adicionando comentários especiais no código para ignorar um problema). O SonarQube não faz autofix de código; ele apenas fornece orientação de remediação.

Integração e Manutenção:

- SonarQube: A configuração inicial do SonarQube pode ser mais pesada, especialmente ao fazer self-hosting, pois requer a implantação e manutenção de um servidor SonarQube e, frequentemente, um banco de dados separado. Ele oferece opções Cloud para reduzir a sobrecarga operacional, mas com um custo maior. A manutenção do SonarQube envolve a atualização do servidor para novas versões, o gerenciamento de usuários e controles de acesso, e a manutenção dos plugins atualizados. Suas regras de segurança e qualidade são tipicamente atualizadas como parte dos lançamentos do produto. E fornece documentação extensa, discussões em fóruns e uma vasta base de conhecimento, tornando relativamente fácil encontrar suporte.

- Semgrep: O Semgrep é fácil de começar a usar, pois pode ser instalado como um único binário CLI e executado localmente ou diretamente em pipelines de CI. Ele oferece um componente de servidor opcional que é necessário apenas se você escolher a plataforma Semgrep Cloud. A manutenção do Semgrep está centrada em manter os conjuntos de regras atualizados, o que é simples, já que as regras são versionadas e distribuídas através do registro Semgrep ou empacotadas com imagens e binários.

Conformidade e Relatórios

- SonarQube: O nível Enterprise do SonarQube oferece relatórios de portfólio e recursos de governança para ajudar as equipes a seguir os padrões da indústria. Você também pode mapear as regras do SonarQube para requisitos de conformidade e gerar relatórios para auditores.

- Semgrep: O Semgrep não fornece relatórios de conformidade nativamente, no entanto, você pode usar regras específicas mapeadas para padrões de conformidade (por exemplo, regras que visam o Top 10 OWASP ou diretrizes de codificação segura).

Cadência de Lançamento e Atualizações

- Semgrep: O Semgrep segue um ciclo de lançamento rápido, frequentemente lançando atualizações várias vezes por mês. Suas regras são atualizadas frequentemente e podem ser entregues independentemente da ferramenta, permitindo que as equipes adotem novas verificações rapidamente. O modelo impulsionado pela comunidade do Semgrep o torna eficaz na resposta a vulnerabilidades recém-divulgadas ou padrões de codificação inseguros emergentes.

- SonarQube: O SonarQube tem um ciclo de lançamento mais lento e estruturado, com versões principais tipicamente lançadas algumas vezes por ano. As atualizações para as regras de segurança e qualidade são geralmente empacotadas com esses lançamentos de produto, o que pode atrasar o acesso a novas verificações.

Preços

- SonarQube: A plataforma central do SonarQube é de código aberto via sua Community Edition, mas muitas de suas funcionalidades avançadas (como regras de segurança avançadas, análise mais profunda, suporte para certas linguagens e recursos de governança empresarial) exigem edições pagas. O preço comercial do SonarQube é baseado nas linhas de código (LOC) analisadas, o que pode ser caro e difícil de prever ao trabalhar em grandes bases de código.

- Semgrep: O Semgrep é de código aberto e oferece CLI e regras de uso gratuito, independentemente do tamanho da base de código. Ele oferece um plano pago, Semgrep Team/Enterprise (uma plataforma hospedada ou on-prem com recursos extras como colaboração em equipe, resultados centralizados e análise avançada) e um nível gratuito.

Em resumo, o SonarQube pode incorrer em custos significativos à medida que você escala, especialmente com múltiplos projetos e milhões de LOC, e requer manutenção de infraestrutura, enquanto o Semgrep oferece um ponto de entrada de baixo custo/gratuito e transfere os custos para um modelo por usuário para funcionalidades avançadas, com sobrecarga mínima de infraestrutura.

Aikido oferece um modelo de precificação mais simples e transparente – fixo e previsível – e é significativamente mais acessível em escala do que SonarQube ou Semgrep.

Para ajudar você a comparar os recursos de ambas as ferramentas, a tabela abaixo os resume para você.

Aikido Security: A Melhor Alternativa

Aikido Security é uma plataforma de segurança de aplicações impulsionada por IA que combina os pontos fortes do SonarQube e do Semgrep em uma única solução. Ela oferece cobertura para código-fonte, dependências, Container, IaC, infraestrutura Cloud e APIs, tudo dentro de um fluxo de trabalho amigável para desenvolvedores.

Seu motor SAST é impulsionado por Opengrep, uma versão open-source do Semgrep que ela foi pioneira ao fazer um fork do Semgrep para abordar a recente mudança de licença e fornecer à comunidade open-source um motor de análise estática de código mais avançado.

A Aikido Security usa seus motores de IA e reachability para correlacionar e identificar vulnerabilidades verdadeiramente exploráveis em código, dependências, configurações Cloud e camadas de runtime, e fornece aos desenvolvedores remediação automatizada através de pull requests e correções com um clique.

As equipes podem começar com qualquer módulo AppSec, SAST, SCA, varredura IaC, DAST, detecção de segredos ou segurança de contêineres, e habilitar mais à medida que crescem, sem introduzir a proliferação de ferramentas.

Quer visibilidade total em suas aplicações? Comece seu teste gratuito ou agende uma demonstração com a Aikido Security hoje.

FAQ

Existem limitações ou desafios comuns ao usar SonarQube em comparação com Semgrep?

SonarQube pode ser mais rígido em ambientes que exigem iteração rápida ou suporte para linguagens menos comuns, já que seus conjuntos de regras e cobertura de linguagem são amplamente determinados pela SonarSource. Também tende a ser mais pesado para operar, com uma ênfase maior em análise centralizada e quality gates. Semgrep, em comparação, é mais leve e flexível, mas sua flexibilidade pode exigir que as equipes invistam tempo na seleção, ajuste e manutenção de regras para evitar ruído.

Como SonarQube e Semgrep funcionam para detectar problemas de código?

SonarQube se baseia em técnicas tradicionais de análise estática de código, como árvores de sintaxe abstrata, fluxo de controle e análise semântica para identificar bugs, code smells e problemas de segurança. Semgrep adota uma abordagem baseada em padrões, correspondendo regras definidas pelo usuário ou pela comunidade diretamente ao código, permitindo-lhe detectar problemas ao reconhecer padrões de código inseguros ou indesejáveis.

As regras do Semgrep podem ser personalizadas tão facilmente quanto as regras do SonarQube?

Semgrep geralmente facilita a personalização de regras, já que as regras são escritas em um formato simples, legível e baseado em YAML que os desenvolvedores podem criar e modificar rapidamente. SonarQube também suporta regras personalizadas, mas exige um conhecimento mais aprofundado da plataforma, plugins específicos ou até mesmo a escrita de regras em Java, o que pode ser uma barreira maior para a maioria das equipes de desenvolvimento.

Quais são as vantagens de usar a varredura baseada em padrões do Semgrep em relação à análise tradicional do SonarQube?

A varredura baseada em padrões do Semgrep permite que as equipes escrevam e apliquem rapidamente as melhores práticas de segurança ou qualidade de código que são específicas para sua stack ou organização. Essa abordagem é especialmente eficaz para detectar padrões inseguros conhecidos, aplicar padrões internos e responder rapidamente a novas vulnerabilidades, enquanto a análise tradicional do SonarQube se destaca mais em questões generalizadas de qualidade de código e manutenibilidade.

Qual ferramenta é melhor para análise estática de código: SonarQube ou Semgrep?

Nenhuma ferramenta é universalmente melhor; a ferramenta certa depende das suas prioridades. SonarQube é adequado para equipes focadas em qualidade de código de longo prazo e rastreamento de dívida técnica, enquanto Semgrep é frequentemente preferido por equipes focadas em segurança que valorizam flexibilidade, regras personalizadas e fluxos de trabalho centrados no desenvolvedor. Plataformas como a Aikido Security combinam o melhor de ambas as ferramentas usando seu motor de IA para correlacionar descobertas e destacar problemas que são verdadeiramente exploráveis.

Você também pode gostar: