Encontrar vulnerabilidades é como descobrir ratos em sua casa – o verdadeiro desafio não é identificá-los, mas sim eliminá-los de forma eficiente e garantir que não retornem. Ferramentas tradicionais de varredura de vulnerabilidades se destacam na parte da descoberta, mas deixam as equipes afogadas em milhares de achados sem um caminho claro para a resolução. Plataformas modernas de gerenciamento de vulnerabilidades resolvem isso orquestrando todo o ciclo de vida: detectar, priorizar, remediar e verificar correções.

Os números contam um cenário preocupante. Organizações geralmente acumulam um backlog de mais de 100.000 vulnerabilidades não resolvidas em média, com as equipes de segurança conseguindo corrigir apenas 7-15% dos problemas identificados a cada mês. Sem sistemas de gerenciamento adequados, a descoberta de vulnerabilidades se torna um exercício de teatro de segurança – dashboards impressionantes mostrando milhares de achados que ninguém tem tempo para corrigir.

Este guia explora o cenário de gerenciamento de vulnerabilidades em 2025, abordando plataformas que transformam o caos de segurança em fluxos de trabalho gerenciáveis. Seja você um desenvolvedor cansado da fadiga de alertas, um CTO de startup construindo seu primeiro programa de segurança, ou um CISO de empresa gerenciando riscos em milhares de aplicações, existe uma combinação de ferramentas que pode otimizar seu processo de gerenciamento de vulnerabilidades.

- 3 Melhores Ferramentas de gerenciamento de vulnerabilidades para Desenvolvedores

- 4 Melhores Ferramentas de gerenciamento de vulnerabilidades para Empresas

- 3 Melhores Ferramentas de gerenciamento de vulnerabilidades para Startups

- 4 Melhores Plataformas Integradas de gerenciamento de vulnerabilidades

TL;DR

Aikido Security transforma o gerenciamento de vulnerabilidades com detecção avançada, priorização impulsionada por IA e correções automatizadas. Ao contrário das plataformas tradicionais que sobrecarregam as equipes, o Aikido reduz o ruído em mais de 90% e oferece soluções de um clique para vulnerabilidades comuns. Ele unifica segurança de código-fonte, dependências, Containers, infraestrutura e runtime em uma única plataforma, simplificando fluxos de trabalho e fornecendo insights acionáveis que os desenvolvedores podem usar.

O que é gerenciamento de vulnerabilidades?

gerenciamento de vulnerabilidades é o processo abrangente de identificar, avaliar, priorizar e abordar fraquezas de segurança em todos os ativos digitais de uma organização. Pense nisso como a diferença entre ter um detector de fumaça (varredura de vulnerabilidades) versus ter um sistema completo de segurança contra incêndio com detecção, priorização, supressão e monitoramento.

Plataformas eficazes de gerenciamento de vulnerabilidades orquestram múltiplas atividades:

- Varredura contínua em diferentes tipos de ativos,

- Pontuação de risco inteligente que considera a explorabilidade e o impacto nos negócios,

- Automação de fluxo de trabalho que atribui tarefas de remediação às equipes apropriadas, e sistemas de verificação que garantem que as correções realmente resolvam os problemas subjacentes.

Por Que o gerenciamento de vulnerabilidades Abrangente É Crítico

Ambientes de software modernos são profundamente interdependentes. Tão interdependentes que uma única fraqueza de segurança pode se espalhar por múltiplos sistemas em minutos. Lembre-se da vulnerabilidade dos pacotes npm debug e chalk de 2025 que afetou milhões de aplicações JavaScript em todo o mundo.

Mais disso pode e vai acontecer no futuro, portanto, você precisa ser ágil e implementar um gerenciamento de vulnerabilidades abrangente porque:

- A priorização se torna sobrevivência:. As equipes de segurança enfrentam uma escolha impossível: tentar corrigir tudo (e não realizar nada) ou correr o risco de perder as vulnerabilidades críticas que levam a violações. Plataformas eficazes de gerenciamento de vulnerabilidades usam Threat Intelligence, análise de explorabilidade e contexto de negócios para focar os esforços de remediação onde eles mais importam.

- Requisitos de conformidade exigem abordagens sistemáticas:. Regulamentações como PCI DSS, SOC 2 e GDPR exigem que as organizações demonstrem monitoramento contínuo de vulnerabilidades e remediação oportuna. Processos manuais não conseguem fornecer a documentação e a consistência necessárias para o sucesso da auditoria.

- A produtividade do desenvolvedor depende de insights acionáveis:. Equipes que recebem relatórios de vulnerabilidades claros e priorizados com orientações de remediação específicas resolvem os problemas 3x mais rápido do que aquelas que trabalham com relatórios de varredura genéricos. As melhores plataformas de gerenciamento se integram diretamente aos fluxos de trabalho de desenvolvimento, fornecendo feedback de segurança no momento em que é mais acionável.

Como Escolher a Plataforma Certa de gerenciamento de vulnerabilidades

Ao selecionar uma plataforma de gerenciamento de vulnerabilidades, você deve procurar as 5 principais características a seguir:

Cobertura Abrangente

A cobertura abrangente determina o quão completa se torna sua postura de segurança. Procure por plataformas que gerenciem vulnerabilidades em código-fonte, dependências, Containers, configurações de infraestrutura e ambientes de tempo de execução. Lacunas na cobertura se tornam lacunas que os invasores exploram.

Priorização Inteligente

A priorização inteligente separa plataformas úteis de máquinas geradoras de ruído de alertas. Os melhores sistemas combinam múltiplos fatores de risco: gravidade da vulnerabilidade, disponibilidade de exploit, criticidade do ativo e contexto de negócios. As pontuações CVSS sozinhas não fornecem priorização suficiente para ambientes modernos.

Integração de Workflow

A integração de workflow afeta a rapidez com que as vulnerabilidades são realmente corrigidas. Plataformas que se integram com ferramentas de desenvolvimento (repositórios Git, rastreadores de problemas, pipelines CI/CD) permitem transições contínuas entre a detecção de segurança e a remediação pelo desenvolvedor. Ferramentas que exigem troca de contexto são ignoradas.

Capacidades de Automação

As capacidades de automação determinam a escalabilidade e a consistência. Plataformas avançadas podem atribuir automaticamente vulnerabilidades às equipes apropriadas, gerar pull requests de remediação e verificar se as correções realmente resolvem os problemas subjacentes. O gerenciamento de vulnerabilidades manual não escala além de pequenas equipes.

Suporte a Conformidade e Auditoria

O suporte a conformidade e auditoria torna-se essencial para ambientes regulamentados. Procure por plataformas que forneçam trilhas de auditoria, aplicação de políticas e modelos de relatórios que se alinhem com seus requisitos de conformidade. Algumas plataformas podem até automatizar a coleta de evidências para auditorias de segurança.

As 6 Melhores Ferramentas de gerenciamento de vulnerabilidades para 2026

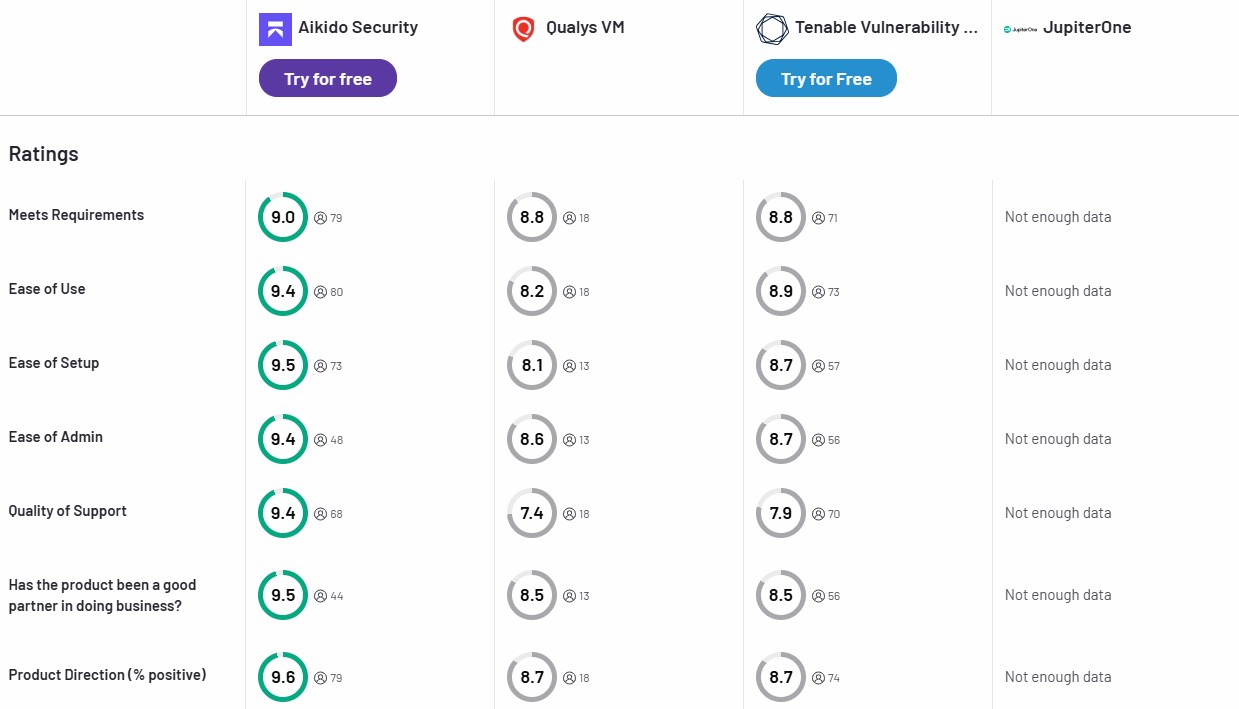

Veja como as principais plataformas de gerenciamento de vulnerabilidades se comparam em relação às capacidades-chave:

1. Aikido Security

Aikido Security transforma o gerenciamento de vulnerabilidades ao combinar detecção abrangente com priorização inteligente e remediação automatizada em uma única plataforma amigável para desenvolvedores.

Principais Recursos:

- Cobertura unificada de ativos: Aikido gerencia vulnerabilidades em código-fonte, dependências, containers, configurações de infraestrutura e ambientes de runtime. Isso elimina a complexidade de correlacionar descobertas de múltiplas ferramentas de segurança, proporcionando uma visão única e consolidada para todas as vulnerabilidades do seu ambiente de TI.

- Inteligência de risco impulsionada por IA: Reduz a fadiga de alertas em mais de 90% através de deduplicação avançada e análise contextual. A plataforma entende quais vulnerabilidades realmente afetam seus padrões de implantação e configurações.

- Fluxos de trabalho de remediação automatizada: Gere pull requests com correções específicas para tipos comuns de vulnerabilidades, transformando descobertas de segurança em tarefas de desenvolvimento acionáveis que podem ser resolvidas em minutos, em vez de horas.

- Integração com o fluxo de trabalho do desenvolvedor: Fornece feedback de vulnerabilidades diretamente em IDEs, pull requests e pipelines de CI/CD, garantindo que as informações de segurança cheguem aos desenvolvedores no momento em que podem agir de forma mais eficaz.

- Automação de conformidade: Gera documentação de auditoria e coleta de evidências para SOC 2, ISO 27001, PCI DSS e outras estruturas regulatórias, reduzindo o esforço manual exigido para auditorias de segurança.

Ideal para

- Equipes de desenvolvimento que desejam um gerenciamento de vulnerabilidades abrangente sem a sobrecarga operacional de gerenciar múltiplas ferramentas de segurança.

- Particularmente eficaz para organizações que priorizam a produtividade do desenvolvedor juntamente com os resultados de segurança.

Preços:

- Preços transparentes por desenvolvedor com um generoso plano gratuito.

- Sem custos ocultos ou cobranças surpresa à medida que as equipes crescem.

2. Rapid7 InsightVM

Rapid7 InsightVM oferece gerenciamento de vulnerabilidades de nível corporativo com recursos robustos de análise e relatórios para ambientes focados em infraestrutura.

Principais Recursos:

- Descoberta abrangente de ativos identifica e perfila sistemas automaticamente em ambientes on-premises, Cloud e híbridos, proporcionando visibilidade completa das superfícies de ataque potenciais.

- Integração de Threat Intelligence incorpora dados de exploração do mundo real e comportamento de atores de ameaça para priorizar vulnerabilidades com base em padrões de exploração ativos, em vez de pontuações de risco teóricas.

- Orquestração de remediação integra-se com sistemas de gerenciamento de patches e ferramentas de gerenciamento de configuração para otimizar o processo de resolução de vulnerabilidades em grandes ambientes.

- Relatórios executivos fornecem painéis baseados em risco e relatórios de conformidade projetados para lideranças de segurança e requisitos de auditoria.

Pontos problemáticos:

- Usuários frequentemente relatam que o InsightVM pode ser complexo de configurar e ajustar de forma eficaz, com um revisor observando que "a configuração inicial exige um investimento de tempo significativo para alcançar resultados ótimos."

- O modelo de precificação também pode se tornar caro para organizações com um grande número de ativos.

Ideal para:

Equipes de segurança corporativa que precisam de gerenciamento de vulnerabilidades abrangente para infraestruturas complexas e multiambiente, com recursos dedicados para o gerenciamento da plataforma.

Preços:

Baseado em assinatura, com custos escalonados com base nos ativos avaliados e requisitos de recursos avançados.

3. Qualys VMDR

Qualys VMDR (gerenciamento de vulnerabilidades, detecção e resposta) combina o gerenciamento de vulnerabilidades tradicional com detecção de ameaças avançada e recursos de resposta automatizados.

Principais Recursos:

- Arquitetura Cloud-native: A Qualys oferece avaliação de vulnerabilidades escalável em infraestruturas globais sem a necessidade de infraestrutura de gerenciamento on-premises.

- Priorização baseada em ameaças: Incorpora Threat Intelligence ativa e kits de exploração para focar os esforços de remediação em vulnerabilidades que estão sendo ativamente exploradas na natureza.

- Implantação automatizada de patches: Integra-se com ferramentas de gerenciamento de sistemas para otimizar a remediação de vulnerabilidades desde a detecção até a verificação da resolução.

- Painel de conformidade: Fornece relatórios prontos para auditoria para múltiplos frameworks regulatórios com coleta automatizada de evidências e rastreamento de conformidade com políticas.

Pontos problemáticos:

- Usuários relatam que a Qualys pode gerar um número avassalador de descobertas, com priorização interna limitada além da pontuação básica.

- Um revisor corporativo observou que "o volume de alertas exige uma triagem manual significativa para identificar itens acionáveis."

Ideal para:

Grandes empresas com equipes dedicadas de operações de segurança que precisam de gerenciamento de vulnerabilidades entregue via Cloud com recursos abrangentes de relatórios de conformidade.

Preços:

Precificação baseada em assinatura, com custos determinados pelo número de ativos e módulos de recursos selecionados.

4. Tenable.io

Tenable.io oferece gerenciamento de vulnerabilidades abrangente com pontuação de risco avançada e amplas capacidades de integração para ambientes de segurança complexos.

Principais Recursos:

- Priorização preditiva: A Tenable utiliza o sistema Vulnerability Priority Rating (VPR) para prever quais vulnerabilidades têm maior probabilidade de serem exploradas com base em Threat Intelligence e análise técnica.

- Avaliação de criticidade de ativos: Este recurso incorpora o contexto de negócios e a importância dos ativos nos cálculos de risco, garantindo que os esforços de remediação se concentrem primeiro na proteção dos sistemas mais valiosos.

- Ecossistema de integração abrangente: Conecta-se com mais de 40 ferramentas de segurança e gerenciamento de TI, permitindo que os dados de vulnerabilidade fluam de forma contínua para os fluxos de trabalho operacionais existentes.

- Análise avançada: Fornece análise de tendências e métricas de risco que ajudam as equipes de segurança a medir a melhoria ao longo do tempo e a demonstrar a eficácia do programa de segurança.

Pontos problemáticos:

- A plataforma pode ser excessiva para equipes menores, com usuários relatando "muitos recursos e opções de configuração para necessidades diretas de gerenciamento de vulnerabilidades."

- Alguns revisores também observam desafios com taxas de falsos positivos em certos tipos de varredura.

Ideal para:

Organizações com maturidade em segurança, com equipes dedicadas de gerenciamento de vulnerabilidades que precisam de análises avançadas e amplas integrações de ferramentas.

Preços:

Modelo de assinatura em camadas baseado em ativos escaneados e requisitos de recursos avançados.

5. JupiterOne

JupiterOne adota uma abordagem única para o gerenciamento de vulnerabilidades, mapeando descobertas de segurança para relacionamentos de ativos e contexto de negócios por meio de análise baseada em grafos.

Principais Recursos:

- Mapeamento de relacionamento de ativos: JupiterOne cria um grafo abrangente de como sistemas, aplicações e dados se conectam, fornecendo contexto para entender o impacto de vulnerabilidades em ambientes interconectados.

- Análise orientada por consulta: Permite que as equipes de segurança façam perguntas complexas sobre seu ambiente e exposição a vulnerabilidades usando uma poderosa linguagem de consulta de grafo.

- Automação de conformidade: Mapeia controles de segurança e descobertas de vulnerabilidades a requisitos regulatórios, automatizando grande parte do processo de relatórios de conformidade.

- Correlação de risco: Identifica como vulnerabilidades individuais se combinam para criar riscos compostos em sistemas e aplicações interconectados.

Pontos problemáticos:

- A abordagem baseada em grafo tem uma curva de aprendizado acentuada, com usuários observando que "requer um investimento de tempo significativo para entender a linguagem de consulta e o modelo de dados de forma eficaz."

- A plataforma também é mais focada em análise do que em remediação prática.

Ideal para:

Arquitetos de segurança e equipes de segurança maduras que precisam entender as relações complexas entre ativos e vulnerabilidades em ambientes grandes e interconectados.

Preços:

Precificação baseada em contato focada em clientes corporativos com requisitos de infraestrutura complexos.

6. Resposta a Vulnerabilidades do ServiceNow

ServiceNow Vulnerability Response integra o gerenciamento de vulnerabilidades diretamente nos fluxos de trabalho de gerenciamento de serviços de TI, proporcionando transições contínuas entre detecção de segurança e remediação operacional.

Principais Recursos:

- Integração ITSM: Conecta as descobertas de vulnerabilidades diretamente aos processos de gerenciamento de mudanças, resposta a incidentes e gerenciamento de ativos dentro da plataforma ServiceNow.

- Priorização baseada em risco: Incorpora contexto de negócio, criticidade de ativos e Threat Intelligence para focar os esforços de remediação em vulnerabilidades que representam o maior risco para o negócio.

- Orquestração automatizada de fluxo de trabalho: Cria tickets, atribui responsabilidades e acompanha o progresso da remediação usando os recursos de automação de fluxo de trabalho do ServiceNow.

- Dashboards executivos: Fornecem métricas de risco e status de conformidade projetados para stakeholders de negócios e requisitos de auditoria.

Pontos problemáticos:

- Usuários relatam que a plataforma pode ser complexa para personalizar e configurar, especialmente para organizações sem experiência prévia com ServiceNow.

- O modelo de licenciamento também pode se tornar caro para equipes menores.

Ideal para:

Organizações que já utilizam o ServiceNow para gerenciamento de serviços de TI e que desejam integrar o gerenciamento de vulnerabilidades em seus fluxos de trabalho operacionais existentes.

Preços:

Licenciamento da plataforma ServiceNow com custos adicionais para módulos e integrações de gerenciamento de vulnerabilidades.

3 Melhores Ferramentas de gerenciamento de vulnerabilidades para Desenvolvedores

Desenvolvedores precisam de plataformas de gerenciamento de vulnerabilidades que se integram perfeitamente aos fluxos de trabalho de codificação sem interromper a produtividade. As ferramentas mais eficazes fornecem feedback acionável com orientação clara para remediação diretamente nas ferramentas que os desenvolvedores já utilizam.

Prioridades do desenvolvedor:

- Integração com IDE e Git para feedback de vulnerabilidades em tempo real durante o desenvolvimento.

- Remediação automatizada com pull requests contendo correções específicas.

- Priorização clara que foca a atenção nas vulnerabilidades que realmente importam.

- Ciclos de feedback rápidos que não atrasam os ciclos de desenvolvimento

- Recursos de aprendizado que ajudam os desenvolvedores a entender e prevenir problemas de segurança

Top 3 Ferramentas de gerenciamento de vulnerabilidades para Desenvolvedores

1. Aikido Security

Aikido Security lidera a experiência do desenvolvedor com integração abrangente de IDE e Git, e filtragem inteligente. Os desenvolvedores recebem feedback de vulnerabilidades diretamente em seu ambiente de codificação com correções com um clique que resolvem problemas sem exigir profundo conhecimento em segurança.

2. Snyk

Snyk oferece integração com Git com interfaces amigáveis para desenvolvedores que tornam o gerenciamento de vulnerabilidades mais natural nos processos de desenvolvimento.

3. GitHub Advanced Security

GitHub Advanced Security oferece integração perfeita para equipes que já utilizam GitHub, fornecendo recursos de gerenciamento de vulnerabilidades diretamente nos fluxos de trabalho de desenvolvimento familiares.

4 Melhores Ferramentas de gerenciamento de vulnerabilidades para Empresas

Grandes organizações valorizam a escalabilidade, maturidade, conformidade e integração contínua. Frequentemente, elas possuem múltiplos aplicativos, equipes e uma mistura de arquiteturas (algumas legadas on-premise, outras nativas da Cloud).

Uma ferramenta ideal de gerenciamento de vulnerabilidades corporativo deve ser:

- Escalável em ambientes híbridos e multi-Cloud

- Alinhada com frameworks de conformidade como SOC 2, ISO 27001 e PCI DSS

- Integrada com sistemas de ticketing, ITSM e pipelines de CI/CD para fluxos de trabalho fluidos

- Priorize com contexto de negócio, inteligência de exploração e criticidade dos ativos

- Automatize a remediação entre equipes distribuídas

Aqui estão quatro plataformas de gerenciamento de vulnerabilidades que frequentemente aparecem nas listas de seleção de empresas:

1. Aikido Security

Aikido Security oferece uma plataforma de gerenciamento de vulnerabilidades pronta para empresas, projetada para escalabilidade, precisão e produtividade do desenvolvedor. Ela unifica a detecção de vulnerabilidades em código-fonte, dependências, Container, infraestrutura e runtime para eliminar os silos que frequentemente atrasam grandes organizações.

O que diferencia Aikido é sua triagem impulsionada por IA que reduz o ruído de alertas em mais de 90%, garantindo que as equipes de segurança e engenharia se concentrem apenas em riscos acionáveis. Seu sistema de remediação automatizada pode gerar pull requests para vulnerabilidades comuns, transformando as correções de segurança em um processo contínuo e escalável.

E, ao contrário dos scanners corporativos legados, a abordagem developer-first de Aikido significa que ela se encaixa nas ferramentas que suas equipes já utilizam.

2. Veracode

Veracode é um nome conhecido em segurança de aplicações corporativas. É reconhecida por suas capacidades de varredura maduras, recursos de governança extensivos e ampla cobertura de conformidade.

No entanto, é importante notar que escolher Veracode, embora possa parecer a escolha corporativa “segura” agora (por ser familiar), nem sempre significa melhor segurança ou tecnologia à prova de futuro.

A arquitetura legada da plataforma e fluxos de trabalho de varredura mais lentos podem, por vezes, torná-la menos adaptável a pipelines modernos de DevSecOps.

3. Checkmarx

Checkmarx construiu uma forte reputação por análise estática profunda e gerenciamento de vulnerabilidades baseado em políticas, conquistando seu lugar em muitos programas de segurança corporativos. Suas capacidades de SAST estão entre as mais granulares do mercado, dando às equipes de segurança controle preciso sobre regras, políticas e cobertura de linguagem.

Assim como Veracode, Checkmarx se beneficia de ser um fornecedor conhecido e confiável, o que frequentemente a torna a escolha “mais fácil” para aquisições corporativas. No entanto, facilidade nem sempre significa inovação. A complexidade da plataforma, o desempenho de varredura mais lento e a automação de fluxo de trabalho limitada podem torná-la pesada em ambientes DevOps ágeis ou híbridos.

4. Snyk

Snyk começou como um scanner de dependências open-source amigável para desenvolvedores, mas expandiu-se agressivamente para o mercado corporativo através de uma série de aquisições cobrindo Container, IaC e segurança na nuvem.

Embora esse crescimento tenha ampliado seu conjunto de recursos, essas aquisições ainda não foram integradas de forma contínua em uma única plataforma coesa. Empresas frequentemente relatam fluxos de trabalho fragmentados entre módulos e relatórios inconsistentes entre diferentes componentes.

Outras plataformas de nível empresarial como Tenable.io, Qualys VMDR e Rapid7 InsightVM permanecem como pilares em operações de segurança em larga escala. Essas ferramentas se destacam em visibilidade em nível de infraestrutura, priorização baseada em risco e relatórios de conformidade em ambientes híbridos e multi-Cloud.

No entanto, elas geralmente exigem uma sobrecarga operacional maior e menos integração centrada no desenvolvedor em comparação com plataformas mais recentes como Aikido.

3 Melhores Ferramentas de gerenciamento de vulnerabilidades para Startups

Startups precisam de plataformas de gerenciamento de vulnerabilidades que ofereçam proteção de nível empresarial sem a sobrecarga operacional ou a complexidade de custos das soluções empresariais tradicionais. Quando você está conciliando captação de recursos, desenvolvimento de produtos e aquisição de clientes, a segurança não pode se tornar mais um trabalho em tempo integral.

Prioridades de startups:

- Custo-benefício com precificação transparente que escala de forma previsível

- Fácil implementação que não exige pessoal de segurança dedicado

- Operação automatizada com requisitos mínimos de gerenciamento contínuo

- Suporte ao crescimento que escala de forma contínua à medida que as equipes se expandem

- Foco no desenvolvedor que aprimora, em vez de dificultar, a produtividade do desenvolvimento

Ferramentas de gerenciamento de vulnerabilidades para Startups

1. Aikido Security

Aikido Security oferece valor excepcional para startups com recursos abrangentes de gerenciamento de vulnerabilidades, preços transparentes e sobrecarga operacional mínima. A plataforma cresce de forma contínua com equipes em expansão, mantendo a simplicidade. Você obtém detecção de nível empresarial em código, dependências, Containers e infraestrutura sem a necessidade de uma equipe de segurança para gerenciá-lo.

2. Snyk

Snyk fornece recursos de gerenciamento de dependências com um modelo freemium que funciona bem para empresas em estágio inicial que dependem fortemente de bibliotecas de código aberto. No entanto, esteja preparado para uma possível fadiga de alertas à medida que sua base de código cresce.

3. GitHub Advanced Security

GitHub Advanced Security oferece gerenciamento de vulnerabilidades integrado para fluxos de trabalho de desenvolvimento nativos do GitHub, eliminando a necessidade de aquisição e gerenciamento de ferramentas adicionais. A desvantagem? Ele está disponível apenas com o GitHub Enterprise, tornando-o caro para equipes menores.

Outras considerações específicas para Startups:

- A previsibilidade do orçamento importa mais do que a completude dos recursos: Escolha ferramentas com preços transparentes por desenvolvedor em vez de modelos complexos baseados em uso. O preço direto do Aikido elimina surpresas orçamentárias à medida que você escala de 5 para 50 desenvolvedores.

- O tempo de valorização supera a profundidade dos recursos:. Startups precisam de vitórias de segurança medidas em dias, não em meses. Ferramentas que exigem configuração extensa ou pessoal dedicado atrasam mais do que protegem. Procure plataformas que funcionem imediatamente com padrões inteligentes.

- A adoção por desenvolvedores impulsiona o sucesso:. Ferramentas de segurança que os desenvolvedores ignoram se tornam um caro teatro de conformidade. As melhores ferramentas focadas em startups se integram perfeitamente aos fluxos de trabalho existentes, fornecendo valor sem interromper os padrões de produtividade que sua equipe já estabeleceu.

4 Melhores Plataformas Integradas de gerenciamento de vulnerabilidades

Organizações modernas se beneficiam mais de plataformas unificadas que integram o gerenciamento de vulnerabilidades com operações de segurança mais amplas, eliminando a complexidade de gerenciar múltiplas ferramentas de segurança díspares. Em vez de lidar com cinco painéis diferentes, você obtém uma única fonte de verdade.

Vantagens da integração:

- Visibilidade unificada em todos os domínios de segurança e tipos de ativos

- Inteligência correlacionada que conecta vulnerabilidades a um contexto de segurança mais amplo

- Fluxos de trabalho otimizados que eliminam as transferências entre diferentes ferramentas de segurança

- Eficiência de custos através de licenciamento consolidado e redução da proliferação de ferramentas

- Gerenciamento simplificado com requisitos únicos de treinamento e processos operacionais

Principais Plataformas Integradas de gerenciamento de vulnerabilidades

1. Aikido Security

Aikido Security oferece a integração mais abrangente, combinando gerenciamento de vulnerabilidades com SAST, DAST, varredura de segredos, segurança na nuvem e automação de conformidade em uma única plataforma amigável para desenvolvedores. Pense nisso como o canivete suíço das ferramentas de segurança, mas realmente bom em tudo, em vez de medíocre em muitas coisas.

Para empresas, o Aikido oferece cada produto como o melhor da categoria, para que você possa escolher qual módulo precisa e desbloquear a plataforma quando estiver pronto.

2. Microsoft Defender for Cloud DevOps

Microsoft Defender for Cloud DevOps integra o gerenciamento de vulnerabilidades no ecossistema de segurança mais amplo da Microsoft, proporcionando visibilidade unificada em ambientes de desenvolvimento e produção. Se você já investiu no ecossistema Microsoft, isso oferece excelente valor e integração contínua.

3. GitLab Ultimate

GitLab Ultimate inclui gerenciamento de vulnerabilidades integrado ao lado do ciclo de vida completo de DevOps, oferecendo feedback de segurança contínuo em todos os fluxos de trabalho de desenvolvimento. O desafio é que o gerenciamento de vulnerabilidades se torna apenas uma funcionalidade entre muitas, às vezes levando a capacidades menos especializadas.

4. JFrog Xray

JFrog Xray foca na segurança da supply chain de software com gerenciamento de vulnerabilidades integrado aos fluxos de trabalho de gerenciamento de artefatos e dependências. Excelente para organizações com grande investimento na plataforma DevOps da JFrog.

Além do gerenciamento de vulnerabilidades: Como Aikido redefine o DevSecOps em 2026

A melhor plataforma de gerenciamento de vulnerabilidades é aquela que sua equipe realmente usa de forma consistente. Uma segurança perfeita que fica sem uso perde para uma boa segurança que funciona automaticamente todos os dias.

É por isso que Aikido se propôs a construir uma plataforma de segurança que vale mais do que custa.

Se você é uma startup, você obtém uma suite com tudo o que precisa para se manter seguro desde o primeiro dia. Para empresas, Aikido oferece cada produto como o melhor da categoria, para que você possa escolher o que precisa e desbloquear a plataforma completa quando estiver pronto.

Você também pode gostar:

- Principais ferramentas SAST em 2026 – Proteja seu código-fonte com análise estática

- Principais ferramentas de varredura de Container – Proteja aplicações conteinerizadas

- Principais ferramentas AppSec – Cobertura completa de segurança de aplicações