As equipes estão sob pressão para entregar código mais rapidamente, ao mesmo tempo em que melhoram a segurança. Essa pressão frequentemente leva ao esgotamento e a falhas. As ferramentas de Application Security visam abordar esse desafio, ajudando as equipes a detectar, triar e remediar vulnerabilidades em todo o ciclo de vida do software, desde o código-fonte e dependências até APIs e tempo de execução. Aplicando segurança sem desacelerar o desenvolvimento.

O relatório 'Estado da IA em Segurança e Desenvolvimento 2026' da Aikido Security revelou que 65% das equipes admitem contornar ferramentas de segurança, ignorar descobertas ou atrasar correções devido ao excesso de alertas e fadiga. O mesmo relatório descobriu que o aumento do número de fornecedores de segurança leva a piores resultados de segurança (mais incidentes, triagem e remediação mais lentas). Não é de admirar que as equipes estejam procurando por uma plataforma AppSec que possa reduzir a proliferação de ferramentas, melhorar a experiência do desenvolvedor e, o mais importante, aprimorar os resultados de segurança.

Neste guia, exploraremos as principais ferramentas AppSec que as equipes estão usando para se manter à frente das ameaças. Começaremos com uma lista abrangente das plataformas mais confiáveis e, em seguida, detalharemos quais ferramentas são mais adequadas para casos de uso específicos, desde startups e SMBs até grandes empresas. Você pode pular para casos de uso específicos abaixo:

- As 4 Melhores Ferramentas AppSec para Desenvolvedores

- As 5 Melhores Ferramentas AppSec para Grandes Empresas

- As 5 Melhores Ferramentas AppSec para Startups e SMBs

- As 3 Melhores Ferramentas AppSec Gratuitas

- As 5 Melhores Ferramentas AppSec para Pipelines de CI/CD

- As 2 Melhores Ferramentas AppSec Cloud-Native

- As 3 Melhores Ferramentas de Application Security de Código Aberto

TL;DR

Entre as ferramentas analisadas, Aikido Security se destaca como a principal plataforma de segurança de aplicações graças à sua abordagem modular e centrada no desenvolvedor. Ela reúne SAST, SCA, DAST, segurança de API, varredura de Cloud, detecção de segredos e proteção em tempo de execução em um único fluxo de trabalho amigável para desenvolvedores. Cada uma delas é a melhor da categoria como solução autônoma, mas também pode ser integrada de forma modular ou vir pronta para uso como uma plataforma de segurança completa, dependendo das necessidades da sua organização.

Além disso, sua priorização impulsionada por IA filtra o ruído, destaca riscos exploráveis reais e oferece correções com um clique diretamente em IDEs e PRs, melhorando a produtividade do desenvolvedor e, ao mesmo tempo, proporcionando às equipes de segurança visibilidade clara em toda a stack da aplicação.

Para startups e grandes empresas, a Aikido Security consistentemente se classifica no topo em testes-piloto graças à sua facilidade de integração, precificação previsível de taxa fixa e sua capacidade de detectar vulnerabilidades de alto impacto sem sobrecarregar as equipes com falsos positivos.

O que é AppSec?

Application Security (AppSec) é a prática de identificar, corrigir e prevenir vulnerabilidades de segurança em aplicações de software ao longo de seu ciclo de vida. As ferramentas AppSec são soluções de software usadas para automatizar e gerenciar esse processo.

As ferramentas AppSec ajudam as equipes a verificar se cada parte de sua aplicação permanece íntegra, reduzindo o risco de violações causadas por código inseguro, bibliotecas de terceiros ou configurações incorretas.

Essas ferramentas podem ser agrupadas nestas categorias:

- Testes de segurança de aplicações estáticas (SAST): Verifica o código-fonte em busca de falhas de segurança sem executar a aplicação.

- Testes Dinâmicos de Segurança de Aplicações (DAST): Testa aplicações em execução em busca de vulnerabilidades, simulando ataques externos.

- Análise de Composição de Software (SCA): Identifica vulnerabilidades e problemas de licenciamento em componentes de código aberto e bibliotecas de terceiros.

- Scanners de Infrastructure as Code (IaC): Analisa arquivos de configuração, como manifestos Terraform e Kubernetes, em busca de configurações incorretas.

- Ferramentas de Detecção de Secrets: Escaneia repositórios de código e pipelines de CI/CD em busca de credenciais expostas, chaves de API e senhas.

Por que as Ferramentas AppSec são Importantes

Aqui estão algumas coisas que as ferramentas AppSec garantem:

- Redução de Custos: Encontrar vulnerabilidades durante o desenvolvimento é muito mais barato do que corrigi-las em produção.

- Habilita DevSecOps: Scans de segurança automatizados integrados aos pipelines de CI/CD permitem que as equipes “fajam shift left”, capturando bugs no código e nas builds, e não após o lançamento.

- Reduz a Fadiga de Alertas: Boas ferramentas AppSec priorizam riscos reais e eliminam o ruído. Menos falsos positivos significam que os desenvolvedores confiam na ferramenta e agem com base em suas descobertas, em vez de ignorá-la.

- Suporte à Conformidade: Indústrias regulamentadas exigem testes abrangentes de segurança de aplicações, como PCI DSS para finanças e HIPAA para saúde. As ferramentas AppSec ajudam a garantir que você atenda a esses padrões.

- Ampla Cobertura de Segurança: As ferramentas AppSec podem escanear todo o seu código e aplicações continuamente. Essa cobertura é difícil de ser alcançada manualmente, especialmente em organizações que gerenciam dezenas de microsserviços e recursos Cloud.

Como Escolher a Ferramenta AppSec Certa

Nem todas as soluções AppSec são universais. Ao avaliar ferramentas, tenha em mente estes critérios:

- Integração CI/CD: Ela se integra ao seu fluxo de trabalho de desenvolvimento? Procure por ferramentas com suporte a CLI ou plugin para seu pipeline de build, repositório e IDE.

- Priorização de Riscos: Ela realiza análise sensível ao contexto? Qual a frequência de seus falsos positivos? Ferramentas como Aikido Security usam IA para filtrar mais de 90% dos falsos positivos.

- Suporte ao Fluxo de Trabalho: Ela suporta o stack de tecnologia da sua equipe (frameworks, linguagens de programação)?

- Análises Suportadas: Que tipo de análise ela suporta? Priorize ferramentas com ampla cobertura.

- Colaboração entre Equipes: Procure por ferramentas que suportem controle de acesso baseado em função e dashboards compartilhados?

- UX do Desenvolvedor: Foi projetada pensando nos desenvolvedores? Ela oferece recursos de remediação, como AI Autofix, sugestão inline, PRs automatizados?

- Preços: Seus planos são transparentes e fáceis de estimar, ou cada add-on exige uma discussão com o suporte ao cliente?

- Suporte à Conformidade: Ela possui recursos de conformidade integrados? Ela suporta padrões comuns como SOC 2, Top 10 OWASP, PCI DSS, ISO, e HIPAA

As 14 Melhores Ferramentas AppSec

1. Aikido Security

Aikido Security é uma plataforma de Segurança de Aplicações (AppSec) impulsionada por IA, projetada para proteger todos os aspectos da sua aplicação, desde o código-fonte e dependências de código aberto até APIs, configurações Cloud e ambientes de runtime.

Ela usa inteligência artificial para correlacionar problemas em todo o stack e realizar Reachability analysis para destacar vulnerabilidades reais e exploráveis, eliminando falsos positivos e ruídos. Isso permite que as equipes detectem problemas precocemente, sejam caminhos de código inseguros, bibliotecas de terceiros vulneráveis, configurações incorretas, Secrets expostos ou comportamentos perigosos de API.

Os desenvolvedores têm tudo o que precisam para corrigir problemas:

- Explicações claras dos riscos e seu impacto

- Sugestões de remediação instantâneas com IA

- Verificações de conformidade automatizadas para os principais frameworks (SOC 2, ISO 27001, PCI DSS, GDPR e muito mais)

As equipes podem começar com qualquer módulo AppSec, SAST, SCA, varredura IaC, DAST, detecção de segredos ou segurança de contêineres, e habilitar mais à medida que crescem, sem introduzir a proliferação de ferramentas.

Principais Recursos:

- Scanners Modulares: Oferece scanners assistidos por IA para SAST, SCA, Secrets, IaC, Container, configurações de Cloud e muito mais.

- Correções com IA: Fornece pull requests automatizados para correções e correções com um clique para múltiplas descobertas.

- Segurança de Runtime: Aikido Security fornece um firewall web in-app (RASP) para bloquear ataques em tempo real.

- Segurança na Cloud: Aikido Security reduz o risco de incidentes em 50% ao proteger também a infraestrutura de Cloud subjacente das aplicações, eliminando a necessidade de ferramentas separadas de cloudSec e AppSec.

- Configuração sem Agente: Utiliza APIs somente leitura para conectar com GitHub, GitLab ou Bitbucket. Nenhum agente de instalação é necessário.

- Análise de Caminho de Ataque Ponta a Ponta: Aikido Security utiliza IA para vincular vulnerabilidades relacionadas e destaca as rotas de ataque mais perigosas.

- Auto-triage com IA: Aikido Security utiliza machine learning para realizar análise automatizada e sensível ao contexto sobre descobertas de scanners.

- Reachability Analysis: Ele verifica dependências em busca de vulnerabilidades, destacando aquelas que são realmente exploráveis.

- Mapeamento de Conformidade: Suporta frameworks de conformidade e segurança como SOC 2, ISO 27001, PCI DSS, GDPR e muito mais.

- Baixos Falsos Positivos: Utiliza filtragem contextual e triagem com IA para suprimir até 90% dos falsos positivos, reduzindo a fadiga de alertas.

- UX Amigável para Desenvolvedores: Fornece sugestões de IA instantâneas, autocorreções e orientação clara em IDEs e pull requests para ajudar os desenvolvedores a corrigir problemas rapidamente.

- Detecção de Secrets: Identifica credenciais hardcoded ou chaves de API antes que cheguem à produção.

- Agnóstico de Plataforma: Suporta todas as principais linguagens de programação e provedores de Cloud prontos para uso.

- Priorização Inteligente: A deduplicação e o auto-triage com IA agrupam problemas relacionados e filtram aqueles que realmente não afetam seu aplicativo .

Prós:

- Scanners de primeira linha

- Amplo suporte a idiomas

- Recursos robustos de conformidade

- Precificação transparente

- Lista de materiais de software (SBOM) abrangente

- Filtragem com IA

- Suporte multiplataforma

- UX amigável para desenvolvedores

Preços:

Os planos da Aikido Security começam em US$ 300/mês para 10 usuários.

- Desenvolvedor (Gratuito para Sempre): Ideal para equipes de até 2 usuários. Inclui 10 repositórios, 2 imagens de Container, 1 domínio e 1 conta de Cloud.

- Básico: Suporta 10 repositórios, 25 imagens de Container, 5 domínios e 3 contas de Cloud.

- Pro: Projetado para equipes de médio porte. Inclui 250 repositórios, 50 imagens de Container, 15 domínios e 20 contas de Cloud.

- Avançado: Inclui 500 repositórios, 100 imagens de Container, 20 domínios, 20 contas de Cloud e 10 VMs.

Planos também estão disponíveis para startups (com 30% de desconto) e empresas.

Ideal para:

Startups e empresas que buscam uma plataforma AppSec abrangente e ponta a ponta que oferece ampla cobertura, mínima sobrecarga e integração rápida,

Avaliação Gartner: 4.9/5.0

Avaliações da Aikido Security:

Além do Gartner, a Aikido Security também tem uma avaliação de 4.7/5 no Capterra, Getapp e SourceForge

2. Black Duck

Black Duck da Synopsys é uma ferramenta de análise de composição de software (SCA) para gerenciar riscos de código aberto. Ela escaneia os componentes de código aberto da sua aplicação para identificar vulnerabilidades conhecidas, problemas de conformidade de licença e qualidade de código.

Principais Recursos:

- Base de Conhecimento de Vulnerabilidades Abrangente: Mapeia suas dependências contra um banco de dados de CVEs e avisos conhecidos

- Verificação de Conformidade de Licença: Ela identifica licenças de código aberto em seu inventário e sinaliza conflitos ou licenças de risco.

- Escaneamento de Snippets: O Black Duck pode detectar snippets de código copiados de projetos de código aberto.

Prós:

- Detecção de componentes de código aberto

- Base de conhecimento de vulnerabilidades robusta

Contras:

- Focado principalmente em empresas

- Curva de aprendizado acentuada

- Alto volume de alertas

- A configuração inicial pode ser complexa

- Escaneamentos em grandes bases de código são lentos

- Sua Interface de Usuário (UI) é mais focada em analistas de segurança do que centrada no desenvolvedor

- Requer ferramentas de terceiros (SAST, DAST) para cobertura completa de AppSec

Preços:

Preços personalizados

Ideal para:

O Black Duck é ideal para grandes equipes empresariais que dependem fortemente de dependências de código aberto e que exigem controles de conformidade rigorosos.

Avaliação Gartner: 4.5/5.0

Avaliações do Black Duck:

Nenhuma avaliação independente gerada por usuário.

3. Burp Suite

O Burp Suite da PortSwigger é uma plataforma integrada para testes de segurança de aplicações web manuais e automatizados. Ele atua como um proxy interceptador para o tráfego web, permitindo que os usuários interceptem e modifiquem requisições.

Principais Recursos:

- Proxy Interceptador: O proxy do Burp permite que os usuários inspecionem e manipulem o tráfego HTTP(S) entre navegadores e as aplicações alvo.

- Scanner DAST Automatizado: Ele escaneia aplicações para detectar vulnerabilidades comuns como SQLi, XSS e CSRF.

- Extensibilidade Os usuários podem adicionar extensões criadas pela comunidade para aprimorar o escaneamento ou adicionar novas técnicas de exploração.

Prós:

- Forte suporte da comunidade

- Controle manual granular

Contras:

- Focado na web

- Altos falsos positivos

- Seus escaneamentos podem consumir muitos recursos

- Não possui Reachability analysis

- Curva de aprendizado acentuada

- Realiza escaneamentos periódicos em vez de contínuos

Preços:

- Burp Suite Community Edition: Grátis

- Burp Suite Professional: $475 por usuário/ano

Burp Suite Enterprise Edition: Preço personalizado

Ideal para:

Burp Suite é ideal para especialistas em segurança que realizam pentests em aplicações web.

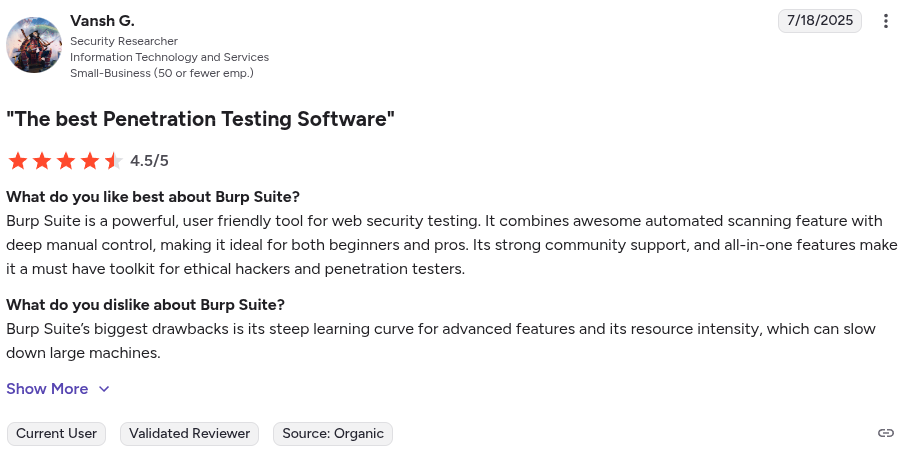

Classificação Gartner: 4.7/5.0

Avaliações do Burp Suite:

4. Checkmarx

Checkmarx é uma plataforma de segurança de aplicações corporativas com foco em Testes de segurança de aplicações estáticas (SAST). Atualmente, evoluiu para uma plataforma unificada para segurança de código.

Principais Recursos:

- Regras Customizáveis: Checkmarx permite que as equipes escrevam queries personalizadas para detectar padrões específicos da organização/projeto.

- Plataforma AppSec Unificada: Ela oferece análise de composição (para dependências de código aberto) e testes interativos.

Prós:

- Amplo suporte a idiomas

- Pesquisa de segurança robusta e inteligência de ameaças

Contras:

- Falsos positivos

- Alto volume de alertas

- Curva de aprendizado acentuada

- Com forte foco empresarial

- Precificação dedicada para cada módulo de segurança

- As varreduras podem ser lentas em grandes bases de código

Preços:

Preços personalizados

Ideal para:

Checkmarx é mais adequado para empresas que precisam de análise estática abrangente em diversas stacks de tecnologia e grandes bases de código.

Avaliação Gartner: 4.6/5.0

Checkmarx Avaliações:

5. Contrast Security

Contrast Security é uma plataforma de segurança de aplicações com foco em instrumentação. Ela oferece tanto Testes Interativos de Segurança de Aplicações (IAST) quanto Proteção de Aplicações em Tempo de Execução (RASP).

Principais Recursos:

- Detecção de Vulnerabilidades em Tempo Real (IAST): O IAST da Contrast instrumenta a aplicação em um servidor de teste e monitora comportamentos inseguros.

- Proteção em Tempo de Execução (RASP): Ele implanta agentes dentro das aplicações para atuar como Web Application Firewalls (WAF) dedicados e autocontidos.

Prós:

- Orientação de remediação acionável

- Proteção em tempo de execução

- Suporta plataformas CI/CD comuns

Contras:

- Focado principalmente em empresas

- Os agentes devem ser implantados nas aplicações

- Pode ser difícil de configurar

- Requer execução de código para identificar vulnerabilidades

- Usuários relataram suas interfaces de usuário como desorganizadas

- Usuários relataram latência devido aos seus agentes

Preços:

Preços Personalizados

Ideal para:

Equipes empresariais que precisam de feedback contínuo em tempo real, baseado no uso, e podem implantar agentes em suas aplicações.

Classificação Gartner: 4.7/5.0

Avaliações da Contrast Security:

Nenhuma avaliação independente gerada por usuário.

6. Fortify

Fortify (parte da OpenText) é uma plataforma de segurança de aplicações corporativa conhecida principalmente por sua análise estática de código e suporte a linguagens legadas.

Principais Recursos:

- Amplo Suporte a Linguagens: Ele suporta uma ampla gama de linguagens de programação modernas e legadas, como ABAP, Classic ASP e COBOL.

- Gerenciamento Corporativo: Oferece um portal de gerenciamento centralizado onde todos os resultados das varreduras são agregados.

Prós:

- Suporte a linguagens legadas

- Relatórios robustos e conformidade

Contras:

- Focado principalmente em empresas

- Alto volume de alertas

- Curva de aprendizado acentuada

- Falsos positivos

- A configuração inicial é complexa

- Sua Interface de Usuário (UI) é direcionada a analistas de segurança

- Cobertura Cloud-native limitada

Preços:

Preços personalizados

Ideal para:

Grandes empresas que gerenciam sistemas legados e necessitam de governança centralizada, relatórios de conformidade e análise estática de código.

Avaliação Gartner: 4.5/5.0

Avaliações do Fortify:

7. HCL/IBM AppScan

AppScan (originalmente IBM AppScan, agora sob HCL Technologies) é um conjunto de ferramentas AppSec. É usado principalmente por sua varredura dinâmica (DAST) e capacidade de analisar aplicações complexas, como SPAs Javascript.

Principais Recursos:

- Varredura Incremental: AppScan permite que os usuários realizem varreduras incrementais em partes novas/alteradas para acelerar os retestes.

- Mecanismo DAST Abrangente: Ele realiza crawling avançado e simulação de ataques em aplicações Javascript de página única.

- Geração de Relatórios: Ele gera relatórios com detalhes de vulnerabilidades e recomendações de correção.

Prós:

- Orientação de remediação acionável

- Amplo suporte a idiomas

- Integra-se com plataformas CI/CD comuns

Contras:

- Focado em empresas

- Falsos positivos

- Curva de aprendizado acentuada

- A configuração inicial é complexa e demorada

- As varreduras podem ser intensivas em recursos e lentas

- Usuários relataram que sua Interface de Usuário (UI) é desatualizada

- Não é tão centrado no desenvolvedor quando comparado a ferramentas como Aikido Security

Preços:

Preços personalizados

Ideal para:

Equipes corporativas buscando uma solução DAST personalizável para suas aplicações web Javascript e APIs.

Classificação Gartner: 4.7/5.0

Avaliações do HCL/IBM AppScan:

8. Netsparker (Agora Invicti Security)

Netsparker (Agora Invicti Security) é um scanner automatizado de vulnerabilidades web para ambientes corporativos. Ele confirma vulnerabilidades realizando exploits seguros usando seus scanners 'baseados em prova'.

Principais recursos:

- Varredura Baseada em Prova: Ele explora automaticamente vulnerabilidades de forma não destrutiva para comprová-las.

- Integração CI/CD: Oferece APIs e integrações prontas para uso para ferramentas CI/CD comuns.

Prós:

- Varredura baseada em prova

- Opções de implantação flexíveis

Contras:

- Focado em empresas

- Focado em aplicações web

- Curva de aprendizado acentuada

- Usuários relataram sua interface de usuário como confusa

- Sua varredura 'baseada em prova' é mais lenta quando comparada a outras ferramentas DAST

- Usuários relataram documentação desatualizada

Preços:

Preços personalizados

Ideal para:

Empresas que precisam de um scanner de aplicações web preciso e escalável.

Avaliação Gartner: 4.5/5.0

Netsparker (Agora Invicti Security) Avaliações:

Usuário compartilhando experiência usando Netsparker (Agora Invicti Security)

9. OWASP ZAP

OWASP Zed Attack Proxy (ZAP) é uma ferramenta de código aberto de Testes Dinâmicos de Segurança de Aplicações (DAST) mantida pelo projeto OWASP. É utilizada para identificar vulnerabilidades em aplicações web.

Principais Recursos:

- Varredura Ativa e Passiva: O ZAP pode operar em um modo 'passivo' onde ele observa o tráfego e sinaliza problemas sem alterá-lo. Ele também possui um modo de 'varredura ativa”' onde ele lança ataques (SQL injection, XSS) para encontrar vulnerabilidades.

- Extensível via Add-ons: É possível expandir as capacidades do ZAP através de add-ons oficiais ou da comunidade.

- Proxy de Interceptação: Oferece um proxy de interceptação para que testadores capturem e modifiquem requisições HTTP(s) em tempo real.

Prós:

- Código aberto

- Forte suporte da comunidade

- Suporte multiplataforma

Contras:

- Falsos positivos

- Interface de usuário desatualizada

- Requer configurações adicionais para aplicações web com uso intensivo de javascript

- O suporte é oferecido principalmente via fóruns

- Funcionalidades avançadas requerem expertise significativa em segurança

Preços:

Código aberto

Ideal para:

Equipes que buscam uma solução DAST de código aberto para suas aplicações web.

Classificação Gartner:

Sem avaliações do Gartner.

Avaliações do OWASP ZAP:

10. Qualys Web Application Scanner (WAS)

Qualys Web Application Scanning (WAS) da Qualys é uma ferramenta DAST baseada em Cloud para realizar varreduras automatizadas em aplicações web em busca de vulnerabilidades. Não possui a mesma “deep tweakability” de ferramentas como AppScan ou Burp, mas cobre o Top 10 OWASP e muito mais, com foco em confiabilidade e integração.

Principais Recursos:

- Varredura Baseada em Cloud: Todas as varreduras são realizadas a partir dos servidores Cloud da Qualys.

- Cobertura Sólida de Vulnerabilidades: O Qualys WAS verifica vulnerabilidades comuns como SQLi, XSS, CSRF, redirecionamentos abertos, bem como bibliotecas desatualizadas.

- Integração com o Ecossistema Qualys: Ele se integra perfeitamente com outros serviços Qualys.

Prós:

- Baseado em Cloud

- Integra-se com o ecossistema Qualys

- Orientação detalhada para remediação

Contras:

- Curva de aprendizado

- Gerenciar permissões pode ser complexo

- Crawling de JavaScript limitado

- Falsos positivos

- Varreduras em aplicações grandes podem ser lentas e intensivas em recursos

- Usuários relataram limitações no número de varreduras simultâneas

Preços:

Preços Personalizados

Ideal para:

Equipes corporativas que já utilizam o ecossistema Qualys.

Classificação Gartner: 4.4/5.0

Avaliações do Qualys Web Application Scanning:

11. Snyk

Snyk é uma ferramenta AppSec que utiliza machine learning para encontrar vulnerabilidades de segurança e problemas de qualidade de código em código-fonte e dependências.

Principais Recursos:

- Análise de Dependências de Código Aberto: O Snyk analisa suas dependências para encontrar vulnerabilidades conhecidas. .

- Correções Automatizadas: Pode abrir automaticamente pull requests para atualizar a versão de uma dependência para uma sem vulnerabilidade. ,

Prós:

- Análise orientada por IA

- Banco de dados robusto de vulnerabilidades

Contras:

- Curva de aprendizado acentuada

- Propenso a falsos positivos

- O preço pode escalar rapidamente

- Limite de tamanho de arquivo de 1 MB para análise estática

- Scans lentos em repositórios grandes

- As recomendações podem ser genéricas

- Requer ajustes adicionais

- Pode não detectar problemas em bases de código proprietárias

Preços:

- Grátis

- Equipe: US$ 25 por mês/desenvolvedor contribuinte (mín. 5 devs)

- Enterprise: Preço personalizado

Ideal para:

Equipes que dependem fortemente de componentes de código aberto e precisam de segurança integrada ao seu fluxo de trabalho de desenvolvimento.

Classificação Gartner: 4.4/5.0

Avaliações do Snyk:

12. SonarQube

SonarQube é uma plataforma de código aberto para análise de qualidade de código e segurança. Desenvolvedores a utilizam por sua capacidade de identificar “code smells” e aplicar quality gates.

Principais Recursos:

- Análise Estática Multi-linguagem: SonarQube suporta scans para diversas linguagens, como Java, C#, C/C++, Python, JavaScript e Go.

- Security Hotspots vs. Vulnerabilidades: SonarQube categoriza os problemas como verdadeiras “vulnerabilidades”, que são problemas de segurança claros, ou “security hotspots”, que são padrões que podem ser arriscados e precisam de revisão.

Prós:

- Edição comunitária gratuita

- Conjuntos de regras personalizáveis e quality gates

Contras:

- Focado principalmente em qualidade de código

- A profundidade das regras de segurança varia por linguagem

- Falsos positivos

- Pode não detectar vulnerabilidades complexas

- Não possui Dynamic Application Testing (DAST)

- Recursos de segurança avançados e suporte a linguagens restritos a planos pagos.

- Requer ferramentas de terceiros para cobertura completa de AppSec

Preços:

O preço do SonarQube se divide em duas categorias: baseado em Cloud e auto-gerenciado.

Ideal para:

SonarQube é ideal para equipes que desejam melhorar a qualidade do código enquanto implementam segurança básica.

Classificação Gartner: 4.4/5.0

SonarQube Avaliações:

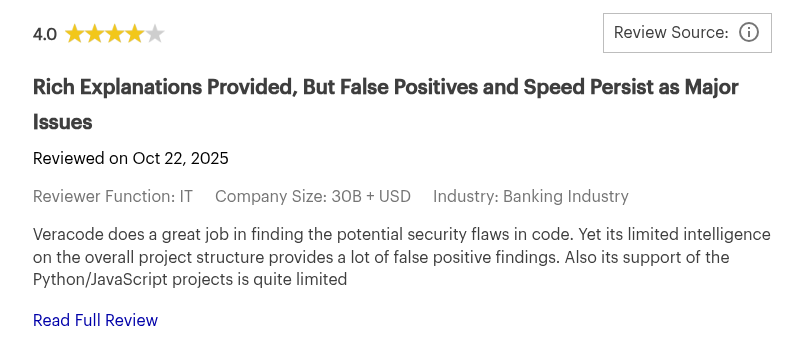

13. Veracode

Veracode é uma plataforma AppSec cloud-native construída para ajudar empresas a avaliar e governar a segurança de aplicações em escala através de análise estática, dinâmica e análise de composição de software centralizadas.

Principais Recursos:

- Análise Estática (SAST): Você pode fazer upload de aplicações compiladas ou código-fonte para a plataforma da Veracode, e ela fará a varredura em busca de vulnerabilidades.

- Gerenciamento de Políticas: Usuários podem definir políticas de aprovação/reprovação para bloquear lançamentos de aplicações com vulnerabilidades de alta severidade.

Prós:

- Governança Robusta e Aplicação de Políticas

- Insights baseados em contexto

Contras:

- Focado principalmente em empresas

- Má Experiência do Desenvolvedor

- Usuários relataram que problemas aparecem em uma análise e não na próxima

- Interface de Usuário (UI) desajeitada

- Personalização limitada de regras de análise e consultas

- Sua “abordagem de upload” pode ser inconveniente quando comparada a soluções de fluxo de trabalho integradas como Aikido Security.

Preços:

Preços personalizados

Ideal para:

Empresas que buscam uma solução gerenciada por fornecedor (Análise como Serviço) com forte aplicação de políticas

Avaliação Gartner: 4.6/5.0

Avaliações do Veracode:

14. Opengrep

Opengrep é uma ferramenta de análise estática (SAST) de código aberto. É um fork do motor Semgrep, impulsionado pela comunidade e projetado para encontrar vulnerabilidades de código, com forte suporte da indústria de plataformas de segurança como Aikido Security.

Principais Recursos:

- Compatibilidade Retroativa: É projetado como um substituto direto com suporte para formatos de saída JSON e SARIF.

- Amplo Suporte a Linguagens: Opengrep suporta mais de 20 linguagens de programação, incluindo Python, Java, TypeScript, Go e Rust.

- Taint Analysis: Ele oferece análise de taint intra-arquivo e entre funções que detecta 7 de 9 casos de propagação de taint multi-salto.

Prós:

- Código aberto

- Amplo suporte a idiomas

- Integração multiplataforma

- Impulsionado pela comunidade

Contras:

- Ainda está em seus estágios iniciais.

- Falsos positivos

- Falta mapeamento de vulnerabilidades integrado

- Falta detecção de erros em tempo de execução

- Seu motor SAST é menos abrangente quando comparado a plataformas como Aikido Security.

Preços:

Código aberto

Por que escolher:

Opengrep é ideal para equipes que estão migrando de Semgrep e buscando uma alternativa de código aberto.

Classificação Gartner:

Sem avaliação Gartner.

Avaliações do Opengrep:

Nenhuma avaliação independente gerada por usuário.

As 4 Melhores Ferramentas AppSec para Desenvolvedores

Critérios Chave Para Escolher Ferramentas AppSec Para Desenvolvedores:

- Automação (análise incremental, correções automatizadas)

- Integração de fluxo de trabalho

- Baixos falsos positivos

- Orientação para Remediação

- Acessibilidade

- Simplicidade

Aqui estão as 4 Melhores Ferramentas AppSec Feitas Para Desenvolvedores:

- Aikido Security: Análise multi-módulos, configuração baseada em API, UX amigável para desenvolvedores, plano gratuito permanente.

- Snyk: Análise de dependências rápida, PRs de correção automatizadas, plano gratuito

- SonarQube: Fortes regras de qualidade de código e segurança, edição comunitária gratuita

- OWASP ZAP: DAST local leve, automação fácil, código aberto

As 5 Melhores Ferramentas AppSec para Grandes Empresas

Critérios Chave para Escolher Ferramentas AppSec para Empresas:

- Cobertura de ameaças

- Recursos de governança

- Integração de fluxo de trabalho empresarial (SSO, JIRA)

- Suporte do fornecedor

- Escalabilidade

Aqui estão as 5 principais Ferramentas AppSec para Empresas:

- Aikido Security: Plataforma AppSec ponta a ponta, remediação assistida por IA, recursos de governança empresarial

- Checkmarx: Motor SAST robusto, amplo suporte a linguagens, regras personalizáveis

- Fortify: Suíte SAST/DAST abrangente, implantação on-prem/Cloud

- Veracode: aplicação de políticas, Cloud-native, análise centralizada

- Black Duck: rastreamento de componentes OSS, rastreamento de licenças e vulnerabilidades, alertas de conformidade automatizados

As 5 Melhores Ferramentas AppSec para Startups e SMBs

Critérios Chave Para Escolher Ferramentas AppSec Para Startups e PMEs:

- Acessibilidade

- Simplicidade

- Automação

- Ampla cobertura

Aqui estão as 5 principais ferramentas AppSec adaptadas para Startups e PMEs:

- Aikido Security: Plataforma AppSec modular, remediação impulsionada por IA, cobertura de segurança do código à nuvem, camada gratuita para sempre

- Burp Suite : Proxy de interceptação, leve

- OWASP ZAP: DAST automatizado, fácil para iniciantes

- Snyk: Análise de código aberto, correções automatizadas de PR

- SonarQube: Análise estática de código, edição comunitária gratuita

As 3 Melhores Ferramentas AppSec Gratuitas

Critérios Chave Para Escolher Ferramentas AppSec Gratuitas:

- Acessibilidade (planos gratuitos, código aberto)

- Simplicidade

- Ampla cobertura de ameaças

- Automação

- UX focada no desenvolvedor

- Escalabilidade

Aqui estão as 3 Melhores Ferramentas AppSec Gratuitas:

- Aikido Security: AppSec full-stack, priorização por IA, UX amigável para desenvolvedores, plano gratuito para sempre

- OWASP ZAP: Suíte DAST gratuita, análise ativa/passiva

- SonarQube (Community Edition): Análise estática gratuita, qualidade de código, segurança básica

As 5 Melhores Ferramentas AppSec para Pipelines de CI/CD

Critérios Chave Para Escolher Ferramentas AppSec Para Pipelines de CI/CD:

- Suporte a CLI e API

- Amigável à automação

- Scans rápidos

- Plugins nativos de CI/CD (GitHub Actions, GitLab, Jenkins, Azure DevOps)

- Políticas configuráveis

- Implantação headless

Aqui estão as 5 Melhores Ferramentas AppSec Adaptadas Para Pipelines de CI/CD:

- Aikido Security: AppSec Multimódulo (SAST/SCA/DAST/Cloud), design CI-first, scans rápidos, Auto-triage, políticas de build-breaker

- Checkmarx: Scans CI incrementais, análise em nível de PR

- OWASP ZAP: DAST gratuito para pipelines, scans passivos e ativos

- Snyk: Verificações rápidas de SCA/SAST/Container, integrações CI

- SonarQube: Quality Gates, aplicação de aprovação/reprovação CI

As 2 Melhores Ferramentas AppSec Cloud-Native

Critérios Chave para Escolher Ferramentas AppSec Cloud-Native:

- Ampla cobertura de stack (código, Containers, IaC, runtime)

- Integração e automação CI/CD

- UX amigável para desenvolvedores

- Conformidade e governança

- Escalabilidade (microsserviços, multi-Cloud)

- Visibilidade em tempo real

Aqui estão as 2 Melhores Ferramentas AppSec Cloud-Native:

- Aikido Security: Interface amigável para desenvolvedores, cobertura Cloud de ponta a ponta, integrações CI/CD.

- Snyk: Varredura de Container e IaC, correções automatizadas de PR

As 3 Melhores Ferramentas de Application Security de Código Aberto

Critérios Chave para Escolher Ferramentas AppSec de Código Aberto:

- Suporte da Comunidade

- Customização

- Integração CI/CD

- Amplo suporte a idiomas

- Documentação clara

Aqui estão as 3 principais ferramentas AppSec de código aberto:

- Opengrep: Amplo suporte a linguagens, análise estática avançada

- OWASP ZAP: Varredura automatizada de vulnerabilidades web, compatível com Docker

- SonarQube (Community Edition): Inspeção contínua de código, análise estática

Conclusão

A segurança de aplicações moderna exige visibilidade, automação e alinhamento com os desenvolvedores. Seja você um engenheiro solo protegendo um projeto paralelo ou um CISO gerenciando dezenas de aplicações, as ferramentas AppSec certas tornam as ameaças modernas gerenciáveis.

Ao unificar SAST, SCA, DAST, segurança de API, verificações de Cloud e proteção em tempo de execução em um fluxo de trabalho amigável para desenvolvedores, a Aikido Security oferece às equipes visibilidade de ponta a ponta em toda a sua stack de aplicações.

Quer visibilidade total em suas aplicações? Comece seu teste gratuito ou agende uma demonstração com a Aikido Security hoje.

FAQ

Quais vulnerabilidades comuns as ferramentas AppSec detectam?

As ferramentas AppSec podem identificar uma ampla gama de vulnerabilidades, incluindo SQL injection, cross-site scripting (XSS), Secrets hard-coded, dependências inseguras, recursos de Cloud mal configurados e mecanismos de autenticação fracos. Plataformas avançadas como a Aikido Security também podem detectar vulnerabilidades entre arquivos e multi-componentes, ajudando as equipes a identificar problemas e incidentes complexos precocemente.

Como as ferramentas AppSec ajudam na proteção de aplicações de software?

As ferramentas AppSec fornecem visibilidade contínua do seu código, dependências e configurações de tempo de execução, sinalizando automaticamente problemas de segurança antes que cheguem à produção. Elas se integram com IDEs, pipelines de CI/CD e sistemas de controle de versão para permitir que os desenvolvedores corrijam vulnerabilidades precocemente. Soluções como a Aikido Security oferecem priorização assistida por IA e correções com um clique, reduzindo o esforço manual.

Quais são os desafios na integração de ferramentas AppSec em pipelines de CI/CD?

Integrar AppSec em pipelines de CI/CD pode ser complicado porque as equipes precisam equilibrar varreduras completas com tempos de build rápidos, gerenciar falsos positivos e configurar regras de falha de build sem interromper o desenvolvimento. Ferramentas que oferecem APIs, varredura incremental e saídas legíveis por máquina facilitam a integração. Plataformas como a Aikido Security otimizam esse processo com automação amigável ao CI/CD, garantindo que as verificações de segurança sejam executadas de forma eficiente sem atrasar as implantações.

Como as ferramentas AppSec podem ser usadas para cumprir padrões e regulamentações de segurança da indústria?

Muitas plataformas AppSec fornecem relatórios prontos para auditoria alinhados com SOC 2, ISO 27001, PCI DSS e GDPR, aplicam políticas de segurança e monitoram os esforços de remediação. Plataformas como a Aikido Security consolidam evidências de conformidade em código, dependências, Cloud e tempo de execução, simplificando a governança em escala.

Você também pode gostar:

- As 10 Melhores Ferramentas SAST com IA em 2025 – Explore uma categoria AppSec essencial.

- As 10 Melhores Ferramentas de análise de composição de software (SCA) em 2026

- As 13 Melhores Ferramentas de Varredura de Container em 2026

- Melhores Ferramentas para Detecção de Fim de Vida: Classificações de 2026.

- Os 13 Melhores Scanners de Vulnerabilidades de Código em 2026

- Melhores Scanners de Infrastructure as Code (IaC) em 2026

- Melhores Ferramentas de Cloud Security Posture Management (CSPM) em 20262