É bem provável que você já tenha ouvido falar em “CVE”, que significa Common Vulnerabilities and Exposures (Vulnerabilidades e Exposições Comuns). As CVEs são listadas em um enorme banco de dados que rastreia problemas de segurança de computador conhecidos. Isso proporciona fácil acesso e referência. Então, se você ouvir alguém falando sobre uma CVE – ou um registro de CVE – isso significa que a falha de segurança é conhecida e já foi catalogada.

O objetivo de rastrear CVEs é este: compartilhar e catalogar falhas de segurança conhecidas permite que profissionais de cibersegurança priorizem e lidem com vulnerabilidades, tornando a Cloud, o código e qualquer outro sistema de TI mais seguros.

Basicamente, o sistema CVE fornece uma linguagem comum e um ponto de referência. Mas – e este é o grande ‘mas’ – tenha em mente que o meu problema pode não ser o seu problema!

Quem mantém o banco de dados CVE?

A MITRE corporation supervisiona o sistema CVE, e todos os registros de CVE são gratuitos para o público pesquisar e usar. A Cybersecurity and Infrastructure Security Agency (CISA) ajuda a fornecer financiamento. As entradas de CVE são curtas e diretas – sem dados técnicos aprofundados aqui. As entradas de CVE também não comentam sobre correções, riscos e impactos. Os detalhes minuciosos são registrados em outros bancos de dados. Alguns exemplos incluem o National Vulnerability Database (NVD) dos EUA e o CERT/CC Vulnerability Notes Database.

Como é um ID de CVE?

Um ID de CVE é como um número de série. Ao olhar uma entrada de CVE, você verá o ID de CVE, que se parece com isto: "CVE-YYYY-#####".

O que um registro de CVE inclui?

Um registro de CVE inclui as seguintes informações:

- ID de CVE

- Descrição

- Referências

- CNA Atribuinte

- Data de Criação do Registro

Os registros de CVE também incluem alguns elementos legados, que não são relevantes para novas entradas: fase, votos, comentários, proposto.

Como eles encontram vulnerabilidades e exposições?

Qualquer pessoa pode reportá-las, desde uma empresa de tecnologia até um usuário curioso. Alguns até oferecem recompensas por encontrar e reportar esses problemas. Se for um software de código aberto, tudo se resume ao suporte da comunidade.

Assim que uma vulnerabilidade é reportada, uma CNA atribui um ID CVE, escreve uma breve descrição e adiciona algumas referências. Em seguida, é publicado no site do CVE. Às vezes, eles até recebem um ID antes que o problema se torne público. Isso mantém os mal-intencionados afastados.

Nem todo problema recebe um CVE. Claro, existem regras! Três critérios principais se aplicam:

- Corrigível de forma independente. Isso significa que a falha é corrigível, independente e irrelevante para outros bugs.

- Reconhecido pelo fornecedor. Isso significa que o fornecedor reconhece que o bug existe e que ele pode afetar negativamente a segurança. Outra opção é ter um relatório de vulnerabilidade compartilhado que inclua uma descrição do impacto negativo do bug e como ele viola a política de segurança do sistema.

- Afeta apenas uma base de código. Se afetar mais de um produto, eles recebem CVEs separados. A ideia é criar registros CVE com o máximo de isolamento possível.

Como posso encontrar registros CVE?

Primeiramente, as informações do CVE são gratuitas e disponíveis ao público. Então, essa é uma boa notícia.

A maneira mais fácil de encontrar os CVEs mais recentes é seguir @CVEnew no X. Este feed é constantemente atualizado com tweets sobre vários novos CVEs todos os dias. Ainda ontem eu verifiquei e havia mais de 80 novos CVEs! Se você seguir, seu feed estará cheio deles!

E quanto a uma forma mais completa de encontrar registros CVE antigos? Se você quiser todos os registros desde 1999 ou de um ano específico, ou até mesmo pesquisar por tópico, basta ir para CVE.org/Downloads. Os arquivos em massa estão agora no formato JSON 5.0 e podem ser baixados via um repositório GitHub. (Nota: o sistema de arquivamento anterior ficará indisponível em 1º de janeiro de 2024.)

CVEdetails.com possui uma versão online fácil de usar do banco de dados - com atualizações diárias!

Como você associa suas bibliotecas ao CVE correto?

Ao analisar uma vulnerabilidade, você deseja recuperar o CVE correto. Para garantir que você tenha o CVE certo, a melhor prática é verificar o número da versão e o nome do pacote. Existem muitas ferramentas, como o Trivy, que fazem isso automaticamente para você. (O Aikido aproveita o Trivy para parte dessa funcionalidade.)

Sistema Comum de Pontuação de Vulnerabilidades - CVSS

O NVD e outros utilizam o Common Vulnerability Scoring System (CVSS), que determina a gravidade de uma vulnerabilidade ou exposição. É como um boletim para problemas de segurança, variando de 0.0 (sem grande problema) a 10.0 (problema enorme). Assim, cada entrada de CVE possui uma pontuação CVSS.

Como uma pontuação CVSS é calculada?

A pontuação CVSS é calculada com uma fórmula baseada em métricas de vulnerabilidade. Uma pontuação CVSS é derivada de pontuações destas três áreas: Base, Temporal e Ambiental. A pontuação Base é obrigatória e o ponto de partida, e possui subpontuações de impacto e explorabilidade. Em seguida, a pontuação Temporal pode ser calculada a partir da Base. Posteriormente, a pontuação Ambiental pode ser calculada a partir da Temporal. Esses cálculos levam à pontuação CVSS geral.

Algo para os entusiastas de fórmulas! Confira como funcionam o sistema de pontuação e a calculadora CVSS. Descubra quais são os cálculos e quais métricas precisas criam cada pontuação. Vetor de ataque! Complexidade de ataque! Muita diversão!

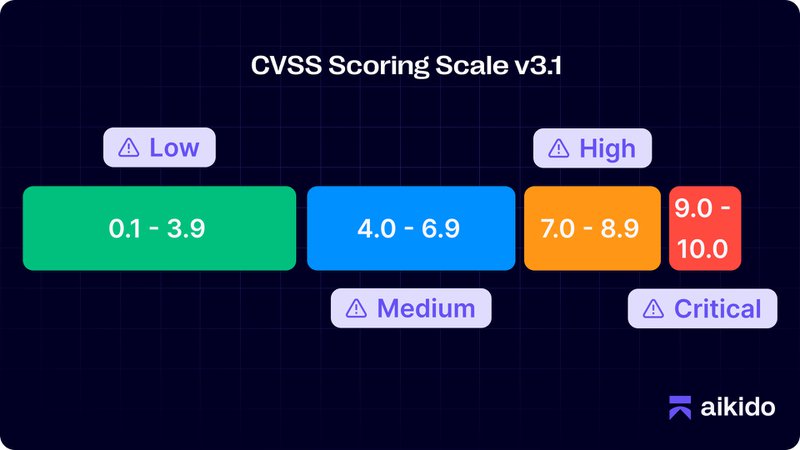

Qual é a escala de pontuação CVSS?

A escala de pontuação CVSS atual (v3.1) inclui cinco categorias:

- 9.0 - 10.0 = Crítico

- 7.0 - 8.9 = Alto

- 4.0 - 6.9 = Médio

- 0.1 - 3.9 = Baixo

- 0.0 = Nenhum

Baixe uma cópia do guia do usuário completo do sistema de pontuação CVSS.

Como encontro uma pontuação CVSS para um registro CVE?

É fácil! Ao navegar no banco de dados online, cada página de registro CVE possui um link para a pontuação CVSS do NVD. Basta clicar e ir! Por exemplo, usando o CVE-2023-40033 mencionado anteriormente neste post, ao clicarmos em “CVSS scores” (canto superior direito do registro), descobrimos que esta vulnerabilidade tem uma pontuação de 7.1 (Alta).

O que é um CWE?

Common Weakness Enumeration, ou CWE, é uma lista de fraquezas comuns de software e hardware. CWE é um recurso desenvolvido pela comunidade e oferece padronização para o tipo e escopo das fraquezas.

Para citar a MITRE, ‘o principal objetivo do CWE é deter as vulnerabilidades na origem ... para eliminar os erros mais comuns antes que os produtos sejam entregues.’ O CWE também oferece aos desenvolvedores uma estrutura para discussão e ação contra ameaças de segurança, enquanto mapeia para bancos de dados de vulnerabilidades (por exemplo, CVE).

Qual a diferença para o CVE? O CWE foca na fraqueza subjacente que pode levar a uma vulnerabilidade. Enquanto isso, o CVE descreve vulnerabilidades reais. Assim como o CVE, o CWE também possui pontuação de severidade via CWSS e CWRAF.

Confira os 25 CWEs mais perigosos de 2023.

O que posso fazer para manter uma postura de segurança robusta?

Não siga cegamente as pontuações CVSS para definir suas prioridades de segurança

Todos os CVEs são um problema para você? Não. São informações, mas, como muitas informações, nem todos os CVEs serão relevantes para o seu contexto. E, mesmo para aqueles que possam parecer relevantes, há muitas situações em que mesmo CVEs com altas pontuações CVSS podem não ser relevantes ou representar um risco para você:

- Nível de impacto nos negócios: Uma vulnerabilidade, apesar de ter uma alta pontuação CVSS, não representa um risco significativo para as operações de negócios específicas da organização, dados de clientes ou sistemas críticos. Ou, uma avaliação de risco ou outra ferramenta determina que outros fatores (por exemplo, uma função não é alcançável) superam a importância da pontuação CVSS.

- Sistemas Únicos: Ao usar software personalizado ou exclusivo, as pontuações CVSS podem não refletir com precisão o risco real associado às vulnerabilidades em sistemas específicos.

- Limitações de recursos: Você adoraria corrigir todas as vulnerabilidades CVSS de alta pontuação, mas precisa ser realista. Priorize antes de alocar muitos recursos em algo que não é custo-efetivo.

- Já Coberto: Você já pode ter defesas sólidas em vigor. Mesmo que uma vulnerabilidade tenha uma pontuação alta, você pode decidir que não vale a pena o alarde se já tiver salvaguardas que a mantenham sob controle.

- Conscientização sobre CWE: Mantenha-se ciente dos CWEs que podem afetar o que você está entregando.

Obtenha um scanner de vulnerabilidades

Também estão surgindo novas plataformas que ajudam a identificar tendências emergentes – confira a Fletch, especializada em velocidade de conscientização e contextualização de ameaças. O Nessus verifica mais de 59.000 CVEs. O Nexpose usa seu próprio sistema de pontuação que leva em consideração a idade das vulnerabilidades e que tipo de patches e soluções já estão em vigor. O Nmap e o OpenVAS são scanners de vulnerabilidades de código aberto.

Enquanto isso, por que não testar o Aikido Security para monitorar e melhorar sua postura de segurança geral também? Experimente o Aikido gratuitamente!

Fique à frente das CVEs

O problema com as CVEs é que elas se referem ao PASSADO, ou seja, vulnerabilidades e exposições que já ocorreram. Isso significa que os agentes mal-intencionados às vezes têm tempo para causar danos antes que você tenha tempo de reagir. Além de usar um scanner de vulnerabilidades, certifique-se de tomar medidas para gerenciar seu risco. Isso pode incluir garantir que os patches estejam atualizados e realizar testes de penetração.

TL;DR sec oferece uma boa análise da cadeia de suprimentos de software e, mais importante, como proteger cada etapa.

Além disso, gostamos de manter os usuários do Aikido (gratuitos e pagantes) e nossos seguidores do LinkedIn atualizados com posts relevantes no LI. Por exemplo, aqui está um post recente que publicamos sobre o CVE-2023-4911 – o (não tão engraçado) bug Looney Tunables.

Verifique seu código em busca dos exploits mais comuns

Use os benchmarks do Top 10 OWASP e da conformidade CIS para verificar seu código. Essas ferramentas padrão ajudam você a lidar com as fraquezas mais comuns (OWASP) e configurações de linha de base para cibersegurança (CIS).

Veja como você pontua diretamente no Aikido: Relatório CIS / Relatório Top 10 OWASP