Quando o primeiro computador quântico criptograficamente relevante (CRQC) chegar, ele não virá com um comunicado de imprensa. Um dia, em um futuro não muito distante, um estado-nação, um grupo de crime organizado ou um bilionário megalomaníaco desequilibrado ativará silenciosamente a capacidade, e em oito horas ou menos, sua criptografia TLS (Transport Layer Security) RSA-2048 terá desaparecido. Como uma faca quente na manteiga.

E aqui está o ponto crucial: não existe resposta a incidentes quânticos. Você não verá uma luz vermelha piscando em seu SOC (Security Operations Center) ou NOC (Network Operations Center). Você não receberá um alerta sobre alguém solicitando uma interceptação em uma conexão TCP API criptografada. A violação não parecerá uma violação até que seja tarde demais. Podemos "ver" um ataque DDoS e mitigar seus efeitos com depuração de pacotes e regras de roteamento inteligentes. Mas o "boom silencioso" que ocorre com um ataque quântico é como muitos outros eventos de cibersegurança. Ele acontece sem indicadores observáveis reais. Não é como se alguém estivesse esquecendo de definir "quantum-tracking=true" em alguma variável de ambiente ou configuração de registro do Windows.

Como membro do Grupo de Trabalho de Segurança Quântica do Fórum Econômico Mundial nos últimos dois anos, temos nos reunido periodicamente para discutir o que podemos fazer para promover a prontidão e a conscientização sobre os riscos que acompanham as inovações na computação quântica (nem todas centradas em quebrar a criptografia assimétrica usada em PKI e em aplicações e serviços web modernos). O que podemos fazer agora para nos preparar para depois?

Nosso grupo de trabalho publicou um kit de ferramentas de prontidão em 2023 que ainda é um bom ponto de partida para muitas organizações que desejam entender as capacidades necessárias para um mundo pós-quântico. Mais recentemente, também há um whitepaper com orientações para a indústria de serviços financeiros sobre oportunidades e desafios, que foi publicado em julho deste ano. Ambos possuem os resumos executivos obrigatórios TL;DR e ambos têm mais de 13 páginas para aqueles que não se importam em dedicar alguns minutos lendo algo interessante sobre o assunto.

Infelizmente, também há muito FUD e 'snake oil' sendo publicados sobre este tópico, portanto, é melhor não acreditar nesses artigos e posts 'caça-cliques' que denigrem os especialistas e declaram que o RSA (Rivest–Shamir–Adleman, uma família de criptossistemas de chave pública que é um dos mais antigos amplamente utilizados para transmissão segura de dados) já está morto e (criptograficamente) quebrado. Para certos comprimentos de chave, sim. Mas para RSA 2048 não há razão para acreditar que suas comunicações estão sendo espionadas atualmente com a ajuda de computadores quânticos.

Tenha em mente que é muito mais fácil acessar dados sensíveis em texto claro de outras maneiras. Este quadrinho do XKCD foi um dos primeiros itens compartilhados em uma de nossas reuniões do grupo de trabalho, por exemplo, e captura o espírito de hacking e tecnologia muito bem: https://www.explainxkcd.com/wiki/index.php/538:_Security

Por Que Você Não Vai Perceber Sua Chegada

As ferramentas de monitoramento atuais detectam logins suspeitos, assinaturas de malware, picos de DDoS. Elas não detectam "descriptografia quântica em andamento". Uma vez que um CRQC exista, quaisquer dados criptografados interceptados (em tempo real ou de anos de tráfego armazenado de eventos de sequestro de BGP, demonstrado pela primeira vez em uma sessão DEF CON 16 em 2008) podem ser silenciosamente descriptografados sem o seu conhecimento.

Sua Única Defesa: Preparação

Você não pode responder ao que não consegue detectar. A única jogada vencedora é migrar de cifras e algoritmos suscetíveis a ataques quânticos antes que a ameaça se materialize (especialistas consistentemente estimam que isso ocorrerá em um período de 5 a 10 anos a partir de agora). Isso começa com um inventário criptográfico completo para suportar o que é conhecido como “agilidade criptográfica” ou a capacidade de introduzir algoritmos PQC (Criptografia Pós-Quântica) aprovados pelo NIST quando estiverem disponíveis:

- Descobrir – Mapeie cada cifra, algoritmo, tamanho de chave e protocolo em uso. Você precisa ser capaz de suportar TLSv1.3 se quiser usar algoritmos resilientes a quânticos.

- Classificar – Identifique componentes e dados vulneráveis a quânticos que precisarão ser protegidos por PQC. Isso variará de empresa para empresa e de setor para setor.

- Priorizar – Aborde primeiro os dados de alto valor e de longa duração. Nem todos os dados sensíveis permanecem sensíveis. O anúncio do elenco para o último filme da Marvel é um tipo de informação ultrassecreta (eu sei, porque eu era o CISO da Marvel anteriormente). Até que não seja mais e o anúncio seja feito e a informação seja reclassificada como informação pública.

- Migrar – Inicie uma mudança para a criptografia pós-quântica (PQC), como CRYSTALS-Kyber e Dilithium. Algumas situações podem ser melhor abordadas com um plano de mitigação em vez de um plano de remediação. Você pode, por exemplo, colocar um proxy PQC na frente de algumas de suas aplicações de website, serviços e APIs para reduzir a exposição à ameaça.

A Janela de Violação Quântica

Quando o dia do CRQC chegar, a “janela de violação quântica” se abrirá silenciosamente e globalmente. Aqueles sem um inventário se apressarão cegamente, com os cabelos em chamas (figurativamente falando); e aqueles com um executarão ou acelerarão um plano de migração que já escreveram e testaram. Talvez você pense que suas comunicações não são dignas de ter um “quantum tap” adquirido do proprietário do CRQC. Talvez você não tenha Secrets que precisem permanecer Secrets por mais de algumas horas, então você gira suas senhas a cada 7 horas se o CRQC puder quebrar a criptografia e aprender sua senha em 8 horas. Mas saiba com certeza que este marco será uma disrupção de proporções geológicas. Uma verdadeira mudança tectônica de placas na inteligência global e na gestão de qualquer coisa sensível ou secreta.

Quem sabe, talvez vejamos um renascimento do pombo-correio para canais de comunicação “quantum safe”. Ou um retorno aos entregadores de bicicleta correndo pelo centro de Nova York com pen drives em suas bolsas (nós realmente vimos isso quando o ICBC foi interrompido por um ataque cibernético em 2023 para fechar negociações e ordens abertas).

Quando você perceber que a descriptografia quântica aconteceu, já será história antiga. Seus dados já estarão nas mãos de outra pessoa. Resposta a incidentes quânticos não é real. Prontidão quântica é. Comece agora.

Prontidão Quântica

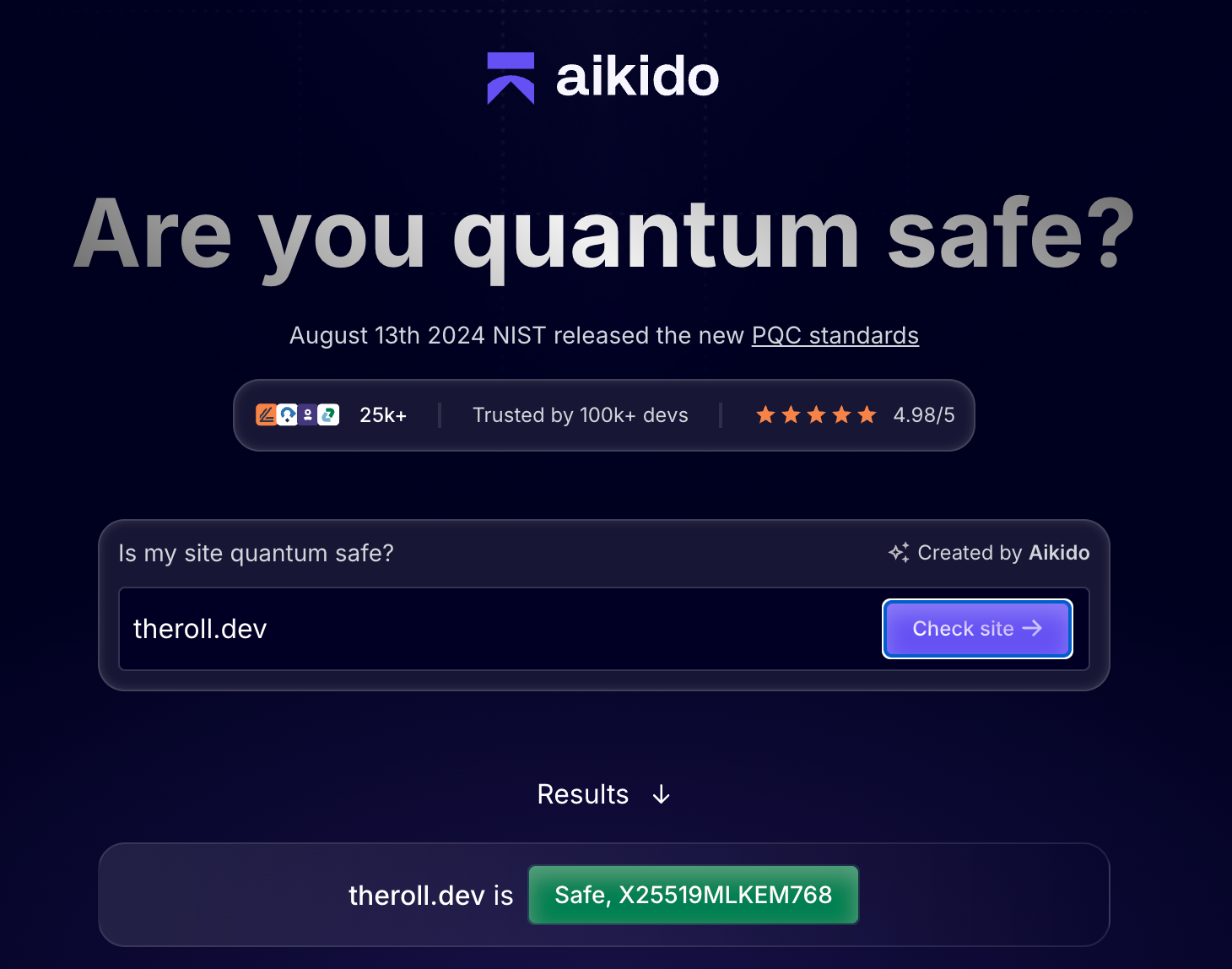

Existem algumas coisas fáceis que você pode fazer agora na direção de inventariar seus dados e entender quais ativos e aplicações são candidatos para PQC. Uma delas é simplesmente descobrir quantos de seus ativos expostos à internet estão usando algoritmos PQC. Um website simples foi criado pela Aikido para ajudar com esta etapa: https://quantum.aikido.io

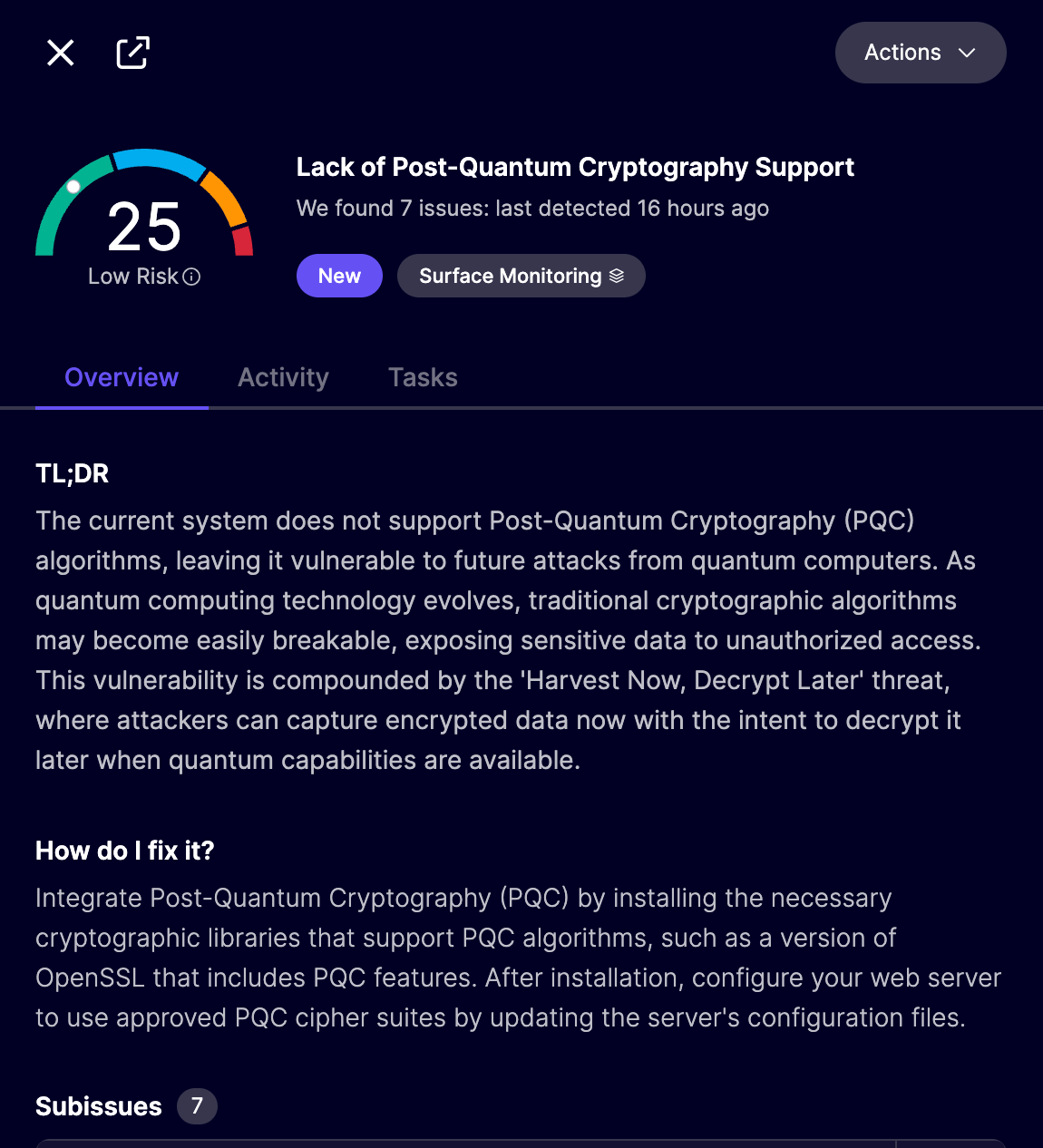

Aikido Security adicionou uma verificação de Criptografia Pós-Quântica ao seu módulo de monitoramento da superfície de ataque. Depois de se inscrever e adicionar o(s) domínio(s) que você gostaria de monitorar, se você ainda não estiver usando Criptografia Pós-Quântica, você deverá ver um problema em seu feed de problemas como este:

Ao clicar nesse problema, detalhes semelhantes aos seguintes serão exibidos:

Execute

Assim como muitos capitães de Star Trek, gostaríamos que fosse tão simples quanto proferir o comando “Faça acontecer…” mas, é claro, esta não é a nossa realidade ou linha do tempo atual (talvez o ChatGPT v5 consiga fazer isso em breve??). Então, sua pergunta será naturalmente: “Como faço para atualizar meu site para ser seguro pós-quântico?” e há algumas direções diferentes a serem tomadas com a resposta:

- Use um proxy. A Cloudflare oferece criptografia resistente a ataques quânticos usando TLSv1.3 com ML-KEM que protege sites e APIs contra futuras ameaças quânticas sem alterações de configuração. Mais informações aqui: https://www.cloudflare.com/pqc/

- Compile. A maioria dos servidores web (e aplicações e APIs também, é claro) dependem do OpenSSL para sua implementação de algoritmos e cifras TLS. Usar o provedor Open Quantum Safe para OpenSSL (3.x) é um caminho para fornecer criptografia pós-quântica. Mais informações aqui: https://github.com/open-quantum-safe/oqs-provider e aqui: https://medium.com/be-tech-with-santander/how-to-configure-post-quantum-cryptography-in-your-web-server-fcf79e05e526

O futuro quântico não espera. Você também não deveria.

Ponto de Dados

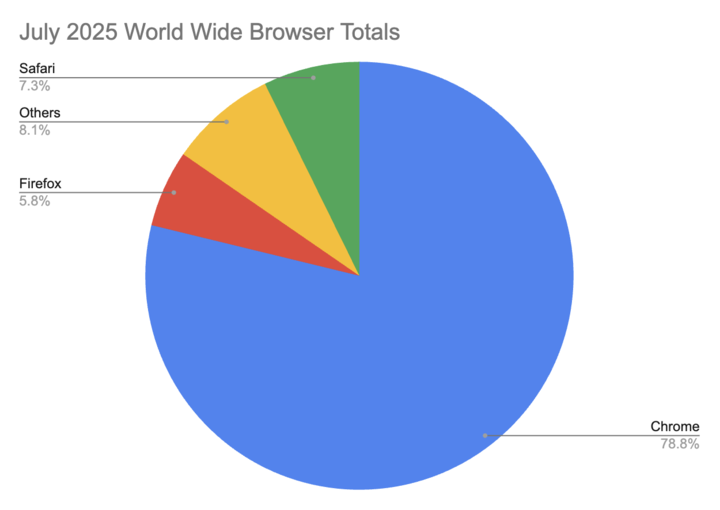

O Chrome adicionou ML-KEM como padrão para TLSv1.3 na versão 124 (maio de 2024). Antes disso, era apenas experimentação e não PQC real, na minha opinião.

De acordo com a StatsCounter, a porcentagem agregada para as versões 124 ou superiores do Chrome em julho de 2025 é de 43,30%. Considerando que o MS Edge também é baseado em Chromium, a porcentagem agregada para as versões 124 ou superiores do Edge em julho de 2025 é de 11,29%. Então, temos um movimento razoável no lado do cliente, mas como estamos em relação ao fornecimento de PQC no lado do servidor?

Notas:

O Safari não oferece suporte atualmente à Criptografia Pós-Quântica (PQC) para navegação web geral (conexões TLS). Embora a Apple tenha implementado PQC no iMessage (protocolo PQ3) e provavelmente esteja trabalhando nisso para o Safari, o suporte padrão amplo no Safari para todo o tráfego TLS não foi explicitamente confirmado até o início de 2025.

O Firefox oferece suporte à criptografia pós-quântica (PQC), mas não está habilitado por padrão. É necessário habilitá-lo manualmente nas configurações do Firefox. Especificamente, o Firefox suporta o algoritmo híbrido de troca de chaves PQC X25519MLKEM768.

Referências:

https://help.aikido.dev/dast-surface-monitoring/attack-surface-monitoring

https://gs.statcounter.com/browser-version-market-share/desktop/worldwide/

https://github.com/open-quantum-safe/oqs-provider

https://www.cloudflare.com/pqc/

https://www3.weforum.org/docs/WEF_Quantum_Readiness_Toolkit_2023.pdf

https://media.defense.gov/2021/Aug/04/2002821837/-1/-1/1/Quantum_FAQs_20210804.PDF