A segurança de aplicações é um ato de equilíbrio; espera-se que as equipes detectem vulnerabilidades em código, dependências, Infrastructure-as-Code (IaC) e runtime, tudo isso enquanto escalam efetivamente e sem desacelerar o desenvolvimento.

SonarQube e GitHub Advanced Security são algumas das ferramentas mais comuns consideradas por equipes que buscam enfrentar esse desafio. No entanto, escolher entre elas nem sempre é simples, pois as equipes precisam ponderar trade-offs como lacunas de cobertura, integração de fluxo de trabalho, suporte de plataforma e muito mais.

Neste artigo, compararemos SonarQube e GitHub Advanced Security lado a lado, destacando seus pontos fortes, fracos e sobreposições para ajudar você a determinar qual ferramenta melhor se alinha às necessidades de segurança da sua equipe.

TL;DR

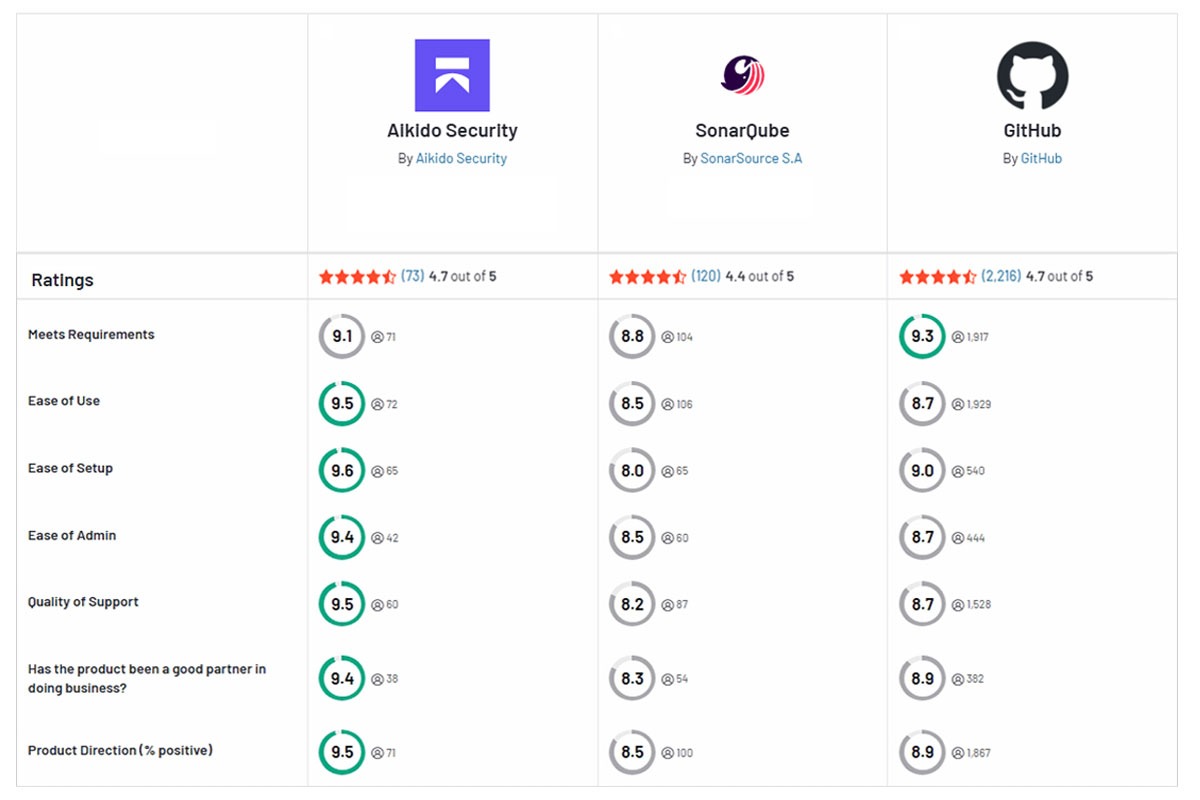

Aikido Security reúne os pontos fortes de SonarQube e GitHub Advanced Security (GHAS) em uma única plataforma amigável para desenvolvedores. Enquanto SonarQube enfatiza a qualidade e governança de código e GHAS foca em SAST nativo do GitHub e análise de dependências, ambos deixam lacunas em cobertura, redução de ruído e automação.

Quando comparado ao GitHub Advanced Security (GHAS), Aikido Security oferece varreduras SAST e de dependências mais amplas e robustas através de seu motor de Reachability analysis, arquitetura agnóstica de plataforma e correlação de risco impulsionada por IA. Isso permite que as equipes se concentrem em vulnerabilidades realmente exploráveis enquanto reduzem falsos positivos, fadiga de alertas e tempo de triagem.

Em comparação com SonarQube, Aikido usa LLMs juntamente com regras padrão de qualidade de código. Isso significa que, em vez de simplesmente verificar se o código compila limpo, Aikido avalia se é o código certo, analisando lógica, intenção e contexto. Isso permite que ele vá além das ferramentas convencionais de análise estática que apenas detectam padrões de superfície ou problemas de sintaxe. A qualidade de código do Aikido analisa pull requests em busca de bugs, riscos de segurança e problemas de lógica, e então oferece sugestões acionáveis antes que o código seja mesclado.

Comparado a GitHub Advanced Security e SonarQube, Aikido Security oferece uma amplitude significativamente maior graças à sua arquitetura modular. As equipes podem começar com qualquer módulo, como Aikido Code (SAST, Qualidade de Código, varredura IaC, Detecção de Malware), Aikido Cloud (CSPM, CNAPP), Aikido Defend (RASP) e Aikido Attack (Teste de Penetração com IA, DAST), e expandir conforme as necessidades crescem.

Tanto para startups quanto para empresas, Aikido Security se destaca consistentemente graças ao seu fluxo de trabalho amigável para desenvolvedores, cobertura abrangente de AppSec, priorização de riscos impulsionada por IA e a capacidade de substituir múltiplas ferramentas dentro de um único fluxo de trabalho amigável para desenvolvedores.

Comparação Rápida de Recursos: SonarQube vs GHAS vs Aikido Security

O que é SonarQube?

SonarQube é uma plataforma de inspeção contínua de código. Equipes de desenvolvimento usam o SonarQube por sua capacidade de escanear o código-fonte em busca de bugs, code smells e vulnerabilidades de segurança básicas antes do lançamento. Seu motor de análise estática verifica o código contra milhares de regras para qualidade de código e problemas de segurança comuns.

Prós:

- Análise robusta de qualidade de código

- Integra-se com plataformas CI/CD comuns

- Conjuntos de regras personalizáveis e quality gates

- Grande suporte da comunidade

Contras:

- Focado principalmente em qualidade de código

- A cobertura varia entre as linguagens de programação

- Carece de capacidades de segurança em nível de runtime e ambiente

- Requer ferramentas adicionais de terceiros para obter cobertura AppSec completa

- É conhecido por gerar um grande número de alertas de baixo impacto

- Introduz sobrecarga de infraestrutura e manutenção

- Regras e recursos de segurança avançados estão disponíveis apenas nas edições pagas.

- Sua precificação pode se tornar cara e difícil de prever ao escalar

O que é GitHub Advanced Security?

GitHub Advanced Security (GHAS) é um conjunto de recursos de segurança para código hospedado no GitHub Enterprise. Ele se integra diretamente aos seus repositórios e pull requests. O GHAS inclui análise estática CodeQL para varredura profunda de vulnerabilidades de código, varredura de segredos para detectar credenciais vazadas, insights de cadeia de suprimentos para segurança da cadeia de suprimentos e análise de dependências via alertas do Dependabot. Como ele é integrado ao GitHub, os alertas de segurança aparecem diretamente em PRs, issues e na aba de segurança do repositório.

Prós:

- Integração contínua com fluxos de trabalho do GitHub

- Motor de análise estática robusto

- Sobrecarga de infraestrutura zero

- Proteção automatizada da cadeia de suprimentos

Contras:

- Funciona apenas em código hospedado no GitHub

- Falsos Positivos

- Alto volume de alertas

- Recursos limitados de qualidade de código

- Não possui varredura nativa para imagens de Container ou IaC

- Não abrange o gerenciamento de postura de Cloud

- Está disponível apenas no GitHub Enterprise

- Usuários relataram que sua configuração é complicada

- Não possui a personalização avançada e as integrações que muitas equipes esperam atualmente.

Comparação Recurso por Recurso

Recursos Essenciais de Segurança

SonarQube: SonarQube é principalmente uma ferramenta de qualidade de código, com Testes de segurança de aplicações estáticas (SAST) básicos. Ele varre o código-fonte da aplicação em busca de bugs, code smells e padrões de vulnerabilidades conhecidas, mas suas capacidades de teste de segurança são limitadas. SonarQube pode identificar vulnerabilidades como padrões de injeção SQL e criptografia fraca. Seus achados são marcados como “security hotspots” que exigem revisão manual.

SonarQube não possui varredura integrada para vulnerabilidades de dependências de código aberto e imagens de Container, e pode perder falhas complexas que vão além de suas regras baseadas em padrões.

GitHub Advanced Security: GHAS, por outro lado, aborda a segurança em todo o código e nas dependências. Ele usa seu motor CodeQL para realizar análise estática semântica para encontrar vulnerabilidades de código. O GHAS também monitora suas bibliotecas de terceiros em busca de CVEs conhecidas por meio de análise de dependências e protege Secrets para evitar vazamentos. Isso permite que o GHAS cubra os riscos da cadeia de suprimentos de software de forma nativa.

Em resumo, o GitHub Advanced Security oferece uma cobertura mais ampla da sua superfície de segurança (código, Secrets, dependências), enquanto o SonarQube foca na qualidade do código e em problemas básicos de análise estática de código. Nenhuma das ferramentas oferece testes dinâmicos (DAST), monitoramento de Cloud e segurança em tempo de execução.

Integração e Fluxo de Trabalho DevOps

Quando se trata de integração em pipelines de desenvolvimento, SonarQube e GHAS diferem significativamente.

SonarQube: SonarQube pode se integrar com sistemas CI/CD comuns (Jenkins, GitLab CI, Azure DevOps) e funciona com várias plataformas de controle de versão. Tipicamente, você executa um scanner Sonar durante a construção, e os resultados são publicados em um servidor SonarQube ou SonarCloud. Essa flexibilidade é ótima, mas também requer configuração e manutenção adicionais. Você pode precisar ajustar as configurações do pipeline, gerenciar webhooks para decoração de PR e lidar com uma interface de usuário (UI) web separada para visualizar os achados.

GitHub Advanced Security: GitHub Advanced Security é, por design, fortemente integrado ao fluxo de trabalho do GitHub. Se o seu código está no GitHub, habilitar o GHAS significa que as varreduras de segurança são executadas automaticamente em cada push ou pull request via GitHub Actions. Os desenvolvedores veem os achados do CodeQL como comentários em seus pull requests ou na aba de Segurança do repositório, sem a necessidade de um aplicativo separado ou troca de contexto. Seu feedback de segurança também é entregue em linha durante a revisão de código. No entanto, com sua profunda integração com o GitHub, também existe a possibilidade de vendor lock-in, já que o GHAS funciona apenas no GitHub.

Em resumo, enquanto o GHAS oferece uma experiência mais fluida para equipes centradas no GitHub, o SonarQube oferece uma flexibilidade de integração mais ampla em diferentes plataformas de CI/CD e Supply Chain Management (SCM).

Precisão e Desempenho

Uma preocupação crítica em qualquer ferramenta de segurança é o quão ruidosa ela é e o quanto ela realmente detecta.

SonarQube: SonarQube tem reputação de gerar muitos falsos positivos, sinalizando problemas de baixa prioridade. Equipes relataram experimentar “fadiga de alertas” com SonarQube, onde inúmeros achados de baixa prioridade fazem com que os engenheiros comecem a ignorar a ferramenta. Na prática, SonarQube pode perder bugs de segurança sérios (falsos negativos) enquanto também levanta muitos alertas menores. Muitas de suas regras de segurança são verificações de padrões simples, o que significa que exigem triagem manual para determinar o risco real. Isso leva a tempos de triagem mais longos e à erosão da confiança nos resultados.

Em termos de desempenho, a análise do SonarQube é executada no pipeline de CI e varia em velocidade, de alguns minutos a mais para grandes bases de código.

GitHub Advanced Security: O CodeQL do GitHub Advanced Security é mais avançado em sua análise, o que geralmente se traduz em menos falsos positivos nos tipos de vulnerabilidade que ele conhece. O CodeQL possui uma forte análise de fluxo de dados para certas falhas, então, quando ele sinaliza vulnerabilidades como XSS ou SQLi, é provável que seja um problema real. No entanto, o GHAS não está imune ao ruído. Usuários relataram que seu scanner de dependências pode inundar as equipes com alertas se o projeto tiver muitas bibliotecas desatualizadas, e só encontrará o que tem consultas para.

No que diz respeito ao desempenho, a análise do CodeQL é relativamente pesada. Executar varreduras do GHAS via GitHub Actions pode adicionar um ou dois minutos às verificações de cada PR.

No geral, o GHAS tende a ser mais preciso para padrões de vulnerabilidade padrão e produz menos ruído aleatório do que o SonarQube, mas ainda pode perder falhas lógicas complexas, a menos que você escreva consultas personalizadas. O SonarQube, por sua vez, pode detectar um conjunto mais amplo de problemas de qualidade de código, mas ao custo de mais falsos alarmes.

Cobertura e Escopo

SonarQube: SonarQube cobre uma ampla gama de linguagens de programação e domínios de qualidade de código, mas uma gama restrita de tipos de testes de segurança. Ele suporta mais de 10 linguagens (de Java, C# e Python a COBOL e PL/SQL) e é ótimo para bases de código poliglota. SonarQube também rastreia métricas de qualidade de código (manutenibilidade, duplicação, cobertura de testes), o que o GHAS não faz.

No entanto, a cobertura de segurança do SonarQube é limitada à análise estática de código (SAST) dentro do seu código. Ele não varre nativamente dependências de código aberto em busca de vulnerabilidades conhecidas, não examina imagens de Container ou monitora configurações de Cloud.

GitHub Advanced Security: O escopo do GHAS é tanto mais amplo quanto mais restrito que o do SonarQube. O GHAS cobre código, dependências e Secrets, e até mesmo alguns problemas de configuração. Ele o alertará sobre pacotes npm ou bibliotecas Python vulneráveis em seu projeto e também impedirá que os desenvolvedores façam commit de chaves AWS ou outros Secrets.

No entanto, o GHAS é mais restrito no suporte a linguagens e foca principalmente na segurança. O CodeQL suporta as principais linguagens (como Java, JavaScript/TypeScript, Python, C/C++, C#, Go), mas se sua stack incluir linguagens incomuns, o GHAS não as cobrirá. O GHAS também não fornece feedback sobre manutenibilidade ou estilo de código, código duplicado ou complexidade.

Em resumo, o GHAS oferece uma cobertura de segurança mais profunda dentro do GitHub (cobrindo tanto o código quanto a cadeia de suprimentos), enquanto o SonarQube oferece uma cobertura mais ampla de linguagens e qualidade. Plataformas como Aikido Security ajudam as equipes a evitar a proliferação de ferramentas, cobrindo todos esses aspectos em uma única solução.

Experiência do Desenvolvedor

A adoção pelos desenvolvedores é crítica. Uma ferramenta de segurança que frustra os engenheiros acabará sendo deixada de lado ou ignorada.

SonarQube: . A configuração do SonarQube frequentemente exige o gerenciamento de um servidor, a configuração de perfis de qualidade e o uso de uma UI web que pode parecer desajeitada. Os desenvolvedores geralmente interagem com o SonarQube por meio de sua interface web ou via comentários de PR. A UI, embora poderosa, não é muito intuitiva ou moderna. Muitos desenvolvedores veem o SonarQube como uma ferramenta para o pipeline de CI, em vez de algo que os ajuda no dia a dia. SonarQube também oferece plugins como o SonarLint para IDEs para fornecer feedback em linha.

A alta taxa de falsos positivos do SonarQube é conhecida por fazer com que os desenvolvedores ignorem seus alertas com o tempo. Seus alertas também não são em tempo real e, por padrão, os problemas são relatados após o código ser enviado e analisado na CI.

GitHub Advanced Security: A experiência do desenvolvedor com o GHAS é mais fluida, se você estiver no GitHub. Os desenvolvedores recebem feedback de segurança como parte da revisão de código e os alertas do CodeQL aparecem em pull requests como anotações nas linhas afetadas. Não há login ou interface separada, o que significa que os alertas ficam ao lado do seu código, tornando os desenvolvedores mais propensos a vê-los e agir sobre eles. O GHAS pode abrir automaticamente pull requests para corrigir dependências vulneráveis. No entanto, tudo isso ocorre apenas dentro dos fluxos de trabalho do GitHub.

O GHAS também é conhecido por produzir altos volumes de alertas que podem sobrecarregar as discussões de PR e se tornar avassalador. Outra consideração é que as descobertas do CodeQL podem ser bastante detalhadas, o que pode intimidar desenvolvedores que não possuem experiência em segurança extensiva.

No geral, o GHAS é mais amigável para desenvolvedores em equipes que já utilizam o GitHub, com feedback de segurança integrado diretamente aos fluxos de trabalho existentes. Enquanto isso, o SonarQube frequentemente parece uma etapa separada que os desenvolvedores devem lembrar ativamente de revisar. Ferramentas modernas de segurança voltada para o desenvolvedor, como o Aikido Security, abordam esses desafios fornecendo feedback inline e correções automáticas com um clique impulsionadas por IA.

Preços e Manutenção

SonarQube: O SonarQube oferece uma edição Community de código aberto gratuita, mas carece de muitos de seus recursos avançados. Suas edições pagas são precificadas por linhas de código (LOC) e desbloqueiam regras de segurança avançadas, suporte a linguagens adicionais e análise mais rápida, mas vêm com taxas de licenciamento significativas e custos difíceis de prever. Se você auto-hospedar o SonarQube, também arcará com a sobrecarga de manutenção: execução de servidores, bancos de dados e atualizações.

GitHub Advanced Security: O GHAS está disponível apenas como parte do GitHub Enterprise. Em outras palavras, para usar o GHAS em repositórios privados, você precisa estar em um plano GitHub Enterprise e pagar pelo complemento GHAS. A precificação do GitHub para isso é opaca. Para grandes equipes, o GHAS pode ser difícil de prever, e empresas menores podem não conseguir justificá-lo de forma alguma.

Por outro lado, como é um serviço de Cloud, você não precisa gerenciar nenhuma infraestrutura, sem servidores ou esforços de manutenção. Mas você fica preso ao ecossistema e à precificação do GitHub.

Em resumo, nenhuma das ferramentas é barata em escala. O SonarQube pode se tornar caro à medida que você adiciona mais código e precisa de recursos empresariais, enquanto o GHAS tem um custo por licença elevado.

O Aikido Security oferece um modelo de precificação mais simples e transparente – fixo e previsível – e é significativamente mais acessível em escala do que o SonarQube ou o GitHub Advanced Security.

Para ajudar você a comparar os recursos de ambas as ferramentas, a tabela abaixo os resume para você.

Aikido Security: A Melhor Alternativa

Aikido Security é uma plataforma de segurança de aplicações focada no desenvolvedor que combina análise inteligente de qualidade de código com SAST avançado. Ela se baseia nos pontos fortes do SonarQube e do GitHub Advanced Security, ao mesmo tempo em que aborda suas principais limitações.

Ao contrário da abordagem do SonarQube, que é pesada em regras, o Aikido trata a segurança como uma parte central da qualidade do código. Seu motor SAST combina análise estática tradicional com consciência de contexto impulsionada por LLM para detectar problemas do mundo real, como riscos de injeção, execução insegura de comandos e Secrets hardcoded, ao mesmo tempo em que reduz falsos positivos comuns em ferramentas tradicionais de qualidade de código.

Em comparação com o GitHub Advanced Security, o Aikido usa OpenGrep, um motor SAST não compilador que escala de forma confiável em repositórios grandes e complexos, sem os timeouts frequentemente vistos em scanners baseados em compilação. Os achados são correlacionados entre código, dependências, infraestrutura e contexto de tempo de execução, permitindo que o Aikido priorize riscos verdadeiramente exploráveis e elimine até 85% do ruído através de triagem assistida por IA.

Além de SAST e análise de dependências, o Aikido oferece uma cobertura de segurança mais ampla, incluindo varredura IaC, segurança de contêineres, DAST e testes de segurança de API, proteção em tempo de execução, gerenciamento de postura de segurança na Cloud, detecção de Secrets e testes de penetração impulsionados por IA. Essas capacidades estão disponíveis modularmente ou como uma plataforma unificada.

O Aikido se integra diretamente aos fluxos de trabalho dos desenvolvedores no GitHub, GitLab e Bitbucket, exibindo problemas e sugestões de correção diretamente em pull requests, com correções com um clique e pull requests automatizados para problemas comuns. Com suporte agnóstico de plataforma, precificação fixa e um nível gratuito para sempre, o Aikido oferece segurança de aplicação abrangente sem o custo e a complexidade de gerenciar múltiplas ferramentas.

Quer melhorar a segurança da sua aplicação? Comece seu teste gratuito ou agende uma demonstração com a Aikido Security hoje.

FAQ

Como posso integrar o SonarQube com repositórios GitHub para análise contínua de código?

O SonarQube se integra ao GitHub executando varreduras em pipelines de CI (GitHub Actions, Jenkins) e reportando os resultados de volta aos pull requests. Você precisará hospedar e manter um servidor SonarQube, configurar tokens e conectar explicitamente as etapas de análise ao fluxo de trabalho de cada repositório.

Como o GitHub Advanced Security aprimora a segurança do código em comparação com o SonarQube?

O GitHub Advanced Security (GHAS) incorpora a segurança diretamente no fluxo de trabalho do desenvolvedor GitHub com varredura de código nativa, varredura de Secrets e alertas de vulnerabilidade de dependência. Ao contrário do SonarQube, o GHAS foca menos na qualidade geral do código e mais na identificação de riscos de segurança reais em pull requests e repositórios, sem a necessidade de infraestrutura externa.

Qual ferramenta oferece melhor detecção de vulnerabilidades: SonarQube ou GitHub Advanced Security?

O GHAS geralmente oferece uma detecção de vulnerabilidades mais robusta para segurança de aplicações modernas, especialmente em relação à exposição de Secrets, vulnerabilidades de dependência e análise de segurança baseada em CodeQL. A força do SonarQube reside na qualidade e manutenibilidade do código estático, mas a profundidade de suas regras de segurança varia por linguagem e frequentemente exige ferramentas complementares para cobertura total. Plataformas como o Aikido Security abordam essas lacunas usando seu motor de IA para correlacionar descobertas em código, dependências, Cloud e runtime, a fim de reduzir o ruído e destacar apenas problemas exploráveis, além de melhorar a qualidade do código.

Quais são os desafios comuns ao migrar do SonarQube para o GitHub Advanced Security ou vice-versa?

Equipes que migram do SonarQube para o GHAS frequentemente enfrentam dificuldades com a perda de métricas detalhadas de qualidade de código e o rastreamento de dívida técnica de longo prazo. Migrar do GHAS para o SonarQube pode introduzir sobrecarga operacional, aumento de falsos positivos e atrito no fluxo de trabalho devido a dashboards externos e gerenciamento de infraestrutura.

Quais são as diferenças de configuração entre SonarQube e GitHub Advanced Security para varredura?

O SonarQube exige configuração explícita de pipeline, configuração de scanner, conectividade de servidor e manutenção contínua. O GHAS é, em grande parte, leve em configuração, permitindo varreduras diretamente das configurações do GitHub com mínimas alterações no CI, tornando-o mais fácil de adotar em escala.

Você também pode gostar:

- Melhores Alternativas ao SonarQube em 2026

- Top 5 Alternativas ao GitHub Advanced Security para Equipes DevSecOps em 2026

- As 10 Principais ferramentas SAST com IA em 2026

- Os 13 Melhores Scanners de Vulnerabilidades de Código em 2026

- Comparação Snyk vs SonarQube em 2026

- Comparação entre SonarQube e Semgrep em 2026