Durante a noite, a partir das 01:16 UTC de 9 de setembro, fomos alertados sobre mais pacotes comprometidos, que incluíam:

- duckdb (148.000 downloads semanais)

- @duckdb/node-api (87.000 downloads semanais)

- @duckdb/node-bindings (87.000 downloads semanais)

- @duckdb/duckdb-wasm (64.000 downloads semanais)

Todos esses pacotes tiveram uma nova versão 1.3.3 lançada (No caso da versão wasm, era a versão 1.29.2), que continha o mesmo código malicioso que vimos no comprometimento de pacotes com mais de 2 bilhões de downloads.

Payload malicioso

O payload observado neste ataque é praticamente idêntico ao previamente documentado, tentando esvaziar carteiras de criptomoedas. É uma escolha interessante implantar este payload dentro de um pacote como duckdb, dado que este será executado principalmente em um backend. Isso sugere que os atacantes podem não estar muito cientes do que estão realmente fazendo.

Resposta do fornecedor

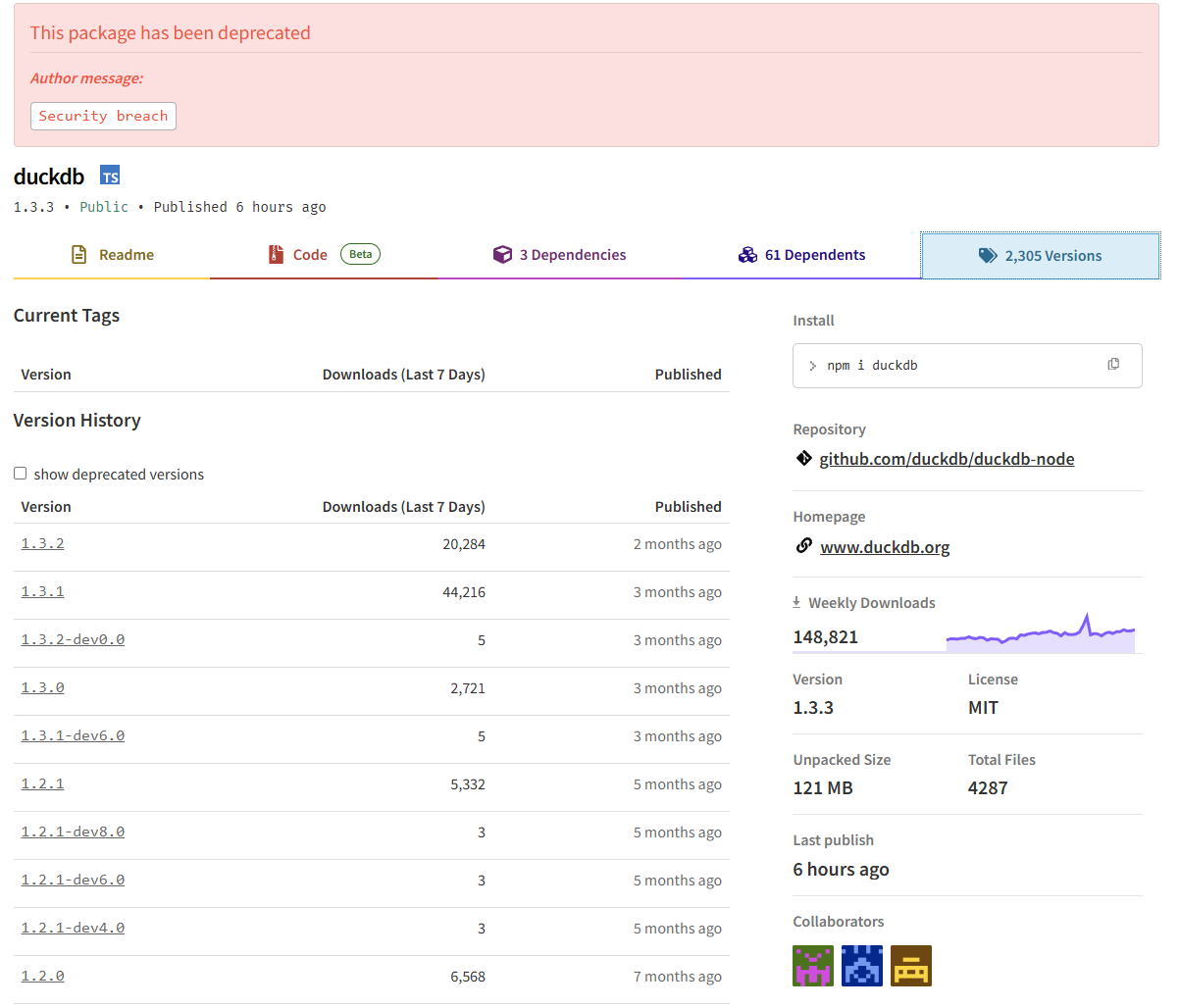

No momento da escrita, a única indicação de que algo ocorreu é o fato de o fornecedor ter marcado a última versão como depreciada:

O fornecedor também publicou um aviso no GitHub sobre o incidente:

Como fazer phishing com um pato?

Com base nos dados de registro do npm, o pacote malicioso foi enviado pelo usuário duckdb_admin, que tem o e-mail quack [at] duckdb.org . Dado que os outros comprometimentos foram alcançados por meio de phishing, parece que desta vez o próprio pato foi fisgado, de corpo e alma. O caçador virou caça, e o pobre pato cambaleou direto para a rede (Foi uma longa noite).