Secrets hard-coded no código são uma das principais causas de vazamentos de dados—e os números são alarmantes. Desenvolvedores enviam novos secrets para o Git a cada 8 segundos (Relatório GitGuardian), contribuindo para mais de 10 milhões de exposições detectadas em repositórios públicos somente em 2023. Atacantes rotineiramente escaneiam por essas credenciais, explorando erros antes mesmo que as equipes percebam (Dark Reading).

Ferramentas de varredura de Secrets são a resposta moderna a essa ameaça crescente: elas monitoram continuamente código, pipelines de CI/CD e infraestrutura de Cloud em busca de tokens sensíveis, senhas e chaves. Essas ferramentas não apenas alertam você—elas automatizam a detecção e remediação, ajudando as equipes a fechar lacunas de segurança antes que se tornem incidentes.

Este guia destaca as principais ferramentas de Secret Scanning para 2025, mostrando quais soluções são mais adequadas para desenvolvedores, startups e empresas.

- Melhores Ferramentas de Secret Scanning para Desenvolvedores

- Melhores Ferramentas de Secret Scanning para Empresas

- Melhores Ferramentas de Secret Scanning para Startups

- Melhores Ferramentas Gratuitas de Secret Scanning

- Melhores Ferramentas de Detecção de Secrets de Código Aberto

TL;DR

Aikido Security se destaca como uma plataforma all-in-one com detecção de Secrets confiável e com baixo ruído, além de fácil remediação, tornando-a uma excelente escolha para equipes de qualquer porte.

O Que São Ferramentas de Secret Scanning?

Ferramentas de Secret Scanning buscam em código, configurações e infraestrutura por senhas, chaves de API ou outros dados sensíveis que possam ter sido acidentalmente expostos. Elas utilizam reconhecimento de padrões, verificações de entropia e, por vezes, machine learning para identificar Secrets em repositórios Git, pull requests e pipelines de CI/CD antes que cheguem à produção. Considerando que pesquisadores encontraram mais de 10 milhões de Secrets vazados no GitHub em 2023, essas ferramentas são vitais para a defesa contra violações e para alcançar a conformidade. As principais soluções não apenas descobrem Secrets, mas também automatizam a remediação e se integram diretamente aos fluxos de trabalho dos desenvolvedores. Para mais informações, consulte o guia do GitHub sobre Secret Scanning e o Cheatsheet da OWASP sobre Gerenciamento de Secrets.

Como Escolher a Ferramenta Certa de Secret Scanning

Ao escolher uma ferramenta de Secret Scanning, concentre-se na precisão, integração de fluxo de trabalho, capacidade de remediação e recursos de relatórios. Para uma lista de verificação de avaliação mais detalhada, confira o Cheat Sheet de Gerenciamento de Secrets da OWASP.

Com esses pontos essenciais em mente, vamos explorar as principais ferramentas de Secret Scanning de 2025.

Principais Ferramentas de Secret Scanning para 2025

(Listadas em ordem alfabética abaixo; cada ferramenta oferece abordagens únicas para detecção e gerenciamento de Secrets.)

Aqui está uma comparação rápida das 5 principais ferramentas de Secret Scanning com base na precisão da detecção, capacidades de integração e recursos de remediação:

1. Aikido Security

Aikido Security se destaca como uma plataforma abrangente de segurança de aplicações que inclui varredura sofisticada de Secrets como parte de sua abordagem unificada. Ao contrário de soluções pontuais que apenas lidam com Secrets, a Aikido oferece detecção sensível ao contexto que entende como os Secrets se relacionam com sua postura de segurança mais ampla.

Principais recursos:

- Mecanismo de detecção multicamadas combina reconhecimento de padrões, análise de entropia e IA para detectar Secrets óbvios e ofuscados. O sistema aprende com os padrões da sua base de código para reduzir falsos positivos, mantendo alta sensibilidade para credenciais reais.

- Contexto de segurança unificado significa que as descobertas de Secrets são correlacionadas com vulnerabilidades de código, más configurações na Cloud e problemas de dependência. Você pode verificar se uma chave de API exposta também possui descobertas de SAST no mesmo serviço, ajudando a priorizar a remediação.

- Remediação com um clique para muitos tipos de Secrets. A Aikido pode gerar automaticamente pull requests para remover Secrets hardcoded, atualizar variáveis de CI/CD e até mesmo rotacionar certas credenciais da Cloud através de integrações de API.

- Integração com o fluxo de trabalho de desenvolvimento inclui extensões de IDE, hooks de pré-commit e verificações de pull request. Desenvolvedores recebem feedback imediato sobre Secrets antes de serem commitados, tornando a prevenção a primeira linha de defesa.

- Escopo de varredura abrangente cobre repositórios Git, imagens de Container, templates de infrastructure-as-code, configurações de CI/CD e até mesmo ambientes Cloud de runtime. Essa abrangência garante que os Secrets não passem por lacunas de cobertura.

Ideal para: Equipes de desenvolvimento que buscam segurança abrangente com sobrecarga mínima. Aikido é particularmente valioso para organizações que precisam de varredura de Secrets como parte de um programa de segurança mais amplo, e não como uma ferramenta isolada.

Preço: Tier gratuito disponível com limites generosos, seguido por preços transparentes por desenvolvedor que incluem todos os recursos de segurança, não apenas a varredura de Secrets.

2. GitGuardian

GitGuardian construiu uma reputação como especialista em varredura de Secrets, focando exclusivamente na detecção e gerenciamento de Secrets expostos em fluxos de trabalho de desenvolvimento. Sua plataforma é particularmente forte em análise histórica e gerenciamento do ciclo de vida de Secrets em nível empresarial.

Principais recursos:

- Análise profunda do histórico do Git pode escanear todo o histórico do seu repositório para encontrar Secrets em commits antigos. Isso é crucial porque simplesmente remover um Secret do commit mais recente não o remove do histórico do Git – atacantes ainda podem acessá-lo.

- Classificação avançada de Secrets vai além da detecção simples para categorizar Secrets por tipo, nível de sensibilidade e impacto potencial. Você pode ver a diferença entre uma chave de API de desenvolvimento e credenciais de banco de dados de produção.

- Resposta automatizada a incidentes fluxos de trabalho podem acionar a rotação de Secrets, enviar alertas para equipes de segurança e criar tickets com etapas detalhadas de remediação. Para certos serviços, GitGuardian pode revogar automaticamente credenciais expostas.

- Dashboard de conformidade fornece relatórios prontos para auditoria mostrando a cobertura de detecção de Secrets, tempos de resposta a incidentes e métricas de conformidade com políticas. Isso é particularmente valioso para empresas que precisam demonstrar controles de segurança.

- Educação de desenvolvedores recursos ajudam as equipes a entender por que certos padrões são sinalizados como Secrets e fornecem treinamento para prevenir futuras exposições.

Pontos problemáticos: Alguns usuários relatam que os custos podem aumentar rapidamente para organizações com um grande número de repositórios, tornando-o desafiador para equipes em crescimento com orçamento limitado. Outros mencionam falsos positivos ocasionais, exigindo revisão manual e ajuste para evitar a fadiga de alertas.

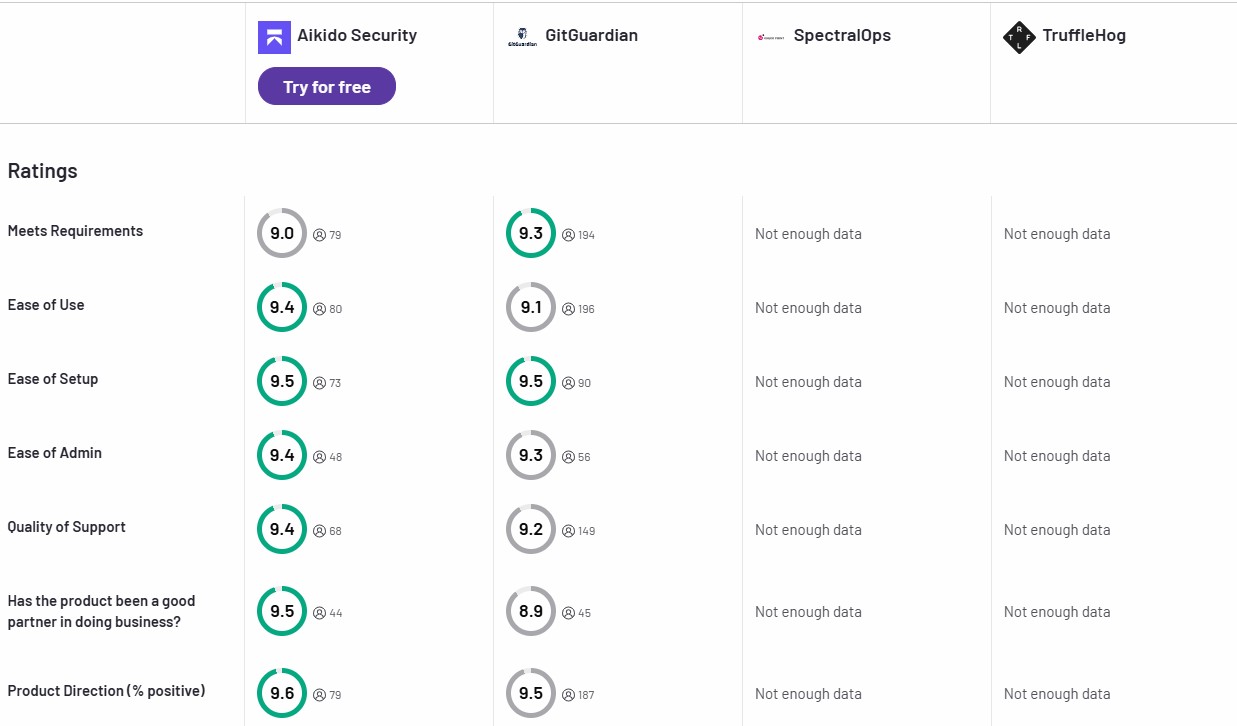

Para mais feedback em primeira mão, consulte avaliações do GitGuardian no G2.

Ideal para: Equipes de segurança que precisam de recursos especializados de gerenciamento de Secrets e trilhas de auditoria abrangentes. GitGuardian se destaca em empresas com requisitos de conformidade rigorosos e necessidades complexas de ciclo de vida de Secrets.

Preço: Modelo freemium com varredura limitada, tiers pagos baseados na contagem de repositórios e recursos avançados.

3. GitHub Advanced Security

GitHub Advanced Security fornece varredura nativa de Secrets para repositórios GitHub, tornando-o a escolha natural para equipes fortemente investidas no ecossistema GitHub. A profundidade da integração é incomparável, pois é construído diretamente na plataforma.

Principais recursos:

- Integração nativa com GitHub significa que os resultados da varredura de Secrets aparecem diretamente na aba de segurança do seu repositório, em pull requests, e podem acionar fluxos de trabalho do GitHub Actions. Nenhuma ferramenta externa ou autenticação adicional é necessária.

- Detecção impulsionada pela comunidade aproveita padrões contribuídos por pesquisadores de segurança e provedores de serviço. Quando novos formatos de Secrets são descobertos, eles são rapidamente adicionados ao banco de dados de detecção do GitHub.

- Integrações com parceiros com grandes provedores de serviço significam que, quando o GitHub detecta seus Secrets, os provedores são automaticamente notificados e podem revogar as credenciais. Isso acontece para AWS, Google Cloud, Microsoft Azure e dezenas de outros serviços.

- Suporte a padrões personalizados permite que as organizações definam seus próprios padrões de Secrets para serviços internos ou sistemas de autenticação proprietários.

- Aplicação de políticas empresariais permite que administradores definam regras em toda a organização para varredura de Secrets, incluindo o bloqueio de pushes que contêm Secrets.

Pontos problemáticos: As capacidades do GitHub Advanced Security são amplamente limitadas a repositórios hospedados no GitHub – se você hospeda código em outro lugar ou trabalha com ambientes híbridos, precisará de ferramentas adicionais. A detecção depende fortemente de regras contribuídas pela comunidade, que podem ficar atrás de tipos de Secrets menos comuns ou mais recentes. Vários usuários também observam que falsos positivos podem exigir revisão manual, e a criação de padrões personalizados é menos intuitiva do que em alguns concorrentes. Seus recursos de varredura de Secrets são restritos aos planos pagos de nível superior do GitHub, o que pode impactar equipes sensíveis a custos.

Para mais experiências de usuário e feedback, consulte avaliações do GitHub Advanced Security no G2.

Ideal para: Equipes usando GitHub Enterprise que desejam recursos de segurança abrangentes com zero dependências externas. Particularmente valioso para organizações que priorizam manter suas ferramentas de segurança dentro do ecossistema de sua plataforma existente.

Preço: Incluído nas assinaturas do GitHub Enterprise, pago por repositório para recursos individuais em outros planos.

4. Spectral

Spectral se posiciona como a plataforma de segurança sensível ao contexto que entende não apenas a aparência dos Secrets, mas como eles são usados em suas aplicações e infraestrutura. Essa abordagem contextual reduz significativamente os falsos positivos.

Principais recursos:

- Detecção sensível ao contexto analisa Secrets em relação ao código e configuração circundantes. Ela pode distinguir entre uma senha de banco de dados de produção e um fixture de teste, reduzindo a fadiga de alertas.

- Varredura multiambiente abrange repositórios de código, pipelines de CI/CD, registries de Container, configurações de Cloud e até mesmo ambientes de runtime. Essa cobertura abrangente garante que os Secrets sejam detectados independentemente de onde estejam armazenados.

- Policy-as-Code permite que as equipes definam regras personalizadas para o tratamento de Secrets, incluindo exceções para contextos específicos, níveis de severidade baseados no ambiente e fluxos de trabalho de remediação automatizada.

- Integração DevOps inclui plugins para ferramentas populares como Jenkins, GitLab CI, Azure DevOps e Kubernetes. Spectral pode escanear imagens de Container, Helm charts e templates de infrastructure-as-code.

- Triagem colaborativa oferece recursos que ajudam as equipes de segurança e desenvolvimento a trabalhar juntas na remediação de Secrets, com atribuição clara de responsabilidade e rastreamento de progresso.

Desafios: O motor de políticas robusto e as opções de personalização do Spectral podem ser complexos para novos usuários, levando a uma curva de aprendizado potencialmente acentuada para equipes que desejam explorar todas as suas capacidades. Equipes menores ou startups também podem considerar o custo uma barreira, já que o preço é baseado em contato e frequentemente mais adequado para necessidades de grandes empresas.

Leia mais sobre experiências e desafios de usuários em avaliações do Spectral no G2.

Ideal para: Equipes DevOps que precisam de gerenciamento de políticas sofisticado e desejam reduzir a sobrecarga operacional de gerenciar Secrets em implantações complexas e multiambiente.

Preços: Preços baseados em contato, focados em clientes empresariais com complexidade de infraestrutura significativa.

5. TruffleHog

TruffleHog representa a abordagem de código aberto para varredura de Secrets, fornecendo recursos de detecção poderosos sem custos de licenciamento. É particularmente popular entre pesquisadores de segurança e equipes que preferem soluções auto-hospedadas.

Principais recursos:

- Detecção de alta entropia usa análise matemática para identificar strings que parecem aleatórias o suficiente para serem Secrets, capturando credenciais mesmo quando não correspondem a padrões conhecidos.

- Biblioteca de padrões extensa inclui regras de detecção para centenas de serviços e tipos de Secrets. A comunidade mantém e expande ativamente esta biblioteca.

- Opções de implantação flexíveis significam que o TruffleHog pode ser executado como uma ferramenta CLI, um Container Docker ou integrado em pipelines de CI/CD. Você controla onde e como a varredura acontece.

- Análise do histórico Git pode escanear históricos completos de repositórios para encontrar Secrets em commits antigos, branches e tags.

- Integrações personalizadas são possíveis, uma vez que o código-fonte está disponível. As organizações podem estender o TruffleHog para lidar com formatos de Secrets proprietários ou integrar com sistemas internos.

Desafios: O TruffleHog é poderoso, mas os usuários frequentemente relatam taxas de falsos positivos mais altas em comparação com plataformas comerciais, o que pode gerar ruído e atrasar os esforços de remediação. Além disso, ele carece de fluxos de trabalho de remediação integrados — as equipes são responsáveis por abordar manualmente os Secrets detectados e criar seus próprios playbooks para alertas ou rotação de credenciais. Equipes menos técnicas podem achar a configuração e o ajuste desafiadores.

Para mais insights e feedback de usuários, veja avaliações do TruffleHog no G2.

Ideal para: Equipes com foco em segurança que preferem ferramentas de código aberto e possuem a experiência técnica para personalizar e manter sua infraestrutura de varredura de Secrets.

Preços: Gratuito e de código aberto, com opções de suporte comercial disponíveis da Truffle Security.

6. Detect-secrets

Detect-secrets da Yelp adota uma abordagem minimalista para a varredura de Secrets, focando em alta precisão e baixa sobrecarga operacional. Ele é projetado para se integrar perfeitamente aos fluxos de trabalho de desenvolvimento sem criar atrito.

Principais recursos:

- Abordagem de linha de base cria um snapshot de Secrets conhecidos em sua base de código, e então alerta apenas sobre novos Secrets. Isso evita sobrecarregar as equipes com problemas históricos enquanto captura novos problemas.

- Arquitetura de plugin permite lógica de detecção personalizada para tipos ou formatos de Secrets específicos. As equipes podem facilmente adicionar detecção para sistemas de autenticação proprietários.

- A integração pré-commit pode bloquear commits contendo Secrets antes que cheguem ao repositório, oferecendo o ponto de prevenção mais precoce possível.

- Baixa taxa de falsos positivos através de um ajuste cuidadoso dos algoritmos de detecção e análise contextual. A ferramenta prioriza a precisão em detrimento do recall para evitar a fadiga de alertas.

- O modo de auditoria ajuda as equipes de segurança a verificar se as políticas de varredura de Secrets estão sendo seguidas em todos os repositórios.

Ideal para: Equipes de desenvolvimento que desejam uma varredura de Secrets eficaz sem complexidade. Detect-secrets funciona particularmente bem para equipes que preferem ferramentas leves e não precisam de recursos empresariais extensos.

Preço: Gratuito e de código aberto com suporte da comunidade.

Melhores Ferramentas de Secret Scanning para Desenvolvedores

Desenvolvedores precisam de ferramentas de varredura de Secrets que se encaixem naturalmente em seu fluxo de trabalho de codificação, sem criar atrito ou desacelerar o desenvolvimento. As melhores ferramentas focadas no desenvolvedor fornecem feedback imediato, orientação clara e podem ser facilmente integradas às práticas diárias de desenvolvimento.

O que os desenvolvedores devem procurar:

- Integração com IDE para feedback em tempo real enquanto você codifica

- Hooks pré-commit para capturar Secrets antes que sejam commitados

- Mensagens de erro claras e acionáveis que explicam o que foi encontrado e como corrigir.

- Baixas taxas de falsos positivos para evitar a fadiga de alertas

- Configuração fácil que não exige configuração extensa

Principais escolhas para desenvolvedores:

Aikido Security lidera a experiência do desenvolvedor com sua integração abrangente com IDE e filtragem inteligente. A plataforma entende que os desenvolvedores querem focar na construção de funcionalidades, e não em lutar com ferramentas de segurança. Aikido fornece alertas contextuais que explicam não apenas o que foi encontrado, mas por que é perigoso e como corrigir adequadamente.

GitHub Advanced Security é perfeito para desenvolvedores que já utilizam o GitHub. A integração nativa significa que os alertas de Secrets aparecem naturalmente em seu fluxo de trabalho de pull request, e o banco de dados de padrões impulsionado pela comunidade captura Secrets de serviços que você provavelmente está usando.

Detect-secrets atrai desenvolvedores que preferem ferramentas leves e configuráveis. Sua integração com hooks pré-commit significa que você captura Secrets localmente antes que eles cheguem ao repositório remoto, e a abordagem de linha de base evita ser sobrecarregado por problemas históricos.

Melhores Ferramentas de Secret Scanning para Empresas

Ambientes corporativos exigem ferramentas de varredura de Secrets que suportem grande escala, forneçam trilhas de auditoria abrangentes e se integrem com frameworks de segurança e conformidade existentes. Essas ferramentas precisam equilibrar a detecção automatizada com a supervisão humana e a aplicação de políticas.

Requisitos corporativos:

- Escalabilidade para lidar com milhares de repositórios e milhões de commits

- Controle de acesso baseado em função para gerenciar quem pode ver e responder a diferentes tipos de Secrets

- Log de auditoria para demonstrações de conformidade e investigação de incidentes

- Aplicação de políticas para bloquear ou remediar automaticamente certos tipos de exposições de Secrets

- Integração com ferramentas de segurança existentes, sistemas SIEM e plataformas de ticketing

Principais escolhas corporativas:

Aikido Security fornece varredura de Secrets de nível empresarial como parte de sua plataforma de segurança unificada. O dashboard centralizado oferece às equipes de segurança visibilidade em todos os repositórios, enquanto permite que as equipes de desenvolvimento mantenham a propriedade de seus esforços de remediação. Recursos avançados incluem pontuação de risco automatizada, capacidades de remediação em lote e relatórios de conformidade abrangentes.

GitGuardian se destaca em ambientes onde o gerenciamento de Secrets é uma preocupação primária. Sua plataforma fornece análises detalhadas sobre tendências de exposição de Secrets, fluxos de trabalho de resposta a incidentes automatizados e integração profunda com provedores de identidade corporativos para controle de acesso.

Spectral se destaca para organizações com implantações complexas e multi-Cloud. Sua abordagem sensível ao contexto reduz falsos positivos em grandes ambientes onde os mesmos padrões de Secrets podem aparecer em múltiplos contextos com diferentes níveis de risco.

Melhores Ferramentas de Secret Scanning para Startups

Startups precisam de ferramentas de varredura de segredos que ofereçam proteção máxima com sobrecarga mínima. Restrições orçamentárias, equipes pequenas e ciclos de desenvolvimento rápidos significam que as ferramentas ideais são gratuitas ou muito econômicas, ao mesmo tempo em que entregam proteção de nível empresarial.

Prioridades de startups:

- Custo-benefício com planos gratuitos generosos ou preços acessíveis

- Configuração fácil que não exige pessoal de segurança dedicado

- Operação automática com manutenção contínua mínima

- Escalabilidade de crescimento que pode expandir à medida que a equipe cresce

- Amigável para desenvolvedores interfaces que não atrasam o desenvolvimento

Melhores escolhas para startups:

Aikido Security oferece uma proposta de valor atraente para startups com seu plano gratuito que inclui varredura de segredos abrangente, juntamente com outros recursos de segurança. À medida que as startups crescem, o preço transparente por desenvolvedor torna o orçamento previsível, sem custos surpresa.

GitHub Advanced Security é perfeito para startups que já usam GitHub, pois oferece poderosas capacidades de varredura de segredos sem ferramentas adicionais para aprender ou manter. A integração com o fluxo de trabalho do GitHub significa que os desenvolvedores podem permanecer focados no desenvolvimento do produto.

TruffleHog oferece capacidades de detecção de nível empresarial a custo zero, tornando-o atraente para startups com orçamentos apertados. A natureza open-source significa que você pode personalizá-lo conforme necessário, sem preocupações com vendor lock-in.

Melhores Ferramentas Gratuitas de Secret Scanning

Ferramentas de varredura de Secrets de código aberto e gratuitas atingiram níveis impressionantes de maturidade, oferecendo capacidades que rivalizam com soluções comerciais. Essas ferramentas são perfeitas para desenvolvedores individuais, pequenas equipes ou organizações que preferem soluções auto-hospedadas.

Vantagens da ferramenta gratuita:

- Sem custos de licenciamento independentemente do tamanho do repositório ou da equipe

- Acesso total ao código-fonte para personalização e auditoria de segurança

- Desenvolvimento impulsionado pela comunidade que responde rapidamente a novos padrões de ameaças

- Sem preocupações com vendor lock-in

- Valor educacional para entender como a detecção de Secrets funciona

Principais opções gratuitas:

TruffleHog lidera a categoria gratuita com análise de entropia sofisticada e uma extensa biblioteca de padrões. A comunidade mantém ativamente as regras de detecção, e a ferramenta pode lidar tanto com varredura histórica quanto com monitoramento em tempo real.

Detect-secrets oferece uma abordagem mais curada com taxas de falsos positivos mais baixas. Sua metodologia de linha de base é particularmente inteligente para equipes que desejam focar na prevenção de novas exposições de Secrets em vez de lidar com problemas históricos.

GitLeaks oferece outra forte opção de código aberto com boas características de desempenho e configuração direta. É particularmente popular em ambientes de CI/CD onde a velocidade é importante.

Melhores Ferramentas de Detecção de Secrets de Código Aberto

O ecossistema de código aberto oferece várias ferramentas poderosas de detecção de Secrets que as organizações podem personalizar, estender e implantar de acordo com suas necessidades específicas. Essas ferramentas oferecem transparência, flexibilidade e inovação impulsionada pela comunidade.

Benefícios do código aberto:

- Transparência em algoritmos de detecção e bancos de dados de padrões

- Customização para formatos de Secrets específicos da organização

- Capacidade de auditoria de segurança para verificar o comportamento da ferramenta

- Contribuições da comunidade de pesquisadores de segurança de todo o mundo

- Controle de custos sem taxas de licenciamento ou restrições de uso

Principais ferramentas de código aberto:

TruffleHog permanece o padrão ouro para detecção de Secrets de código aberto. Sua combinação de análise de entropia e correspondência de padrões oferece excelente cobertura, e a comunidade ativa garante atualizações rápidas quando novos formatos de Secrets surgem.

Detect-secrets se destaca em ambientes de produção onde a precisão importa mais do que o recall. O foco da ferramenta em minimizar falsos positivos a torna particularmente adequada para equipes que não podem se dar ao luxo de ter fadiga de alertas.

GitLeaks oferece excelente desempenho para cenários de integração CI/CD. Seu sistema de configuração permite o ajuste fino para ambientes específicos, mantendo um bom desempenho pronto para uso.

Secrets-patterns-db não é um scanner em si, mas fornece os bancos de dados de padrões usados por muitas outras ferramentas. Contribuir para este projeto ajuda a melhorar a detecção de Secrets em todo o ecossistema.

Essas ferramentas de código aberto formam a espinha dorsal da detecção de Secrets para muitas organizações e frequentemente servem como motores de detecção para produtos comerciais. Sua transparência e desenvolvimento impulsionado pela comunidade garantem que elas permaneçam atualizadas com os padrões de ameaças em evolução.

Conclusão

A varredura de Secrets é essencial para proteger seu código e dados. Com o Aikido, você pode automatizar verificações precocemente para garantir que os Secrets não passem despercebidos. O Aikido se integra perfeitamente ao seu fluxo de trabalho, escala com sua equipe e ajuda a identificar problemas antes que se tornem riscos.

- Melhores Ferramentas SAST em 2025 – Proteja seu código-fonte com análise estática

- Melhores Ferramentas de Varredura de Container – Encontre Secrets ocultos em imagens Docker

- Principais ferramentas AppSec – Cobertura completa de segurança de aplicações