Introdução

Para líderes técnicos responsáveis pela segurança de software, escolher as ferramentas certas é crucial. Snyk e Black Duck são duas plataformas proeminentes de segurança de aplicações, cada uma com um foco diferente. Esta comparação Snyk vs Black Duck examina seus pontos fortes, fracos e impacto nos fluxos de trabalho de desenvolvimento para ajudar você a fazer uma escolha informada.

TL;DR

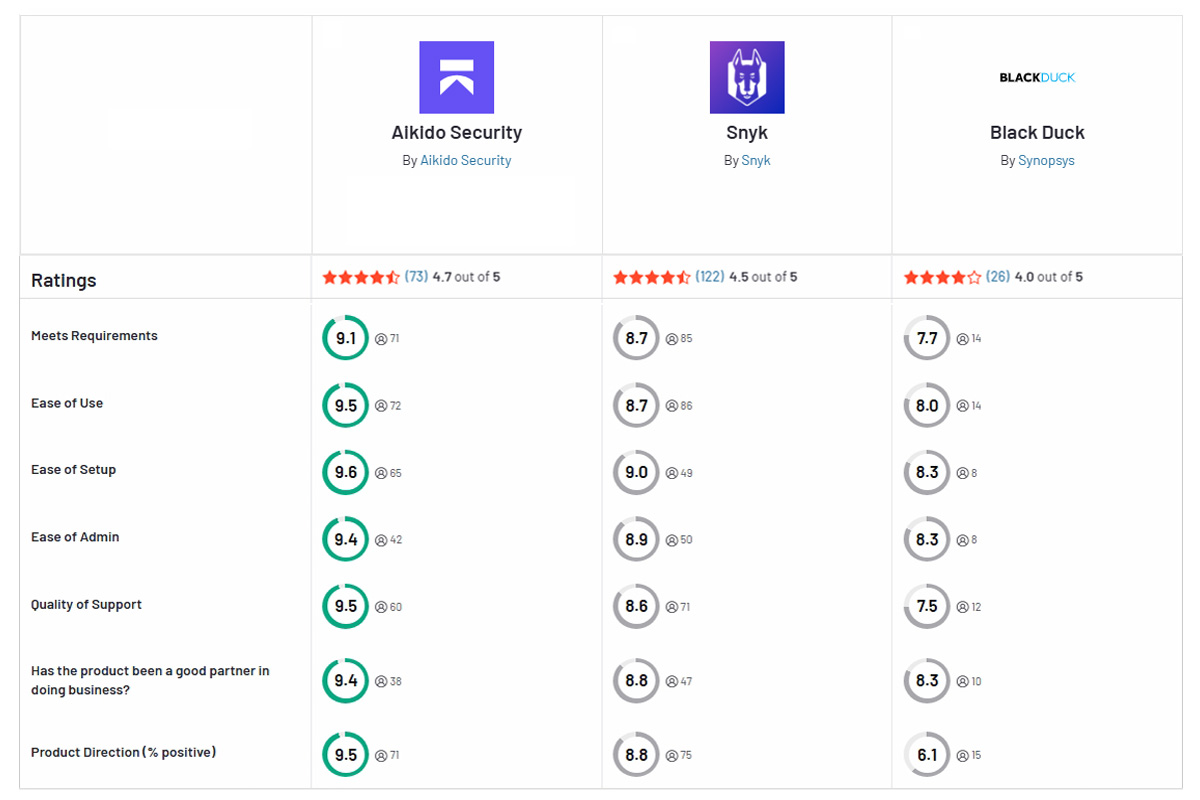

Snyk foca na varredura amigável para desenvolvedores de dependências open-source e Containers, enquanto Black Duck se concentra na qualidade e conformidade de código open source. Cada um tem vantagens, mas também pontos problemáticos (de falsos positivos a configuração complexa). Aikido Security surge como uma alternativa superior, combinando os pontos fortes de ambos com ruído mínimo e integração perfeita.

Snyk

Snyk uma plataforma de segurança baseada na nuvem e voltada para desenvolvedores que ajuda a encontrar e corrigir vulnerabilidades em códigos e dependências. Inicialmente, ganhou popularidade por sua análise de dependências de código aberto e segurançacontainer , e se expandiu para cobrir Testes de segurança de aplicações estáticas SAST) e verificações de infraestrutura como código. Snyk diretamente nos fluxos de trabalho de desenvolvimento (CLI, plugins IDE, VCS, CI/CD), fornecendo resultados em tempo real e até mesmo pull requests de correção automatizadas. O seu foco na facilidade de uso e em conselhos de correção práticos torna-o uma opção ideal para equipas que buscam incorporar a segurança desde o início, sem atrasar o trabalho dos desenvolvedores.

Black Duck Visão geral

Black Duck (agora parte da Synopsys) é análise de composição de software focada na gestão de riscos de código aberto e governança de código. Ela identifica componentes de código aberto em aplicações, sinaliza vulnerabilidades conhecidas e destaca problemas de conformidade de licença. A plataforma gera uma lista de materiais de software abrangente lista de materiais de software SBOM) abrangente e aplica políticas de licença de código aberto para garantir a conformidade. Normalmente implementada como uma solução empresarial local, a Black Duck é utilizado por equipas de segurança e conformidade para monitorizar a utilização de código de terceiros. Integra-se com pipelines de desenvolvimento, mas a sua abordagem é pesada e muitas vezes requer ferramentas adicionais para uma cobertura completa da segurança das aplicações.

Recursos Essenciais de Segurança

Snyk Black Duck diferenciam-se nas principais áreas de segurança que cobrem e na forma como detetam problemas. Snyk fornece um amplo conjunto de análises de segurança de aplicações numa única plataforma. Ele realiza análise de composição de software SCA) para encontrar vulnerabilidades em dependências de código aberto, verifica container em busca de pacotes vulneráveis conhecidos, verifica configurações de infraestrutura como código em busca de problemas de segurança e inclui até mesmo Testes de segurança de aplicações estáticas SAST) para código proprietário (por meio Snyk ). Ao cobrir código, dependências, container e configurações, Snyk detectar vulnerabilidades em toda a pilha durante o desenvolvimento.

Black Duck, por outro lado, concentra-se principalmente na análise de componentes de código aberto. Ele vasculha a sua base de código para identificar bibliotecas ou trechos de terceiros e os compara com um banco de dados abrangente de vulnerabilidades e licenças conhecidas. Black Duck se destaca na geração de um inventário de todo o código aberto na sua aplicação e na sinalização de quaisquer problemas de segurança conhecidos ou violações de licença nesses componentes. No entanto, ele não verifica nativamente o seu código personalizado em busca de bugs (sem SAST integrado) ou as suas configurações de nuvem/IaC em busca de configurações incorretas.

O seu ponto forte é a profundidade na deteção de riscos e conformidade de código aberto, mas isso tem o custo de um escopo mais restrito: vulnerabilidades em código proprietário ou configurações de ambiente podem passar despercebidas, a menos que você adicione outras ferramentas para preencher essas lacunas.

Conclusão: Snyk uma cobertura mais completa (código, código aberto, container, IaC), enquanto o Black Duck fornece uma visão aprofundada do código aberto, mas requer produtos complementares para abordar áreas como detecção de falhas de código ou segurança na nuvem. Nenhuma das ferramentas realiza testes dinâmicos de aplicações (DAST) por padrão, portanto, as vulnerabilidades de tempo de execução permanecem fora do escopo de ambas.

Integração e Fluxo de Trabalho DevOps

Uma diferença fundamental entre Snyk o Black Duck é a forma como se integram nos fluxos de trabalho DevOps modernos. Snyk é fornecido como um serviço na nuvem (com uma versão opcional auto-hospedada) que se conecta facilmente a pipelines de integração contínua/entrega contínua (CI/CD) e ferramentas de desenvolvimento. As equipas podem conectar Snyk repositórios de código-fonte (GitHub, GitLab, Bitbucket, etc.) para verificar automaticamente as solicitações de pull, ou adicionar Snyk em pipelines de compilação para rejeitar compilações com problemas de alta gravidade. Os plug-ins IDE Snykpermitem que os programadores encontrem vulnerabilidades enquanto programam e até mesmo sugiram correções automaticamente. A plataforma requer uma configuração mínima — sem servidores dedicados para gerenciar — e as atualizações são feitas pelo Snyk nuvem. Isso torna a implementação Snyk rápida, e os programadores podem começar a ver resultados (e corrigir problemas) poucos minutos após a integração.

Black Duck historicamente funciona como um servidor local dentro da organização (embora Synopsys também ofereça uma opção Polaris SaaS). Integrar o Black Duck no DevOps requer mais esforço: é necessário instalar e manter o Black Duck , a sua base de dados e, possivelmente, componentes adicionais para relatórios. A integração CI/CD é obtida por meio de plug-ins ou scripts que invocam o Black Duck durante compilações ou implementações. Suporta sistemas de compilação comuns e pode criar tickets ou relatórios (por exemplo, no Jira) para problemas descobertos. No entanto, o ciclo de feedback é mais lento.

As verificações podem ser demoradas, por isso as equipas podem executá-las todas as noites ou numa fase dedicada do pipeline, em vez de o fazerem sempre que há uma alteração no código. Black Duck também tem integrações IDE , mas elas não são tão perfeitas ou amplamente adotadas quanto os plug-ins Snyk.

Limitações do fluxo de trabalho: a abordagem baseada na nuvem Snyksignifica que é muito fácil de implementar, mas as organizações com restrições de dados rigorosas podem relutar em enviar código ou dados de dependência para uma plataforma SaaS. Black Ducké adequado para aqueles que precisam de tudo internamente, mas introduz uma sobrecarga significativa de manutenção e complexidade. Black Duck acaba por ser frequentemente utilizado por uma equipa de segurança central como uma verificação de controlo (com os programadores a resolverem as conclusões após o facto), enquanto Snyk os programadores a detetar e corrigir problemas continuamente como parte do seu fluxo de trabalho normal.

Precisão e Desempenho

No que diz respeito à qualidade e velocidade da análise, Snyk supera o Black Duck no uso diário. Snyksão otimizadas para feedback rápido – os programadores podem executar análises em cada commit ou pull request sem lentidão significativa. A sua arquitetura em nuvem descarrega o processamento pesado, e a análise incremental significa que não é necessário analisar novamente toda a base de código todas as vezes. análise estática de código Snyktambém análise estática de código relativamente rápida graças ao seu motor moderno. Em termos de precisão, Snyk a produzir menos alertas irrelevantes.

Ele incorpora uma lógica de priorização (por exemplo, destacando vulnerabilidades que são realmente exploráveis na sua aplicação) para ajudar a reduzir o ruído. Ainda podem ocorrer falsos positivos (especialmente nos SAST ), mas o nível de ruído Snyké mais baixo e mais gerenciável para os programadores.

Black Duck são mais pesadas. Uma verificação inicial pode ser bastante lenta (muitas vezes demora horas para uma base de código grande), pois ela vasculha todos os ficheiros para identificar componentes de código aberto. As verificações subsequentes podem aproveitar algum cache, mas o desempenho continua sendo uma preocupação — muitas equipas evitam executar o Black Duck em cada commit devido ao tempo que isso leva. Em termos de precisão, o Black Duck lança uma rede ampla, que encontra muitos problemas potenciais, mas também leva a mais falsos positivos ou, pelo menos, alertas «informativos» que os programadores devem filtrar. Pode sinalizar vulnerabilidades em bibliotecas que a sua aplicação nunca realmente chama ou listar dezenas de avisos de licença de baixo risco junto com os problemas críticos.

Sem uma forte priorização integrada, a saída requer uma triagem significativa. As equipas muitas vezes precisam definir filtros personalizados ou gastar tempo colocando resultados benignos na lista de permissões para reduzir o ruído. Em resumo, Black Ducktem um custo em termos de velocidade de verificação e volume de resultados, enquanto Snyk uma relação sinal-ruído mais direcionada e amigável para os desenvolvedores.

Cobertura e Escopo

Ambas as ferramentas suportam uma ampla variedade de linguagens e plataformas, mas suas ênfases diferem. Suporte a linguagens e ecossistemas: Black Duck é independente de linguagem na identificação de componentes de código aberto – de aplicações web a firmware IoT, pode analisar praticamente qualquer base de código (C/C++, Java, .NET, JavaScript, Python e muito mais) em busca de componentes conhecidos. Snyk suporta todas as principais linguagens de programação e gerenciadores de pacotes (JavaScript/Node.js, Java/Maven, Python/Pip, Ruby, Go, .NET, PHP, etc.), mas se destaca particularmente em ecossistemas web modernos e nativos da nuvem. Essencialmente, se o seu projeto usa linguagens comuns e ficheiros de dependência, Snyk analisá-lo; Black Duck pode lidar com esses e com projetos mais obscuros ou de código misto, utilizando deteção baseada em assinatura.

Tipos de problemas abrangidos: O âmbito Snykexpandiu-se para além das vulnerabilidades de dependências de código aberto. Agora abrange vulnerabilidades container (analisando pacotes e bibliotecas do sistema operativo em container ), problemas de segurança de infraestrutura como código (para configurações do Kubernetes, Terraform, etc.) e até segredos codificados secrets no código. Black Ducké mais focado: o seu principal ponto forte é SCA segurança de código aberto e conformidade de licenças. Pronto a usar, o Black Duck não verifica os seus scripts Terraform em busca de configurações incorretas ou o seu código em busca de chaves secretas — ele deixa essas áreas para outras ferramentas especializadas.

No entanto, na sua especialidade de código aberto e componentes de terceiros, Black Duck fornece detalhes mais ricos, como obrigações de licença, idade/estabilidade dos componentes e SBOM abrangentes, enquanto Snyk esses detalhes apenas em um nível básico.

Para resumir a cobertura dos recursos, aqui está uma comparação lado a lado entre Snyk Black Duck :

Capacidade Snyk Black Duck: Modelo de entrega Nuvem (com opção híbrida) Principalmente no local (SaaS disponível) Análise de vulnerabilidades de código aberto (SCA) ✔ Sim ✔ Sim Análise de código estático (SAST) ✔ Sim (via Snyk ) ✘ Não (ferramenta separada necessária) AnáliseContainer ✔ Sim ✔ Sim (para pacotes OSS em imagens)Análise de infraestrutura como código✔ Sim✘ NãoDetecção de segredos✔ Sim✘ NãoConformidade de licença✔ Sim (informações básicas)✔ Sim (recursos abrangentes)SBOM Exportação básica✔ SBOM completa SBOM ✔ Abrangente (muitos IDEs)✔ Disponível (uso limitado)Integração CI/CD✔ Amplo suporte✔ Amplo suporteImplantação localLimitado (apenas via corretor híbrido)✔ Sim (totalmente auto-hospedado)

*Nota: «Limitado» indica que Snyk principalmente baseado na nuvem, com apenas opções híbridas ou autogeridas para utilização no local.*

Experiência do Desenvolvedor

A adoção pela equipa de desenvolvimento é um fator fundamental para o sucesso de uma ferramenta de segurança. Snyk foi concebido a pensar nos programadores, oferecendo uma interface intuitiva e uma integração estreita com IDE/VC. Os programadores recebem feedback imediato sobre os problemas no seu próprio ambiente (pop-ups IDE ou verificações de pull requests GitHub), o que incentiva a resolução precoce dos problemas. Snyk é simples e consolida todos os tipos de problemas num único local. Ela fornece descrições claras das vulnerabilidades, links para avisos ou recomendações de atualização e, em alguns casos, até mesmo pull requests de correção com um clique. A curva de aprendizagem é baixa — um engenheiro pode começar a usar a CLI ou o plugin IDE Snykcom um mínimo de treinamento.

Os níveis de ruído também são gerenciáveis; Snyk destaca as questões mais críticas primeiro para que os desenvolvedores não se afoguem em alertas. No geral, parece uma ferramenta feita para se integrar ao fluxo de trabalho diário dos desenvolvedores, e não uma barreira a ser contornada.

Black Duck oferece uma experiência muito poderosa, mas menos amigável para desenvolvedores. Sua interface expõe muitos dados (nomes de componentes, versões, textos de licença, etc.), o que pode ser esmagador para um engenheiro que apenas deseja remediar uma vulnerabilidade. Muitos desenvolvedores encontram o Black Duck apenas por meio de relatórios PDF extensos ou tickets gerados automaticamente, em vez de uma UI interativa. Configurar o Black Duck não é tão simples quanto executar uma varredura rápida; muitas vezes envolve o onboarding de projetos em um servidor, a configuração de políticas e a interpretação dos resultados da varredura. A UI, embora capaz, é mais voltada para analistas de segurança que precisam auditar o uso de código aberto e aprofundar-se nos detalhes.

Como resultado, o desenvolvedor médio pode achar a navegação complicada, ou depender da equipe de segurança para filtrar e retransmitir os problemas. O alto volume de descobertas (incluindo avisos de licença menores ou entradas de vulnerabilidade duplicadas entre componentes) pode levar à fadiga de alertas. Em resumo, o Black Duck tende a ser uma ferramenta robusta que pode exigir treinamento ou um especialista dedicado para ser usada de forma eficaz, enquanto o Snyk é plug-and-play para a maioria dos desenvolvedores.

Preços e Manutenção

O custo é uma consideração importante para qualquer ferramenta empresarial. Snyk oferece preços baseados em assinatura com planos em camadas (incluindo um nível gratuito para pequenos projetos). O preço empresarial é tipicamente baseado no número de desenvolvedores, projetos e módulos de produto (Snyk Code, Snyk Open Source, etc.) em uso. Isso pode ser econômico para começar, mas à medida que o uso cresce, pode haver surpresas – por exemplo, atingir um limite de projetos ou frequência de varredura pode exigir a mudança para um nível superior ou a compra de add-ons. Algumas organizações relataram que o uso intenso acarreta custos adicionais. Em geral, o preço do Snyk é transparente, mas não é barato para implantações em larga escala.

Pelo lado positivo, o Snyk ser SaaS significa uma sobrecarga de infraestrutura quase zero: sem servidores para manter ou bancos de dados para atualizar (o Snyk lida com todas as atualizações de seu banco de dados de vulnerabilidades). O esforço de manutenção da sua equipe é basicamente apenas gerenciar integrações e revisar resultados, em vez de monitorar a ferramenta em si.

Black Duck é geralmente vendido como uma solução empresarial de ponta e vem com um preço correspondentemente alto. O licenciamento é frequentemente anual e pode ser baseado no número de aplicações, bases de código ou até mesmo no total de linhas de código auditadas. Não há nível gratuito; usar o Black Duck é um compromisso significativo. Além do custo de licenciamento, as empresas precisam considerar a infraestrutura (por exemplo, provisionamento e execução do servidor Black Duck, banco de dados e quaisquer componentes adicionais) e o tempo da equipe. Não é incomum alocar um administrador ou engenheiro dedicado para gerenciar o Black Duck, lidar com atualizações em seu banco de dados de vulnerabilidades e ajustar o sistema (para desempenho e para filtrar resultados irrelevantes).

Esses custos de mão de obra ocultos significam que o custo total de propriedade do Black Duck pode ser bastante alto. Além disso, se você precisar de produtos Synopsys adicionais (como um analisador de código estático separado ou um módulo de Gerenciamento de Risco) para complementar o Black Duck, eles vêm com seus próprios custos e manutenção.

Em escala, o Snyk tende a ter uma sobrecarga de manutenção menor, mas pode se tornar caro à medida que você adiciona mais desenvolvedores ou projetos, enquanto o Black Duck tem um grande custo inicial e uma sobrecarga operacional contínua. Notavelmente, soluções mais recentes como Aikido Security visam abordar esses pontos problemáticos, oferecendo preços fixos e previsíveis e uma plataforma totalmente gerenciada (sem infraestrutura para manter), garantindo que os custos de segurança não aumentem à medida que sua equipe de desenvolvimento cresce.

Snyk vs Black Duck: Prós e Contras

Abaixo está um breve resumo dos prós e contras de cada ferramenta:

Prós do Snyk:

- Centrado no desenvolvedor – Integra-se perfeitamente em ferramentas de desenvolvimento (CLI, IDE, SCM) e fluxos de trabalho

- Cobertura abrangente – SCA, SAST, Containers, IaC, etc., em uma plataforma unificada

- Varreduras rápidas e acionáveis – Resultados rápidos com lentidão mínima; fornece correções guiadas (até mesmo PRs automáticos)

- Baixa manutenção – Hospedado na Cloud com atualizações automáticas e muito pouco esforço de configuração

Contras do Snyk:

- Caro em escala – Os custos de assinatura podem aumentar rapidamente para grandes equipes ou uso extensivo

- Existem falsos positivos – Algum ruído nos resultados (especialmente em SAST) ainda requer ajuste e revisão

- Recursos de conformidade limitados – Não tão forte em auditoria de licenças e relatórios de conformidade quanto o Black Duck

- Dependência de Cloud – Depende da infraestrutura SaaS; o uso totalmente on-premise é limitado para ambientes sensíveis

Prós do Black Duck:

- Análise profunda de código aberto – Identificação completa de todos os componentes e vulnerabilidades OSS (base de conhecimento rica)

- Forte conformidade e SBOM – Excelente gerenciamento de risco de licenças e geração automatizada de SBOM para regulamentações

- Amplo suporte a linguagens – Funciona com praticamente qualquer base de código ou linguagem (pode até escanear binários para componentes conhecidos)

- Opção on-premise – Pode ser auto-hospedado em sua infraestrutura para controle total de dados e integração personalizada

Contras do Black Duck:

- Configuração complexa – A implantação e a integração são demoradas, exigindo infraestrutura dedicada e esforço administrativo

- Feedback lento – As varreduras são relativamente lentas, o que significa que problemas de segurança podem ser relatados tardiamente no ciclo de desenvolvimento

- Alto nível de ruído – Um grande volume de descobertas (incluindo falsos positivos e problemas de baixa prioridade) pode sobrecarregar os desenvolvedores

- Pouco amigável para desenvolvedores – UI e fluxo de trabalho menos intuitivos para engenheiros; frequentemente usado principalmente por equipes de segurança/conformidade

- Caro – Altos custos de licenciamento e significativa sobrecarga de manutenção aumentam o TCO geral

Aikido Security: A Melhor Alternativa

Aikido Security é uma plataforma AppSec unificada que combina a abordagem developer-first da Snyk com a cobertura abrangente de código aberto da Black Duck—sem as suas desvantagens. Ele varre código proprietário e componentes de código aberto (até mesmo imagens de Container) juntos, proporcionando ampla cobertura com ruído mínimo graças à filtragem inteligente de falsos positivos.

Aikido se integra facilmente a ferramentas de CI/CD e de desenvolvimento, garantindo que a segurança seja contínua e sem atritos. Com precificação de taxa fixa e sem infraestrutura para manter, ele oferece segurança de nível empresarial sem custos inesperados ou complexidade. Para líderes técnicos, Aikido representa o melhor da Snyk e da Black Duck em uma solução confiável e eficiente.

Inicie um teste gratuito ou solicite uma demonstração para explorar a solução completa.