Introdução

Escolher as ferramentas certas de segurança de aplicações pode parecer um confronto entre filosofias muito diferentes. SonarQube e Fortify são duas opções populares em extremos opostos do espectro. Esta comparação detalha como cada um se sai na prática – e por que uma alternativa mais recente pode roubar a cena.

TL;DR

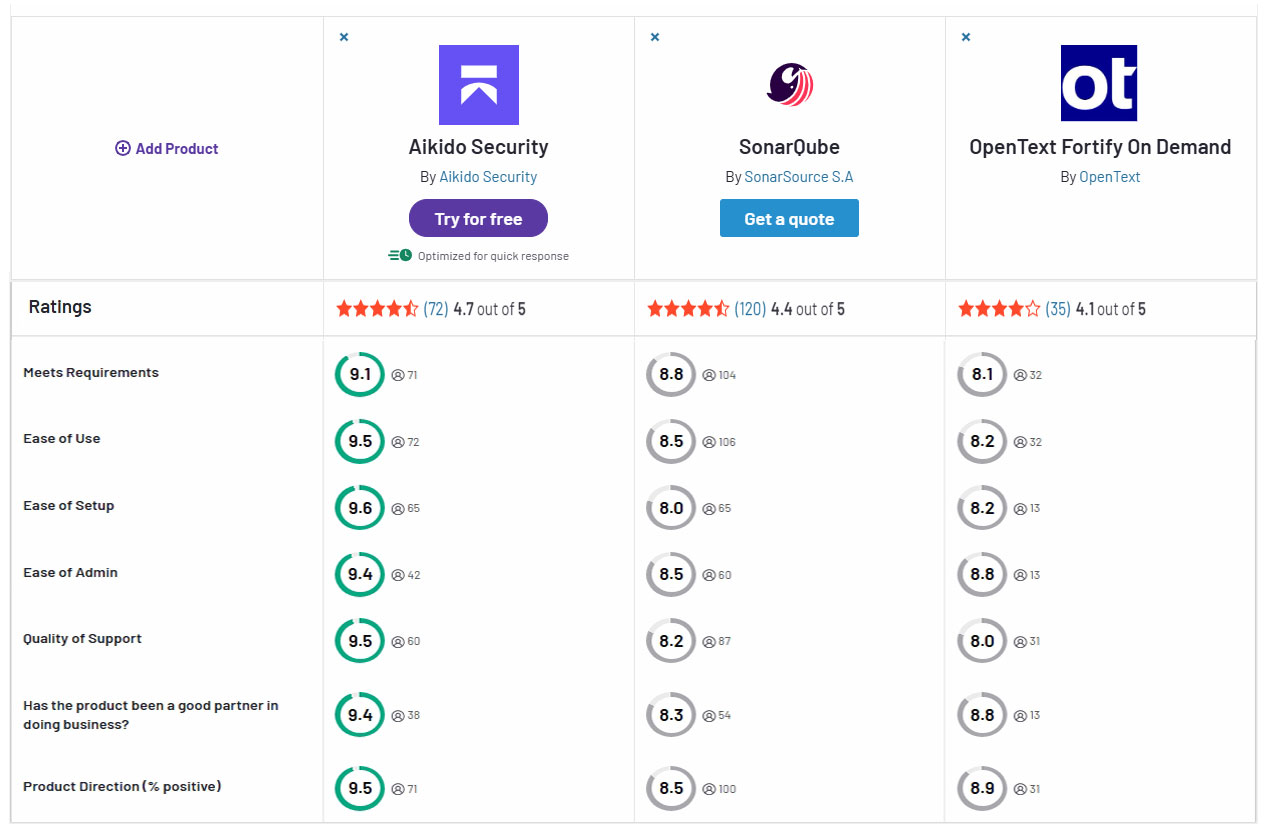

SonarQube e Fortify são ferramentas legadas construídas para análise estática de código, mas ambos vêm com desvantagens. SonarQube é mais fácil de usar, mas limitado em profundidade, enquanto Fortify oferece cobertura de nível empresarial com uma curva de aprendizado acentuada e configuração pesada. Aikido Security oferece uma alternativa moderna: combinando análise de código profunda com configuração rápida, mínimos falsos positivos e integração CI/CD contínua – tornando-o mais adequado para as equipes de engenharia atuais.

Visão Geral de Cada Ferramenta

SonarQube

SonarQube é uma plataforma open-core conhecida principalmente por análise estática de código e inspeção de qualidade de código. Os desenvolvedores adoram sua UI elegante e plugins de IDE (SonarLint) que fornecem feedback instantâneo sobre bugs, code smells e problemas de segurança ocasionais. Ele suporta dezenas de linguagens e se integra facilmente a pipelines de CI. Embora o SonarQube inclua regras de segurança (Top 10 OWASP, verificações CWE, etc.), sua herança é a qualidade de código – o que significa que testes de segurança avançados não são seu ponto forte. As organizações frequentemente começam com o SonarQube para melhorar a manutenibilidade do código e gradualmente o “estendem” para uma ferramenta SAST leve. Isso funciona até certo ponto, mas equipes AppSec sérias frequentemente atingem o limite do SonarQube em termos de cobertura profunda de vulnerabilidades.

Fortify

Fortify (OpenText Fortify, anteriormente HP/Micro Focus Fortify) é uma suíte veterana de segurança de aplicações construída especificamente para encontrar vulnerabilidades. Seu carro-chefe, o Static Code Analyzer, examina o código-fonte minuciosamente, usando milhares de regras proprietárias e análise de fluxo de dados para identificar problemas do Top 10 OWASP e muito mais. A abordagem do Fortify é abrangente: ele oferece não apenas SAST, mas também opções para análise de composição de software (vulnerabilidades de bibliotecas de terceiros) e até mesmo testes dinâmicos (DAST) como parte de seu ecossistema. Esta ferramenta foi projetada para equipes de segurança corporativa – e isso é evidente. O Fortify pode descobrir problemas de segurança que ferramentas mais simples perdem, e fornece relatórios e dashboards aprofundados para governança. No entanto, todo esse poder vem com um ônus: o Fortify não é trivial para implantar ou usar no dia a dia. Espere uma curva de aprendizado acentuada, requisitos de sistema pesados e um fluxo de trabalho mais voltado para auditores de segurança do que para equipes de desenvolvimento ágeis. É o scanner de segurança arquetípico de “grandes empresas” – completo e robusto, mas muitas vezes complicado.

Comparação Recurso por Recurso

Capacidades de Varredura de Segurança

SonarQube realiza Testes de segurança de aplicações estáticas (SAST) como um subconjunto de sua análise de código. Ele sinaliza falhas de codificação comuns e alguns pontos críticos de segurança (por exemplo, padrões de injeção SQL, XSS) usando conjuntos de regras mapeados para OWASP e CWE. Mas seu conjunto de regras de segurança é bastante básico – limitado em profundidade e cobertura em comparação com ferramentas de segurança dedicadas. O SonarQube não inclui nativamente testes dinâmicos ou análise de composição de software abrangente, embora possa identificar algumas dependências vulneráveis em relatórios. Seu foco permanece no código de primeira parte.

Fortify, por outro lado, é construído para segurança desde o início. O motor SAST do Fortify realiza uma análise profunda de fluxo de dados (rastreando como os dados se movem através do código) para capturar vulnerabilidades complexas que o SonarQube pode ignorar. Ele também oferece análise de composição de software (SCA) para detectar bibliotecas open-source vulneráveis, e a família de produtos do Fortify inclui ferramentas DAST para testes em tempo de execução. Em suma, o Fortify visa cobrir todo o espectro de varredura de segurança. A desvantagem é que o Fortify pode ser excessivamente zeloso – ele identificará cada entrada potencial não sanitizada ou configuração insegura, frequentemente sinalizando casos extremos que acabam não sendo exploráveis. (Sim, ele até entra em pânico se vir a palavra “password” em qualquer lugar do seu código.) Nem SonarQube nem Fortify abordam significativamente novas áreas como templates de infraestrutura como código ou varredura de imagens de contêiner – esses permanecem pontos cegos para ambos. Se você precisar que esses sejam varridos, precisará de uma ferramenta adicional ou de uma plataforma mais unificada (como o Aikido Security).

Integração e Fluxo de Trabalho DevOps

Quando se trata de se encaixar em uma cadeia de ferramentas DevOps moderna, o SonarQube se destaca. Ele foi praticamente feito para integração CI/CD – você pode executar a análise do SonarQube como uma etapa em seu pipeline de build (Jenkins, GitHub Actions, GitLab CI, o que você quiser) com o mínimo de complicação. Existem plugins oficiais e configurações fáceis para fazer upload automático dos resultados. O SonarQube também possui recursos como Quality Gates para interromper o build se o novo código introduzir problemas críticos. E como o Sonar começou atendendo aos desenvolvedores, ele oferece conveniências como análise por branch e anotações de PR. Em suma, o SonarQube se encaixa em um fluxo de trabalho DevOps quase tão facilmente quanto um linter ou uma suíte de testes.

A integração do Fortify é mais desafiadora. Historicamente, o fluxo de trabalho do Fortify frequentemente envolvia a execução manual de varreduras e o upload de resultados para seu Security Center – não exatamente “contínuo”. Na verdade, uma limitação inicial do Fortify era a falta de automação fácil de pipeline (exigindo uploads manuais de arquivos ou scripts personalizados). Hoje em dia, o Fortify pode se integrar a pipelines de CI, mas não é tão plug-and-play. Normalmente, você precisa instalar o scanner Fortify, garantir que o código seja construído (o Fortify frequentemente exige um build bem-sucedido com todas as dependências para analisar corretamente), e então invocar uma varredura que gera resultados para upload.

Existem plugins para ferramentas como Jenkins agora, mas espere gastar tempo configurando-os. Um usuário observou que o Fortify “precisa de um build para varrer” e exige mais esforço para ser integrado a um pipeline. Em resumo, o Fortify pode se encaixar no DevOps, mas não parece tão nativo ao ciclo rápido de CI/CD quanto o SonarQube. O SonarQube é o jogador de equipe mais tranquilo aqui, enquanto o Fortify pode fazer você passar por algumas dificuldades.

Precisão e Desempenho

A precisão na análise estática tem dois lados: capturar problemas reais (verdadeiros positivos) e evitar falsos alarmes. O SonarQube tende a pecar pelo silêncio – ele encontra os problemas mais óbvios e evita análises de vulnerabilidade excessivamente complexas, o que significa que ele perde algumas falhas reais (falsos negativos), mas, por sua vez, não dá alarmes falsos com muita frequência. Muitos desenvolvedores apreciam que “o SonarQube… faz um bom trabalho em não gerar falsos positivos”, poupando os desenvolvedores de perseguir fantasmas. O Fortify é o oposto. Ele lança uma ampla rede para capturar todos os problemas concebíveis, resultando em uma saída ruidosa. Não é incomum para o Fortify relatar milhares de achados em uma grande base de código, dos quais apenas alguns são verdadeiramente problemas críticos. As equipes frequentemente gastam um tempo significativo fazendo a triagem dos resultados do Fortify, eliminando falsos positivos ou problemas menores.

Um usuário experiente observou categoricamente que com o Fortify “a ferramenta é muito ruidosa” e você deve aprender em quais achados realmente “confiar”. Essa alta taxa de falsos positivos pode levar à fadiga de alertas – os desenvolvedores começam a ignorar o Fortify ou a empurrar a varredura para mais tarde no ciclo de lançamento.

Em termos de desempenho, a velocidade de varredura é outra consideração. O SonarQube é relativamente leve; uma varredura é rápida o suficiente para ser executada em cada commit ou pull request (frequentemente concluindo em poucos minutos para projetos moderados). As varreduras do Fortify, em contraste, são pesadas. Grandes projetos podem levar horas para serem varridos com o Fortify se não forem ajustados corretamente. O motor SCA do Fortify faz uma análise profunda e pode consumir muita memória e CPU, então você frequentemente precisa alocar um servidor robusto para ele. É revelador que algumas organizações executam varreduras do Fortify apenas à noite ou no final dos sprints, em vez de a cada commit – a varredura contínua pode ser impraticável se cada execução for lenta. Em resumo, o SonarQube é ágil e conservador (menos achados, mas na maioria relevantes), enquanto o Fortify é completo, mas pesado, gerando uma enxurrada de resultados que exigem poder de processamento (e discernimento) para gerenciar.

Cobertura e Escopo

Suporte a linguagens e frameworks: Ambas as ferramentas suportam uma ampla gama de linguagens de programação, mas o SonarQube tem uma vantagem em amplitude. O SonarQube (especialmente em suas edições comerciais) cobre mais de 30 linguagens, incluindo as populares como Java, C#, Python, JavaScript/TypeScript, C/C++, e até mesmo algumas mais nichadas via plugins. O suporte a linguagens do Fortify é extenso para um SAST empresarial (Java, C/C++, C#, Python, JavaScript, Ruby, Go, PHP, e mais, até mesmo linguagens de IBM Mainframe em algumas edições), mas os usuários relatam que o Fortify realmente suporta menos linguagens que o SonarQube na prática. Por exemplo, o SonarQube possui analisadores comunitários ou oficiais para coisas como Swift, Kotlin, Apex, PL/SQL, etc., enquanto o Fortify pode não cobrir todas essas de imediato. Se sua stack de tecnologia for poliglota, verifique de perto a compatibilidade de linguagens do Fortify – o SonarQube pode ter a vantagem em ambientes ecléticos.

Escopo da aplicação: A varredura do SonarQube é restrita ao código-fonte e métricas relacionadas de cobertura/qualidade de teste. Ele não analisa seus aplicativos em execução ou configurações. O escopo do Fortify é mais amplo no sentido de AppSec – o Fortify pode varrer binários e arquivos de configuração e, por meio de seus produtos estendidos, lidar com coisas como varredura de aplicativos móveis ou testes em tempo de execução. Ainda assim, ambos se concentram principalmente na camada de aplicação (código e dependências). Nem SonarQube nem Fortify varrerão seus templates de infraestrutura Cloud, manifestos Kubernetes, imagens de Container ou endpoints de API para você. Isso significa lacunas na cobertura Cloud-native – por exemplo, um segredo hardcoded em um script Terraform ou um CVE em sua imagem base Docker não serão detectados por nenhuma das ferramentas. Cobrir esses aspectos requer ferramentas adicionais ou uma plataforma projetada para cobertura unificada.

Esta é uma área chave onde uma plataforma como o Aikido Security (que varre código, configurações Cloud, Containers e muito mais) visa preencher a lacuna. Em termos de cobertura de padrões de conformidade, tanto o SonarQube quanto o Fortify mapeiam os achados para frameworks comuns (Top 10 OWASP, CWE, PCI-DSS, etc.), com o Fortify sendo historicamente usado para satisfazer mandatos de conformidade corporativa com mais frequência. Mas a cobertura bruta de superfícies de aplicativos modernas (SaaS, serverless, infraestrutura Cloud) é limitada em ambas as ferramentas legadas.

Experiência do Desenvolvedor (UX, Configuração, Curva de Aprendizagem)

É aqui que as diferenças filosóficas realmente vêm à tona. O SonarQube se posiciona como uma ferramenta para desenvolvedores. Sua UI é limpa e acessível: os problemas são mostrados no contexto do código, com orientações claras de remediação. Os desenvolvedores podem clicar em um problema e ver o código falho destacado e uma sugestão. A curva de aprendizado para o SonarQube é rasa – se você entende os padrões de codificação da sua linguagem, a interface do Sonar parecerá intuitiva. Configurar o SonarQube (especialmente usando o SonarCloud ou o servidor da Community Edition) é simples, e há uma enorme comunidade se você precisar de ajuda.

Crucialmente, o SonarQube se integra aos fluxos de trabalho do desenvolvedor: plugins de IDE para análise em tempo real, decoração de PR para apontar novos problemas em revisões de código, e assim por diante. Como resultado, os desenvolvedores tendem a abraçar o SonarQube em vez de se ressentir dele. Uma equipe observou que “gosta bastante da experiência do usuário” do SonarQube e como o SonarLint oferece feedback instantâneo na IDE. Esse feedback instantâneo e contínuo faz com que o SonarQube pareça parte do kit de ferramentas de desenvolvimento, e não um auditor externo.

O Fortify, por outro lado, parece mais um dispositivo de segurança tradicional. Sua interface principal, Fortify SSC (Software Security Center), é poderosa, mas complexa. Há também o Audit Workbench do Fortify, uma GUI de desktop para auditores de segurança revisarem os achados. Novos usuários frequentemente acham essas interfaces esmagadoras – elas são repletas de dados de vulnerabilidade, filtros e terminologias que pressupõem um conhecimento em segurança. A curva de aprendizado é acentuada; como um usuário do Fortify colocou, “Levará um tempo para entender a ferramenta… A ferramenta é muito ruidosa… Você precisa de muita paciência para usar a ferramenta.”. Desenvolvedores sem treinamento em segurança podem ter dificuldade em interpretar os resultados do Fortify (por exemplo, entender grafos de fluxo de dados ou por que algo rotulado como “Alto Risco” é ou não é realmente uma preocupação).

Em muitas organizações, os resultados do Fortify são tratados por uma equipe de segurança separada que então atribui os problemas aos desenvolvedores – uma abordagem que pode criar atrito. Além disso, a configuração e manutenção do Fortify é um projeto em si. Instalar o servidor Fortify, configurar a autenticação, atualizar os pacotes de regras regularmente, garantir que o ambiente de varredura tenha todas as dependências de build… é muita coisa. De fato, a própria documentação e os usuários do Fortify ecoam que ele “exige muita configuração e muito pensamento para ser usado… de forma eficaz”. Em suma, a UX do Fortify é voltada para o especialista em segurança dedicado, enquanto a UX do SonarQube é voltada para os desenvolvedores do dia a dia. Para um líder técnico, essa diferença significa que o Fortify pode exigir mais treinamento, mais mudanças de processo e talvez pessoal dedicado para gerenciar, enquanto o SonarQube pode ser entregue às equipes de desenvolvimento com o mínimo de complicação.

Preços e Manutenção

O fator custo é frequentemente um impeditivo. O SonarQube oferece uma enorme vantagem aqui: ele possui uma Community Edition gratuita que, embora limitada em regras de segurança e linguagens, é frequentemente suficiente para começar. As edições pagas (Developer, Enterprise, Data Center) expandem o suporte a linguagens e as capacidades de análise de segurança, e o preço é geralmente baseado nas linhas de código analisadas. A SonarSource publica os preços abertamente (camadas transparentes por LOC), o que facilita a previsão de custos. Por exemplo, o SonarQube Enterprise pode custar na casa das dezenas de milhares por ano para uma base de código de tamanho médio – não é barato, mas muitas vezes ainda menos caro que o Fortify para um escopo similar. E se sua equipe ou orçamento for pequeno, você pode começar com o SonarQube gratuito ou a edição Developer acessível. A manutenção do SonarQube (auto-hospedado) exige relativamente pouco esforço: é um servidor Java que você atualiza ocasionalmente, e o Sonar fornece atualizações regulares e lançamentos LTS. Se usar o SonarCloud (seu SaaS), a manutenção da infraestrutura é zero.

O Fortify, em contraste, é conhecido por seu preço elevado. Como uma solução empresarial, as licenças do Fortify podem custar dezenas ou centenas de milhares anualmente para grandes organizações. Não há uma camada gratuita – você paga pelo pacote completo, mesmo que precise apenas de SAST. Uma fonte observa explicitamente que o Fortify é “caro para uso em nível empresarial”. O preço não é público; geralmente envolve orçamentos personalizados e negociações (muito pela transparência). Além do licenciamento, considere o custo total de propriedade: o Fortify pode exigir hardware dedicado ou VMs para o motor de varredura e o Security Center, além do tempo de engenheiros para mantê-lo. As atualizações de pacotes de regras e as novas versões devem ser aplicadas algumas vezes ao ano (muitas vezes vinculadas ao seu contrato de suporte). Se você atrasar o suporte, pode perder atualizações críticas de regras para novas vulnerabilidades.

Tudo isso se resume a mais $$$ e tempo. É revelador que um revisor brincou que você precisa de “muito dinheiro e muita paciência” para usar o Fortify de forma eficaz. Em suma, o SonarQube é econômico e fácil de orçar, enquanto o Fortify exige um sério compromisso financeiro e investimento contínuo em manutenção. (E se você já tentou perguntar “quanto custa o Fortify?”, provavelmente foi recebido com um argumento de vendas em vez de um número.)

A Aikido oferece um modelo de precificação mais simples e transparente — fixo e previsível — e é significativamente mais acessível em escala do que Snyk ou SonarQube.

Conformidade e Inovação

Fortify e SonarQube frequentemente atraem diferentes stakeholders. Se você busca satisfazer uma lista de verificação de conformidade ou impressionar um auditor, os relatórios e certificações do Fortify têm peso. O Fortify tem sido um pilar nos Quadrantes Mágicos do Gartner e é frequentemente usado em indústrias com regulamentações rigorosas. Ele oferece relatórios detalhados de conformidade (por exemplo, mapeando cada achado para padrões como OWASP, PCI DSS, CWE/SANS, etc.), o que pode ajudar em auditorias. O SonarQube, embora possa mapear problemas para o Top 10 OWASP e outros padrões, não é tradicionalmente visto como uma “ferramenta de conformidade” – ele é mais sobre melhoria contínua. Dito isso, o SonarQube Enterprise inclui relatórios de segurança para fins de conformidade, e muitas empresas o utilizam para rastrear a adesão ao Top 10 OWASP ao longo do tempo.

Em termos de inovação e atualização: o SonarQube, apoiado pela SonarSource e uma comunidade open-source, evolui rapidamente com novo suporte a linguagens, recursos centrados no desenvolvedor e melhorias na UI. O ritmo do Fortify tem sido mais lento. De fato, alguns usuários observaram que o Fortify não acompanhou as tendências mais recentes e as expectativas dos desenvolvedores nos últimos anos. Após mudar de mãos da HP para a Micro Focus e para a OpenText, o roadmap do Fortify pode priorizar a estabilidade para os clientes empresariais existentes em detrimento de recursos de ponta. Por exemplo, desejos modernos dos desenvolvedores, como uma integração IDE elegante ou suporte para varredura de IaC/Containers, chegaram ao Fortify muito tarde ou não chegaram.

O SonarQube, por sua vez, introduziu recursos como “Security Hotspots” (para envolver os desenvolvedores na revisão de segurança) e continua a refinar sua integração com o fluxo de trabalho do desenvolvedor. Nenhuma das ferramentas é extremamente “inovadora” em 2025 pelos padrões de startups, mas o SonarQube parece mais alinhado com as práticas modernas de DevSecOps, enquanto o Fortify parece, bem, um pouco legado em sua abordagem. A boa notícia é que ambas as ferramentas são maduras e confiáveis; a má notícia é que nenhuma delas abordará sozinha os domínios de segurança emergentes fora do código. É aqui que buscar soluções mais recentes pode valer a pena.

Prós e Contras de Cada Ferramenta

SonarQube – Prós:

- Amigável ao Desenvolvedor: UI e fluxo de trabalho simples; fácil para os desenvolvedores adotarem com treinamento mínimo.

- Fácil Integração: Integra-se perfeitamente com pipelines de CI e ferramentas de desenvolvimento (plugins de IDE, decoração de PR) – promovendo uma cultura de DevSecOps verdadeira.

- Qualidade de Código + Segurança: Combina métricas de qualidade de código com análise de segurança, proporcionando uma visão holística (uma ferramenta em vez de duas para qualidade e segurança básica).

- Custo-Benefício: Núcleo de código aberto com plano gratuito; planos pagos são transparentes e geralmente mais baratos que as suites SAST empresariais.

SonarQube – Contras:

- Profundidade de Segurança Limitada: Não é uma ferramenta de segurança dedicada – perde muitas vulnerabilidades sérias que um SAST especializado detectaria (altos falsos negativos).

- Falsos Negativos em vez de Falsos Positivos: Tende a ignorar silenciosamente vulnerabilidades complexas em vez de sinalizá-las – você precisará de ferramentas adicionais para detectar o que o SonarQube não vê.

- Recursos Avançados Exigem Versão Paga: Recursos de segurança chave (análise de taint, detecção de injeção) e mais suporte a linguagens estão disponíveis apenas nas edições Developer/Enterprise.

- Escopo Limitado: Foca no código e não cobre a segurança de aplicações além da análise estática (sem análise de dependências integrada ou teste em tempo de execução).

Fortify – Prós:

- Análise de Segurança Abrangente: Profundidade líder da indústria em análise estática – detecta vulnerabilidades complexas e cobre o Top 10 OWASP, SANS 25 e mais, pronto para uso.

- Conjunto de Regras Abrangente: Décadas de desenvolvimento resultaram em um vasto conjunto de regras e verificações (incluindo capacidade de regras personalizadas) para encontrar problemas de segurança em muitas linguagens e frameworks.

- Suite AppSec Abrangente: Opções para incluir SAST, DAST, SCA sob um único guarda-chuva. Fortify pode ser uma solução completa para múltiplas atividades de AppSec (por exemplo, escanear código e bibliotecas de terceiros juntos).

- Relatórios e Conformidade Empresarial: Relatórios detalhados, dashboards e mapeamentos de conformidade adequados para gestão e auditores. Ajuda a demonstrar a devida diligência e acompanhar o risco ao longo do tempo.

Fortify – Contras:

- Altos Falsos Positivos (Ruidoso): Gera muitos alertas – muitos são informativos ou não são realmente exploráveis. As equipes frequentemente lutam com a relação sinal-ruído (triagem demorada).

- Configuração e Uso Complexos: Curva de aprendizado íngreme e carga de configuração. Exige um esforço dedicado para implantar, manter e ajustar (não é plug-and-play).

- Não Amigável ao Desenvolvedor: Parece uma ferramenta de segurança pesada – os desenvolvedores podem achar a interface e os resultados esmagadores, levando a atrito na adoção. Falta a sensação de “feedback instantâneo” que os desenvolvedores obtêm de ferramentas como o SonarQube.

- Caro: Os custos de licença e infraestrutura são significativos para o Fortify. Muitas vezes, apenas grandes empresas podem arcar com isso, e mesmo assim o ROI pode ser questionado se a maioria dos achados forem falsos positivos.

Aikido Security: A Melhor Alternativa

Aikido Security é uma plataforma moderna que surgiu para abordar exatamente os pontos problemáticos mencionados acima. Pense no Aikido como o melhor dos dois mundos: ele oferece cobertura abrangente em seu código, dependências de código aberto, configurações de Cloud e muito mais – mas é construído de forma developer-first com a simplicidade em mente. A análise estática do Aikido usa algoritmos inteligentes para reduzir drasticamente o ruído (até 85% menos falsos positivos em comparação com ferramentas legadas). Isso significa que os desenvolvedores confiam nos achados e não perdem tempo com problemas fantasmas. Em termos de integração, o Aikido se conecta a pipelines de CI/CD e fluxos de trabalho de desenvolvedores com o mínimo de complicação (a configuração leva minutos, não semanas). Sem instalações volumosas ou processos complexos – é segurança que “simplesmente funciona” ao lado de suas ferramentas de desenvolvimento existentes.

A cobertura do Aikido é mais ampla do que a do SonarQube ou Fortify sozinhos, detectando vulnerabilidades em código-fonte, dependências, infraestrutura como código, Containers e até mesmo Secrets, tudo em um dashboard unificado. Crucialmente, o preço é transparente e fixo – sem taxas surpresa por projeto ou obstáculos empresariais de seis dígitos. Em resumo, o Aikido Security oferece uma abordagem direta para AppSec: proteção robusta com menos falsos alarmes, fácil integração e preços honestos. Para um líder técnico cansado dos trade-offs entre SonarQube e Fortify, o Aikido pode ser o “movimento aikido” que transforma seu programa de AppSec em um ganha-ganha para as equipes de segurança e desenvolvimento.

Inicie um teste gratuito ou solicite uma demonstração para explorar a solução completa.