Introdução

Como líder técnico responsável pela segurança de software, escolher a ferramenta certa de análise de código é fundamental. SonarQube e Coverity são duas plataformas populares que ajudam as equipes a encontrar bugs e vulnerabilidades precocemente. Nesta comparação, veremos como cada ferramenta impacta seu fluxo de trabalho de desenvolvimento e os resultados de segurança – e por que essas diferenças são importantes para sua equipe.

TL;DR – Foco Diferente, Pontos Cegos Comuns (e Por Que o Aikido Vence)

SonarQube e Coverity ajudam a proteger sua base de código, mas focam em prioridades diferentes – e cada um tem seus pontos cegos. SonarQube se destaca na varredura de qualidade de código ampla (cobrindo muitas linguagens com fácil integração de pipeline), mas suas regras de segurança integradas são limitadas. Coverity se especializa em análise estática profunda para defeitos críticos de código com menos falsos positivos, mas é uma solução on-premise robusta que pode ser custosa e mais difícil de integrar. Nenhuma das ferramentas cobre dependências de código aberto ou vulnerabilidades de contêineres, deixando lacunas na cobertura.

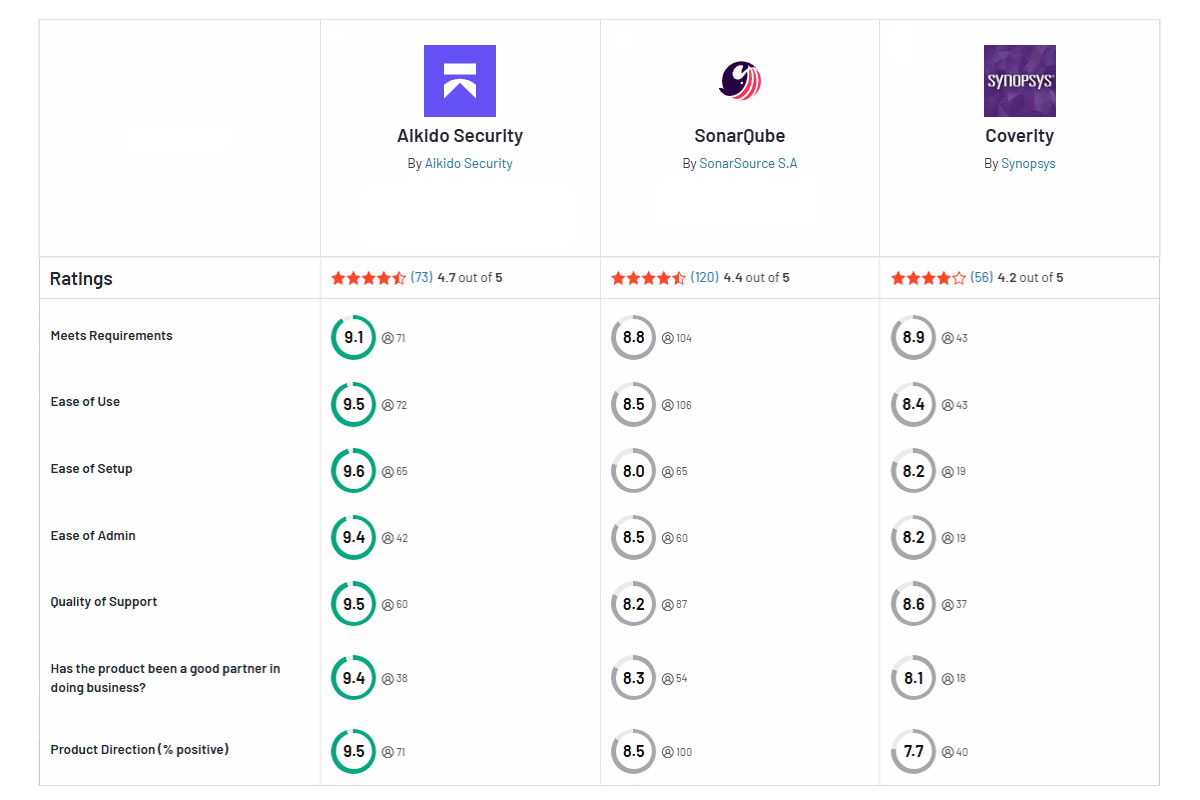

Aikido Security une os dois mundos em uma única plataforma – cobrindo seu código personalizado e componentes de terceiros – com menos falsos positivos e integração mais simples, tornando-o a melhor escolha para equipes modernas de desenvolvimento e segurança.

Visão Geral do SonarQube

SonarQube é uma plataforma de código aberto (com planos pagos) para análise estática de código e gerenciamento da qualidade de código. Desenvolvedores usam SonarQube para inspecionar continuamente o código em busca de bugs, code smells e algumas vulnerabilidades de segurança em uma ampla gama de linguagens. A ferramenta enfatiza a manutenibilidade e a saúde geral do código: ela destaca duplicações, complexidade e cobertura de testes, juntamente com potenciais problemas de segurança. O SonarQube se integra suavemente em pipelines de build e fluxos de trabalho de controle de versão, oferecendo às equipes uma maneira amigável para desenvolvedores de aplicar padrões de codificação e melhorar a qualidade do código. Sua principal força é um amplo conjunto de regras para código limpo, embora a análise de segurança verdadeiramente avançada muitas vezes exija estender o SonarQube ou usar sua edição paga.

Visão Geral do Coverity

Coverity (da Synopsys) é uma ferramenta comercial de análise estática voltada para a descoberta de defeitos críticos de software e vulnerabilidades de segurança. Ele realiza uma análise SAST profunda do código-fonte, seguindo caminhos de execução para identificar problemas como vazamentos de memória, desreferenciações de ponteiro nulo, bugs de concorrência e outros erros difíceis de encontrar. O foco do Coverity está na precisão e profundidade – é conhecido por sinalizar vulnerabilidades complexas com uma baixa taxa de falsos positivos. Esta ferramenta é favorecida em ambientes de alta segurança e empresariais, oferecendo verificações de conformidade para padrões da indústria e código crítico para a segurança. No entanto, o Coverity suporta um conjunto mais limitado de linguagens de programação em comparação com o SonarQube (principalmente C/C++, C#, Java e algumas outras). É também uma solução proprietária on-premise, o que significa que você obtém análise robusta e suporte empresarial ao custo de gerenciar a infraestrutura e um preço mais alto.

Capacidades de Varredura de Segurança

Abordagem Principal: Tanto SonarQube quanto Coverity são principalmente ferramentas de testes de segurança de aplicações estáticas (SAST) focadas na análise de código-fonte em busca de problemas. SonarQube se concentra em problemas de qualidade de código e certos hotspots de segurança – por exemplo, ele pode detectar falhas de injeção comuns ou uso de criptografia fraca no código. Seu conjunto de regras, especialmente na edição Community gratuita, tende à manutenibilidade e verificações de estilo (code smells) com apenas cobertura de segurança básica.

Você pode estender o SonarQube com plugins adicionais ou regras personalizadas para mais segurança, mas pronto para uso ele não é um scanner de segurança dedicado. Coverity, por outro lado, é projetado desde o início para encontrar defeitos e vulnerabilidades. Ele realiza análise interprocedural (seguindo caminhos de código entre funções) para identificar problemas que linters mais simples ou ferramentas baseadas em padrões podem perder. O Coverity vem com um grande conjunto de verificações integradas cobrindo tanto bugs de codificação quanto falhas de segurança, e mapeia os achados para padrões como Top 10 OWASP e CWE por padrão.

Pontos Cegos: Nem SonarQube nem Coverity se estendem além da análise de código-fonte. A análise de dependências de código aberto (SCA) está essencialmente ausente em ambos – eles não o alertarão se seu projeto incluir uma biblioteca com CVEs conhecidos. A varredura de Contêiner ou ambiente também está fora do escopo deles. Isso significa que, se você confiar em qualquer uma das ferramentas isoladamente, vulnerabilidades em pacotes de terceiros ou configurações de implantação podem passar despercebidas.

Programas DevSecOps modernos frequentemente precisam de ferramentas separadas para SCA e segurança de contêineres para preencher essa lacuna. Em resumo, SonarQube e Coverity cobrem a análise estática de código em diferentes abordagens (saúde geral do código vs. defeitos de segurança aprofundados), mas deixam lacunas significativas quando se trata de cobertura de segurança de código aberto e em tempo de execução.

Integração e Fluxo de Trabalho DevOps

A forma como uma ferramenta se encaixa no seu fluxo de trabalho de desenvolvimento é um fator decisivo para a adoção. SonarQube se destaca pela flexibilidade de integração. Ele oferece plugins oficiais para sistemas de build (Maven, Gradle, MSBuild) e plataformas de CI/CD como Jenkins, GitHub Actions, GitLab CI e Azure Pipelines. Configurar varreduras do SonarQube é simples – uma única linha de comando com o Sonar Scanner CLI pode integrar a análise ao seu pipeline. O SonarQube também se integra com IDEs de desenvolvedores através do SonarLint, oferecendo feedback instantâneo em VS Code, IntelliJ, Eclipse, etc.

A plataforma suporta a decoração de pull requests, então os problemas podem aparecer diretamente nas revisões de código no GitHub/GitLab. Essa integração sem atrito significa que os desenvolvedores veem o SonarQube como parte do ciclo de desenvolvimento normal, e não como um processo separado e isolado.

Em contraste, o Coverity tende a ser mais robusto para integrar. É principalmente uma ferramenta on-premise (embora a Synopsys a ofereça como parte de uma plataforma em alguns casos), e não possui a mesma amplitude de integrações prontas para uso. As equipes geralmente integram o Coverity adicionando seus comandos de análise ao processo de build (usando um wrapper de build e uma etapa de análise do Coverity), e então fazendo o upload dos resultados para um servidor Coverity para visualização. Ele pode se conectar a rastreadores de problemas como o Jira para registro de bugs, e alguns sistemas de CI podem ser configurados para falhar builds em descobertas de alta severidade.

No entanto, essa configuração exige mais esforço manual e manutenção em comparação com o ecossistema de plugins do SonarQube. A falta de uma oferta baseada em Cloud do Coverity significa que você gerencia o servidor, o banco de dados e as atualizações por conta própria, o que pode ser um obstáculo para equipes enxutas. Em resumo, o SonarQube se encaixa perfeitamente em fluxos de trabalho DevOps modernos com o mínimo de complicações, enquanto o Coverity pode exigir mais integração personalizada e manutenção para atingir o mesmo nível de automação.

Precisão e Falsos Positivos

Quando se trata de precisão dos alertas, o Coverity tem uma forte reputação. Os usuários frequentemente elogiam o Coverity por encontrar problemas reais e críticos e minimizar o ruído. Na prática, a análise estática do Coverity produz muito poucos falsos positivos – um usuário observou que “a maioria das vulnerabilidades que ele identifica são genuínas”. Essa alta relação sinal-ruído significa que desenvolvedores e equipes de segurança podem confiar nas descobertas do Coverity e gastar menos tempo examinando alertas irrelevantes.

A análise minuciosa do Coverity (por exemplo, rastreamento de caminhos de ponteiro nulo ou uso de buffer) é ajustada para evitar relatar algo a menos que seja provavelmente um problema real, o que é uma grande vantagem em ambientes corporativos onde falsos positivos podem desperdiçar um tempo significativo dos desenvolvedores.

O SonarQube, por outro lado, lança uma rede mais ampla por design. Ele sinalizará uma ampla gama de problemas de código – incluindo preocupações menores de manutenibilidade – então nem tudo o que ele relata é uma “vulnerabilidade” séria. Muitas descobertas são code smells de baixa prioridade ou problemas de estilo que, embora úteis para a qualidade do código, podem ser considerados ruído de um ponto de vista puramente de segurança.

O SonarQube permite marcar problemas como falso positivo ou “não corrigir”, e suas edições recentes melhoraram a precisão das regras de segurança, mas ele ainda tende a relatar em excesso aos olhos de alguns desenvolvedores. Por exemplo, se você habilitar todas as regras, o SonarQube pode levantar dezenas de avisos de estilo ou nomenclatura que não afetam verdadeiramente a segurança ou a funcionalidade. A chave é ajustar o conjunto de regras do Sonar às suas necessidades – mas esse ajuste leva tempo, e até então os desenvolvedores podem experimentar fadiga de alertas.

Em termos de desempenho, o SonarQube é geralmente rápido o suficiente para ser executado em cada build ou pull request para a maioria dos projetos. Sua análise é otimizada para varredura incremental (focando em código novo/alterado em PRs), o que significa que ele pode fornecer feedback quase em tempo real. A análise profunda do Coverity pode ser mais intensiva em recursos; varreduras iniciais de grandes bases de código podem levar significativamente mais tempo. O Coverity também pode ser executado incrementalmente, mas as equipes às vezes optam por executá-lo diariamente ou em um cronograma separado devido à carga de trabalho mais pesada. Para o crédito do Coverity, ele é construído para lidar com bases de código em escala empresarial e pode ser configurado para distribuir tarefas de análise – mas espere alocar poder de processamento do servidor para isso.

O SonarQube também é capaz de lidar com grandes projetos, mas sua natureza mais leve o torna um pouco mais amigável ao CI de forma nativa. Em resumo, o SonarQube fornece feedback rápido com um volume maior de alertas triviais, enquanto o Coverity entrega resultados meticulosos com muito poucos falsos positivos (à custa de mais recursos computacionais e configuração).

Cobertura e Escopo dos Problemas

Suporte a Linguagens: Uma das maiores vantagens do SonarQube é sua ampla cobertura de linguagens. Ele suporta mais de 25 linguagens (mais de 30 se você contar os plugins da comunidade), desde as principais como Java, C#, JavaScript e Python até linguagens de nicho como Apex, PL/SQL e COBOL. Isso torna o SonarQube uma escolha versátil para ambientes poliglota ou bases de código variadas. O Coverity, em comparação, suporta menos linguagens prontas para uso – tradicionalmente focado em C, C++, C# e Java, com algum suporte para outras como JavaScript, Python ou Ruby em versões recentes. (A documentação do Coverity cita suporte para cerca de 22 linguagens, o que é sólido, mas ainda mais restrito que o SonarQube.)

Se sua stack inclui uma linguagem incomum ou muitos frameworks de front-end, o SonarQube é mais propenso a lidar com isso. O Coverity se atém ao que é comum em programação de back-end e sistemas empresariais.

Tipos de Problemas: O escopo do que cada ferramenta verifica também difere. O SonarQube fornece uma visão holística da qualidade do código. Ele não apenas encontra bugs; ele também mede duplicações, complexidade do código, violações de estilo de codificação e até rastreia a cobertura de testes (quando alimentado com relatórios). Isso dá aos líderes de desenvolvimento uma ampla visão da saúde do código e da dívida técnica. As regras de segurança do Sonar (especialmente em versões pagas) incluem análise de taint para coisas como injeção de SQL, XSS e outros problemas do Top 10 OWASP, mas uma grande parte das regras padrão do Sonar se relaciona à manutenibilidade e confiabilidade, e não apenas à segurança.

Coverity é mais focado em detectar defeitos e vulnerabilidades. Seus verificadores cobrem categorias CWE, estouros de buffer, condições de corrida, uso indevido de API, etc., e menos sobre se o seu código segue uma convenção de nomenclatura ou tem alta complexidade ciclomática. Notavelmente, o Coverity se destaca para necessidades de conformidade: ele pode aplicar MISRA e outros padrões de segurança, e é usado em indústrias onde aderir a padrões de codificação regulatórios é essencial. Na verdade, o Coverity cobre explicitamente frameworks como o Top 10 OWASP e CWE Top 25 e até mapeia para regimes de conformidade como HIPAA ou GDPR para melhores práticas de segurança/privacidade.

O SonarQube permite configurar quality gates e pode ser configurado para padrões (e tem algum mapeamento OWASP para regras de segurança), mas não é tão orientado à conformidade de forma nativa.

Além do Código: Como mencionado anteriormente, ambas as ferramentas se concentram principalmente na análise estática de código. Se você precisar de verificações de Infrastructure as Code (IaC) (para Terraform, manifestos Kubernetes, etc.) ou detecção de segredos, isso exigiria ferramentas ou plugins separados. Da mesma forma, nem o SonarQube nem o Coverity verificarão nativamente se suas dependências possuem vulnerabilidades conhecidas – esse é o domínio das ferramentas SCA (embora o SonarQube possa se integrar com o OWASP Dependency-Check ou outros como uma etapa adicional).

Um líder técnico deve estar ciente de que usar SonarQube ou Coverity isoladamente não cobrirá tudo; pode ser necessário complementá-los para alcançar cobertura total em todo o SDLC.

Experiência do Desenvolvedor e Adoção

Uma ferramenta de segurança é tão boa quanto sua adoção pela equipe de desenvolvimento. O SonarQube tem uma vantagem por ser amigável ao desenvolvedor e acessível. Sua UI é moderna e direta – os desenvolvedores obtêm um dashboard web mostrando problemas com contexto, e podem aprofundar para ver o trecho de código problemático destacado e a orientação de correção. Graças à grande comunidade do SonarQube, há muitos guias, respostas no Stack Overflow e plugins da comunidade para adaptá-lo às necessidades da sua equipe.

A curva de aprendizado do SonarQube é relativamente baixa: os desenvolvedores frequentemente compreendem a interface e começam a corrigir problemas no primeiro dia. E como o SonarQube também sinaliza problemas de manutenibilidade, os desenvolvedores podem vê-lo como um assistente útil para a qualidade do código, não apenas um lembrete de segurança.

O Coverity é uma ferramenta mais especializada e isso se reflete na experiência do desenvolvedor. Sua interface (Coverity Connect) fornece relatórios detalhados de defeitos, incluindo o rastreamento do caminho no código onde o problema ocorre. Isso é ótimo para um usuário especialista que busca insights profundos, mas novos desenvolvedores podem achar a interface menos intuitiva ou um pouco datada. Algumas avaliações observam que a UI do Coverity poderia ser melhorada em termos de usabilidade. Configurar a análise do Coverity exige uma compreensão profunda do seu sistema de build (para garantir que o Coverity capture as unidades de compilação corretas), o que pode ser um obstáculo para os desenvolvedores durante a adoção inicial.

Por outro lado, uma vez integrado, os desenvolvedores se beneficiam da precisão – eles não estão perseguindo falsos alarmes, então os problemas que o Coverity realmente mostra geralmente merecem atenção. O Coverity também possui recursos para marcar falsos positivos ou filtrar resultados, e como é frequentemente usado em ambientes rigorosos, os desenvolvedores podem ter menos margem para ignorá-lo (a gerência insistirá para que as descobertas críticas do Coverity sejam corrigidas).

Em termos de workflow, a presença do SonarQube em PRs e IDEs o torna um companheiro constante na codificação. Ele incentiva os desenvolvedores a limpar o código enquanto o escrevem. O Coverity tende a funcionar um pouco mais em segundo plano – talvez rodando à noite ou como uma etapa separada – com resultados que podem ser revisados em lotes. Isso pode significar que, a menos que haja um defensor na equipe aplicando as descobertas do Coverity, os desenvolvedores podem não olhá-los até pouco antes de um lançamento ou durante uma revisão de segurança.

Há também a questão da acessibilidade: qualquer pessoa pode baixar o SonarQube Community Edition ou usar o SonarCloud com alguns cliques, o que incentiva a experimentação e o engajamento dos desenvolvedores. O Coverity, sendo um software empresarial, geralmente envolve aquisição ou, no mínimo, uma licença de teste e uma instalação mais complexa. Essa barreira mais alta pode frear a adoção orgânica pelos desenvolvedores.

Em resumo, para a experiência do desenvolvedor, o SonarQube parece uma extensão natural do processo de desenvolvimento, com uma baixa barreira de entrada e muito suporte da comunidade. O Coverity é poderoso, mas mais top-down – muitas vezes introduzido por imposição devido aos seus benefícios comprovados, mas exigindo um pouco mais de treinamento e esforço antes que os desenvolvedores se sintam confortáveis com ele.

Se sua equipe é avessa a ferramentas complicadas ou propensa a ignorar feedback externo, SonarQube pode ter uma melhor adoção. Se você tem um projeto de missão crítica onde os desenvolvedores entendem a necessidade de uma análise aprofundada (e têm paciência para isso), o feedback detalhado do Coverity será apreciado.

Considerações sobre Preços e Manutenção

Orçamento e esforço de manutenção são fatores significativos para qualquer líder de tecnologia que compara ferramentas. SonarQube oferece uma vantagem clara aqui, pelo menos para começar: ele tem uma Community Edition gratuita que muitas equipes usam sem pagar um centavo. Esta camada gratuita, no entanto, carece de algumas regras de segurança e suporte para certas linguagens (por exemplo, a varredura de C/C++ ou Objective-C requer uma Developer Edition paga). Para recursos empresariais completos (como gerenciamento de portfólio, relatórios avançados, hotspots de segurança adicionais, etc.), o preço do SonarQube é tipicamente baseado no número de linhas de código analisadas.

O custo pode aumentar à medida que sua base de código cresce, mas ainda é frequentemente visto como custo-benefício, especialmente para equipes menores. O SonarQube pode ser auto-hospedado facilmente em um servidor modesto para pequenos projetos, e a SonarSource também oferece o SonarCloud (uma versão SaaS em Cloud) com planos de assinatura – isso transfere a manutenção para a SonarSource e cobra pelo tamanho do código e número de análises.

Coverity, sendo uma ferramenta empresarial comercial, vem com um preço mais alto. Seu licenciamento é frequentemente baseado em cotação, adaptado ao tamanho de uma organização. Modelos comuns envolvem pagamento por licença de usuário ou por volume de código (por exemplo, por milhão de linhas de código analisadas), e pode se tornar muito caro para grandes bases de código. Um revisor do PeerSpot avaliou o preço do Coverity como “dez de dez” na escala de despesas – significando que está no topo da escala. Não há edição gratuita do Coverity para uso comercial (o Coverity Scan é um serviço gratuito, mas apenas para projetos de código aberto qualificados).

Equipes com orçamento limitado frequentemente consideram o Coverity proibitivo em termos de custo, a menos que a necessidade seja crítica. Em termos de manutenção, usar o Coverity significa que você provavelmente manterá um servidor ou cluster dedicado para executar varreduras e hospedar os resultados, e precisará instalar atualizações da Synopsys periodicamente. Isso representa uma sobrecarga operacional contínua – enquanto com o SonarQube você tem a escolha de auto-hospedar (com esforço de manutenção similar) ou ir para a Cloud (sem manutenção).

Vale a pena notar que ambas as ferramentas podem proporcionar um bom ROI ao prevenir defeitos caros e incidentes de segurança. O valor do SonarQube pode ser percebido mesmo em sua forma gratuita para muitas melhorias na qualidade do código. O valor do Coverity se justifica para organizações que necessitam absolutamente de sua análise aprofundada (pense em software aeroespacial, médico ou empresarial de grande porte com milhões de usuários). Para uma equipe ágil moderna, no entanto, a combinação de alto custo e manutenção pode inclinar a balança para soluções mais leves, a menos que o cenário de risco exija o nível de escrutínio do Coverity.

Aikido Security oferece uma alternativa mais simples neste quesito também – com um modelo de precificação transparente e fixo que não penaliza você por crescer. Ao contrário do SonarQube ou Coverity, que podem se tornar mais caros à medida que você adiciona código ou usuários, o preço do Aikido é previsível e frequentemente significativamente mais acessível em escala. Isso significa que você pode cobrir todos os seus repositórios e desenvolvedores sem decisões difíceis sobre qual código escanear para permanecer dentro de um limite. Em termos de manutenção, o Aikido é fornecido como uma plataforma Cloud-native, então sua equipe gasta zero tempo com manutenção de servidor ou atualizações manuais. (Vamos aprofundar mais no Aikido a seguir.)

Prós e Contras de SonarQube e Coverity

Prós do SonarQube:

- Amplo suporte a linguagens e conjunto de regras: Funciona com dezenas de linguagens e possui um vasto ecossistema de plugins, tornando-o útil em diversos projetos.

- Fácil integração: Simples de configurar em CI/CD e disponível como um serviço de Cloud. Também oferece integração com IDE (SonarLint) para feedback instantâneo.

- UI amigável para desenvolvedores: Interface web clara com descrições de problemas acionáveis e uma comunidade de usuários para suporte.

- Qualidade além da segurança: Ajuda a aplicar padrões de codificação, reduzir a dívida técnica (bugs, duplicatas, complexidade) e melhorar a qualidade geral do código – não apenas encontrar falhas de segurança.

- Acessível (até mesmo gratuito para começar): A Community Edition é gratuita. Planos pagos escalam com base no tamanho do código, o que é econômico para muitas equipes.

Desvantagens do SonarQube:

- Análise de segurança profunda limitada: Foca na qualidade do código; pode perder certos padrões de vulnerabilidade que ferramentas de segurança especializadas detectam.

- Ruído de problemas menores: Tende a relatar muitos avisos de “code smell”. Sem ajuste, as equipes podem ser inundadas com alertas de baixa prioridade, o que pode desviar a atenção de problemas críticos.

- Recursos avançados exigem plano pago: Regras de segurança essenciais (especialmente para C/C++ ou análise avançada de taint) e recursos empresariais estão atrás de um paywall.

- Sobrecarga de auto-hospedagem: Executar o SonarQube on-premises significa manter um servidor e um banco de dados. O uso em larga escala pode exigir uma infraestrutura significativa, a menos que se use o SonarCloud.

- Sem varredura nativa de código aberto: Não verifica suas dependências de terceiros ou imagens de Container em busca de vulnerabilidades – você precisará de ferramentas adicionais para cobertura total.

Vantagens do Coverity:

- Análise estática de alta precisão: Excelente na identificação de defeitos reais e vulnerabilidades de segurança com muito poucos falsos positivos. Engenheiros podem confiar que um achado do Coverity é provavelmente um problema legítimo.

- Detecção profunda de vulnerabilidades: Encontra problemas complexos (por exemplo, bugs de concorrência, corrupções de memória) que linters mais simples frequentemente ignoram. Ótimo para código de missão crítica, segurança ou focado em conformidade.

- Suporte a conformidade e padrões: Coverity cobre o Top 10 OWASP e CWE e pode aplicar padrões de codificação da indústria (MISRA, DISA STIG, etc.), ajudando na conformidade regulatória.

- Escalável para empresas: Construído para lidar com grandes bases de código e fluxos de trabalho empresariais, com recursos como análise incremental e integração com rastreadores de problemas e pipelines de DevOps.

- Suporte empresarial: Como uma ferramenta comercial, ela vem com suporte do fornecedor, documentação detalhada e opções de assistência – importante para organizações que precisam de ajuda garantida.

Desvantagens do Coverity:

- Muito caro para equipes em escala: Os custos de licenciamento (frequentemente por linhas de código ou por usuário) são altos. Isso pode torná-lo inacessível para empresas menores ou forçar escolhas difíceis sobre o que escanear.

- Carga de configuração e manutenção: Requer a instalação e manutenção de um servidor on-premise (ou o uso dos serviços gerenciados da Synopsys). A integração em builds é manual e pode ser demorada para configurar.

- Integração menos flexível: Faltam os plugins prontos para uso e as integrações Cloud que ferramentas como SonarQube possuem. Adaptar o Coverity ao seu fluxo de trabalho pode exigir scripts personalizados ou ajustes.

- Suporte limitado a linguagens: Não é tão abrangente em cobertura de linguagens e frameworks quanto o SonarQube. Equipes que usam linguagens/tecnologias de nicho ou mais recentes podem descobrir que o Coverity não as suporta.

- Foco restrito: Concentra-se apenas em problemas de código – sem análise de dependências de código aberto integrada, análise de Container ou capacidades de teste dinâmico. Você ainda precisará de outras ferramentas para cobrir essas áreas.

Aikido Security: A Melhor Alternativa

Aikido Security é uma solução moderna que combina os pontos fortes de SonarQube e Coverity sem suas desvantagens. É uma plataforma unificada que realiza análise estática de código e escaneia suas dependências de código aberto e Containers, tudo de uma vez. Na prática, isso significa que o Aikido detecta vulnerabilidades em seu código personalizado e nas bibliotecas que você usa – cobrindo os pontos cegos que SonarQube e Coverity deixam. A plataforma é construída com uma mentalidade developer-first: a integração é direta (apenas alguns cliques para conectar ao seu repositório ou CI, sem configuração pesada), e os resultados são apresentados com orientações claras e objetivas.

O motor de risco inteligente do Aikido prioriza as descobertas para que você lide com os problemas realmente importantes, minimizando equipes de engenharia conscientes da segurança que se recusam a trocar agilidade por segurança. E, ao contrário das ferramentas empresariais tradicionais, o Aikido não acredita em reter funcionalidades por trás de modelos de pagamento complexos – ele oferece preços transparentes e fixos que são previsíveis à medida que você escala, com um custo total significativamente menor para equipes grandes. Em resumo, o Aikido une os dois mundos em uma plataforma poderosa e fácil de usar, tornando-o uma escolha superior para as equipes de engenharia conscientes da segurança de hoje que se recusam a trocar agilidade por segurança.

Inicie um teste gratuito ou solicite uma demonstração para explorar a solução completa.