Bem-vindo ao nosso blogue.

O seu cliente necessita de correção da vulnerabilidade NIS2. E agora?

TL;DR: A nova diretiva de cibersegurança da UE, NIS2, já está a remodelar a forma como os fornecedores de software fazem negócios através de requisitos mais rigorosos de gestão de vulnerabilidades nos contratos públicos. Esta mudança está a ganhar força e cada vez mais empresas terão de se adaptar. O Aikido ajuda a automatizar os relatórios de conformidade e o controlo de vulnerabilidades para responder a estas novas exigências. Comece aqui a sua jornada de conformidade gratuita, ou continue a ler para compreender o que isto significa para a sua empresa.

Os riscos da não-conformidade de patches do NIS2

Imagina isto: São 8:33 da manhã de uma segunda-feira. Está a fazer a triagem da sua caixa de entrada, com o café na mão, a preparar-se mentalmente para a reunião semanal das 9. Depois vê - a linha de assunto do e-mail que lhe faz cair o estômago.

Abre-se a mensagem de correio eletrónico, percorre-se o texto habitual até se dar por si a ler - e a reler - estas palavras:

Todos os componentes de software utilizados para prestar os serviços devem ser corrigidos dentro dos seguintes prazos, consoante a gravidade da vulnerabilidade:

- Crítico: no prazo de 48 horas a contar da disponibilidade da correção

- Elevado: no prazo de uma semana a contar da disponibilidade da correção

- Médio: no prazo de um mês a contar da disponibilidade da correção

- Baixo: no prazo de três meses a contar da disponibilidade da correção

48 horas para vulnerabilidades críticas. Não são dias úteis. Não são "melhores esforços". 48. Horas. Sem mais nem menos, a sua segunda-feira transformou-se numa olimpíada de conformidade, e está a competir em todos os eventos em simultâneo.

Esses novos requisitos de aplicação de patches do NIS2 não são apenas mais uma caixa de seleção - eles representam um desafio operacional significativo. Pense nisso:

- A sua equipa já está sobrecarregada

- Cada novo CVE é como jogar ao mata-bicho da segurança

- As suas janelas de implementação são apertadas e cada vez mais apertadas

- E agora é necessário documentar e provar o cumprimento destes prazos agressivos?

O incumprimento destes SLA não significa apenas falhar uma auditoria: pode significar a perda de contratos importantes, a aplicação de sanções ou mesmo a exclusão total dos mercados da UE.

Mas a questão é a seguinte: enquanto outros fornecedores se esforçam por criar programas de conformidade maciços e contratar equipas NIS2 dedicadas, você não tem de o fazer.

Como estar em conformidade com o NIS2

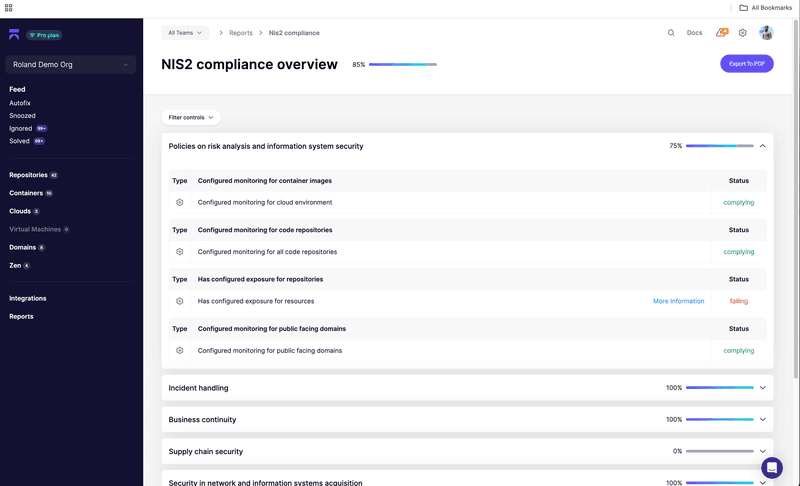

Criámos o Aikido especificamente para este momento. A nossa conformidade com o NIS2 é como jogar um jogo no modo fácil para estas dores de cabeça de aquisição. Em literalmente minutos, pode:

- Gerar relatórios de conformidade que as equipas de aprovisionamento aceitam efetivamente

- Acompanhe automaticamente os seus SLAs de vulnerabilidade

- Receba alertas antes de violar quaisquer prazos

- Prove a sua conformidade com dados reais, não com promessas

Vamos explicar exatamente o que significam estes requisitos e como os pode resolver sem pôr em causa todo o seu plano para 2025.

Inscreva-se no Aikido e obtenha o seu relatório NIS2 gratuito em poucos minutos.

Quais são os requisitos do NIS2?

A NIS2 é a mais recente diretiva de cibersegurança da UE e está a remodelar a forma como as empresas lidam com a gestão de vulnerabilidades. Os Estados-Membros da UE estão a transpor a NIS2 para a legislação nacional, fazendo frequentemente referência a normas como a ISO 27001 como base para a implementação.

Ao contrário da sua antecessora, a NIS2 abrange mais sectores e impõe requisitos mais rigorosos - especialmente em relação à segurança da cadeia de fornecimento. As grandes empresas, em especial as de sectores críticos, não estão apenas a implementar estes requisitos internamente; são obrigadas a transmiti-los a todos os fornecedores da sua cadeia de fornecimento.

O que é que isto significa na prática? Se vende software ou serviços a empresas da UE, irá deparar-se cada vez mais com requisitos de contratação que se assemelham exatamente ao exemplo acima. Exigirão prazos específicos para a aplicação de correcções, documentação detalhada do seu processo de gestão de vulnerabilidades e relatórios regulares de conformidade. Não se trata apenas de requisitos de caixa de verificação - as equipas de aquisição estão a verificar ativamente a conformidade e a incluir estes SLAs nos contratos.

Os requisitos mais comuns que estamos a ver incluem:

- SLAs definidos para a correção de vulnerabilidades com base na gravidade (o exemplo na introdução vem de um documento de aquisição real!)

- Análise e comunicação regulares de vulnerabilidades

- Processos documentados para a gestão de vulnerabilidades

- Prova de conformidade através de rastreio automatizado

- Actualizações regulares do estado dos esforços de correção

Requisitos de correção de vulnerabilidades do NIS2

Vamos passar por cima do jargão jurídico e concentrar-nos no que o NIS2 implica realmente para a correção de vulnerabilidades. A própria NIS2 não prescreve prazos específicos para a aplicação de correcções. No entanto, impõe medidas de gestão do risco, incluindo o tratamento e a divulgação de vulnerabilidades, o que leva a que os SLAs descritos sejam impostos pelos compradores de software. Eis o que as equipas de aquisição procuram:

Prazos de resposta

A maioria das empresas está a normalizar estas janelas de correção:

- Vulnerabilidades críticas: 48 horas

- Elevada gravidade: 7 dias

- Gravidade média: 30 dias

- Gravidade reduzida: 90 dias

E sim, estes prazos começam a contar a partir do momento em que o patch fica disponível, não a partir do momento em que o descobre. Isto significa que tem de se manter a par dos anúncios de vulnerabilidades para cada componente da sua pilha.

Requisitos de documentação

Terá de provar três coisas:

- Quando descobriu cada vulnerabilidade

- Quando a correção ficou disponível

- Quando implantou a correção

Sem um acompanhamento automatizado, isto torna-se rapidamente um trabalho a tempo inteiro para a sua equipa de segurança.

Monitorização contínua

Já se foram os dias das verificações de segurança trimestrais. O NIS2 está à espera:

- Verificação regular de vulnerabilidades (a maioria das empresas interpreta isto como diário)

- Monitorização de CVEs para novos avisos de segurança

- Acompanhamento ativo do estado dos patches e da conformidade com o SLA

Gestão do risco

Para cada vulnerabilidade, é necessário:

- Documentar a avaliação da gravidade

- Acompanhar o progresso da correção

- Justificar eventuais atrasos na aplicação de remendos

- Relatório sobre o cumprimento dos SLAs acordados

Foi por isso que criámos o relatório NIS2 no Aikido - ele trata de tudo isto automaticamente. Em vez de criar folhas de cálculo e fazer malabarismos com bilhetes, obtém-se um único painel de controlo que acompanha tudo o que as equipas de compras querem ver.

Implementar com Aikido (Passos Práticos)

A questão das estruturas de conformidade é a seguinte: normalmente, são uma confusão de papelada desligada das suas operações de segurança reais. Mas não precisa de ser assim.

Imaginemos que uma equipa de compras pergunta sobre o seu processo de gestão de vulnerabilidades. Em vez de se esforçar para criar documentação, basta:

- Ligue o Aikido ao seu pipeline de desenvolvimento

- Ligue a sua infraestrutura de nuvem

- Ativar o relatório de conformidade NIS2

- Exportar as provas automatizadas das suas linhas de tempo de aplicação de patches

- Enviar

É isso mesmo. Sem sessões de documentação intermináveis. Sem folhas de cálculo. Sem pânico de última hora.

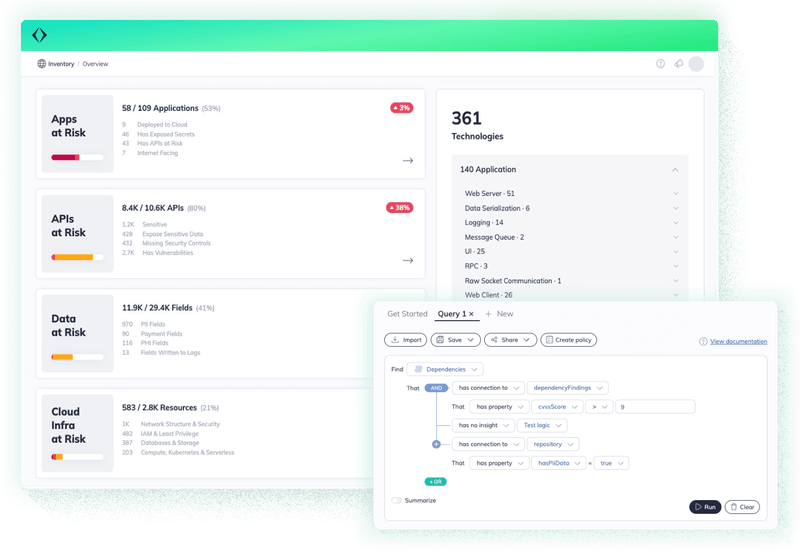

O que obtém de imediato

- Verificação contínua em nove vectores de risco (desde dependências a segurança em tempo de execução)

- Recolha automatizada de provas para os seus controlos técnicos

- Estado de conformidade em tempo real para os requisitos de aquisição

- Relatórios dinâmicos que correspondem diretamente aos requisitos NIS2

A melhor parte? Está a funcionar exatamente onde os seus programadores já estão: em pipelines de CI, repositórios de código e ambientes de nuvem. Enquanto outras equipas estão a recolher manualmente provas para as suas certificações ISO 27001 e esforços de conformidade NIS2, você está a gerar automaticamente relatórios de conformidade a partir dos seus dados de segurança reais.

Próximos passos

Vamos resumir numa frase: não é necessário criar um programa de conformidade maciço ou contratar um exército de consultores para responder a questões de conformidade com a NIS2. Recomendamos a seguinte abordagem estratégica

- Obter uma imagem clara da sua posição (inscrevendo-se numa conta Aikido gratuita)

- Execute o seu primeiro relatório de conformidade NIS2

- Ver exatamente o que precisa de atenção

- Automatize os relatórios e prove facilmente ao seu cliente que está preparado para o NIS2

Enquanto os seus concorrentes continuam a gerir a sua documentação de patches através de processos manuais, pode ter relatórios de conformidade automatizados a funcionar em minutos. Quando surgirem futuros pedidos de aquisição relativos aos requisitos NIS2, pode avançar com confiança, sabendo que a sua infraestrutura de conformidade está firmemente implementada.

Por isso, da próxima vez que vir uma mensagem de correio eletrónico sobre aquisições com "requisitos NIS2" no assunto? Vá em frente e beba mais um gole de café. Esta já está no papo - ou, melhor dizendo, na caneca.

As 10 principais ferramentas SAST com IA em 2025

Neste artigo, analisamos os 10 líderes em ferramentas SAST de IA. Exploramos os principais recursos de cada ferramenta e as maneiras exclusivas de implementar a IA para aprimorar a descoberta, a priorização e a correção de segurança.

O que é o SAST?

O teste estático de segurança de aplicações (SAST) é uma metodologia para analisar o código-fonte, bytecode ou binário de uma aplicação para identificar vulnerabilidades e falhas de segurança no início do ciclo de vida de desenvolvimento de software (SDLC). O SAST encontra vulnerabilidades no código-fonte, o que significa que é frequentemente a primeira defesa contra código inseguro.

Para mais informações SAST vs DAST o que precisa de saber

Que vulnerabilidades é que o SAST encontra no seu código?

Há muitas vulnerabilidades diferentes que o SAST pode encontrar e isso depende das práticas de codificação usadas, da pilha de tecnologia e das estruturas. Abaixo estão algumas das vulnerabilidades mais comuns que uma ferramenta SAST normalmente descobrirá.

Injeção de SQL

Detecta a higienização inadequada das entradas do utilizador que podem levar ao comprometimento da base de dados.

Exemplo de código de injeção

# Function to authenticate user

def authenticate_user(username, password):

query = f"SELECT * FROM users WHERE username = '{user}' AND password = '{password}'"

print(f"Executing query: {query}") # For debugging purposes

cursor.execute(query)

return cursor.fetchone()XSS (Cross-Site Scripting)

Identifica os casos em que as entradas do utilizador são incorretamente validadas ou codificadas, permitindo a injeção de scripts maliciosos.

Exemplo de código vulnerável a XSS

<script>

const params = new URLSearchParams(window.location.search);

const name = params.get('name');

if (name) {

// Directly inserting user input into HTML without sanitization

document.getElementById('greeting').innerHTML = `Hello, ${name}!`;

}

</script>Estouro de buffer

Destaca as áreas em que o tratamento incorreto da atribuição de memória pode levar à corrupção de dados ou a falhas do sistema.

Exemplo de código vulnerável a transbordamento da memória intermédia

1#include

2void vulnerableFunction() {

3 char buffer[10]; // A small buffer with space for 10 characters

4

5 printf("Enter some text: ");

6 gets(buffer); // Dangerous function: does not check input size

7

8 printf("You entered: %s\n", buffer);

9}

10

11int main() {

12 vulnerableFunction();

13 return 0;

14}Práticas criptográficas inseguras

Encontra algoritmos de encriptação fracos, gestão de chaves inadequada ou chaves codificadas.

import hashlib

def store_password(password):

# Weak hashing algorithm (MD5 is broken and unsuitable for passwords)

hashed_password = hashlib.md5(password.encode()).hexdigest()

print(f"Storing hashed password: {hashed_password}")

return hashed_passwordAs ferramentas SAST fornecem informações valiosas, permitindo que os programadores corrijam os problemas antes de se tornarem críticos.

Como a IA está a melhorar as ferramentas SAST

Atualmente, não se pode fugir ao burburinho (e ao BullSh*t) da IA. Pode ser difícil saber exatamente como a IA está a ser implementada nas ferramentas de segurança. Quisemos comparar alguns dos líderes em SAST com IA e explicar as diferentes formas como estas ferramentas estão a implementar a IA para melhorar a segurança.

Atualmente, existem três tendências com a IA no que diz respeito às ferramentas SAST.

- A IApara melhorar a deteção de vulnerabilidades: Os modelos de IA treinados em grandes conjuntos de dados de vulnerabilidades conhecidas melhoram a precisão da identificação de problemas de segurança e reduzem os falsos positivos.

- IA para criar uma priorização automatizada: A IA ajuda a classificar as vulnerabilidades com base na gravidade, capacidade de exploração e potencial impacto nos negócios, permitindo que os desenvolvedores se concentrem primeiro em problemas críticos.

- IA para fornecer correção automatizada: A IA fornece correcções ou sugestões de código sensíveis ao contexto, acelerando o processo de correção e ajudando os programadores a aprender práticas de codificação seguras.

As 10 principais ferramentas SAST com IA

Eis 10 líderes do sector que estão a utilizar a IA de diferentes formas para melhorar as capacidades dos SAST tradicionais (por ordem alfabética)

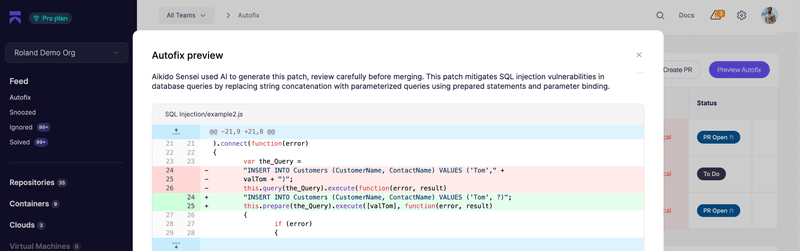

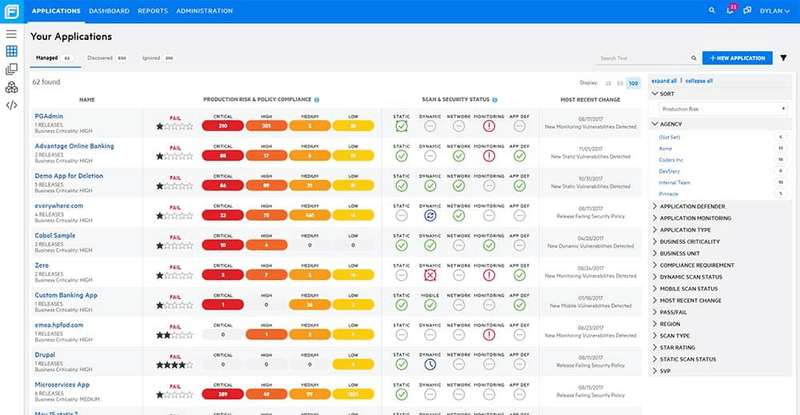

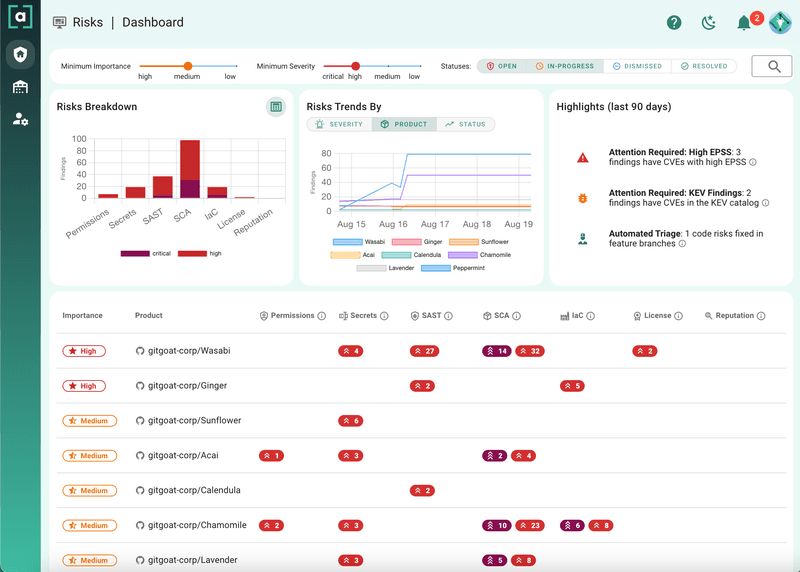

1. Aikido Security SAST | AI AutoFix

Capacidade principal de IA | Correção automática (Dashboard + IDE)

A AikidoSecurity utiliza a IA para criar correcções de código para vulnerabilidades descobertas pelo seu scanner SAST e pode até gerar pedidos pull automatizados para acelerar o processo de correção.

Ao contrário de outras ferramentas, o Aikido não envia o seu código para um modelo de IA de terceiros e tem um método único para garantir que o seu código não vaza através de modelos de IA. O Aikido cria um ambiente de sandbox do seu código e, em seguida, um LLM ajustado para o efeito analisa-o e cria sugestões que também são analisadas novamente para detetar vulnerabilidades. Uma vez que a correção sugerida tenha passado na validação, pode ser criado automaticamente um pedido de retirada antes de o ambiente Sandbox ser finalmente destruído. O Aikidos AutoFix também é capaz de dar uma pontuação de confiança nas sugestões que faz aos programadores para tomarem decisões informadas quando utilizam código gerado por IA.

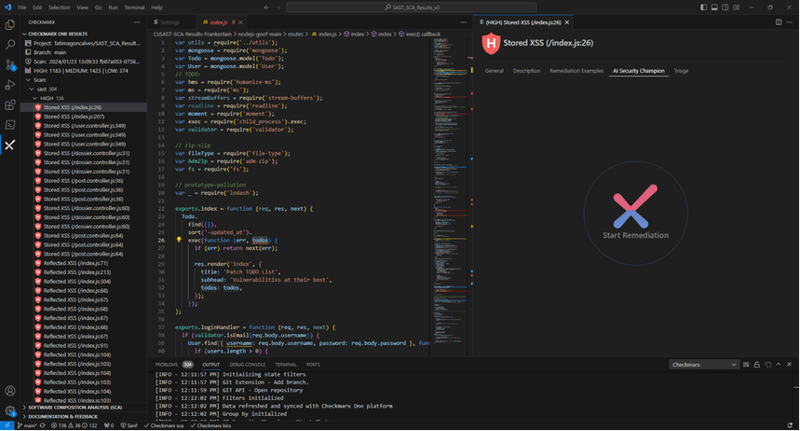

2. Checkmarx

Capacidade principal de IA | Remediação automática (apenas IDE)

As ferramentas Checkmarx SAST podem fornecer sugestões de codificação geradas por IA aos programadores no seu IDE. A ferramenta se conecta ao ChatGPT, transmite o código do desenvolvedor para o modelo OpenAI e recupera as sugestões. Esse método facilita o processo de consulta ao ChatGPT, mas não adiciona nenhum processo proprietário, o que lhe confere recursos limitados no momento.

AVISO- Esse caso de uso envia seu código proprietário para o OpenAI e pode não atender aos padrões de conformidade.

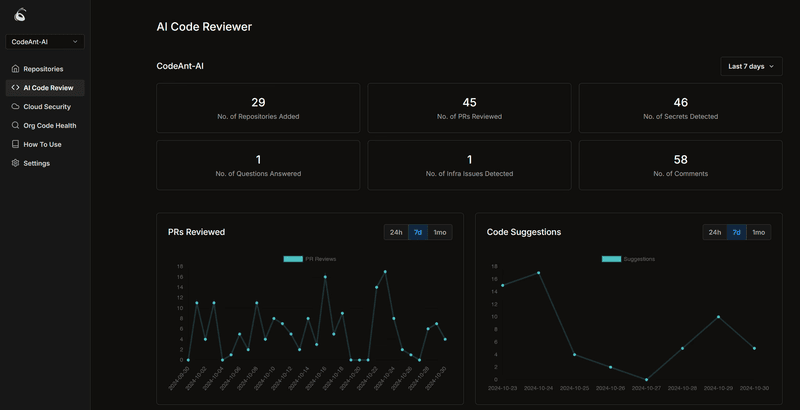

3. CodeAnt AI

Capacidade central de IA | Deteção melhorada (Dashboard)

O CodeAnt é uma ferramenta de segurança e qualidade de código que utiliza inteiramente a IA para descobrir vulnerabilidades de código e sugerir correcções. O CodeAnt não fornece documentação sobre a forma como os seus modelos de IA funcionam, mas geralmente utiliza a IA como o seu principal motor de deteção, o que pode tornar a deteção mais lenta, especialmente em grandes empresas.

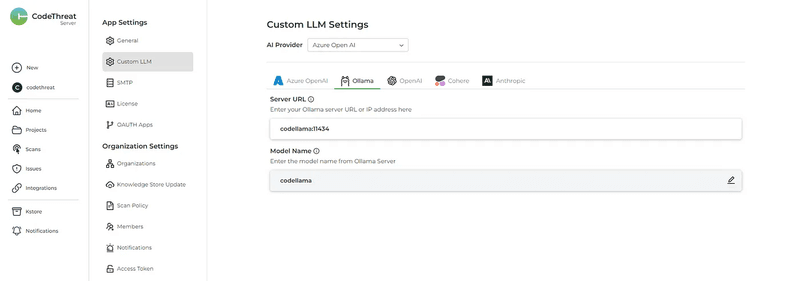

4. CódigoAmeaça

Capacidade central de IA | Priorização automatizada (Dashboard)

O CodeThreat oferece análise de código estático no local e fornece estratégias de correção assistidas por IA. Uma diferença fundamental é que o CodeThreat permite-lhe integrar o seu próprio modelo de IA no local na sua ferramenta. Isto tem a vantagem de não enviar dados para terceiros, mas significa que, neste momento, só pode oferecer modelos de IA treinados geneticamente e é necessário executar um LLM de IA no local, como o ChatGPT.

5. Analisador de código estático Fortify

Capacidade central de IA | Priorização melhorada (Dashboard)

O Fortify Static Code Analyzer analisa o código-fonte em busca de vulnerabilidades e dá aos utilizadores a opção de ajustar os limites quando é feito um alerta, por exemplo, a probabilidade de exploração. O Fortifies AI Autoassistant analisa os limiares anteriores atribuídos às vulnerabilidades e faz previsões inteligentes sobre quais devem ser os limiares para outras vulnerabilidades.

Nota: O Fortify Static Code Analyzer não utiliza a IA para descobrir vulnerabilidades ou sugerir correcções para as mesmas, mas sim para prever as definições administrativas utilizadas nos painéis de administração.

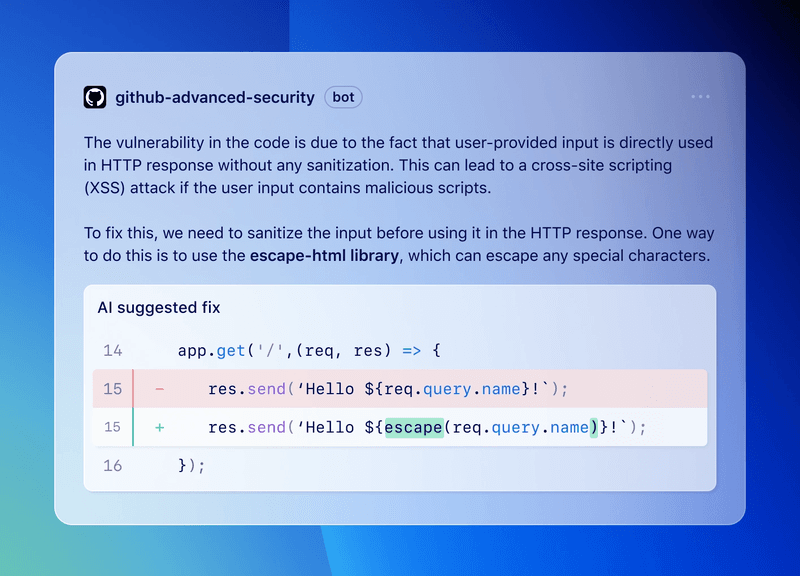

6. Segurança avançada do GitHub | CodeQL

Capacidade central de IA | Remediação automática (IDE + Dashboard)

O GitHub CodeQL é um scanner de código estático que utiliza a IA para criar uma correção automática inteligente sob a forma de sugestões de código. Os programadores podem aceitar ou rejeitar as alterações através de pedidos pull em GitHub CodeSpaces ou a partir da sua máquina. Faz parte da Segurança Avançada do GitHub.

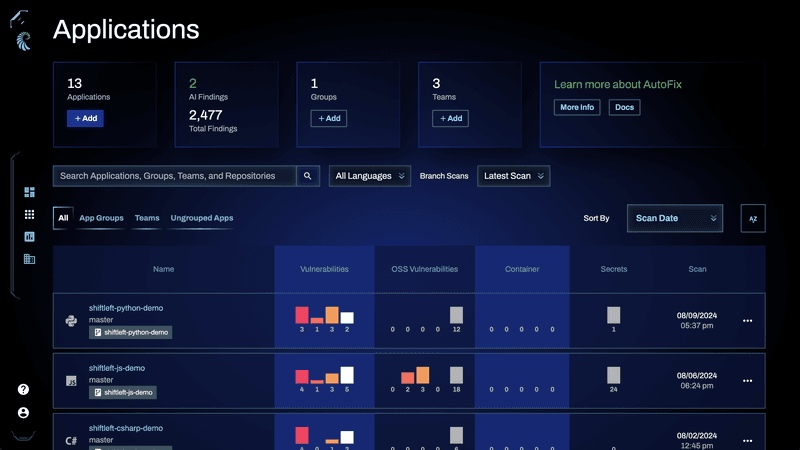

7. Qwiet AI | Código SAST

Capacidade principal de IA | Remediação automática (Dashboard)

O QwietAI SAST é uma ferramenta de teste de segurança de aplicações estáticas baseada em regras que utiliza a IA para sugerir automaticamente conselhos de remediação e correcções de código para vulnerabilidades de código. A sua principal oferta são os agentes de IA em três fases que analisam o problema, sugerem uma correção e, em seguida, validam a correção.

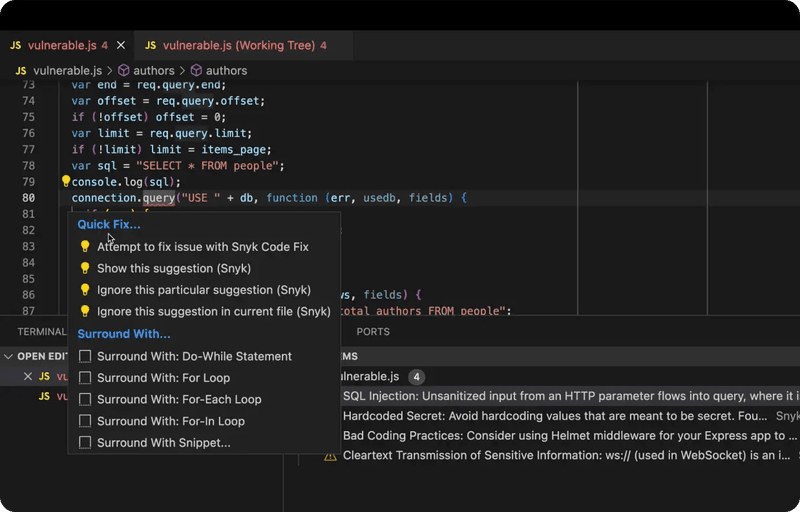

8. Código Snyk | DeepCode

Capacidade central de IA | Remediação automática (IDE)

Snyk Code, uma ferramenta SAST em tempo real focada no programador que pode fornecer sugestões de código aos programadores a partir do IDE, graças ao DeepCode AI que a Snyk adquiriu. O DeepCode AI utiliza vários modelos de IA e o principal ponto de venda é que seus modelos são treinados em dados selecionados pelos principais especialistas em segurança, proporcionando maior confiança nos resultados da IA.

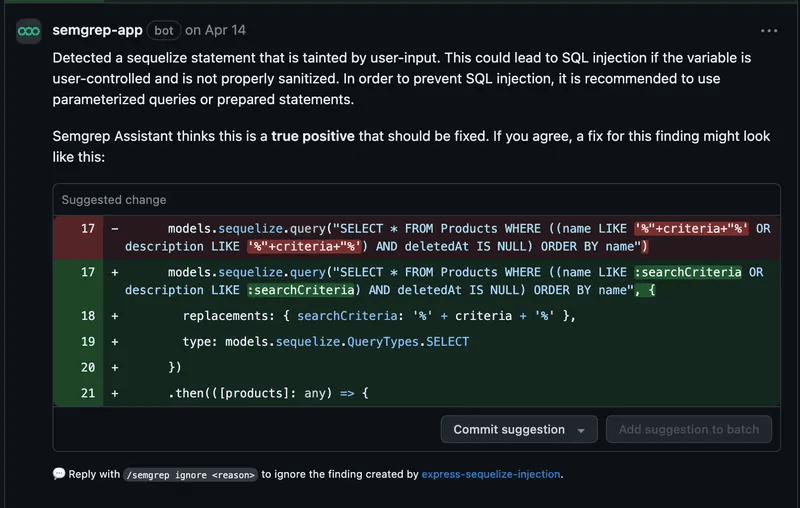

9. Código Semgrep

Capacidade principal de IA | Deteção aprimorada

O assistente de IA do SemGreps, apropriadamente chamado de assistente, usa o contexto do código em torno de uma vulnerabilidade em potencial para fornecer resultados mais precisos e fornecer correções de código recomendadas. Ele também pode ser usado para criar regras para que o SemGrep aprimore sua deteção com base nos avisos fornecidos.

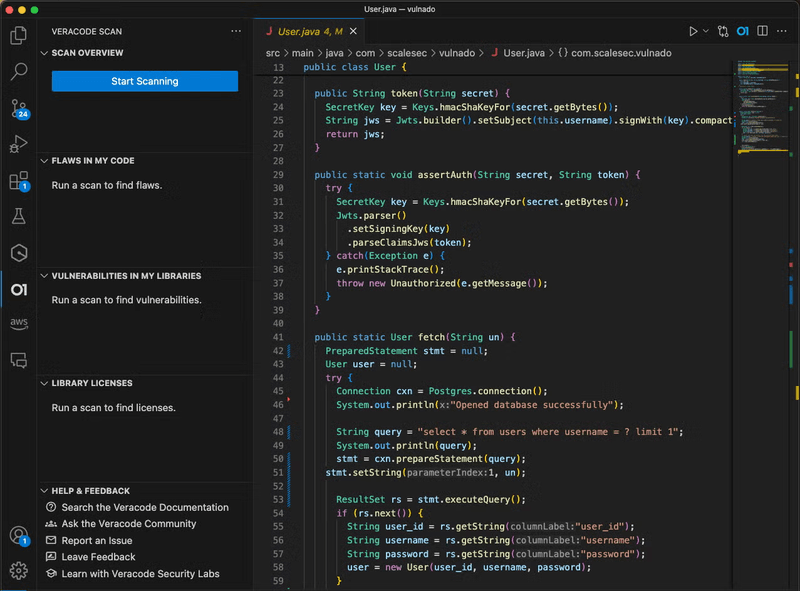

10. Correção Veracode

Capacidade principal de IA | Remediação automática

O Veracode Fix usa IA para sugerir alterações com base em vulnerabilidades no código quando os desenvolvedores estão usando a extensão IDE Veracode ou a ferramenta CLI. O principal fator de diferenciação da Veracode Fix é o facto de o seu modelo personalizado não ser treinado com base em código em estado selvagem, mas em vulnerabilidades conhecidas na sua base de dados. O aspeto positivo deste facto é uma maior confiança nas correcções sugeridas, o negativo é que é mais limitado nos cenários em que pode sugerir correcções de código.

Como escolher uma ferramenta SAST

A IA) é um elemento relativamente novo no mercado da segurança, e os líderes do sector estão continuamente a explorar aplicações inovadoras. A IA deve ser encarada como uma ferramenta para melhorar os sistemas de segurança, e não como uma única fonte de verdade. É importante notar que a IA não pode transformar ferramentas de qualidade inferior em ferramentas eficazes. Para maximizar o seu potencial, a IA deve ser integrada com ferramentas que já tenham uma base sólida e um historial comprovado.

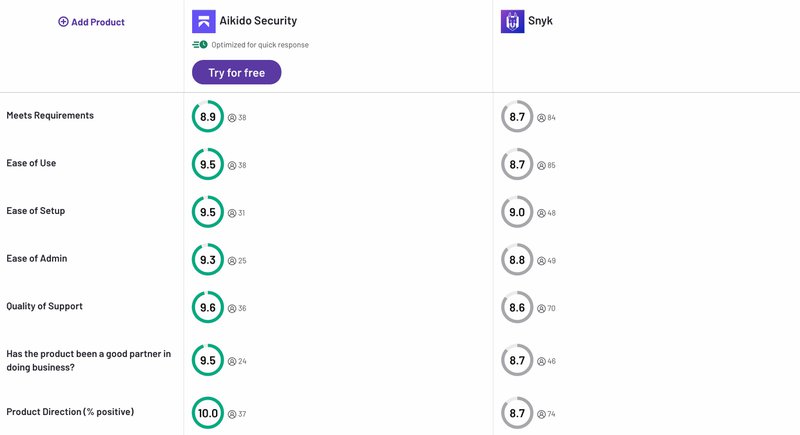

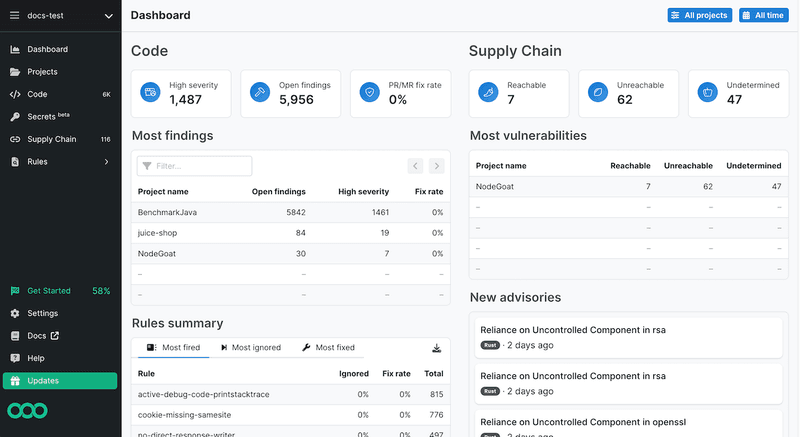

Snyk vs Aikido Security | G2 Reviews Alternativa ao Snyk

Com base em análises verificadas de terceiros

Este guia é uma sinopse direta das análises verificadas de terceiros do G2, o maior mercado de software de confiança do mundo. Mais de 100 milhões de profissionais confiam no G2 anualmente para tomar decisões informadas sobre software, utilizando o feedback autêntico dos utilizadores. Com base nos últimos dados de utilizadores verificados do G2, forneceremos uma análise detalhada do Aikido Security vs. Snyk, analisando funcionalidades, experiência do utilizador, preços e muito mais.

Além disso, também pode ler estas opiniões de utilizadores diretamente no G2. Aqui está o link do G2 para o Aikido Security e para o Snyk, e as análises comparativas diretas que comparam o Aikido como uma alternativa ao Snyk.

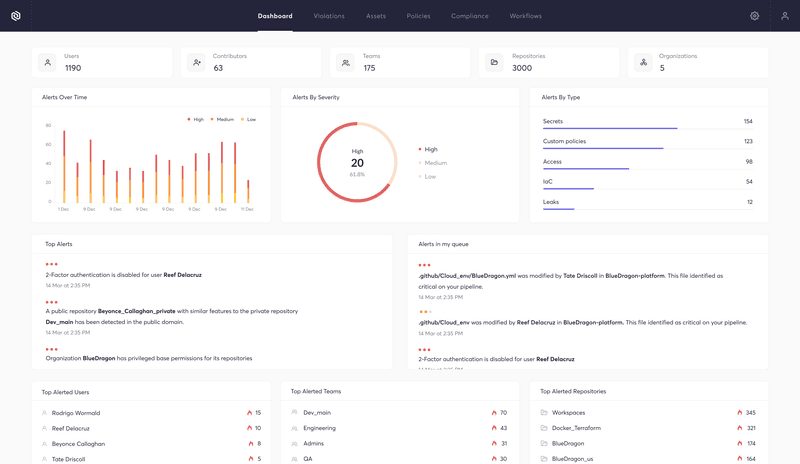

O que é a segurança do Aikido:

Liderada pelo CTO em série Willem Delbare, a Aikido é a plataforma de segurança "sem tretas" para programadores. Depois de muitos anos a utilizar outros produtos de segurança de aplicações, Delbare fundou a Aikido para corrigir a segurança para CTOs e programadores com uma plataforma de segurança "tudo-em-um", do código para a nuvem, concebida para ajudar as equipas de engenharia a obter segurança segurança.

As equipas de engenharia executam mais rapidamente com a Aikido graças às funcionalidades dedicadas aos programadores: análises centralizadas, redução agressiva de falsos positivos, experiência de utilizador nativa do desenvolvimento, triagem automática de riscos, agrupamento de riscos e correcções de riscos fáceis e passo a passo, incluindo correcções automáticas com LLM para 3 tipos de problemas diferentes.

TL;DR O Aikido torna a segurança simples para as PMEs e exequível para os programadores, para que as empresas possam conquistar clientes, crescer no mercado e cumprir a conformidade.

O que é o Snyk:

A Snyk é uma empresa de segurança bem conhecida que se posiciona como uma ferramenta de segurança "orientada para o programador", para as equipas identificarem e corrigirem vulnerabilidades no seu código, dependências de código aberto e imagens de contentores. A Snyk é um dos primeiros intervenientes no movimento de segurança "shift left" e foi fundada há 10 anos em Telavive e Londres, estando atualmente sediada em Boston, nos EUA.

Aikido vs Snyk Alternative num relance

- Segurança do Aikido:

- Classificação ⭐️: 4.7

- Segmentos de mercado: Pequenas e médias empresas

- Preços para iniciantes: Gratuito

- Snyk:

- Classificação ⭐️: 4.5

- Segmentos de mercado: Mid-Market a Enterprise

- Preços para iniciantes: Gratuito

A Aikido Security é fortemente favorecida pelas pequenas e médias empresas, enquanto a Snyk tem uma adoção mais ampla entre as grandes organizações de médio porte, especialmente as empresas. Ambas as plataformas oferecem planos gratuitos, tornando-as acessíveis a programadores individuais e a equipas mais pequenas.

Síntese da classificação de categorias

Experiência do utilizador

Facilidade de utilização

- Aikido Security: Com uma classificação de 9,5, os utilizadores elogiam a sua interface intuitiva e os fluxos de trabalho simplificados. Ele foi projetado com uma abordagem que prioriza o desenvolvedor, garantindo o mínimo de atrito ao se integrar aos pipelines CI/CD existentes.

- Snyk: Com uma classificação de 8,7, embora ainda seja fácil de utilizar, alguns avaliadores notam uma curva de aprendizagem mais acentuada, especialmente para equipas não familiarizadas com as ferramentas DevSecOps.

Facilidade de configuração

- Segurança do Aikido: Com uma pontuação de 9,5, os utilizadores adoram o rápido processo de integração do Aikido e os requisitos mínimos de configuração.

- Snyk: Com a classificação 9.0, a configuração é simples, mas os utilizadores deparam-se ocasionalmente com desafios na integração com ferramentas menos comuns.

Facilidade de administração

- Aikido Security: Scoring 9.3, os administradores de sistemas consideram simples a gestão de equipas, permissões e integrações.

- Snyk: Com uma classificação de 8,8, a administração é eficaz, mas pode tornar-se complexa em organizações maiores.

Apoio e direção do produto

Qualidade do apoio

- Segurança Aikido: Com uma pontuação impressionante de 9,6, os utilizadores elogiam frequentemente a equipa de apoio recetiva e conhecedora. A maioria dos testemunhos destaca o apoio rápido da equipa e dos fundadores do Aikido como um dos principais destaques.

- Snyk: Classificado como 8.6, o suporte é bom, geralmente fiável, mas por vezes mais lento para os utilizadores de nível gratuito.

Direção do produto

- Segurança do Aikido: Os utilizadores classificam o Aikido com uma pontuação redonda de 10,0, o que reflecte a confiança dos utilizadores no seu roteiro inovador e nas actualizações consistentes das funcionalidades.

- Snyk: Classificado com 8,7, apreciado pelo seu enfoque em ferramentas de código aberto e centradas no programador, mas ligeiramente atrasado na implementação de funcionalidades abrangentes.

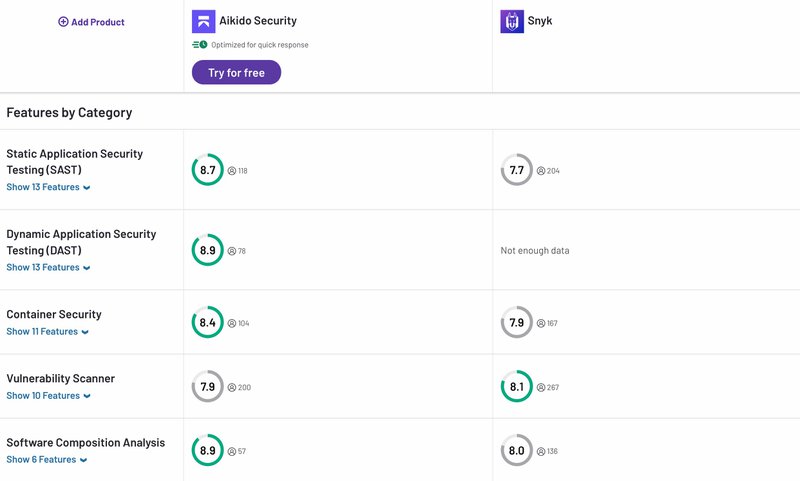

Aikido vs Snyk Comparação de funcionalidades alternativas

Se estiver à procura de uma alternativa à Snyk, é importante ter em atenção as funcionalidades de produção específicas que cada plataforma oferece. Enquanto a Snyk oferece SAST, IaC, Análise de Composição de Software e análise de vulnerabilidades, a Aikido oferece mais funções e caraterísticas na sua plataforma tudo-em-um.

Enquanto a Snyk oferece 4 produtos, a Aikido oferece 11 produtos numa única suite de segurança, incluindo SAST, DAST, Análise da Composição do Software, IaC, análise de imagens de contentores, análise de segredos, análise de malware, análise de API, análise de riscos de licenças, análise personalizada local, bem como segurança na nuvem (CSPM).

Teste estático de segurança de aplicações (SAST)

O que é? O SAST é um método para identificar vulnerabilidades no código-fonte antes da implantação.

- Aikido Security: Com uma classificação de 8,7, é excelente na identificação de vulnerabilidades no código-fonte e na apresentação de informações acionáveis.

- Snyk: Classificado com 7,7, eficaz, mas frequentemente criticado por gerar mais falsos positivos em comparação com os concorrentes.

Teste dinâmico de segurança de aplicações (DAST)

O que é? A DAST é uma técnica que analisa aplicações em tempo real para detetar vulnerabilidades em tempo de execução.

- Aikido Security: Com uma pontuação de 8,9, os utilizadores apreciam a sua capacidade de identificar vulnerabilidades de tempo de execução com uma configuração mínima.

- Snyk: Não existem dados suficientes para avaliar as capacidades da DAST.

Segurança dos contentores

O que é? Container Security é o processo de identificação de vulnerabilidades em aplicações e imagens em contentores.

- Aikido Security: Com a classificação 8.4, fornece informações detalhadas sobre imagens de contentores e vulnerabilidades nos registos.

- Snyk: Classificado com 7,9, forte para a verificação básica de contentores, mas menos abrangente em cenários avançados.

Análise da composição do software (SCA)

O que é? A SCA é a prática de detetar vulnerabilidades em dependências de código aberto e bibliotecas de terceiros.

- Segurança Aikido: Com uma pontuação de 8,9, combina a verificação de dependências de código aberto com uma deteção de malware melhorada, garantindo uma proteção robusta.

- Snyk: Classificado como 8.0, eficaz na deteção de vulnerabilidades conhecidas em bibliotecas de código aberto, mas menos avançado na identificação de pacotes maliciosos.

Gestão da postura de segurança das aplicações (ASPM)

O que é? O ASPM é uma estrutura para gerir e melhorar a postura de segurança das aplicações ao longo do seu ciclo de vida.

- Aikido Security: Pontuação 8,4, elogiada pela sua abordagem proactiva à identificação e resolução de riscos de segurança em ambientes de aplicações.

- Snyk: Não existem dados suficientes para avaliar as capacidades ASPM.

Gestão da postura de segurança na nuvem (CSPM)

O que é? O CSPM é um conjunto de ferramentas para monitorizar e proteger ambientes de nuvem, identificando configurações incorrectas e problemas de conformidade.

- Monitoriza e protege ambientes de nuvem, identificando configurações incorrectas e problemas de conformidade.

- Segurança Aikido: Com a classificação 7.4, integra-se perfeitamente em ambientes multi-nuvem, fornecendo informações claras sobre a configuração incorrecta. A funcionalidade Aikido CSPM foi lançada recentemente e é uma grande faceta do nosso roteiro.

- Snyk: Não estão disponíveis dados suficientes para avaliar as funcionalidades CSPM. Atualmente, o Snyk não possui a funcionalidade CSPM.

Scanner de vulnerabilidades

O que é? Um scanner de vulnerabilidades identifica e avalia vulnerabilidades de segurança em sistemas e software.

- Aikido Security: Classificado com 7,9, eficaz na identificação de vulnerabilidades com orientações claras de correção.

- Snyk: Pontuação 8.1, valorizada pela sua extensa biblioteca de vulnerabilidades conhecidas, mas criticada pelo ruído frequente nos resultados.

Testemunhos de clientes verificados de Snyk vs Aikido:

Comentários de pessoas verificadas que utilizaram tanto o Aikido como o Snyk. Se quiser saber como é que o Aikido se posiciona como uma alternativa ao Snyk, leia abaixo.

O Aikido é uma "solução eficaz e com um preço justo"

Em comparação com concorrentes bem conhecidos como o Snyk, o Aikido é muito mais acessível, mais completo e, mais importante, muito melhor a apresentar as vulnerabilidades que estão realmente a atingir os seus sistemas. Utiliza muitas bibliotecas populares de código aberto para analisar o seu código, bem como bibliotecas proprietárias, proporcionando-lhe uma boa combinação

O Aikido é "uma alternativa mais barata ao Snyk"

Estávamos à procura de uma alternativa mais económica ao Snyk e o Aikido preenche esse papel de forma fantástica. Bom software, interface de utilizador fácil e, o mais importante de tudo, muito fácil de contactar para obter feedback.

Tudo foi muito simples de configurar e a integração dos membros da equipa foi muito fácil.

Esperamos que esta sinopse do feedback dos utilizadores do G2 ajude a informar a sua pesquisa de uma plataforma de segurança de aplicações. Se estiver interessado em testar o Aikido, por que não lançar agora?

Obtenha os seus primeiros resultados de digitalização em 32 segundos, sem cartão de crédito e sem compromissos, e pode até utilizar dados de demonstração para segurança extra. Se você quiser um passeio mais personalizado, pode falar com um humano ou dizer "oi" no intercomunicador. Nós respondemos em segundos 🤝

As 10 principais ferramentas de análise de composição de software (SCA) em 2025

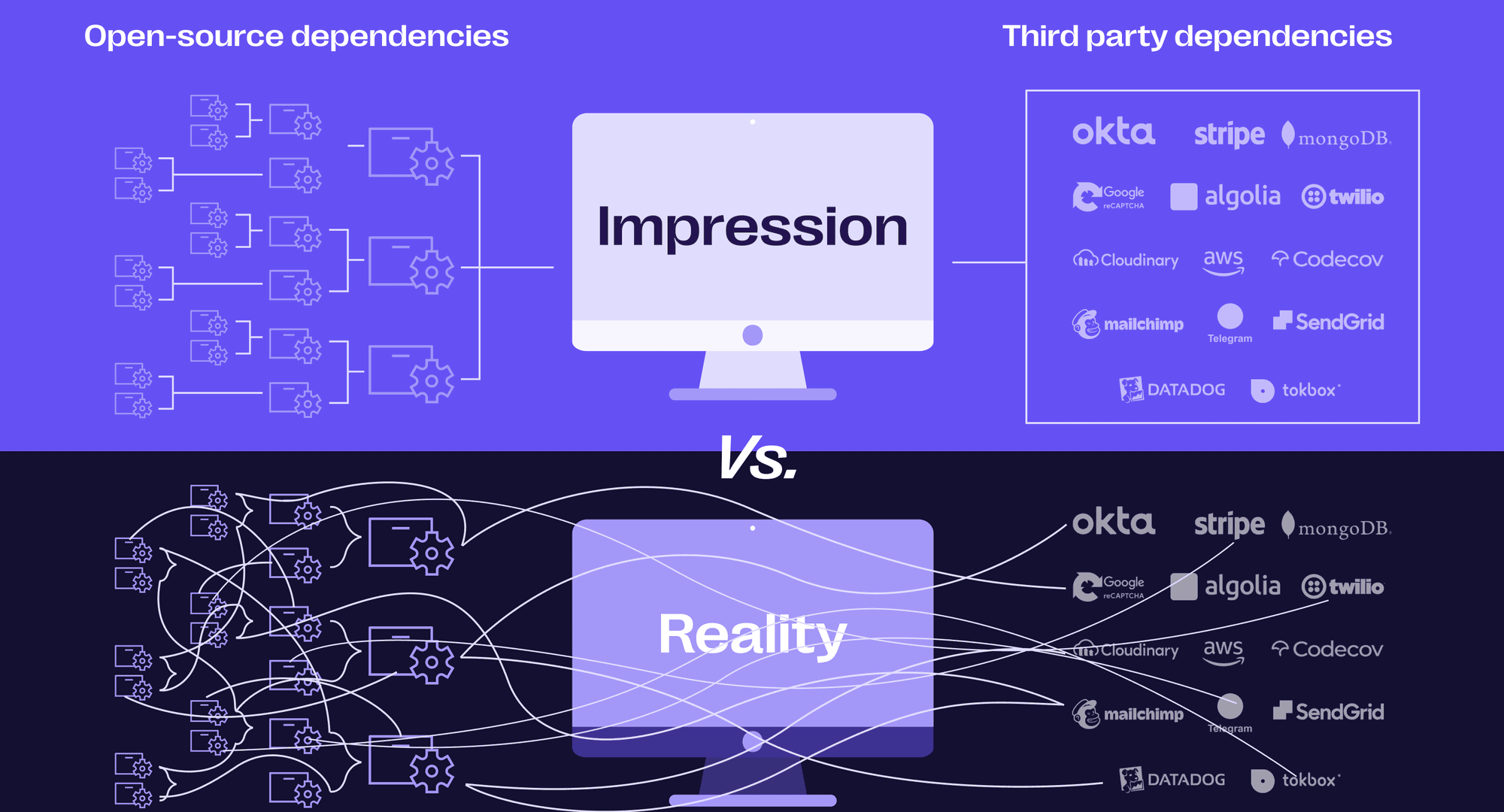

85% do código que utilizamos não vem do nosso próprio código, vem dos nossos componentes e dependências de código aberto. Isto significa que os atacantes podem conhecer o seu código melhor do que você! As ferramentas SCA são a nossa melhor linha de defesa para manter a nossa cadeia de fornecimento de código aberto segura.

As ferramentas de Análise de Composição de Software (SCA), também conhecidas como análise de dependências de código aberto, ajudam-nos a compreender os riscos que temos na nossa cadeia de fornecimento de código aberto. Desde vulnerabilidades conhecidas, licenças arriscadas ou malware escondido em bibliotecas de aparência inocente.

Compreender a composição da sua cadeia de fornecimento de código aberto pode ser muito difícil e as ferramentas SCA tornaram-se parte integrante dos programas de segurança da aplicação. No entanto, muitas vezes estão repletas de falsos positivos e de ruído desnecessário, pelo que quisemos analisar exatamente o que procurar numa boa ferramenta de AFC e analisar 10 dos líderes de mercado em AFC neste momento.

Como funciona a análise de composição de software?

As ferramentas SCA fornecem um processo contínuo para detetar vulnerabilidades, normalmente verificando as nossas dependências e versões em relação a vulnerabilidades conhecidas. No entanto, os líderes em SCA vão mais longe e detectam pacotes que utilizam licenças de alto risco, realizam inspeção de malware e até detectam quando os pacotes já não são mantidos ativamente. Além disso, a abordagem das ferramentas pode ser diferente. Normalmente, vemos 6 fases diferentes numa ferramenta SCA.

- Verificação de dependências OSS

- Analisa bases de código de aplicações, diretórios de compilação, pipelines de CI/CD e ficheiros do gestor de pacotes para identificar dependências de código aberto (SO).

- Detecta tanto as dependências diretas (declaradas explicitamente) como as dependências transitivas (herdadas).

- Geração de uma lista de materiais de software (SBOM)

- Cria um inventário de todos os componentes do SO com:

- Nomes de componentes, versões, localizações, fornecedores/manutenção

- Licenças de código aberto associadas.

- Muitas vezes, visualiza as relações de dependência para uma melhor análise e identificação de potenciais vulnerabilidades/conflitos.

- Cria um inventário de todos os componentes do SO com:

- Avaliação da vulnerabilidade

- Compara o SBOM com bases de dados como NVD, CVE, GitHub Advisory, etc.

- Análise de componentes de código aberto para detetar malware não declarado nas bases de dados

- Utiliza a Enumeração Comum de Plataformas (CPE) para mapear componentes para vulnerabilidades conhecidas.

- Bases de dados actualizadas regularmente asseguram que as novas vulnerabilidades são assinaladas, mesmo para dependências mais antigas.

- Conformidade com a licença OSS

- Identifica os termos de licenciamento para cada dependência.

- Exemplos: GPL (restritiva, requer modificações de partilha) vs. MIT (permissiva).

- Identifica conflitos de licenças ou violações de políticas organizacionais internas.

- Identifica os termos de licenciamento para cada dependência.

- Remediação de vulnerabilidades e auto-triagem

- Fornece recomendações acionáveis

- Sugere actualizações para versões corrigidas (muitas vezes criando automaticamente Pull Requests)

- Ligações para avisos de segurança.

- Oferece soluções temporárias.

- Dá prioridade às vulnerabilidades com base na gravidade, explorabilidade e impacto no tempo de execução (auto-triagem).

- Fornece recomendações acionáveis

- Monitorização e relatórios contínuos

- Examina periodicamente a base de código para detetar vulnerabilidades emergentes e actualiza os SBOM.

- Mantém a visibilidade em tempo real dos componentes do SO, das suas versões e dos riscos associados.

As 10 principais ferramentas SCA comprovadas pela indústria

(Por ordem alfabética)

Se está à procura de ferramentas SCA e não sabe por onde começar, eis uma lista de 10 ferramentas que consideramos líderes do sector, seguidas das suas principais caraterísticas e eventuais desvantagens.

1. Segurança do Aikido

O Aikido Security é uma plataforma de segurança sem sentido focada no desenvolvedor que combina 9 scanners diferentes em uma única plataforma, protegendo-o de código a código.

O Aikido adota uma abordagem diferente para a verificação de dependências de código aberto, priorizando as vulnerabilidades com base em fatores de risco do mundo real, em vez de confiar apenas nas pontuações CVSS, e também verifica malware, riscos de licença e pacotes inativos.

Caraterísticas principais:

- Priorização de vulnerabilidades com base em riscos: Concentra-se em problemas exploráveis, considerando a sensibilidade dos dados e a acessibilidade da vulnerabilidade, reduzindo o ruído de CVEs irrelevantes.

- Deteção avançada de malware: Identifica scripts maliciosos ocultos e tentativas de exfiltração de dados nos principais ecossistemas, como NPM, Python, Go e Rust.

- Análise de acessibilidade: Usa um mecanismo robusto para identificar e priorizar vulnerabilidades acionáveis, eliminando falsos positivos e duplicatas.

- Fluxos de trabalho de correção automatizados: Integra-se com ferramentas como Slack, Jira e GitHub Actions para automatizar a emissão de bilhetes, notificações e políticas de segurança.

- Scanner local CLI: Permite uma verificação segura e auto-hospedada para equipas que lidam com dados sensíveis, garantindo a conformidade com a privacidade e as normas regulamentares.

- Design centrado no desenvolvedor: Incorpora a segurança diretamente nos fluxos de trabalho, oferecendo orientações claras e acionáveis, adaptadas ao impacto específico nas bases de código.

- Preços diretos: Previsível e económico, com poupanças até 50% em comparação com a concorrência.

2. Apiiro

A Apiiro combina a análise profunda do código com a monitorização do comportamento em tempo de execução para identificar e dar prioridade às vulnerabilidades exploráveis e aos riscos de código aberto, fornecendo informações abrangentes e simplificando a correção diretamente nos fluxos de trabalho dos programadores.

Caraterísticas principais:

- Análise de risco abrangente: Avalia os riscos de código aberto para além dos CVEs, incluindo projectos não mantidos, conflitos de licenciamento e práticas de codificação inseguras.

- Simulações de testes de penetração: Confirma a possibilidade de exploração de vulnerabilidades com base no contexto de tempo de execução para dar prioridade aos riscos críticos.

- Gráfico de risco e plano de controlo: Mapeia as cadeias de fornecimento de OSS e automatiza os fluxos de trabalho, as políticas e os processos de correção para abordar os riscos de forma eficaz.

- SBOMs estendidos (XBOM): Fornece uma visão em tempo real, baseada em gráficos, de dependências e riscos associados, incluindo CI/CD e recursos de nuvem.

- Remediação centrada no desenvolvedor: Incorpora alertas contextualizados e atualizações de versão seguras em fluxos de trabalho e ferramentas de desenvolvedores existentes.

Desvantagens:

- Custo elevado: Requer um contrato anual mínimo de 35.400 dólares para 50 lugares, o que pode não ser adequado para organizações mais pequenas.

- Integração complexa: Funcionalidades avançadas como gráficos de risco e XBOMs podem exigir uma curva de aprendizagem acentuada para os novos utilizadores.

3. Arnica

O Arnica integra-se diretamente com os sistemas SCM para monitorizar continuamente as alterações e dependências de código em tempo real, fornecendo deteção precoce de vulnerabilidades, gestão dinâmica de inventário e orientação de correção acionável para garantir que a segurança é incorporada no ciclo de vida do desenvolvimento.

Caraterísticas principais:

- SCA sem pipelines: elimina configurações complexas de pipelines ao integrar-se nativamente com ferramentas como GitHub, GitLab e Azure DevOps para verificar cada commit em tempo real.

- Inventário de Dependência Dinâmica: Mantém um inventário atualizado de todos os pacotes externos, licenças e riscos associados.

- Priorização da explorabilidade: Correlaciona os scorecards OpenSSF e a inteligência de ameaças EPSS para calcular as pontuações de risco de explorabilidade para cada vulnerabilidade.

- Alerta contextual: Fornece alertas detalhados e prescritivos aos intervenientes relevantes com orientação de correção passo a passo, incluindo correcções automatizadas com um clique.

- Ciclo de feedback contínuo: Fornece feedback de segurança imediato aos programadores, promovendo uma gestão precoce e contínua das vulnerabilidades.

Desvantagens:

- Recursos gratuitos limitados: As funcionalidades avançadas requerem planos pagos, a partir de $8 por identidade por mês.

- Custos de dimensionamento: Os custos aumentam com o número de identidades, o que pode ser uma preocupação para grandes equipas ou organizações.

4. Código cíclico

O Cycode fornece visibilidade de ponta a ponta sobre vulnerabilidades de código aberto e violações de licença, examinando o código do aplicativo, pipelines de CI/CD e infraestrutura, oferecendo monitoramento em tempo real, geração automatizada de SBOM e correção escalonável diretamente integrada aos fluxos de trabalho do desenvolvedor.

Caraterísticas principais:

- Varredura abrangente: Analisa o código do aplicativo, os arquivos de compilação e os pipelines de CI/CD em busca de vulnerabilidades e violações de licença.

- Monitorização em tempo real: Utiliza um gráfico de conhecimento para identificar desvios e potenciais vectores de ataque à medida que estes ocorrem.

- Gerenciamento de SBOM: Gera SBOMs atualizados nos formatos SPDX ou CycloneDX para todas as dependências.

- Remediação integrada: Fornece contexto CVE, atualizações sugeridas, correções com um clique e solicitações automatizadas para acelerar a aplicação de patches.

- Correções escalonáveis: Isto permite resolver vulnerabilidades em todos os repositórios numa única ação.

Desvantagens:

- Transparência de preços: Requer um contacto direto para a determinação do preço, com estimativas que sugerem 350 dólares por cada programador monitorizado anualmente.

- Custo para equipas maiores: O preço pode tornar-se proibitivo para organizações com muitos programadores.

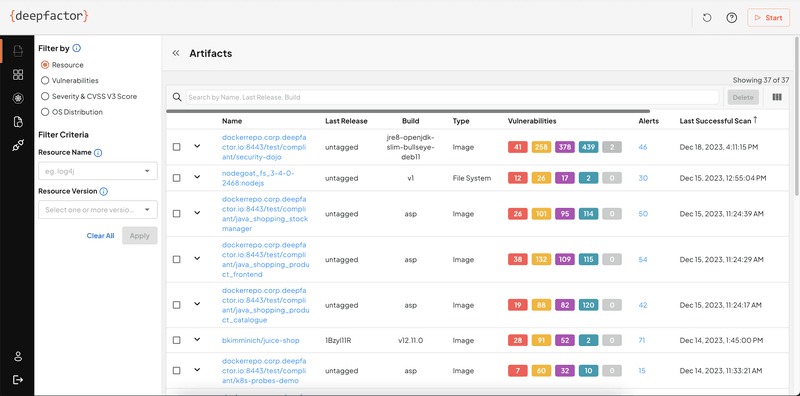

5. Fator de profundidade

O DeepFactor combina varredura estática com monitoramento de tempo de execução ao vivo para gerar SBOMs abrangentes, mapear dependências e identificar riscos exploráveis, analisando padrões de execução do mundo real e comportamentos de tempo de execução, oferecendo uma visão contextualizada das vulnerabilidades para agilizar a correção.

Caraterísticas principais:

- Acessibilidade em tempo de execução SCA: verifica se as vulnerabilidades são exploráveis através da análise de caminhos de código executados, fluxos de controlo e traços de pilha.

- Geração dinâmica de SBOM: Identifica todas as dependências, incluindo componentes "fantasma" não declarados, combinando análise estática e de tempo de execução.

- Políticas de segurança personalizáveis: Permite que as organizações definam regras condicionais e accionadores exclusivos com base nas suas necessidades de segurança específicas.

- Correlação inteligente de alertas: Consolida problemas relacionados em alertas acionáveis com contexto detalhado, reduzindo o ruído da triagem.

- Informações granulares sobre o tempo de execução: Observa o comportamento do aplicativo em operações de arquivo, uso de memória, atividade de rede e muito mais.

Desvantagens:

- Preços: Os custos podem aumentar rapidamente para equipas maiores, com o plano tudo-em-um a $65/desenvolvedor/mês.

- Suporte limitado a linguagens: A análise de acessibilidade em tempo de execução suporta atualmente um subconjunto de linguagens (PHP, Kotlin, Go, Ruby, Scala), que pode não abranger todos os casos de utilização.

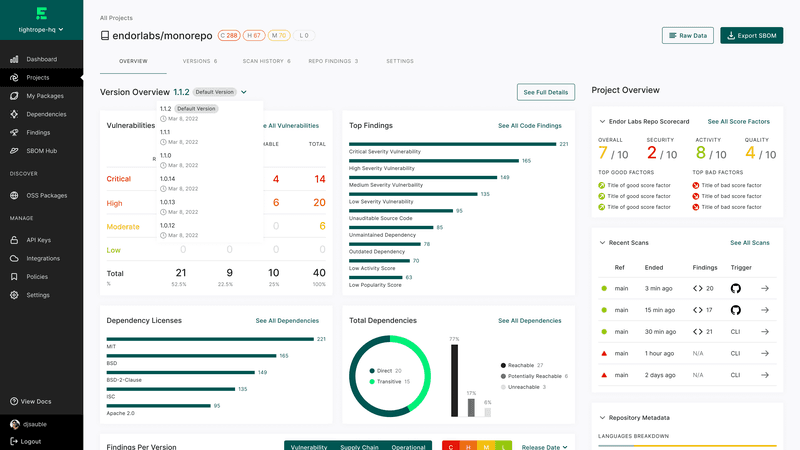

6. Laboratórios Endor

O Endor Labs aprimora a varredura de SCA inspecionando o código-fonte para criar SBOMs dinâmicos, identificar vulnerabilidades críticas e detetar padrões de codificação inseguros, malware e dependências inativas, permitindo que as equipes de DevSecOps se concentrem nos riscos mais exploráveis com insights acionáveis e suporte de conformidade regulamentar.

Caraterísticas principais:

- Análise granular de dependências: Mapeia todas as dependências declaradas e "fantasmas" através da inspeção do código-fonte, e não apenas dos ficheiros de manifesto.

- Análise de acessibilidade: Identifica vulnerabilidades realisticamente exploráveis no contexto da aplicação para reduzir o ruído.

- Pontuação do Endor: Fornece uma avaliação abrangente da saúde dos pacotes OSS, tendo em conta o histórico de segurança, o apoio da comunidade e a manutenção.

- Relatórios SBOM e VEX automatizados: Actualiza continuamente os inventários de dependência e as classificações de vulnerabilidade com um contexto de acessibilidade aprofundado.

- Capacidades de deteção avançadas: Inclui mecanismos de regras para sinalizar malware, padrões inseguros, expansão de dependências e violações de licenças.

Desvantagens:

- Custo de entrada elevado: Os planos pagos começam em 10.000 dólares anuais, o que os torna menos acessíveis para as organizações mais pequenas.

- Complexidade para novos utilizadores: As funcionalidades abrangentes e a análise aprofundada podem exigir tempo de integração para as novas equipas.

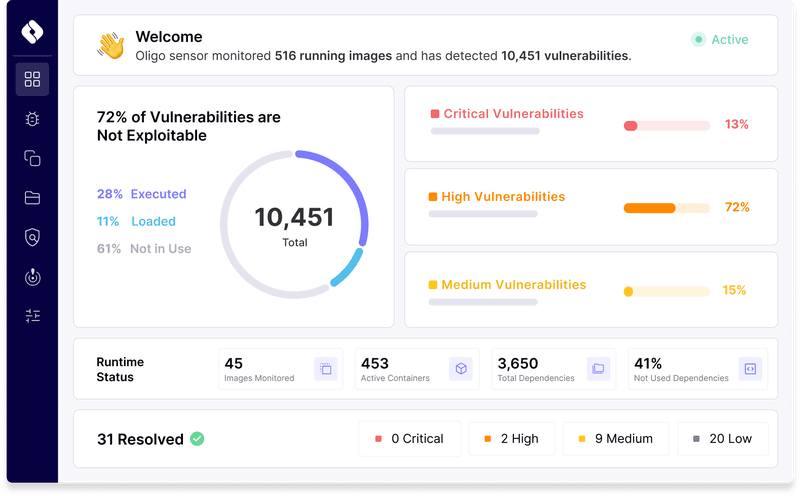

7. Segurança dos Oligo

A Oligo adota uma abordagem exclusiva para SCA, monitorando bibliotecas em tempo de execução, tanto em testes quanto em produção, para detetar vulnerabilidades que os scanners tradicionais não detectam. A Oligo oferece correções acionáveis com base no contexto e no ambiente do aplicativo. Aproveitando uma extensa base de conhecimento de perfis de comportamento de bibliotecas e monitoramento em tempo real, a Oligo identifica vulnerabilidades de dia zero, uso inadequado de bibliotecas e ameaças específicas de tempo de execução, garantindo que as equipes de DevSecOps resolvam problemas críticos com eficiência.

Caraterísticas principais:

- Monitorização do tempo de execução: Acompanha o comportamento da biblioteca durante os testes e a produção para detetar desvios e vulnerabilidades.

- Perfilamento baseado em eBPF: Utiliza o monitoramento no nível do kernel do Linux para obter visibilidade inigualável do comportamento em tempo de execução.

- Políticas e gatilhos automatizados: Fluxos de trabalho de segurança personalizáveis e alertas em tempo real através de ferramentas como Slack e Jira.

- Deteção de vulnerabilidades de dia zero: Identifica ameaças antes que elas sejam conhecidas publicamente, evitando ataques de dia zero.

- Priorização contextual de vulnerabilidades: Considera o ambiente e o estado de execução da biblioteca para priorizar as ameaças de forma eficaz.

Desvantagens:

- Transparência de preços: Requer uma demonstração para aceder a detalhes de preços; não estão disponíveis informações de preços padronizadas ou de auto-atendimento.

- Limitações da plataforma: Principalmente centrado no Linux devido à dependência da tecnologia eBPF.

8. Semgrep

O Semgrep é uma plataforma abrangente de segurança da cadeia de fornecimento que analisa todo o fluxo de trabalho de desenvolvimento, tirando partido da correspondência de padrões ligeiros e da análise de acessibilidade para detetar vulnerabilidades e antipadrões diretamente exploráveis no seu código, ao mesmo tempo que oferece regras personalizáveis e visibilidade de dependências em tempo real.

Caraterísticas principais:

- Varredura de ponta a ponta: Monitora IDEs, repositórios, pipelines de CI/CD e dependências para ameaças à segurança e antipadrões.

- Análise de acessibilidade: Identifica se as vulnerabilidades assinaladas são ativamente exploráveis na sua aplicação, reduzindo o ruído desnecessário.

- Pesquisa de dependências: Fornece fluxos ao vivo e consultáveis de pacotes e versões de terceiros para resposta a ameaças em tempo real e planeamento de actualizações.

- Registo Semgrep: Apresenta mais de 40.000 regras pré-construídas e contribuídas pela comunidade, com opções para criação de regras personalizadas.

- Amplo suporte a linguagens: Suporta mais de 25 linguagens de programação modernas, incluindo Go, Java, Python, JavaScript e C#.

- Integrações perfeitas: Funciona de imediato com o GitHub, o GitLab e outros sistemas populares de controlo de versões.

Desvantagens:

- Preços para equipas maiores: Os custos aumentam rapidamente para equipas de média e grande dimensão ($110/contribuinte/mês para 10+ contribuidores).

- Complexidade de personalização: Escrever e gerir regras personalizadas pode exigir um esforço adicional para equipas menos experientes.

9. Snyk

O Snyk tornou-se o padrão de ouro para as ferramentas tradicionais de SCA, cria árvores de dependência detalhadas, identifica dependências aninhadas e cria esforços de correção priorizados com base em fatores de risco do mundo real e explorabilidade. O Snyk se encaixa nos fluxos de trabalho do desenvolvedor com painel de controle, ferramentas CLI / IDE, fornece correções acionáveis e ajuda a garantir a conformidade com a licença de código aberto.

Caraterísticas principais:

- Mapeamento de árvores de dependência: Constrói gráficos hierárquicos para detetar vulnerabilidades em dependências diretas e transitivas e rastrear o seu impacto.

- Pontuação de prioridade proprietária: Classifica as vulnerabilidades com base na capacidade de exploração, no contexto e no impacto potencial, garantindo o foco nas ameaças críticas.

- Snyk Advisor: Avalia mais de 1 milhão de pacotes de código aberto quanto à segurança, qualidade e manutenção para ajudar os desenvolvedores a escolher as melhores dependências.

- Base de dados de vulnerabilidades: Mantém uma base de dados robusta de mais de 10 milhões de vulnerabilidades de código aberto, examinadas manualmente para garantir a exatidão e conhecimentos acionáveis.

- Integração perfeita: Funciona com sistemas populares de controlo de versões, pipelines de CI/CD e IDEs para analisar o código e as dependências em tempo real.

- Políticas personalizáveis: Permite que as organizações apliquem regras específicas para o tratamento de vulnerabilidades e conformidade de licenças.

Desvantagens:

- Custo das funcionalidades avançadas: Embora o plano gratuito seja básico, as funcionalidades avançadas para equipas maiores requerem planos de nível superior, que podem ser dispendiosos.

- Dependência da verificação manual: A dependência da verificação manual de vulnerabilidades pode atrasar as actualizações de ameaças recentemente descobertas.

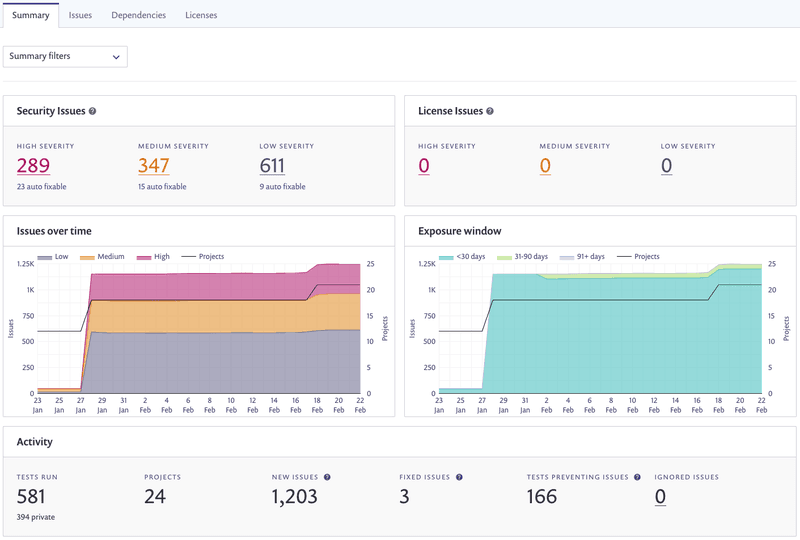

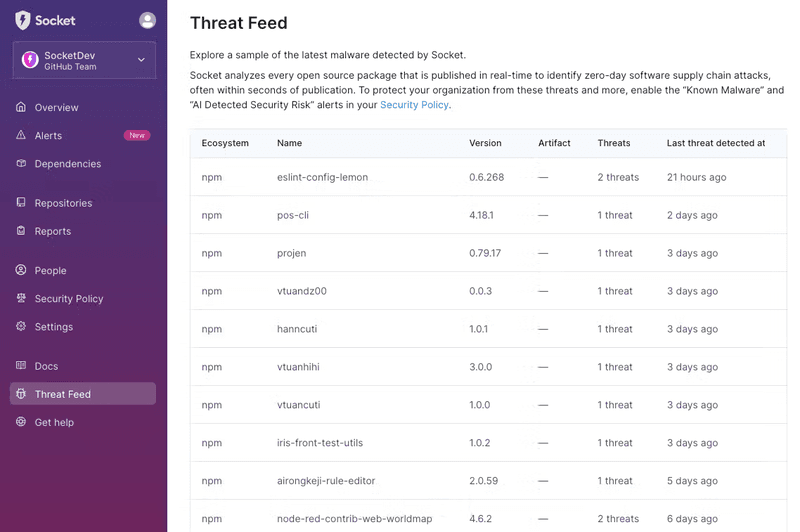

10. Segurança de sockets

A Socket utiliza a inspeção profunda de pacotes e a análise do comportamento em tempo de execução para detetar proactivamente ameaças à cadeia de fornecimento, vulnerabilidades de dia zero e anomalias em dependências de código aberto, garantindo uma proteção abrangente para além da análise tradicional baseada em SBOM.

Caraterísticas principais:

- Inspeção profunda de pacotes: Monitora o comportamento das dependências em tempo de execução, incluindo interações de recursos e solicitações de permissão, para detetar comportamentos de risco.

- Deteção proactiva de ameaças: Identifica vulnerabilidades de dia zero, riscos de typosquatting e ataques à cadeia de fornecimento antes de serem divulgados publicamente.

- Integração de pull requests: Analisa automaticamente as dependências com cada solicitação pull e fornece comentários acionáveis do GitHub, garantindo a mitigação antecipada de riscos.

- Visão geral das dependências: Oferece informações sobre dependências diretas e transitivas, fornecendo um gráfico de dependências completo com detalhes e ligações críticos.

- Avaliação de risco de manutenção: Avalia a atividade do responsável pela manutenção, as actualizações da base de código e a validação social para assinalar potenciais riscos nos pacotes OSS.

Desvantagens:

- Suporte a idiomas: Limitado a dependências JavaScript, Python e Go, o que pode restringir a utilização por equipas que trabalham noutras linguagens.

Escolher o scanner de dependências OSS correto

A escolha da ferramenta SCA correta dependerá das necessidades específicas do seu projeto e da tecnologia que utiliza. É importante notar que a AFC é apenas uma parte de um plano de segurança de aplicações abrangente e que a utilização de uma ferramenta de AFC autónoma implicará a necessidade de integração com vários fornecedores diferentes. As soluções tudo-em-um, como a segurança Aikido, não são apenas atractivas em

Quer ver o Aikido em ação? Registe-se para analisar os seus repositórios e obter os seus primeiros resultados SCA em menos de 2 minutos.

3 passos fundamentais para reforçar a conformidade e a gestão do risco

Uma estratégia de segurança robusta já não é uma coisa boa de se ter. É essencial para manter a competitividade e a confiança no mercado. As equipas de segurança estão sob pressão constante para resolver rapidamente as vulnerabilidades e manter a conformidade, ao mesmo tempo que aumentam as operações comerciais. Neste blogpost, Roeland Delrue e Sonali Samantaray, cofundador da Aikido Security e Engenheiro de Soluções Sénior da Sprinto, respetivamente, partilham a sua experiência em soluções de segurança de escala que equilibram o risco, o crescimento e os requisitos de conformidade. Como líderes em gestão de vulnerabilidades e automação de conformidade, eles fornecem insights acionáveis para ajudar as organizações a proteger seu caminho de crescimento.

1. Mantenha-se a par dos riscos

À medida que as organizações crescem, o seu perfil de risco aumenta. Com cada novo processo, cliente ou ponto de contacto de dados, o cenário de segurança expande-se, tornando mais difícil para as equipas identificar, avaliar e priorizar as vulnerabilidades. Sem uma abordagem integrada e em tempo real, os riscos podem acumular-se e o potencial de danos - reputacionais ou financeiros - pode multiplicar-se. Uma pequena configuração incorrecta ou uma vulnerabilidade negligenciada pode expor milhões de pontos de dados sensíveis ou interromper as operações.

Como refere Roeland, "a segurança não é apenas uma proteção - é uma parte crucial da capacidade da sua empresa para crescer e ganhar confiança. Se não estiver a gerir o risco, os seus clientes aperceber-se-ão - e poderão decidir ir a outro lado. Concentrar-se nos esforços de segurança certos ajuda-o a criar essa confiança e a impulsionar o crescimento do negócio."

Ao automatizar as ferramentas de segurança com uma gestão de conformidade integrada, as organizações podem simplificar o acompanhamento dos riscos, reduzir a correção manual e garantir a conformidade em tempo real - permitindo que as equipas se concentrem em medidas de segurança proactivas em vez de remendos reactivos. As ferramentas automatizadas ajudam as equipas ao fornecer visibilidade em tempo real, reduzindo o cansaço dos alertas e simplificando a conformidade, criando uma base que suporta a gestão proactiva do risco.

2. Dar prioridade a uma correção eficaz

A gestão de uma lista crescente de vulnerabilidades e riscos pode rapidamente tornar-se avassaladora. Quando confrontadas com dezenas ou mesmo centenas de alertas de segurança, as equipas caem frequentemente num ciclo de fadiga de alertas - em que o grande volume de notificações as dessensibiliza para os riscos em questão. Isto pode levar à paralisia da análise, em que a tomada de decisões se torna mais difícil e o progresso abranda porque há demasiados problemas para resolver ao mesmo tempo. De acordo com Roeland, este volume pode comprometer a eficácia dos esforços de correção.

"Quando sobrecarrega a sua equipa com centenas de problemas, as hipóteses de resolverem qualquer um deles de forma eficaz diminuem significativamente. Trata-se de dar prioridade aos problemas mais críticos, para que a sua equipa se possa concentrar no que realmente importa. Esta abordagem direcionada não só reduz o cansaço dos alertas, como também garante que os problemas resolvidos são os que terão maior impacto", afirma Roeland.

Para evitar esta armadilha, é fundamental concentrar os seus esforços de segurança no que é mais importante. As ferramentas que destacam os problemas mais urgentes - e não apenas os mais numerosos - ajudam as equipas a fazer progressos significativos. Com prioridades claras para a correção, as organizações podem reduzir o risco de vulnerabilidades críticas escaparem por entre as fendas.

Sem o foco certo, as equipas acabam por ficar num estado reativo constante. Mas uma abordagem orientada - em que se pode tratar imediatamente de questões de alto risco - permite que as equipas saiam do ciclo reativo e dediquem tempo a medidas de segurança proactivas.

"Sem o foco certo", explica Sonali, "as equipas acabam por ficar num estado reativo constante. Mas uma abordagem direcionada - em que se pode tratar imediatamente de problemas de alto risco - permite que as equipas saiam do ciclo reativo e dediquem tempo a medidas de segurança proactivas." Ao dar prioridade aos alertas, reduzir os falsos positivos e implementar ferramentas de segurança especializadas, as organizações podem evitar o ciclo de "whack-a-mole" de lidar constantemente com problemas de baixa prioridade e perder os grandes problemas. Ao concentrar os esforços de correção nas vulnerabilidades de elevado impacto, as equipas de segurança podem gerir eficazmente o risco e concentrar-se noutras tarefas de elevado valor, como o desenvolvimento de novas funcionalidades ou o aperfeiçoamento das ofertas de produtos.

3. Centralize a sua postura de segurança

Com tantos componentes, é fácil que os dados de segurança fiquem isolados entre plataformas e equipas. Os dados isolados criam pontos cegos na sua postura de segurança, dificultando a ação rápida e eficiente das equipas de segurança. Esta desconexão pode levar a falhas de conformidade, violações de segurança e atrasos que impedem a sua organização de se expandir de forma segura.

"Ter tudo num só lugar não é apenas uma questão de conveniência", diz Roeland. "Trata-se de obter uma imagem completa e em tempo real do seu cenário de risco e conformidade. Um sistema centralizado facilita a ligação dos pontos, a identificação de lacunas e a priorização de recursos de forma eficaz."

Ter tudo num único local não é apenas uma questão de conveniência. Trata-se de obter uma imagem completa e em tempo real do seu cenário de risco e conformidade. Um sistema centralizado facilita a ligação dos pontos, a identificação de lacunas e a priorização de recursos de forma eficaz.

Uma postura de segurança centralizada reúne todos estes elementos - gestão de vulnerabilidades, acompanhamento da conformidade e avaliação contínua dos riscos - numa visão unificada. Esta abordagem permite que as equipas de segurança vejam todo o seu panorama de uma só vez, identifiquem e resolvam lacunas em tempo real e criem um sistema coeso que está sempre pronto para auditorias. Ao combinar uma solução focada na vulnerabilidade, como o Aikido, com uma plataforma focada na conformidade, como o Sprinto, as organizações podem simplificar as suas práticas de segurança, reduzir os relatórios manuais e garantir que a conformidade e a segurança trabalham lado a lado e não isoladamente.

O caminho a seguir

Navegar no complexo cenário de segurança atual requer uma abordagem que seja simultaneamente proactiva e focada. Ao manterem-se a par dos riscos, dando prioridade à correção eficaz e centralizando a sua postura de segurança, as organizações podem não só melhorar a sua segurança, como também aumentar a sua capacidade de escalar com segurança e confiança. Como Roeland afirma apropriadamente, "A segurança não é um projeto único. É um compromisso contínuo com os seus clientes e com o seu crescimento." Investir nestas etapas não se trata apenas de manter os padrões de segurança - trata-se de permitir o crescimento do negócio, mantendo a confiança do cliente na vanguarda.

Utilizar SprintoGRC + Aikido em conjunto significa que pode obter conformidade mais rapidamente - e mais barato. E quem não gosta de economizar tempo e dinheiro?

Saiba mais sobre a Sprinto aqui. Configure a integração Sprinto x Aikido aqui.

O guia de código aberto da startup para segurança de aplicações

A segurança pode ser um mundo difícil e dispendioso de navegar. Por isso, decidimos criar um guia completo de ferramentas de segurança de código aberto para acabar com as tretas e mostrar quais são as ferramentas mais importantes a implementar, quais os activos que precisa de proteger e como pode criar um plano de segurança a longo prazo utilizando apenas ferramentas gratuitas e de código aberto.

Quais são as ferramentas mais importantes?

Existem aparentemente inúmeras ferramentas de segurança disponíveis, o primeiro passo é sempre decidir por onde começar. Embora possa ser sempre diferente consoante as especificidades, recomendamos sempre que se comece pelo que é mais fácil para os atacantes. Certifique-se de que a sua infraestrutura de nuvem é segura, de que não tem segredos que os atacantes possam encontrar facilmente, de que não há simples erros de codificação que conduzam a erros e de que não tem vulnerabilidades críticas na sua cadeia de fornecimento de código aberto. A partir daí, pode implementar mais ferramentas para melhorar a segurança e implementar mais boas práticas ao longo do ciclo de vida do desenvolvimento de software.

Que ferramentas estão disponíveis?

Há muitas ferramentas de código aberto excelentes disponíveis e muito dependerá da sua pilha e das suas necessidades exactas, mas abaixo estão algumas das que consideramos serem o padrão de ouro e um ótimo ponto de partida.

CSPM (Gestão da postura de segurança na nuvem)

Cloudsploit

O CSPM é uma ferramenta essencial para proteger os nossos activos na nuvem, o Cloudsploit é um CSPM de código aberto. O projeto detecta riscos de segurança em contas de infra-estruturas de nuvem, incluindo Amazon Web Services (AWS), Microsoft Azure, Google Cloud Platform (GCP) e Oracle Cloud Infrastructure (OCI).

Deteção de segredos

Trufflehog | gitleaks.

Os segredos são alvos de elevado valor para os atacantes, uma vez que permitem movimentos laterais rápidos para novos sistemas. De facto, os segredos são utilizados em 83% das violações. É essencial detectá-los onde se encontram, especialmente nos seus repositórios git. Duas das melhores ferramentas de código aberto para detetar segredos são o Trufflehog e o gitleaks.

SCA (Software Composition Analysis)

Trivy | Dependency-Check | Dependency-Track

As dependências de código aberto constituem 85% do código das nossas aplicações, o que pode significar que os atacantes conhecem o seu código melhor do que você! É fundamental que saibamos quais os componentes de código aberto que contêm vulnerabilidades. As ferramentas SCA analisam as dependências de código aberto que utilizamos nas nossas aplicações e determinam quais as vulnerabilidades conhecidas. Trivy, Dependency-Check e Dependecy-Track são excelentes ferramentas para nos ajudar a compreender os nossos riscos de código aberto.

SAST (Teste estático de segurança de aplicações)

Bandit | Breakeman| GoSec |SemGrep

O SAST analisa o seu código-fonte em busca de erros que podem levar a problemas de segurança. Alguns dos erros mais comuns que o SAST pode descobrir são as vulnerabilidades de injeção, falhas de encriptação e buffer overflows. As ferramentas que escolher terão de ser específicas para a sua pilha de tecnologia específica. Algumas boas opções são Bandit (Python), Breakeman (Ruby), GoSec (Go) e SemGrep (Generic).

DAST (Dynamic Application Security Testing)

Nuclei | Zap

As ferramentas DAST funcionam como um hacker automatizado que executa ataques contra os seus domínios para descobrir vulnerabilidades exploráveis, o que também é por vezes referido como monitorização de superfície. Duas excelentes ferramentas de código aberto são Nuclei e Zap.

Deteção de malware

Phylum

As ferramentas SCA clássicas baseiam-se em vulnerabilidades que foram divulgadas publicamente. A deteção de malware tem a ver com a descoberta de código malicioso dentro de pacotes que podem não ter sido relatados. Phylum é uma ótima ferramenta para isso, embora tecnicamente não seja completamente de código aberto, mas tem uma versão gratuita que pode ser usada com sua ferramenta de varredura CLI.

Digitalização IaC

Checkov

A infraestrutura como código permitiu-nos aprovisionar e implementar com mais confiança e facilidade a infraestrutura de nuvem. No entanto, isso pode levar a uma configuração incorrecta que introduz problemas de segurança. As ferramentas CSPM discutidas anteriormente podem encontrar erros na sua infraestrutura de nuvem, enquanto a verificação IaC pode evitar que os erros ocorram antes da implantação. O Checkov é uma óptima ferramenta que pode analisar estes problemas de segurança

Firewall na aplicação

Zen-Node | Zen Python

Tem havido uma tendência real sobre a mudança para a esquerda na segurança (movendo a segurança mais cedo no ciclo de vida), embora isso seja ótimo, não devemos negligenciar o outro lado disso e implementar segurança para nossas aplicações em execução. O Zen by Aikido é um firewall in-app de código aberto que pode bloquear ataques como injeção em tempo de execução, adicionando um nível secundário de proteção. Zen-Node | Zen Python

Componentes em fim de vida

endoflife.date

Um grande risco da nossa cadeia de fornecimento de código aberto são os componentes que já não estão a ser mantidos. O endoflife.date é uma excelente base de dados de projectos que já não estão a ser mantidos e que não devem ser utilizados em produção.

Proteção da licença

Trivy

É importante estar ciente de que está a utilizar a licença de código aberto correta com a sua aplicação. O Trivy fornece excelentes informações sobre os tipos de licença de código aberto e a forma como estão a ser utilizados.

As ferramentas de código aberto são tão boas como as versões comerciais?

As ferramentas de código aberto podem ter uma qualidade muito elevada em termos das suas capacidades de digitalização. No entanto, as ferramentas comerciais trazem mais para a mesa quando se trata de redução de ruído, remediação e monitorização. Muitas ferramentas comerciais, como o Aikido, utilizam scanners de código aberto. Não deve ter medo de utilizar ferramentas de código aberto, mas tenha em atenção que a utilização de ferramentas de código aberto, especialmente à medida que cresce, exigirá muito tempo de engenharia.

Porquê utilizar ferramentas de segurança de código aberto

- Não há barreiras à entrada (o arranque é rápido e gratuito)

- O código-fonte aberto é uma óptima ferramenta para obter a adesão da administração (estas ferramentas podem ser utilizadas para destacar problemas de segurança)

- Scanners de alta qualidade (muitas ferramentas de código aberto têm as mesmas capacidades de digitalização)

- Apoio comunitário

Porque não utilizar ferramentas de segurança de código aberto

- Configuração difícil, as ferramentas de código aberto utilizam uma manta de retalhos de linguagens e estruturas, pelo que é difícil pô-las a funcionar corretamente.

- As ferramentas ruidosas e de código aberto tendem a centrar-se na descoberta, pelo que podem trazer muitos falsos positivos se não forem criadas camadas adicionais de filtragem.

- Apoio limitado, se as ferramentas se avariarem, fica por sua conta

- Sem RBAC. No desenvolvimento moderno, é importante ter toda a equipa envolvida. A segurança de código aberto não permite qualquer filtragem entre funções, o que a torna um fardo pesado para a equipa de segurança.

Não existe uma resposta correta para a escolha de ferramentas de código aberto em vez de ferramentas comerciais e ambas têm o seu lugar .

A diferença do Aikido

Se está a investigar ferramentas de segurança de código aberto, é provável que tenha chegado ou venha a chegar à conclusão de que as ferramentas comerciais são caras, enquanto as ferramentas de código aberto requerem muito trabalho para poderem ser centralizadas num painel de controlo. Na Aikido, compreendemos esse desafio e criámos um produto que reúne projectos de código aberto, centralizados num único painel de controlo, que contextualiza todos os problemas de segurança com fluxos de trabalho de correção e de triagem automática. Isto permite-lhe ter o poder de uma grande ferramenta comercial por uma fração do preço.

Comece a trabalhar gratuitamente

.jpg)