Bem-vindo ao nosso blogue.

SAST vs DAST: O que é preciso saber.

Então, está à procura de SAST e DAST. Ou, está a tentar perceber o que são as ferramentas SAST e DAST: Quais são as principais diferenças? Como é que as utiliza em conjunto? Precisa delas?

Está no sítio certo. Vamos mergulhar no assunto.

Mas primeiro, o TL;DR:

- TL;DR: O SAST verifica se o seu código tem vulnerabilidades antes de a sua aplicação ser executada, enquanto o DAST testa a sua aplicação enquanto está a ser executada para encontrar problemas que surgem em tempo real.

- O SAST é como um especialista em desenvolvimento a rever o seu código, o DAST é como um hacker a tentar entrar.

- A utilização conjunta de ambos ajuda a detetar problemas de segurança desde o início até à implementação e garante a segurança da sua aplicação.

- Plug sem vergonha 😇 - se estão à procura de SAST & DAST , dá-nos uma vista de olhos. Obtenha o seu SAST & DAST coberto, para que possa voltar a construir.

SAST E DAST: O que precisa de saber

Os testes estáticos de segurança das aplicações (SAST) e os testes dinâmicos de segurança das aplicações (DAST) são dois métodos essenciais na segurança das aplicações que ajudam a identificar vulnerabilidades no software.

O que é o SAST?

O SAST, ou teste estático de segurança de aplicações, é um método de teste que analisa o código-fonte de uma aplicação num estado estático ou não-executável. É uma técnica de teste de "caixa branca".

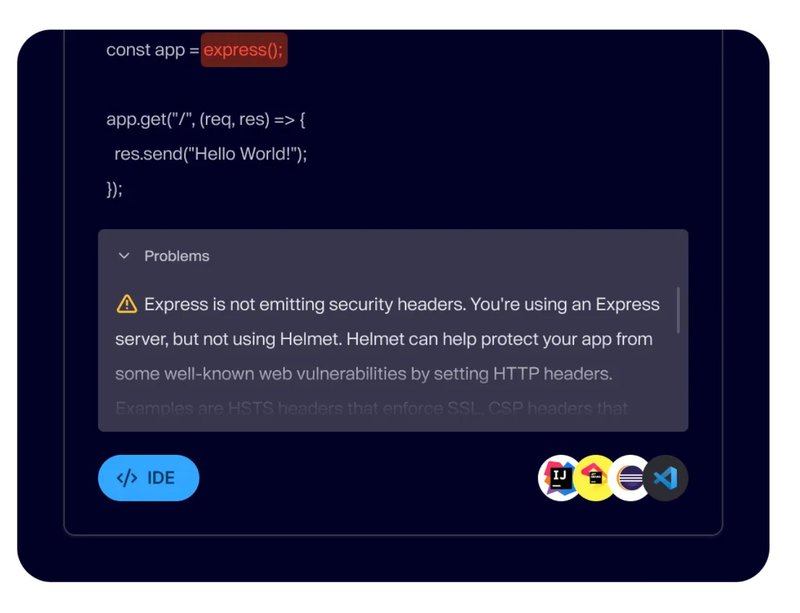

O SAST permite que os programadores identifiquem vulnerabilidades no início do processo de desenvolvimento (SDLC), como o desenvolvimento de código ou as fases de revisão de código. As ferramentas SAST são fáceis de integrar em pipelines de CI/CD e IDEs, para que possa proteger o seu código à medida que este é escrito e analisar o seu código antes de submeter as alterações ao repositório.

O SAST pode detetar vulnerabilidades como injeção de SQL, XSS (cross-site scripting), credenciais codificadas e outras vulnerabilidades do Top 10 da OWASP. As ferramentas SAST, como o Aikido SAST, analisam e comparam o seu código com bases de dados de vulnerabilidades de segurança conhecidas, como a National Vulnerability Database (NVD).

Pense assim, o SAST é como ter um especialista a rever o seu código com um pente fino, que lhe dá feedback imediato sobre os problemas que descobre.

Dito isso, o SAST é limitado e não pode ser usado para detetar vulnerabilidades específicas do ambiente ou do tempo de execução, como erros de configuração ou dependências de tempo de execução. A verificação de código requer a escolha de uma ferramenta SAST que suporte a sua linguagem de programação.

Porque é que o SAST é importante?

Esta deteção precoce é crucial, pois permite que os programadores resolvam os problemas antes de a aplicação ser implementada, tornando mais fácil e menos dispendiosa a correção atempada dos problemas. O SAST é uma segurança proactiva, que pode poupar muito tempo - e dores de cabeça - no futuro.

O que é a DAST?

DAST, ou Dynamic Application Security Testing, é um método de teste que avalia uma aplicação enquanto esta está a ser executada.

Enquanto o SAST vê dentro do seu código-fonte, o DAST não requer acesso ao código-fonte. Em vez disso, a DAST adopta uma abordagem externa para testar a segurança das suas aplicações.

A DAST simula ataques à aplicação da mesma forma que um hacker o faria. Trata-se de uma técnica de "caixa negra".

A DAST também pode ser designada por "monitorização da superfície", uma vez que testa a superfície ou o front-end da aplicação Web. As ferramentas DAST interagem com a aplicação através da interface do utilizador, testando várias entradas e observando os resultados para identificar vulnerabilidades, como problemas de autenticação, configurações incorrectas do servidor e outras vulnerabilidades em tempo de execução. Uma vez que a DAST funciona em tempo de execução, isso significa que é necessária uma aplicação funcional antes de os testes DAST fazerem sentido, o que normalmente acontece na fase de pré-produção e produção.

Uma vez que a DAST funciona externamente - e utiliza protocolos normalizados como o HTTP para ligar à sua aplicação - a DAST não está ligada a uma linguagem de programação específica, ao contrário da SAST.

Porque é que a DAST é importante?

Este método é importante para detetar problemas que não podem ser detectados antes da implantação. A DAST cobre-o para diferentes categorias de erros. A DAST identifica os riscos que surgem quando a aplicação está a funcionar, como configurações incorrectas do servidor ou da base de dados, problemas de autenticação e encriptação que permitem o acesso não autorizado ou riscos dos serviços Web a que a aplicação se liga.

Utilização conjunta de SAST e DAST

Recomenda-se a utilização conjunta do SAST e do DAST. A combinação do SAST e do DAST oferece uma ampla cobertura do ciclo de vida do desenvolvimento de software. Proteja-se desde o início com o SAST e garanta a sua resiliência no mundo real mais tarde com o DAST. Esta combinação permite que as equipas resolvam as vulnerabilidades em várias fases e, em última análise, conduz a aplicações mais seguras.

Ficha técnica: SAST vs DAST

Abordagem de teste:

- SAST: Teste de caixa branca (de dentro para fora). Não requer uma aplicação em execução, funcionando "como um programador experiente".

- DAST: Teste de caixa preta (outside-in). Requer uma aplicação em execução, testando "como um hacker".

Acesso ao código:

- SAST: Requer acesso ao código-fonte.

- DAST: Não é necessário aceder ao código fonte.

Quando utilizar no ciclo de vida do desenvolvimento de software (SDLC):

- SAST: Usado no início do SDLC. Integrar no seu CI/CD e IDE para proteger o código à medida que este é escrito.

- DAST: Utilizado mais tarde no SDLC, começando na fase de pré-produção e produção.

Tipo de vulnerabilidades detectadas:

- SAST: Detecta problemas de segurança no código-fonte, tais como injeção de SQL, XSS (cross-site scripting) e credenciais codificadas.

- DAST: Detecta vulnerabilidades relacionadas com o tempo de execução e o ambiente, tais como configurações incorrectas.

Principais vantagens:

- SAST: Identifica vulnerabilidades precocemente, permitindo uma correção mais fácil que poupa tempo e dinheiro.

- DAST: Testa o comportamento da aplicação como um verdadeiro atacante faria, cobrindo uma superfície de ataque mais ampla, capturando diferentes categorias de erros (como problemas de configuração) e produzindo baixos falsos positivos.

Principais limitações:

- SAST: Depende da linguagem e da plataforma, pode produzir falsos positivos e não pode descobrir problemas relacionados com o tempo de execução ou o ambiente.

- DAST: Não consegue identificar a origem exacta das vulnerabilidades, requer uma aplicação em execução e as vulnerabilidades são mais dispendiosas de corrigir nesta fase.

Ferramentas populares de código aberto:

- SAST: Semgrep, Bandit, Gosec.

- DAST: ZAP, Núcleos.

Melhores ferramentas SBOM para desenvolvedores: Nossas 2025 escolhas

Manter o controlo de todas as partes de uma aplicação não é tarefa fácil. Os programadores utilizam frequentemente bibliotecas, estruturas e dependências de código aberto, o que torna mais difícil garantir que o software é seguro e fiável.

Uma lista de materiais de software (SBOM) ajuda a listar todos os componentes de uma aplicação. Este inventário permite às organizações gerir os riscos, manter a conformidade e melhorar a cibersegurança.

À medida que os SBOMs se tornam mais importantes, as ferramentas que facilitam a sua criação e gestão são muito procuradas. Este artigo analisa as ferramentas SBOM, as suas principais caraterísticas, vantagens e as principais opções disponíveis atualmente.

Compreender as SBOMs e as necessidades dos programadores

Uma SBOM (Software Bill of Materials) é uma lista de tudo o que está dentro de uma peça de software - bibliotecas, estruturas, dependências, versões e metadados. Ajuda os programadores, as equipas de segurança e as empresas a controlar o que está no seu código.

Acompanhar manualmente as dependências é um pesadelo, especialmente em grandes projectos. As ferramentas SBOM automatizam este processo, analisando o código, identificando os componentes e mantendo os inventários actualizados.

Também assinalam vulnerabilidades e riscos de licenciamento através da verificação de bases de dados conhecidas. Com regulamentos como a ordem executiva Biden de 2021 que exige SBOMs para software federal, ter a ferramenta certa garante a conformidade e facilita as auditorias de segurança.

Principais caraterísticas das principais ferramentas SBOM

Ao escolher ferramentas SBOM, concentre-se naquelas que suportam formatos padrão como OWASP CycloneDX e tags SWID. Estes formatos garantem a compatibilidade, simplificam a partilha de dados e ajudam a cumprir os requisitos regulamentares, melhorando a colaboração com os parceiros. Considere estes aspectos ao selecionar a sua ferramenta SBOM:

- Integração na sua pilha: A ferramenta deve funcionar sem esforço com seus pipelines de CI/CD e sistemas de construção. Isto permite a geração automática de SBOM durante o desenvolvimento, mantendo-os actualizados com as últimas alterações de código e reduzindo o esforço manual.

- Visibilidade de dependência: Uma boa ferramenta SBOM fornece informações claras sobre cadeias de dependência complexas e relações transitivas. Isto ajuda os programadores a compreender potenciais vulnerabilidades e a gerir actualizações em todas as dependências.

- Informações sobre riscos e conformidade: Procure ferramentas que se integrem com bases de dados de vulnerabilidades e licenças. Isto garante avaliações de risco atempadas, dá prioridade aos esforços de correção e ajuda a manter a conformidade legal.

- Interface de fácil utilização: Uma interface simples e intuitiva é essencial. Funcionalidades como a comparação, a edição e a fusão facilitam a colaboração e ajudam os programadores a aceder rapidamente às informações de que necessitam para proteger o software.

Em geral, escolha uma ferramenta que simplifique o seu fluxo de trabalho, aumente a segurança e mantenha o seu software em conformidade.

Melhores geradores de SBOM gratuitos e de código aberto

As ferramentas SBOM de código aberto oferecem uma forma económica de gerir componentes de software, assegurando ao mesmo tempo a transparência e as melhorias orientadas para a comunidade. Estas ferramentas são valiosas para as organizações que dão prioridade a soluções de código aberto e aproveitam as contribuições da comunidade para a melhoria contínua.

1. Syft por Anchore

O Syft, desenvolvido pela Anchore, serve como uma ferramenta versátil de interface de linha de comando (CLI) que extrai SBOMs de imagens de contêineres e sistemas de arquivos. A sua adaptabilidade aos formatos OCI, Docker e Singularity torna-a uma escolha ideal para diversos ecossistemas de contentores. Ao produzir SBOMs em CycloneDX, SPDX e no seu formato proprietário, a Syft alinha-se com as normas da indústria, servindo os programadores e as equipas de segurança.

A Syft integra-se sem esforço nos fluxos de trabalho de desenvolvimento existentes, oferecendo uma solução de gestão de inventário simplificada. É especificamente adequado para ambientes modernos em contentores, permitindo um acompanhamento abrangente dos componentes de software desde o desenvolvimento até à implementação e garantindo uma visão consistente das dependências das aplicações.

2. Trivy

O Trivy by Aqua Security é um poderoso scanner de código aberto concebido para segurança e conformidade. Ele detecta vulnerabilidades, configurações incorretas e segredos expostos em imagens de contêineres, sistemas de arquivos e repositórios de código. Com suporte a vários idiomas e gerenciadores de pacotes, o Trivy se integra perfeitamente aos pipelines de CI/CD, permitindo verificações de segurança automatizadas durante o desenvolvimento.

Como um projeto hospedado no GitHub, o Trivy se beneficia das contribuições contínuas da comunidade, evoluindo para atender aos desafios modernos de segurança. Seu suporte para geração de SBOM nos formatos SPDX e CycloneDX aumenta a transparência e a conformidade, tornando-o uma ferramenta essencial para organizações que priorizam a segurança de software e as práticas recomendadas de código aberto.

Principais ferramentas SBOM comerciais e empresariais

A exploração das ferramentas SBOM empresariais revela soluções concebidas para uma supervisão abrangente do software, oferecendo funcionalidades que vão para além da enumeração de componentes. Estas ferramentas integram-se perfeitamente em ambientes empresariais, proporcionando uma melhor supervisão, conformidade e agilidade operacional.

3. Segurança do Aikido

O Aikido Security destaca-se por fornecer informações detalhadas sobre as dependências diretas e indirectas de software, detectando riscos subtis nos pacotes de software. As suas análises aprofundadas de licenças em ambientes de contentores fornecem às organizações uma compreensão completa dos desafios de conformidade.

Os modelos analíticos avançados do Aikido traduzem termos legais em informações acionáveis, simplificando a gestão do risco. Esta abordagem permite às equipas de segurança dar prioridade às acções de forma eficiente, assegurando uma postura proactiva na mitigação de potenciais ameaças.

4. FOSSA

O FOSSA automatiza a criação de SBOM através de uma profunda integração com sistemas de controlo de versões e pipelines de desenvolvimento, simplificando as operações das equipas de desenvolvimento. Proporciona uma visibilidade abrangente dos componentes de software, mapeando dependências para licenças e vulnerabilidades, apoiando práticas de segurança robustas.

A ferramenta melhora a conformidade e a segurança, fornecendo informações sobre requisitos e vulnerabilidades de licenças de código aberto. Esta capacidade permite às organizações gerir os riscos de forma pró-ativa, assegurando que os problemas são resolvidos antes de entrarem em ambientes de produção.

5. Empresa Anchore

O Anchore Enterprise oferece uma estrutura holística para a gestão de SBOMs, incorporando-se como um elemento fundamental nas estratégias de segurança da cadeia de fornecimento de software. Abrange todo o ciclo de vida dos SBOMs, desde a criação até à monitorização pós-implementação, garantindo uma supervisão e segurança contínuas.

Suportando diversos formatos, o Anchore Enterprise utiliza ferramentas de análise avançadas para detetar vulnerabilidades, fornecendo uma solução abrangente para a gestão de riscos de software. Esta capacidade permite às empresas manter um ambiente de software seguro e compatível, salvaguardando a integridade operacional.

6. Remendar

O Mend integra a geração de SBOM na sua suite de análise de software abrangente, fornecendo capacidades duplas de rastreio de componentes e gestão de vulnerabilidades. Ao oferecer informações sobre licenças e vulnerabilidades de código aberto, Mend facilita a avaliação completa dos riscos, garantindo a qualidade e a conformidade do software.

A ferramenta fornece estratégias de correção e actualiza os SBOMs dinamicamente, alinhando as medidas de segurança com as actividades de desenvolvimento em curso. Esta abordagem suporta operações ágeis, permitindo que as organizações se adaptem rapidamente a ameaças emergentes e mantenham uma cadeia de fornecimento de software resiliente.

Escolher a ferramenta SBOM correta

Tenha em conta estes aspectos para selecionar a solução SBOM correta para a sua pilha:

- Comece com a sua pilha: Escolha uma ferramenta SBOM que se adapte aos seus processos de desenvolvimento e implantação. Procure ferramentas que se integrem perfeitamente aos seus sistemas de compilação e estruturas de automação existentes para manter os SBOMs atualizados automaticamente.

- Conheça os seus requisitos: Compreender os formatos SBOM necessários para a sua indústria ou regulamentos. Escolha ferramentas que suportem formatos estandardizados para garantir a conformidade e uma colaboração sem problemas em toda a sua cadeia de fornecimento de software. -

- Concentre-se na gestão do risco: Selecione ferramentas que ofereçam relatórios claros e detalhados sobre vulnerabilidades e problemas de licenciamento. Uma interface de fácil utilização facilita às equipas a resolução rápida dos riscos e a manutenção da segurança.

- Pense em escalabilidade: Se gere uma grande carteira de software, escolha ferramentas que possam lidar com grandes volumes de componentes sem abrandar. As ferramentas escaláveis garantem uma supervisão fiável à medida que o seu desenvolvimento cresce.

- Pondere as opções de código aberto e comerciais: As ferramentas de código aberto são económicas e flexíveis, enquanto as soluções comerciais fornecem frequentemente funcionalidades avançadas, melhor suporte e integrações mais fortes. Adapte a ferramenta às necessidades da sua organização, tanto para objectivos a curto prazo como para crescimento a longo prazo.

A adoção antecipada de uma ferramenta SBOM ajuda-o a evitar problemas de conformidade e mantém um registo das licenças OSS de risco que a sua equipa possa utilizar. Comece a proteger o seu software agora - experimente oAikido gratuitamente para obter uma visão clara das suas licenças e automatizar a gestão SBOM.

5 alternativas ao Snyk e por que razão são melhores

A Snyk é amplamente reconhecida como uma das principais ferramentas de segurança para desenvolvedores, especialmente quando se trata de encontrar vulnerabilidades em código-fonte aberto, contêineres e infraestrutura como código. No entanto, nenhuma ferramenta é perfeita para todos os cenários e o acesso à plataforma Snyk tem um preço. Dependendo das suas necessidades, pode haver alternativas ao Snyk que ofereçam melhor integração, recursos ou apenas uma melhor relação custo-benefício.

Aqui, vamos analisar 5 alternativas Snyk e porque é que podem ser mais adequadas para a sua organização.

1. Segurança do Aikido

- Porque é que é melhor: tudo-em-um appsec

- Visão geral: O Aikido integra scanners de código aberto numa plataforma de gestão de vulnerabilidades 10 em 1, oferecendo um valor excecional com níveis de preços acessíveis.

- Vantagens:

- Grande ênfase na redução do ruído

- Scanners de vulnerabilidades 10 em 1

- Verificação contínua ao longo de todo o ciclo de desenvolvimento

- Capacidades aprofundadas de aplicação de políticas

- Porque é que pode ser melhor do que o Snyk:

- Embora o Snyk forneça uma boa base de poderosos scanners de segurança, o Aikido é superior para as organizações que necessitam de proteção contra vulnerabilidades, rastreio de licenças e funcionalidades de conformidade abrangentes, especialmente em indústrias altamente regulamentadas - e tudo isto a um preço acessível.

2. Dependabot

- Por que é melhor: Integração perfeita com o GitHub

- Visão geral: Adquirido pelo GitHub, o Dependabot oferece atualizações automáticas de dependências para seus projetos. Ele monitora continuamente suas dependências em busca de vulnerabilidades e gera automaticamente pull requests com atualizações.

- Vantagens:

- Integração nativa com repositórios GitHub

- Pedidos pull e patches automatizados com configuração mínima

- Simples, leve e fácil de utilizar

- Gratuito para repositórios públicos e privados no GitHub

- Porque é que pode ser melhor:

- Se a sua base de código estiver hospedada no GitHub, a integração nativa do Dependabot o torna uma escolha natural. Ele também é totalmente automatizado, o que significa menos trabalho manual em comparação com a abordagem mais interativa do Snyk.

3. SonarQube

- Porque é que é melhor: A qualidade do código encontra a segurança

- Visão geral: O SonarQube é uma ferramenta de segurança e qualidade de código que examina bases de código em busca de códigos maliciosos e vulnerabilidades de segurança, o que o torna uma ótima opção para desenvolvedores que procuram uma ferramenta que combine segurança com integridade de código.

- Vantagens:

- Combina verificações da qualidade do código com a análise de segurança

- Amplo suporte linguístico e plugins criados pela comunidade

- Integra-se com ferramentas populares de CI/CD e pipelines de DevOps

- Relatórios pormenorizados sobre a dívida técnica e as vulnerabilidades

- Porque é que pode ser melhor:

- Suponha que está à procura de uma ferramenta que vai além das vulnerabilidades de segurança e fornece informações sobre a qualidade do código. Nesse caso, a capacidade do SonarQube de destacar problemas de manutenção e desempenho é uma grande vantagem.

4. Clair

- Porque é que é melhor: Foco na segurança de contêineres

- Visão geral: Clair é um scanner de vulnerabilidades de código aberto focado principalmente em imagens de contêineres Docker e OCI. Ele se integra diretamente aos pipelines de contêineres, analisando vulnerabilidades em imagens.

- Vantagens:

- Grande ênfase na segurança de contentores, especialmente para ambientes Kubernetes

- Integração perfeita com registos de contentores como o Docker Hub e o Quay.io

- Código aberto, permitindo a personalização e a integração com outras ferramentas

- Verificação contínua de vulnerabilidades conhecidas

- Porque é que pode ser melhor:

- Embora a Snyk cubra a segurança de contêineres, o foco exclusivo da Clair em contêineres permite que ela ofereça uma abordagem mais refinada e granular. Para organizações que investem profundamente em ambientes em contêineres, a Clair pode fornecer melhor visibilidade e opções de personalização.

5. Segurança Aqua

- Por que é melhor: Segurança nativa da nuvem de ponta a ponta

- Visão geral: O Aqua Security fornece uma solução holística para proteger contêineres, funções sem servidor e outros aplicativos nativos da nuvem. Abrange uma ampla gama de necessidades de segurança, desde a verificação de imagens até à proteção do tempo de execução.

- Vantagens:

- Solução de segurança de ponta a ponta para contentores, sem servidor e Kubernetes

- Fortes capacidades de proteção em tempo de execução

- Deteção de ameaças e monitorização de anomalias em tempo real

- Integra-se com pipelines de CI/CD e várias plataformas de nuvem

- Porque é que pode ser melhor:

- A profundidade da Aqua na segurança nativa da nuvem, especialmente sua deteção de ameaças em tempo real e proteção em tempo de execução, torna-a uma solução mais poderosa para ambientes nativos da nuvem em comparação com a Snyk, que está mais focada na verificação e correção durante a fase de desenvolvimento.

Conclusão

O Snyk é uma ferramenta poderosa, mas estas alternativas podem oferecer melhores soluções, dependendo das suas necessidades específicas. Aikido oferece uma relação custo-benefício superior com uma plataforma tudo-em-um, Dependabot é excelente na integração e automação do GitHub, SonarQube aprimora a qualidade do código e garante a segurança, Clair é especializado em segurança de contêineres e Aqua Security oferece segurança abrangente nativa da nuvem. Em última análise, a melhor ferramenta para a sua organização dependerá dos seus fluxos de trabalho existentes, da complexidade da sua infraestrutura e dos desafios específicos que está a tentar resolver.

Porque é que estamos entusiasmados com a parceria com a Laravel

Estamos entusiasmados por anunciar a nossa nova parceria com Laravel, a estrutura PHP para artesãos de desenvolvimento web.

TL;DR O Laravel ajuda os programadores de PHP a criar o seu melhor trabalho, agora o Aikido ajuda a protegê-lo. 🤝

Laravel é uma estrutura PHP de primeira linha e adorada por centenas de milhares de desenvolvedores em todo o mundo. De facto, mais de 30% da nossa base de utilizadores Aikido já utiliza Laravel.

A partir de hoje, somos o fornecedor preferido de AppSec do Laravel. Os programadores que desenvolvem com Laravel podem proteger diretamente as suas aplicações Forge, novas ou existentes, com apenas alguns cliques - através do Aikido.

Esta integração foi concebida para ajudar os programadores de PHP a garantir a segurança. Os utilizadores do Laravel obtêm uma visão geral instantânea de todos os problemas de segurança do código e da nuvem - com auto-triagem agressiva - para ver o que é importante e como corrigi-lo. Assim, eles podem voltar a construir.

Proteja as suas aplicações PHP desde o dia 0

A Laravel equipa os programadores de PHP com as ferramentas mais avançadas para criar aplicações excepcionais. A Laravel fá-lo através de um conjunto crescente de produtos de destaque como o Forge, o seu principal serviço para ajudar os programadores de PHP a gerir servidores para as suas aplicações. O Forge alimenta mais de 600 mil aplicações PHP.

Quando se trata de criar aplicações excepcionais, construí-las é apenas uma parte. Mantê-las seguras é outra.

Até agora.

A partir da interface do usuário do Forge, os desenvolvedores novos no Aikido podem configurar um espaço de trabalho e conectar seus repositórios. Uma vez conectados, os utilizadores recebem automaticamente problemas de segurança prioritários, completos com tempo estimado de resolução e contexto completo, em todas as suas aplicações PHP. Exatamente onde eles os gerenciam no Forge.

Devido à nossa triagem automática de assinaturas (com 85% menos falsos positivos!), os programadores verão o que realmente importa e orientações passo a passo para corrigir rapidamente problemas críticos.

AppSec à discrição para programadores de PHP

Nós sabemos que a segurança pode ser uma seca. E só se torna mais difícil à medida que se cresce. Aumento da pressão regulamentar, novos esquemas de conformidade, questionários de segurança entediantes de clientes de luxo, ... a lista continua.

Então, achamos que isso é um grande negócio - se você está construindo um novo aplicativo Laravel hoje, você terá AppSec classificado o mais rápido possível. Se já tem aplicações Laravel em produção, o seu caminho para resolver vulnerabilidades críticas de segurança passa de horas ou dias para minutos.

A longo prazo, mais de 600 mil desenvolvedores que usam o Forge terão o AppSec contínuo em suas costas. Começando com feedback instantâneo sobre qualquer novo problema de segurança introduzido via pull request para verificação de malware e muito mais. Eles podem adicionar outros provedores de nuvem, containers e domínios para aproveitar ao máximo nossa segurança "all you can eat".

Os programadores de Laravel também podem tirar partido da nova integração para se libertarem dos crescentes regulamentos e requisitos de conformidade que se lhes deparam, utilizando relatórios de conformidade prontos a utilizar e automatizando os controlos técnicos para obterem SOC2, ISO 27001, HIPAA e muito mais.

Como funciona a integração Aikido-Laravel?

- Quando estiver no Forge, aceda a "Account Settings" (Definições da conta) ou a um site do Forge. Aqui podes encontrar a nova integração do Aikido na barra lateral;

- A partir daí, clique no botão Ligar o espaço de trabalho do Aikido;

- Pedir-lhe-emos que crie uma conta Aikido gratuitamente. Ou inicie sessão na sua conta existente através do GitHub, GitLab, Bitbucket e outros fornecedores de Git;

- Dê ao Aikido autorização para os repositórios relevantes para este site e ambiente de produção. E vamos começar a trabalhar com o nosso famoso scanning rápido;

- Obterá os seus primeiros resultados em menos de 60 segundos. ⚡

Em seguida, pode voltar ao Forge para ver quais os problemas que o Aikido encontrou - completo com a priorização baseada no impacto na sua aplicação e na gravidade da própria vulnerabilidade, e muito mais.

A partir daí, pode sempre clicar no botão Ir para o Aikido a partir de qualquer site, ou nas preferências da sua conta, para aceder a todos os seus novos espaços de trabalho Aikido.

Para obter detalhes completos sobre o seu funcionamento, consulte os documentos.

Gosta mais de aprender visualmente? Confira este vídeo passo a passo diretamente do pessoal do Laravel.

O que é que se segue?

Estamos entusiasmados por unir forças com a Laravel e as pessoas talentosas que estão por trás dela. Juntos, os programadores podem passar menos tempo a preocupar-se com a segurança e mais tempo a criar aplicações excepcionais. Definitivamente confira o Forge, se você ainda não o fez.

Pode ligar as suas contas Laravel e Aikido a partir de hoje. Quando tiver resolvido a sua primeira vulnerabilidade crítica, diga-nos no LinkedIn ou no X como podemos tornar a sua experiência AppSec ainda mais simples e rápida.

110 000 sítios afectados pelo ataque à cadeia de abastecimento Polyfill

Um exploit crítico acaba de entrar em cena, visando cdn.polyfill.io, um domínio popular para polyfills. Mais de 110.000 sítios Web foram comprometidos por este ataque à cadeia de abastecimento, que incorpora malware em activos JavaScript.

TL;DR

Se o seu sítio Web utiliza http://polyfill.io/, remova-o IMEDIATAMENTE.

Quem é afetado por este ataque à cadeia de abastecimento?

O cdn.polyfill.io foi desviado para servir scripts maliciosos. Isto significa que qualquer site que dependa deste domínio para polyfills - um método de adicionar novas funcionalidades a browsers mais antigos, como funções JavaScript modernas - está em risco. Investigadores de segurança da Sansec foram os primeiros a identificar as muitas instâncias de cargas úteis de malware, que incluíam o redireccionamento de utilizadores móveis para um site de apostas desportivas,

Este ataque à cadeia de fornecimento pode comprometer os dados dos seus utilizadores e a integridade das suas aplicações, e até inclui proteção integrada contra engenharia inversa e outros truques inteligentes para impedir que observe como afecta os seus utilizadores finais.

A equipa de investigação da Aikido adiciona continuamente novos alertas para dependências que utilizam pollyfill[.]io, o que deixaria as suas aplicações vulneráveis ao ataque à cadeia de abastecimento. Algumas dependências notáveis incluem:

- albertcht/invisible-recaptcha (Mais de 1 milhão de instalações)

- psgganesh/anchor

- carregador de polifilme-io

Uma vez que os detalhes sobre o ataque foram divulgados publicamente, a Namecheap colocou o nome de domínio em espera, impedindo quaisquer pedidos para o malware polyfill. Embora isso impeça a propagação do malware a curto prazo, deve continuar com uma correção adequada.

Como é que se pode corrigir esta vulnerabilidade?

Leia o seu código agora. A funcionalidade SAST do Aikido procura na sua base de código quaisquer instâncias de cdn.polyfill.io.

Crie uma conta Aikido para obter o seu código digitalizado

Quaisquer descobertas relacionadas com este ataque à cadeia de fornecimento de Polyfill irão saltar para o topo, uma vez que têm uma pontuação crítica de 100. Certifique-se de que remove imediatamente todas as instâncias detectadas de polyfills para se prevenir a si e aos utilizadores contra este ataque crítico à cadeia de abastecimento.

A boa notícia é que, de acordo com o autor original, é provável que possa remover cdn.polyfill.ioou qualquer um dos pacotes de dependências afectados, sem afetar a experiência do utilizador final da sua aplicação.

Atualmente, nenhum site requer qualquer um dos polyfills da biblioteca http://polyfill.io. A maioria das funcionalidades adicionadas à plataforma Web é rapidamente adoptada por todos os principais navegadores, com algumas excepções que geralmente não podem ser preenchidas com polifiltros, como o Web Serial e o Web Bluetooth.

Se necessitar de capacidades Polyfill, pode recorrer a alternativas recentemente implementadas da Fastly ou da Cloudflare.

Fundamentos de cibersegurança para empresas de tecnologia jurídica

De acordo com a IBM e a Ponemon, o custo médio de uma violação de dados é de uns impressionantes 4,35 milhões de dólares! Não admira que as empresas sintam a necessidade de investir fortemente na cibersegurança. Para as empresas de tecnologia jurídica, que lidam diariamente com uma grande quantidade de dados sensíveis dos clientes, os riscos são ainda maiores. Para além do impacto financeiro imediato, uma violação de dados pode causar graves danos à reputação, que são frequentemente muito mais difíceis de reparar, tornando a cibersegurança uma prioridade máxima para os profissionais do sector jurídico. À medida que o mundo digital evolui, as estratégias de proteção de informações sensíveis também têm de se adaptar a ameaças cada vez mais sofisticadas.

A ELTA, a Associação Europeia de Tecnologia Jurídica, reuniu alguns dos maiores especialistas em cibersegurança da atualidade numa sala de reuniões digital. Roeland Delrue, Co-Fundador e CRO da Aikido Security, Aidas Kavalis, Co-Fundador e Chefe de Produto da Amberlo, Wouter Van Respaille, Co-Fundador e CTO da Henchman e Michiel Denis, Chefe de Crescimento da Henchman partilham os seus conhecimentos e ideias sobre como instalar um quadro sólido de cibersegurança para as empresas de tecnologia jurídica.

A importância crescente da cibersegurança

Quais são os padrões fundamentais de segurança cibernética que todo aplicativo legaltech deve atender e como esses padrões evoluíram com as ameaças emergentes? Roeland Delrue, cofundador e CRO da Aikido Security, enfatiza que o desenvolvimento de uma aplicação legaltech segura começa com o código.

- Os programadores estão a escrever a aplicação em código. A primeira camada de segurança consiste em garantir que o próprio código é seguro

- Quando o código está pronto, é normalmente enviado em contentores - que representam a segunda camada que deve ser digitalizada e monitorizada.

- A terceira camada é o ambiente de nuvem onde a aplicação é implantada.

Segue-se a quarta camada, os domínios (login.com ou app.com) através dos quais os utilizadores acedem à aplicação.

Conformidade e monitorização contínua

Wouter Van Respaille, cofundador e CTO da Henchman, salientou a importância da conformidade com as normas do sector, como a ISO 27001 e a SOC 2. Estas certificações não são apenas caixas de verificação; são indicadores de que um fornecedor leva a sério a segurança. Ele observou que as empresas sem essas certificações podem não ter os recursos necessários ou o compromisso com a segurança.

Para além da conformidade, a monitorização contínua e as abordagens criativas, como os programas de recompensa por erros, são cruciais. Estes programas envolvem hackers éticos que testam continuamente o sistema, fornecendo uma camada adicional de segurança para além das ferramentas de análise tradicionais. Van Respaille partilha a sua abordagem na Henchman: "A Aikido analisa continuamente a nossa infraestrutura e o nosso código. Além disso, utilizamos a Intigriti para a caça aos bugs, que envolve um coletivo de hackers sociais que sondam e exploram os nossos sistemas de forma criativa. Em comparação com as ferramentas de controlo tradicionais, esta abordagem é muito mais inovadora. Também utilizamos o Phished para enviar simulações de phishing a todos os nossos funcionários, aumentando a sensibilização para o phishing e a segurança e adicionando um toque de gamificação. Como uma empresa que lida com um fluxo interminável de dados sensíveis, é importante ter estas parcerias em vez de fazermos tudo sozinhos."

Como a cibersegurança é um assunto complexo, Aidas Kavalis, cofundador e diretor de produto da Amberlo, salienta que é aconselhável recorrer a um terceiro para avaliar os fornecedores. "Um especialista na área pode ajudá-lo a descobrir coisas em que nunca teria pensado. Mesmo que seja implementada uma norma ISO27001 ou SOC 2, como é que se pode ter a certeza de que o certificado corresponde à realidade? Um profissional ajuda a fazer as perguntas certas e a garantir que as coisas certas são verificadas à partida."

Os dados jurídicos são altamente sensíveis e valiosos

Os participantes no painel concordam que as aplicações de tecnologia jurídica enfrentam desafios de cibersegurança únicos em comparação com outras aplicações Web, sendo um dos principais alvos dos piratas informáticos, juntamente com as instituições financeiras. Os dados jurídicos, tal como os dados financeiros, são altamente sensíveis e valiosos. "A diferença é que as instituições financeiras lidam com dinheiro, enquanto os escritórios de advogados gerem informações sobre os clientes, que podem por vezes causar mais danos se forem violadas. Recentemente, houve vários ataques em que os escritórios de advogados foram pirateados, o que levou a que os seus clientes fossem individualmente visados. Por isso, creio que os escritórios de advogados estão definitivamente entre os sectores de maior risco", afirma Kavalis.

Delrue recomenda que se tenha em conta o valor dos dados que se tratam, uma vez que isso afecta o nível de segurança necessário: "Por exemplo, há uma diferença significativa entre um fornecedor de tecnologia jurídica que apenas revê os contratos sem os guardar e um que guarda os contratos efectivos de vários clientes. Quanto mais dados sensíveis se guardam, mais atraente se torna o alvo dos piratas informáticos, que pretendem extorquir dinheiro através de ransomware ou da venda dos dados. Por conseguinte, quer seja um fornecedor ou consumidor de tecnologia jurídica, deve avaliar a sensibilidade e o valor dos seus dados para potenciais agentes maliciosos. Se os seus dados forem muito valiosos, é crucial implementar medidas de cibersegurança mais rigorosas do que a média das empresas."

Avaliação da segurança da tecnologia jurídica

Ao avaliarem a segurança dos produtos de tecnologia jurídica, as sociedades de advogados devem também ter em conta a sensibilidade e o volume dos dados que tratam e garantir que as aplicações possuem as medidas de segurança necessárias.

Enquanto fornecedor de tecnologia jurídica, os seus clientes pedem três coisas à Kavalis:

- Certificações ISO ou SOC 2, juntamente com questionários de conformidade com o RGPD.

- Avaliação externa da cibersegurança: Os escritórios de advogados de maior dimensão solicitam frequentemente sessões técnicas, nas quais convidam peritos externos para analisarem a fundo a Amberlo e verificarem se esta dispõe de tecnologia e políticas adequadas.

- E, de vez em quando, um historial de incidentes de segurança. "Felizmente, não registámos nenhum incidente de segurança grave até agora, o que considero um feito significativo. Desde que lançámos o Amberlo em 2017, temos assistido a tentativas diárias de invadir os nossos sistemas a partir de alguns locais de hackers bem conhecidos", afirma Kavalis.

Uma coisa fácil de verificar é se uma empresa está em conformidade com a norma ISO 27001 ou SOC 2. No entanto, Delrue salienta a importância de compreender o que estas certificações implicam. Delrue vê a ISO27001 ou SOC 2 como um atalho para o preenchimento de um longo questionário de segurança, em que ⅔ das caixas podem ser assinaladas automaticamente. No entanto, algumas coisas não são cobertas pelas certificações, como a verificação de malware, que não é coberta pelo SOC2, por exemplo. Por isso, em alguns casos, as certificações ISO padrão podem não ser suficientes e pode ser necessário acrescentar algumas perguntas mais aprofundadas.

No local ou alojado na nuvem?

Com os rápidos avanços trazidos pela GPT e outras tecnologias de IA, a avaliação da tecnologia nos escritórios de advocacia tornou-se cada vez mais crucial. No entanto, sempre houve um debate sobre hospedagem no local vs. nuvem. Vamos dar uma olhada no que isso significa primeiro:

- Software no local: os clientes possuem os servidores fisicamente e alojam aí as suas aplicações

- A nuvem privada: os clientes adoptam o Microsoft Azure, o Google Cloud Platform ou o AWS, onde executam todas as aplicações dentro da sua rede

- A nuvem: as aplicações são totalmente executadas na nuvem e depois os clientes adaptam essa tecnologia

"Não quero ser atropelado por um carro, por isso fico em casa para sempre. Ou posso mesmo ir a algum lado e, quando atravesso a rua, olho primeiro para a esquerda e para a direita para ter a certeza de que estou seguro."

Van Respaille utiliza esta analogia para comparar as instalações locais com a nuvem. Na sua opinião, ficar no local está desatualizado. "Significa que se fica excluído de muita inovação. O meu conselho para todos os escritórios de advogados é que adoptem plenamente a nuvem, mas que a abordem de forma ponderada. Estejam cientes de que existem listas de verificação de segurança disponíveis. Estas não precisam de ser demasiado complexas ou de exigir muitos recursos; um questionário básico pode ser suficiente para avaliar as ferramentas que pretende adotar. Esta abordagem cria uma camada inicial de segurança, dando-lhe uma compreensão clara do que está realmente a comprar. Em suma, "Vá totalmente para a nuvem, mas saiba quais as ferramentas que vai adotar!""

Se determinados padrões forem cumpridos, Delrue vê o local como uma opção legítima: "Se tiver um programa local de topo com pessoal de segurança dedicado que saiba gerir esse programa local, então é definitivamente uma opção viável." No entanto, ele acredita que a segurança local de alta qualidade é rara. "Se estiver a lidar com fornecedores de nuvem altamente profissionais e não tiver os recursos internos para gerir o seu programa local, é provavelmente mais seguro optar pela versão em nuvem, porque existem muitos riscos de segurança no local." Basicamente, trata-se de uma avaliação de risco: onde é que quer que o risco esteja e quem é que quer gerir esse risco?

"Muitas vezes, o local torna-se um ponto único de falha", acrescenta Adias. "Se um perímetro for violado, isso significa muitas vezes que todos os outros sistemas também são facilmente acessíveis. Raramente vi uma abordagem em camadas à cibersegurança no local, em que cada aplicação é isolada numa zona de segurança separada."

Da conceção à implementação

Naturalmente, os fornecedores de tecnologia jurídica devem integrar normas e medidas de segurança desde o início, mesmo antes de o produto ter sido construído.

"Começa no computador portátil do programador de software. O programador escreve o código, e é aí que se pode fazer a primeira verificação. É isso que o Aikido faz", diz Delrue. "Quer se trate de código, contentores, nuvem, domínio, em todas as partes do ciclo de vida do desenvolvimento, o Aikido pode efetuar verificações de segurança." No entanto, ser demasiado rigoroso pode atrasar tremendamente o processo de desenvolvimento. É por isso que Delrue aconselha o uso inteligente da categorização de risco de vulnerabilidades e problemas de segurança (baixo, médio, alto, crítico). "Se começar a bloqueá-los a nível médio, vai atrasar o desenvolvimento: vão ser interrompidos em cada passo que dão por causa de uma verificação de segurança que precisa de ser corrigida. Por vezes, é um pouco mais fácil bloquear apenas os 'problemas críticos' e depois talvez corrigir os 'altos' mais tarde, num momento de concentração."

Ao longo de todo o ciclo de vida do desenvolvimento, pode efetuar diferentes verificações para ter uma postura de segurança adequada. No mundo dos produtos de segurança, isto é designado por "deslocação para a esquerda". "Isto significa apanhar alguém no início do ciclo, o que torna mais fácil a correção do que quando já está ao vivo com um cliente. Porque nessa altura os danos já estão feitos". diz Delrue.

Numa época em que as violações de dados podem custar milhões e as reputações estão por um fio, é evidente que a cibersegurança já não é uma opção para as empresas de tecnologia jurídica, é uma necessidade. Por isso, quer esteja a debater a questão da nuvem vs. local ou a avaliar uma nova solução tecnológica, lembre-se: na era digital, a única coisa mais cara do que investir em cibersegurança é não investir nela.

.jpg)

.jpg)