Bem-vindo ao nosso blogue.

Integração do Drata - Como automatizar a gestão de vulnerabilidades técnicas

Aikido Security está agora disponível no mercado de integração Drata! São óptimas notícias porque navegar no atual panorama regulamentar da cibersegurança é um pouco como andar na corda bamba no meio de um furacão. À medida que as ameaças cibernéticas evoluem, o mesmo acontece com os regulamentos concebidos para as manter sob controlo. As empresas vêem-se agora a braços com uma lista crescente de requisitos de conformidade, cada um mais rigoroso do que o anterior.

Nesta publicação do blogue, discutiremos como a integração do Aikido e do Drata pode ajudá-lo a lidar com a conformidade com o SOC 2 e a ISO 27001:2022.

O que é que o Aikido e o Drata fazem?

Em primeiro lugar, vamos familiarizar-nos com estas duas plataformas de segurança.

O que é que o Aikido faz?

O Aikido é a plataforma de segurança para programadores. O Aikido centraliza todo o código necessário e os scanners de segurança na nuvem num único local. Criado por engenheiros pragmáticos, colocamos as soluções de código aberto e a experiência do programador em primeiro lugar no que construímos e como o fazemos. Concentramo-nos em encontrar o que interessa, para que não seja incomodado pelo que não interessa. Conquiste clientes, cresça no mercado e seja um ás da conformidade.

O Aikido torna a segurança simples para as PME e exequível para os programadores, sem jargão da indústria, burocracia e, francamente, sem sentido.

O que é que o Drata faz?

A Drata é uma plataforma de automação de segurança e conformidade que monitoriza e recolhe continuamente provas dos controlos de segurança de uma empresa, ao mesmo tempo que simplifica os fluxos de trabalho de conformidade de ponta a ponta para garantir a preparação para a auditoria. A equipa da Drata é excelente na utilização da automatização para ajudar as empresas de qualquer dimensão a alcançar e manter a conformidade, por exemplo, preparando-se para o SOC 2 ou a ISO 27001:2022.

Como é que a integração do Aikido e do Drata funciona?

A integração do Aikido com o Drata envia automaticamente as evidências SOC 2 e ISO 27001:2022 diretamente para o Drata através da integração API. Todos os dias, o Aikido cria um relatório em PDF e sincroniza-o como "prova externa" para o Drata(saiba como aqui). Aikido também cria um controlo com o código 'AIKIDO' e liga os requisitos SOC2 e ISO27001:2022 relevantes. A questão é que o Aikido garante que as suas informações de vulnerabilidade estão sempre actualizadas. Isto permite uma avaliação exacta dos riscos e uma correção eficiente.

Qualquer pacote Aikido permite a integração com o Drata. Mas, como é óbvio, também precisa de uma licença Drata para utilizar os serviços de preparação de auditorias do Drata.

Onde posso encontrar as integrações?

No Aikido, a integração com o Drata está aqui mesmo! Entretanto, na lista de integrações do Drata, pode encontrar o Aikido em "Vulnerability Scanning", "CSPM" (Cloud Security Posture Management) e "Security Questionnaire". Pode ligar o Aikido como um scanner de vulnerabilidades diretamente a partir do seu painel de controlo do Drata.

Abrangendo os requisitos técnicos de gestão de vulnerabilidades para fins de conformidade

Quer esteja numa missão para cumprir o SOC 2 ou a ISO 27001:2022, terá de implementar medidas de gestão de vulnerabilidades técnicas. O que isso envolve? Identificar vulnerabilidades reais na sua base de código. Depois, priorizá-las e resolvê-las.

Passo 1: Realizar uma avaliação de risco da sua base de código

Analise os seus sistemas. Identifique os pontos fracos e as vulnerabilidades que os atacantes podem explorar, deixando o Aikido analisar a sua aplicação.

Etapa 2: Definir prioridades para as vulnerabilidades

Classifique as vulnerabilidades identificadas tendo em conta a gravidade e o potencial impacto nos seus sistemas. A prioridade deve ser lidar primeiro com as mais impactantes.

Etapa 3: Resolver as vulnerabilidades

Implementar correcções. Atualização de software. Efetuar alterações de configuração nos seus sistemas.

Passo 4: Testar a eficácia

Depois de resolver as suas vulnerabilidades, tem de verificar se as suas soluções funcionaram. A melhor abordagem é efetuar um pentest. Se necessário, volte à etapa 3. NB: os pentests não são obrigatórios nem para o SOC 2 nem para a ISO27001:2022.

Etapa 5: Controlo contínuo

Os passos acima não são únicos. A monitorização contínua é essencial para manter os sistemas saudáveis e identificar ameaças e vulnerabilidades emergentes. A chave para isso é analisar regularmente a sua base de código, utilizando um programa de gestão de vulnerabilidades.

O Aikido automatiza o seu processo de gestão de vulnerabilidades

Implementar o processo manualmente é trabalhoso, mas possível. Em vez disso, recomendamos a utilização de uma plataforma de gestão de vulnerabilidades fácil de utilizar, como o Aikido. Vejamos como o Aikido faz isso para as 5 etapas acima.

Passo 1: Verifique a sua defesa - efectue uma avaliação dos riscos da sua base de código

O Aikido liga-se ao seu código e infraestrutura de nuvem e, em seguida, efectua automaticamente uma avaliação de risco. Analisa minuciosamente os seus sistemas, identificando potenciais vulnerabilidades que podem ser exploradas por atacantes. O Aikido não tem agentes, pelo que pode obter uma visão geral completa em 30 segundos. O resultado é uma grande poupança de tempo e dinheiro: acabaram-se as horas perdidas a instalar software caro ou a configurar e manter ferramentas gratuitas de código aberto.

Passo 2: Identificar as suas ameaças reais - dar prioridade às vulnerabilidades

Depois de completar a avaliação de risco, o Aikido dá uma pausa ao seu cérebro, priorizando as vulnerabilidades. Obter uma lista muito longa de todas as vulnerabilidades no seu sistema pode ser avassalador, por isso é exatamente isso que o Aikido não faz! Em vez disso, o Aikido desduplica e faz a auto-triagem das vulnerabilidades e fornece-lhe as vulnerabilidades que realmente importam e são exploráveis. Agora, pode concentrar-se primeiro nas vulnerabilidades mais críticas.

Etapa 3: Derrubar os adversários - atacar as vulnerabilidades

Embora a resolução de vulnerabilidades possa ser muitas vezes uma tarefa manual, o Aikido alivia a pressão e torna-a mais fácil do que nunca. Quer fazer uma RP com apenas um clique? Agora pode fazê-lo com a correção automática do Aikido! Além disso, o Aikido integra-se totalmente com as ferramentas que já está a utilizar, incluindo a implementação de patches, a atualização de software ou a realização de alterações de configuração.

Passo 4: Obter o cinto preto - testar a eficácia

O nosso conselho é fazer um pentest para garantir a eficácia das correcções implementadas. Porque é que isto é importante? Porque valida a eficácia das medidas de segurança e garante que os seus sistemas são robustos contra potenciais ataques. Nem o SOC 2 nem a ISO 27001:2022 exigem um pentest, mas são recomendados. A Aikido trabalha com várias agências de pentest, mas é livre de escolher qualquer consultor que deseje.

Etapa 5: Manter-se seguro - monitorização contínua

Como é que se mantêm os sistemas seguros? A Aikido mantém a sua defesa com monitorização contínua, é claro! A cada 24 horas, a Aikido analisa o seu ambiente para detetar quaisquer novas vulnerabilidades e riscos. Manter-se proactivo na identificação e abordagem de quaisquer vulnerabilidades ou ameaças emergentes com a análise de vulnerabilidades do Aikido dá-lhe tranquilidade, quer esteja a preparar-se para o SOC 2 e a ISO 27001:2022, quer esteja a realizar a sua atividade diária como habitualmente.

As fantásticas capacidades do Aikido permitem que as empresas cumpram os requisitos de gestão de vulnerabilidades técnicas para conformidade com SOC 2 e ISO 27001:2022. Ao fazê-lo, estabelece um ambiente seguro que protege os seus dados e infra-estruturas.

Benefícios: a integração do Aikido e do Drata aumenta a eficiência e poupa dinheiro

Aikido's automatiza o processo de acompanhamento

O Aikido é o seu piloto automático que transforma a gestão de vulnerabilidades técnicas - monitoriza continuamente enquanto funciona sem problemas em segundo plano. Quando encontra um problema significativo, recebe uma notificação.

Diga adeus aos falsos positivos

As plataformas de segurança tradicionais sobrecarregam-no frequentemente com todas as vulnerabilidades detectadas. Se estas forem enviadas para o Drata, continua a ter de fazer uma triagem e eliminar os falsos positivos. No entanto, a missão do Aikido desde o início tem sido eliminar esses falsos positivos intrusivos. Assim, o avançado motor de auto-triagem do Aikido filtra eficazmente o ruído e envia apenas vulnerabilidades legítimas para o Drata. Isto permite-lhe concentrar-se nas ameaças genuínas e poupar tempo valioso.

Reduzir as despesas de segurança

O sector da segurança é frequentemente afetado por estratégias de preços complexas e agressivas e as empresas que necessitam de soluções de segurança são, por sua vez, prejudicadas. Alguns sistemas cobram com base no número de utilizadores, o que pode levar a uma segurança comprometida, uma vez que os programadores podem partilhar contas. E isto pode aumentar muito rapidamente com equipas grandes! Outros oferecem preços baseados na quantidade de código, o que também pode tornar-se dispendioso rapidamente.

O Aikido foge a estas normas com um modelo de preços claro e de taxa fixa. A partir de apenas $314 por mês por organização, a estratégia de preços da Aikido pode ajudá-lo a poupar cerca de 50% em comparação com as soluções existentes.

Aikido + Drata = grande vitória

Vamos olhar a realidade de frente: para implementar o SOC 2 ou a ISO 27001:2022, você precisará fazer mais do que apenas a gestão de vulnerabilidades técnicas. Gostaríamos que fosse assim tão simples, mas não é! Vai precisar de uma solução geral de Software de Conformidade de Segurança. Uma plataforma como o Drata automatiza processos de conformidade complexos e morosos para garantir que está preparado para uma auditoria.

Mas, com o Aikido a tratar da sua gestão de vulnerabilidades e a fornecer provas ao Drata através da nossa integração, está a poupar tempo! Isto torna todos os aspectos da gestão de vulnerabilidades técnicas tão fáceis como uma tarte.

De que está à espera? Experimente o Aikido hoje gratuitamente (a integração demora 30 segundos) e acelere a sua conformidade.

Guia de bricolage: "Construir ou comprar" o seu kit de ferramentas de segurança de aplicações e de digitalização de códigos OSS

Está confiante nas suas capacidades de desenvolvimento - suficientemente confiante para saber que as aplicações que criou não estão completamente isentas de falhas de segurança e configuração. Também pesquisou o profundo ecossistema de ferramentas de análise disponíveis e talvez tenha ficado sobrecarregado com o enorme volume de escolha. Qual é o "portfólio" certo de ferramentas de segurança de aplicativos de código aberto para identificar vulnerabilidades em suas dependências, configurações de Infraestrutura como Código (IaC), contêineres e muito mais?

Para o colocar no caminho certo, cobriremos 10 categorias essenciais de ferramentas de análise de código e segurança e recomendaremos 9 projectos OSS, com apenas as informações essenciais de que necessita para começar:

- Como é que essa verificação ajuda a segurança da sua aplicação.

- Que projeto de código aberto pode instalar e como executá-lo.

- Algumas alternativas (quando disponíveis) que pode escolher.

Com isso, terá um caminho sem barreiras para analisar as suas aplicações em busca de problemas críticos de segurança no código e nas configurações da nuvem. O que há para não adorar?

Bem, a parte da configuração e gestão não é só rosas - mas falaremos disso mais tarde.

O que é necessário

Basta trazer a sua estação de trabalho local, quer seja um computador de secretária ou um portátil - não importa se está a utilizar o macOS, o Windows ou o Linux.

Um ambiente de desenvolvimento é opcional, mas recomendado. Para executar este conjunto de ferramentas de análise de código aberto, terá de instalar muito software que poderá não querer no seu sistema operativo de base, exigindo maiores actualizações, poluindo o seu preenchimento automático e fixando-o a ferramentas específicas que poderão não funcionar em todos os seus projectos. Um ambiente de desenvolvimento coloca em contentores e isola, até certo ponto, todas as suas ferramentas específicas de desenvolvimento do resto do seu SO.

Felizmente, tem à sua disposição algumas ferramentas de código aberto excelentes:

- Com Docker, pode criar um novo contentor barebones com o nome

devenv-01assim:docker run --name devenv-01 -it ubuntu:24.04 sh - Com Daytonaque vem com muitas "pilhas incluídas" para fluxos de trabalho de desenvolvimento:

daytona create --code - Ou com o Distrobox, que integra qualquer distribuição Linux no seu terminal, permitindo-lhe instalar software

O melhor de um ambiente de desenvolvimento é que, quando terminar uma determinada "pilha", pode eliminar o contentor em segurança sem afetar a sua estação de trabalho.

#1: Gestão da postura de segurança na nuvem (CSPM)

Como é que o CSPM ajuda a segurança das aplicações?

O CSPM ajuda-o a melhorar a segurança e a conformidade dos seus ambientes de nuvem. Ao monitorizar continuamente as suas aplicações e os respectivos serviços a montante em relação às melhores práticas da indústria e às suas políticas internas, as ferramentas CSPM avaliam os problemas, dão-lhes prioridade com base na sua criticidade e oferecem recomendações para a correção. Com o CSPM, o utilizador assume uma maior responsabilidade pelas linhas de base e pelos guardrails que o impedem, a si ou a outros, de promover aplicações vulneráveis para produção, ao mesmo tempo que elimina configurações incorrectas e funções de utilizador demasiado permissivas.

Instale e execute o seu projeto OSS CSPM: CloudSploit

Para instalar o CloudSploit, primeiro precisa do Node.js para descarregar as suas dependências e executar o motor.

git clone https://github.com/aquasecurity/cloudsploit.git

cd cloudsploit

npm install

Em seguida, é necessário configurar o CloudSploit com permissões de leitura para a sua conta na nuvem, com suporte para AWS, Azulejo, GCPe Oráculo. Siga as instruções para seu provedor de nuvem, usando o config_example.js ficheiro como seu modelo, para criar um config.js com todos os detalhes necessários para executar o seu primeiro diagnóstico completo e obter resultados em JSON.

./index.js --collection=file.json config.js

#2: Análise da composição de software (SCA) de dependências de código aberto

Como é que o SCA ajuda a segurança das aplicações?

É inevitável que as suas aplicações tenham uma grande árvore de dependências de código aberto, desde a sua estrutura de IU até às bibliotecas auxiliares que utiliza num único LOC, como um validador de endereços de correio eletrónico. A SCA é como uma verificação de antecedentes da família alargada do seu código, identificando vulnerabilidades de segurança e problemas de licenciamento não uma vez, mas continuamente. Uma vez que as suas ferramentas SCA o notificam sobre novas vulnerabilidades e soluções, terá a certeza de que a sua cadeia de fornecimento de código aberto continua a ser um auxiliar, e não um obstáculo, à produtividade.

Instale e execute os seus projectos OSS SCA: Syft + Grype

Para o SCA executado localmente, precisará do Syft para criar uma lista de materiais de software (SBOM) e do Grype para analisar a referida SBOM em busca de vulnerabilidades conhecidas. Uma vez que a mesma equipa cria o Syft e o Grype, eles suportam muitos métodos de instalação, mas recomendam os seus respectivos one-liners:

curl -sSfL https://raw.githubusercontent.com/anchore/syft/main/install.sh | sh -s -- -b /usr/local/bin

curl -sSfL https://raw.githubusercontent.com/anchore/grype/main/install.sh | sh -s -- -b /usr/local/bin

Com o Syft instalado na sua estação de trabalho local, pode criar um SBOM para o seu contentor, substituindo <YOUR-IMAGE> com uma imagem num registo de contentores configurado ou num diretório local.

syft <YOUR-IMAGE> -o syft-json=sbom.syft.json

Acabará por ter um sbom.syft.json no seu diretório de trabalho, que pode depois introduzir no Grype.

grype sbom:path/to/syft.json -o json

Em seguida, o Grype imprime um resumo da vulnerabilidade no formato abaixo, incluindo detalhes de gravidade e informações sobre correcções conhecidas, que pode utilizar para orientar o seu processo de priorização e correção.

{

"vulnerability": {

...

},

"relatedVulnerabilities": [

...

],

"matchDetails": [

...

],

"artifact": {

...

}

}

Alternativas e advertências

O Trivy é uma alternativa OSS sólida para SCA - não oferece paridade de funcionalidades 1:1 em todas as áreas, mas é mais do que suficiente para começar.

#3: Deteção de segredos

Como é que a deteção de segredos ajuda a segurança das aplicações?

Uma ferramenta de deteção de segredos analisa o seu código e configurações em busca de credenciais que não quer expor publicamente. Esses segredos podem incluir chaves de API, tokens de acesso a fornecedores terceiros, senhas para bancos de dados upstream, certificados, chaves de criptografia e muito mais, e uma vez que eles são enviados para um repositório público, você terá que passar por um processo doloroso para removê-los do seu histórico do Git - é melhor detectá-los cedo e tomar medidas antes de fazer o commit.

Instale e execute o seu projeto de deteção de segredos OSS: Gitleaks

Gitleaks procura nos seus repositórios a presença de segredos codificados, passados ou presentes, analisando os registos do Git. Os seus detetar identifica os segredos que já foram comprometidos, enquanto o comportamento proteger O comportamento verifica as alterações não comprometidas para evitar que cometa erros em primeiro lugar.

Para um controlo máximo, recomendamos a instalação do Gitleaks a partir da fonte.

git clone https://github.com/gitleaks/gitleaks.git

cd gitleaks

make build

Na primeira vez que executar o Gitleaks, pode criar um relatório de base para fornecer resultados apenas para a exposição de novos segredos.

gitleaks detect --report-path gitleaks-report.json

Com invocações subsequentes, deve fazer referência à sua gitleaks-report.json para verificar os logs do Git apenas para segredos adicionados desde que você criou o relatório de linha de base.

gitleaks detect --baseline-path gitleaks-report.json --report-path findings.json

O seu resultados.json irá conter detalhes sobre o hash do commit e o autor de cada potencial fuga, ajudando-o a concentrar-se nas correcções.

Alternativas e advertências

Infelizmente, não existem muitas opções para além do Gitleaks. Outros projectos de deteção de segredos de código aberto já passaram anos desde o último commit - o que não inspira propriamente confiança para proteger as aplicações em que está a trabalhar atualmente. Se for um fornecedor de serviços, pode registar-se no programa de parceiros de deteção de segredos do GitHub, que identifica quando os seus utilizadores submetem acidentalmente os seus formatos de token secretos para um dos seus repositórios.

#4: Testes estáticos de segurança das aplicações (SAST)

Como é que o SAST ajuda?

O SAST é o pente fino das ferramentas de segurança de aplicações, analisando a sua base de código linha a linha para verificar se há falhas de sintaxe, estrutura ou lógica que possam deixar a sua aplicação vulnerável. Pense em ataques de injeção de SQL, oportunidades de cross-site scripting (XSS), buffer overflows e muito mais. Ao verificar as bases de dados populares de CVEs conhecidos, uma ferramenta SAST sólida dar-lhe-á a confiança de que não está a deixar grandes falhas de segurança em cima da mesa - e algumas até oferecem sugestões de correção automática para uma rápida correção.

Instale e execute o seu projeto OSS SAST: Semgrep

O Semgrep analisa o seu código, encontra erros e impõe padrões de código estabelecidos em cada invocação, com suporte para mais de 30 idiomas. Para simplificar, estamos focados no Semgrep CLI, que é apenas uma parte de um complexo ecossistema de produtos.

A maneira mais universal de instalar o Semgrep CLI é com Python/pip.

python3 -m pip install semgrep

Execute a sua primeira análise para criar um relatório de falhas e vulnerabilidades ao nível do código como um ficheiro JSON.

semgrep scan --json --json-output=semgrep.json

Alternativas e advertências

O mundo SAST está repleto de oportunidades - se o Semgrep não funcionar para si, veja algumas alternativas específicas de linguagem como Bandit (Python), Gosec (Go), ou Brakeman (Ruby on Rails) para começar.

#5: Testes dinâmicos de segurança das aplicações (DAST)

Como é que a DAST ajuda a segurança das aplicações?

Ao contrário do SAST, o DAST simula vulnerabilidades comumente exploradas contra seu aplicativo em um ambiente ativo. É menos sobre a sintaxe e a estrutura do código que escreveu e muito mais sobre a replicação das abordagens que um atacante pode adotar contra a sua implementação de produção. As ferramentas DAST verificam duas vezes os CVEs conhecidos em estruturas e bibliotecas que utiliza e testam se os utilizadores com sessão iniciada podem aceder a dados sensíveis devido a permissões quebradas ou a "combinações tóxicas" de várias vulnerabilidades que abrem a sua aplicação a consequências muito piores.

Instale e execute seu projeto OSS DAST: Núcleos

O Nuclei é um scanner de vulnerabilidades voltado para a comunidade que usa modelos para enviar solicitações para o aplicativo que você deseja proteger em execução em um ambiente local. É possível escrever modelos personalizados usando YAML, mas a comunidade do Nuclei também tem uma extensa biblioteca de modelos pré-configurados para testar em sua aplicação.

É necessário ter o Go na sua estação de trabalho local para instalar o Nuclei.

go install -v github.com/projectdiscovery/nuclei/v3/cmd/nuclei@latest

A partir daí, a maneira mais simples de executar o Nuclei é especificando um único destino - seu aplicativo sendo executado localmente em um ambiente de desenvolvedor - e aproveitando a biblioteca de modelos, que o Nuclei ativa por padrão.

nuclei -u localhost:5678 -je nuclei-report.json

Alternativas e advertências

O Zed Attack Proxy (ZAP) é um fantástico scanner mantido ativamente por uma equipa global de especialistas em segurança e programadores. No entanto, ao contrário de outros nesta lista, o ZAP é uma aplicação gráfica por defeito. Existem opções para utilizar o seu terminal, mas não são exatamente as mais amigáveis para os programadores em comparação com outros processos que seguiu até agora.

#6: Verificação da infraestrutura como código (IaC)

Como é que a verificação de IaC ajuda a segurança das aplicações?

Seu código é apenas metade da equação para chegar à produção - hoje, a maioria das equipes usa ferramentas de IaC como Terraform, CloudFormation e gráficos "básicos" do Kubernetes Helm para provisionar serviços em nuvem de forma declarativa, controlada por versão e repetível. Os scanners de IaC identificam vulnerabilidades nesses blueprints JSON ou YAML para evitar que você implante um estado inseguro na produção.

Instale e execute o seu projeto de digitalização OSS IaC: Checkov

O Checkov examina muitos tipos de código de IaC - configurações do Terraform, gráficos do Helm, arquivos do Docker e muito mais - em busca de configurações incorretas comuns e possíveis vulnerabilidades de segurança. Com mais de 1.000 verificações de política incorporadas para AWS, GCP e Azure, a ferramenta ajuda-o rapidamente a compreender os riscos e oportunidades actuais das suas implementações na cloud em poucos minutos.

A equipa recomenda a instalação local do Checkov através do gestor de pacotes do Python.

python -m pip install checkov

Pode então executar o Checkov no seu diretório de trabalho (ou noutro diretório onde tenha armazenado ficheiros IaC) e obter um ficheiro JSON como saída.

checkov --diretory . -o json

#7: Digitalização de imagens de contentores

Como é que a análise de imagens de contentores ajuda a segurança das aplicações?

Adoramos os contêineres porque eles abstraem muita complexidade, mas sempre que você cria uma imagem de contêiner, ela pode herdar vulnerabilidades de sua imagem de base ou dependências de pacote. Os scanners de imagem de contentor descobrem vulnerabilidades nas suas imagens de base e Dockerfiles, independentemente da profundidade da árvore de dependências, para evitar que implemente involuntariamente uma aplicação explorável.

E foi também assim que nasceram as vulnerabilidades das imagens de contentores.

Instale e execute o seu projeto de digitalização de imagens de contentores OSS: Trivy

O Trivy é um scanner de segurança versátil capaz de analisar as suas imagens de contentores em busca de vulnerabilidades conhecidas com CVEs, problemas de IaC e configurações incorrectas, a presença de segredos e muito mais. A equipa Aqua Security, que está por detrás do projeto Trivy de código aberto, mantém uma base de dados pública de informações sobre vulnerabilidades, recolhidas a partir de mais de uma dúzia de fontes de dados.

Em sintonia com os outros mecanismos de instalação recomendados até agora, recomendamos a utilização do script do Trivy para instalar diretamente a partir da versão mais recente do GitHub.

curl -sfL https://raw.githubusercontent.com/aquasecurity/trivy/main/contrib/install.sh | sh -s -- -b /usr/local/bin v0.51.1

Por predefinição, o Trivy analisa imagens de contentores em busca de vulnerabilidades, configurações incorrectas e segredos em relação a qualquer imagem de contentor que especifique, com resultados no formato JSON padrão.

trivy image --format json --output trivy-result.json <YOUR-IMAGE>

Alternativas e advertências

Se tem estado a acompanhar, já tem o Grype instalado na sua estação de trabalho local a partir da secção anterior sobre SCA, e funciona muito bem para analisar imagens de contentores com um SBOM criado pela Syft. Se estiver na AWS, este é outro lugar onde o Amazon Inspetor pode ser útil, como "dois pássaros, uma pedra".

O Amazon Inspetor também é uma opção, mas com duas grandes ressalvas - primeiro, só funciona com implementações AWS e, segundo, não é um software de código aberto como o resto das nossas recomendações, o que significa que tem novos custos mensais.

#8: Verificação de licenças de fonte aberta

Como é que a verificação de licenças de código aberto ajuda a segurança das aplicações?

A legalidade da utilização de software de código aberto nos seus produtos comerciais não é algo que se verifique uma vez com as equipas jurídicas ou de conformidade e se esqueça. Os projectos de OSS alteram as licenças com mais frequência do que possa imaginar, obrigando-o a pagar por uma versão empresarial, a procurar uma alternativa ou a abrir parte do seu código privado. Os scanners de licenças identificam as alterações e ajudam-no a passar pelas auditorias de segurança com uma lista de materiais de software (SBOM) pronta a utilizar.

Instale e execute o seu projeto de verificação de licenças OSS: Syft

Tal como aconteceu com o Grype no último passo, já tem o Syft instalado na sua estação de trabalho local e pode até ter um SBOM existente a partir da configuração da sua integração SCA com o Grype. Se ainda não tiver, pode criar rapidamente uma nova referenciando uma imagem de contentor de um registo configurado ou um caminho na sua estação de trabalho local.

syft <YOUR-IMAGE> -o syft-json=sbom.syft.json

syft /path/to/image -o syft-json=sbom.syft.json

Dependendo da complexidade da sua imagem e da profundidade das dependências, pode obter um ficheiro SBOM com alguns milhares de linhas. Dentro de toda essa saída JSON, você está procurando dentro do artefactos para a matriz licenças de cada pacote e dependência em que a sua imagem de contentor se baseia.

{

"artifacts":[

{

"id":"cdd2655fffa41c69",

"name":"alpine-baselayout",

"version":"3.4.3-r2",

"type":"apk",

"foundBy":"apk-db-cataloger",

"locations":[

…

],

"licenses":[

{

"value":"GPL-2.0-only",

"spdxExpression":"GPL-2.0-only",

"Type":"declared",

…

Com estes detalhes num único SBOM, poderá analisar as suas obrigações de licenciamento para detetar alterações que possam ter de ser feitas a jusante ou migrações para as quais se deve começar a preparar. Terá também um recurso de referência para a próxima auditoria de segurança a que for sujeito.

Alternativas e advertências

O Trivy, mencionado pela primeira vez na secção anterior, tem uma funcionalidade de análise de licenças que lhe apresenta resultados opinativos sobre o risco associado aos projectos na sua árvore de dependências de código aberto.

#9: Deteção de malware

Como é que a deteção de malware ajuda a segurança das aplicações?

Os scanners de malware ajudam-no a identificar uma ameaça que tem crescido nos últimos anos: malware injetado em pacotes de dependências por atacantes. A recente tentativa de backdoor do zx é um exemplo fantástico - e assustador. Os scanners de malware detectam estes ataques à cadeia de fornecimento de software antes mesmo de fundir o seu código, para evitar que tenha de efetuar correcções sensíveis ao tempo e dispendiosas quando o CVE se torna público.

Instale e execute o seu projeto de deteção de malware OSS: Phylum

As ferramentas CLI da Phylumpermitem-lhe submeter os seus lockfiles à sua API para análise de dependências, o que difere ligeiramente das outras ferramentas open-source que recomendamos aqui - a análise não acontece na sua estação de trabalho local. Em vez disso, é necessário registar uma conta no Phylum para autenticação com o seu serviço.

Comece por instalar o Phylum localmente.

curl https://sh.phylum.io | sh

Em seguida, registe a sua conta e execute a sua primeira análise - o Phylum deverá identificar o ficheiro de bloqueio que está a utilizar.

phylum auth register

phylum auth login

phylum init

phylum analyze --json

A análise do Phylum fornece um resultado abrangente, começando com um verdadeiro ou falso com base no facto de o seu projeto passar a verificação de malware do Phylum. Sob a matriz de rejeições para cada dependência, encontrará uma descrição detalhada da vulnerabilidade e conselhos de correção da comunidade OSS. Isto permite-lhe agregar os resultados dos seus testes SAST, DAST e SCA, permitindo-lhe compreender quais as vulnerabilidades que se devem às suas dependências e quais as que estão diretamente incorporadas no código que escreveu.

{

"is_failure": true,

"incomplete_packages_count": 2,

"help": "...",

"dependencies": [

{

"purl": "pkg:npm/next@13.5.6",

"registry": "npm",

"name": "next",

"version": "13.5.6",

"rejections": [

{

"title": "next@13.5.6 is vulnerable to Next.js Server-Side Request Forgery",

"source": {

"type": "Issue",

"tag": "HV00003FBE",

"domain": "vulnerability",

"severity": "high",

...

#10: Deteção de fim de vida útil (EOL)

Como é que a deteção de tempo de execução EOL ajuda a segurança da aplicação?

Quanto mais frameworks, bibliotecas e tempos de execução incluir na sua aplicação, mais oportunidades existem para que seja perigosamente utilizado contra versões desactualizadas ou dependências não mantidas. Isso é especialmente crítico para tempos de execução diretamente expostos à Internet pública. Os detectores de tempo de execução EOL lêem sua árvore de dependências por meio de lockfiles - mesmo aqueles em contêineres - para alertá-lo com bastante antecedência para que você possa se preparar para atualizações ou migrações.

Instale e execute o seu projeto OSS: endoflife.date

endoflife.date é uma base de dados de informação EOL sobre mais de 300 ferramentas e plataformas, muitas das quais são essenciais para o funcionamento e segurança da sua aplicação. Em vez de ter que explorar sites de documentação obscuros ou vasculhar listas de discussão para descobrir quando uma versão específica de sua dependência deixa de ser mantida, você pode rapidamente colocar datas em torno das atualizações necessárias para priorizar seus esforços no futuro.

A forma mais fácil de descobrir dados EOL é explorar o site, prestando especial atenção às suas linguagens de programação, bases de dados, estruturas, ferramentas de implementação e CLIs para serviços em nuvem.

Como desenvolvedor, você pode querer uma abordagem mais centrada na CLI para explorar dados EOL para seus principais tempos de execução e bibliotecas -endoflife.date tem uma API simples que gera dados JSON, que você também pode anexar a um arquivo local para referência futura.

curl --request GET \

--url https://endoflife.date/api/nginx.json \

--header 'Accept: application/json' \

>> eol.json

Um novo problema: gerir todos os seus dados de digitalização de código e de segurança de aplicações

Se você seguiu até aqui, você construiu um conjunto de ferramentas úteis de código de código aberto e ferramentas de verificação de configuração. Está pronto para começar a executá-las em seus projetos e branches armazenados localmente para obter melhores garantias de segurança pré-commit. Toma lá, desloca-te para a esquerda!

No entanto, o seu futuro não é instantaneamente perfeito. Este novo conjunto de ferramentas tem um grande senão: as suas ferramentas não falam em conjunto, e apenas em torno da sua aplicação.

Continua a ter de pagar:

- Configurar individualmente cada ferramenta. Tomemos uma opção simples, como uma lista de permissões de determinados diretórios ou dependências que você não quer se incomodar em verificar, pois eles não são relevantes para a segurança do seu ambiente de produção. Terá de aprender os argumentos de cada ferramenta CLI lendo a documentação e testando, o que lhe rouba tempo valioso daquilo que realmente quer fazer: implementar correcções.

- Executar cada scanner em cada repositório e ramo. Mesmo que tenha um único repositório e dois ramos-

principaledev-são quase 20 operações para verificar as vulnerabilidades. Idealmente, está a executar estes scanners antes de efetuar alterações a um controlo remoto, o que significa muitas operações repetidas ao longo do dia.

Há algumas maneiras de simplificar isso, é claro. Você pode escrever um script para encadear esses scanners de código aberto para serem executados manualmente ou como um gancho Git pré-commit. Isso economiza tempo no terminal, mas apenas gera uma saída JSON mais rápida - você ainda está no gancho para entender o quefoi alterado e se ainda pode enviar as suas alterações e (finalmente) criar o seu pull request. - Percorrer enormes matrizes JSON para obter informações. Essas ferramentas geralmente produzem resultados com milhares de linhas. A abrangência é boa, mas quem é que tem tempo para explorar dezenas ou centenas de potenciais problemas de segurança, na esperança de compreender cada um deles suficientemente bem para perceber a sua gravidade?

Com o tempo, vai precisar de uma forma mais intuitiva de ler os resultados do que linhas não formatadas de JSON, como importar para o Google Sheets ou criar uma aplicação simples para visualizar os resultados. - Compreender o que mudou entre as execuções. A análise de segurança tem dois objectivos. Em primeiro lugar, para o ajudar a identificar problemas existentes no seu código e configuração. Segundo, para evitar que introduza novas vulnerabilidades à medida que constrói. Se não conseguir perceber rapidamente se corrigiu uma determinada vulnerabilidade ou se não for notificado da introdução de uma nova vulnerabilidade no seu código, todo este esforço é uma perda de tempo.

Uma opção é incrementar ou marcar a hora dos ficheiros JSON de saída e, em seguida, utilizar ferramentas CLI para os comparar.diff ficheiro1.json ficheiro2.jsoné uma óptima ferramenta autónoma, ou pode experimentar ogit diff --no-index file1.json file2.jsonpara ficheiros não confirmados no seu repositório Git. - Agregar, armazenar e partilhar dados para análise a longo prazo. Como dissemos anteriormente, a análise de segurança é uma operação contínua, não um item pontual na sua lista de tarefas. Além disso, os resultados dos seus esforços de análise não devem ficar trancados na sua estação de trabalho local - os seus colegas vão querer saber quais as vulnerabilidades mais relevantes para o que construíram, mesmo que não tenham um conjunto de ferramentas semelhante a funcionar neste momento.

Terá de explorar plataformas de dados que coloquem toda esta informação num único local - mais uma peça de infraestrutura para alojar ou pagar. - Criar bilhetes no Jira ou no GitHub. Você ou um colega deve escalar cada vulnerabilidade identificada para um tíquete relevante que contenha todo o contexto necessário e possíveis correções. Esta é a única forma de garantir a transparência da segurança, fazer com que os seus colegas colaborem e criar o registo de auditoria que as suas normas de conformidade podem exigir. Nenhuma destas ferramentas suporta a integração com a sua plataforma de tickets, pelo que terá de criar estes tickets manualmente - e poderá haver dezenas, se não centenas, de tickets para analisar.

- Priorize os tickets com base na gravidade. Inundar os seus repositórios com tickets é um pesadelo para a gestão de projectos. É uma versão diferente, mas igualmente dolorosa, da fadiga de alertas: Como é que alguém sabe em que se deve concentrar primeiro? Se as suas ferramentas OSS não o puderem ajudar com a gravidade, terá de passar algum tempo a fazer essas determinações, o que pode envolver anos de conhecimento de segurança que não pode ser encurtado.

- Gerir o ciclo de vida de cada ferramenta OSS. Quer se trate de manter as suas ferramentas actualizadas, de tentar criar automação ou de inserir execuções e resultados no seu pipeline de CI/CD, é agora responsável pela eficácia a longo prazo do seu conjunto de ferramentas. Poderá ter uma postura de segurança melhor do que nunca, mas a que custo para a sua postura no mundo real?

- Preocupar-se e pensar no que acontecerá se o projeto perder o seu mantenedor. Se as suas dependências e tempos de execução podem chegar à EOL e criar problemas, o mesmo acontece com as ferramentas e plataformas de que o seu ambiente de desenvolvimento local depende. Infelizmente, os projectos de código aberto são frequentemente construídos com base em modelos de financiamento e de manutenção que não são sustentáveis a longo prazo. Ainda pode utilizar projectos estagnados ou abandonados no seu CLI, mas ao tentar melhorar a segurança da sua aplicação, estes não o ajudarão a descobrir novas vulnerabilidades ou métodos de ataque.

A conversa atual sobre ferramentas para programadores gira em torno de um único conceito: experiência do programador (DX). Quanto melhor a DX, maior a probabilidade de uma ferramenta ser integrada, usada, valorizada e defendida. E sejamos honestos - a DX deste kit de ferramentas de análise OSS gerido localmente não é particularmente boa. O processo e os dados são totalmente seus, mas com custos e compromissos de tempo excepcionais. Quanto está disposto a pagar pela segurança avançada das aplicações?

As ferramentas de segurança de código aberto são fantásticas - até criámos uma firewall de aplicação Web para proteger autonomamente as aplicações Node.js contra ataques comuns e críticos - mas para a verificação contínua da segurança e a correção de vulnerabilidades, tem de haver outra forma. Talvez até mesmo uma que seja construída em cima dessa fantástica base OSS.

Uma nova solução de segurança para aplicações: Aikido

O Aikido integra todos esses projectos de código aberto e muito mais.

Em vez de executar mais de 10 ferramentas sempre que se prepara para submeter as suas alterações mais recentes, só precisa de adicionar uma vez os seus repositórios, imagens Docker e fornecedores de serviços na nuvem ao Aikido para uma análise abrangente. O Aikido é executado automaticamente em segundo plano para análise contínua ou no seu pipeline CI/CD para recomendações direcionadas com cada pedido pull, protegendo-o de novas vulnerabilidades enquanto aponta as existentes que têm estado à espreita na sua base de código durante meses ou anos.

Melhor ainda, todos os resultados, o contexto e as possíveis correcções são agregados e armazenados num único local - o painel de controlo do Aikido - para que nunca tenha de se preocupar em analisar JSON, fundir várias fontes de dados ou pagar uma plataforma de gestão de dados dispendiosa para criar uma fonte de verdade. Até criámos regras personalizadas e "cola" especial entre estes projectos de código aberto para descobrir correlações e resultados que, de outra forma, exigiriam um investigador de segurança especializado interno.

O Aikido também se integra com as suas plataformas de gestão de tarefas e de mensagens, como o GitHub e o Slack, para criar tickets pré-geridos e priorizados. Com todo o contexto, a documentação e as correcções automáticas sugeridas, qualquer pessoa da sua equipa pode resolver o problema e acompanhá-lo até à correção de forma rápida e abrangente.

A segurança das aplicações estaria numa situação muito pior se não fossem estas ferramentas de código aberto e muitas outras. Isso é indiscutível. Mas só por causa da forma como as ferramentas de desenvolvimento funcionam - na sua estação de trabalho local, dentro do seu terminal - significa que são infinitamente flexíveis e inerentemente isoladas. O meme "funcionou na minha máquina" ainda se aplica aqui, apenas com um palavreado diferente:

Se estiver à procura de outra forma, que substitua toda a carga de construção deste conjunto de ferramentas de código aberto por uma plataforma que já está construída sobre os mesmos projectos, considere dar uma oportunidade ao Aikido gratuitamente.

Se você escolher a rota OSS, você tem nosso apoio e respeito... mas enquanto você está colocando novas ferramentas e dependências em seus fluxos de trabalho, você realmente deve deixar o Web Application Firewall do Aikido autonomamente e continuamente proteger suas aplicações Node.js até mesmo das vulnerabilidades mais cruéis. O melhor DX, afinal, é quando a ferramenta realmente faz todo o trabalho duro para você.

Certificação SOC 2: 5 coisas que aprendemos

Talvez esteja a considerar a certificação SOC 2 da AICPA? A Aikido foi recentemente examinada para verificar se o nosso sistema e a conceção dos nossos controlos de segurança cumprem os requisitos SOC 2 da AICPA. Como aprendemos muito sobre as normas SOC 2 durante a nossa auditoria, quisemos partilhar algumas das ideias que pensamos poderem ser úteis para alguém que esteja a iniciar o mesmo processo.

Leia as nossas principais dicas sobre como se tornar compatível com a norma ISO 27001:2022.

Tipo 1 vs. Tipo 2

A primeira coisa a entender é que existem dois tipos diferentes de certificação SOC 2: SOC 2 Tipo 1 e SOC Tipo 2. Se está apenas a começar a pensar na certificação SOC, o Tipo 1 pode ser um bom primeiro passo. É mais rápido de obter e os requisitos não são tão exigentes. O Tipo 1 também é menos dispendioso do que o relatório Tipo 2.

Mas a diferença é que não abrange a monitorização durante um período alargado. As suas medidas de cibersegurança são verificadas apenas num momento específico durante uma auditoria SOC 2 Tipo 1. Em contrapartida, o processo de certificação SOC Tipo 2 testa os seus controlos de segurança durante um período de tempo. Com efeito, o Tipo 1 testa a conceção dos seus controlos de segurança, enquanto o Tipo 2 também testa a sua eficácia operacional.

Nota: Poderá também ler sobre o relatório ISAE3402 Tipo I. Esta é a alternativa europeia, mas, na prática, a maioria das indústrias não se preocupa com ela. Por isso, opte pelo SOC 2, a menos que já saiba que precisa do relatório europeu.

Critérios para serviços de confiança SOC 2

Um auditor SOC utilizará normalmente cinco critérios de serviços de confiança para avaliar as empresas relativamente à conformidade com o SOC 2:

- Segurança: proteger os dados e os sistemas contra o acesso não autorizado.

- Disponibilidade: garantir que os dados dos clientes podem ser acedidos quando necessário.

- Confidencialidade: certificar-se de que as informações confidenciais estão suficientemente protegidas.

- Privacidade: proteger as informações pessoais.

- Integridade do processamento: garantir que os sistemas processam os dados de forma exacta e fiável.

Nem todas as empresas precisam de incluir todos os cinco critérios. Parte da preparação para a sua auditoria SOC 2 consiste em decidir quais os critérios que os seus clientes irão exigir.

Existem também critérios adicionais específicos do sector. Por exemplo, um fornecedor de serviços em nuvem terá requisitos de encriptação de dados de clientes mais rigorosos, enquanto os prestadores de cuidados de saúde terão de proteger as informações de saúde.

As nossas 5 principais sugestões para a certificação SOC 2

1. Não é possível estar "em conformidade" com o SOC 2

Ao contrário da ISO 27001, não é possível atingir um estado de conformidade SOC 2. É um relatório que um potencial cliente pode solicitar para que possa avaliar a postura de segurança da empresa. O cliente tem de tomar a sua própria decisão sobre se essa empresa é suficientemente segura para fazer negócio com ela.

Obterá um relatório SOC 2 que demonstra a conformidade com os critérios especificados, mas isso não significa que passe de não-conforme para conforme. Isso não reduz o seu valor para os seus parceiros comerciais. Eles sabem o que precisam e muitas vezes exigem um relatório de auditoria SOC 2.

Por exemplo, o SOC 2 não exige necessariamente a realização de um pentest, mas é altamente recomendado para a ISO 27001. A Vanta, uma das principais plataformas de monitorização da conformidade com o SOC 2, recomenda que se trate o SOC 2 como uma barreira que tem de ultrapassar para ser visto como tendo atingido as normas de segurança essenciais. No entanto, é possível que se vá mais longe depois de ultrapassar essa fasquia, e os seus clientes irão provavelmente apreciar essa garantia adicional.

Nesse sentido, o seu relatório de conformidade SOC 2 significa que satisfez o auditor de que a sua empresa cumpre os critérios dos serviços de confiança SOC 2.

2. O tipo 2 baseia-se num período de observação do cumprimento

Os relatórios SOC 2 Tipo 2 verificam a sua postura de segurança durante um período de observação denominado janela de auditoria. Pode selecionar uma janela de três meses a um ano inteiro. Este relatório é muito mais completo do que o SOC 2 Tipo 1 e significa que as partes interessadas e os potenciais clientes obtêm garantias adicionais sobre os sistemas de segurança e a segurança dos dados.

Terá de consultar o seu auditor para escolher a janela de auditoria. Pode depender de factores como os requisitos regulamentares, as expectativas dos clientes ou a recente evolução das suas estruturas e controlos de segurança.

3. SOC 2 vs. ISO 27001: se os seus potenciais clientes estão nos EUA, o SOC 2 é para si!

As empresas dos Estados Unidos costumam solicitar relatórios SOC 2 com mais frequência, enquanto as empresas europeias tendem a confiar mais na ISO 27001. Isto deve-se ao facto de o SOC 2 ser uma norma americana. Se puder, obtenha ambas. Foi o que fizemos, pois também nos tornámos compatíveis com a ISO 27001 em 2023. Se não puder fazer as duas, escolha com base na localização dos seus clientes ou potenciais clientes.

Se os seus clientes estiverem nos EUA, é muito provável que estejam à procura do seu relatório SOC 2.

4. Recomendamos que trabalhe com um auditor nos EUA

Se estiver sediado na Europa, existem muitos auditores SOC. Provavelmente são muito bons, mas se quiser que uma empresa dos EUA confie no seu relatório, faz sentido recorrer a um auditor SOC 2 de terceiros nos Estados Unidos.

5. Utilizar um sistema seguro para os clientes solicitarem o seu relatório SOC 2

Deve ser fácil para os clientes solicitarem o seu relatório SOC 2, mas não o faça demasiado facilmente. Os piratas informáticos podem utilizá-lo para identificar pontos fracos na sua segurança.

Não utilize o correio eletrónico e utilize uma ferramenta que acompanhe o que acontece ao relatório depois de ser descarregado. Deve saber quem o está a pedir, acompanhar quando foi pedido e até considerar a proteção por marca de água ou palavra-passe. A melhor abordagem é utilizar um NDA.

Aikido e conformidade contínua com SOC 2

Agora que concluímos a nossa própria jornada SOC 2, a Aikido Security cumpre todos os critérios dos serviços de confiança SOC 2. Também estabelecemos parcerias com plataformas de monitorização da conformidade (como Vanta, Drata, Secureframe e Thoropass) para sincronizar regularmente dados sobre os controlos de segurança actuais e garantir que a Aikido e os nossos clientes mantêm uma postura de segurança sólida.

Solicite nosso relatório SOC 2 Tipo 2

Pode solicitar o certificado SOC 2 Tipo 2 da Aikido no nosso centro de confiança de segurança.

Ou se estiver a considerar a certificação SOC 2 e ainda tiver dúvidas, contacte-me no LinkedIn e terei todo o gosto em discutir o processo consigo com mais pormenor.

Os 10 principais problemas de segurança das aplicações e como se proteger

Sabe que a sua aplicação Web mais recente é inerentemente vulnerável a todos os tipos de ataques. Também sabe que a segurança das aplicações nunca pode ser perfeita, mas pode torná-la melhor amanhã do que era ontem.

O problema é que, quer esteja a utilizar ferramentas de segurança de nível empresarial (ou seja, dispendiosas e complexas), quer tenha juntado uma mão-cheia de projectos de código aberto num pipeline CI/CD ou ganchos de confirmação Git e esteja à espera do melhor, o seu kit de ferramentas não o pode ajudar a ver:

- Como a sua aplicação pode ser vulnerável devido a práticas de programação menos que ideais, dependências inseguras e muito mais.

- Onde as vulnerabilidades estão muito provavelmente escondidas, até LOCs individuais ou entradas no seu

package.jsonficheiro. - Porque é que deve corrigir imediatamente determinadas vulnerabilidades e porque é que outras são menos prioritárias.

O Aikido existe para tornar a segurança das aplicações relevante e eficiente para os programadores que precisam de aplicar rapidamente as correcções de segurança corretas e voltar a enviar o código. Tal como fazemos na nossa plataforma de segurança centrada no programador, vamos reduzir o ruído em torno das vulnerabilidades comuns e concentrar-nos em três pormenores essenciais:

- O TL;DR, que lhe ensinará apenas o suficiente para ter medo... e as palavras-chave certas para continuar a sua pesquisa educacional.

- Uma resposta concisa à pergunta "Isto afecta-me?" com um claro sim ou não (✅ ou 🙅) e uma breve explicação.

- Dicas rápidas em resposta a "Como posso resolver isto?" que não envolvam ferramentas caras ou refacções dispendiosas.

#1: Injeção SQL && Injeção NoSQL

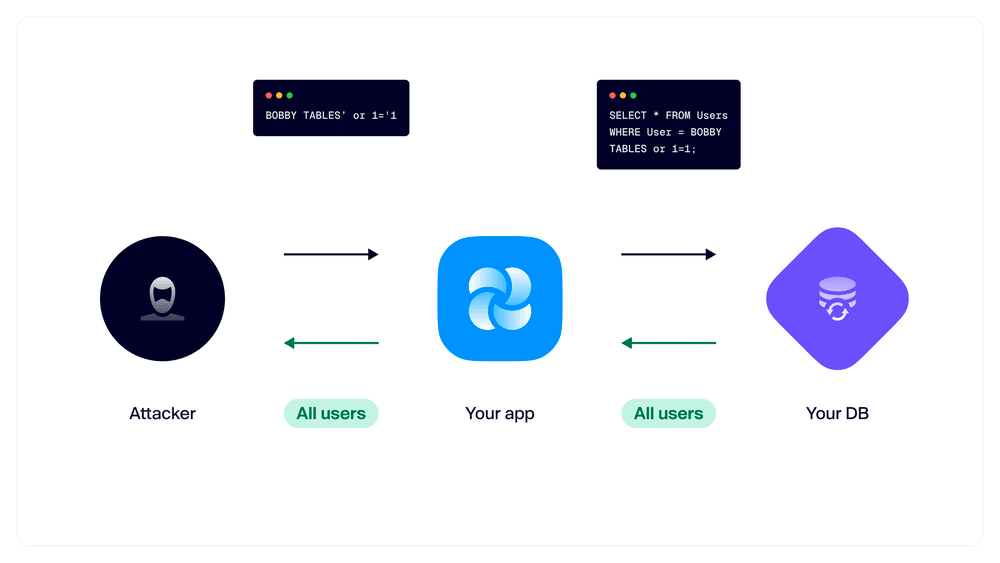

TL;DR: Esta vulnerabilidade clássica é possibilitada pela entrada de dados do utilizador não higienizados e não validados, o que permite que os atacantes executem consultas diretamente na sua base de dados. A partir daí, podem extrair dados, modificar registos ou eliminar à vontade, anulando completamente quaisquer outras medidas de segurança da aplicação que tenha implementado.

Isto afecta-me?

- ✅ se a sua aplicação interagir com uma base de dados SQL ou NoSQL em qualquer ponto. Os ataques de injeção existem há décadas, e os ataques automatizados começarão imediatamente a sondar os seus pontos finais com explorações comuns.

- 🙅 se não tiver conteúdo dinâmico baseado nos registos da base de dados. Isto pode dever-se ao facto de estar inteiramente do lado do cliente, utilizando um gerador de sítios estáticos (SSG), ou de estar a fazer a renderização do lado do servidor com uma base de dados, mas sem nunca aceitar contributos dos utilizadores.

Como é que o posso resolver? Antes de mais, higienize e valide todas as entradas do utilizador para eliminar caracteres ou cadeias de caracteres indesejados. Aproveite as bibliotecas e estruturas de código aberto que permitem consultas parametrizadas e nunca concatene a entrada do usuário em uma consulta de banco de dados. Se estiver a utilizar Node.js, considere o nosso motor de segurança de código aberto Runtime, que o projecta autonomamente contra ataques de injeção SQL/NoSQL e muito mais.

#2: Scripting entre sítios (XSS)

TL;DR: XSS é outro ataque de injeção que permite a um atacante enviar um script malicioso para outro, potencialmente recolhendo as suas credenciais de autenticação ou dados confidenciais.

Isto afecta-me?

- Se a sua aplicação aceitar a entrada de dados do utilizador e os enviar para outro local como conteúdo dinâmico.

- 🙅 se não aceitar a entrada do utilizador de todo.

Como é que o arranjo? Tal como acontece com os ataques de injeção SQL/NoSQL, deve validar a entrada do utilizador quando inclui essa entrada dentro do href das etiquetas âncora para garantir que o protocolo não é javascript. Tenha cuidado ao utilizar métodos JavaScript como interiorHTML ou o perigosamenteSetInnerHTMLque pode executar arbitrariamente qualquer código embutido na string durante a saída. Independentemente da sua abordagem, higienize a saída HTML com higienizadores de código aberto como DOMPurificar para enviar apenas HTML limpo e não executável aos seus utilizadores.

#3: Falsificação de pedidos do lado do servidor (SSRF)

TL;DR: Os ataques SSRF acontecem quando um ator malicioso abusa da sua aplicação para interagir com a sua rede subjacente, operando-a como um proxy para saltar para serviços potencialmente mais vulneráveis ou lucrativos.

Isto afecta-me?

- ✅ se a sua aplicação fizer interface com outro serviço ou API que execute uma operação específica com dados do utilizador - mesmo que tenha utilizado listas de permissões para restringir o tráfego apenas entre pontos finais conhecidos e fiáveis.

- 🙅 se estiveres verdadeiramente estático.

Como é que o posso corrigir? Embora um regex para validar endereços IP ou nomes de host seja um bom começo, ele geralmente é propenso a desvios como a codificação octal. Duas soluções mais fiáveis são utilizar uma lista de permissões e o analisador de URL nativo da sua plataforma para restringir a entrada apenas a anfitriões seguros e conhecidos, e desativar os redireccionamentos nos pedidos de pesquisa. Dependendo da sua estrutura, você também pode aproveitar livremente projetos de código aberto - como ssrf-req-filter para Node.js - para recusar adequadamente quaisquer solicitações para hosts internos.

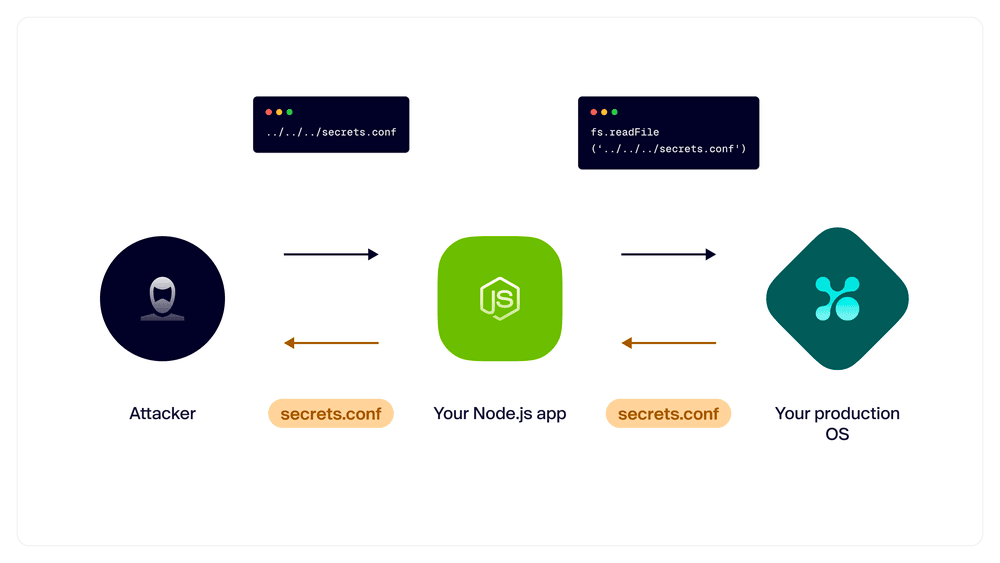

#4: Travessia de caminhos

TL;DR: Esta falha de segurança permite que os atacantes acedam a ficheiros e diretórios no seu servidor Web através de ficheiros de referência utilizando ../ sequências ou mesmo caminhos absolutos. Utilizando tácticas sorrateiras como a codificação dupla, os atacantes podem utilizar hierarquias de pastas e ficheiros específicas da estrutura ou nomes de ficheiros comuns para encontrar informações valiosas.

Isto afecta-me?

- ✅. A sua aplicação é executada num servidor Web e inclui referências ao sistema de ficheiros - nada de contornar esta questão.

Como é que o posso resolver? O primeiro passo é remover todos os ficheiros sensíveis, como os que contêm variáveis de ambiente ou segredos, do diretório raiz do seu servidor Web e estabelecer um processo para evitar mais erros.

é nunca armazenar ficheiros sensíveis, como os que contêm variáveis de ambiente ou segredos, no diretório raiz do seu servidor Web. Além disso, não armazene esses arquivos em nenhuma pasta destinada a ser acessível publicamente, como o diretório /estático e /público pastas de um Projeto Next.js. Por fim, tira ../ separadores de caminhos e as suas variantes codificadas a partir da entrada do utilizador.

O tempo de execução também funciona fantasticamente bem para a travessia de caminhos... só estou a dizer.

#5: Injeção de entidade externa XML (XXE)

TL;DR: Os ataques XXE aproveitam uma fraqueza nos analisadores XML que permite que entidades externas, referenciadas por uma definição de tipo de documento (DTD), sejam obtidas e processadas sem validação ou sanitização. O tipo e a gravidade do ataque são limitados principalmente pelas competências do atacante e por quaisquer permissões/segurança ao nível do SO do seu fornecedor de infra-estruturas.

Isto afecta-me?

- Se analisar XML por qualquer motivo, incluindo fluxos de autenticação de início de sessão único utilizando SAML.

- 🙅 se não tiveres de lidar com XML na tua aplicação!

Como é que o posso resolver? Desabilite a resolução de DTDs externas em seu analisador XML. Provavelmente não pode recusar DTDs por completo, uma vez que é normal que alguns payloads XML os contenham - apenas não deixe o seu analisador XML fazer nada com eles.

#6: Deserialização

TL;DR: Os atacantes podem enviar dados maliciosos através de uma função de desserialização incorporada na sua aplicação (como unserialize() do node-serialize) para executar código remotamente, executar uma negação de serviço ou até mesmo criar uma shell reversa.

Isto afecta-me?

- ✅ se a sua aplicação desserializar dados diretamente da interação do utilizador ou através de funções/serviços em segundo plano, como cookies, formulários HTML, APIs de terceiros, armazenamento em cache e muito mais.

- 🙅 se estiver a executar uma aplicação totalmente estática sem nenhuma das opções acima.

Como é que o posso resolver? Em geral, evite desserializar dados de entrada do usuário (também conhecidos como não confiáveis). Se for necessário, aceite apenas esses dados de utilizadores autenticados e autorizados com base em assinaturas, certificados e fornecedores de identidade fiáveis.

#7: Injeção de shell/injeção de comando

TL;DR: A sua aplicação passa a entrada do utilizador diretamente para o shell subjacente do SO no qual o seu servidor Web e a sua aplicação são executados, permitindo que os atacantes executem comandos arbitrários ou atravessem o sistema de ficheiros, muitas vezes com privilégios suficientes para extrair dados ou passar para outro sistema.

Isto afecta-me?

- ✅ se o seu aplicativo interage com o sistema de arquivos ou shell diretamente, como um comando UNIX como

gato. - 🙅 se já utilizar uma API ou método da estrutura para passar argumentos com segurança para o comando que precisa de executar, ou se não precisar de interagir com o sistema de ficheiros/shell, como num SSG.

Como é que o arranjo? Evite aceitar a entrada do utilizador diretamente nos comandos ou chamá-los diretamente. Em vez disso, use a API/método da sua estrutura, como processo_criança.execFile() no Node.js, que permite passar argumentos numa lista de cadeias de caracteres. Mesmo com essa proteção, execute sempre as suas aplicações com os privilégios mínimos necessários para a lógica comercial exigida para evitar que um atacante "escape" do servidor Web e aceda a raiz-apenas pastas e ficheiros.

E sim, estamos de volta para mais um lembrete amigável para acrescentar Tempo de execução a qualquer projeto Node.js com um comando (npm add @aikidosec/runtime || yarn install @aikidosec/runtime) para proteger instantaneamente a sua aplicação contra ataques comuns de injeção de shell/comando.

#8: Inclusão de ficheiros locais (LFI)

TL;DR: Os ataques LFI envolvem enganar a sua aplicação para expor ou executar ficheiros no sistema que executa o seu servidor Web, o que permite aos atacantes extrair informações ou executar código remotamente. Enquanto o path traversal apenas permite que os atacantes leiam ficheiros, os ataques LFI executam esses ficheiros dentro da sua aplicação, abrindo-o a uma lista de vulnerabilidades de segurança da aplicação, como a execução remota de código (RCE).

Isto afecta-me?

- ✅ se a sua aplicação utilizar o caminho para um ficheiro como entrada do utilizador.

- 🙅 se a sua aplicação não exigir que os utilizadores forneçam caminhos para concluir qualquer ação.

Como é que o arranjo? Limpe sempre a entrada do utilizador para evitar os métodos de passagem de caminho discutidos acima. Se tiver de incluir ficheiros no sistema de ficheiros local para além dos que se encontram tipicamente em "safe" /público ou /estático utilize uma lista de permissões de nomes de ficheiros e localizações que a sua aplicação tem permissão para ler e executar.

#9: Protótipo de poluição

TL;DR: Este Vulnerabilidade específica do JavaScript permite que um invasor manipule os objetos globais do seu aplicativo usando __proto__. O novo objeto é então herdado em toda a aplicação, dando-lhes potencialmente acesso a dados confidenciais ou aumentando ainda mais os seus privilégios.

Isto afecta-me?

- ✅ se estiver a utilizar JavaScript.

- 🙅 se estiver a utilizar algo que não seja JavaScript!

Como é que o arranjo? Comece por higienizar as chaves da entrada do utilizador utilizando listas de permissões ou uma biblioteca auxiliar de código aberto. Você pode estender sua proteção usando Object.freeze() para impedir alterações a um protótipo, ou mesmo utilizando o --disable-proto=delete oferecida com o Node.js.

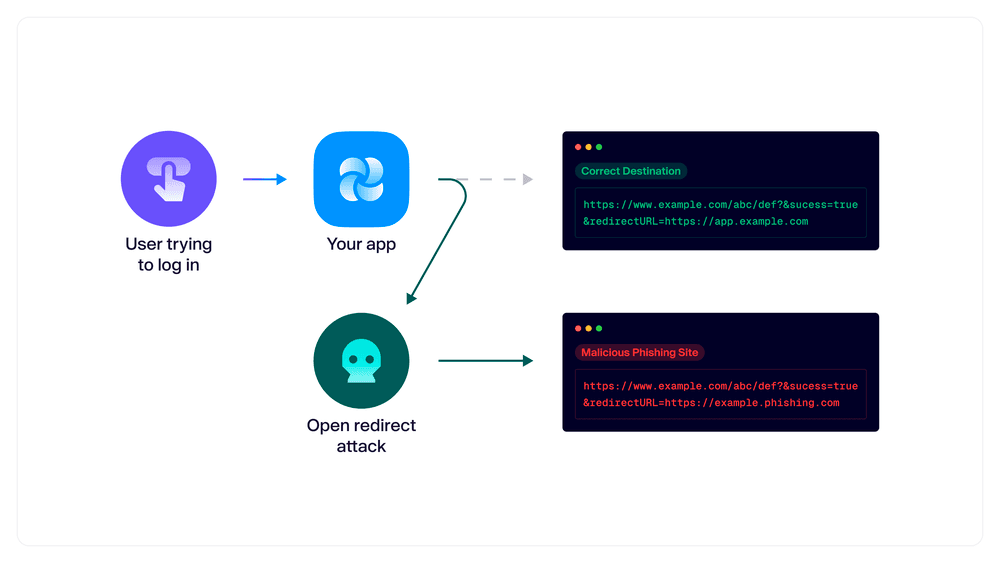

#10: Abrir redireccionamentos

TL;DR: Neste vetor comum de phishing, os atacantes criam um URL personalizado como https://www.example.com/abc/def?&success=true&redirectURL=https://example.phishing.com para enganar a sua aplicação e redirecionar utilizadores desprevenidos para um site malicioso. Além disso, os atacantes podem encadear os redireccionamentos com outras vulnerabilidades para obter um impacto ainda maior, conduzindo a aquisições de contas e muito mais.

Isto afecta-me?

- ✅ se o seu aplicativo redireciona os usuários para outra página/visualização após a conclusão de uma ação, como enviá-los para

example.app/dashboardapós uma autenticação bem sucedida. - 🙅 se ainda estiveres a viver essa vida gerada pela estática.

Como é que o posso corrigir? Em primeiro lugar, remova os redireccionamentos baseados em parâmetros da sua aplicação e substitua-os por redireccionamentos fixos baseados numa lista de permissões de domínios e caminhos fidedignos para os quais pode redirecionar os utilizadores depois de estes realizarem acções específicas. Isto pode degradar ligeiramente a experiência do utilizador, mas é um compromisso significativo para uma melhor segurança da aplicação, e não um compromisso que os deixe a culpá-lo pelas despesas estranhas no extrato do cartão de crédito.

O que se segue para a segurança da sua aplicação?

Se está a sentir-se sobrecarregado pelo âmbito dos ataques e por todo o trabalho necessário para se proteger contra eles, saiba que não está sozinho.

Ninguém espera que você mesmo resolva todos esses problemas de segurança e possíveis vulnerabilidades. Os ataques de injeção de SQL por si só existem há décadas, e as pessoas ainda estão encontrando CVEs em aplicativos, estruturas e bibliotecas sofisticadas o tempo todo. Isso não quer dizer que você também deva encarar esses problemas de segurança com um grão de sal - se o seu projeto atende ao ✅ de qualquer um desses 10 principais problemas de segurança de aplicativos, você deve começar a agir.

Primeiro, inscreva-se no Aikido para começar a concentrar-se nas ameaças genuínas à segurança da sua aplicação. Em dois minutos, e gratuitamente, pode analisar repositórios e obter detalhes relevantes, além de correcções guiadas para as vulnerabilidades mais críticas com base na arquitetura específica da sua aplicação e nas caraterísticas, funções e bibliotecas auxiliares que implementou. Com o Aikido, você reduzirá o escopo ao que importa e implementará correções inteligentes mais rapidamente, além de ser informado instantaneamente sobre novos problemas de segurança introduzidos em seus últimos commits.

Em seguida, adicione o Runtime, nosso mecanismo de segurança incorporado de código aberto, às suas aplicações Node.js. O Runtime protege instantaneamente e de forma autónoma as suas aplicações contra vários ataques de injeção, poluição de protótipos e de passagem de caminhos, bloqueando-os ao nível do servidor, mas sem o custo e a complexidade das firewalls de aplicações Web ou das plataformas de gestão de segurança de aplicações baseadas em agentes. O tempo de execução dá-lhe a confiança de que a sua aplicação e os seus utilizadores estão a salvo destes problemas de segurança comuns, mas também pode fornecer dados em tempo real ao Aikido para lhe dar visibilidade sobre os vectores de ataque actuais e ajudá-lo a dar prioridade às correcções.

Agora já está com o pé direito, com uma ideia mais clara:

- Como a sua aplicação é vulnerável de mais formas do que poderia ter pensado.

- Onde deve concentrar o seu tempo e atenção para resolver primeiro os problemas mais críticos.

- Porque é que a segurança das aplicações e a verificação de vulnerabilidades não é um esforço único, mas um processo contínuo - um processo muito mais fácil com o Aikido.

Acabámos de angariar 17 milhões de dólares para a Série A

TL;DR: angariámos muito dinheiro e estamos prontos para entrar em grande.

Angariámos 17 milhões de dólares para trazer segurança "no BS" aos programadores. Temos o prazer de dar as boas-vindas a Henri Tilloy da Singular.vc a bordo, que é novamente acompanhado pela Notion Capital e Connect Ventures. Esta ronda surge apenas 6 meses depois de termos angariado 5,3 milhões de dólares em financiamento inicial. Isso é rápido.

Fundámos a Aikido porque os programadores têm um problema. Os requisitos de segurança e conformidade já não são apenas para as grandes empresas - são agora uma necessidade crescente para empresas de todas as dimensões, especialmente para as PME que procuram conquistar clientes e crescer. As normas de conformidade como SOC2, ISO 27001, CIS, HIPAA e a futura Diretiva Europeia NIS 2 estão a tornar-se requisitos básicos para as empresas de software, especialmente as que vendem a empresas ou que lidam com dados sensíveis, como as HealthTech ou as Fintech.

Mas este peso crescente da conformidade recai muitas vezes sobre os ombros dos programadores, de quem se espera agora que funcionem como especialistas em segurança. Foi por isso que criámos o Aikido - a plataforma tudo-em-um que reúne todo o código necessário e os scanners de segurança na nuvem numa interface simples e fácil de utilizar, tirando partido do melhor que o código aberto tem para oferecer. Somos freemium, self-service e abertos em relação ao que está por baixo do capô e quanto lhe vai custar.

Somos um concorrente externo na indústria de segurança estabelecida e unida, que há muito é dominada por empresas americanas e israelitas lideradas por veteranos da indústria. Sim, há três décadas que existem ferramentas de segurança, mas nós estamos a partir de uma posição muito diferente. Estamos a construir uma plataforma de segurança em que o comprador é o utilizador. Como tantas vezes acontece, o CISO é o comprador, mas depois um pobre programador é o utilizador.

Já fomos esse pobre programador. Sentimos a frustração de trabalhar com ferramentas de segurança antigas e desajeitadas que nos fazem perder tempo e dinheiro. Nós próprios, enquanto CTOs, perdemos centenas de horas com alertas de segurança irrelevantes. Sabemos como essas ferramentas se parecem com o interior do cockpit de um F-16. Sabemos como nos fazem sentir idiotas, como ficamos tão atolados de complexidade e de falsos alertas que as pessoas deixam de os verificar. Compreendemos que um programador só quer resolver os problemas e continuar a criar funcionalidades divertidas.

Estamos entusiasmados por trabalhar com o Henri e a Singular. Ele é um dos primeiros investidores que sentimos que realmente entendiam o produto e não nos viam apenas como uma folha de cálculo. Ele acredita que temos "uma abordagem incrivelmente única à segurança", uma vez que somos "simples, alavancamos o código aberto e somos fáceis de configurar e utilizar, mas o Aikido preenche todos os requisitos de conformidade e segurança da empresa de uma só vez". (Também gostamos dele pelas suas citações e elogios simpáticos).

Em menos de um ano desde o nosso lançamento, já somos utilizados por mais de 3.000 organizações e 6.000 programadores individuais. O facto de a Visma nos ter escolhido para assegurar todo o seu portfólio de mais de 175 empresas foi importante e confirmou que estamos no caminho certo (não que duvidássemos ;)) Temos 30% dos nossos clientes nos EUA e estamos agora a tentar expandir-nos internacionalmente para ajudar os programadores e as PME a garantir a segurança.

Este novo financiamento de 17 milhões de dólares da Série A permitir-nos-á aprofundar a nossa plataforma e levar o Aikido para a cena global, tornando a segurança simples para as PME e exequível para os programadores sem o jargão da indústria, a burocracia e, francamente, a BS.

As melhores ferramentas RASP para programadores em 2025

A segurança das aplicações tem uma importância significativa à medida que as ciberameaças se tornam mais sofisticadas. Os programadores têm de proteger as aplicações contra vulnerabilidades e ataques que ameaçam dados sensíveis e perturbam as operações comerciais.

As medidas de segurança tradicionais ficam muitas vezes aquém da evolução das ameaças. Estas medidas podem não conseguir proteger contra explorações de dia zero ou vectores de ataque complexos que visam ambientes de tempo de execução de aplicações.

As ferramentas de auto-proteção de aplicações em tempo de execução (RASP) respondem a estes desafios. As ferramentas RASP protegem proactivamente as aplicações, monitorizando o comportamento e bloqueando os ataques em tempo real, sem grandes alterações no código ou impacto no desempenho.

Compreender o RASP (Auto-proteção de aplicações em tempo de execução)

A tecnologia RASP protege as aplicações através da monitorização contínua do comportamento durante o tempo de execução. Ao contrário das soluções de segurança tradicionais baseadas no perímetro, as ferramentas RASP integram-se diretamente no ambiente de tempo de execução da aplicação, oferecendo uma camada de defesa a partir do interior.

Ao incorporar controlos de segurança na aplicação, o RASP detecta e previne várias vulnerabilidades e ameaças em tempo real. Isto inclui ataques comuns como injeção de SQL, XSS (cross-site scripting) e execução remota de código, bem como explorações sofisticadas que contornam outras medidas de segurança.

O RASP destaca-se por fornecer proteção contínua contra ataques sem alterações significativas no código da aplicação. As ferramentas RASP identificam e bloqueiam automaticamente pedidos ou comportamentos maliciosos com base em políticas de segurança predefinidas e aprendizagem automática. Isto permite que os programadores se concentrem na criação de funcionalidades enquanto o RASP trata da segurança sem problemas.

Porque é que os programadores precisam de ferramentas RASP em 2025

O panorama da cibersegurança em 2025 apresenta desafios únicos. Como as ameaças evoluem rapidamente, as medidas de segurança tradicionais muitas vezes não têm a agilidade necessária para lidar com as vulnerabilidades emergentes. Esta lacuna exige soluções dinâmicas capazes de oferecer proteção em tempo real. As ferramentas RASP incorporam controlos de segurança diretamente nas aplicações, permitindo a deteção e interceção imediatas de acções maliciosas.

Estas ferramentas desempenham um papel vital na proteção das aplicações através da monitorização ativa de ameaças durante o tempo de execução. Ao analisar o comportamento das aplicações e identificar potenciais ameaças, as ferramentas RASP reforçam as estruturas de segurança e ajudam os programadores a cumprir os mandatos de conformidade. Em sectores com regulamentos rigorosos de proteção de dados, as ferramentas RASP são cruciais para mitigar os riscos associados a violações de dados e acesso não autorizado.

A incorporação de ferramentas RASP no ciclo de vida do desenvolvimento permite aos programadores inovar sem comprometer a segurança. Estas ferramentas integram-se sem problemas nos ambientes de desenvolvimento existentes, assegurando que as melhorias de segurança não perturbam o fluxo de trabalho. Como resultado, as equipas de desenvolvimento podem concentrar-se na criação de aplicações avançadas, confiantes de que as necessidades de segurança são geridas e mantidas.

Principais ferramentas RASP para 2025

1. Plataforma de Segurança Aikido

A solução RASP da Aikido - Zen - utiliza tecnologia avançada de IA para melhorar a defesa das aplicações, identificando e mitigando instantaneamente as ameaças para garantir uma segurança robusta. Esta ferramenta fornece uma visibilidade profunda das potenciais vulnerabilidades e vectores de ataque, permitindo aos programadores reforçar as medidas de segurança de forma eficaz. A integração com ambientes de desenvolvimento populares é fácil, permitindo que os programadores reforcem as funcionalidades de segurança sem interromper o seu processo de desenvolvimento.

2. Proteção contra o contraste

O Contrast Protect é uma solução RASP versátil que suporta uma vasta gama de linguagens e estruturas de programação. Utiliza técnicas sofisticadas de aprendizagem automática para detetar ameaças emergentes e ajustar as defesas, reduzindo os falsos alertas. A plataforma oferece análises e relatórios abrangentes, equipando os programadores com as informações necessárias para resolver rapidamente as vulnerabilidades e melhorar a fortificação das aplicações.

3. Imperva RASP

Imperva RASP opera numa infraestrutura baseada na nuvem, oferecendo uma proteção extensiva contra várias vulnerabilidades, incluindo as identificadas pela OWASP. Detecta e bloqueia eficazmente o tráfego nocivo em tempo real, assegurando que as aplicações permanecem protegidas sem sacrificar o desempenho. Esta ferramenta integra-se sem esforço com as configurações de segurança existentes, simplificando o processo de melhoria das defesas das aplicações contra ameaças cibernéticas sofisticadas.

Escolher a ferramenta RASP correta para a sua aplicação

A seleção da ferramenta RASP ideal implica compreender as necessidades técnicas e operacionais do seu ambiente de desenvolvimento. Em primeiro lugar, avalie as linguagens de programação e as estruturas que a sua aplicação utiliza. Diferentes ferramentas RASP oferecem diferentes níveis de compatibilidade, e escolher uma que se alinhe com a sua pilha de tecnologia simplifica a integração e garante um funcionamento eficiente. Opte por uma solução RASP que suporte as linguagens e estruturas mais utilizadas, garantindo uma proteção abrangente da aplicação.

Pense na forma como a ferramenta RASP melhora os fluxos de trabalho de desenvolvimento sem aumentar a complexidade. A ferramenta deve integrar-se naturalmente nos processos existentes, complementando as metodologias da equipa. Uma ferramenta RASP eficaz automatiza as principais tarefas de segurança e integra-se nos sistemas CI/CD, aumentando a eficiência e mantendo a dinâmica do desenvolvimento.

O nível de proteção que uma ferramenta RASP oferece contra vulnerabilidades e vectores de ataque comuns é crucial. Examine a capacidade da ferramenta de lidar com ameaças como estouro de buffer, escalonamento de privilégios e explorações sofisticadas. As ferramentas com análise avançada e aprendizagem adaptativa fornecem uma defesa abrangente, ajustando-se a novas ameaças com precisão. Além disso, considere a capacidade da ferramenta para fornecer informações e relatórios detalhados que informam as melhorias contínuas.

A facilidade de implementação e gestão não deve ser descurada. Uma ferramenta RASP simples reduz a curva de aprendizagem das equipas de desenvolvimento e minimiza os encargos operacionais. Avalie as ofertas de suporte do fornecedor, incluindo documentação, serviço ao cliente e recursos da comunidade. Um forte suporte do fornecedor é crucial, especialmente ao navegar por desafios de segurança complexos ou durante as fases de integração.

Melhores práticas para implementar o RASP no seu processo de desenvolvimento

Ao integrar o RASP na sua estratégia de segurança, incorpore-o na arquitetura da sua aplicação para melhorar a proteção. A integração do RASP no núcleo garante a monitorização contínua e a deteção imediata de ameaças. Esta abordagem proactiva permite medidas de segurança adaptativas que evoluem juntamente com a sua aplicação, fornecendo uma defesa robusta sem atrasar o desenvolvimento.

Para reforçar a segurança, implemente o RASP juntamente com serviços de informações sobre ameaças em tempo real. Esta combinação enriquece a sua estrutura de segurança, oferecendo informações sobre ameaças emergentes e permitindo acções preventivas. A inteligência em tempo real complementa o RASP, fornecendo perspectivas externas sobre potenciais vulnerabilidades, garantindo uma abordagem de segurança abrangente.

Actualize regularmente a configuração do RASP para manter a eficácia. Efectue auditorias completas das definições e métricas de desempenho para aperfeiçoar as operações e colmatar lacunas. Ao manter a sua ferramenta RASP actualizada com os mais recentes dados sobre ameaças e protocolos de segurança, pode intercetar eficazmente as ameaças e manter elevados padrões de segurança das aplicações.

Finalmente, cultive um ambiente centrado na segurança. Equipe a sua equipa com os conhecimentos necessários para utilizar o RASP de forma eficaz, realçando o seu papel no panorama de segurança mais vasto. Incentive a aprendizagem contínua e a adaptação às novas tendências de segurança, garantindo que a sua equipa se mantém informada e preparada para os desafios da cibersegurança em constante evolução.