Em ambientes Cloud, cada serviço, integração e escolha de configuração pode introduzir seu próprio conjunto de riscos. À medida que a adoção da Cloud aumenta, o mesmo acontece com a superfície de ataque.

Neste post, destacaremos sete vulnerabilidades de segurança na nuvem que as equipes enfrentam hoje. Vamos detalhar como cada uma funciona, o impacto e o que você pode fazer para mitigá-la ou preveni-la completamente.

As 7 principais vulnerabilidades de segurança na nuvem em resumo:

- Vulnerabilidade IMDS

- Vulnerabilidades do Kubernetes

- Segmentação de Rede Fraca

- Vulnerabilidades do FluentBit

- Vulnerabilidades de imagem de Container

- Firewalls mal configurados

- Funções serverless mal configuradas

O que são Vulnerabilidades de segurança na nuvem?

Vulnerabilidades de segurança na nuvem são fraquezas ou configurações incorretas no seu ambiente Cloud que atacantes podem explorar para comprometer a infraestrutura subjacente onde suas aplicações são executadas ou qualquer outra parte da sua configuração Cloud.

A segurança na nuvem evoluiu como resposta à mudança de implantações on-premise para ambientes cloud-native. No passado, cada empresa tinha seu próprio padrão de implantação exclusivo, o que significava que nem todos os vetores de ataque se aplicavam a todos. Isso não é mais o caso.

A Cloud cria um campo de atuação nivelado. As equipes usam serviços semelhantes, configurações padrão semelhantes e padrões de implantação semelhantes. Isso significa que muitas organizações acabam cometendo os mesmos erros. Por exemplo, empresas frequentemente vazam informações sensíveis através de armazenamento de objetos mal configurado, e atacantes aprenderam a identificar isso em múltiplos alvos.

Compreender quais serviços e configurações podem se tornar vetores de ataque começa com a avaliação da sua própria infraestrutura e como cada componente está exposto.

Razões Comuns para Ocorrência de Vulnerabilidades de segurança na nuvem

A seguir, algumas razões pelas quais continuamos a ter eventos recorrentes de vulnerabilidades de segurança na nuvem:

- Velocidade do Desenvolvedor: As equipes são pressionadas a entregar rapidamente, e a velocidade muitas vezes prevalece sobre a segurança. Usar a versão “mais recente” de uma imagem de Container ou pacote é rápido, mas em um mundo de crescentes ataques à Supply chain, “mais recente” pode facilmente ser uma versão infectada ou comprometida.

- Falta de Guardrails: Mover-se rapidamente não deveria criar lacunas de segurança, mas sem os controles adequados, as equipes introduzem riscos no ambiente de forma não intencional.

- Ferramentas de Segurança Não Integradas: Desenvolvedores podem ter ferramentas para varredura de imagens ou análise estática, mas essas ferramentas raramente fazem parte de um fluxo de trabalho repetível e automatizado. Isso torna a segurança inconsistente e fácil de ser ignorada.

- Responsabilidade Não Clara: A segurança ainda é tratada como um item de verificação ou algo que uma equipe separada gerencia. Com responsabilidades confusas e sem um entendimento claro do que “boa segurança” significa, especialmente em torno do IAM, as vulnerabilidades acabam passando despercebidas.

Como Atacantes Exploram Vulnerabilidades de segurança na nuvem

Como você verá em breve, atacantes frequentemente utilizarão um serviço legítimo para obter um ponto de apoio em sua infraestrutura. Isso pode ocorrer através de um bucket S3 público com acesso de escrita ou um endpoint público, e subsequentemente pivotar escalando privilégios ao abusar de roles de IAM ou recursos mal configurados.

Para um atacante, o objetivo é utilizar recursos com menor probabilidade de levantar suspeitas e usá-los para exfiltrar o máximo de dados possível. Detalharemos isso nas seções abaixo.

As 7 Principais Vulnerabilidades de segurança na nuvem

Com um entendimento do que são as vulnerabilidades de segurança na nuvem, aqui estão as sete principais:

1. Vulnerabilidade IMDS

Instance Metadata Service (IMDS) é um serviço que roda em todo provedor de Cloud e que oferece um serviço de computação que permite que credenciais temporárias sejam usadas por aplicações rodando em computação em Cloud. Isso permite que os serviços acessem outros serviços de Cloud de forma segura, sem a necessidade de codificar credenciais na máquina.

Como era de se esperar, nos últimos tempos isso tem sido explorado. Um exemplo disso é CVE-2025-51591, que afetou sistemas que executam o Pandoc, um utilitário de conversão de documentos.

The attacker submitted crafted HTML documents containing <iframe> elements whose src attributes targeted the AWS IMDS endpoint at 169.254.169.254. The objective was to render and exfiltrate the content of sensitive paths, specifically /latest/meta-data/iam/info and /latest/meta-data/iam.

The vulnerability in panic has since been patched. However, the attack was neutralized by the mandatory use of IMDSv2, which invalidates stateless GET requests, such as those initiated by an <iframe>. If the application were running in an environment still dependent on the IMDSv1 protocol, this attack vector would likely have resulted in credential compromise.

Embora o Pandoc seja uma exploração específica de um serviço legítimo, é importante estar atento à forma como suas aplicações interagem com o host. Uma vez que o Pandoc é um utilitário Linux que precisou ser instalado na instância, isso destaca como até mesmo ferramentas aparentemente benignas podem se tornar vetores de ataque ao interagir com serviços de Cloud sensíveis.

Severidade: Média → Alta

2. Vulnerabilidades do Kubernetes

Divulgada através do programa de bug bounty do Kubernetes, CVE-2020-8559 é uma vulnerabilidade que abusa do token de conta de serviço padrão para permitir a escalada de privilégios dentro de clusters Kubernetes.

A exploração bem-sucedida desta vulnerabilidade poderia levar à escalada de privilégios de um nó comprometido para acesso em nível de cluster. Se múltiplos clusters compartilharem a mesma autoridade certificadora confiável pelo cliente e credenciais de autenticação, um atacante poderia potencialmente redirecionar o cliente para outro cluster, levando a um comprometimento completo do cluster.

Se você já executou Kubernetes em produção, entenderia por que isso é um problema. As atualizações de cluster raramente são tão simples quanto clicar em “atualizar” e encerrar o dia; quando você tem processos estabelecidos, é difícil quebrá-los. CVE-2020-8559 exigiu que os usuários atualizassem o kube-apiserver para as versões corrigidas: v1.18.6, v1.17.9 ou v1.16.13.

Quando ocorre uma tomada completa do cluster, não é difícil ver como nós comprometidos podem ser explorados em conjunto com o IMDS para pivotar ainda mais em seu ambiente de Cloud, acessando credenciais e realizando movimento lateral para outros serviços.

Severidade: Alta → Crítica

3. Segmentação de Rede Fraca

Nem todo ataque é sofisticado; às vezes, a falha em aderir ao básico é como muitas organizações acabam nas notícias, e um exemplo disso é a segmentação de suas redes.

Embora a segmentação de rede não seja específica da Cloud, a complexidade da Cloud torna a segmentação adequada muito mais difícil e impactante quando feita incorretamente. A proliferação da Cloud torna as falhas de segmentação extremamente comuns.

Para equipes pequenas com um ou dois serviços em algumas VMs, pode ser um exagero, mas para equipes mais maduras executando múltiplos serviços em zonas de disponibilidade ou até mesmo multi-cloud, ter uma estrutura plana onde cada serviço está na mesma rede com poucas ou nenhuma política de segurança é uma receita para o desastre.

A violação da Target em 2013 é um exemplo clássico do que acontece quando as redes não são segmentadas corretamente. Os atacantes inicialmente comprometeram um fornecedor de HVAC terceirizado com acesso à rede da Target, então se moveram lateralmente pela arquitetura de rede plana para alcançar os sistemas de cartão de pagamento, roubando, em última instância, 40 milhões de números de cartão de crédito e 70 milhões de registros de clientes. A segmentação de rede adequada teria contido a violação de dados aos sistemas HVAC, impedindo o acesso à infraestrutura de pagamento sensível, tudo isso enquanto ainda atendia aos requisitos de conformidade.

Aproveitar ferramentas de Cloud Security Posture Management (CSPM) permitirá que você entenda rapidamente o layout do seu ambiente Cloud e descubra quais partes da sua rede exigem uma segunda análise da sua arquitetura Cloud para prevenir ataques de movimento lateral semelhantes. Tudo isso se conecta ao conceito de segurança de confiança zero como o novo padrão para sua arquitetura Cloud, o que pode ajudar em seus esforços de conformidade.

Severidade: Média -> Alta

4. Vulnerabilidades do Fluent Bit

Embora este seja um novo conjunto de vulnerabilidades, o Fluent Bit tem sido um componente central do ecossistema cloud-native por muito tempo, fornecendo um agente leve para o envio de logs e métricas da Cloud para backends remotos. Isso é crítico para microsserviços que exigem logging centralizado ou backups de logs em larga escala.

In a series of vulnerabilities disclosed in early 2025, CVE-2025-12972, CVE-2025-12970, CVE-2025-12978, CVE-2025-12977, and CVE-2025-12969, attackers can exploit path traversal flaws, buffer overflows, tag spoofing, and authentication bypasses to execute arbitrary code, tamper with logs, and inject malicious telemetry. These vulnerabilities affect versions 4.1.x < 4.1.1 and 4.0.x < 4.0.12.

No pior cenário, essas falhas podem levar ao comprometimento total do ambiente Cloud, especialmente quando o Fluent Bit é executado com privilégios elevados ou tem acesso a credenciais sensíveis.

O bypass de autenticação (CVE-2025-12969) é particularmente preocupante para configurações que usam Security.Users sem uma Shared_Key, o que pode desativar a autenticação por completo. Isso permite que atacantes remotos ocultem atividades maliciosas ou exfiltrem logs enquanto os operadores acreditam que seus sistemas estão seguros.

O CVE-2025-12972 também é crítico porque permite acesso remoto total devido a valores de tags não higienizados sendo usados para gerar nomes de arquivos de saída, permitindo que atacantes gravem arquivos no disco.

Assim como a vulnerabilidade SSH, o Fluent Bit é tipicamente implantado em uma frota de instâncias em ambientes Cloud. Por essa razão, é essencial aproveitar uma ferramenta que forneça visibilidade total de suas instâncias e ajude a priorizar quais delas devem ser corrigidas primeiro.

Severidade: Alta -> Crítica

5. Vulnerabilidades de Imagens Container

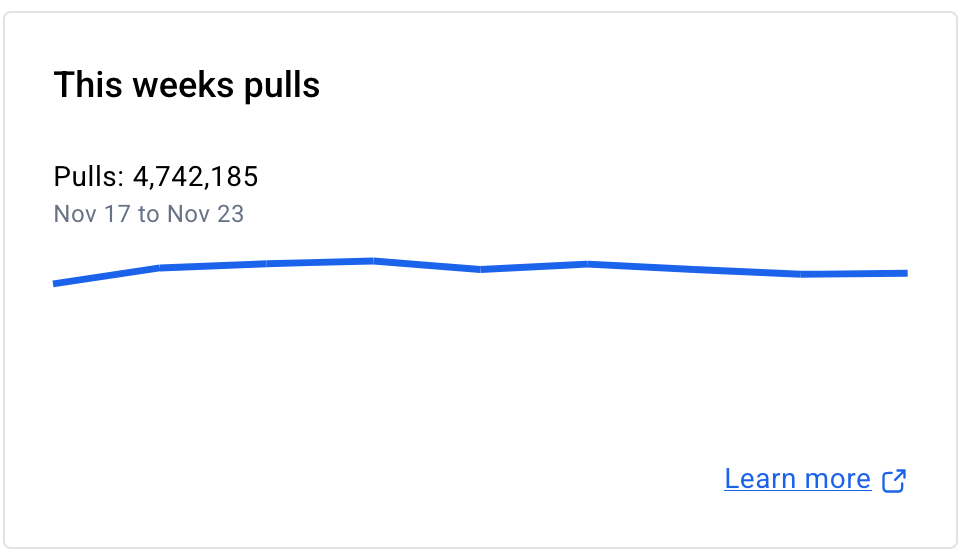

Imagens Container poderiam ser um artigo inteiro, o que fizemos, confira aqui. Ao longo dos anos, as imagens Container tiveram uma adoção em massa graças ao Docker e ao ecossistema cloud-native mais amplo. Essa popularidade também as torna um alvo atraente para atacantes, como visto com o Fluent Bit, que foi baixado 4,7 milhões de vezes em uma única semana de novembro.

Um comprometimento ou vulnerabilidade crítica, como CVE-2025-12972, poderia significar um desastre para muitas organizações.

Gerenciar múltiplas imagens Container em escala é desafiador. As equipes frequentemente dependem de diferentes versões da mesma imagem, e nem todos os avisos de segurança são acionáveis. O monitoramento de imagens Container é, portanto, um processo contínuo, não uma tarefa única.

Aqui na Aikido, entendemos que manter as imagens Container não é tão simples quanto “apenas atualizar”. Qualquer um que tenha tentado isso em produção entende o quão longe de fácil é. Simplesmente atualizar para a imagem mais recente pode quebrar sua build, romper dependências de tempo de execução e introduzir bugs sutis que só aparecem em produção. É por isso que nos unimos à equipe da Root.io para trazer o Autofix, que lhe dá a capacidade de atualizar sua imagem base em um clique,

Severidade: Média -> Alta

6. Firewalls mal configurados

Em 2019, a Capital One sofreu uma das maiores violações de segurança na nuvem da história, afetando mais de 100 milhões de clientes. O ataque foi um exemplo custoso de como uma única má configuração pode se transformar em uma violação de dados em grande escala.

O ator da ameaça explorou uma vulnerabilidade de Server-Side Request Forgery (SSRF) no Firewall de Aplicação Web (WAF) da Capital One para acessar o AWS Instance Metadata Service. SSRF permite que um atacante redirecione sua requisição web para qualquer IP de sua escolha, e é uma vulnerabilidade bem conhecida.

A violação resultou na exposição de informações pessoais de aproximadamente 100 milhões de indivíduos nos Estados Unidos e 6 milhões no Canadá, incluindo nomes, endereços, pontuações de crédito e números de Seguro Social.

O que torna isso particularmente preocupante é que o WAF, uma ferramenta de segurança projetada para proteger aplicações, tornou-se o próprio vetor de ataque. Se o WAF tivesse sido configurado corretamente ou o IMDSv2 tivesse sido imposto, o ataque teria sido significativamente mais difícil de executar. A lição aqui é que mesmo recursos destinados à infraestrutura podem ser um vetor de ataque se configurados incorretamente.

Severidade: Baixa -> Média

7. Funções Serverless Mal Configuradas

As funções Serverless conquistaram muitos desenvolvedores devido à sua facilidade de implantação, amplo suporte a linguagens e ausência de servidores para gerenciar. Isso cria a ilusão de que as funções serverless são seguras por padrão.

Na realidade, as funções serverless criam uma oportunidade única para atacantes explorarem funções de gerenciamento de identidade e acesso (IAM roles) excessivamente permissivas e operarem em grande parte sem serem detectados.

Por exemplo, um atacante poderia explorar uma função Lambda com uma política IAM s3:* excessivamente permissiva para exfiltrar dados sensíveis de cada bucket S3 em sua conta, enquanto a função parece estar executando suas tarefas legítimas.

Gravidade: baixa -> média (dependendo das políticas IAM da função serverless)

Como Obter Visibilidade de Vulnerabilidades de segurança na nuvem

Entre as plataformas modernas de segurança na nuvem, Aikido Security surge como a opção mais completa e amigável para desenvolvedores. Ela oferece às equipes visibilidade total em sua Cloud, desde configurações incorretas até VMs vulneráveis, imagens de contêiner, cargas de trabalho Kubernetes e IaC, tudo em uma única visão unificada, sem ruído ou duplicação.

Aikido combina onboarding sem agente, varredura de máquinas virtuais, CSPM, Kubernetes e varredura de imagens de contêiner, controles de IaC, e até mesmo AI Autofix para imagens de contêiner. As equipes podem começar com o gerenciamento de postura da Cloud e expandir para segurança de código, Container ou segurança de API à medida que crescem, sem adotar múltiplas ferramentas.

Seja você protegendo um ambiente enxuto ou gerenciando milhares de recursos, o Aikido ajuda você a focar nos riscos mais importantes, reduzir sua superfície de ataque rapidamente e evitar completamente a proliferação de ferramentas, tudo a partir de uma única plataforma construída para equipes de segurança e engenharia.

Conclusão

A segurança na nuvem não se trata apenas de corrigir vulnerabilidades, mas sim de obter visibilidade completa em sua infraestrutura, código e dependências, e agir sobre os riscos mais importantes.

Com o Aikido, as equipes podem unificar o monitoramento da Cloud, a varredura de código e a segurança da cadeia de suprimentos em uma única plataforma, priorizar ameaças com base no risco real e tomar medidas proativas antes que os atacantes ajam.

Se você está pronto para dar o próximo passo na proteção do seu ambiente de Cloud, comece gratuitamente e veja como a segurança na nuvem pode ser simples, amigável para desenvolvedores e eficaz!

FAQ

Como as configurações incorretas contribuem para as vulnerabilidades de segurança na nuvem e como elas podem ser prevenidas?

Configurações incorretas na Cloud, como buckets de armazenamento abertos, permissões excessivas ou configurações de rede defeituosas, podem expor dados ou sistemas sensíveis a atacantes. A prevenção envolve a auditoria regular de ambientes de Cloud, a aplicação do princípio do menor privilégio, o uso de ferramentas automatizadas de gerenciamento de configuração e o monitoramento contínuo de desvios. Plataformas como o Aikido Security ajudam a detectar configurações incorretas em ambientes multi-cloud.

Como as ameaças internas afetam a segurança na nuvem e como elas podem ser mitigadas?

Ameaças internas, sejam maliciosas ou acidentais, podem comprometer a segurança na nuvem vazando dados, criando backdoors ou usando indevidamente privilégios de acesso. Estratégias de mitigação incluem a implementação de controles de acesso rigorosos, o monitoramento da atividade do usuário, a aplicação de autenticação multifator e a educação dos funcionários sobre as melhores práticas de segurança. Plataformas avançadas como o Aikido Security podem monitorar comportamentos incomuns de usuários para alertar as equipes sobre potenciais riscos internos.

Quais ferramentas e tecnologias detectam e abordam eficazmente as principais vulnerabilidades de segurança na nuvem?

Cloud Security Posture Management (CSPM), Cloud Workload Protection Platforms (CWPP), plataforma de proteção de aplicações nativas da nuvem (CNAPP), scanners de vulnerabilidades e ferramentas de conformidade automatizadas ajudam a detectar e corrigir vulnerabilidades. Soluções baseadas em IA podem rastrear caminhos de ataque complexos e priorizar ameaças. Aikido Security integra essas capacidades, fornecendo detecção e remediação assistidas por IA em tempo real em código, dependências e recursos da Cloud.

Que papel as APIs inseguras desempenham na segurança na nuvem e como elas podem ser protegidas?

APIs inseguras podem expor dados sensíveis, permitir acesso não autorizado ou servir como pontos de entrada para ataques. As melhores práticas incluem autenticação e autorização rigorosas, validação de entrada, Rate limiting, criptografia e monitoramento contínuo. A incorporação da segurança de API dentro de uma plataforma de segurança mais ampla, como o Aikido Security, garante que as APIs sejam continuamente analisadas quanto a vulnerabilidades e atividades maliciosas.

Continue lendo:

As 9 principais vulnerabilidades de segurança de Container Docker

As 10 principais vulnerabilidades de segurança de aplicações web que toda equipe deve conhecer

As 9 principais vulnerabilidades e configurações incorretas de segurança Kubernetes

As principais vulnerabilidades de segurança de código encontradas em aplicações modernas

As 10 principais vulnerabilidades de segurança Python que os desenvolvedores devem evitar

As principais vulnerabilidades de segurança JavaScript em aplicações web modernas

As 9 principais vulnerabilidades de segurança da supply chain de software explicadas