Ferramentas de pentest automatizado existem há alguns anos, mas não corresponderam à designação de "automatizadas" e são meramente scanners que não se aproximam dos métodos manuais de teste de penetração. No entanto, em 2026 estamos vendo o surgimento de ferramentas de pentest de IA, o que torna o teste de penetração contínuo e sensível ao contexto.

Muitas empresas usam os termos “pentest automatizado” e “pentest de IA” como sinônimos, mas isso está incorreto. A abordagem mais avançada e eficaz é pentest de IA.

De fato, 97% dos CISOs, engenheiros de AppSec e desenvolvedores compartilharam no relatório de 2026 da Aikido sobre o Estado da IA em Segurança e Desenvolvimento que considerariam o pentest de IA, e 9 em cada 10 disseram acreditar que a IA acabaria dominando o campo de pentest.

Isso ocorre em parte porque as plataformas de pentest de IA podem reduzir os custos de teste em mais de 50% em comparação com o pentest automatizado tradicional ou consultoria. Em vez de pagar milhares a uma empresa por um teste único, você poderia estar executando verificações contínuas e sensíveis ao contexto durante todo o ano por uma fração do preço, sem a tediosa tarefa de organizar um pentest manual.

Equipes DevSecOps modernas integram essas ferramentas em pipelines de CI/CD, capturando novas vulnerabilidades toda vez que o código é entregue. Não meses depois.

Neste artigo, abordaremos as principais ferramentas de pentest automatizado disponíveis em 2026 (cobrindo segurança de código, web e rede), e depois detalharemos quais são as melhores para casos de uso específicos, como desenvolvedores, empresas, startups/PMEs, fãs de código aberto, segurança de aplicações web e pentest de rede/infraestrutura.

Seja você um CTO de startup buscando fortalecer seu aplicativo com um orçamento limitado ou um CISO de empresa visando escalar a validação de segurança, há uma ferramenta de pentest automatizado para você. Pule para o caso de uso que se adapta às suas necessidades, ou continue lendo para a lista completa.

- 3 Melhores Ferramentas de pentest automatizado para Desenvolvedores: Aikido Attack · StackHawk

- 3 Melhores Ferramentas de pentest automatizado para Empresas: Aikido Attack

- 4 Melhores Ferramentas de pentest automatizado para Startups e PMEs: Aikido Attack · Intruder.io

- 6 Melhores Ferramentas de Pentest Open Source: OWASP ZAP · Metasploit

- 6 Melhores Ferramentas para Pentest de Aplicações Web: OWASP ZAP · Acunetix

- 3 Melhores Ferramentas para Pentest de Rede/Infraestrutura: OpenVAS (Greenbone) · Metasploit

TL;DR

O Attack da Aikido Security garante o primeiro lugar ao transformar o pentest automatizado em uma experiência plug-and-play para equipes DevSecOps.

Ao contrário de outras ferramentas de pentest puramente automatizadas que executam scans pré-programados, a Aikido oferece pentest sensível ao contexto em nível humano, automatizado por IA, que é executado continuamente em seu código, Cloud e runtime.

O pentest de IA da Aikido não apenas acelera tarefas repetitivas e melhora a eficiência, ele pode encontrar exploits que humanos não conseguem e fornecer garantia, especialmente para padrões de conformidade como ISO27001. Economizando horas de tempo de engenharia e custo.

A Aikido oferece três planos fixos, desde scans de recursos até scans exaustivos.

O Que É pentest automatizado?

Tradicionalmente, o pentest automatizado usa scanners para tentar imitar grande parte do que os pentesters humanos fazem. O pentest tradicional é manual (humanos investigando sua rede/aplicativo), enquanto as ferramentas automatizadas, até agora, viriam equipadas com um conjunto de verificações pré-definidas. No entanto, estas careceriam de inteligência real e adaptabilidade a cada aplicativo, e tentariam cegamente ataques de injeção, sem adaptar seu próximo movimento com base no anterior.

Pentest Automatizado vs Pentest de IA

Até agora, existiam apenas dois tipos de pentest: o teste apenas humano, onde pentesters tentam manualmente invadir seus sistemas, e o pentest automatizado. O pentest automatizado pode ser útil, mas, em última análise, não é realmente um pentest.

Pentests devem ser uma simulação adversária, impulsionada por humanos, que:

- Encadeia múltiplas vulnerabilidades

- Explora falhas de lógica e configurações incorretas

- Testa limites de autorização, lógica de negócio e caminhos de ataque do mundo real

- Adapta-se inteligentemente com base nas descobertas

O pentest automatizado, como conhecemos, não possui “inteligência”, portanto, não pode atender aos requisitos de um teste de penetração.

O pentest de IA ou pentest de IA agentivo é uma alternativa real aos testes de penetração manuais, permitindo que você substitua pentesters humanos. Os agentes de IA interpretam o contexto atual com tentativas anteriores e ajustam suas próximas ações assim como um pentester humano faria.

Os agentes escaneiam continuamente em busca de vulnerabilidades conhecidas, configurações incorretas e fraquezas comuns. Pense nisso como ter um guarda de segurança incansável que verifica seu código, sites, APIs e infraestrutura 24 horas por dia, 7 dias por semana.

Em vez de uma auditoria pontual, as plataformas de pentest automatizado executam varreduras contínuas de vulnerabilidades, simulações de exploração e verificações de postura de segurança. Elas podem mapear automaticamente sua superfície de ataque (domínios, IPs, ativos na Cloud, etc.), e então lançar uma série de ataques seguros: tentativas de injeção SQL, explorações de senhas fracas, escalonamento de privilégios em redes, e muito mais. O objetivo é identificar falhas antes que atacantes reais o façam – e fazê-lo mais rápido e com mais frequência do que uma abordagem apenas humana.

É importante ressaltar que as melhores ferramentas não apenas encontram problemas; elas também fornecem orientação de remediação ou até mesmo correções com um clique. Isso preenche a lacuna entre “encontrar uma vulnerabilidade” e “corrigi-la” que frequentemente assola as equipes de segurança. O pentest de IA é uma substituição completa para testadores humanos especializados, potencializando sua segurança ao lidar com os problemas comuns e testes de regressão de forma autônoma.

Por que você precisa de ferramentas de pentest automatizado

NB: Esta lista se aplica principalmente a ferramentas de pentest de IA, que vão além do pentest automatizado:

- Detecte vulnerabilidades continuamente: Em vez de um snapshot anual, ferramentas automatizadas encontram novas vulnerabilidades assim que elas surgem. Seja um servidor mal configurado ou uma falha de código recém-introduzida. Isso reduz a janela em que os problemas passam despercebidos, diminuindo o risco de uma violação.

- Economize tempo e dinheiro: O pentest automatizado é rápido em comparação com esforços manuais. Menos horas de consultoria e violações = grandes economias de custo (12x mais testes por um custo menor do que um único pentest tradicional em um estudo).

- Resultados consistentes e sensíveis ao contexto: Humanos têm dias ruins; a IA não. Ferramentas autônomas executam um conjunto robusto de testes com base no contexto, garantindo que nada seja ignorado. Essa consistência ajuda ao demonstrar conformidade – você tem um processo confiável que atende aos requisitos de PCI, ISO 27001, SOC2, etc. (na verdade, testes frequentes melhoram a prontidão para auditorias ).

- Integração amigável para desenvolvedores: Plataformas modernas de pentest se integram com fluxos de trabalho de desenvolvimento (pipelines de CI/CD, rastreadores de issues, Slack, etc.). Isso significa que os desenvolvedores recebem feedback imediato sobre bugs de segurança – quase como um teste de unidade falhando – em vez de um relatório em PDF semanas depois. Detectar problemas cedo no SDLC significa menos 'apagar incêndios' pouco antes do lançamento.

- Aumente (ou evite) a escassez de talentos em segurança: Bons pentesters são raros e caros. Ferramentas automatizadas permitem que você faça mais com uma equipe menor. Elas lidam com o básico (CVEs conhecidas, erros de configuração) para que seus engenheiros de segurança possam focar em riscos complexos. Se você não tem pentesters internos, uma ferramenta automatizada pode atuar como seu especialista em segurança virtual de plantão.

Em resumo, ferramentas de pentest automatizado só te levam até certo ponto, mas ferramentas de pentest de IA permitem que você substitua completamente os pentesters manuais.

Como Escolher a Ferramenta Certa de pentest automatizado em 2026

Escolher a plataforma certa de pentest automatizado não é apenas sobre recursos. É sobre entender o que a automação pode e não pode fazer, e como ela se encaixa nas suas operações de segurança. Embora a automação melhore a consistência e a velocidade, ela carece da adaptabilidade e da sensibilidade ao contexto das ferramentas baseadas em IA. Os pontos abaixo descrevem o que procurar em ferramentas de pentest automatizado, bem como as lacunas que a IA pode preencher.

1. Residência e Controle de Dados

Muitas ferramentas automatizadas operam a partir de regiões fixas com opções limitadas para hospedagem de dados. Escolha ferramentas que permitam a seleção de região ou hospedagem on-premise para atender aos requisitos de conformidade e proteção de dados.

2. Inteligência de Caminho de Ataque

Scanners automatizados geralmente param em verificações básicas de vulnerabilidade. Eles não conseguem encadear vulnerabilidades ou ajustar-se com base em resultados anteriores. Ferramentas baseadas em IA podem simular o comportamento real de um atacante e se adaptar à medida que descobrem novas descobertas.

3. Implantação e Configuração

Algumas ferramentas automatizadas exigem instalação complexa ou configuração manual. Procure plataformas que sejam rápidas de implantar, fáceis de integrar e que aprendam com seu ambiente sem esforço manual.

4. Mapeamento de Conformidade

A automação pode detectar problemas como os do Top 10 OWASP, mas muitas vezes falha em conectá-los a frameworks de conformidade. As melhores ferramentas alinham os resultados com padrões como ISO 27001, SOC 2 e NIST para simplificar auditorias.

5. Contexto de Risco e Precisão

Scans automatizados tradicionais frequentemente produzem relatórios longos com muitos falsos positivos. Plataformas de IA aplicam contexto a cada descoberta e filtram resultados irrelevantes. Por exemplo, a Aikido Security remove mais de 90% dos falsos positivos.

6. Maturidade e Credibilidade da Plataforma

Nem todas as ferramentas automatizadas são igualmente maduras. Verifique o número de usuários, o feedback dos clientes e os casos de uso comprovados antes de tomar uma decisão.

7. Integração DevOps

Ferramentas de automação mais antigas frequentemente exigem uploads manuais de scans. Escolha plataformas que se conectem diretamente a pipelines de CI/CD e repositórios de código para garantir cobertura contínua durante o desenvolvimento.

8. Previsibilidade de Custos

Modelos de pagamento por scan podem levar a custos imprevisíveis. Selecione ferramentas com preços claros e consistentes que se alinhem ao tamanho da sua equipe e ao uso.

9. Experiência da Equipe de Desenvolvimento e Segurança

Algumas ferramentas automatizadas são construídas apenas para especialistas em segurança. As melhores soluções fornecem uma interface simples, orientação clara para remediação e um fluxo de trabalho que desenvolvedores e engenheiros de segurança podem usar de forma eficaz.

As 5 Melhores Ferramentas de Pentest Automatizado para 2026

(Listadas em ordem alfabética; cada ferramenta traz pontos fortes únicos. Todas elas podem automatizar a descoberta de vulnerabilidades em certa medida, com diferentes áreas de foco e profundidade.)

Primeiro, aqui está uma rápida comparação de 5 ferramentas de pentest de destaque e pelo que elas são mais conhecidas (obs: muitas outras empresas como Veracode, Snyk, Checkmarx e Invicti não possuem soluções de pentest)

Agora, vamos analisar cada uma dessas ferramentas em detalhes, incluindo como funcionam, seus principais recursos e casos de uso ideais. Também incluiremos algumas opiniões reais de desenvolvedores e profissionais de segurança que as utilizaram.

1. Aikido Security – Pentest de IA Autônomo

Aikido Security é uma plataforma avançada de pentest de IA que vai além dos limites das ferramentas automatizadas tradicionais. Enquanto a maioria dos scanners automatizados depende de verificações estáticas, o Aikido utiliza IA agentiva e simulações no estilo de atacantes para realizar testes de exploração dinâmicos. Seu módulo Attack executa ataques simulados em ambientes de código, containers e Cloud, identificando caminhos de ataque reais em vez de vulnerabilidades isoladas.

Ao simular como os atacantes realmente operam, o Aikido pode determinar quais vulnerabilidades são realmente exploráveis e quais não são. Isso resulta em menos falsos positivos e uma imagem mais realista do risco. Em vez de produzir relatórios longos cheios de problemas de baixo impacto, o Aikido destaca as vulnerabilidades que mais importam e mostra como elas podem ser encadeadas para expor rotas de ataque reais.

O Aikido também oferece aos desenvolvedores maneiras práticas de corrigir problemas mais rapidamente, oferecendo explicações claras, correções sugeridas diretamente em pull requests ou IDEs, e o Autofix com IA para remediação instantânea. Cada escaneamento é automaticamente transformado em um relatório pronto para auditoria, mapeado para frameworks de conformidade como SOC 2 e ISO 27001, reduzindo o tempo e o custo dos processos de certificação.

O pentest de IA substitui pentesters humanos ao lidar com testes repetitivos, melhorar a precisão, descobrir novos tipos de problemas e acelerar o gerenciamento de vulnerabilidades, tornando a segurança e a conformidade mais fáceis para organizações de todos os tamanhos.

Principais recursos:

- Maturidade do produto: A Aikido Security é confiável para mais de 50.000 clientes em segurança de código, Cloud e runtime.

- Análise de caminho de ataque ponta a ponta: Simula o comportamento do invasor para validar a explorabilidade, priorizar caminhos de ataque reais e produzir provas de exploração reproduzíveis.

- Redução de ruído: Filtra automaticamente problemas não exploráveis, silenciando falsos positivos e entregando apenas riscos verificados.

- Integração perfeita: Funciona nativamente com GitHub, GitLab, Bitbucket e outras plataformas de desenvolvimento.

- UX amigável para desenvolvedores: Oferece dashboards claros que são fáceis de usar para equipes de desenvolvimento e segurança.

- Cobertura do Top 10 OWASP: Mapeia vulnerabilidades para OWASP e frameworks de conformidade para visibilidade total do que é coberto.

- Implantação rápida: Pode ser implantado e estar em funcionamento em menos de uma hora, incluindo a configuração do firewall Zen.

- Hospedagem em região personalizada: Hospedado na sua região de dados preferida (UE ou EUA) para atender às necessidades de conformidade e residência de dados

Ideal para:

Em suma, qualquer organização ou equipe que queira estar segura rapidamente e permanecer assim!

Faça um pentest de IA hoje, ou agende uma chamada de escopo aqui.

Avaliações de clientes:

- Um usuário do G2 chegou a dizer “Aikido foi super fácil de configurar… suporte ao cliente excelente e direto!”.

- Outro avaliador disse “Aikido se integra diretamente ao trabalho diário dos desenvolvedores. Faça commit de código com uma nova vulnerabilidade, e você receberá um alerta (e até uma sugestão de correção) em seu pull request em segundos.”

Se você detesta o 'teatro da segurança' e só quer uma ferramenta que encontre problemas reais e ajude a corrigi-los, Aikido é uma excelente escolha.

2. Burp Suite Pro

Burp Suite Pro é a ferramenta original de pentest de aplicações web que quase todo testador de segurança conhece e adora. Enquanto Burp começou como uma ferramenta de proxy manual, a versão Pro adiciona automação, como um scanner de vulnerabilidades ativo.

Não é totalmente “configure e esqueça” – você geralmente opera o Burp com um humano no comando – mas ele pode automatizar a varredura de um site alvo em busca de vulnerabilidades comuns. Burp é extremamente poderoso nas mãos certas:

- Interceptando e modificando requisições HTTP em tempo real,

- Fuzzing de parâmetros,

- Sequenciamento de fluxos de autenticação, etc.

Como um revisor do G2 descreveu, “O Burp Suite é incrivelmente fácil de usar para uma ferramenta com tanta profundidade... até mesmo iniciantes podem começar a interceptar e analisar tráfego com configuração mínima.” Sua interface polida e o vasto ecossistema de extensões (via BApp Store) o tornam a escolha preferencial para muitos pentesters web.

Principais recursos:

- Proxy Interceptador: Posicione o Burp entre seu navegador e o aplicativo web para capturar todas as requisições/respostas. Isso permite que você manipule parâmetros (para testar SQLi, XSS, etc.), repita requisições e, basicamente, veja tudo por trás do funcionamento de um aplicativo web. É a base do Burp.

- Scanners Ativos e Passivos: O Burp Pro pode rastrear e escanear ativamente um site em busca de vulnerabilidades. É eficaz na detecção de itens como XSS, SQLi, path traversal, etc. O scanner passivo sinaliza problemas que ele detecta no tráfego (como cabeçalhos de segurança ausentes) sem enviar payloads adicionais. As varreduras podem ser personalizadas com configurações detalhadas.

- Extensibilidade: Existe um plugin para quase tudo. Quer verificar tokens CSRF? Há uma extensão. Fuzzing de SQL injection? Muitas extensões. Integrar o Burp com Jenkins para varreduras de CI? Sim, através de extensões/scripts. A API e o Extender do Burp permitem que usuários avançados o automatizem e estendam infinitamente.

- Collaborator e Trickery: O Burp possui um recurso chamado Collaborator que ajuda a detectar problemas out-of-band (como blind XSS ou SSRF). Ele pode gerar payloads que “fazem contato” com o Burp se acionados, revelando vulnerabilidades sorrateiras.

- Intruder, Repeater, Sequencer…: Essas ferramentas dentro do Burp permitem realizar ataques direcionados. Intruder para fuzzing de força bruta, Repeater para ajustes manuais e reenvio de requisições, Sequencer para testar a aleatoriedade em tokens, etc. São parcialmente automatizadas, mas precisam de orientação humana.

Ideal para:

- Engenheiros de segurança e pentesters experientes com foco em pentesting web e de API.

- O Burp Pro se destaca quando há tempo para analisar um aplicativo manualmente – trata-se menos de varredura contínua (sem agendamento integrado ou gerenciamento de múltiplos alvos em um dashboard) e mais de aumentar a eficiência de um pentester humano. Pense nele como a bancada de trabalho de um hacker. Também é usado por muitos bug bounty hunters.

Avaliações de clientes:

Como um engenheiro de segurança escreveu no G2, “A facilidade de implementação da ferramenta permite que os usuários comecem a trabalhar rapidamente... com um número impressionante de recursos para testes de segurança de aplicativos web.”

Preços:

- Custa US$ 475 por ano por licença

- Requer um engenheiro de segurança dedicado que custa em média US$ 85 mil por ano

3. Nessus (Tenable)

Nessus da Tenable é um veterano no mundo da varredura de vulnerabilidades e conhecido principalmente pela varredura de rede e infraestrutura, embora também realize algumas verificações de aplicações web. Nessus não é uma ferramenta de “pentest” no sentido exploratório; é mais um scanner de vulnerabilidades superpotente.

Pen testers o utilizam para encontrar vulnerabilidades locais e remotas, verificar credenciais padrão, auxiliar em auditorias de configuração e conformidade, e realizar varredura de aplicações web.

Possui uma vasta biblioteca de plugins (mais de 100.000) que verificam sistemas contra CVEs conhecidas, configurações incorretas, patches ausentes, etc. Nessus pode escanear servidores, VMs, dispositivos de rede, bancos de dados e até mesmo configurações Cloud.

Principais recursos:

- Enorme Banco de Dados de Vulnerabilidades: Nessus possui uma das maiores bibliotecas cobrindo vulnerabilidades de SO, bugs de software, senhas padrão, falhas de configuração e muito mais. Um destaque de uma revisão observa: “Nessus possui uma das maiores bibliotecas de verificações de vulnerabilidade e configuração, cobrindo uma ampla gama de sistemas, dispositivos e aplicações.” Em resumo, se houver um CVE ou exploit conhecido, o Nessus provavelmente tem um plugin para ele. Essa abrangência é ótima para a higiene de segurança geral.

- Facilidade de Uso: Apesar de seu poder, o Nessus é bastante amigável ao usuário. Você pode escanear um range de IPs com alguns cliques, e os relatórios são diretos, com títulos de vulnerabilidades, severidades e etapas de remediação. Ele existe há tanto tempo que a interface é polida e a documentação é sólida. Existe até uma versão gratuita (Nessus Essentials) que permite escanear até 16 IPs – perfeita para pequenas configurações ou aprendizado.

- Ecossistema Tenable: Nessus Professional é o produto standalone, mas a Tenable também oferece Tenable.io (varredura gerenciada na Cloud) e Tenable.sc (console de gerenciamento on-prem). Estes permitem que grandes empresas agendem varreduras, lidem com varreduras baseadas em agentes para dispositivos fora da rede e unifiquem os resultados em dashboards. Nessus atua como o motor de varredura subjacente. A integração com a plataforma da Tenable significa que você pode combinar os achados do Nessus com os achados de varreduras de aplicações web, varreduras de Container, etc., em um só lugar.

- Auditoria de Conformidade e Configuração: Nessus não se limita apenas a CVEs – ele pode auditar configurações contra padrões (benchmarks CIS, STIGs) e verificar as configurações de conformidade. Isso é super útil para os requisitos de conformidade corporativa. Por exemplo, você pode executar uma varredura para ver se todos os seus servidores Windows estão alinhados com uma baseline endurecida.

Ideal para:

- Ampla cobertura de vulnerabilidades em redes e sistemas.

- Um pentester pode usar o Nessus para mapear alvos fáceis antes de realizar exploits mais manuais e criativos.

Em resumo: o Nessus não encontrará uma falha lógica de OAuth em seu web app, mas ele encontrará que seu servidor de banco de dados está sem um patch crítico ou que sua configuração TLS está fraca. É uma ferramenta essencial no conjunto de ferramentas de segurança automatizadas.

Avaliações de clientes:

Um avaliador do G2 resumiu assim: “O que mais gosto no Nessus é o amplo banco de dados de exploits/verificações e como ele é uma solução completa para escanear nossa infraestrutura.” Eles alertaram que, como qualquer scanner, pode exigir ajustes para evitar alguns falsos positivos, mas, no geral, o Nessus é visto como um cavalo de batalha confiável.

Preços:

- As licenças começam em $4390 por ano sem suporte avançado

- Requer um engenheiro de segurança dedicado que custa em média US$ 85 mil por ano

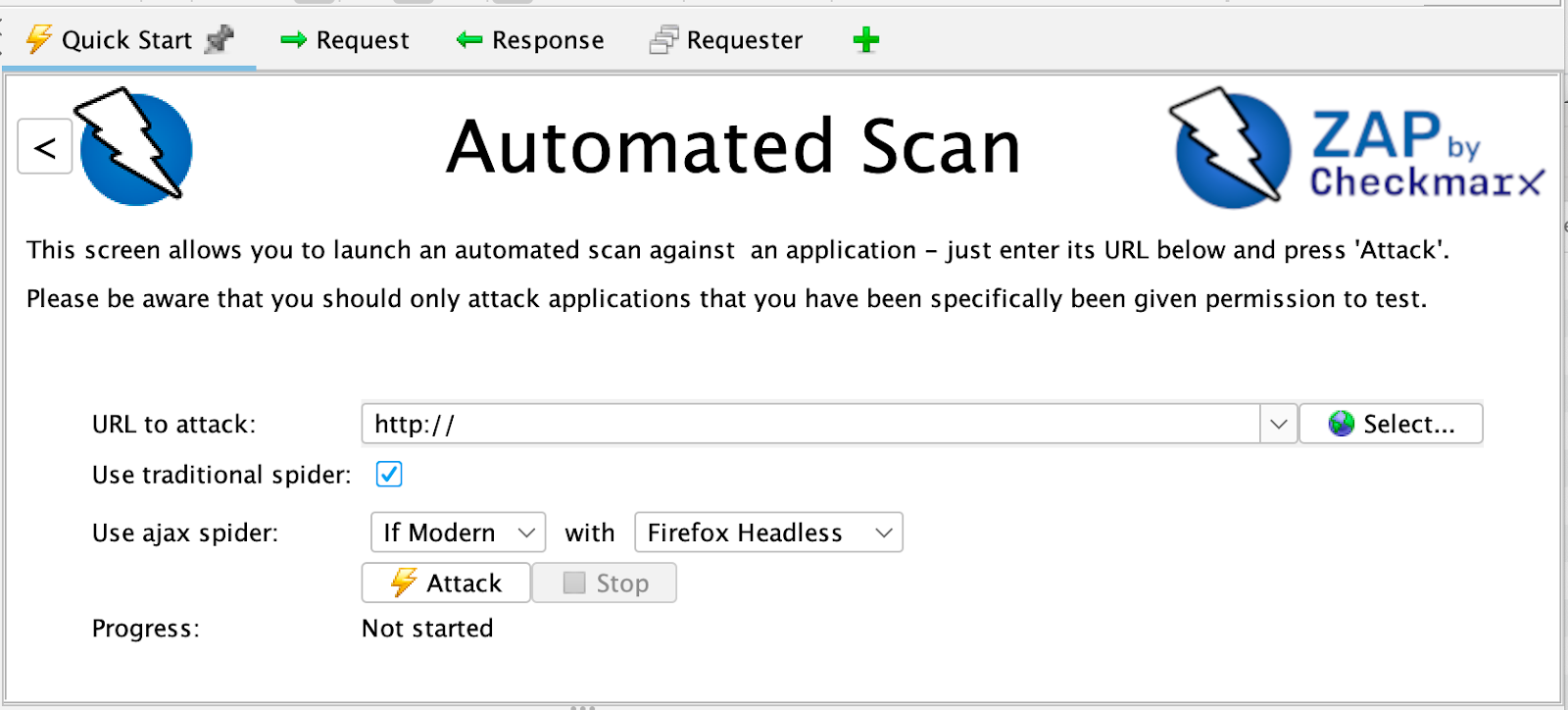

4. OWASP ZAP

OWASP ZAP (Zed Attack Proxy) é uma ferramenta de teste de penetração gratuita e de código aberto, especializada em testes de aplicativos web. É frequentemente chamada de “alternativa open-source ao Burp Suite” e por um bom motivo. O ZAP pode interceptar proxies como o Burp, mas também possui um scanner automatizado integrado que pode rastrear (crawl) um aplicativo web e caçar vulnerabilidades. É mantido por apoiadores da OWASP, o que significa que é impulsionado pela comunidade e 100% gratuito (sem venda casada de versão “Pro”). Isso o torna extremamente popular entre desenvolvedores e equipes com orçamento limitado que precisam adicionar testes web automatizados.

Um usuário do Reddit simplesmente disse, “ZAP é ótimo”, e no G2, um usuário o chamou de “o melhor aplicativo gratuito de teste de penetração para web apps... muito fácil de usar e gratuito.”

Embora possa não ter todo o refinamento do scanner do Burp, as capacidades de automação e script do ZAP são impressionantes, dado o preço de $0.

Principais recursos:

- Scanner e Crawler Automatizado (Spider): O ZAP pode funcionar em um modo automatizado onde rastreia o site alvo (até mesmo conteúdo AJAX usando navegadores headless) e escaneia por problemas comuns. Ele verifica por SQL injection, XSS, cookies inseguros, cabeçalhos ausentes, diretórios abertos e muito mais. Você pode executar isso via UI ou headless em um pipeline de CI (o ZAP possui uma imagem Docker para fácil uso em CI/CD).

- Varredura Passiva: Ao fazer proxy de tráfego através do ZAP, ele analisará passivamente tudo em busca de problemas (sem alterar as requisições). Isso pode sinalizar coisas como erros de aplicação, divulgação de versões, etc., em tempo real enquanto você realiza outros testes.

- Extensibilidade e Scripting: O ZAP possui um marketplace de add-ons e suporte para scripting para estender a funcionalidade. Se você tem um teste personalizado que deseja automatizar (por exemplo, uma verificação específica de negócio), pode programá-lo no ZAP. Há também a API do ZAP, que permite controlá-lo via HTTP – útil para automação. Muitas pessoas integram chamadas da API do ZAP em pipelines de build para automatizar varreduras.

- Suporte a Aplicações Modernas: O ZAP evoluiu para lidar com frameworks web modernos. Ele possui um spider AJAX que pode executar JavaScript, uma ferramenta de navegação forçada para encontrar arquivos ocultos e varredura baseada em contexto onde você pode definir escopos, autenticação, etc. Para SPAs (single page apps) ou backends com uso intenso de API, você pode fornecer ao ZAP uma definição OpenAPI/Swagger para que ele saiba quais endpoints acessar.

- Comunidade e Documentação: Por ser de código aberto, há muito apoio da comunidade. Existem muitos guias, scripts da comunidade e fóruns ativos para ajudá-lo a aproveitar ao máximo o ZAP. Além disso, o ZAP é atualizado frequentemente com novas verificações de vulnerabilidade contribuídas por voluntários.

Ideal para:

- Desenvolvedores, QA e qualquer pessoa que precise de uma verificação de segurança web gratuita.

- Também é ótimo para novos pentesters ganharem experiência antes de investir em mais .

- Se você é um entusiasta de open-source ou precisa programar testes personalizados, o ZAP oferece controle total. No entanto, o ZAP pode exigir um pouco mais de ajuste para obter resultados ótimos (ajustar a força do ataque, lidar com tokens anti-CSRF, etc.) e a UX não é tão elegante quanto a de ferramentas pagas. Em resumo, o OWASP ZAP é uma ferramenta essencial no espaço de AppSec – seja você uma startup com orçamento limitado, um estudante ou uma empresa que o integra em um programa de segurança maior.

Avaliações de clientes:

Como disse um avaliador do G2: “O ZAP possui mais recursos de varredura automatizada... Eu recomendo usar o ZAP para varreduras automatizadas”. Outro apontou: “Também podemos personalizar o ZAP de acordo com nossas necessidades de teste com scripts”, destacando sua flexibilidade.

Preços:

- Gratuito e open source

- Requer um especialista para realizar pentesting completo. Isso custa em média US$ 85 mil por ano.

5. Pentera

Pentera (anteriormente Pcysys) é uma plataforma de pentest automatizado direcionada especificamente para redes corporativas. Se ferramentas como o Nessus se concentram em encontrar vulnerabilidades, a Pentera se dedica a explorá-las (com segurança) e comprovar o impacto.

A Pentera foca em pentest de rede interna: ela simula um atacante que ultrapassou o firewall e está tentando se mover lateralmente, escalar privilégios e obter os 'crown jewels' (ativos mais valiosos). É como ter um hacker interno habilidoso, mas automatizado. A Pentera usa agentes e varreduras de rede para identificar fraquezas, e então tenta a exploração de forma controlada (sem danificar os sistemas).

Um usuário descreve a Pentera como uma “ferramenta de pentest automatizado flexível e poderosa” e adora que “tudo é automatizado e pode ser agendado... tornando-a muito fácil de usar continuamente”.

Principais recursos:

- Mecanismo de Exploração Segura: A Pentera executa exploits com segurança para CVEs conhecidas, credenciais fracas, configurações incorretas, etc., mas de uma forma que não irá travar seus sistemas. Por exemplo, ela pode usar uma combinação de módulos Metasploit e scripts personalizados para tentar a escalada de privilégios em um servidor Windows. Se bem-sucedida, ela marca essa etapa como concluída e avança sem realmente instalar malware ou causar danos. Você obtém o benefício de ver “o que um atacante poderia fazer” sem o prejuízo.

- Visualização de Caminho de Ataque: A Pentera não apenas relata vulnerabilidades individuais; ela as encadeia. Você verá um grafo de ataque que talvez comece com um compartilhamento SMB aberto, use credenciais extraídas, depois aproveite um exploit de escalada de privilégios em um SO antigo, etc., terminando com acesso de Administrador de Domínio. Essa narrativa é fantástica para demonstrar o risco. Em vez de cem descobertas de baixa severidade, você vê qual combinação levou a um cenário de violação grave.

- Credenciais e Movimento Lateral: A Pentera se destaca em mostrar como um adversário pode pivotar. Ela tentará coletar credenciais de máquinas (dump LSASS, credenciais em cache, etc.), e então as usará para fazer login em outros lugares. Ela imita técnicas comuns de atacantes (pass-the-hash, token impersonation, etc.). Problemas de segmentação de rede, senhas de administrador fracas — a Pentera encontrará e explorará esses pontos para avançar.

- Relatórios e Integrações: A Pentera fornece relatórios técnicos detalhados (cada etapa, cada comando executado), bem como resumos executivos. Ela também se integra a sistemas de tickets para abrir issues para remediação. Para relatórios de conformidade ou métricas, você pode acompanhar ao longo do tempo se seu “score de resiliência” melhora. Muitas empresas integram as descobertas da Pentera em seus fluxos de trabalho de gerenciamento de vulnerabilidades, juntamente com as descobertas de scanners.

Ideal para:

- Empresas de médio a grande porte com redes internas significativas e ambientes Active Directory.

- A Pentera é fantástica para validação contínua de segurança em organizações que já possuem muitos controles de segurança para encontrar as lacunas nesses controles.

- Se você é uma startup que executa apenas aplicativos na nuvem, Pentera é um exagero.

Em resumo, Pentera traz o “red teaming” automatizado para dentro da sua infraestrutura, mostrando continuamente como um agente mal-intencionado poderia combinar exploits para causar estragos – e indicando como fechar essas brechas.

Avaliações de clientes:

Um avaliador de nível de diretoria escreveu que Pentera é “fácil de usar, [ajuda a] priorizar e focar nas ações necessárias para proteger a rede da empresa”.

Preços:

- O preço de Pentera não é listado publicamente e é geralmente fornecido mediante solicitação.

- Fontes da indústria sugerem um custo anual mínimo de cerca de US$ 35.000

Essas são as 5 principais ferramentas de pentest automatizado para conhecer em 2025. Cada uma se destaca em diferentes cenários. Mas escolher a ferramenta certa também depende do seu caso de uso específico. Um desenvolvedor de startup tem necessidades diferentes de um CISO de uma Fortune 500.

Nas próximas seções, detalhamos as melhores ferramentas de acordo com o caso de uso e o porquê.

3 Melhores Ferramentas de Pentest Automatizado para Desenvolvedores

Desenvolvedores querem ferramentas de segurança que se encaixem em seu fluxo de trabalho e não os atrasem. As melhores ferramentas de pentest automatizado para desenvolvedores são aquelas que se integram perfeitamente (pense: sua IDE, seu pipeline de CI) e fornecem feedback rápido e acionável, idealmente com correções ou exemplos de código.

Desenvolvedores não vão fazer login em um portal de segurança desajeitado diariamente ou vasculhar relatórios em PDF de 500 páginas. Eles precisam de algo que funcione em segundo plano e lhes diga o que está errado em linguagem clara (ou até mesmo o corrija automaticamente).

A seguir estão as 3 principais ferramentas de pentest automatizado para desenvolvedores:

1. Aikido Security – Pentest Shift-left

Aikido é perfeito para desenvolvedores porque foi construído pensando neles (o que a maioria das ferramentas de segurança não é). Em vez de simplesmente entregar um relatório de pentest de 200 páginas, Aikido mantém os desenvolvedores informados desde a descoberta até a correção.

Cada descoberta do Aikido Attack é entregue onde os desenvolvedores já trabalham (IDE, comentários de PR ou pipeline de CI/CD) com etapas de remediação claras e acionáveis.

Os desenvolvedores podem ver não apenas o que deu errado, mas como esse problema poderia ser explorado em um caminho de ataque real, e aplicar instantaneamente AutoFixes com IA ou sugestões de código para corrigi-lo antes do deploy.

As equipes de segurança ainda obtêm a visibilidade no estilo pentest e os relatórios prontos para auditoria de que precisam, enquanto os desenvolvedores recebem feedback contínuo e contextual que realmente se encaixa em seu fluxo de trabalho diário. Esse ciclo de feedback compartilhado transforma o pentesting de um exercício anual pontual em uma parte viva e amigável para desenvolvedores do SDLC.

2. OWASP ZAP

Muitos desenvolvedores usam o ZAP em pipelines de CI para testes de penetração iniciais. O ZAP ainda possui um modo de varredura de linha de base que relata rapidamente a presença de quaisquer problemas de alto risco em um aplicativo sem uma varredura completa (feedback rápido!). Além disso, por ser gratuito, você pode executá-lo em cada agente de build sem se preocupar com contagens de licenças. É programável, então desenvolvedores que gostam de automação podem escrever scripts ZAP personalizados para testar seus fluxos de aplicativo específicos. A curva de aprendizado do ZAP é moderada, mas um desenvolvedor que se sente confortável com ferramentas de desenvolvimento o aprenderá rapidamente. Além disso, há bastante suporte da comunidade.

3. StackHawk

StackHawk é essencialmente o ZAP em sua essência, mas empacotado para desenvolvedores (com uma interface de usuário agradável e integrações fáceis). Embora não seja uma ferramenta completa de pentesting, é um SaaS que se integra ao CI/CD para que, toda vez que você faz um deploy, ele execute uma varredura baseada em ZAP e forneça resultados centrados no desenvolvedor (com links para documentação, etc.). Pense nele como “ZAP para DevOps” – configuração mínima, dashboards modernos, e ele só reclama de problemas legítimos porque pode validar as descobertas. Se você adora a abordagem do ZAP, mas quer um pouco mais de refinamento e suporte, StackHawk é uma forte escolha para equipes de desenvolvimento.

3 Melhores Ferramentas de pentest automatizado para Empresas

Empresas geralmente precisam de ferramentas que possam lidar com escala, oferecer recursos de governança e integrar-se a um stack de segurança mais amplo. Estamos falando de controle de acesso baseado em função, single sign-on, APIs robustas e relatórios que possam satisfazer tanto as equipes técnicas quanto os auditores.

Empresas também tendem a ter uma mistura de sistemas on-premise e Cloud, legados e modernos – portanto, ferramentas que cobrem múltiplos ambientes são muito bem-vindas. E, claro, organizações maiores frequentemente têm equipes de segurança dedicadas, então elas desejam capacidades avançadas (customização, ajuste fino), mas ainda valorizam a automação para reduzir a carga de trabalho manual.

Principais ferramentas de pentest automatizado orientadas para empresas:

1. Aikido Attack – Pentest em Nível Humano, Automatizado por IA

O objetivo da automação é fazer mais com menos esforço e tempo humano. Com outras ferramentas de teste automatizado exigindo que humanos conduzam tudo, o Aikido se destaca! especialmente para empresas, pois elas possuem grandes parques de TI.

Aikido conecta vulnerabilidades em grafos de ataque reais em código, Containeres e ativos na Cloud, para que você veja como as fraquezas se encadeiam em explorações reais, e não apenas em descobertas isoladas.

Com o Aikido Attack em execução contínua 24/7, a economia de custos por si só é impressionante. Basta pensar o quanto sua empresa gastou nos últimos 24 meses em algumas rodadas de pentesting. Além do custo de qualquer problema grave que foi descoberto tardiamente.

Empresas tendem a ter uma variedade de tech stack, desde a tecnologia mais recente até a tecnologia legada. Com as integrações nativas do Aikido com ferramentas de desenvolvimento e ferramentas de conformidade, é uma escolha óbvia para qualquer CISO!

2. Pentera

Muitas empresas escolhem a Pentera para testes de penetração internos automatizados em escala. É basicamente um red team automatizado que você pode executar semanalmente. A Pentera se destaca em grandes ambientes de domínio Windows, data centers e redes complexas – o que é fundamental para grandes empresas. Oferece acesso baseado em função, para que equipes regionais possam executar testes em seu escopo enquanto a segurança global obtém a visão geral. A capacidade da Pentera de demonstrar caminhos de ataque em centenas de sistemas é incrivelmente valiosa para a priorização (não o sobrecarregará com 10 mil vulnerabilidades; mostrará os 5 caminhos que levam ao desastre).

Além disso, empresas frequentemente usam a Pentera para validar continuamente seus controles: por exemplo, se você investiu em um EDR ou SIEM sofisticado, a Pentera testará se eles realmente detectam e interrompem um ataque em tempo real. É como um QA para seu programa de segurança, o que em escala empresarial é essencial.

3. Cymulate ou SafeBreach

Estas são plataformas de simulação de violação e ataque (BAS) que algumas empresas usam em conjunto ou em vez de outras ferramentas. Elas automatizam “microataques” para testar controles específicos (como testes de phishing por e-mail, ou para ver se um payload pode contornar um EDR). Embora não sejam pentests completos, elas abordam a necessidade empresarial de validar continuamente a postura de segurança. Eu as menciono aqui porque, se o Aikido é de interesse, essas ferramentas provavelmente também são para um programa de segurança empresarial. A Cymulate, por exemplo, pode executar simulações automatizadas de ransomware com segurança para garantir que seus alertas do SOC sejam disparados corretamente.

Em resumo, as empresas devem procurar por integração, escala e cobertura. As ferramentas acima são comprovadas em grandes ambientes. Elas ajudam a responder: “Onde estamos mais vulneráveis agora mesmo, em milhares de ativos, e nossas defesas estão realmente funcionando?”

4 Melhores Ferramentas de Pentest Automatizado para Startups e PMEs

Startups e pequenas e médias empresas precisam de segurança com orçamento limitado. Elas geralmente não possuem equipes de segurança dedicadas (pode ser um engenheiro DevOps assumindo o papel de segurança, ou o próprio CTO). Assim, as melhores ferramentas para este grupo são acessíveis (ou gratuitas), fáceis de usar e, preferencialmente, all-in-one ou de baixa manutenção.

As PMEs se beneficiam da automação porque é como adicionar equipe de segurança sem aumentar o quadro de funcionários. Prioridades chave: custo-benefício, simplicidade e cobertura das bases mais críticas (você pode não precisar de todos os recursos extras, apenas aqueles que reduzem seus maiores riscos).

Principais ferramentas de pentest automatizado para startups e PMEs:

1. Aikido Attack – Pentest Automatizado

Aikido é muito amigável para startups. Eles oferecem um plano gratuito que cobre alguns repositórios e contas Cloud, o que pode ser tudo o que uma pequena startup possui. Mesmo os planos pagos têm preço fixo e são acessíveis para orçamentos de SMBs (além de não ter custos inesperados).

Mais importante, o Aikido não exige um especialista em pentest para gerar valor. Para uma pequena empresa que não pode arcar com um consultor de pentest, o Aikido oferece uma linha de base de segurança imediata.

Além disso, startups valorizam que o Aikido ajuda automaticamente com a conformidade (por exemplo, preparação para SOC2), o que pode ser um grande obstáculo ao vender para clientes corporativos.

2. OWASP ZAP & Imagens Reforçadas

SMBs frequentemente utilizam o ZAP de forma simples: executam-no contra seu ambiente de staging ou CI como uma verificação. É gratuito, então o custo não é um problema. Exigiria que alguém o configurasse inicialmente, mas há muitos guias para uma configuração básica.

Além disso, pequenas empresas podem considerar ferramentas de linha de base reforçada (não exatamente ferramentas de pentest, mas relacionadas): por exemplo, usando benchmarks CIS (talvez via script ou uma ferramenta como OpenSCAP) para garantir que os servidores estejam configurados de forma segura, ou executando Linters para IaC (como o Aikido IaC scanner para Terraform). Estas não são ferramentas de pentest completas, mas automatizam a descoberta de configurações incorretas que pentesters explorariam. Combinar um pouco de ZAP para a web e talvez OpenVAS (scanner de vulnerabilidades de código aberto) para a rede pode oferecer ampla cobertura com custo zero de licenciamento – apenas algum investimento de tempo.

3. Intruder.io

Embora não seja uma ferramenta de pentest automatizado, o Intruder é um scanner de vulnerabilidades baseado em Cloud, adaptado para PMEs. Ele oferece proteção contínua para sua superfície de ataque em evolução com scans de vulnerabilidade proativos, para que você possa responder mais rapidamente a novas ameaças. Ele monitora sua superfície de exposição na internet e alerta sobre novas vulnerabilidades (como ter uma equipe de segurança monitorando suas coisas). Não é gratuito, mas seus preços para um pequeno número de alvos são bastante razoáveis. Pequenas empresas que não têm alguém para executar o Nessus toda semana podem preferir a abordagem 'configure e esqueça' do Intruder, que fará scans regulares e enviará relatórios por e-mail com orientações claras. Ele também prioriza as descobertas para que você saiba o que abordar primeiro. Essencialmente, ele terceiriza a função de scan de vulnerabilidades para você.

4. Metasploit Framework (para os aventureiros)

Algumas pequenas empresas com engenheiros experientes em tecnologia podem realmente usar o Metasploit para fazer seus próprios mini-pentests. É gratuito (versão comunitária), e há muitos tutoriais sobre como usar módulos Metasploit para testar vulnerabilidades comuns. É certamente mais prático do que os outros, mas para uma startup com um engenheiro de operações dedicado, o Metasploit pode ser uma ótima maneira de validar vulnerabilidades explorando-as em um ambiente de teste. Nem toda SMB seguirá este caminho, mas vale a pena notar, já que é gratuito e poderoso.

Em resumo, as SMBs devem utilizar ferramentas gratuitas e de baixo custo o máximo possível, e focar na automação que não exige supervisão constante. O Aikido se destaca aqui porque basicamente atua como um membro virtual da equipe de segurança gratuitamente (ou a baixo custo), cobrindo muitas frentes automaticamente.

6 Melhores Ferramentas de Pentest de Código Aberto

Quando se trata de código aberto, a comunidade de segurança é abençoada com algumas poderosas ferramentas gratuitas (já mencionamos algumas). Ferramentas de pentest de código aberto são ótimas para equipes com orçamento limitado e também para aprendizado, já que você pode ver o funcionamento interno. A contrapartida é muitas vezes o polimento da interface do usuário ou a conveniência, mas em mãos habilidosas, essas ferramentas rivalizam com opções comerciais.

Aqui estão as principais ferramentas de pentest de código aberto e para que são melhores:

1. OWASP ZAP

Já elogiamos o ZAP, mas para reiterar: o ZAP é a ferramenta de pentest de aplicações web de código aberto mais popular. É mantido ativamente, tem uma comunidade entusiasmada e cobre muitos casos de uso de DAST. Pode ser executado no modo GUI para testes exploratórios ou no modo headless para automação. Considerando que é gratuito, o conjunto de recursos é excelente (spidering, scanning, fuzzing, scripting, etc.). Se você tem orçamento zero para segurança web, o ZAP é sua primeira parada.

2. Metasploit Framework

O Metasploit Framework é um projeto de código aberto (agora apoiado pela Rapid7) que fornece um enorme banco de dados de exploits e um framework para executá-los. É basicamente um kit de ferramentas de hacker. Com o Metasploit, você pode escanear portas abertas (ele tem Nmap integrado), lançar exploits contra vulnerabilidades conhecidas em sistemas alvo e até mesmo acessar um shell Meterpreter (um shell interativo com ferramentas de pós-exploração). É usado principalmente para pentest de rede/host. A curva de aprendizado existe, mas há inúmeros recursos e uma comunidade útil. O Metasploit é a referência para aprender como exploits funcionam e para conduzir ataques reais em um ambiente controlado. E sim, é gratuito (a versão Pro custa dinheiro, mas o framework da comunidade tem quase tudo o que você precisa).

3. Nmap

O venerável Nmap (“Network Mapper”) é essencial para qualquer pentester. É de código aberto e usado principalmente para varredura e enumeração de rede. O Nmap encontrará portas e serviços abertos, fará detecção rudimentar de vulnerabilidades com seus scripts NSE e, geralmente, mapeará a superfície de ataque. Não é uma ferramenta de “exploit” per se (embora os scripts NSE possam realizar alguns ataques), mas é o primeiro passo em qualquer pentest: descobrir o que está lá fora. O Nmap é scriptável e pode ser tão discreto ou barulhento quanto você quiser. Para reconhecimento e varredura de código aberto, é incomparável.

4. OpenVAS (Greenbone)

O OpenVAS é um scanner de vulnerabilidades de código aberto, essencialmente um fork do antigo Nessus antes de o Nessus se tornar comercial. Agora é mantido pela Greenbone como uma edição comunitária. O OpenVAS possui uma grande biblioteca de verificações (vulnerabilidades de rede, algumas vulnerabilidades web) e pode produzir relatórios muito parecidos com Nessus ou Qualys – mas sem o custo de licenciamento. A desvantagem é que pode ser um pouco pesado para configurar (normalmente você executa uma VM Greenbone ou Docker), e as atualizações dos feeds de vulnerabilidades podem ficar atrás das ofertas comerciais. Mas se você quer uma ferramenta de código aberto para ajudar você durante o pentest, o OpenVAS é a escolha. É especialmente popular na academia e entre consultores.

5. Sqlmap

Para pentesters de aplicações web, o Sqlmap é uma fantástica ferramenta de código aberto para automatizar a exploração de SQL injection. Aponte-o para uma URL (com um parâmetro que você suspeita ser injetável), e ele tentará sistematicamente várias técnicas de SQL injection para extrair dados. Ele pode até mesmo abrir um shell no servidor de banco de dados, se possível. O Sqlmap basicamente transforma um processo manual e tedioso em um hack de um clique. É um nicho (apenas SQLi), mas vale a pena mencionar porque é tão amplamente usado em pentests e competições CTF.

6. Wireshark

Um analisador de protocolo de rede (sniffer) de código aberto e inestimável para certas avaliações. Embora não seja uma “ferramenta de pentest” no sentido de varredura/exploração, o Wireshark permite capturar e inspecionar o tráfego de rede. Pentesters o utilizam para encontrar dados sensíveis sendo transmitidos (como senhas em protocolos de texto simples) ou para analisar protocolos complexos. É o melhor amigo de quem lida com dados de rede, e é gratuito.

(Esta lista poderia continuar: Hashcat para quebra de senhas, John the Ripper, Hydra para força bruta em logins, BloodHound para análise de gráfico AD, etc. Ferramentas de código aberto existem para quase todos os aspectos do pentest. As mencionadas acima são apenas os pesos-pesados que praticamente todo pentester tem em seu arsenal.)

Para uma pequena equipe sem orçamento, você pode realmente construir um formidável kit de ferramentas de pentest inteiramente com código aberto: o Kali Linux é um excelente exemplo – é uma distribuição Linux pré-carregada com centenas dessas ferramentas (incluindo todas as mencionadas acima).

Muitas ferramentas de código aberto também contam com suporte da comunidade e atualizações frequentes (Metasploit recebe novos exploits o tempo todo, ZAP recebe novas atualizações de lançamento). O principal investimento é tempo para aprendê-las e configurá-las. Mas a recompensa é enorme: você pode aproveitar a engenhosidade coletiva da comunidade de segurança gratuitamente.

Um revisor do G2, comparando ferramentas abertas, observou: “O Zap é um dos melhores scanners de segurança de aplicações web, acho que ele tem mais recursos que o BurpSuite [em varredura automatizada].”

E no lado dos exploits, uma avaliação do G2 sobre o Metasploit disse: “ele contém um extenso banco de dados de exploits que podem ser adaptados… [e] pode ser conectado com outras ferramentas de segurança”.

Essas ferramentas da comunidade são bem-respeitadas. Então, se seu orçamento é zero ou você simplesmente prefere ecossistemas abertos, você não ficará indefeso com as ferramentas acima em seu kit.

6 Melhores Ferramentas para Pentest de Aplicações Web

Aplicações web são frequentemente o alvo número 1 (são voltadas para o público, repletas de dados valiosos e frequentemente contêm falhas). Para pentest de aplicações web – seja automatizado ou manual – você precisa de ferramentas que possam rastrear exaustivamente aplicações modernas, testar o Top 10 OWASP e além, gerenciar sessões/autenticação e talvez até fornecer insights sobre a lógica de negócios.

Aqui estão as melhores ferramentas focadas em pentest de aplicações web:

1. Aikido Attack – Pentest em Nível Humano, Automatizado por IA

Desenvolvido para equipes de software modernas que desejam segurança integrada em seu CI/CD sem atrasar os desenvolvedores. O Aikido Attack torna o pentest tão contínuo ao mostrar quais vulnerabilidades podem realmente ser exploradas. Isso é inovador, pois a maioria das aplicações web é composta por várias partes móveis e pode ser baseada em diferentes stacks de tecnologia.

Com recomendações de remediação baseadas em contexto real, você não terá que gastar tempo pesquisando no Google ou perguntando ao ChatGPT como implementar as correções.

A melhor parte?

Ao contrário das ferramentas legadas, não é necessário scripting ou ajuste, e a configuração leva minutos. Você obtém cobertura total (código, containers, infraestrutura, dependências) com dashboards limpos e integrações amigáveis para desenvolvedores. Ideal para equipes de produto que desejam pentest sem o tempo de espera de consultores.

2. Burp Suite Pro

A combinação de um proxy interceptador e um scanner ativo (além de seus plugins de extensão) do Burp o torna poderoso. O Burp é bom em encontrar falhas comuns e seu Intruder/Repeater permite testes personalizados que a automação não consegue lidar. Se você estiver realizando um pentest completo de uma aplicação web, o Burp Pro será seu cavalo de batalha – você navegará manualmente pelo aplicativo com o Burp capturando tudo, usará um scanner para procurar vulnerabilidades fáceis de encontrar e então aplicará técnicas manuais para o restante. Não é um pentest totalmente automatizado, já que muito é manual, mas a eficiência que ele oferece a um pentester web é incomparável. Ideal para pentesters profissionais e equipes de segurança.

3. OWASP ZAP

Como uma solução DAST automatizada, o ZAP é ótimo. Ele encontrará muitos dos mesmos problemas que um scan automatizado do Burp encontraria. Além disso, pode ser roteirizado para fazer coisas avançadas, se necessário. Para cobertura pura de aplicações web, combinar o scan automatizado do ZAP com alguma verificação manual pode levá-lo bem longe. Se o orçamento impede o Burp ou outros scanners pagos, o ZAP é a opção ideal. Ideal para equipes com orçamento limitado ou como uma ferramenta de segunda opinião.

4. Acunetix (Invicti)

Entre os scanners comerciais de vulnerabilidades web, o Acunetix (da Invicti) tem sido um dos principais players por anos. É conhecido por um extenso banco de dados de vulnerabilidades e um recurso de “prova de exploit” que confirma vulnerabilidades para reduzir falsos positivos. É "apontar e disparar": dê a ele uma URL, e ele fará um rastreamento profundo (incluindo SPAs, APIs) e testará tudo, desde SQLi e XSS até problemas de SSL e além.

O Acunetix é mais direcionado a equipes de segurança dedicadas ou consultores (geralmente é caro para PMEs). Mas é apreciado por ser eficaz e relativamente fácil de usar. Se você tem um amplo portfólio de aplicações web para escanear regularmente, ferramentas como o Acunetix ou seu "irmão maior" Invicti podem economizar muito esforço manual. Eles também se integram com CI/CD e possuem relatórios adequados para consumo por desenvolvedores. Ideal para organizações de médio a grande porte que precisam de um scanning web robusto.

5. Astra Pentest (PTaaS)

Astra é uma solução mais recente que oferece Pentest como Serviço. Ela combina varredura automatizada com verificação manual por seus especialistas. Assim, você pode executar uma varredura automatizada através de sua plataforma Cloud e, em seguida, a equipe deles realiza testes e validações adicionais. A razão pela qual menciono isso aqui é que, para aplicações web, essa abordagem híbrida pode produzir resultados de alta qualidade. Você obtém a velocidade da automação mais a criatividade humana, sem precisar de um pentester interno. Para empresas que desejam um pentest completo, mas com orçamento limitado ou modelo de assinatura, a plataforma da Astra é uma opção interessante. É menos DIY do que outras aqui – mais um serviço – mas vale a pena notar para fins de completude. Ideal para quem busca um pentest terceirizado semi-automatizado com o mínimo de complicação.

6. DevTools e Fuzzers Baseados em Navegador

Um pouco incomum de listar, mas o pentesting web moderno também envolve o uso de DevTools do navegador (para inspecionar JS, armazenamento, etc.) e pequenos fuzzers como ffuf ou dirsearch para descoberta de conteúdo. Embora não sejam "ferramentas de pentest" no sentido de produto, são críticos para hacking web. Por exemplo, usar DevTools para encontrar endpoints ocultos ou entender o comportamento da aplicação, e usar um fuzzer para forçar diretórios ou parâmetros. Eles fazem parte do conjunto de ferramentas para testes web em conjunto com as principais ferramentas acima.

Em resumo, Testes Dinâmicos de Segurança de Aplicações (ou Testes de Segurança em Tempo de Execução) (DAST) é a categoria aqui, e os mencionados acima são os principais nomes em DAST. Mas lembre-se, o teste dinâmico não é um teste de penetração automatizado.

Burp e ZAP são interativos e podem ser automatizados; Acunetix/Invicti são scanners corporativos mais "fire and forget"; Astra é uma plataforma que mistura automação e manual. Dependendo das suas necessidades (teste prático vs. cobertura automatizada vs. uma combinação), você escolheria de acordo.

3 Melhores Ferramentas para Teste de Penetração de Rede/Infraestrutura

Quando se trata de redes e infraestrutura (pense em servidores, estações de trabalho, Active Directory, roteadores, IoT), a abordagem é um pouco diferente do pentesting de aplicações web. Aqui nos preocupamos com portas abertas, serviços sem patches, credenciais fracas, segmentação de rede e assim por diante. As melhores ferramentas aqui ajudam você a mapear a rede, encontrar vulnerabilidades em serviços de rede e, às vezes, explorá-las para validar o risco.

Principais ferramentas de teste de penetração para pentesting de rede/infraestrutura:

1. Nessus / OpenVAS

Como mencionado, o Nessus é um dos principais scanners de vulnerabilidades para infraestrutura. Ele encontrará coisas como um serviço SMB desatualizado, um SNMP mal configurado, credenciais padrão em um switch, etc. Tenable Nessus é comercial (com uma opção gratuita para pequena escala), enquanto OpenVAS é a alternativa de código aberto. Ambos são inestimáveis para varreduras amplas de vulnerabilidades de rede. Um pentester pode executar o Nessus no início de um engajamento interno para identificar rapidamente vulnerabilidades de fácil exploração em centenas de sistemas. Para uso interno contínuo, esses scanners são a espinha dorsal do gerenciamento de vulnerabilidades. Ideal para descoberta de vulnerabilidades em vários hosts.

2. Metasploit Framework

Após a varredura, o Metasploit entra em ação para realmente explorar as descobertas. O Metasploit possui módulos para milhares de exploits. Então, se o Nessus disser “O Host X é vulnerável ao MS17-010 (EternalBlue)”, um pentester pode carregar o módulo do Metasploit para EternalBlue e tentar obter um shell no Host X. O Metasploit também inclui ferramentas de post-exploitation para coletar informações de um host comprometido (hashes de senha, informações do sistema) e pivotar para atacar outras máquinas (usando o host comprometido como um jump box). Isso é crucial para o pentesting de infraestrutura – trata-se de saltar pela rede. O Metasploit, sendo gratuito, é uma escolha óbvia neste conjunto de ferramentas. Ideal para exploração e pivoteamento em redes.

3. Impacket

Uma coleção de classes/scripts Python para trabalhar com protocolos de rede (especialmente em contextos Windows/AD). O Impacket inclui ferramentas valiosas como psexec.py (executa comandos em um host Windows remoto se você tiver credenciais), secretsdump.py (extrai hashes de senha de uma máquina Windows) e muitos outros. Pentesters os utilizam bastante uma vez que obtêm algum acesso inicial – são scripts automatizados que executam ações comuns que um atacante faria. Ideal para automação de pós-exploração em redes Windows.

Em suma, o pentest de rede costumava ser um malabarismo com muitas ferramentas, mas hoje, com o Aikido Attack, um pentest de nível humano automatizado por IA, você pode economizar inúmeras horas de engenharia por ano, além de milhares de dólares.

E muitos são gratuitos, o que é uma vantagem.

Conclusão

Em 2026, as ferramentas de pentest automatizado tornaram-se aliadas essenciais na luta por uma cibersegurança melhor. Seja você um desenvolvedor de startup em estágio inicial ou um líder de segurança corporativa, existe uma ferramenta (ou um conjunto de ferramentas) que pode economizar seu tempo, reforçar suas defesas e sondar continuamente seus sistemas em busca de fraquezas.

Os dias de pentests anuais e de “esperar que nada dê errado no resto do ano” estão desaparecendo. Como diz o ditado em segurança: “hackeie-se antes que os atacantes o façam.” Ferramentas de pentest automatizado por IA como o Aikido Attack permitem que você faça exatamente isso em escala e velocidade.

Mas sejamos claros: a IA não é uma bala de prata. O pentest por IA não se trata de substituir humanos. Especialistas humanos ainda são importantes, especialmente para os casos de borda do tipo “e se?” que máquinas pensantes não conseguem replicar.

Ao avaliar uma ferramenta de pentest, lembre-se de que os pentests devem ser sob demanda, contínuos e amigáveis ao desenvolvedor. É por isso que o Aikido Attack deve ser sua escolha principal, e você pode obter acesso antecipado agora.

Você também pode gostar:

- Principais Ferramentas de Testes Dinâmicos de Segurança de Aplicações (ou Testes de Segurança em Tempo de Execução) (DAST) – Comece com DAST, depois automatize ainda mais.

- Principais Scanners de API – Não negligencie as APIs durante o pentesting.

- Principais Ferramentas de DevSecOps – Automatize os testes de segurança em todo o SDLC.