Se você trabalhou com Node.js por tempo suficiente, percebe algo incômodo: seus riscos de segurança mais significativos geralmente vêm de pacotes que você não escreveu e de mantenedores que você nunca conheceu.

A maioria das equipes confia no npm porque é rápido, familiar e eficaz. O problema é que a velocidade muitas vezes esconde riscos. Um pequeno pacote com uma vulnerabilidade conhecida pode entrar em sua build, ir para o ambiente de staging e permanecer em produção por um longo período antes que alguém perceba. E quando finalmente explode, é você quem responde por isso.

No último ano, a Aikido Security encontrou inúmeras comprometimentos de npm que mostram o quão significativo isso pode ser:

- Shai Hulud, uma campanha de malware furtiva oculta em pacotes npm que exfiltrava credenciais e tokens através de dependências transitivas.

- S1ngularity, uma operação de confusão de dependência que explorou colisões de nomes e espelhos internos para infiltrar estações de trabalho de desenvolvedores e CI.

- O surto de malware npm de setembro, onde bibliotecas populares como chalk, debug e ansi-regex foram envenenadas e baixadas milhões de vezes antes que o Aikido detectasse e escalasse o comprometimento.

- O trojan React-Native-Aria, que inseriu um payload de acesso remoto em releases legítimas do npm e foi detectado precocemente através da detecção de anomalias do Aikido Intel.

É por isso que você quer saber o que está mudando em sua árvore de dependências e quer identificar problemas antes que se tornem um incidente de segurança em seu canal de incidentes. Isso importa ainda mais agora porque projetos JavaScript modernos frequentemente incluem centenas de dependências transitivas sem exigir qualquer intervenção do usuário. Você pensa que seu aplicativo usa 40 pacotes. Na realidade, ele depende de 600.

Como resultado, ferramentas para auditorias, verificações contínuas e automação mais inteligente continuam surgindo nas conversas de engenharia. Você quer algo em que possa confiar, algo que se integre ao seu CI/CD e algo que não atrase sua equipe.

Se você quiser um contexto adicional sobre como a proliferação de dependências se torna um risco real para a supply chain, este explicativo é um bom ponto de partida. No entanto, neste artigo, vamos focar no que o npm audit realmente faz, onde ele fica aquém e a camada extra que sua equipe ainda precisa para se manter segura.

TL;DR

A Aikido Security oferece à sua equipe a proteção contínua, a priorização mais inteligente e insights reais conscientes do ambiente que o npm audit simplesmente não pode fornecer. Embora um npm audit seja uma primeira verificação útil, ele apenas detecta problemas conhecidos e perde zero-days, malware, configurações incorretas, pacotes abandonados e dependências transitivas vulneráveis enterradas profundamente em sua árvore. Um relatório de auditoria limpo não significa que seu projeto esteja realmente seguro.

Incidentes modernos na supply chain, como Log4j e SolarWinds, mostram como o código de terceiros pode comprometer facilmente uma stack inteira. Se você busca cobertura real em vez de visibilidade parcial, precisa de ferramentas que enxerguem além do que o banco de dados de advisories do npm contém, e é exatamente essa lacuna que o Aikido preenche.

O que é um npm Audit?

npm audit é um comando integrado que verifica as dependências do seu projeto em busca de problemas de segurança conhecidos. Ele analisa os pacotes listados em seu package.json e package-lock.json, os compara com dados de vulnerabilidade do GitHub Advisory Database e então informa onde estão os riscos. Nada sofisticado. Nada oculto. Apenas uma verificação direta do que você instalou versus o que o ecossistema sabe que é vulnerável.

Nos bastidores, o processo é bastante direto. O npm lê sua árvore de dependências. Ele compara cada pacote e versão com os advisories publicados pelo GitHub. Se houver uma correspondência, a ferramenta o sinaliza com um nível de severidade e uma correção sugerida.

Às vezes é uma atualização. Às vezes é uma dependência mais profunda que você nem sabia que estava usando. E é por isso que o npm audit importa: ele ilumina coisas que você geralmente não rastreia manualmente.

Aqui está um exemplo rápido de como executá-lo e um relatório bem típico:

É simples, mas informa exatamente onde o problema reside.

Uma concepção errônea comum é que uma auditoria limpa significa que seu projeto está totalmente seguro. Isso apenas implica que o npm não encontrou problemas em seu próprio banco de dados. Outra é presumir que toda vulnerabilidade relatada deve ser corrigida imediatamente. Algumas não são relevantes para seu ambiente ou modelo de ameaça, e entender essa diferença faz parte do trabalho de segurança real.

Então, o npm audit é útil. Mas não é a história completa.

Por que Auditar Suas Dependências Não É Opcional

Você pode pensar que auditorias de dependência são algo que você executa quando tem tempo. Não são. O software moderno depende muito de pacotes de terceiros, então ignorá-los é essencialmente apostar na sorte. E em segurança, a sorte acaba rápido.

Ataques à Supply chain tornaram isso dolorosamente óbvio. Log4j mostrou como uma única biblioteca usada por milhares de empresas poderia expor o mundo inteiro em um fim de semana. SolarWinds provou que os atacantes nem sempre visam seu código; eles visam o código em que você confia. Estes não foram incidentes de nicho. Foram falhas globais enraizadas em dependências que ninguém examinou de perto o suficiente. Ainda vemos isso acontecer em casos recentes de comprometimento da supply chain em todo o ecossistema JavaScript.

E os números comprovam isso. A maioria dos projetos JavaScript inclui centenas de dependências indiretas sem qualquer supervisão manual. Uma proporção significativa das vulnerabilidades de segurança em ambientes de produção se origina de pacotes de terceiros, em vez do código de aplicação que você escreve. É incômodo, mas é verdade: sua superfície de ataque real é em grande parte invisível, a menos que você a verifique.

É por isso que as auditorias npm são importantes. Elas fornecem uma primeira linha de defesa ao mostrar o que já é conhecido como inseguro. Elas destacam pacotes desatualizados, versões arriscadas e fraquezas na cadeia de suprimentos que podem estar ocultas sob suas dependências diretas.

Mas aqui está a parte que você não deve ignorar: Uma auditoria é tão boa quanto os dados que ela verifica. Ela não detectará zero-days. Ela não avisará quando um mantenedor abandonar um pacote crítico. E não impedirá atualizações maliciosas por conta própria.

Portanto, as auditorias são essenciais. Elas apenas não são completas. Você ainda precisa de verificações contínuas, monitoramento mais inteligente e ferramentas que capturem o que o npm ainda não consegue ver.

Como Executar uma Auditoria de Segurança npm

Executar um relatório de auditoria de segurança npm é simples, mas fazê-lo corretamente produz os resultados mais benéficos. Você começa garantindo que está em uma versão recente do Node.js e npm. Versões mais antigas às vezes perdem avisos mais recentes ou rotulam incorretamente os problemas, e isso pode ocultar riscos reais. Então, atualize primeiro e depois prossiga.

Em seguida, navegue até a pasta do seu projeto e execute o comando:

auditoria npm

Esse é o fluxo de trabalho completo na superfície. Mas o relatório em si carrega o valor real.

O npm agrupa as descobertas em níveis de gravidade como baixo, moderado, alto e crítico.

- Baixo: Um problema de baixa gravidade pode ser um caso de borda inofensivo que mal afeta seu ambiente.

- Moderado: Um moderado pode significar lógica desatualizada que se torna arriscada sob condições específicas.

- Alto e Crítico: Vulnerabilidades de dependência de nível alto e crítico são aquelas que podem ser exploradas facilmente ou remotamente, e esses são os problemas que você deseja corrigir rapidamente porque os atacantes adoram alvos de baixo esforço e alto impacto.

Você também verá diferentes tipos de vulnerabilidade. Exemplos incluem Negação de Serviço por Expressão Regular (ReDoS), onde padrões regex mal escritos congelam seu serviço, e prototype pollution, que permite que atacantes modifiquem objetos JavaScript de maneiras que seu código nunca pretendia. Quando o npm sinaliza esses problemas, ele também informa o quão profundo na árvore de dependências o problema está e se ele está em algo que você instalou ou em algo que suas dependências puxaram silenciosamente.

Todo resultado de auditoria vem com conselhos de remediação. Às vezes, é uma atualização limpa. Às vezes, é uma cadeia de atualizações porque o componente vulnerável está cinco camadas abaixo. E às vezes o npm diz que ainda não há correção, o que significa que você decide se isola o pacote, o corrige manualmente ou espera pelo mantenedor.

Se você deseja uma saída mais clara, pode executar a auditoria no formato JSON usando npm audit --json:

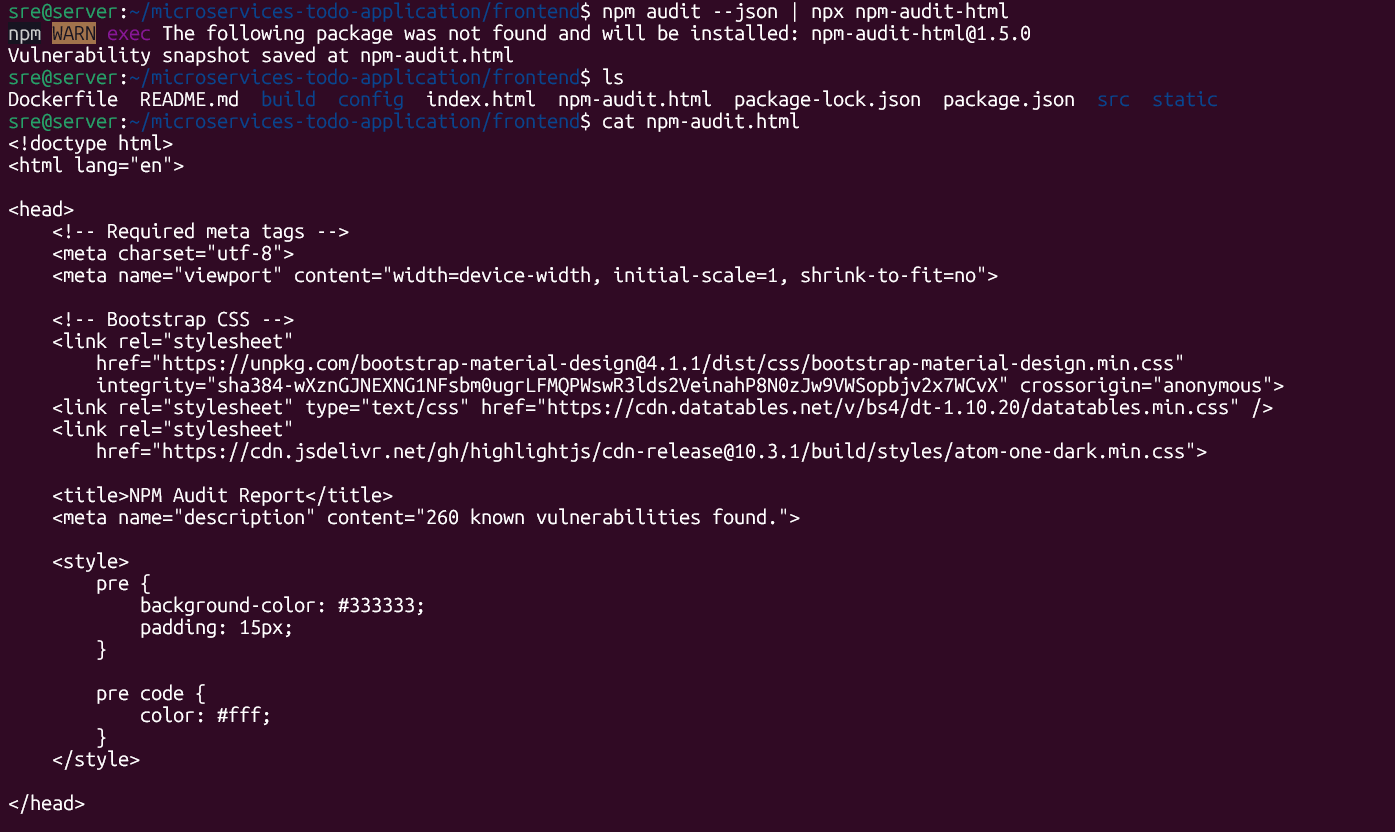

ou HTML usando npm audit --json | npx npm-audit-html:

JSON fornece dados estruturados para pipelines e automação.

HTML oferece um relatório visual mais fácil de escanear, especialmente quando você precisa compartilhar descobertas com colegas de equipe que não querem ler um bloco de texto da CLI. JSON é a melhor escolha para CI/CD, mas HTML é mais fácil ao apresentar problemas em revisões ou reuniões de segurança.

Tudo ainda começa com a mesma ideia: execute a auditoria, entenda a saída e trate os resultados como insights acionáveis em vez de ruído.

Comandos Comuns de Auditoria npm e o Que Eles Fazem

Uma vez que você começa a usar auditorias npm regularmente, percebe que o comando em si não é tudo. Existem diferentes maneiras de executá-lo, diferentes níveis de urgência por trás de cada opção e diferentes cenários onde uma abordagem é mais segura do que outra. Compreender esses comandos ajuda a evitar quebras acidentais enquanto mantém uma árvore de dependências limpa e segura.

npm Audit

Este é o comando base que você executa quando deseja uma visão rápida das vulnerabilidades conhecidas do seu projeto. Ele lê seus arquivos package.json e package-lock.json, verifica o GitHub Advisory Database e imprime tudo o que encontra. Você o usará quando precisar de uma visão geral rápida, como antes de enviar um pull request ou imediatamente após adicionar um novo pacote. É o comando mais seguro porque apenas relata. Ele não altera nada em seu projeto.

auditoria npmnpm Audit Fix

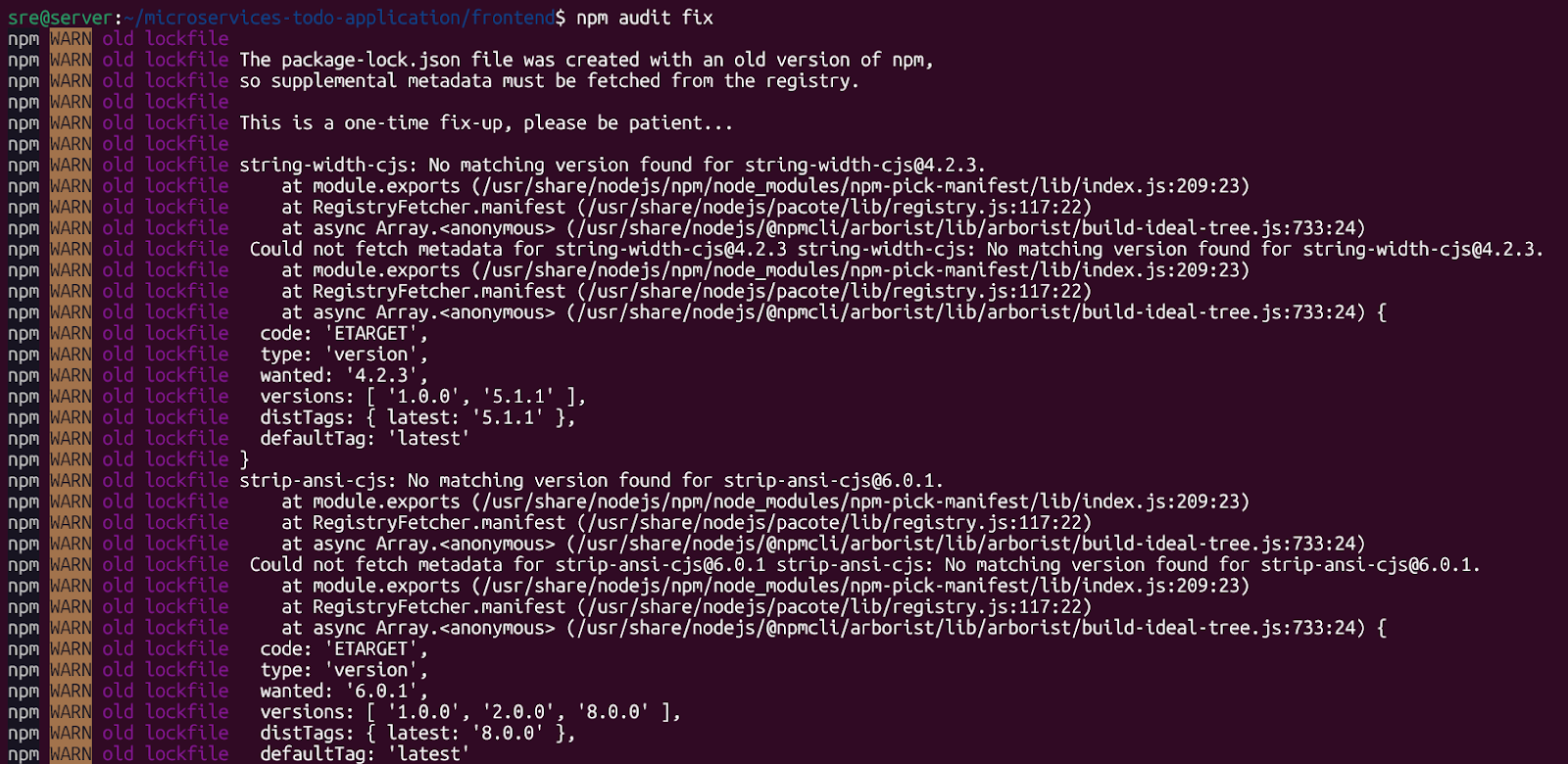

Este comando vai um passo além, aplicando atualizações seguras e compatíveis. Ele atualiza as versões das dependências apenas quando essas atualizações não quebrarão seu projeto. É por isso que é o comando ideal durante a manutenção de rotina ou verificações pré-implantação. Você obtém atualizações com recomendações de correção automáticas, mas o npm evita qualquer coisa arriscada. O processo é direto: você o executa, aplica as correções e prossegue sem se preocupar com grandes mudanças de versão.

npm audit fix

npm Audit Fix --Force

Aqui é onde você precisa ter cuidado. O --force instala as correções recomendadas mesmo quando elas exigem breaking changes. Ele pode fazer upgrade de versões maiores, modificar dependências profundas ou alterar seu lockfile de maneiras que afetam o comportamento em tempo de execução. Você só usa isso quando entende o impacto. Por exemplo, se sua build está falhando devido a uma vulnerabilidade crítica em um pacote que não foi corrigido em uma versão compatível, o --force pode ser sua única opção. No entanto, isso vem com o custo de retestar tudo. Você não executa isso em pipelines de produção sem aprovações, e definitivamente não o executa cegamente.

npm audit fix --forcenpm Audit --JSON

Este comando é para automação, dashboards ou workflows de CI/CD que precisam de saída estruturada. Em vez de um relatório amigável para humanos, você obtém um objeto JSON com uma estrutura previsível que pode analisar, armazenar ou encaminhar. Equipes de segurança adoram isso porque se conecta a scanners, dashboards ou sistemas de alerta sem atrito. Você o usará ao gerar logs de auditoria, integrar com uma stack de monitoramento ou alimentar os resultados em uma ferramenta de segurança baseada em IA como Aikido Security para uma análise mais profunda.

npm audit --json

Cada comando serve a um propósito diferente. Alguns são seguros. Alguns são agressivos. Alguns são projetados para humanos, enquanto outros são projetados para máquinas. Saber quando usar cada um mantém seu workflow limpo, mantém builds saudáveis e evita que sua árvore de dependências se torne uma responsabilidade de segurança silenciosa.

Os limites do npm audit

O npm audit é útil, mas está longe de ser completo. Ele fornece visibilidade sobre problemas conhecidos, mas não oferece uma visão abrangente dos riscos de suas dependências. E é aí que muitas equipes são pegas de surpresa. Quando você sabe o que a ferramenta não consegue ver, você começa a tratar a auditoria como uma etapa do seu processo, em vez de todo o processo. As limitações são:

1. Cobertura

O npm audit tem dificuldades com dependências transitivas que possuem metadados incompletos ou ausentes. Se um pacote profundo na árvore não publica seu histórico de versões ou dados de advisories corretamente, a auditoria não consegue mapeá-lo. Isso significa que componentes vulneráveis podem estar cinco camadas abaixo sem nunca aparecerem em seus resultados. Você vê um relatório limpo, mas ele não está realmente limpo.

2. Má-configurações, Secrets ou Problemas em Tempo de Execução são Indetectáveis

Se alguém acidentalmente commita um token, o npm não o sinalizará. Se sua biblioteca de logging estiver mal configurada ou seu aplicativo usar padrões inseguros, o npm não dirá uma palavra. A ferramenta verifica apenas as versões dos pacotes. Ela não entende como esses pacotes se comportam em seu ambiente.

3. A Auditoria Funciona Apenas Com Vulnerabilidades Conhecidas

Ele não pode alertá-lo sobre zero-days ou campanhas de malware emergentes. Quando algo novo aparece, há sempre um atraso antes que ele entre no banco de dados de advisories. Essa lacuna é onde os atacantes se movem mais rápido.

4. Sem Priorização Baseada em Contexto

O npm audit não consegue dizer se um pacote vulnerável está realmente carregado em produção ou apenas usado em testes. Ele trata tudo como igual, o que gera ruído. As equipes frequentemente acabam corrigindo problemas que não importam, enquanto perdem caminhos que realmente afetam o comportamento em tempo de execução.

5. O Lado Humano

Auditorias precisam ser executadas manualmente ou integradas a scripts. Se você não as automatiza, elas se acumulam e criam fadiga de auditoria. Isso é evidente no mais recente relatório State of AI in Security & Development 2026 da Aikido Security, que revela que 65% das equipes admitem ignorar ou atrasar correções devido ao ruído e à fadiga de alertas. Com o tempo, problemas importantes se misturam ao ruído de fundo.

Então, o npm audit ajuda, mas apenas dentro de seus limites. Conhecer esses limites é o que permite construir um workflow de segurança mais seguro e confiável.

Antes de Enviar Qualquer Outra Coisa

Auditar suas dependências não é mais opcional. É a base para manter seus projetos Node.js saudáveis, mesmo que o npm audit não cubra tudo o que você precisa. Agora você entende onde ele ajuda, onde ele falha e por que depender apenas dele o deixa exposto. É aí que ferramentas como Aikido Security entram em ação.

Você obtém verificações contínuas, detecção de zero-day e uma visão mais profunda de como suas dependências se comportam em diferentes ambientes. Quer cobertura real em vez de visibilidade parcial? Comece com Aikido Security hoje!

Você também pode gostar:

- Melhores Scanners de Vulnerabilidades de Código – Comparação lado a lado de ferramentas de análise estática

- Principais Ferramentas ASPM – Gerenciamento da Postura de Segurança de Aplicação de ponta a ponta

- OSWAP Top 10 2024 – Desenvolva aplicações e ferramentas mais seguras