A segurança na nuvem não é nova. Na verdade, ela existe há um bom número de anos.

No entanto, a cada ano que passa, a Cloud se torna mais complexa, e com essa complexidade surgem novos riscos.

Dez anos atrás, a Cloud era apenas sobre armazenamento e computação. Mas hoje, APIs, identidades, workloads de IA e negócios inteiros são construídos na Cloud. Isso apenas mostra que a superfície de ataque nunca diminui; ela só continua crescendo.

No entanto, apesar disso, muitas organizações ainda tratam a segurança na nuvem como uma lista de verificação. É algo assim: Criptografe isso. Adicione MFA. Execute uma varredura de vez em quando.

Quando, na realidade, você sabe, assim como eu, que basta uma configuração incorreta para passar despercebida. Um sprawl de permissões. Uma instância de shadow IT se infiltrando. E é tudo o que um atacante precisa para encontrar uma brecha.

Uma maneira de garantir que você não caia nessa armadilha é seguir as melhores práticas de segurança na nuvem. Não apenas como um clichê, mas como uma abordagem fundamental para construir e manter um ambiente de Cloud seguro.

Neste artigo, você aprenderá 25 melhores práticas de segurança na nuvem que toda organização deve seguir para ajudar a se manter à frente das ameaças e proteger seus dados, aplicativos e usuários.

Mas primeiro, vamos entender por que a segurança na nuvem é importante e desafiadora.

Por Que a Segurança na Nuvem é Importante e Desafiadora?

A mudança do on-prem para a Cloud mudou tudo. De repente, as equipes podiam obter o hardware de que precisavam em minutos, em vez de meses, e com quase nenhum custo inicial. Embora essa velocidade tenha liberado a inovação, ela também liberou novos riscos.

Nos tempos de on-prem, as equipes de segurança tinham controle rigoroso sobre servidores físicos, redes e quem tinha acesso. Na Cloud, no entanto, esse controle é compartilhado.

Engenheiros podem provisionar recursos com alguns cliques, e as cargas de trabalho são executadas em regiões, contas e até mesmo provedores. Esse tipo de democratização é poderoso, mas também significa que a superfície de ataque é mais ampla do que nunca. E lembre-se: a segurança na nuvem opera sob o modelo de responsabilidade compartilhada.

O verdadeiro desafio surge de duas coisas: escala e complexidade. Você não está mais protegendo um ambiente fixo. Em escala, você está protegendo centenas de Containers efêmeros, funções serverless e serviços, todos sendo iniciados e encerrados a cada minuto.

Agora, quando você adiciona requisitos de conformidade, configurações multi-Cloud e a pressão constante para entregar mais rápido, não é difícil ver por que a segurança na nuvem é crucial e difícil de acertar.

Governança e Responsabilidade em segurança na nuvem: Melhores Práticas

Quando se trata de segurança na nuvem, um dos seus maiores inimigos é a confusão. Se ninguém sabe quem é responsável pelo quê, lacunas começam a surgir. É por isso que a governança e a responsabilidade são as primeiras melhores práticas a serem estabelecidas corretamente.

1. Entenda o modelo de responsabilidade compartilhada além do Provedor Cloud

O modelo de responsabilidade compartilhada não é de tamanho único; ele depende do tipo de ambiente Cloud que você está utilizando. Por exemplo, uma organização que executa uma configuração IaaS tem muito mais responsabilidade do que uma startup de IA de seis meses que está construindo em FaaS.

A imagem abaixo, do Center for Internet Security (CIS), ilustra o nível de responsabilidade que um cliente Cloud possui.

Além da imagem acima, é importante lembrar que os incidentes de segurança não acontecem isoladamente. O que significa que a segurança na nuvem não é apenas “o trabalho da equipe de segurança”. É um esforço coletivo que abrange engenharia, operações e liderança.

Então, com isso em mente, como se pode abraçar esse modelo de responsabilidade compartilhada sem que ele se transforme em um jogo de culpa?

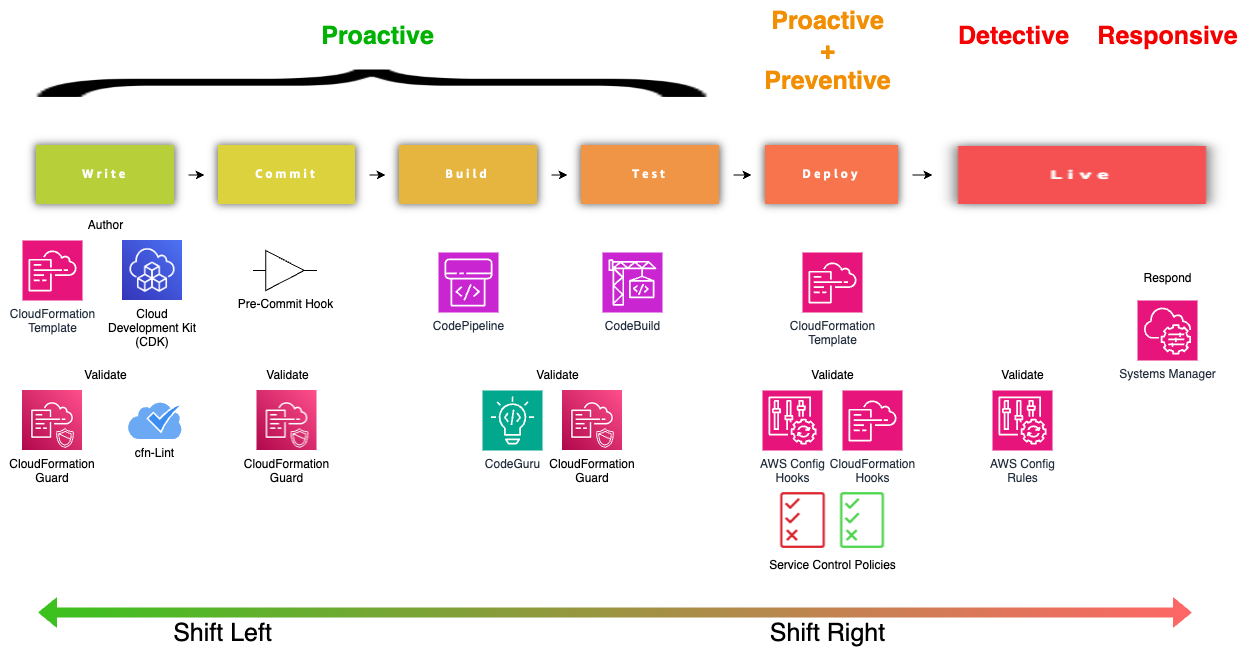

A resposta é... rufem os tambores… “Shift Left”.

Talvez você tenha adivinhado, talvez não. De qualquer forma, “Shift Left” é mais do que um termo da moda. O código que os desenvolvedores escrevem, a infraestrutura e tudo o que está entre eles são potenciais vetores de ataque e não fazem diferença para um ator malicioso.

Então, em vez de se preocupar com a segurança apenas em runtime, você deve começar a se preocupar desde a primeira linha de código.

No caso de incidentes ocorrerem em qualquer estágio do ciclo de vida de desenvolvimento de software (SDLC), a ideia de postmortem sem culpa do SRE se mostra útil para aprender com essa falha.

Melhores práticas a serem adotadas:

- Conheça as responsabilidades específicas do seu provedor de Cloud e entenda o que você possui em seu tipo de ambiente de Cloud.

- Adote o Shift Left na segurança, equipando os desenvolvedores com ferramentas de segurança voltadas para o desenvolvedor que se integram diretamente ao seu fluxo de trabalho, protegendo contra anti-padrões, dependências vulneráveis e Secrets hardcoded que escapam para sistemas de controle de versão.

- Utilize a ideia de postmortems sem culpa para aprender com os incidentes sem apontar o dedo.

- Implemente guardrails com ferramentas de Policy-as-Code. Não se preocupe, abordaremos essas recomendações com mais profundidade mais adiante neste artigo.

2. Integre a Segurança com os Mandatos de Conformidade

Não se pode mencionar governança sem sua parceira: a conformidade. As duas andam de mãos dadas. A governança estabelece as regras do jogo, e a conformidade garante que você as esteja seguindo.

Mas o problema aqui é que muitas organizações tratam a conformidade como um exercício burocrático. Talvez a sua também o faça.

Passe na auditoria, obtenha o selo e siga em frente.

Essa mentalidade é perigosa. Estruturas de conformidade como GDPR ou PCI DSS não são apenas obstáculos a serem superados; são guardrails projetados para proteger dados sensíveis e reduzir riscos. Quando feito corretamente, eles elevam sua postura de segurança básica. Quando feito de forma errada, é um esforço desperdiçado.

Melhores práticas a serem adotadas:

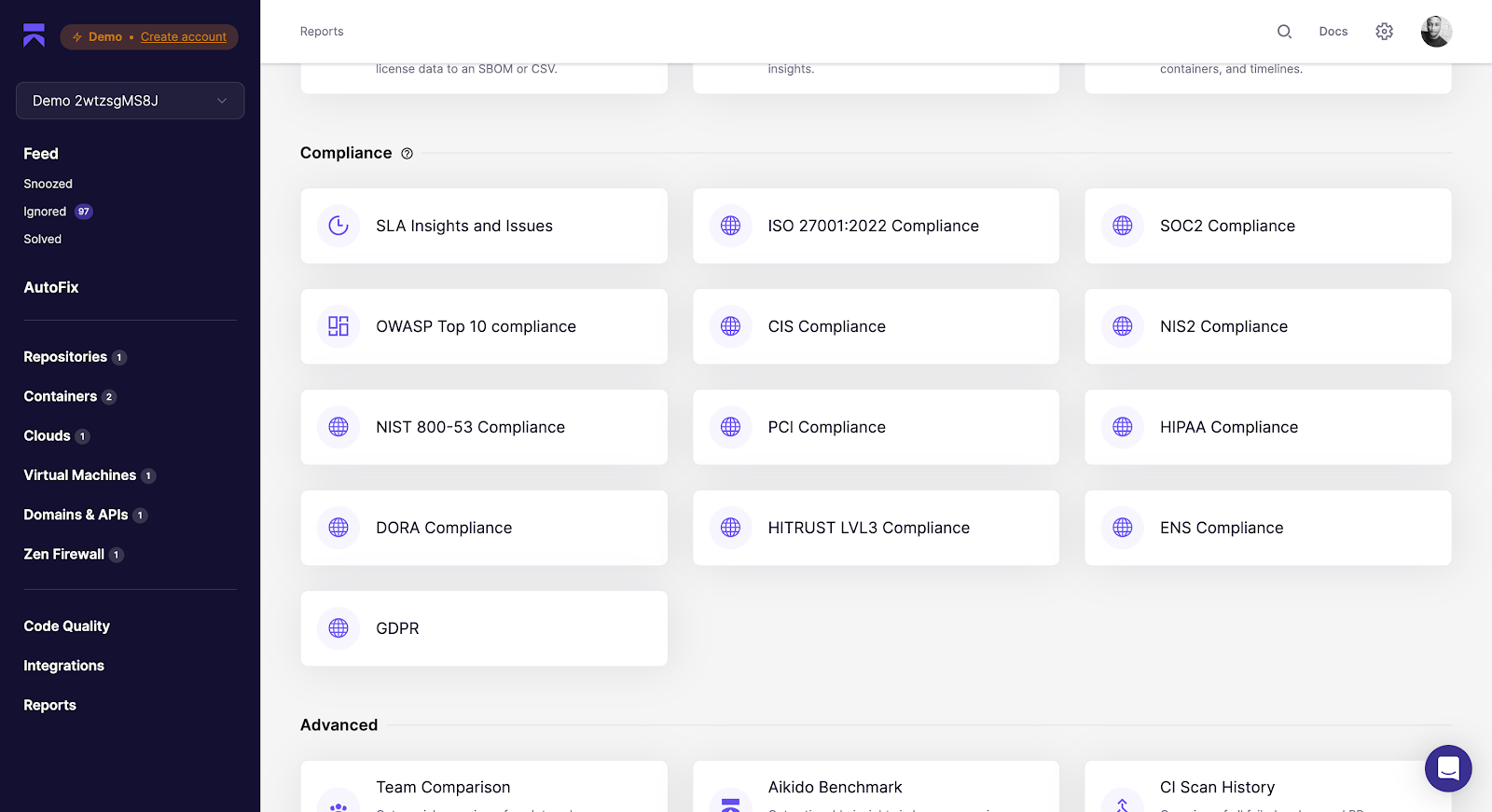

A chave é integrar a conformidade nos fluxos de trabalho diários. Utilizando as mesmas ferramentas que você já usa para proteger sua infraestrutura. Algumas soluções ajudam você automatizando controles de segurança de código e de segurança na nuvem para ISO 27001, SOC 2 Type 2, PCI, DORA, NIS2, HIPAA e mais.

Melhores Práticas de Gerenciamento de Identidade e Acesso em segurança na nuvem

Com todas as melhores práticas de governança abordadas, vamos passar para um dos aspectos mais desafiadores da segurança na nuvem, que é o gerenciamento de identidades e acessos.

3. Siga o Princípio do Menor Privilégio

O primeiro passo para gerenciar efetivamente o acesso de identidades é garantir que cada identidade tenha acesso ao que precisa e nada mais. Isso é o que o Princípio do Menor Privilégio (PoLP) incentiva.

É importante notar que o PoLP também deve ser aplicado a identidades não-humanas, como APIs, contas de serviço, Containers, funções serverless, etc., que frequentemente operam com permissões excessivamente amplas por conveniência.

Se comprometidas, essas permissões podem ser abusadas tão facilmente quanto uma conta de administrador humana. Ao aplicar o PoLP tanto a humanos quanto a cargas de trabalho, você diminui o raio de impacto de qualquer potencial violação.

Melhores práticas a serem adotadas:

- Por padrão, “negar tudo” e, em seguida, conceder apenas as ações mínimas necessárias.

- Substitua curingas (s3:*) por ações explícitas (por exemplo, s3:GetObject, s3:PutObject).

- Audite e remova regularmente permissões não utilizadas de funções IAM e contas de serviço. Por exemplo, em vez de conceder a uma função Lambda o AmazonS3FullAccess, anexe uma política IAM personalizada como:

{

"Version": "2012-10-17",

"Statement": [

{ "Effect": "Allow",

"Action": ["s3:GetObject", "s3:PutObject"],

"Resource": "arn:aws:s3:::my-app-bucket/*"

}

]

}Isso garante que a função possa apenas ler e gravar no único bucket de que realmente precisa, e nada mais.

4. Use Autenticação Multifator (MFA)

Com cada identidade tendo apenas o acesso de que precisa, ainda é importante implementar a autenticação multifator, especialmente para contas de administrador e críticas. A MFA adiciona uma segunda camada de proteção além das credenciais.

A maioria das autenticações multifator hoje usa autenticação baseada em e-mail. Embora adicione uma camada extra de segurança como pretendido, elas são facilmente suscetíveis a phishing.

Melhores práticas a serem adotadas:

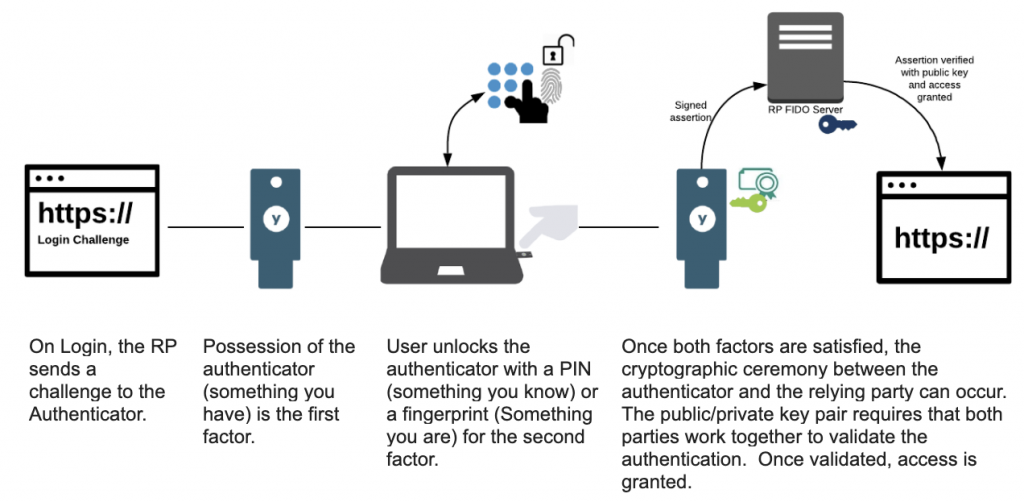

- Ao implementar a MFA, você deve escolher opções que defendam contra phishing e outros ciberataques, como YubiKeys. Essas soluções oferecem MFA baseada em chave física, o que exigiria que um invasor roubasse fisicamente a chave.

- Integre chaves de hardware com seu provedor de SSO (Okta, Azure AD, Google Workspace) para uma adoção contínua.

- Exija autenticação multifator para ações de alto risco (por exemplo, acessar ambiente de produção, modificar políticas IAM).

- Audite regularmente o registro de MFA para garantir que todas as contas (incluindo contratados) estejam cobertas e sejam modificadas conforme o contexto de negócios muda.

5. Vá Além do RBAC com Políticas

O RBAC e as ferramentas IAM regulares por si só não resolvem os desafios de gerenciamento de identidades em ambientes cloud-native, seja na Cloud, cluster, Container ou camada de código, especialmente para identidades não-humanas como contas de serviço, chaves de API, certificados e Secrets.

Boas práticas de segurança cloud-native exigem que você use Policy as Code (PaC) para aplicar permissões dinâmicas e granulares, adaptadas a cenários específicos.

Juntos, eles criam uma estratégia de acesso em camadas:

- RBAC define o quem e o o quê.

- PaC define o quando, o como e sob quais condições específicas.

Por exemplo, um engenheiro com a função de Administrador de Plataforma (RBAC) pode implantar em staging. Mas uma regra de PaC bloqueia a implantação se a imagem não for escaneada, o branch não for assinado ou se estiver fora do horário comercial.

Essa combinação impõe o menor privilégio em escala, previne erros e torna a segurança repetível, testável e auditável.

Melhores práticas a serem adotadas:

Se você usa a Cloud AWS, seu ecossistema oferece ferramentas para implementação de políticas proativas, preventivas, detectivas e responsivas. Você deve ler este guia prático para começar com política como código na AWS.

Outros provedores de serviços Cloud, como Azure, também oferecem ferramentas de Policy as Code. Você também pode considerar ferramentas PaC de código aberto como Open Policy Agent (OPA) e Kyverno, que são agnósticas à plataforma e “cloud-native” por padrão.

6. Rotacione Chaves e Credenciais Regularmente

As pessoas esperam até que ocorra uma violação para trocar as chaves. Você não deveria. Você deve girar as chaves automaticamente e regularmente.

Com que frequência é “regularmente”? Mensalmente, trimestralmente ou anualmente? O CIS AWS Foundations Benchmark recomenda a cada 90 dias ou menos.

Em ambientes complexos, a rotação de chaves é crucial, especialmente para identidades não-humanas. Automatizar a rotação dessas chaves com mais frequência reduz significativamente o risco de uma violação, caso uma chave seja comprometida, pois, na maioria dos casos, esses tipos de identidades têm pouca ou nenhuma visibilidade.

Melhores práticas a serem adotadas:

- Substitua credenciais estáticas por tokens de curta duração (por exemplo, AWS STS, GCP Workload Identity, Azure Managed Identities).

- Armazene e rotacione Secrets usando um gerenciador central (AWS Secrets Manager, HashiCorp Vault, Azure Key Vault) em vez de código ou arquivos de configuração.

- Monitore logs (CloudTrail, Audit Logs, Azure Monitor) para uso incomum de credenciais após a rotação.

- Audite chaves não utilizadas e expostas e revogue-as imediatamente. Ferramentas de detecção de Secrets em tempo real ajudam você a encontrar quaisquer Secrets ativos e seus riscos potenciais.

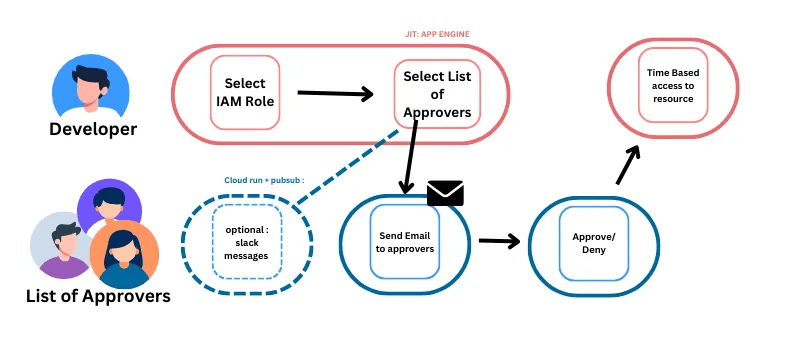

7. Aproveite o Acesso Just-in-Time (JIT)

Há momentos em que um usuário Cloud com acesso mínimo precisaria de privilégios elevados para realizar seu trabalho. Em vez de elevar o acesso padrão desse usuário, você deve implementar o acesso Just-in-Time (JIT) para conceder elevação temporária de privilégios em vez de permissões permanentes.

Melhores práticas a serem adotadas:

- Um desenvolvedor solicitará um papel com os privilégios que ele requer, com:

- Okta Access Requests e AWS IAM Identity Center na AWS

- Acesso Just-in-time à máquina no Azure

- Privileged Access Manager no Google Cloud ou outras ferramentas externas

- Sempre defina limites de tempo (por exemplo, 30 minutos, 1 hora, 1 dia) para sessões elevadas; sem aprovações de prazo indefinido.

- Exija reautenticação MFA antes de conceder acesso JIT.

- Registre e monitore todas as solicitações e aprovações JIT para auditabilidade.

Melhores Práticas de Proteção de Dados para segurança na nuvem

Dados são a força vital de qualquer negócio. Na verdade, se você for solicitado a escolher entre uma violação em seus servidores ou uma violação em seu banco de dados, você escolherá seus servidores o tempo todo. É assim que seus dados são valiosos para você.

Então, como você protege seus dados na Cloud?

8. Criptografe Dados em Trânsito e em Repouso

Seja em armazenamento ou em trânsito, você deve criptografar seus dados na Cloud. Em repouso, use algoritmos de criptografia fortes e modernos como AES-256 ou TDE (Transparent Data Encryption). Isso garante que, mesmo que um invasor obtenha acesso ao armazenamento subjacente, os dados permaneçam ilegíveis sem as chaves de criptografia necessárias.

Para dados em trânsito, toda a comunicação, incluindo chamadas de API e tráfego entre serviços, deve ser protegida usando protocolos como TLS/SSL. Em um ambiente zero-trust, você deve implementar TLS mútuo (mTLS), pois ele garante que as cargas de trabalho/identidades em cada extremidade de uma conexão de rede são quem afirmam ser, verificando que ambas possuem a chave privada correta.

A criptografia de dados na Cloud depende de um robusto Sistema de Gerenciamento de Chaves (KMS). Seu KMS deve ser um serviço seguro e centralizado para gerar, armazenar, gerenciar e rotacionar chaves de criptografia.

Melhores práticas a serem adotadas:

- Criptografe todos os volumes de armazenamento, bancos de dados e armazenamento de objetos (por exemplo, AWS S3 SSE, Azure Storage Service Encryption, GCP CMEK).

- Imponha TLS 1.2+ para todos os endpoints de API e tráfego entre serviços.

- Implemente mTLS para microsserviços internos para prevenir a personificação.

- Centralize o gerenciamento de chaves com um KMS gerenciado (AWS KMS, Azure Key Vault, GCP KMS, HashiCorp Vault).

- Automatize a rotação de chaves e monitore o uso não autorizado de chaves.

O snippet de Ingress do Kubernetes abaixo impõe mTLS, exigindo que os clientes apresentem um certificado válido de uma CA confiável (client-ca) antes que possam acessar o serviço.

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: app-ingress-mtls

annotations:

kubernetes.io/ingress.class: nginx

nginx.ingress.kubernetes.io/auth-tls-secret: "prod/client-ca" # certificado CA do cliente

nginx.ingress.kubernetes.io/auth-tls-verify-client: "on" # exige certificado do cliente

spec:

tls:

- hosts:

- secure.example.com

secretName: secure-app-tls

rules:

- host: secure.example.com

http:

paths:

- path: /

pathType: Prefix

backend:

service:

name: app

port:

number: 80

9. Faça Backup dos Dados e Teste a Recuperação

Existem principalmente duas regras de ouro para fazer backup de dados: a regra 3-2-1 e a regra 3-2-1-1-0.

A regra 3-2-1 recomenda:

- 3 = Mantenha Três Cópias dos Seus Dados

- 2 = Use Dois Tipos Diferentes de Mídia de Armazenamento

- 1 = Armazene Uma Cópia Fora do Local

A regra 3-2-1-1-0 se baseia na 3-2-1 para proteger contra ameaças modernas e recomenda que você:

- 3 = Mantenha Três Cópias dos Seus Dados

- 2 = Use Dois Tipos Diferentes de Mídia de Armazenamento

- 1 = Armazene Uma Cópia Fora do Local

- 1 = Armazene Uma Cópia Offline ou Imutavelmente

- 0 = Garanta Zero Erros de Backup

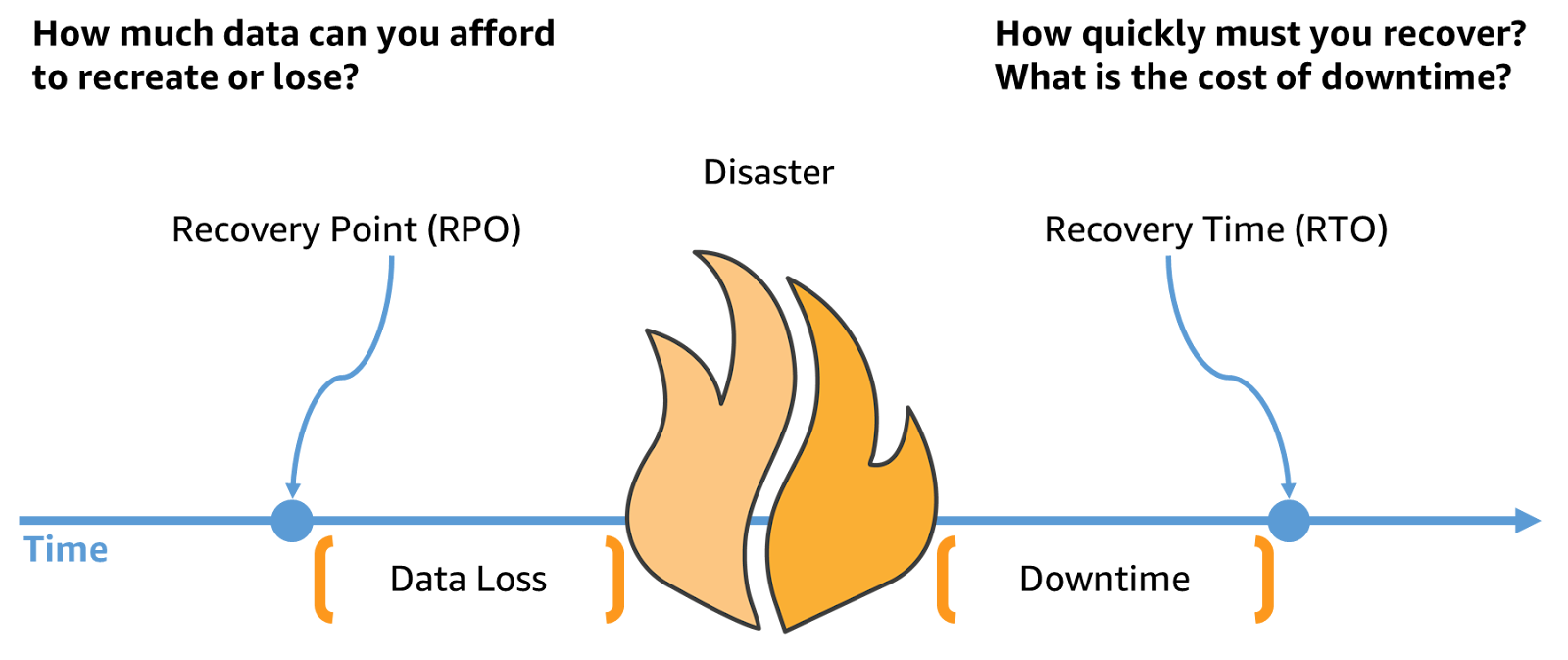

A questão principal não é se você faz backups, mas se você consegue se recuperar com esses backups. Muitas equipes presumem que os backups estão seguros até que um desastre aconteça, apenas para descobrir arquivos corrompidos, dados ausentes ou processos de recuperação que levam dias em vez de horas.

Testar backups pode parecer desnecessário quando tudo está funcionando perfeitamente, mas as interrupções não acontecem conforme o planejado.

Imagine sua frequência cardíaca tentando se recuperar com um backup testado e um backup não testado durante uma grande interrupção.

Melhores práticas a serem adotadas:

- Criptografe backups em repouso e em trânsito.

- Realize exercícios de recuperação regulares para estabelecer e validar objetivos de ponto de recuperação (RPO) e objetivos de tempo de recuperação (RTO).

- Documente os procedimentos de recuperação para que possam ser executados sob pressão.

- Rotacione e limpe backups antigos para reduzir a superfície de ataque e o custo.

Tudo pronto!!

10. Classifique e Rotule Dados Sensíveis

Você não pode proteger o que não sabe que possui. Na maioria dos ambientes Cloud, dados sensíveis estão espalhados por buckets S3, bancos de dados, filas de mensagens e até mesmo logs. Sem a classificação adequada, é impossível aplicar os controles corretos.

Ao taguear e rotular dados com base na sensibilidade—público, interno, confidencial, restrito—você cria visibilidade e impõe barreiras de proteção que escalam.

Muitos provedores Cloud suportam ferramentas de classificação integradas (por exemplo, AWS Macie, Azure Information Protection, GCP DLP). Uma vez que os dados são rotulados, você pode impor criptografia, restrições de acesso e monitoramento automaticamente.

Melhores práticas a serem adotadas:

- Escaneie buckets de armazenamento e bancos de dados em busca de PII, credenciais e dados financeiros.

- Aplique tags ou rótulos de metadados (por exemplo, sensitivity=confidential) para acionar políticas.

- Automatize a classificação com ferramentas Cloud-native ou scanners de terceiros.

- Restrinja o acesso a classes de dados “restritos” apenas a funções aprovadas.

11. Aplique Tokenização e Anonimização

Às vezes, proteger dados significa transformá-los para que sejam inúteis em caso de vazamento. A tokenização substitui campos sensíveis (como números de cartão de crédito) por placeholders não sensíveis, enquanto a anonimização remove completamente as informações de identificação de conjuntos de dados. Ambas as abordagens reduzem a exposição sem interromper os fluxos de trabalho de negócios.

Essas técnicas são especialmente críticas em ambientes onde desenvolvedores, analistas ou terceiros precisam de acesso a conjuntos de dados sem ver os valores sensíveis brutos. Feitas corretamente, a tokenização e a anonimização permitem equilibrar segurança e usabilidade.

Melhores práticas a serem adotadas:

- Tokenize os detalhes de pagamento antes de armazená-los. Você pode usar um cofre compatível com PCI.

- Aplique anonimização para conjuntos de dados de análise mascarando PII (por exemplo, nomes, e-mails).

- Use tokenização com preservação de formato para que os sistemas ainda validem os formatos de dados.

- Automatize transformações nos pontos de ingestão para garantir que dados brutos nunca entrem em logs ou sistemas não seguros.

Melhores Práticas de Rede e Infraestrutura para segurança na nuvem

Para construir sistemas seguros e confiáveis, as organizações devem fortalecer a base de seus ambientes Cloud. Isso significa adotar as melhores práticas para design de rede, conectividade e gerenciamento de infraestrutura.

É assim que você fará:

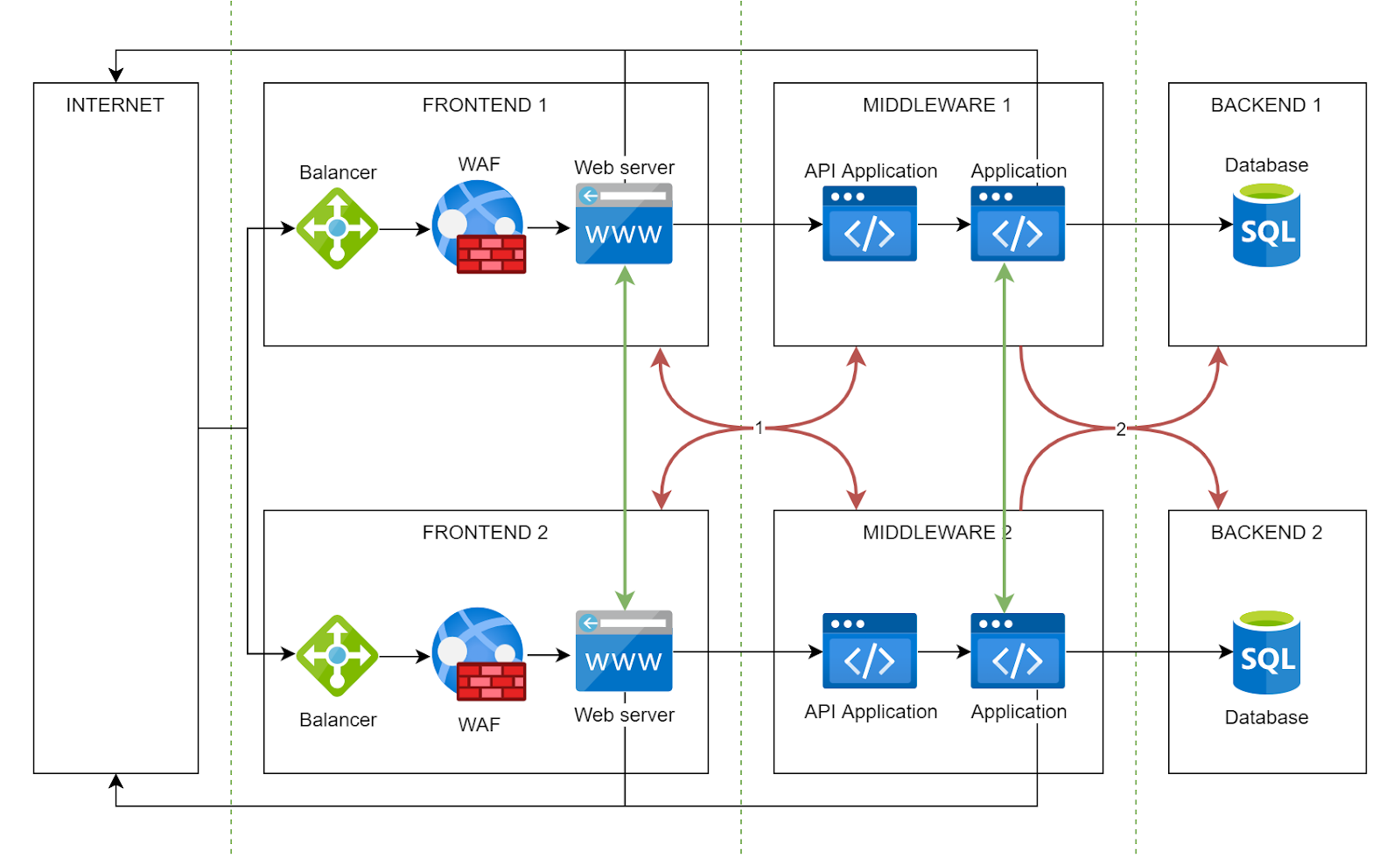

12. Implemente Segmentação de Rede

Redes planas são frágeis. Se cada recurso em sua Cloud estiver na mesma rede, uma falha em um recurso dará aos atacantes carta branca em toda a sua Cloud. É por isso que você deve implementar a segmentação de rede para sua estratégia de segurança na nuvem.

Melhores práticas a serem adotadas:

O objetivo é a microssegmentação. Isolar cargas de trabalho com base em sua sensibilidade e função impõe o modelo de confiança zero (zero-trust), onde cada conexão é tratada como uma ameaça potencial. Você pode conseguir isso usando ferramentas como grupos de segurança de rede, VLANs privadas e firewalls internos.

Na ilustração de segmentação de rede acima, há acesso à internet nos segmentos FRONTEND e MIDDLEWARE, mas o acesso entre os segmentos FRONTEND e MIDDLEWARE de diferentes sistemas de informação é proibido.

Esta camada fundamental garante que, mesmo que uma má configuração ou vulnerabilidade seja explorada no MIDDLEWARE 1, o raio de impacto seja mínimo, protegendo outros MIDDLEWARES.

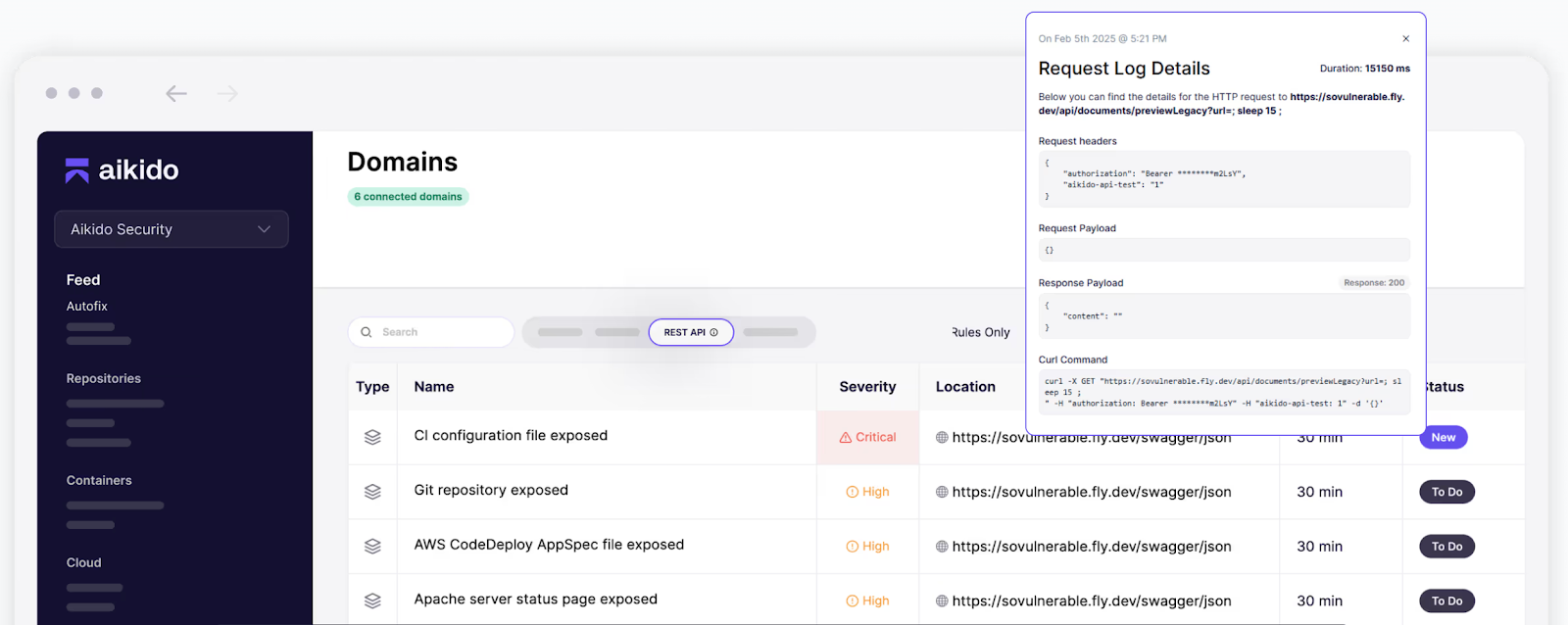

13. Segurança de Endpoints de API

APIs são o sistema nervoso das aplicações na Cloud. E a maneira mais rápida de matar um organismo (aplicações neste caso) é atacar seu sistema nervoso.

É prioridade número 1 garantir que todas as APIs em seu ambiente possuam mecanismos adequados de autenticação e autorização, para que atores de ameaça não possam explorá-las para obter acesso não autorizado ou interromper serviços.

Melhores práticas a serem adotadas:

- Coloque todas as APIs externas atrás de um gateway (Kong/Apigee/AWS API Gateway) com políticas por rota.

- Exija OAuth2/OIDC; emita escopos de curta duração e com privilégio mínimo (sem claims curinga).

- Aplique limites de taxa/cotas por chave de API/cliente e limites mais rigorosos em rotas de alto custo.

- Habilite TLS 1.2+ em todos os lugares; use mTLS para chamadas internas de microsserviços.

- Descubra e marque APIs automaticamente; bloqueie ou desative versões não documentadas e obsoletas.

- Envie logs de API para seu SIEM; alerte sobre picos de 401/403, extrações de dados incomuns ou padrões de enumeração.

- E não se esqueça de escanear suas APIs consistentemente em busca de vulnerabilidades e falhas.

Como mencionado, a segurança de API é fundamental para sua estratégia de segurança na nuvem. Para mais orientações e tutoriais práticos, confira nossas outras postagens de blog:

- Testes de segurança de API: Ferramentas, Checklists e Avaliações

- Melhores Práticas e Padrões de Segurança de API

- Principais Scanners de API em 2025

- O Futuro da segurança de API: Tendências, IA e Automação

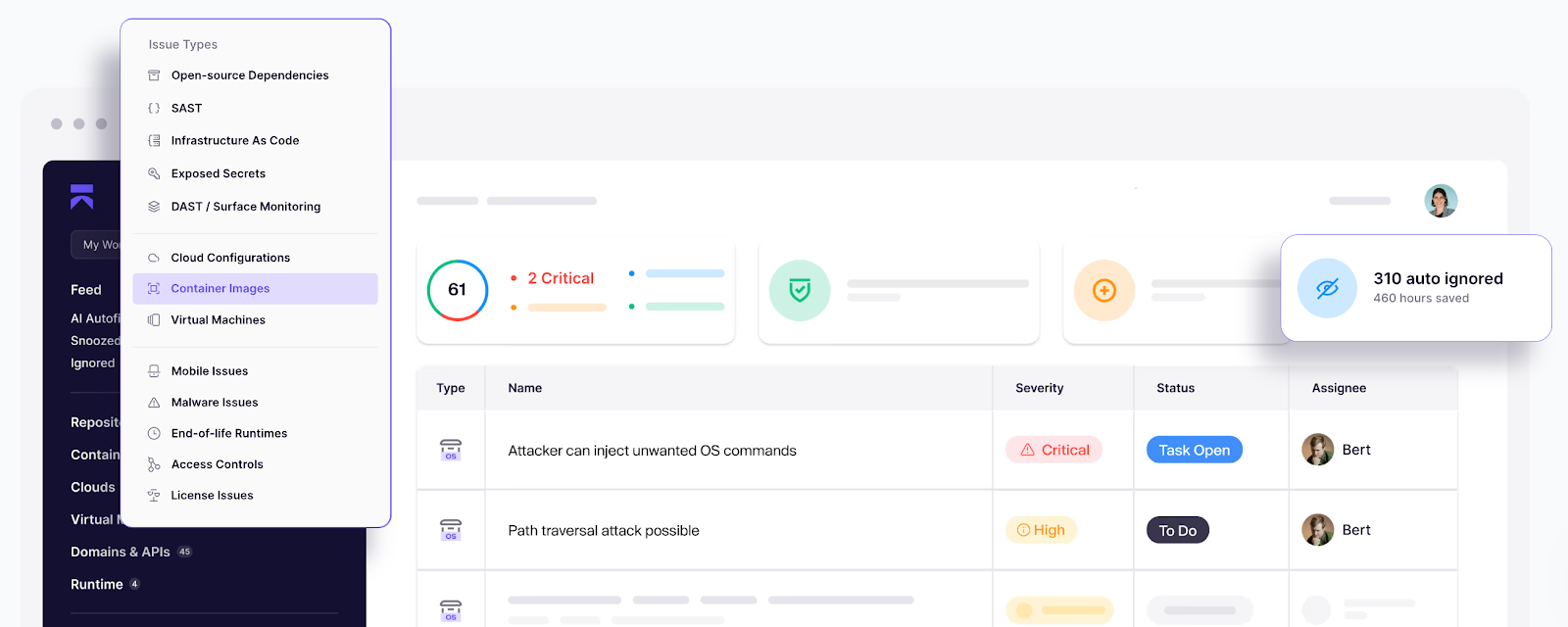

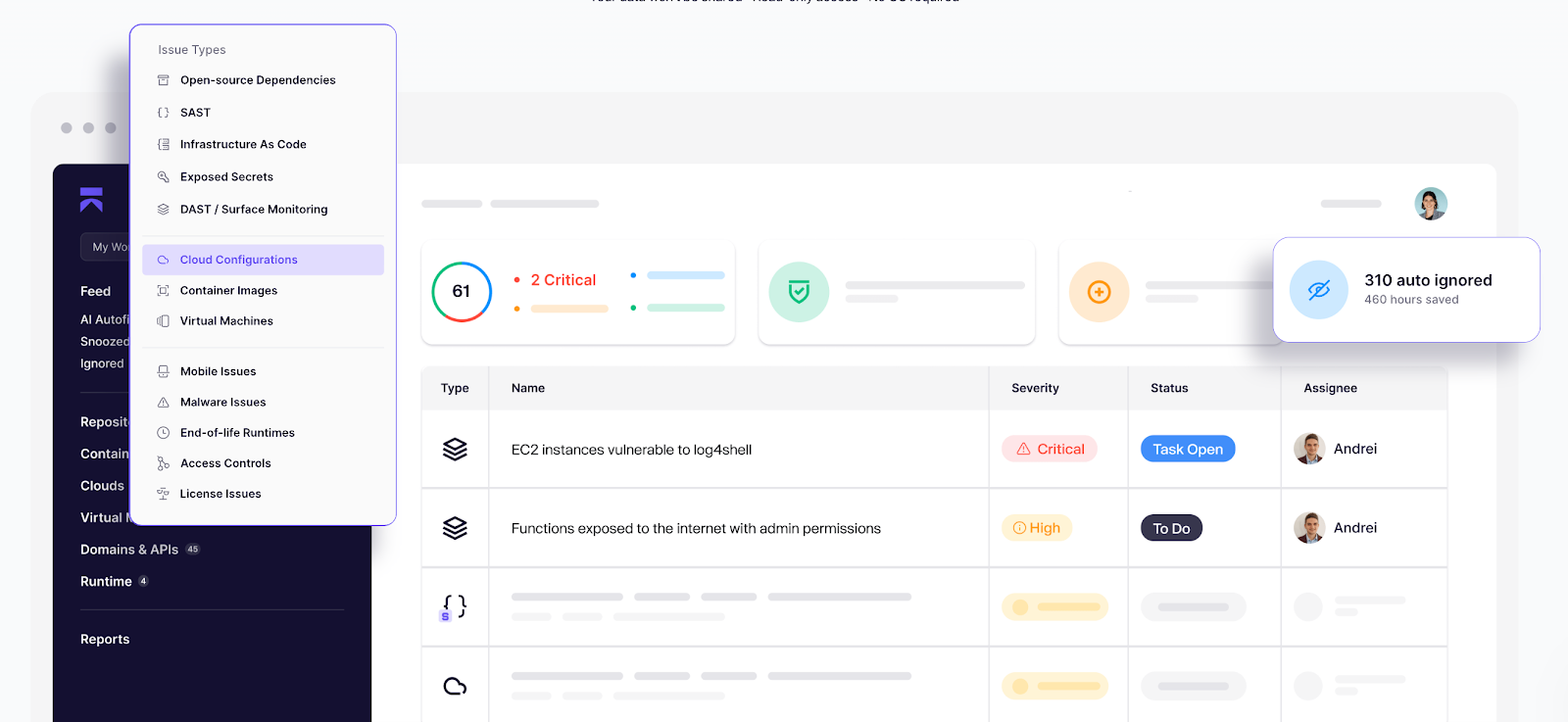

14. Proteger Contêineres

Toda organização busca os benefícios de se tornar cloud-native. Mas elas estão prontas para seus desafios também? Você está pronto?

Contêineres são a espinha dorsal da infraestrutura cloud-native, mas também trazem riscos únicos. Má configurações, imagens base vulneráveis e privilégios excessivos podem abrir a porta para atacantes.

O lado bom é que a maioria dos riscos e problemas de segurança de contêineres pode ser abordada seguindo as melhores práticas recomendadas.

Melhores práticas a serem adotadas:

- Sempre use imagens base mínimas e verificadas (por exemplo, distroless, Alpine) de fontes confiáveis. Use versões de imagem específicas.

- Descarte capacidades Linux desnecessárias (CAP_SYS_ADMIN é quase sempre um sinal de alerta).

- Nunca execute contêineres como root; se, em um caso de uso específico, um contêiner exigir acesso root, remapeie o UID do contêiner para um usuário com menos privilégios no host.

- Monitore a atividade em tempo de execução para detectar e responder a comportamentos anormais em tempo real.

- Escaneie automaticamente imagens e seus repositórios para encontrar e corrigir vulnerabilidades nos pacotes de código aberto usados em suas imagens base e Dockerfiles.

Suponha que você use Kubernetes para orquestrar seus contêineres. Nesse caso, você pode configurar admission controllers para interceptar requisições ao servidor de API, por exemplo, um deployment, e validar que certas condições de segurança sejam atendidas antes do deployment.

15. Adote Baselines de Configuração Seguras

As configurações padrão são feitas para conveniência, não para segurança. Para manter sua infraestrutura segura, proteja o sistema operacional, o runtime de contêineres e os serviços de Cloud com baselines bem definidas para que você não precise reinventar o hardening a cada sprint.

Melhores práticas a serem adotadas:

- Comece pelos benchmarks CIS (SO específico, Kubernetes, Docker, provedores de Cloud) e trate-os como código: com versionamento, revisão e aplicação via Infrastructure as Code (IaC).

- Aplique configurações com Policy-as-Code, conforme destacado anteriormente (OPA, Kyrveno, Terraform Sentinel, Azure/AWS/GCP Policy).

- Ative padrões de segurança: endurecimento de SSH, auditd, parâmetros do kernel, Containers sem root, sistemas de arquivos somente leitura.

Com tudo o que foi configurado acima, detecte continuamente configurações incorretas, exposições e violações de política em todas as suas Clouds e corrija-as rapidamente.

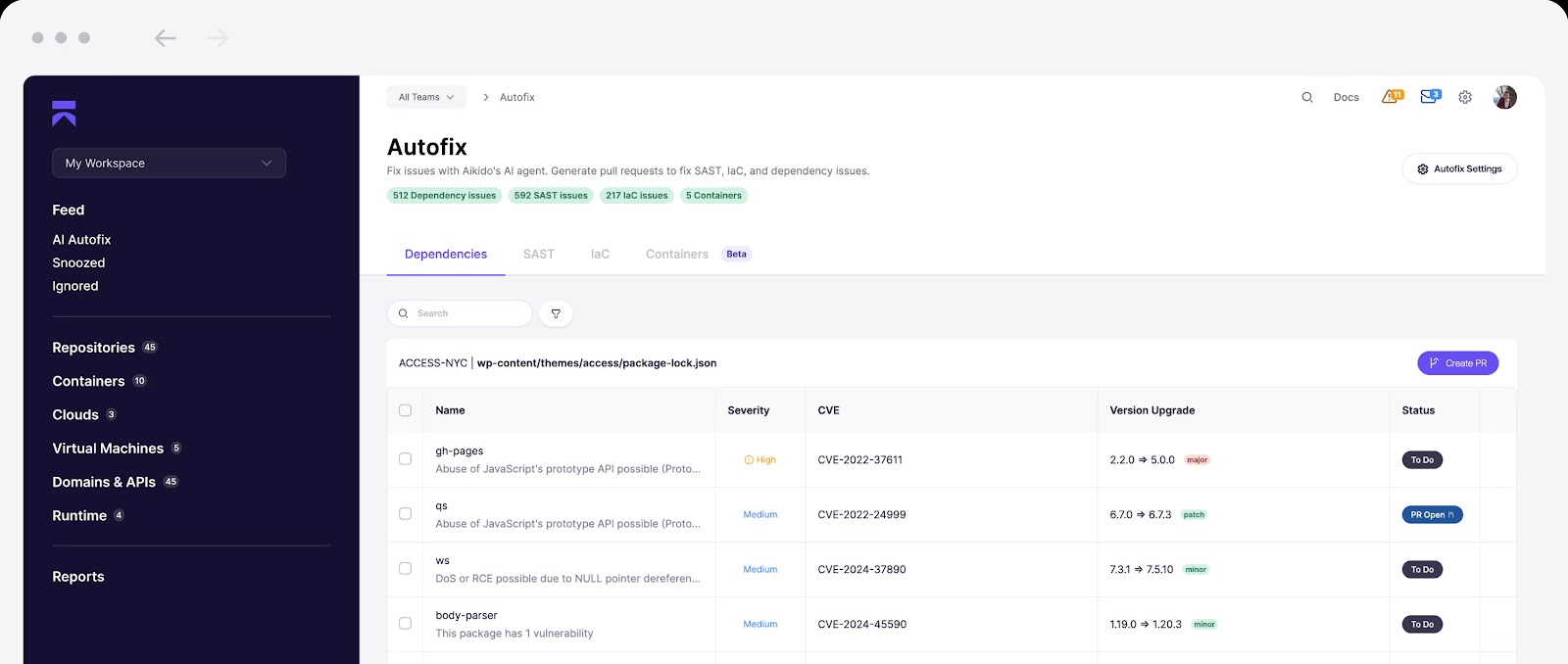

16. Aplique Regularmente Atualizações de Software e Patches de Segurança

Sejamos realistas: sem patch = vulnerável.

A recomendação geral é que você garanta que cada recurso em sua infraestrutura seja atualizado para uma versão estável e com patches aplicados.

Mas como fazer isso em escala com centenas de serviços e ferramentas?

É aqui que a IA com intervenção humana se destaca para obter visibilidade em sua infraestrutura e corrigir problemas automaticamente.

Melhores práticas a serem adotadas:

- Gere e rastreie SBOMs com ferramentas que podem criar tickets automaticamente para problemas que exigem sua intervenção.

- Assine feeds de CVE que são verificados por pesquisadores de segurança para se manter atualizado sobre as últimas ameaças da cadeia de suprimentos.

- Reconstrua imagens semanalmente a partir de imagens base com patches; fixe digests, não tags.

- Use janelas de manutenção + rollouts canário; meça as taxas de erro e faça rollback rapidamente.

- Mantenha serviços gerenciados em versões de motor suportadas (Bancos de dados, runtimes, gateways).

17. Use firewall de aplicação (WAFs) e Proteção contra DDoS

WAFs filtram o tráfego indesejado, e escudos DDoS mantêm você online quando o tráfego se torna hostil. Coloque-os na frente de APIs/aplicativos para bloquear SQLi/XSS e limitar inundações L7, depois combine com limites de taxa e controles de bot para abusos de área cinzenta que escapam às assinaturas.

Se você se lembra da ilustração de segmentação de rede acima, há um WAF entre o balanceador de carga de frontend e o servidor web.

Melhores práticas a serem adotadas:

- Implante um WAF (Aikido Zen/AWS WAF/Azure WAF/Cloud Armor) com um conjunto de regras ajustado (OWASP CRS + custom).

- Ative a proteção contra DDoS com mitigação automática.

- Inspecione corpos JSON (modo API), valide esquemas e registre todos os bloqueios em seu SIEM.

- Execute exercícios de caos para simular picos e confirme que o autoscaling e as políticas de WAF/DDoS são eficazes.

segurança na nuvem: detecção de ameaças e Monitoramento: Melhores Práticas

Detectar e responder a ameaças rapidamente é essencial para reduzir o impacto de incidentes de segurança na Cloud, o que torna as melhores práticas de monitoramento e detecção proativos uma parte crítica da segurança na nuvem.

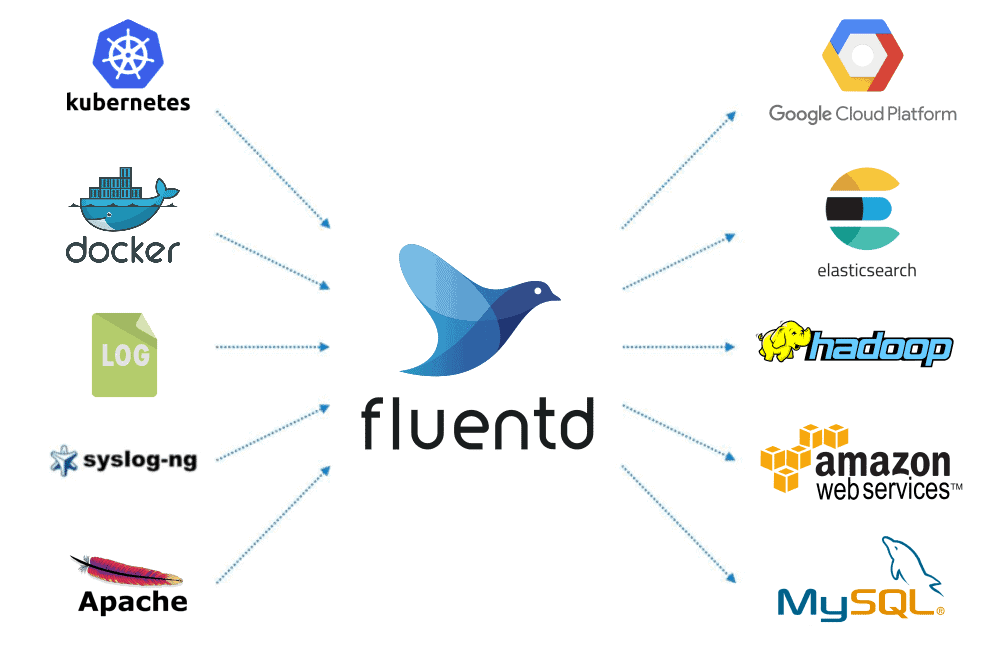

18. Implemente Ferramentas Avançadas de Monitoramento e Logging

Logs são seu sistema de alerta precoce. Mas somente se você realmente os centralizar e analisar.

Na Cloud, eventos se espalham por diversos serviços: chamadas de API, atividade de VM, logs de auditoria do Kubernetes, dados de fluxo de rede.

Agregue-os em um SIEM ou data lake, então crie dashboards com ferramentas de visualização open source como Grafana e alertas para que nada seja ignorado.

Melhores práticas a serem adotadas:

- Habilite o logging nativo da Cloud com serviços como AWS CloudTrail, GuardDuty, VPC Flow Logs, Azure Monitor e GCP Cloud Audit Logs.

- Transmita logs para um local centralizado para correlação. Você pode e deve usar um coletor de dados para construir uma camada de logging unificada. Um dos mais robustos é o Fluentd, que é open source e possui mais de 500 plugins para conectar fontes e saídas de dados, mantendo seu core simples.

- Feito isso, defina alertas para ações de alto risco (mudanças de IAM, novos buckets públicos, escalonamento de privilégios).

- Defina políticas de retenção de logs que atendam às necessidades de conformidade e forenses.

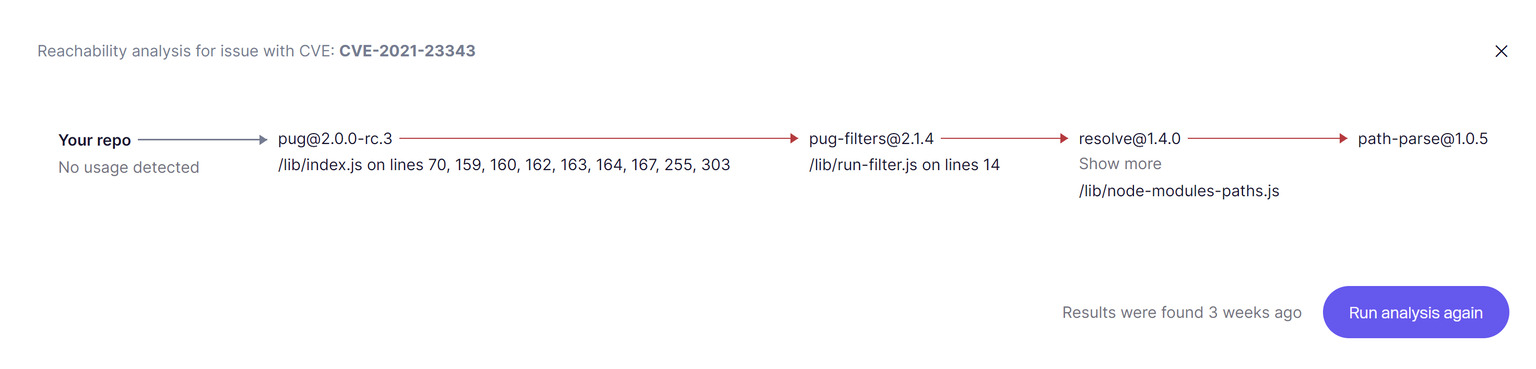

19. Use um Grafo de Dependências para Avaliações de Vulnerabilidades

Desde o início do guia, mencionamos a descoberta automática de vulnerabilidades. Também é importante saber que nem todas as vulnerabilidades valem a pena serem corrigidas. O que importa é saber quais delas realmente representam um risco no seu ambiente implantado.

É aí que um grafo de dependência se torna essencial. Sem ele, você está cego, afogando-se em CVEs que não importam, enquanto perde as que realmente importam.

Melhores práticas a serem adotadas:

- Use uma plataforma que ofereça Reachability analysis para eliminar falsos positivos e sinalizar apenas vulnerabilidades exploráveis.

- Ignore dependências apenas de dev/teste; foque no que é enviado para produção.

- Priorize CVEs que são tanto alcançáveis quanto expostas à internet.

- Correlacione vulnerabilidades em código, Containers e configurações de Cloud

20. Cuidado com o Vibe Coding

Vibe coding é a nova tendência.

Designers, profissionais de marketing, de vendas ou qualquer pessoa agora podem criar aplicativos ou funcionalidades sem escrever muito código por conta própria. Isso muitas vezes significa sem testar, revisar ou considerar a segurança. É rápido, sem atritos e parece mágico. Mas a magia sem guardrails tende a queimar.

Para praticar o “vibe code” de forma mais segura, as melhores práticas a serem adotadas são:

- Trate o código gerado por IA ou enviado por não-engenheiros como se um desenvolvedor júnior o tivesse escrito: sempre faça code review. Peça para alguém revisar.

- Não crie sua própria autenticação, validação de entrada ou gerenciamento de Secrets; use bibliotecas ou serviços bem revisados e auditados.

- Mantenha os Secrets fora do frontend e dos repositórios; use armazenamento seguro e gerenciamento de ambiente.

- Certifique-se de automatizar scans (dependência, SAST, DAST) em aplicativos com vibe code antes de implantar. Deixe que os pipelines capturem os problemas mais fáceis.

Quer mais passos práticos? Leia nosso Checklist de Segurança para Vibe Coders.

21. pentest contínuo em CI/CD

O pentest contínuo inverte as verificações de segurança periódicas, incorporando testes automatizados em seu pipeline de build e deployment para que as vulnerabilidades sejam detectadas antes de chegarem à produção. Trata-se de velocidade, contexto e ciclos de feedback mais limpos.

Melhores práticas a serem adotadas:

- Configure SAST e varredura de segredos em cada pull request.

- Varreduras de IaC na sua CI (escaneie scripts Terraform, CloudFormation e Helm) antes da implantação.

- Falhe builds para vulnerabilidades de severidade alta/crítica; sinalize descobertas de média severidade no dashboard para o backlog.

- Tenha uma equipe ou um “proprietário” individual para cada classe de descoberta (código, infraestrutura, Cloud) com SLAs documentados.

- Conduza “retrospectivas de pentest” regulares para revisar descobertas, falsos positivos e ajustar as ferramentas.

Melhores Práticas Operacionais e de Resiliência de Segurança na Cloud

A segurança na nuvem não se trata apenas de prevenção; ela também exige preparação para interrupções e garantia da continuidade dos negócios, razão pela qual a excelência operacional e as práticas de resiliência são fundamentais.

22. Estabelecendo Planos de Resposta a Incidentes

Você se lembra do ditado clichê “Se você não planeja, você planeja falhar”; bem, o mesmo se aplica no mundo da segurança.

Veja bem, não se trata de saber se incidentes ocorrerão, porque eles ocorrerão; trata-se de como você responde quando eles acontecem e o que você faz depois do ocorrido.

O que torna um plano de resposta a incidentes sólido?

- É preciso traçar linhas claras para o que conta como um incidente (violação de dados, interrupção de serviço devido a malware, etc.). Sem isso, sempre haverá confusão.

- Defina quem faz o quê, sejam desenvolvedores, líderes técnicos, comunicação ou jurídico. Inclua também contatos de backup.

- Interno e externo. Quem precisa saber? Quando? E como?

- Estabeleça um fluxo passo a passo: detecção → avaliação → contenção → erradicação → recuperação → lições aprendidas. Inclua critérios para a gravidade que um incidente deve ter antes de ser escalado (níveis de severidade).

- Se logs precisarem ser preservados, sistemas em quarentena ou ajuda externa for necessária, o plano deve incluir como preservar as evidências.

- Conduza exercícios de simulação ou de mesa pelo menos anualmente para revisar o plano e identificar quaisquer lacunas.

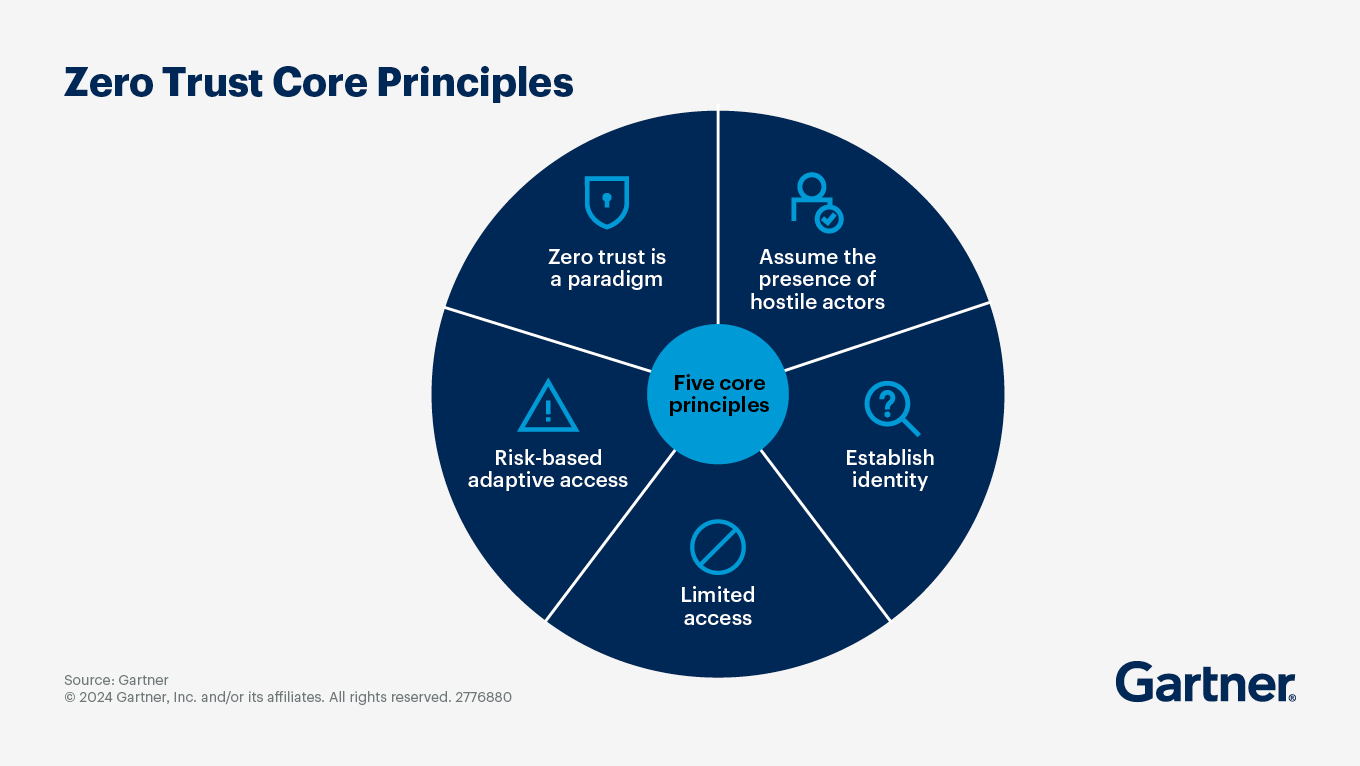

23. Imponha um Modelo de segurança Zero Trust

Até agora, mencionamos Zero Trust algumas vezes neste guia. Zero Trust não é um produto que você compra; é uma mentalidade: nunca confie, sempre verifique. Na Cloud, onde as redes são planas e as identidades são o novo perímetro, este modelo é mais importante do que nunca.

Em vez de assumir que usuários ou serviços dentro do seu ambiente são seguros, o Zero Trust força cada requisição, humana ou de máquina, a provar sua identidade. Isso significa autenticação forte, autorização de menor privilégio, conexões criptografadas e validação contínua. Se um atacante conseguir entrar, o Zero Trust o impede de se mover lateralmente.

Melhores práticas a serem adotadas:

- Exija MFA e verificações de identidade fortes para cada usuário e workload.

- Imponha o menor privilégio com políticas RBAC/ABAC granulares.

- Use micro-segmentação de rede e identidade de serviço, como SPIFFE/SPIRE, para verificar o tráfego máquina a máquina.

- Criptografe todo o tráfego com TLS/mTLS, mesmo dentro de VPCs ou clusters “fiáveis”.

- Monitore continuamente o comportamento e revogue sessões se anomalias surgirem.

24. Utilize Cloud Access Security Brokers (CASBs)

A organização média utiliza muitos aplicativos SaaS, geralmente por bons motivos. Quando se busca agilidade, não se deseja gastar horas valiosas de engenharia reinventando a roda. O desafio é que muitos deles são adotados sem supervisão de segurança (shadow IT), criando pontos cegos.

Um Cloud Access Security Broker (CASB) oferece um ponto de controle central: visibilidade sobre quais aplicativos estão sendo usados, quais dados fluem por eles e se o uso está em conformidade com a política.

CASBs aplicam controles em ambientes SaaS. As medidas incluem impedir que dados sensíveis sejam carregados em drives pessoais, exigir criptografia para compartilhamento de arquivos e bloquear logins de locais de risco. Eles atuam como uma “ola” de segurança entre seus usuários, aplicativos SaaS e as políticas de IAM e DLP existentes.

Melhores práticas a serem adotadas:

- Implante um CASB em modo proxy ou API para monitorar o uso de SaaS em sua organização.

- Identifique shadow IT descobrindo aplicativos não autorizados e bloqueando os de risco.

- Aplique políticas de DLP que impedem que dados sensíveis saiam de aplicativos sancionados.

- Exija acesso baseado em contexto (saúde do dispositivo, geolocalização, pontuação de risco) antes de conceder acesso SaaS.

- Integre CASBs com seu SIEM/SOAR para detecção de incidentes e resposta automatizada.

25. Desenvolva uma Cultura Forte de Conscientização em Segurança

Todas essas melhores práticas que abordamos neste artigo serão fúteis se os humanos que devem implementá-las e segui-las as negligenciarem. O ditado “uma corrente é tão forte quanto seu elo mais fraco” também se estende aos indivíduos em sua organização.

Embora você não queira entediar sua equipe com seminários obrigatórios que consomem um tempo valioso que poderia ser gasto na iteração de seus objetivos, você também quer encontrar um equilíbrio entre avaliar constantemente sua postura de segurança e garantir que suas equipes compreendam o impacto de ser consciente em segurança.

Melhores práticas a serem adotadas:

- Treinamento contínuo, simulações de phishing e recompensar comportamentos seguros.

- Torne a segurança parte das revisões de código; não apenas verifique por bugs, mas também por Secrets hardcoded, chamadas de API com privilégios excessivos e endpoints expostos.

- Gamifique a conscientização em segurança incorporando placares de líderes para aqueles que encontram mais vulnerabilidades e recompensas por relatar problemas de segurança.

- Análises post-mortem sem culpa para incidentes de segurança. Se as pessoas forem demitidas por erros honestos, elas simplesmente os esconderão melhor na próxima vez.

- Sessões de modelagem de ameaças fazem com que os desenvolvedores pensem como atacantes durante a fase de design, não depois que o código é entregue.

Shift Left, Mantenha-se à Frente, Entregue com Confiança

Dito tudo isso, é importante entender que a segurança é mais uma jornada do que um destino. Há poucos anos, se você nos dissesse na Aikido que “vibe coding security” seriam palavras na mesma frase, você receberia olhares fortes. No entanto, nós nos adaptamos e tomamos medidas proativas para garantir que você não acabe na primeira página por uma violação de segurança.

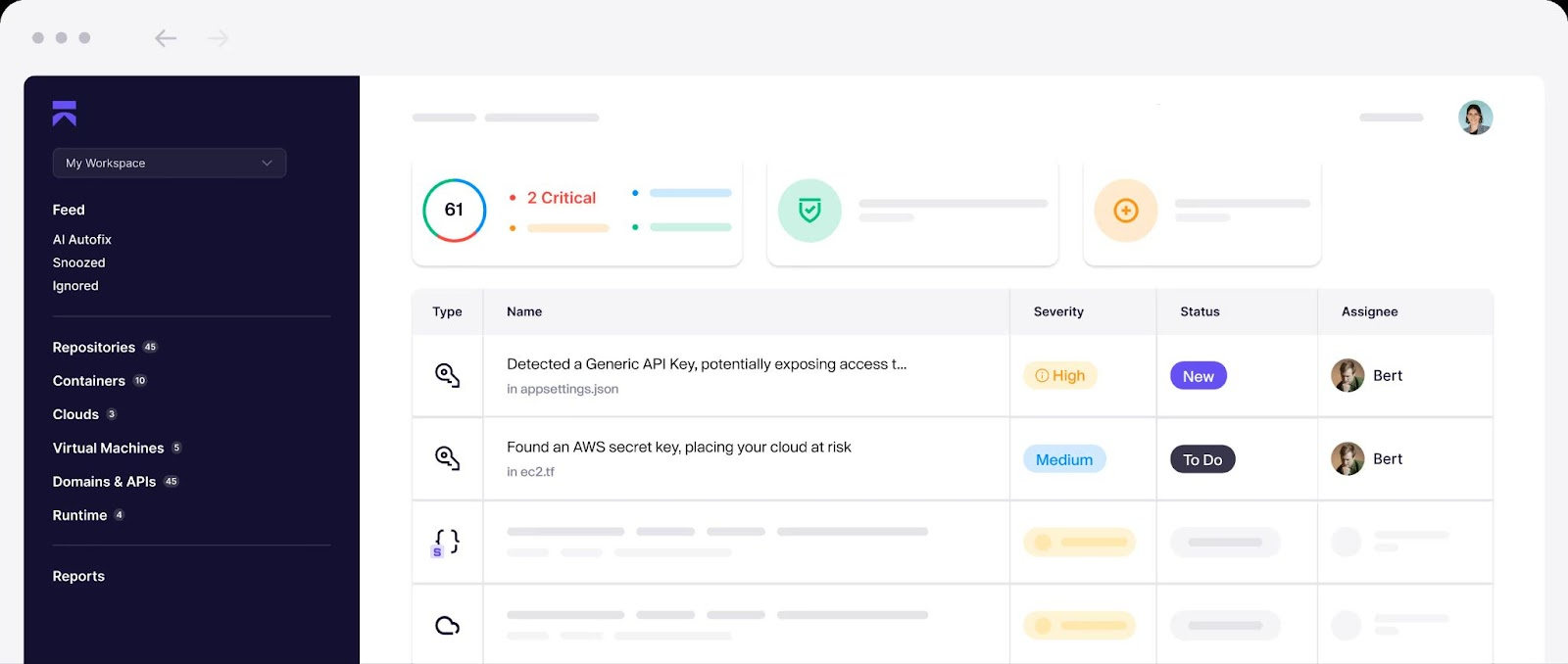

É essencialmente por isso que construímos a Aikido: para ajudá-lo a fazer o shift left, detectar configurações incorretas precocemente e manter seus desenvolvedores avançando rapidamente sem comprometer a segurança.

Sua pergunta agora pode ser: Então, como eu começo?

A resposta é, você já começou. Ao ler estas melhores práticas e dar passos em direção a uma segurança na nuvem mais robusta. O próximo passo é simples: agende uma demonstração com nossa equipe e veja como a Aikido pode tirar o peso dos seus ombros, para que você possa focar no que mais importa: entregar com confiança!

Leia mais artigos da nossa série sobre segurança na nuvem:

Segurança na Nuvem: O guia completo

Segurança de Aplicações na Cloud: Protegendo Aplicações SaaS e Customizadas na Cloud

Ferramentas e Plataformas de Segurança na Cloud: A Comparação de 2025

Proteja seu software agora