Com o software moderno sendo lançado diariamente, enquanto a maioria dos pentests ocorre a cada seis meses, as organizações há muito tempo têm tido visibilidade limitada sobre sua postura de segurança.

O pentest contínuo inverte o modelo antigo. Em vez de esperar que consultores entreguem um PDF duas vezes por ano, as equipes de segurança agora podem obter testes contínuos no estilo de atacante, impulsionados por automação e IA.

Isso é um divisor de águas que reduzirá drasticamente o número de vulnerabilidades exploráveis, como problemas de controle de acesso quebrado, incluindo IDORs, que, de acordo com o Top 10 OWASP de 2025, são o risco mais crítico número 1 e estão presentes em média em 3,73% de todas as aplicações.

Abaixo, comparamos as principais ferramentas de pentest contínuo e o que elas oferecem para que você possa escolher a opção certa para sua stack e perfil de risco.

TL;DR

Entre as soluções de pentest contínuo revisadas, o Infinite da Aikido Security se destaca por seu onboarding plug-and-play, suporte robusto à conformidade e a capacidade de executar simulações de ataques contínuas em todo o SDLC dentro dos fluxos de trabalho de desenvolvimento.

Sua IA agentiva realiza ataques continuamente contra código-fonte, APIs, recursos de Cloud e Containers, correlacionando vulnerabilidades para identificar caminhos de ataque.

Ao remover os obstáculos tradicionais do pentest, como agendamento, equipes de segurança especializadas e interrupção do fluxo de trabalho, a Aikido Security permite que as equipes se concentrem na construção de software enquanto mantêm uma cobertura de segurança constante e automatizada.

O que é Pentest Contínuo?

Testes de penetração contínuos ou Testes de Penetração Contínuos da Superfície de Ataque (CASPT), como alguns conhecem, é uma prática de segurança que envolve as tentativas contínuas de encontrar e explorar vulnerabilidades no patrimônio de TI de uma organização.

Frequentemente referido como pentest ágil devido a espelhar a natureza iterativa do desenvolvimento ágil, o pentest contínuo move o pentest para a esquerda (shift left) ao longo de todo o processo de desenvolvimento.

O pentest contínuo não se trata de escanear repetidamente a aplicação inteira.

Plataformas modernas de pentest contínuo rastreiam o que mudou entre os deployments e concentram o esforço de teste apenas em código, fluxos de trabalho e infraestrutura novos ou modificados. Isso permite que as empresas executem testes no estilo de atacante continuamente, sem reintroduzir ruído, custo ou risco operacional a cada deployment.

O objetivo: Identificar vulnerabilidades antes que atacantes reais o façam, e fazê-lo mais cedo, com mais frequência e em escala.

Pentest Contínuo vs Pentest Tradicional

O teste de penetração tradicional assume um sistema relativamente estático. Os testes são agendados periodicamente, os achados são entregues como um relatório, e os resultados envelhecem rapidamente à medida que o código muda.

O pentest contínuo difere em três aspectos principais:

- Os testes são executados automaticamente ou na mudança, não apenas anualmente ou trimestralmente

- As suposições são revalidadas continuamente, não apenas descobertas uma única vez

- Os achados refletem o comportamento atual, não snapshots históricos

O objetivo não é substituir os pentests tradicionais, mas preencher a lacuna entre eles, onde o risco frequentemente se acumula sem ser percebido.

Pentest Contínuo vs Pentest de IA

Uma pergunta comum que as equipes têm é qual a diferença entre pentest contínuo e pentest de IA. Em resumo, o pentest contínuo é sobre quando e onde o teste acontece, enquanto o pentest de IA, por outro lado, é mais sobre como o teste é feito; usando IA para simular o comportamento de um atacante e encadear problemas.

Em plataformas maduras, o pentest contínuo também constrói a memória do sistema ao longo do tempo. Em vez de tratar cada teste como um novo começo, a plataforma reutiliza fluxos de trabalho, permissões e caminhos de ataque aprendidos em execuções anteriores. Isso permite que a profundidade e a precisão dos testes aumentem à medida que o aplicativo evolui.

Por Que o Pentest Contínuo é Importante para Aplicações Modernas

- Reteste contínuo e validação de correção: O pentest contínuo não para assim que um problema é corrigido. Simulações de ataques reatentam automaticamente caminhos de exploração descobertos anteriormente e tentam ativamente contornar mitigações aplicadas. Isso ajuda as equipes a identificar regressões e correções fracas que, de outra forma, sobreviveriam até a próxima auditoria agendada.

- Detecção de vulnerabilidades emergentes e intermitentes: Aplicações modernas são probabilísticas e com estado (stateful). Algumas vulnerabilidades só aparecem após sequências específicas de ações, dependem de tempo ou transições de estado, ou surgem quando funcionalidades interagem. O pentest contínuo aumenta a probabilidade de detectar esses problemas ao exercitar repetidamente o comportamento real de um atacante, em vez de depender de avaliações pontuais.

- Evidência contínua para conformidade e garantia: O pentest contínuo gera um registro contínuo da atividade de teste, achados reproduzíveis com etapas de validação e evidências de que os controles são exercidos consistentemente.

Em vez de depender de PDFs estáticos e pontuais, o pentest contínuo cria um rastro de evidências em evolução:

- caminhos de ataque testados,

- etapas de exploração validadas,

- timestamps, e

- histórico de retestes.

Isso fornece às equipes de segurança provas defensáveis de que os controles são exercidos continuamente, o que se alinha melhor com a forma como auditores e reguladores modernos avaliam o risco.

Benefícios do pentest contínuo

A implementação do pentest contínuo oferece vantagens mensuráveis que vão além da simples redução de risco:

- Maior visibilidade e postura em tempo real: O pentest contínuo oferece uma visão quase em tempo real dos possíveis caminhos de ataque. Em vez de se perguntar se o deploy da noite anterior introduziu uma falha crítica, você obtém feedback rápido à medida que as vulnerabilidades aparecem, o que reduz drasticamente o tempo médio para remediar (MTTR) em comparação com pentests infrequentes.

- Mais econômico do que a segurança reativa a violações: Sim, migrar para testes contínuos é um investimento. Mas é mais barato do que resposta a incidentes, honorários advocatícios e danos à reputação. As economias de longo prazo com remediação, produtividade do desenvolvedor e tempo de atividade superam em muito os custos iniciais.

- Conformidade contínua, não pânico de auditoria de última hora: O custo da não conformidade é enorme e sei que sua organização não vai querer gastar seus lucros com multas. Estruturas regulatórias como HIPAA, PCI-DSS e GDPR exigem cada vez mais avaliações de segurança rigorosas e regulares. O pentest contínuo ajuda você a alcançar isso.

- Melhor alinhamento com as práticas de DevOps e engenharia de plataforma: As práticas de DevOps e engenharia de plataforma exigem shift-left. O pentest contínuo permite que você faça o shift-left do pentesting, que é o tipo mais abrangente de teste de software. Uma plataforma de desenvolvedor interna segura resulta em aplicações seguras em produção.

Pentest Contínuo vs Outros Tipos de Teste de Penetração

Scanners automatizados identificam sinais. O pentest de IA raciocina sobre o comportamento do sistema. O pentest contínuo garante que esse raciocínio seja aplicado à medida que o sistema muda. Qualquer abordagem que falte uma dessas camadas terá dificuldade em acompanhar o risco de aplicações modernas.

O Que Procurar em Ferramentas de Pentest Contínuo

Selecionar a ferramenta de pentest contínuo certa não é apenas sobre recursos, é sobre encontrar a solução que se adapta ao fluxo de trabalho e às necessidades de segurança da sua equipe.

As plataformas de pentest contínuo devem ser explicitamente projetadas para uma execução segura e com escopo definido, com controles integrados para prevenir impactos não intencionais, enquanto ainda validam o comportamento real de atacantes.

Aqui estão alguns critérios que você deve considerar ao escolher uma:

- Cobertura Ponta a Ponta: O pentest contínuo deve ser executado no pipeline e a ferramenta escolhida deve fornecer análise de caminho de ataque ponta a ponta.

- Consciência de fluxo de trabalho e estado: Algumas vulnerabilidades só aparecem após sequências específicas de ações, dependem de tempo ou transições de estado, ou surgem quando recursos interagem. Sua ferramenta de pentest contínuo escolhida deve ser capaz de encadear essas ações para proporcionar melhores resultados ao longo do tempo em cada mudança de sistema.

- Opções de Hospedagem: Você pode escolher a região onde sua ferramenta está hospedada? Procure por ferramentas que ofereçam hospedagem multi-região. Lembre-se de que você quer uma ferramenta que o ajude a manter a conformidade, não a violar leis.

- Implantação: Quanto tempo leva para implantar? Você precisa de um arquiteto de soluções dedicado para configurá-la?

- Priorização de Riscos: Ela pode aplicar contexto ao analisar riscos? Com que frequência ocorrem seus falsos positivos? Plataformas como a Aikido Security filtram mais de 90% dos falsos positivos.

- Maturidade do Produto: Quantas organizações usam a ferramenta? O que elas têm a dizer sobre isso? O novato brilhante com todo o hype e sem histórico pode não ser a melhor escolha para você.

- Integração: É agnóstica à plataforma? Ela se encaixa no seu fluxo de trabalho DevOps atual? Por exemplo, a segurança de pipelines CI/CD é crucial para implantações rápidas.

- Precificação: Você consegue prever quanto custará nos próximos 1 ano?

- Experiência do Usuário: É intuitiva tanto para desenvolvedores quanto para profissionais de segurança? Procure por ferramentas construídas com uma mentalidade dev-first.

Por que o pentest contínuo é tipicamente adotado por empresas

O pentest contínuo requer contexto de sistema sustentado, consciência de fluxo de trabalho e execução segura em escala. Enquanto startups frequentemente usam pentest de IA sob demanda para feedback rápido ou conformidade, as empresas se beneficiam mais de programas contínuos que validam riscos em implantações frequentes, permissões complexas e sistemas de longa duração.

As 6 Melhores Ferramentas de Pentest Contínuo

1. Aikido Security

A oferta de pentest contínuo da Aikido Security, Aikido Infinite, é construída diretamente em seu motor de pentest de IA.

O Aikido Infinite reduz continuamente o risco explorável em cada lançamento de software, testando automaticamente aplicações, validando descobertas e corrigindo problemas como parte do ciclo de vida do software. Em vez de produzir relatórios ou backlogs, o Infinite fecha o ciclo entre ataque e remediação para que o trabalho de segurança não interrompa mais as equipes de engenharia.

Como a plataforma da Aikido tem uma visão unificada sobre código, Cloud e infraestrutura, o Infinite possui o contexto e o acesso necessários para testar com precisão caminhos de ataque do mundo real e resolver problemas na velocidade de lançamento — sem intervenção manual.

O Aikido Infinite representa a visão da Aikido para software de autoproteção: sistemas que se protegem à medida que são construídos e implantados, para que as equipes não precisem mais escolher entre entregar rapidamente e entregar com segurança.

As principais características desta abordagem incluem raciocínio em nível de sistema entre execuções, validação de caminhos de ataque encadeados em vez de alertas isolados, segurança projetada para execução contínua, saída com validação em primeiro lugar e evidências prontas para auditoria.

A Aikido Security vai além, oferecendo recursos de auto-remediação, como pull requests automatizados, correções com um clique, sugestões de segurança inline e mapeamento de conformidade integrado (HIPAA, SOC 2, ISO 27001 e muito mais).

Cada simulação de ataques é instantaneamente convertida em relatórios prontos para auditoria, e quando é hora da certificação formal, você pode trabalhar com um parceiro confiável da Aikido Security para validar e carimbar as descobertas por uma fração do custo usual.

Com tudo isso em vigor, a Aikido Security garante que sua superfície de ataque permaneça protegida o tempo todo, com ou sem uma equipe de pentest dedicada.

Principais Recursos:

- IA Agente: A Aikido Security simula táticas de atacantes para validar a explorabilidade, priorizar caminhos de ataque reais e produzir provas de exploração reproduzíveis.

- Ampla cobertura: Abrange todos os aspectos do SDLC, desde scanning de configuração de Cloud até detecção de segredos avançada.

- Redução de ruído: A Aikido realiza auto-triage dos resultados para eliminar o ruído. Se um problema não for explorável ou alcançável, ele é silenciado automaticamente.

- UX amigável para desenvolvedores: Fornece dashboards claros e acionáveis que sua equipe realmente usará.

- Mapeamento de Conformidade: Suporta frameworks importantes como SOC 2, ISO 27001, PCI DSS, GDPR e muito mais.

- Priorização de Riscos Orientada por IA: Utiliza filtragem sensível ao contexto e triagem por IA para suprimir até 90% dos falsos positivos.

- Maturidade do produto: A Aikido Security consolidou-se como um pilar no mercado de cibersegurança, com mais de 50.000 clientes já em sua base bem estabelecida de segurança de código, Cloud e runtime.

- Configuração sem Agente: Conecta-se ao GitHub, GitLab ou Bitbucket usando APIs somente leitura. Não são necessários agentes, instalações ou alterações de código.

- Análise de Caminho de Ataque Ponta a Ponta: A Aikido Security usa IA para correlacionar vulnerabilidades relacionadas e identificar os caminhos de ataque de maior risco em seu ambiente.

Prós:

- UX amigável para desenvolvedores

- Relatórios centralizados e modelos de conformidade

- Suporte para varredura móvel e binária (APK/IPA, aplicativos híbridos).

- Preços previsíveis

- Pentesting Agente

- Amplo suporte a idiomas

- Filtragem com IA

- Suporte multiplataforma

Abordagem de Pentest Contínuo:

A abordagem de pentest contínuo da Aikido Security simula continuamente fluxos de trabalho de atacantes em todo o SDLC sem interromper o desenvolvimento. Ela oferece às equipes auto-remediação, correlação de vulnerabilidades alimentada por IA e relatórios prontos para auditoria para todas as vulnerabilidades identificadas.

Preços:

Os planos da Aikido Security começam em US$ 300/mês para 10 usuários.

- Desenvolvedor (Gratuito para Sempre): Suporta equipes de até 2 usuários. Inclui 10 repositórios, 2 imagens de Container, 1 domínio e 1 conta Cloud.

- Básico: Cobre 10 repos, 25 imagens de Container, 5 domínios e 3 contas Cloud.

- Pro: Ideal para equipes de médio porte. Inclui 250 repositórios, 50 imagens de Container, 15 domínios e 20 contas Cloud.

- Avançado: Inclui suporte para 500 repos, 100 imagens de Container, 20 domínios, 20 contas Cloud e 10 VMs.

Ofertas também estão disponíveis para startups (com 30% de desconto) e empresas.

Avaliação Gartner: 4.9/5.0

Avaliações da Aikido Security:

Além do Gartner, a Aikido Security também tem uma avaliação de 4.7/5 no Capterra, Getapp e SourceForge

2. Hadrian

Hadrian é uma plataforma de segurança autônoma de pentest contínuo que utiliza agentes de IA para realizar reconhecimento, descoberta de vulnerabilidades e simulação de exploração em superfícies de ataque externas em tempo real.

Principais Recursos:

- Agentes Autônomos: Hadrian usa modelos de IA treinados por pentesters especialistas para imitar processos de pensamento de atacantes reais e TTPs (Táticas, Técnicas e Procedimentos).

- Gerenciamento Automatizado da Superfície de Ataque (ASM): Escaneia continuamente domínios, ativos, subdomínios, serviços Cloud e interfaces expostas.

- Integrações: Oferece integrações baseadas em API para ferramentas de ticketing e fluxos de trabalho de desenvolvimento

Prós:

- Configuração sem agente

- Pentests baseados em eventos

Contras:

- Menos adequado para pentest interno

- Focado principalmente em empresas

- Seus scans iniciais podem ser lentos

- Usuários relataram lacunas em sua documentação

- Usuários relataram a necessidade de realizar ajustes adicionais para reduzir o ruído

Abordagem de Pentest Contínuo:

Hadrian descobre continuamente ativos externos novos ou alterados com sua ferramenta de gerenciamento da superfície de ataque contínuo, e executa automaticamente pentests baseados em IA contra eles, validando caminhos exploráveis e atualizando os achados em tempo real.

Preços:

Preços personalizados

Classificação Gartner:

Nenhuma avaliação no Gartner

Avaliações do Hadrian:

Nenhuma avaliação independente gerada por usuário.

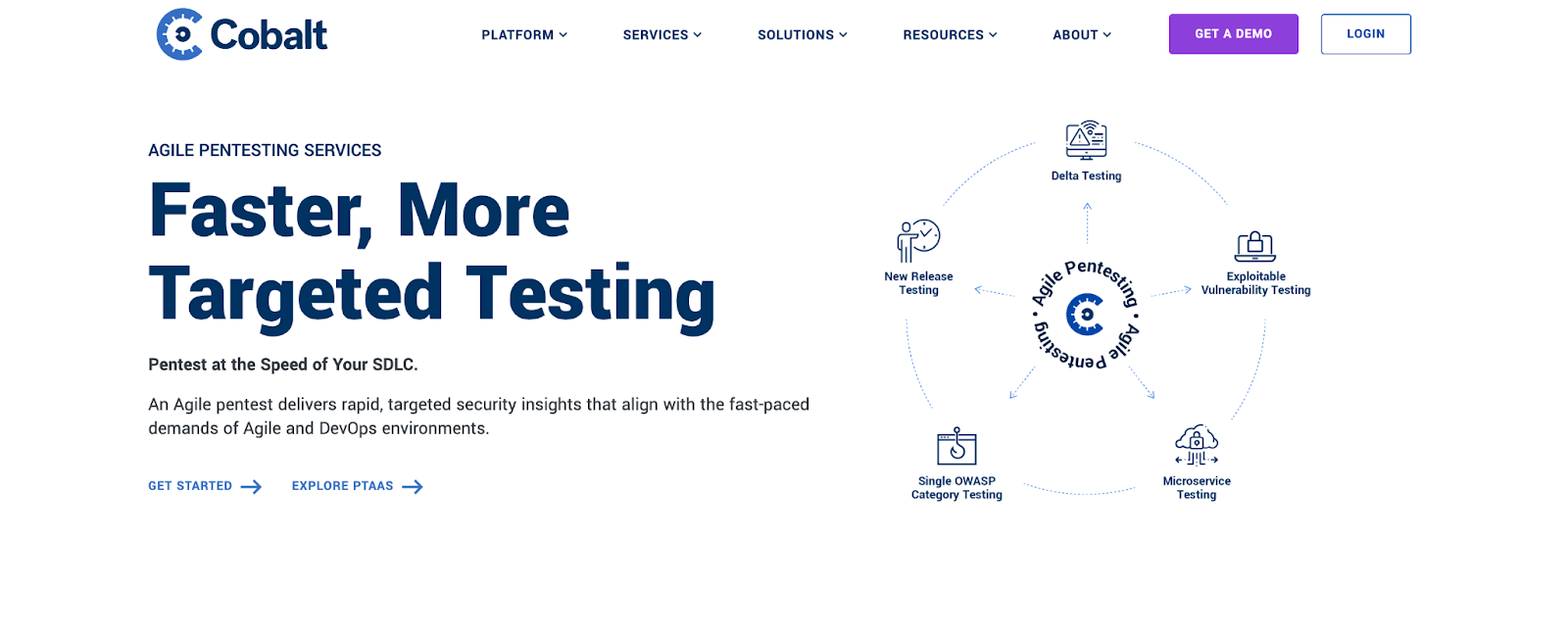

3. Cobalt

Cobalt é uma plataforma de pentest contínuo que permite que equipes de desenvolvimento iniciem pentests sob demanda, assim que ocorrem alterações de código ou novos lançamentos, e fornece acesso a uma comunidade verificada de pentesters.

Principais Recursos:

- Testes Abrangentes e Ágeis: As equipes podem solicitar pentests de escopo completo ou menores e focados, visando alterações, novos lançamentos ou atualizações recentes de código.

- Suporte à Colaboração: Ele fornece um dashboard para achados, relatórios, retestes e comunicações.

- Integração: Integra-se com ferramentas comuns de desenvolvimento e rastreamento de issues, e suporta fluxos de trabalho baseados em API.

Prós:

- Gerenciamento da superfície de ataque

- Suporte ao cliente robusto

Contras:

- Focado em empresas

- Os preços podem se tornar caros

- Não possui remediação automatizada

- Usuários relataram que sua integração de API é deficiente quando comparada a outras soluções

- Recursos limitados de filtragem e exportação de relatórios

Abordagem de Pentest Contínuo:

A abordagem de pentest contínuo da Cobalt permite que as equipes de desenvolvimento acionem pentests direcionados a cada grande atualização de código ou implantação. E oferece uma comunidade verificada de pentesters para pentests mais abrangentes.

Preços:

Preços Personalizados

Avaliação Gartner: 4.5/5.0

Avaliações da Cobalt:

4. Evolve Security

Evolve Security é uma plataforma de segurança que fornece pentest contínuo como um serviço gerenciado (PTaaS). É conhecida principalmente por sua plataforma proprietária de pentest contínuo, “Darwin Attack”.

Principais Recursos:

- Portal de Colaboração: Sua plataforma Darwin Attack serve como um hub central para comunicação entre a equipe de um cliente e os pentesters

- Aceitação de Risco: Permite que as equipes marquem vulnerabilidades específicas de baixo risco como "risco aceito", evitando que o mesmo problema seja reavaliado em futuras avaliações.

Prós:

- Registros sensíveis ao contexto

- Suporta plataformas CI/CD comuns

- Suporte ao cliente robusto

Contras:

- Focado em empresas

- Alto volume de alertas

- Curva de aprendizado acentuada

- A configuração e o setup inicial são complexos

- Falta de recursos de remediação automatizada

- Usuários relataram que se parece mais com um scanner de vulnerabilidades do que com uma ferramenta de pentest

Abordagem de Pentest Contínuo:

A abordagem de pentest contínuo da Evolve Security combina monitoramento automatizado com expertise humana. Ela mapeia constantemente as superfícies de ataque externas para detectar mudanças e aciona pentesters para investigar e validar descobertas de alto impacto.

Preços:

Preços personalizados

Avaliação Gartner: 4.1/5.0

Avaliações da Evolve Security:

5. BreachLock

BreachLock é uma plataforma de testes de segurança contínuos que utiliza scanners automatizados e pentesters especializados para ajudar organizações a identificar vulnerabilidades em seus sistemas.

Principais Recursos

- Gerenciamento da Superfície de Ataque (ASM): BreachLock descobre e mapeia continuamente ativos internos e externos com exposição à internet.

- Integração: Suas descobertas podem ser alimentadas em rastreadores de problemas comuns e plataformas de CI/CD

- Modelo de Teste Híbrido: Ele combina automação impulsionada por IA com especialistas humanos certificados para detectar falhas complexas de lógica de negócios e validar todas as descobertas.

Prós:

- Ampla cobertura

- Orientação Clara para Remediação

- Suporte à conformidade

Contras:

- Falsos positivos

- Pode ser caro ao escalar

- Pode ser difícil rastrear as descobertas do monitoramento da superfície de ataque

- Usuários relataram que sua interface é lenta e desajeitada

- Usuários relataram opções limitadas de personalização para relatórios

Abordagem de Pentest Contínuo:

A abordagem de pentest contínuo da BreachLock combina monitoramento automatizado e validação humana para realizar pentests contínuos e contextuais de aplicações web, APIs e ativos na Cloud

Preços:

Preços personalizados

Avaliação Gartner: 4.6/5.0

Avaliações da BreachLock:

6. Terra Security

Terra Security é uma plataforma de pentest contínuo (PTaaS) alimentada por IA agentiva. Ela combina agentes de IA especializados com pentesters especialistas para executar testes de penetração contínuos e sensíveis ao contexto em aplicações web e APIs.

Principais Recursos:

- Enxame de IA Agentic: A Terra Security utiliza agentes de IA especializados, projetados para pensar e agir como hackers éticos humanos, para explorar e testar aplicações de forma autônoma.

- Testes Baseados em Mudanças: Seus scans são acionados por eventos como implantações, modificações de código ou novos endpoints.

Prós:

- Testes Contextuais

- Insights acionáveis para remediação

Contras:

- Curva de aprendizado acentuada

- Focado principalmente em empresas

- Escopo limitado além de aplicações web

- É uma plataforma relativamente nova

Abordagem de Pentest Contínuo:

A abordagem de pentest contínuo da Terra Security utiliza um modelo híbrido de IA agentic e expertise humana para fornecer pentests de aplicações web em tempo real e contextuais.

Preços:

Preços personalizados

Classificação Gartner:

Nenhuma avaliação no Gartner

Avaliações da Terra Security:

Nenhuma avaliação independente gerada por usuário.

Comparando as 6 Melhores Ferramentas de Pentest Contínuo

Para ajudar a comparar as capacidades das ferramentas de pentest contínuo acima, a tabela abaixo resume os pontos fortes e limitações de cada ferramenta, juntamente com seu caso de uso ideal.

Conclusão

O pentest contínuo está se tornando essencial porque o teste de segurança estático não se alinha mais com sistemas dinâmicos.

O futuro do pentest não é simplesmente avaliações mais rápidas ou baratas. É uma validação contínua e com reconhecimento de contexto de como as aplicações se comportam sob pressão real de atacantes.

Ao combinar pentest de IA com execução contínua, plataformas como Aikido Security permitem que as equipes de segurança passem de uma garantia baseada em snapshots para um entendimento contínuo do risco.

Quer menos ruído e mais proteção real? Comece seu teste gratuito ou agende uma demonstração com a Aikido Security hoje.

FAQ

Por que o pentest contínuo está se tornando importante na cibersegurança moderna?

O pentest contínuo ajuda as equipes a acompanhar ambientes Cloud em constante mudança, superfícies de ataque em evolução e ciclos de implantação rápidos. Em vez de esperar por testes trimestrais, as organizações obtêm validação contínua, detecção em tempo real de riscos exploráveis e ciclos de remediação mais rápidos.

Plataformas modernas como Aikido Security tornam esse processo automático e amigável para desenvolvedores, para que o teste de segurança ocorra continuamente sem atrasar as equipes de engenharia.

Quais são os desafios comuns enfrentados durante o pentest contínuo?

As equipes frequentemente enfrentam altas taxas de falsos positivos, cobertura incompleta, desvio de ambiente, preocupações com a segurança em produção e a sobrecarga operacional de gerenciar múltiplas ferramentas. Há também a questão de priorizar quais descobertas realmente importam. Soluções como Aikido Security abordam isso usando seu motor de IA para correlacionar descobertas, reduzindo ruído e focando em vulnerabilidades realmente exploráveis, para que as equipes trabalhem primeiro nas questões de maior prioridade.

Qual é a diferença entre pentest de IA e pentest contínuo?

Ambas as abordagens usam IA. O pentest de IA foca em automatizar tarefas tradicionalmente realizadas por pentesters humanos para tornar os testes individuais mais eficientes e completos. O pentest contínuo, por outro lado, vai além ao automatizar a frequência dos testes, permitindo que as organizações avaliem continuamente sua postura de segurança e permaneçam seguras em todos os momentos.

Como as ferramentas de pentest contínuo se integram com pipelines de DevOps ou CI/CD?

Elas se conectam aos pipelines como etapas automatizadas que são executadas pré-merge, pós-deploy ou de forma agendada. Os resultados são então enviados diretamente para pull requests, rastreadores de issues ou dashboards para que os desenvolvedores possam remediar dentro de seus fluxos de trabalho existentes. Plataformas como Aikido Security são projetadas em torno desta abordagem "workflow-first", oferecendo integrações CI/CD, gatilhos de API e gating automatizado para vulnerabilidades de alto risco.

Como as ferramentas de pentest contínuo de código aberto se comparam às comerciais?

Ferramentas de pentest contínuo de código aberto oferecem flexibilidade e menor custo, mas exigem mais configuração manual, ajuste e manutenção. Plataformas comerciais, por outro lado, geralmente fornecem automação mais robusta, simulação de ataques mais profunda, melhores relatórios e uma experiência de desenvolvedor mais limpa. Muitas equipes combinam ambas as abordagens, usando ferramentas de código aberto para verificações específicas enquanto confiam em soluções comerciais como Aikido Security para correlação de riscos, automação e redução de ruído.

Quais métricas e relatórios as principais ferramentas de pentest contínuo fornecem para rastrear vulnerabilidades?

Métricas comuns incluem contagens de vulnerabilidades por severidade, explorabilidade, cobertura de ativos, MTTR (tempo médio para remediar) e linhas de tendência para descobertas novas e resolvidas. Plataformas robustas também fornecem orientação de remediação, relatórios prontos para conformidade e visualizações de caminhos de ataque. Ferramentas como Aikido Security apresentam esses insights em dashboards otimizados e no fluxo de trabalho de desenvolvimento para que as equipes possam rastrear seu cenário de ameaças e priorizar de forma eficaz.

Você também pode gostar: