Análise de Composição de Software (SCA) é a ferramenta principal para proteger dependências de código aberto em sua base de código, containers e Cloud. Este guia explica o que a SCA faz, por que ela é importante, como as ferramentas modernas reduzem o ruído e os passos práticos para encontrar e corrigir riscos reais — não apenas alertas ruidosos.

TL;DR

- Cerca de 70–90% do código de aplicação geralmente vem de dependências de código aberto. Isso cria uma grande superfície de ataque.

- As ferramentas de SCA analisam suas dependências (incluindo as transitivas), as comparam com bancos de dados CVE e geram orientações de remediação ou SBOMs.

- Falsos positivos são comuns — a SCA moderna usa Reachability analysis e detecção dev-vs-prod para reduzir o ruído em ~80%.

- Estratégia de correção: atualização automática de mudanças não disruptivas, triagem de atualizações disruptivas e uso de autofix/geração de PR para acelerar a remediação.

O que é SCA (Análise de Composição de Software)?

A SCA, também chamada de análise de dependências ou análise de dependências de código aberto, identifica cada pacote de código aberto que seu aplicativo usa e, em seguida, verifica se esses pacotes (e versões específicas) estão vinculados a vulnerabilidades conhecidas. O resultado ajuda as equipes a decidir o que aplicar patch, atualizar ou ignorar.

Por que a SCA é importante

Aplicações modernas são em camadas: aplicativos dependem de bibliotecas, que dependem de outras bibliotecas — uma matrioska de dependências. Uma vulnerabilidade em um projeto fundamental pode se espalhar por toda a cadeia de suprimentos. O incidente do Log4j é um exemplo claro: uma falha crítica de execução remota de código em uma biblioteca de logging amplamente utilizada tornou vastas partes da internet exploráveis.

Como a SCA funciona — o básico

- Inventário: A SCA analisa manifestos de dependência (package.json, package-lock.json, requirements.txt, Pipfile.lock, Gemfile.lock, etc.) para listar dependências diretas e transitivas.

- Correspondência: Compara nomes e versões de pacotes com feeds de vulnerabilidades (NVD, MITRE CVE, GitHub Advisory Database e outras fontes).

- Priorização: A SCA moderna adiciona contexto — reachability, ambiente (dev vs produção) e explorabilidade — para priorizar as descobertas.

Arquivos de dependência comuns

- Node: package.json (dependências diretas) e package-lock.json (dependências transitivas)

- Python: requirements.txt, pipfile.lock

- Ruby: Gemfile e Gemfile.lock

SBOMs — a missão secundária útil

Uma lista de materiais de software (SBOM) é um inventário legível por máquina dos componentes e versões usados em seu software.

SBOMs são exigidos por muitos regimes de conformidade e contratos governamentais. A maioria das ferramentas SCA pode gerar SBOMs (SPDX, CycloneDX) juntamente com relatórios de vulnerabilidade.

CVEs e feeds de vulnerabilidades

Quando pesquisadores de segurança descobrem um problema, eles atribuem um identificador CVE e publicam detalhes, incluindo as versões afetadas. Ferramentas SCA agregam dados de CVE de fontes como NVD, MITRE e GitHub Advisories para determinar se as versões de suas dependências correspondem a quaisquer faixas vulneráveis conhecidas.

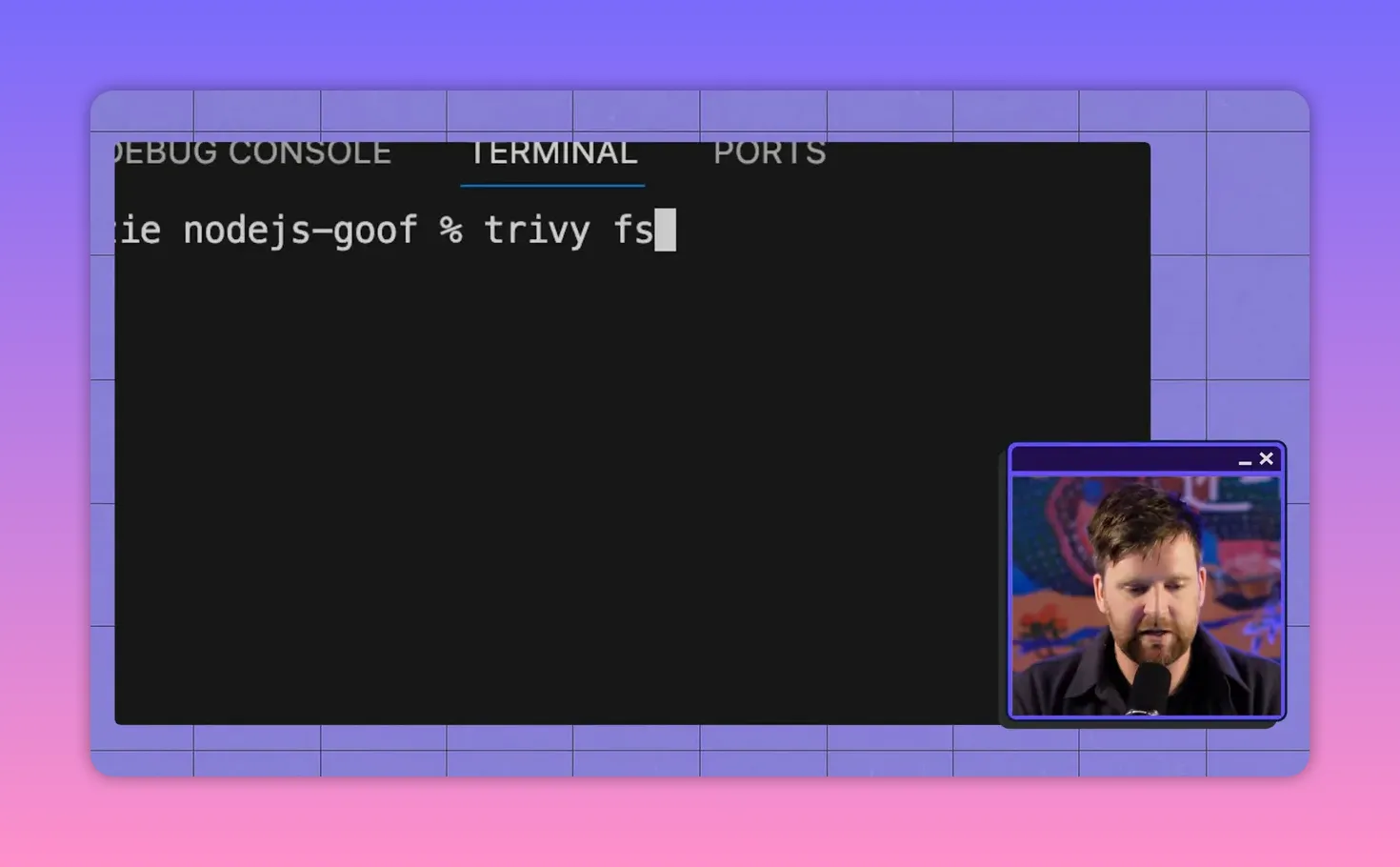

Exemplo de varredura rápida — varredura de dependências

Scanners leves (por exemplo, uma CLI no estilo Trivy) podem enumerar dependências e relatar correspondências com bancos de dados de vulnerabilidades em segundos. A saída da varredura pode ser exportada como JSON e alimentada em dashboards ou fluxos de trabalho automatizados.

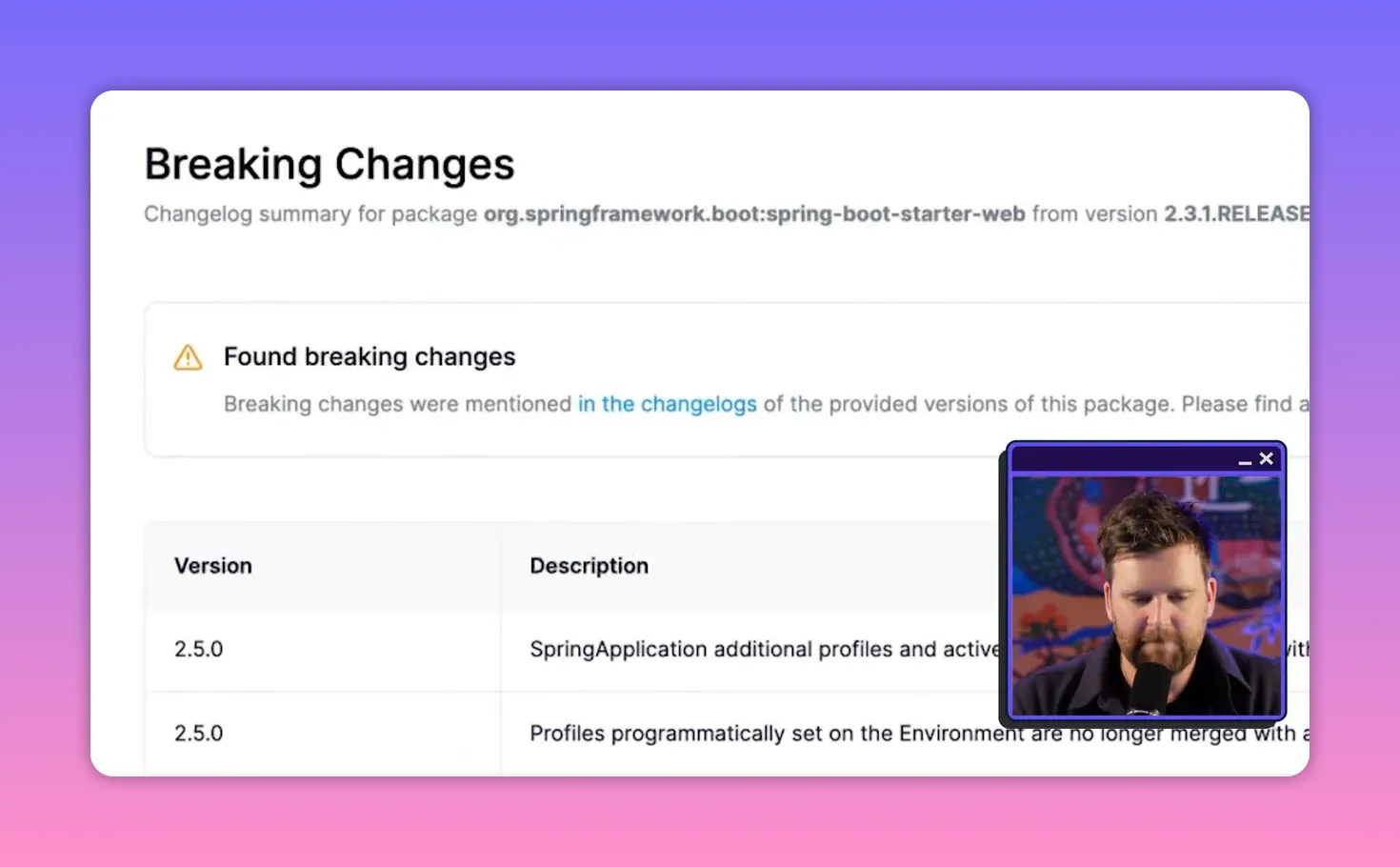

Interpretando resultados: correções, mudanças disruptivas e escala

À primeira vista, a remediação parece simples — atualizar para uma versão não vulnerável. Na prática, as atualizações podem introduzir breaking changes que causam regressões ou exigem testes extensivos. Quando uma aplicação possui centenas de pacotes transitivos vulneráveis, a atualização cega é frequentemente irrealista.

Duas categorias de remediação

- Non-breaking upgrades: atualizações diretas que não alteram o comportamento — priorize e autofixe estas primeiro.

- Atualizações disruptivas: exigem triagem mais aprofundada, testes de compatibilidade ou mudanças no código. Estes são os itens menores, mas que exigem um esforço maior.

Falsos positivos e Reachability analysis

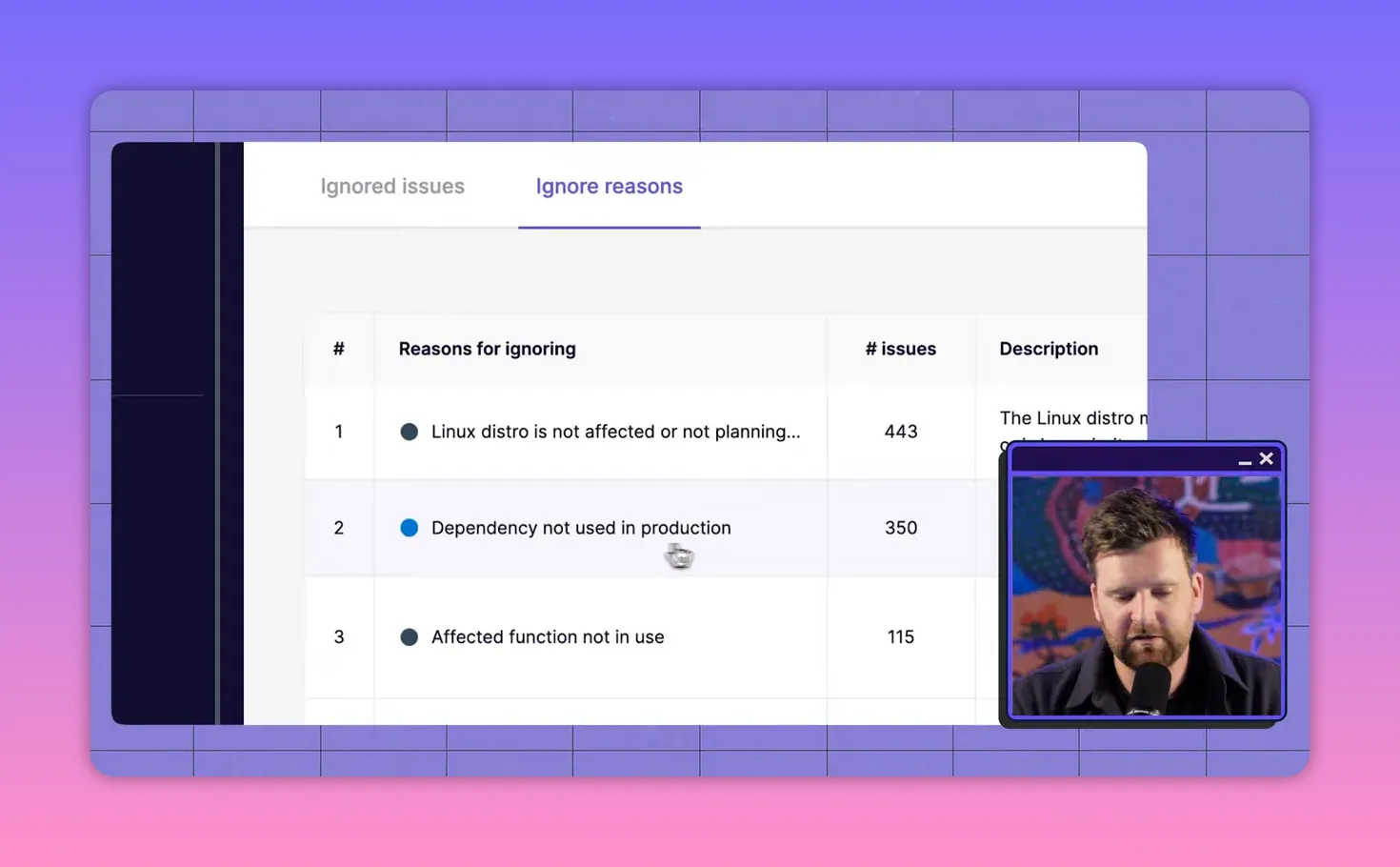

Muitas vulnerabilidades sinalizadas não são exploráveis em seu contexto. Duas razões comuns:

- Dependências apenas de desenvolvimento: pacotes usados apenas em tempo de compilação não são alcançáveis em produção.

- Funções inalcançáveis: Uma função vulnerável pode existir em um pacote, mas seu aplicativo (e outras dependências) nunca a chamam.

Reachability analysis (análise de árvore de chamadas) mapeia como uma dependência de nível superior puxa pacotes downstream e se os caminhos de código vulneráveis são realmente invocados pelo seu runtime. Isso remove o ruído e foca as equipes no risco real.

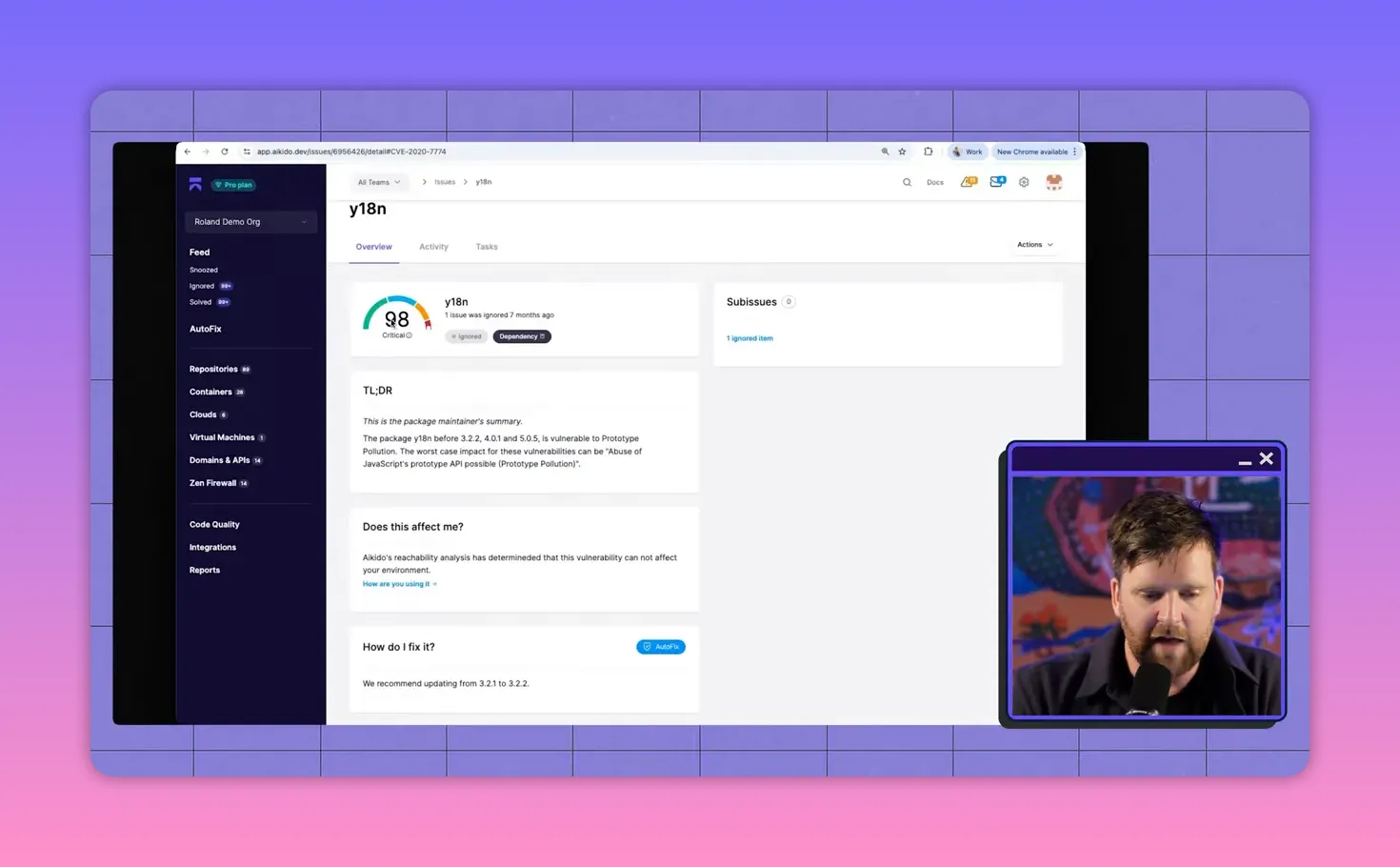

Exemplo prático: um alerta de prototype pollution que não é explorável

Considere um pacote Node amplamente utilizado que possui uma vulnerabilidade de prototype-pollution em uma função chamada setLocale. Se nenhum dos caminhos de código em sua call tree invocar setLocale, a vulnerabilidade não é efetivamente explorável para sua aplicação — e pode ser seguramente despriorizada após verificação.

Recursos modernos de SCA que mudam o jogo

- Auto-ignore com razões: As ferramentas podem auto-suprimir descobertas quando uma dependência é usada apenas em dev ou quando a função afetada não é alcançável, reduzindo drasticamente os falsos positivos.

- Reachability / visualização de árvore de chamadas: Visualize o caminho de dependência do seu projeto até o pacote vulnerável para verificar a explorabilidade.

- Sinalizadores de breaking-change: Marque as correções que podem introduzir problemas de compatibilidade para que as equipes possam priorizar as atualizações seguras primeiro.

- Autofix / Geração de PR: Gere automaticamente commits de atualização de dependência ou pull requests para correções de baixo risco.

Fluxo de trabalho de remediação recomendado

- Execute varreduras SCA como parte da CI para identificar problemas precocemente.

- Aplique automaticamente correções não disruptivas via autofix/geração de PR e execute testes.

- Faça a triagem de breaking changes: crie tickets, agende testes de compatibilidade ou planeje atualizações faseadas.

- Use Reachability analysis para triagem: ignore CVEs não alcançáveis verificados e documente a justificativa.

- Mantenha SBOMs para conformidade e resposta a incidentes mais rápida.

Escolhas de ferramentas — uma abordagem pragmática

Scanners CLI de código aberto (Trivy, Grype) são excelentes para verificações rápidas e integração de CI. Plataformas empresariais adicionam Reachability analysis, priorização automatizada, autofixes baseados em PR e dashboards centralizados para gerenciar o ruído e escalar a remediação entre as equipes. Escolha com base no tamanho da sua base de código, necessidades de conformidade e o nível de automação desejado na remediação.

Principais pontos

- SCA é essencial porque a maioria dos aplicativos modernos depende fortemente de componentes de código aberto.

- Nem toda CVE sinalizada é explorável — Reachability analysis e o contexto dev/prod são cruciais para separar o risco real do ruído.

- Priorize atualizações não-breaking e automatize-as sempre que possível. Reserve o esforço manual para atualizações breaking que exigem um trabalho de engenharia mais aprofundado.

- Gere e mantenha SBOMs para transparência e conformidade.

Comece agora

Torne o SCA parte do seu pipeline de CI/CD hoje: execute varreduras regulares, gere SBOMs e ative o autofix para uma remediação segura e rápida. Comece escaneando seu repositório com um scanner CLI leve, revise os resultados de reachability para os alertas de maior severidade, então incorpore correções automatizadas em fluxos de trabalho de pull-request.

Proteger sua cadeia de suprimentos de software é um desafio tanto técnico quanto de processo. A ferramenta SCA certa + um fluxo de trabalho de remediação prático reduz o risco e mantém a engenharia avançando rapidamente. Experimente o Aikido Security hoje mesmo!