Quanto mais código você escreve, menos segura sua aplicação se torna.

Por quê? Em uma palavra: complexidade.

Aplicações modernas não são escritas do zero. Elas são montadas. Desenvolvedores escrevem lógica personalizada sobre frameworks open-source, bibliotecas, imagens de Container e serviços Cloud. Isso significa que vulnerabilidades de segurança podem ser introduzidas de duas maneiras muito diferentes:

- Através do código que você escreve, e

- Através do código do qual você depende.

De acordo com o Top 10 OWASP, as categorias mais comuns de vulnerabilidades (SQL Injection, Cross-Site Scripting, controle de acesso quebrado e Design Inseguro) estão enraizadas em falhas de codificação e lógica.

É por isso que SAST (Testes de segurança de aplicações estáticas) e SCA (análise de composição de software) são importantes, e onde a confusão começa. SAST e SCA são ambas técnicas para reduzir riscos no código proprietário que escrevemos, mas resolvem problemas diferentes com abordagens distintas.

Neste artigo, vamos detalhar SAST e SCA, quando cada ferramenta de teste de segurança é mais relevante e como equipes modernas de AppSec podem combinar ambas sem desacelerar o desenvolvimento.

TL;DR

Em resumo:

- SAST encontra problemas de segurança no código que você escreve (falhas de lógica, injeções, buffer overflows).

- SCA encontra problemas de segurança no código do qual você depende (vulnerabilidades open-source, licenças, risco na cadeia de suprimentos).

- Ambas são críticas para um Software Development Lifecycle (SDLC) seguro. Elas apenas resolvem problemas diferentes criados por fontes de risco distintas.

- Usar apenas uma cria pontos cegos em suas aplicações. Equipes com foco em segurança usam ambas para avançar rapidamente e reduzir o custo de correção de problemas em produção.

SAST vs. SCA: Principais Diferenças

O que é Testes de segurança de aplicações estáticas (SAST)?

SAST é a primeira linha de defesa contra código inseguro. É uma metodologia para analisar o código-fonte, bytecode ou código binário de uma aplicação para identificar vulnerabilidades e falhas de segurança no início do ciclo de vida de desenvolvimento de software (SDLC).

Existem muitos tipos de vulnerabilidades que o SAST pode encontrar, e isso depende das práticas de codificação, da stack de tecnologia e dos frameworks que você utiliza.

Abaixo estão três exemplos de vulnerabilidades que o SAST encontra no código.

Práticas Criptográficas Inseguras: O seguinte é um código de criptografia Python vulnerável usando a função hash MD5 obsoleta:

import hashlib

def store_password(password):

# Weak hashing algorithm (MD5 is broken and unsuitable for passwords)

hashed_password = hashlib.md5(password.encode()).hexdigest()

print(f"Storing hashed password: {hashed_password}")

return hashed_password

Secrets hard-coded no código-fonte: O seguinte é um código JavaScript vulnerável com um secret hard-coded:

import { Client } from "pg";

const client = new Client({

host: "db.internal",

user: "admin",

password: "secret",

database: "app",

});

await client.connect();

Vulnerabilidades de Remote Code Execution (RCE): Dando a um atacante a capacidade de executar código arbitrário com a função JavaScript eval().

eval(userInput);

Uma linha. Uma vulnerabilidade. Um alerta vermelho!

Há muitos outros exemplos que poderíamos mostrar. Usar ferramentas SAST fornece insights valiosos, permitindo que você corrija esses problemas antes que se tornem críticos.

Principais recursos do SAST

Existem recursos e capacidades fundamentais que uma ferramenta SAST deve ter. Se uma ferramenta não conseguir entregá-los, é provável que se torne shelfware ou atrase sua equipe em vez de ajudá-la.

- Amplo suporte a linguagens e frameworks: Uma ferramenta SAST deve funcionar em toda a sua base de código. Não apenas em um conjunto de frameworks. Equipes de engenharia modernas frequentemente trabalham em ambientes poliglota ou dependem de monorepos. Se o scanner SAST não suportar várias linguagens ou frameworks, você acabará com lacunas que comprometem todo o seu programa de segurança de aplicações. Para referência, consulte o Application Security Verification Standard (ASVS) da OWASP para as expectativas básicas de qualquer ferramenta SAST.

- Análise em nível de código-fonte (ou bytecode) sem execução: Seu SAST deve analisar código proprietário sem a necessidade de executá-lo. É isso que o termo 'Estático' representa. Ele também deve fornecer insights em tempo real enquanto você escreve o código. Para saber mais sobre como o SAST funciona, leia este guia definitivo sobre SAST.

- Análise de fluxo de dados, fluxo de controle e taint: Primeiro, o SAST entende como os dados se movem pela sua aplicação, então usa regras predefinidas sobre problemas conhecidos, desde padrões inseguros até a propagação de taint, para sinalizar vulnerabilidades potenciais em todo o código.

- Integração com fluxos de trabalho de desenvolvedores (IDE, CI/CD, controle de versão): Algumas equipes adoram Travis CI, outras preferem Jenkins. Assim como o amplo suporte a linguagens e frameworks, o suporte a diversos fluxos de trabalho de desenvolvimento é crítico. Uma ferramenta SAST como a solução da Aikido Security oferece mais de 100 integrações com ferramentas de desenvolvimento, juntamente com feedback inline em IDEs e comentários de PR, e gating em pipelines de CI/CD.

- Baixa taxa de falsos positivos e priorização significativa: Você provavelmente já ouviu isso antes: “Tentamos SAST, mas o ruído era muito alto. Gastamos tempo perseguindo problemas inexistentes.”

Falsos positivos matam a adoção.

O SAST deve vir com Reachability analysis precisa e sensível ao contexto e ser projetado para identificar vulnerabilidades reais, não opiniões estilísticas.

- Orientação de remediação clara e acionável: Encontrar vulnerabilidades é apenas metade do trabalho de uma ferramenta SAST. Os desenvolvedores precisam entender o que deu errado e como corrigir. Além de uma boa orientação de remediação – que deve ser fácil de seguir e baseada nas melhores práticas do mundo real – correções geradas por IA são um divisor de águas para o SAST hoje. Sua ferramenta SAST de escolha deve oferecer sugestões de correção de código instantâneas (com níveis de confiança).

- Aprimora a conformidade e a aplicação de codificação segura: A não conformidade do código pode determinar o sucesso ou fracasso do seu produto. Um SAST deve sinalizar violações de padrões como OWASP Top-10, políticas CWE/CERT, e ajudá-lo a atender aos requisitos regulatórios. Melhor ainda, escolha uma ferramenta que possa se integrar diretamente com sua suíte de conformidade.

- Desempenho rápido e escalabilidade: Evite qualquer ferramenta SAST que se torne um gargalo à medida que você escala. À medida que sua base de código cresce, seu scanner deve escalar junto, não frustrar os engenheiros.

Vantagens do SAST

- Encontra vulnerabilidades cedo no SDLC (Shift-Left): O SAST permite que as organizações “desloquem a segurança para a esquerda” (shift-left) ao detectar vulnerabilidades precocemente e com menor custo.

- Melhora as práticas de codificação segura ao longo do tempo: Ao sinalizar continuamente padrões inseguros e recomendar alternativas mais seguras, o SAST eleva a linha de base de segurança entre as equipes e ajuda os desenvolvedores a aprender hábitos seguros por padrão.

- Suporta automação e remediação assistida por IA: As ferramentas SAST atuais podem sugerir correções automaticamente, o que reduz o esforço manual e acelera a remediação.

- Conformidade: Como mencionado anteriormente, a conformidade é uma das principais características do SAST, e isso é uma enorme vantagem para organizações em setores altamente regulamentados, como serviços financeiros e saúde. Com o SAST, elas podem atender a esses requisitos no nível do código-fonte.

Limitações do SAST

- Lacunas de cobertura: O SAST não cobre riscos de terceiros ou de código aberto e também não consegue detectar problemas de tempo de execução ou configuração. O SAST sozinho não pode fornecer uma visão holí

- Falsos positivos: Uma das principais limitações das soluções SAST é que elas são propensas a falsos alarmes. E com a complexidade da infraestrutura atual, há geralmente um alto número de falsos positivos.

- Diferentes ferramentas SAST para cada linguagem ou framework: Organizações que usam mais de uma linguagem de programação têm dificuldade em encontrar um SAST que ofereça suporte para muitas linguagens. Se usarem mais de uma, cada instância de SAST exige diferentes processos de manutenção e configuração, e os custos operacionais podem se acumular.\

O que é análise de composição de software (SCA)?

SCA também é conhecida como análise de dependências de código aberto. O processo de teste SCA envolve a identificação e o gerenciamento de riscos dentro dos componentes de código aberto que alimentam suas aplicações.

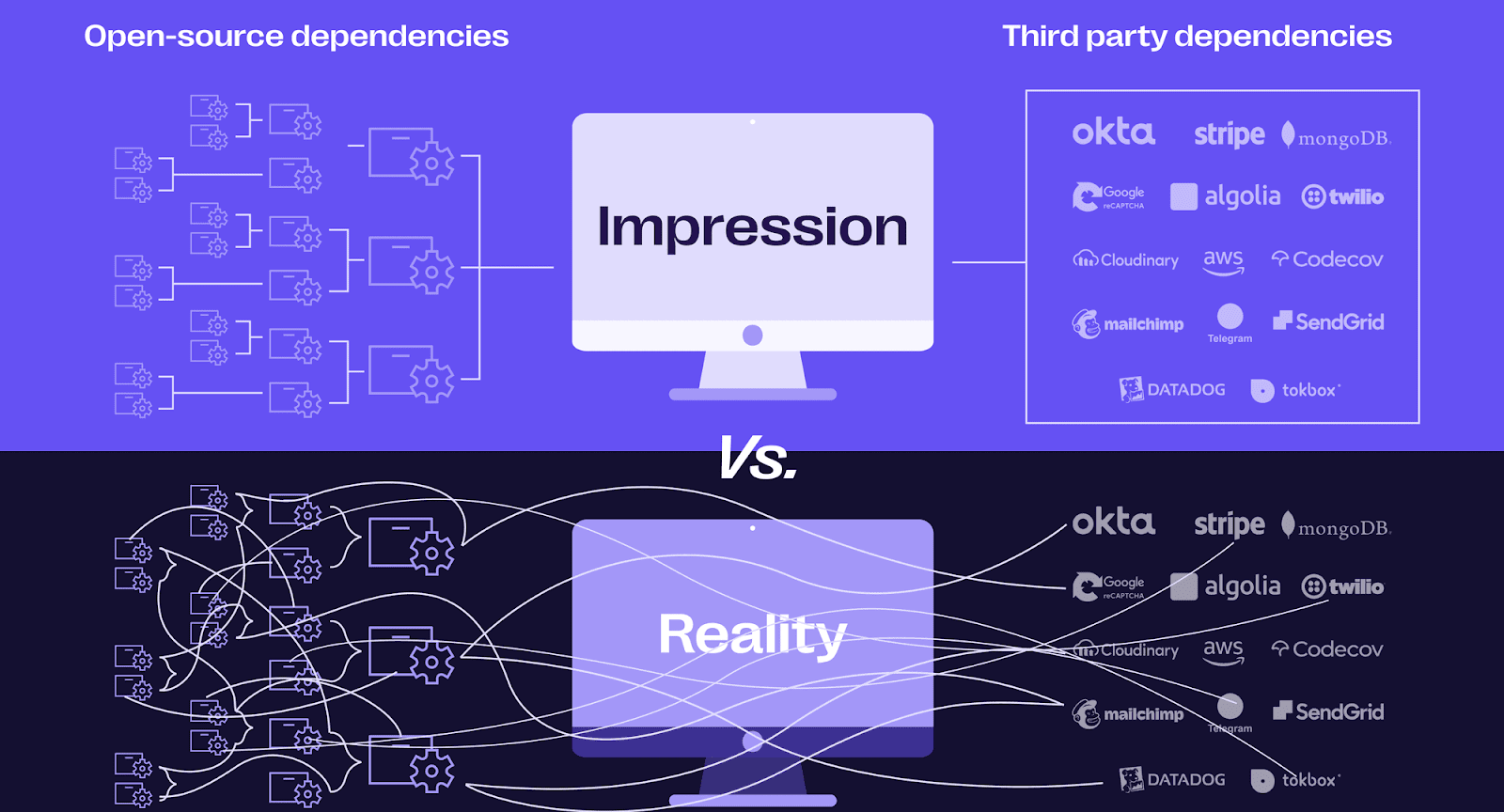

Na maioria das vezes, quando usamos dependências, pensamos que tudo está perfeito. Mas, na realidade, o caos em escala não pode ser gerenciado sem urgência.

Com essa realidade, entender a composição da sua cadeia de suprimentos de código aberto é muito difícil. É por isso que as ferramentas SCA se tornaram uma parte integral dos programas de segurança na maioria das organizações.

Então, que tipo de vulnerabilidades a análise SCA pode encontrar?

Abaixo estão três exemplos de vulnerabilidades que a análise SCA encontra no código.

Vulnerable open-source dependency (known CVE): The following example is a vulnerability because lodash < 4.17.21 is affected by multiple prototype pollution vulnerabilities.

{

"dependencies": {

"lodash": "4.17.15"

}

}

Isso pode levar à negação de serviço ou execução arbitrária de código, dependendo do uso.

Imagem base de Container insegura: A análise SCA pode identificar imagens base inseguras comparando pacotes instalados com bancos de dados CVE conhecidos e sinalizando falhas de segurança herdadas. Por exemplo, uma varredura de uma imagem base Ubuntu 24.04 sem patches pode detectar vulnerabilidades críticas como CVE-2025-9900 em bibliotecas de sistema, que podem ser herdadas por cada Container construído sobre ela.

Violação de conformidade de licença: Quando uma dependência usa uma licença restritiva (por exemplo, GPL) que pode entrar em conflito com a distribuição comercial. A SCA detecta:

- Tipo de licença

- Violações de política

- Nível de risco para redistribuição

Principais recursos da SCA

Existem recursos e capacidades fundamentais que uma ferramenta de análise SCA deve ter. A seguir, cinco deles:

- Identifica componentes open source diretos e transitivos: Ferramentas SCA escaneiam repositórios de código inteiros, incluindo código-fonte, gerenciadores de pacotes, binários, pipelines de CI/CD e Containers, para detectar não apenas dependências explicitamente declaradas, mas também aquelas incluídas transitivamente (herdadas). Essa visibilidade é crítica porque 95% das vulnerabilidades de componentes open source decorrem de dependências transitivas ou indiretas.

- Gerando uma lista de materiais de software (SBOM): Você pode usar uma SCA para criar um inventário de todos os componentes open source com:

- Nomes, versões, localizações, fornecedores/mantenedores de componentes

- Licenças open source associadas.

E pode ir um passo além para visualizar relacionamentos de dependência para uma melhor análise e identificação de potenciais vulnerabilidades/conflitos.

- Avaliação de Vulnerabilidades: Uma SCA pode comparar a SBOM com bancos de dados de vulnerabilidades conhecidos, como NVD (National Vulnerability Database), CVE, GitHub Advisory e Aikido Intel. Bancos de dados atualizados regularmente, como Aikido Intel, garantem que novas vulnerabilidades sejam sinalizadas em tempo real para reduzir sua superfície de ataque.

- Conformidade de Licença OSS: Uma SCA pode identificar os termos de licenciamento para cada dependência. Por exemplo:

- Licença GPL: Restritiva, exige o compartilhamento de modificações

- Licença MIT: Licença de software open source altamente permissiva, permitindo quase total liberdade.

- Licença BSL: Código publicado, mas com uso limitado.

Uma SCA como Aikido, sinaliza conflitos de licença, restrições ou violações de políticas organizacionais internas.

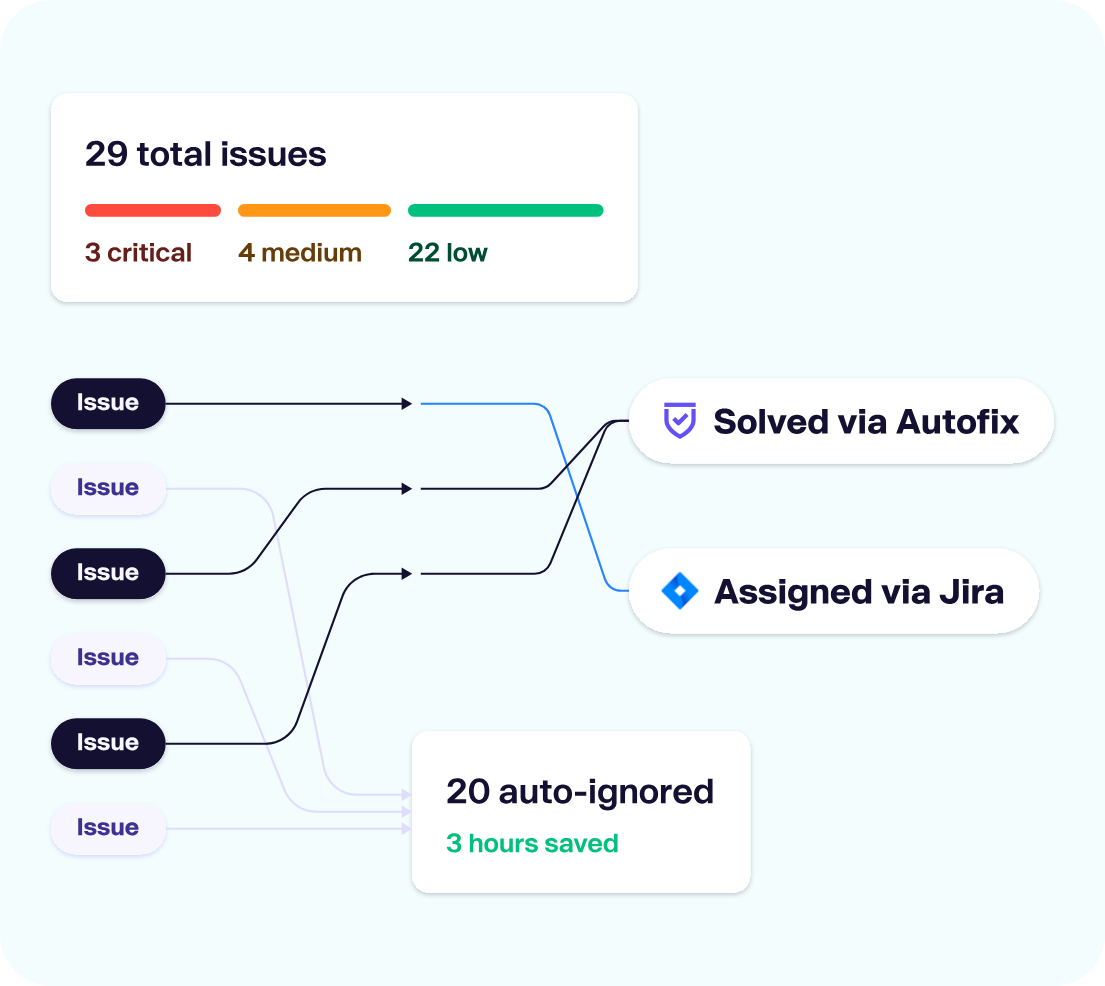

- Remediação de Vulnerabilidades e Auto-Triagem: Uma SCA moderna não apenas encontra riscos, mas também oferece remediações e auto-correções impulsionadas por IA. Por exemplo, você pode usar o Aikido AutoFix para corrigir vulnerabilidades em dependências de terceiros em seus projetos.

O Aikido AutoFix fará isso criando pull requests que removem a vulnerabilidade por meio de atualizações de pacotes ou por outros meios. Em alguns casos, o Aikido AutoFix pode remover uma classe inteira de vulnerabilidades em vez de apenas 1 problema.

Monitoramento Contínuo e Relatórios: Uma SCA verifica periodicamente a base de código em busca de vulnerabilidades emergentes e atualiza os SBOMs. Isso mantém visibilidade em tempo real dos componentes do sistema operacional, suas versões e riscos associados.

Vantagens da SCA

- Automação: Identificar manualmente vulnerabilidades em código open source é impossível. A SCA rastreia e identifica vulnerabilidades de segurança conhecidas em componentes open source ao mesmo tempo em que as equipes de desenvolvimento escrevem código que as introduz. Uma vez integrada, a SCA funciona continuamente com o mínimo esforço do desenvolvedor.

- Reduz a exposição a ataques na cadeia de suprimentos: Muitas violações de segurança de alto perfil se originam de dependências. A SCA ajuda a detectar componentes vulneráveis ou comprometidos antes do lançamento.

- Conformidade e governança de licenças: Evita o uso acidental de licenças que conflitam com requisitos comerciais ou regulatórios.

Limitações da SCA

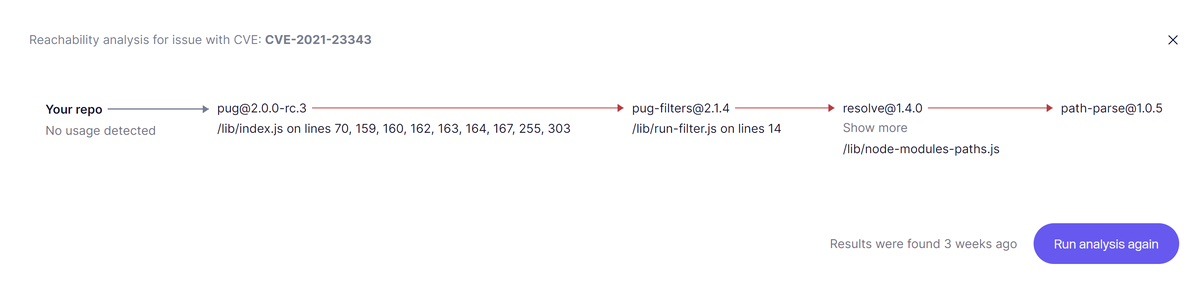

- Ruído sem contexto de reachability: Assim como o SAST, falsos positivos assolam a SCA. Dependências vulneráveis podem não estar sendo realmente usadas ou não ter nenhum impacto. Você não pode revisar os resultados da SCA manualmente, e se o fizer, poderá desperdiçar recursos extensivos que poderiam ter sido gastos avaliando riscos reais. Sem reachability analysis, os resultados podem sobrecarregar as equipes.

- Lacunas de cobertura (Sem zero-day): A SCA depende de bancos de dados públicos. Ela não consegue detectar vulnerabilidades zero-day ou falhas desconhecidas. Para um zero-day, você precisa de uma ferramenta de autoproteção de aplicações em tempo de execução como Aikido Zen. O Zen pode prevenir ameaças do Top 10 OWASP e zero-day no piloto automático. Além disso, bloqueia o tráfego em um nível granular para evitar exposição.

- Correções geralmente dependem de terceiros: A remediação de vulnerabilidades em componentes open source pode exigir a espera por mantenedores upstream para lançar patches.

Casos de uso para SAST e SCA

Quando o SAST é a ferramenta certa

Use o SAST quando você quiser:

- Detectar padrões de codificação inseguros precocemente

- Prevenir falhas de lógica e injeções de SQL

- Impor padrões de codificação seguros

- Mover a segurança para a esquerda no desenvolvimento

- Reduzir correções caras em produção

Quando a SCA é a ferramenta certa

Use a SCA quando você precisar:

- Gerenciar riscos de open source e dependências.

- Detectar pacotes e bibliotecas vulneráveis.

- Impor políticas de licença.

- Reduzir a exposição de segurança da cadeia de suprimentos.

- Para criar uma lista de materiais de software (SBOM).

- Obtenha visibilidade sobre o que você entrega.

Quando você precisa de ambos

Você precisa de SAST e SCA quando:

- Você entrega aplicações modernas (o que é quase sempre o caso).

- Você quer cobertura total em código personalizado e dependências.

- Você se preocupa em reduzir riscos reais, não apenas em cumprir formalidades.

Combinando SAST e SCA para uma Segurança de Aplicações Eficaz

SAST e SCA resolvem problemas diferentes, mas ambos são essenciais para uma postura robusta de segurança de aplicações. E é exatamente por isso que são mais eficazes quando usados em conjunto.

Uma abordagem em camadas que combina ferramentas de teste de segurança SAST e SCA permite que as equipes:

- Detectar vulnerabilidades mais cedo

- Reduzir o ruído através de um melhor contexto e priorização

- Manter a velocidade do desenvolvedor

- Minimizar o risco em produção sem atrasar os lançamentos

Uma suíte avançada de AppSec como Aikido ajuda a concretizar essa unificação. Do gerenciamento de vulnerabilidades à visibilidade contínua de conformidade, o Aikido permite que você proteja seu código desde o primeiro commit até a produção.

Quer ver o Aikido em ação? Cadastre-se para escanear seus repositórios e obter seus primeiros resultados de SCA e SAST em menos de 2 minutos.

FAQs

SAST e SCA podem ser usados juntos?

Sim. E devem ser.

SAST e SCA resolvem problemas diferentes:

- O SAST encontra vulnerabilidades no código que você escreve

- O SCA encontra vulnerabilidades no código do qual você depende

Usar apenas um cria pontos cegos. Equipes modernas de AppSec executam ambos continuamente para cobrir toda a stack da aplicação sem desacelerar o desenvolvimento.

Que tipos de vulnerabilidades o SAST detecta?

O SAST detecta vulnerabilidades introduzidas durante a codificação e o design lógico, incluindo:

- Falhas de injeção (SQL injection, comando, injeção de código)

- Autenticação quebrada e controle de acesso

- Uso inseguro de criptografia

- Secrets hard-coded

- Fluxos de dados inseguros

- Erros de lógica de negócio

Estes se alinham de perto com as categorias mais comuns do Top 10 OWASP.

As melhores ferramentas SAST também oferecem triagem com IA para priorizar riscos reais, descartar falsos positivos e implementar remediação.

Como as ferramentas SAST analisam o código-fonte?

As ferramentas SAST analisam o código sem executá-lo.

Elas utilizam técnicas como:

- Análise baseada em padrões e regras.

- Grafos de fluxo de dados e análise de fluxo de controle.

- Rastreamento de contaminação de entradas para sinks perigosos.

- Compreensão semântica de frameworks e APIs.

Isso permite que o SAST detecte problemas precocemente, enquanto o código ainda está sendo escrito em tempo real.

Quais são as diferenças entre SAST, DAST, SCA e IAST?

- SAST (Testes de segurança de aplicações estáticas): Analisa o código-fonte para encontrar vulnerabilidades antes da execução.

- DAST (Testes Dinâmicos de Segurança de Aplicações): Testa aplicações em execução externamente para encontrar problemas em tempo de execução.

- SCA (análise de composição de software): Verifica dependências de terceiros em busca de vulnerabilidades conhecidas e riscos de licença.

- IAST (Testes Interativos de Segurança de Aplicações): Observa o comportamento da aplicação durante a execução com instrumentação.

Cada técnica abrange diferentes áreas de risco. Nenhuma delas é suficiente por si só.