Testes de segurança de aplicações estáticas (SAST) escaneiam seu código-fonte — não o aplicativo em execução — para encontrar padrões de codificação inseguros antes que cheguem à produção. É uma das ferramentas de segurança mais antigas e eficazes que você pode adicionar a um fluxo de trabalho de desenvolvimento porque ela detecta erros quando são mais baratos de corrigir: enquanto você está escrevendo o código.

O que o SAST realmente faz

O SAST analisa arquivos-fonte, procurando por padrões que indicam uma vulnerabilidade: entrada de usuário não sanitizada usada em consultas SQL, criptografia inadequada, fluxos de autenticação inseguros, e muito mais. Como ele inspeciona o código estaticamente (sem executá-lo), o SAST se destaca em sinalizar práticas de codificação inseguras no início do SDLC.

Onde o SAST se destaca

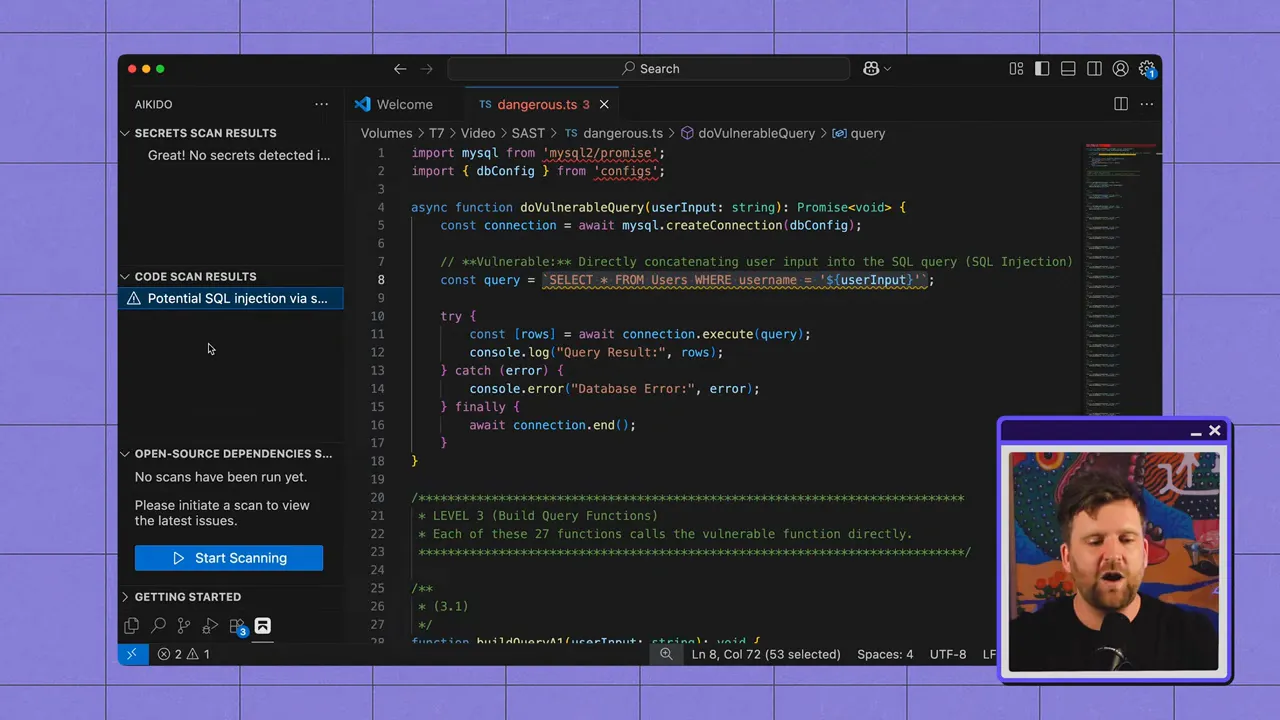

- Detecção precoce: Executa na sua IDE ou pipeline de CI, capturando erros antes do staging ou produção.

- Cobertura baseada em regras: Padrões inseguros conhecidos (por exemplo, fontes/sumidouros de injeção de SQL) podem ser detectados de forma confiável com regras bem escritas.

- Feedback amigável para desenvolvedores: As integrações podem exibir problemas no contexto para que os engenheiros possam corrigi-los imediatamente.

Seus limites

- Contexto de runtime limitado: O SAST não consegue facilmente determinar se um caminho de código é alcançável em produção, ou como a configuração de runtime e as dependências afetam o risco.

- Fraco em falhas de lógica: Vulnerabilidades de lógica de negócios e problemas complexos de autorização são difíceis de detectar com regras puramente estáticas.

- Pontos cegos de dependência e ambiente: Vulnerabilidades introduzidas em runtime ou via pacotes externos frequentemente escapam da análise estática.

Como o SAST encontra vulnerabilidades: regras vs. IA

Ferramentas SAST tradicionais são predominantemente baseadas em regras: um motor analisa o código e aplica milhares de regras que correspondem a padrões inseguros conhecidos. Essa abordagem é eficiente e precisa para muitas classes de falhas porque os padrões são bem compreendidos.

“Quando se trata de código estático, nós realmente conhecemos os padrões que tornam o código vulnerável.”

Alguns fornecedores estão impulsionando a detecção baseada em IA, mas a varredura bruta de LLM tende a ser ruidosa e computacionalmente cara — a famosa analogia se aplica: é como cortar a grama com uma Ferrari. Em vez disso, o uso mais eficaz da IA até agora não é a varredura em si, mas adicionar contexto de todo o projeto para melhorar a triagem e as sugestões de correção.

SAST de código aberto na prática: OpenGrep (um fork do Semgrep)

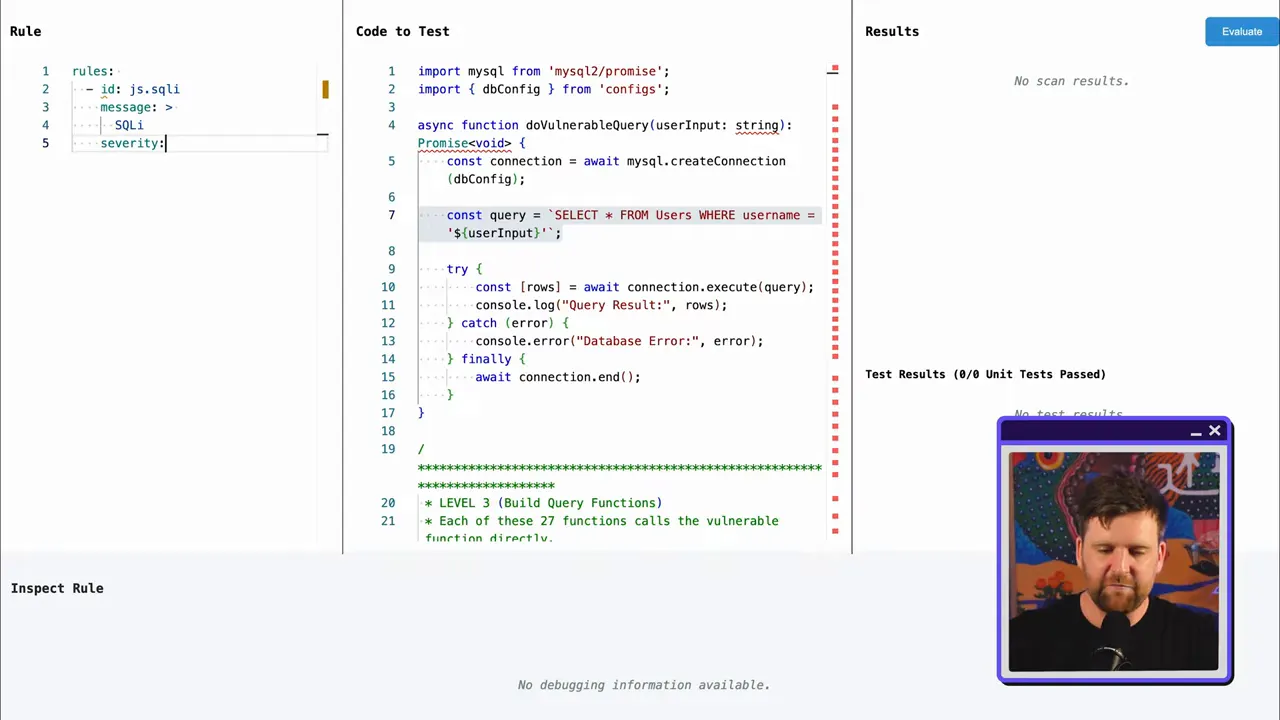

Ferramentas SAST de código aberto são ótimos pontos de partida porque separam o motor de varredura do conjunto de regras. O motor realiza a análise e a correspondência; as regras, frequentemente mantidas pela comunidade, definem o que é considerado “ruim”.

Com um modelo de motor e regras, você pode:

- Inspecionar e personalizar regras para sua base de código.

- Escrever regras específicas do projeto para padrões únicos que os conjuntos de regras comerciais não detectam.

- Compartilhar regras personalizadas úteis com a comunidade para que sua equipe e outros se beneficiem.

Por que falsos positivos se tornaram um problema de reputação

O SAST baseado em regras muitas vezes lança uma rede ampla. Isso é bom para a recuperação — você encontra mais problemas potenciais — mas também traz muito ruído. Muitos problemas sinalizados não são alcançáveis em produção ou são seguros em um contexto de projeto específico, então as equipes gastam tempo investigando alertas que não importam.

Pense no SAST mais antigo como pescar com uma rede enorme: você pegará peixes, mas também muito lixo. Alguém precisa separar tudo para encontrar o que é valioso.

Onde a IA realmente ajuda o SAST: Auto‑Triagem e Auto‑Correção

Em vez de substituir a varredura baseada em regras, as ferramentas SAST modernas combinam regras estáticas com camadas baseadas em IA que adicionam contexto e reduzem o ruído:

- Auto-triage por IA: Modelos de IA consomem resultados de SAST e contexto do projeto para estimar a alcançabilidade e o impacto no mundo real. Eles priorizam as descobertas que os desenvolvedores realmente precisam corrigir primeiro (voltadas para produção, caminhos alcançáveis, problemas de alto impacto).

- Árvores de chamadas e alcançabilidade: A IA pode construir uma árvore de chamadas para uma função sinalizada e mostrar onde as entradas se originam e como os dados fluem pelo repositório — facilitando a determinação se um problema é explorável.

- Sugestões de correção automática: A IA pode propor correções de código concisas e acionáveis (por exemplo, queries parametrizadas em vez de SQL concatenado por string), o que acelera a remediação dentro do IDE.

Onde executar SAST em seu fluxo de trabalho de desenvolvimento

Para maximizar o valor, execute SAST em várias etapas do SDLC:

- No IDE: Plugins de IDE detectam problemas enquanto os desenvolvedores digitam, permitindo correções imediatas e aprendizado.

- No repositório remoto: Varreduras no repositório fornecem uma única fonte de verdade para o que será entregue. Isso é essencial se uma varredura de IDE foi perdida ou mal configurada.

- Em pipelines de CI/CD: Varreduras automatizadas durante as builds impõem portões de política e impedem que código inseguro avance para staging ou produção.

Recomendações práticas para equipes

- Comece com open source: Use uma ferramenta da comunidade para aprender o que o SAST encontra em sua base de código e construir confiança antes de adquirir ferramentas comerciais.

- Personalize as regras: Adicione regras específicas do projeto para padrões exclusivos da sua stack; compartilhe regras úteis com a comunidade.

- Aplique IA onde ajuda: Adote o triage impulsionado por IA para reduzir o ruído e a correção automática para acelerar a remediação — mas não dependa de LLMs para varredura bruta em escala hoje.

- Integre em três pontos: IDE para imediatismo do desenvolvedor, repositório como fonte da verdade, CI para aplicação.

- Meça e ajuste: Monitore a relação sinal-ruído, ajuste os limites e itere sobre as regras e modelos de triage para que sua equipe confie no scanner.

Conclusões finais

SAST ainda é uma das formas mais econômicas de reduzir o risco de segurança porque encontra problemas no nível do código precocemente. Motores baseados em regras continuam sendo os principais para detecção, enquanto a IA está se mostrando mais valiosa como uma camada contextual que prioriza descobertas, explica a alcançabilidade e propõe correções.

Comece pequeno com SAST de código aberto para descobrir quais problemas existem em seu código. Quando o ruído ou a escala se tornarem um problema, adicione triage habilitado por IA e correção automática para chegar à remediação real de vulnerabilidades — mais rápido e com menos atrito para os desenvolvedores. Experimente o Aikido Security hoje!