Você provavelmente já ouviu isso um milhão de vezes: «as ameaças estão a evoluir, a segurança está em constante mudança».

No entanto, independentemente da veracidade dessa afirmação, manter-se à frente e proteger a sua infraestrutura contra ameaças requer mais do que apenas «saber que o panorama está a mudar»; requer saber quais as ferramentas que realmente se adequam ao seu ambiente.

Isso também implica compreender como essas ameaças afetam organizações de todos os tamanhos e o que é necessário fazer a respeito.

Em 2025, 78% das organizações em todo o mundo relataram ter sofrido um ataque cibernético bem-sucedido, mostrando que os ataques não se limitam a grandes empresas com equipes de segurança robustas, mas afetam startups, pequenas empresas e empresas globais da mesma forma. Com riscos tão disseminados, uma coisa é reconhecer que precisa de proteção e outra bem diferente é descobrir quais ferramentas realmente se adequam à sua infraestrutura, equipe e perfil de risco.

Na verdade, escolher as ferramentas de cibersegurança certas é muitas vezes mais difícil do que as próprias ameaças: existem soluções para proteção de terminais, monitorização de redes, defesa na nuvem, segurança de identidade e gerenciamento de vulnerabilidades, mas nem todas as ferramentas funcionam da mesma forma para todas as empresas.

Bem, neste artigo, apresentamos 10 plataformas de cibersegurança que lidam detecção de ameaças diferentes domínios: endpoint, rede, nuvem, identidade e gerenciamento de vulnerabilidades. Antes de nos aprofundarmos nas ferramentas desta lista, aqui está um destaque das 10 principais ferramentas de cibersegurança para 2026:

- Palo Alto Networks

- Aikido Security

- CrowdStrike

- Microsoft (Defender XDR)

- Sophos XDR / MDR)

- Qualys

- IBM Security (Conjunto QRadar)

- Cisco (XDR / Cloud de segurança)

- Trend Micro (Vision One)

- Fortinet Estrutura de Segurança)

O que é segurança cibernética?

A cibersegurança é a prática de proteger sistemas de software, aplicações, infraestruturas e dados contra acesso não autorizado, ataques e uso indevido. Abrange tudo, desde a proteção do código das aplicações e dependências de terceiros até à proteção de ambientes na nuvem, APIs, contentores e sistemas de produção ativos. À medida que as organizações criam e distribuem software mais rapidamente, a cibersegurança evoluiu de uma preocupação baseada no perímetro para uma parte essencial da forma como o software é concebido, criado e operado.

A cibersegurança moderna concentra-se em identificar e reduzir os riscos o mais cedo possível, ao mesmo tempo que protege os sistemas em funcionamento contra ataques reais. Isso inclui verificar o código em busca de vulnerabilidades, monitorizar dependências de código aberto, prevenir configurações incorretas na nuvem, detetar secrets expostos e impedir ameaças em tempo de execução. O objetivo não é apenas encontrar problemas, mas ajudar as equipas a corrigir os problemas certos rapidamente, sem atrasar o desenvolvimento ou criar ruído desnecessário.

Por que as ferramentas de segurança cibernética são importantes?

A execução de cargas de trabalho em diferentes clouds os vários meios pelos quais empacotamos e armazenamos dados significam que há muito mais espaço para escolher como as nossas aplicações são entregues.

Ao mesmo tempo, os invasores agora têm mais variedade do que nunca quando se trata de escolher onde atacar. Mais opções de implementação significam mais pontos de entrada. Mais armazenamentos de dados significam mais locais onde informações confidenciais podem vazar. Mais integrações significam mais limites de confiança para explorar.

A prevenção por si só não é suficiente. Firewalls são contornados, credenciais são roubadas e configurações incorretas passam despercebidas. Para criar uma estratégia abrangente de defesa contra ameaças, as equipas precisam usar ferramentas que possam revelar todos os seus ativos na nuvem e fornecer informações relevantes para detectar vetores de ataque antes que os agentes maliciosos o façam.

Benefícios da utilização de ferramentas de segurança cibernética

Compreendendo detecção de ameaças da detecção de ameaças , eis algumas das vantagens de utilizar ferramentas de cibersegurança:

- Tempo de deteção reduzido: ao utilizar uma ferramenta de cibersegurança, pode responder a ameaças em horas ou dias, em vez de meses, limitando o alcance dos atacantes no seu ambiente antes de responder.

- Menores custos com violações: a deteção mais rápida reduz o raio de impacto de um incidente, resultando em menos sistemas comprometidos e menores custos de correção e recuperação.

- Visibilidade contínua: mantenha a monitorização 24 horas por dia das cargas de trabalho na nuvem, terminais e identidades sem depender de revisões manuais de registos.

- Alinhamento de conformidade: suporte aos requisitos de detecção, comunicação e resposta sob regulamentos como NIS2, DORA, regras da SEC e políticas comuns de seguro cibernético.

- Maior eficiência da equipa: a triagem automatizada e a correlação de alertas permitem que as equipas de segurança se concentrem em ameaças reais, em vez de perderem tempo com falsos positivos.

Como escolher uma ferramenta de segurança cibernética de ponta

Para fazer uma comparação significativa, é útil avaliar as ferramentas de cibersegurança com base em critérios que refletem como os sistemas modernos são construídos e atacados. Nem todas as plataformas precisam cobrir tudo, mas as melhores ferramentas são claras sobre o que protegem, quão bem detectam ameaças reais e com que facilidade as equipas podem agir com base nas descobertas.

- Amplitude da cobertura: Que partes do seu ambiente a ferramenta protege? Ela concentra-se em terminais, redes, infraestrutura em nuvem, identidade, código de aplicação ou vulnerabilidades? A ferramenta certa deve estar alinhada com as suas principais áreas de risco, em vez de afirmar uma cobertura abrangente sem profundidade.

- Profundidade da visibilidade: até que ponto a ferramenta inspeciona as superfícies-alvo? Por exemplo, ela compreende o contexto e as permissões da nuvem, a lógica da aplicação e o comportamento em tempo de execução, ou depende de verificações superficiais que geram ruído?

- Modelo de implementação: a ferramenta requer agentes, sensores ou infraestrutura complexa para funcionar, ou pode operar com uma configuração mínima? Abordagens sem agentes geralmente reduzem a sobrecarga operacional, enquanto os agentes podem fornecer visibilidade mais profunda em determinados ambientes.

- Ação e precisão: com que eficácia a ferramenta reduz falsos positivos e revela riscos reais e exploráveis? Procure plataformas que priorizem as descobertas, forneçam orientações claras para correção e automatizem a triagem, em vez de sobrecarregar as equipas com alertas.

- Facilidade de utilização: As equipas de segurança e engenharia podem utilizar a ferramenta sem formação extensiva? Uma interface intuitiva e fluxos de trabalho claros são frequentemente mais importantes do que o número de funcionalidades.

- Escalabilidade: a ferramenta continuará a funcionar à medida que a sua organização cresce? Considere como ela lida com aumentos nos recursos de nuvem, terminais, aplicações ou volume de dados sem prejudicar o desempenho.

- Facilidade de integração: a ferramenta se adapta bem aos fluxos de trabalho existentes? Uma forte integração com pipelines de CI/CD, fornecedores de nuvem, sistemas de identidade e ferramentas de emissão de bilhetes pode melhorar significativamente a adoção e os tempos de resposta.

- Automação: A plataforma suporta remediação automatizada, como correções com um clique ou pull requests automatizados? A automação reduz o esforço manual e ajuda as equipas a responder mais rapidamente a ameaças reais.

- Custo total de propriedade (TCO): Além do licenciamento, considere os custos contínuos de implementação, manutenção, ajuste e pessoal. Ferramentas que exigem muita personalização ou operadores dedicados podem se tornar caras ao longo do tempo.

10 ferramentas de segurança cibernética para 2026

1. Palo Alto Networks

A Palo Alto Networks descreve-se como uma combinação das plataformas Chronosphere e Cortex AgentiX, que fornecerá correções em tempo real e por agentes para as principais empresas nativas de IA do mundo.

As suas soluções abrangem detecção de ameaças nível da rede e segurança na nuvem, sendo uma característica de destaque o seu SOC baseado em IA, que visa manter continuamente a conformidade com a norma SOC2.

Principais Recursos

- Operações SOC autónomas: a correlação orientada por ML reduz a triagem manual através do agrupamento automatizado de incidentes e manuais de resposta

- Telemetria entre domínios: ingestão unificada de dados da rede, nuvem (Prisma), terminais e fontes de identidade

- Threat Intelligence : a pesquisa de ameaças da Unit 42 alimenta diretamente as regras de detecção e as recomendações de resposta

- SOAR integrado: orquestração e automação nativas sem a necessidade de ferramentas separadas

Prós

- Forte integração em todo o ecossistema de produtos da Palo Alto

- Reduz a fadiga de alertas através do agrupamento inteligente

- Cobertura abrangente se já tiver investido na infraestrutura de Palo Alto

Contras

- As integrações de terceiros não são tão perfeitas quanto as integrações nativas dos produtos Palo Alto.

- Curva de aprendizagem íngreme para equipas novas na plataforma

- Os preços podem aumentar rapidamente com os volumes de ingestão de dados

- O valor total requer compromisso com o ecossistema de Palo Alto

Ideal para

Organizações com infraestrutura de rede Palo Alto existente (firewalls Strata, Prisma Cloud) que pretendem consolidar as operações de segurança numa única plataforma.

Preços

Preços personalizados com base na ingestão de dados e pontos finais. Entre em contacto com o departamento de vendas para obter cotações. Geralmente posicionados em faixas de preço empresariais.

Classificação Gartner: 4,6/5

2. Aikido Security

Se procura segurança de código, nuvem ou tempo de execução, Aikido é uma plataforma de segurança moderna concebida para ajudar as suas equipas. A sua plataforma permite identificar e corrigir riscos reais de aplicações e nuvem sem ruído excessivo. Concentra-se nos caminhos de ataque mais comuns no software moderno, abrangendo código de aplicações, dependências de código aberto, infraestrutura, contentores, APIs e ambientes de tempo de execução, ao mesmo tempo que se integra diretamente em pipelines de CI/CD. A plataforma é utilizada por mais de 50 000 organizações, incluindo startups e empresas, como Revolut, Premier League, SoundCloud e Niantic.

Através análise de dependências código e análise de dependências, Aikido questões exploráveis usando técnicas como reachability analysis, deteção de malware, verificações de risco de licença e avisos de pacotes em fim de vida. Em vez de apresentar resultados dispersos, ele agrupa questões relacionadas e fornece orientações claras de correção, incluindo solicitações de pull automatizadas que tornam as correções rápidas e gerenciáveis.

A mesma abordagem focada no risco se estende à infraestrutura e segurança na nuvem. Aikido configurações incorretas reais no Terraform, Kubernetes, CloudFormation e ambientes de nuvem, destacando problemas como recursos expostos, permissões excessivas e padrões inseguros diretamente no ponto em que são introduzidos. Isso permite que as equipas detectem os problemas antecipadamente, antes que eles cheguem à produção.

Para aplicações em execução, Aikido container , DAST, segurança de API, secrets e proteção em tempo de execução revelar riscos significativos e impedir ameaças ativas. A triagem automatizada reduz os falsos positivos em todas as análises, garantindo que as equipas se concentrem no que é mais importante.

Principais Recursos

- Análise estática e de dependências: verifica o código-fonte (SAST) e as dependências de terceiros (SCA) em busca de vulnerabilidades, como injeção de SQL, XSS, desserialização insegura e CVEs conhecidas. Utiliza reachability analysis reduzir falsos positivos e fornece orientações claras de correção, incluindo correções automáticas com um clique, quando possível.

- segurança de API dinâmico e segurança de API : realiza DAST segurança de API em aplicações ativas, incluindo caminhos autenticados, para detetar vulnerabilidades de tempo de execução, como injeção de SQL, XSS, CSRF e pontos finais expostos.

- SegurançaCloud da infraestrutura: Inclui CSPM e varredura IaC detectar configurações incorretas em ambientes de nuvem, Terraform, CloudFormation e manifestos Kubernetes, com suporte para estruturas de conformidade, como SOC 2, ISO 27001, CIS e NIS2.

- CoberturaContainer tempo de execução: analisa container e pacotes do sistema operativo subjacente em busca de vulnerabilidades, priorizando as descobertas com base na sensibilidade dos dados e na explorabilidade.

- Secrets : identifica credenciais, chaves API, certificados e material de encriptação que vazaram no código e em superfícies expostas, com integração nativa CI/CD e redução de ruído evitar alertas irrelevantes.

Prós

- Ampla cobertura de segurança em código, nuvem, contentores, APIs e superfícies de tempo de execução

- Configuração rápida com configuração mínima e baixa manutenção contínua

- Forte relação sinal-ruído através da triagem automática e priorização

- Fluxos de trabalho fáceis de usar para desenvolvedores, com integração CI/CD e correções acionáveis

- Entrega Cloud com um nível gratuito que reduz o atrito da adoção

Preços: Nível gratuito para sempre com planos pagos de taxa fixa para utilizadores adicionais ou funcionalidades avançadas.

Classificação Gartner: 4,9/5

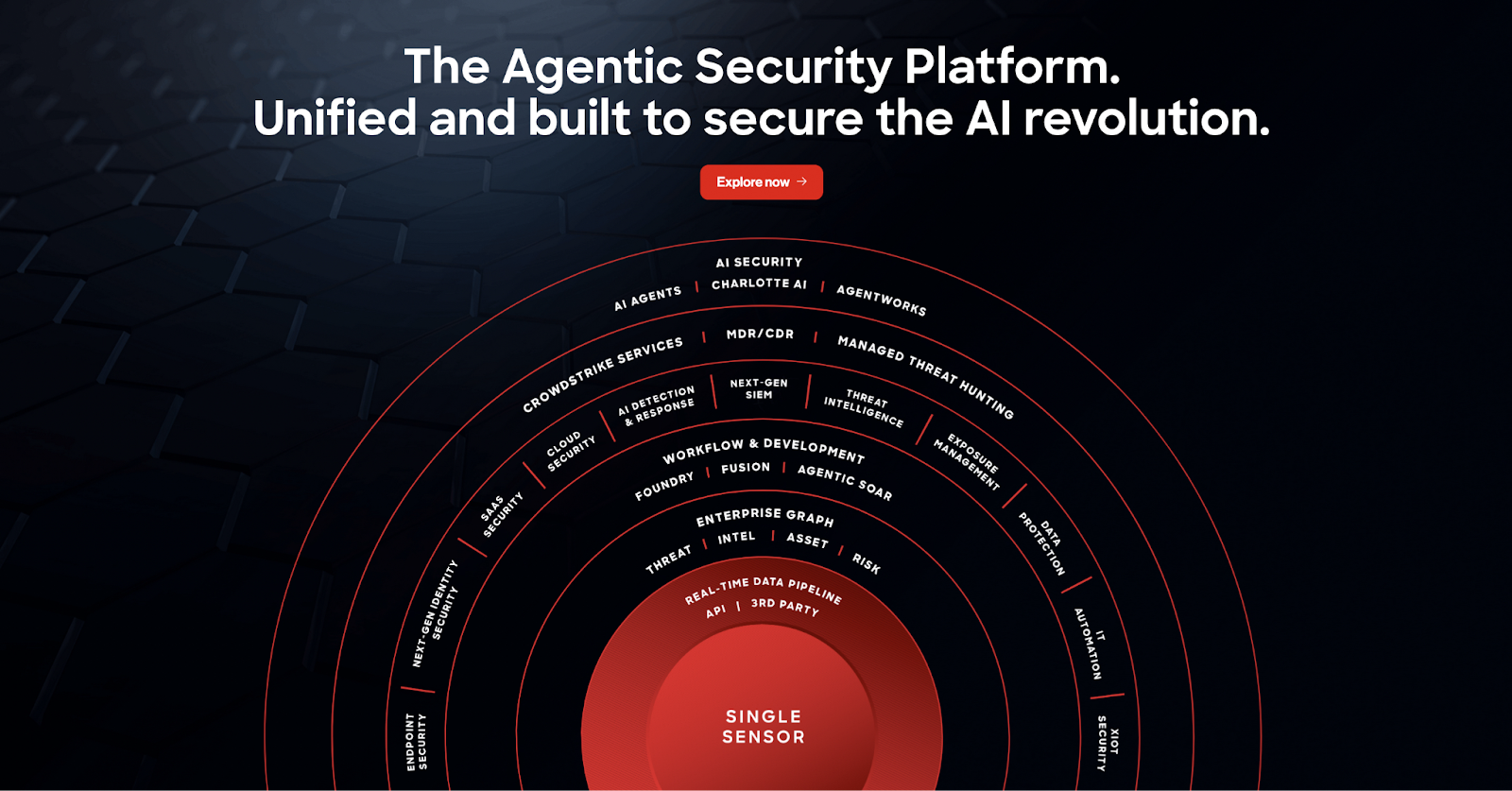

3. CrowdStrike

Agora bem conhecida pela sua interrupção em 2024, CrowdStrike uma plataforma de proteção de terminais e XDR com grande ênfase na Threat Intelligence sua enorme base de telemetria.

Com produtos que abrangem deteção de terminais, monitorização de rede e deteção

Principais Recursos

- Gráfico de ameaças: processa trilhões de eventos de segurança por semana para identificar padrões de ataque e descobrir novas ameaças.

- Caça às ameaças em tempo real: o serviço gerido OverWatch oferece caça às ameaças 24 horas por dia, 7 dias por semana, conduzida por humanos.

- Agente leve: uma arquitetura de agente único minimiza o impacto no desempenho do terminal.

- Proteção de identidade: O Falcon Identity detecção de ameaças o Active Directory e outros armazenamentos de identidade.

Prós

- Profundidade reconhecida pelo setor em Threat Intelligence

- Implantação rápida possibilitada por uma arquitetura nativa da nuvem

- Visibilidade robusta dos terminais com deteção baseada no comportamento

Contras

- Principalmente centrado em terminais; recursos de nuvem e identidade são adições mais recentes

- Os preços baseados em módulos podem tornar-se caros para uma cobertura completa da plataforma.

- Os recursos de detecção de rede são menos maduros do que os de detecção de terminais

- Alguns utilizadores relatam um elevado consumo de recursos durante verificações intensivas.

- segurança na nuvem Identidade e segurança na nuvem requerem compras separadas.

- Pode gerar um volume de alerta elevado sem um ajuste cuidadoso

Ideal para

Organizações que priorizam a visibilidade dos terminais e detecção de ameaças comportamental detecção de ameaças, particularmente aquelas que valorizam Threat Intelligence profunda Threat Intelligence preferem não gerir infraestruturas locais.

Preços

Cobrado por dispositivo, com planos personalizados disponíveis.

Classificação Gartner: 4,7/5

4. Microsoft (Defender XDR)

A Microsoft é uma empresa que dispensa apresentações. O Defender XDR (anteriormente Microsoft 365 Defender) é uma plataforma XDR unificada que abrange terminais, e-mail, identidade e aplicações na nuvem, com integração nativa no Azure e no Microsoft 365.

Principais Recursos

- Integração nativa com o Microsoft 365: correlaciona sinais entre o Outlook, Teams, SharePoint e Azure AD configuração adicional mínima.

- Interrupção automática de ataques: pode isolar automaticamente os ativos comprometidos e desativar contas durante ataques ativos.

- Copilot for Security: assistente com tecnologia de IA para investigação e resposta a ameaças (disponível por um custo adicional).

Prós

- Experiência perfeita para organizações já comprometidas com a pilha da Microsoft

- Não é necessário nenhum agente adicional para terminais Windows

- Incluído em muitos pacotes de licenciamento do Microsoft 365 E5

Contras

- A qualidade da deteção pode variar fora do ecossistema da Microsoft.

- Podem surgir lacunas em ambientes multicloud dominados pela AWS ou GCP.

- Pode ser complexo de configurar para obter resultados ótimos

- Modelo de licenciamento confuso; recursos completos normalmente exigem E5 ou complementos

- Correlação de alertas mais fraca entre ferramentas de segurança que não são da Microsoft

- O Copilot for Security é um complemento caro

Ideal para

Ambientes centrados na Microsoft que dependem fortemente do Azure AD, Microsoft 365 e Intune. A proposta de valor diminui significativamente em ambientes heterogéneos ou multicloud.

Preços

Frequentemente incluído no Microsoft 365 E5 (aproximadamente US$ 57 por utilizador por mês). O Defender for Endpoint P2 está disponível separadamente por cerca de US$ 5,20 por utilizador por mês. O Copilot for Security tem preço separado.

Classificação Gartner: 4,5/5

5. Sophos XDR / MDR)

Originalmente focada em antivírus e proteção de terminais. Ao longo da última década, a empresa expandiu-se para firewalls de última geração, segurança na nuvem e deteção e resposta geridas, posicionando-se fortemente no mercado médio. A sua plataforma XDR é complementada por uma oferta MDR madura, com adições recentes, incluindo detecção de ameaças de identidade detecção de ameaças resposta (ITDR).

Principais Recursos

- Cobertura MITRE de 100%: alcançou cobertura de detecção de 100% na avaliação MITRE ATT&CK Enterprise 2025.

- Caça às ameaças gerida: O serviço MDR fornece caça às ameaças e resposta a incidentes 24 horas por dia, 7 dias por semana, conduzida por humanos.

- detecção de ameaças à identidade: o ITDR monitoriza o comprometimento de credenciais, a escalação de privilégios e os ataques baseados na identidade.

- Monitorização da dark web: procura credenciais vazadas ou comprometidas associadas à organização.

Prós

- Oferta robusta de MDR para organizações sem SOC 24 horas por dia, 7 dias por semana

- Desempenho competitivo em avaliações independentes

- Ideal para organizações de médio porte, com preços razoáveis

Contras

- Os recursos XDR são mais recentes em comparação com alguns concorrentes; Sophos historicamente conhecida por seus produtos para endpoints e firewalls.

- O ITDR foi lançado no final de 2025 e ainda está em fase de maturação.

- As integrações de terceiros estão a melhorar, mas são menos abrangentes do que as dos grandes fornecedores.

- Alguns utilizadores relatam um desempenho mais lento da consola em grande escala

- Recursos avançados geralmente exigem uma adesão mais profunda ao Sophos .

- A personalização dos relatórios é limitada em comparação com plataformas SIEM dedicadas.

Ideal para

Organizações de médio porte que buscam recursos robustos de detecção e resposta sem a necessidade de construir um SOC interno completo, especialmente aquelas preocupadas com ataques baseados em identidade.

Preços: contacte o departamento comercial

Classificação Gartner: 4,5 / 5

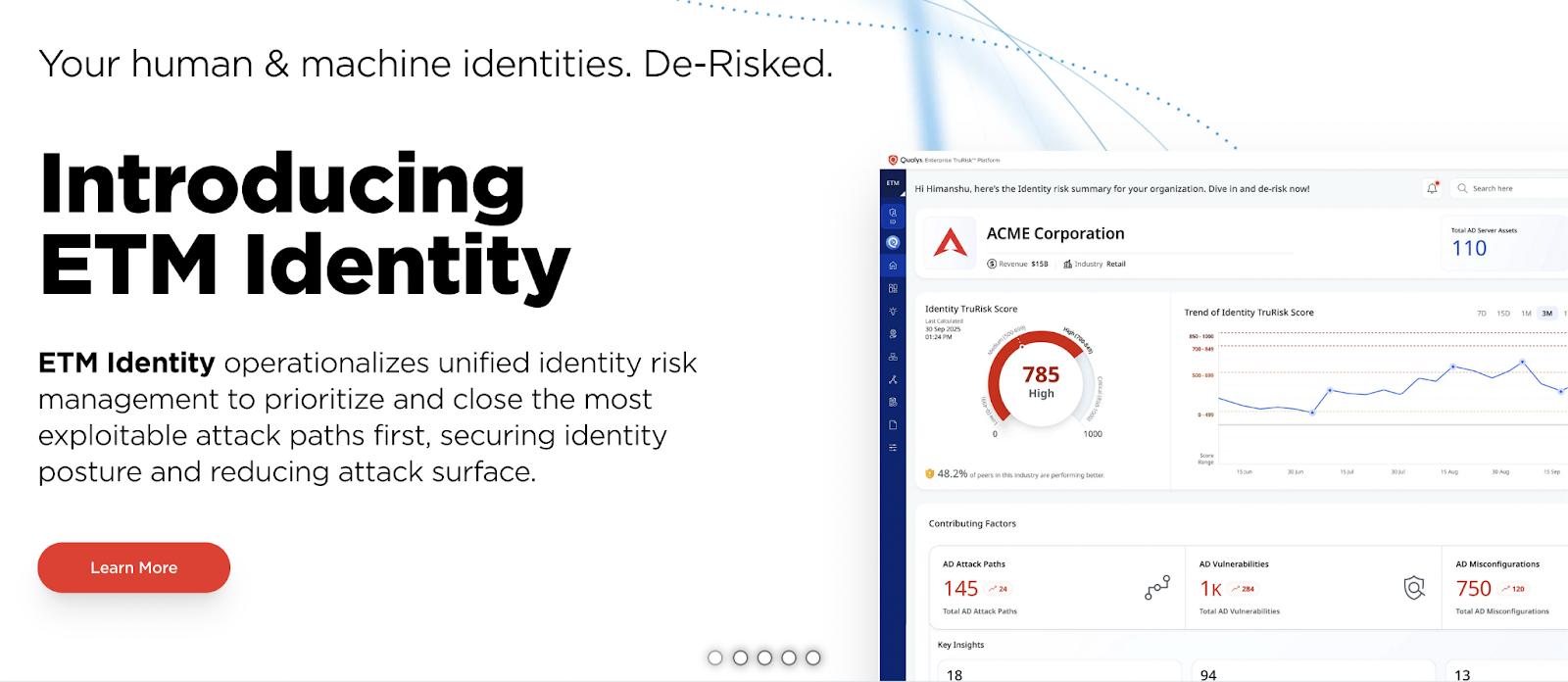

6. Qualys

Mais conhecida pelo gerenciamento de vulnerabilidades serviço. A sua plataforma VMDR (gerenciamento de vulnerabilidades, deteção e resposta) combina a descoberta contínua de ativos com a avaliação de vulnerabilidades, priorização de riscos e correção integrada em ambientes de TI, OT, nuvem e IoT.

Principais Recursos

- Pontuação TruRisk: vai além do CVSS ao levar em consideração a disponibilidade de exploração, armamento ativo, criticidade dos ativos e contexto de exposição.

- Amplitude de deteção: abrange mais de 103 000 CVEs, com alegações de identificação de vulnerabilidades críticas até 16 horas antes dos concorrentes.

- Fontes de deteção de vulnerabilidades: identifica onde cada vulnerabilidade foi descoberta, seja por meio de agente, verificação de perímetro ou scanner interno.

Prós

- Cobertura profunda e madura de deteção de vulnerabilidades

- priorização baseada em risco reduzir o ruído dos alertas.

- visibilidade de ativos unificada visibilidade de ativos ambientes híbridos e heterogéneos

Contras

- Focado principalmente na vulnerabilidade; não substitui o XDR ou o SIEM para detecção comportamental

- A implantação de agentes pode ser complexa em ambientes grandes ou altamente segmentados.

- O desempenho da digitalização pode afetar os sistemas de produção se não for cuidadosamente ajustado.

- A interface do utilizador e o fluxo de trabalho têm uma curva de aprendizagem

- A configuração dos relatórios requer frequentemente um esforço inicial significativo.

- Algumas integrações requerem a contratação de serviços profissionais.

Ideal para

Organizações onde gerenciamento de vulnerabilidades fundamental para o programa de segurança, especialmente aquelas que exigem visibilidade abrangente em infraestruturas híbridas que abrangem ambientes de TI e IoT.

Preços: contacte o departamento comercial

Classificação Gartner: 4,4/5

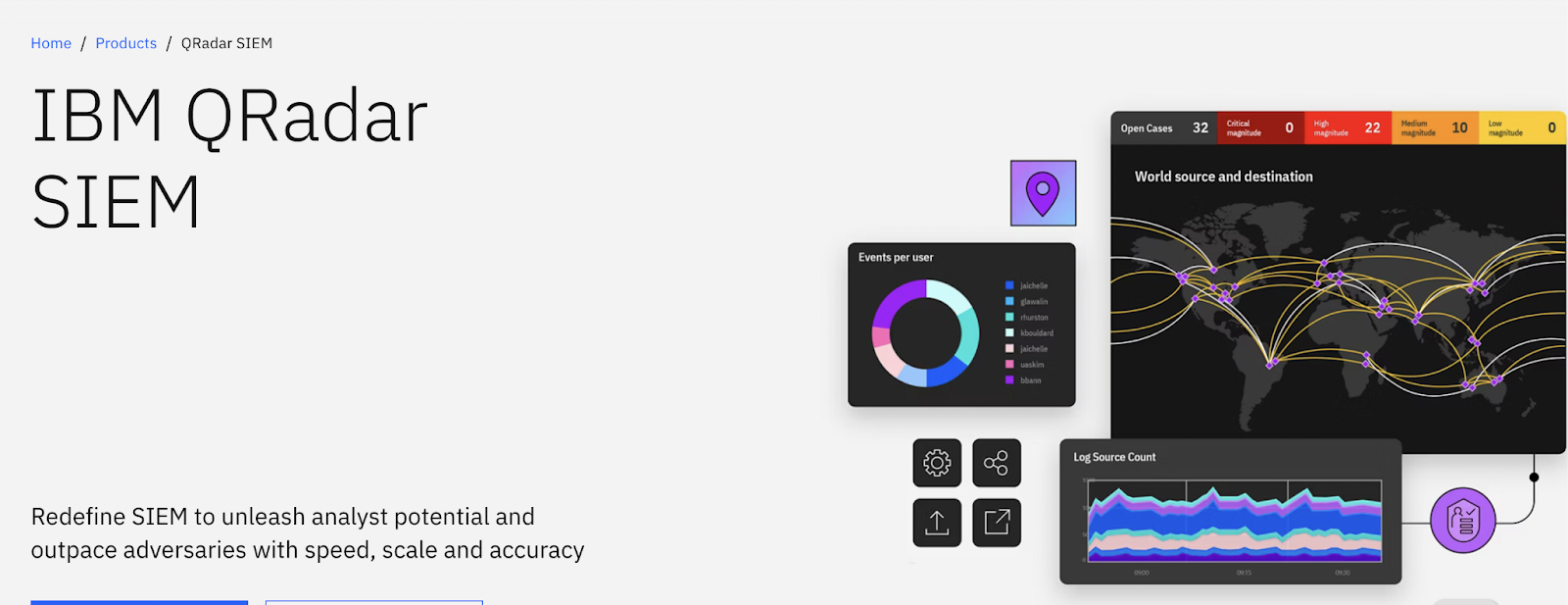

7. IBM Security (QRadar Suite)

O QRadar Suite da IBM Security é uma plataforma SIEM estabelecida há muito tempo que evoluiu para uma oferta XDR mais ampla, apoiada por décadas de experiência em operações de segurança empresarial. Posicionado dentro do portfólio de segurança mais amplo da IBM, o QRadar enfatiza a análise de logs em grande escala, relatórios de conformidade e detecção de ameaças assistida por IA.

Principais Recursos

- Análise de registos em grande escala: concebida para lidar com volumes extremamente elevados de registos, refletindo as décadas de experiência da IBM na operação de SIEMs em grandes empresas.

- Integração com a IA Watson: utiliza análises baseadas em IA para detecção de anomalias triagem automatizada.

- Experiência unificada do analista: o QRadar Suite consolida os recursos SIEM, SOAR e XDR em um único fluxo de trabalho.

- Threat Intelligence: integra Threat Intelligence IBM X-Force diretamente na deteção e investigação.

Prós

- Lida eficazmente com requisitos massivos de ingestão e retenção de registos

- Forte capacidade de conformidade, auditoria e relatórios

- Um extenso ecossistema de integrações de terceiros

Contras

- Operacionalmente pesado e muitas vezes requer pessoal dedicado para manutenção

- A complexidade pode sobrecarregar equipas de segurança mais pequenas

- As implementações locais exigem um investimento significativo em infraestrutura.

- As atualizações e o ajuste das regras de detecção podem ser lentos

- O modelo de licenciamento é complexo e difícil de prever.

- As ofertas QRadar Cloud têm um conjunto de funcionalidades diferente e, por vezes, reduzido.

Ideal para

Grandes empresas com ambientes heterogéneos e equipas dedicadas a operações de segurança, particularmente aquelas que já têm relações com a IBM ou infraestruturas significativas de mainframe e híbridas.

Preços: contacte o departamento comercial

Classificação Gartner: 4,3/5

8. Cisco (XDR / Cloud de segurança)

O XDR da Cisco, fornecido através da Cisco Security Cloud, visa unificar a deteção e a resposta, correlacionando a telemetria em todo o extenso portfólio da Cisco, incluindo segurança na nuvem de rede, e-mail, terminais e segurança na nuvem . A força da plataforma reside na profunda visibilidade da rede e Threat Intelligence, particularmente para organizações que já investiram fortemente na infraestrutura da Cisco.

Principais Recursos

- Visibilidade da rede: Enriquece as detecções com dados de fluxo de rede ao executar a infraestrutura de rede Cisco.

- Integração SecureX: atua como uma camada de orquestração que conecta vários produtos de segurança da Cisco em um fluxo de trabalho unificado.

- Inteligência Talos: Aproveita Threat Intelligence uma das maiores equipas comerciais de pesquisa de ameaças do setor.

- Segurança de e-mail: Fornece detecção de ameaças integrada detecção de ameaças de e-mail detecção de ameaças Cisco Secure Email.

Prós

- Visibilidade incomparável ao nível da rede para ambientes centrados na Cisco

- Threat Intelligence de alta qualidade Threat Intelligence Cisco Talos

- Forte alavancagem dos investimentos existentes em infraestrutura da Cisco

Contras

- Os recursos XDR ainda estão em fase de maturação após a Splunk

- Integração contínua e incerteza quanto ao roteiro do produto

- A deteção de terminais é menos madura do que a visibilidade baseada na rede

- A implementação pode ser complexa em ambientes híbridos e multicloud.

- O valor total requer um compromisso mais profundo com o ecossistema da Cisco.

- Algumas sobreposições de produtos e esforços de consolidação ainda estão em andamento.

Ideal para

Organizações com investimentos significativos em redes Cisco que desejam estender a telemetria da infraestrutura existente para detecção e resposta de segurança. Os compradores devem avaliar cuidadosamente como Splunk evolui.

Preços

Preços personalizados, frequentemente incluídos nos Contratos Empresariais da Cisco. Os preços dos produtos independentes variam bastante, dependendo do tamanho e do âmbito da implementação.

Classificação Gartner: 4,7/5

9. Trend Micro (Vision One)

A Trend Micro é referência em segurança de terminais há décadas e fez uma transição bem-sucedida para uma plataforma XDR completa com o Vision One. A plataforma se destaca na correlação de dados entre terminais, servidores, e-mails, redes e cargas de trabalho na nuvem, com um ponto forte específico no rastreamento de cadeias de ataques que abrangem vários vetores.

Principais Recursos

- Detecção entre camadas: rastreia cadeias de ataques em cenários de e-mail para endpoint para servidor, conectando atividades relacionadas em incidentes unificados.

- Informações sobre riscos: quantifica a exposição da organização a riscos em toda a superfície de ataque com recomendações priorizadas.

- Investigação na bancada de trabalho: oferece uma consola unificada para triagem de alertas e investigação de incidentes em todas as fontes de telemetria.

- IntegraçãoCloud : amplia a cobertura para contentores, funções sem servidor e cargas de trabalho na nuvem.

Prós

- Forte correlação entre e-mails e vetores de ataque a terminais.

- Longo histórico e maturidade em proteção de terminais (líder do Quadrante Mágico da Gartner por 20 vezes).

- Modelos de preços competitivos e flexíveis, muitas vezes mais económicos do que outros concorrentes XDR de primeira linha.

- Amplo suporte para sistemas operacionais antigos, juntamente com ambientes modernos nativos da nuvem.

Contras

- Os recursos container Cloud e container foram adicionados posteriormente ao pacote.

- As organizações que investiram fortemente no Kubernetes podem considerar a profundidade da detecção insuficiente em comparação com ferramentas especializadas.

- Alguns utilizadores relatam que as taxas de falsos positivos exigem ajustes manuais contínuos.

- As integrações de terceiros são menos abrangentes do que as dos fornecedores de ecossistemas de plataformas maiores.

- O agente pode consumir muitos recursos em hardware de terminais mais antigos.

Ideal para

Organizações onde o e-mail e os terminais são os principais vetores de ataque, especialmente aquelas que já utilizam produtos da Trend Micro e desejam uma experiência XDR consolidada e de alta visibilidade.

Preços: Para obter cotações exatas, entre em contacto com o departamento de vendas.

Classificação da Gartner: 4,7/5

10. Fortinet Estrutura de Segurança)

Mais conhecida pelos seus firewalls FortiGate, Fortinet para uma plataforma de segurança abrangente sob a égide da Security Fabric. A plataforma unifica a segurança de rede, a proteção de terminais e a visibilidade da carga de trabalho na nuvem, oferecendo um ecossistema altamente integrado que se destaca em ambientes onde a deteção ao nível da rede e a segurança OT (Tecnologia Operacional) são prioridades máximas.

Principais Recursos

- FortiGuard Labs Intelligence: Processa mais de 100 mil milhões de eventos de segurança diariamente para fornecer Threat Intelligence em tempo real, impulsionada por IA, Threat Intelligence toda a estrutura.

- Detecção ao nível da rede: a integração profunda entre as firewalls FortiGate e a pilha de detecção mais ampla permite uma visibilidade correlacionada em todo o tráfego de rede.

- OT e segurança industrial: Recursos específicos para proteger sistemas de controlo industrial (ICS) e ambientes SCADA, incluindo hardware robusto.

- Integração SASE unificada: combina segurança de rede local com funcionalidade Secure Access Service Edge fornecida pela nuvem para forças de trabalho híbridas.

Prós

- O melhor desempenho da categoria para organizações que já utilizam a infraestrutura Fortinet .

- Uma das poucas plataformas com suporte nativo e profundo para ambientes industriais e de produção.

- Os chips SPU (Unidade de Processamento de Segurança) personalizados oferecem um rendimento superior em comparação com os concorrentes que utilizam apenas software.

- Embora seja proprietário, o «Fabric» abrange mais áreas (WLAN, LAN, SD-WAN e Endpoint) do que quase qualquer outro fornecedor individual.

Contras

- Vendor lock-in: o valor da plataforma é maior quando se utiliza umaFortinet ; a integração comFortinet geralmente requer "conectores de malha" complexos.

- Complexidade da interface: As consolas de gestão (FortiManager/FortiAnalyzer) oferecem um controlo profundo, mas são conhecidas por uma curva de aprendizagem mais acentuada e uma interface de utilizador mais tradicional.

- Maturidade do endpoint: Embora estejam a melhorar, o FortiClient e o FortiEDR são frequentemente vistos como secundários em relação aos seus poderosos recursos de segurança de rede.

- Atrito no licenciamento: os utilizadores frequentemente relatam que navegar pelos vários níveis de suporte e licenças de recursos pode ser complicado.

Ideal para

Organizações com infraestrutura Fortinet significativa, particularmente aquelas nos setores de manufatura, energia ou serviços públicos, onde a segurança OT e a segmentação de rede são críticas.

Preços: contacte o departamento comercial para obter um orçamento

Classificação Gartner: 4,6/5

Conclusão

Escolher as ferramentas de cibersegurança certas em 2026 não tem tanto a ver com procurar o maior número de funcionalidades, mas sim com adequar as capacidades de deteção à forma como os seus sistemas são realmente construídos e operados.

À medida que as superfícies de ataque se expandem por terminais, infraestrutura em nuvem, identidades e código de aplicativos, as equipas de segurança precisam de ferramentas que revelem riscos reais, reduzam o ruído e se encaixem nos fluxos de trabalho existentes, em vez de os tornar mais lentos.

As plataformas nesta lista destacam-se em diferentes domínios, desde deteção de terminais e redes até gerenciamento de vulnerabilidades visibilidade orientada por SIEM. Aikido destaca-se por se concentrar nos pontos onde os riscos modernos são introduzidos em código, dependências, infraestrutura e tempo de execução, e por tornar a correção prática por meio de triagem automatizada e correções claras. Se procura melhorar a cobertura de segurança sem adicionar complexidade ou fadiga de alertas, Aikido um ponto de partida sólido.

Quer ver como Aikido se adapta ao seu ambiente? Comece gratuitamente ou marque uma demonstração para explorar como ele ajuda as equipas a encontrar e corrigir riscos reais mais rapidamente.