A integração contínua e a entrega ou implementação contínua tornaram-se a espinha dorsal do desenvolvimento de software moderno, automatizando o caminho desde o commit do código até à implementação em produção. À medida que as equipas lançam software mais rapidamente, a automatização tornou-se fundamental para a forma como as aplicações são criadas e entregues, com 68% dos programadores a referirem ter CI/CD, DevOps e testes automatizados disponíveis na sua organização, de acordo com a Stack Overflow. Esta adoção generalizada tornou o pipeline um multiplicador de produtividade e uma parte crítica da cadeia de fornecimento de software.

Ao mesmo tempo, o aumento da velocidade introduz novos riscos. Um segredo vazado, uma dependência vulnerável ou uma configuração insegura podem se mover através de sistemas automatizados tão rapidamente quanto um código legítimo. O desafio para as equipas é integrar a segurança sem retardar a entrega, usando ferramentas que fornecem feedback rápido, preciso e acionável dentro dos fluxos de trabalho existentes. Este guia examina segurança CI/CD principais segurança CI/CD para 2026, comparando seus pontos fortes, limitações e casos de uso ideais para ajudar as equipas a escolher uma abordagem que ofereça suporte tanto à velocidade quanto à segurança.

O que é CI/CD?

CI/CD é um termo genérico usado para descrever os processos automatizados para integrar alterações de código, testar aplicações e entregar software para produção.

A integração contínua é a prática de mesclar frequentemente alterações de código em um repositório partilhado, onde compilações e testes automatizados validam cada alteração.

A entrega contínua é a prática de preparar automaticamente alterações de código validadas para lançamento, enquanto a implementação contínua amplia isso, implementando automaticamente essas alterações na produção sem aprovação manual.

Juntos, eles formam um pipeline simplificado que move o código da estação de trabalho do programador para a produção em etapas pequenas, repetíveis e confiáveis. Ao automatizar a integração, os testes e o lançamento, o CI/CD reduz o erro humano, encurta os ciclos de feedback e permite que as equipas enviem as alterações mais rapidamente.

O que procurar nas ferramentas modernas de CI/CD

Para criar uma comparação útil, avaliamos cada ferramenta com base nos critérios mais importantes para uma segurança CI/CD contínua:

- Experiência do programador: com que facilidade a ferramenta se integra no pipeline e fornece feedback aos programadores?

- Âmbito da verificação: Que tipos de vulnerabilidades a ferramenta consegue detetar (por exemplo, código, dependências, secrets, contentores)?

- Precisão e redução de ruído: Ele revela ameaças reais e de alta prioridade ou sobrecarrega as equipas com falsos positivos?

- Ação: A ferramenta oferece orientações claras para correção ou até mesmo correções automatizadas?

- Escalabilidade e Precificação: A ferramenta pode suportar uma organização em crescimento e seu modelo de precificação é transparente?

As 5 melhores segurança CI/CD

Aqui está nossa lista selecionada das principais ferramentas para incorporar segurança diretamente no seu pipeline de CI/CD.

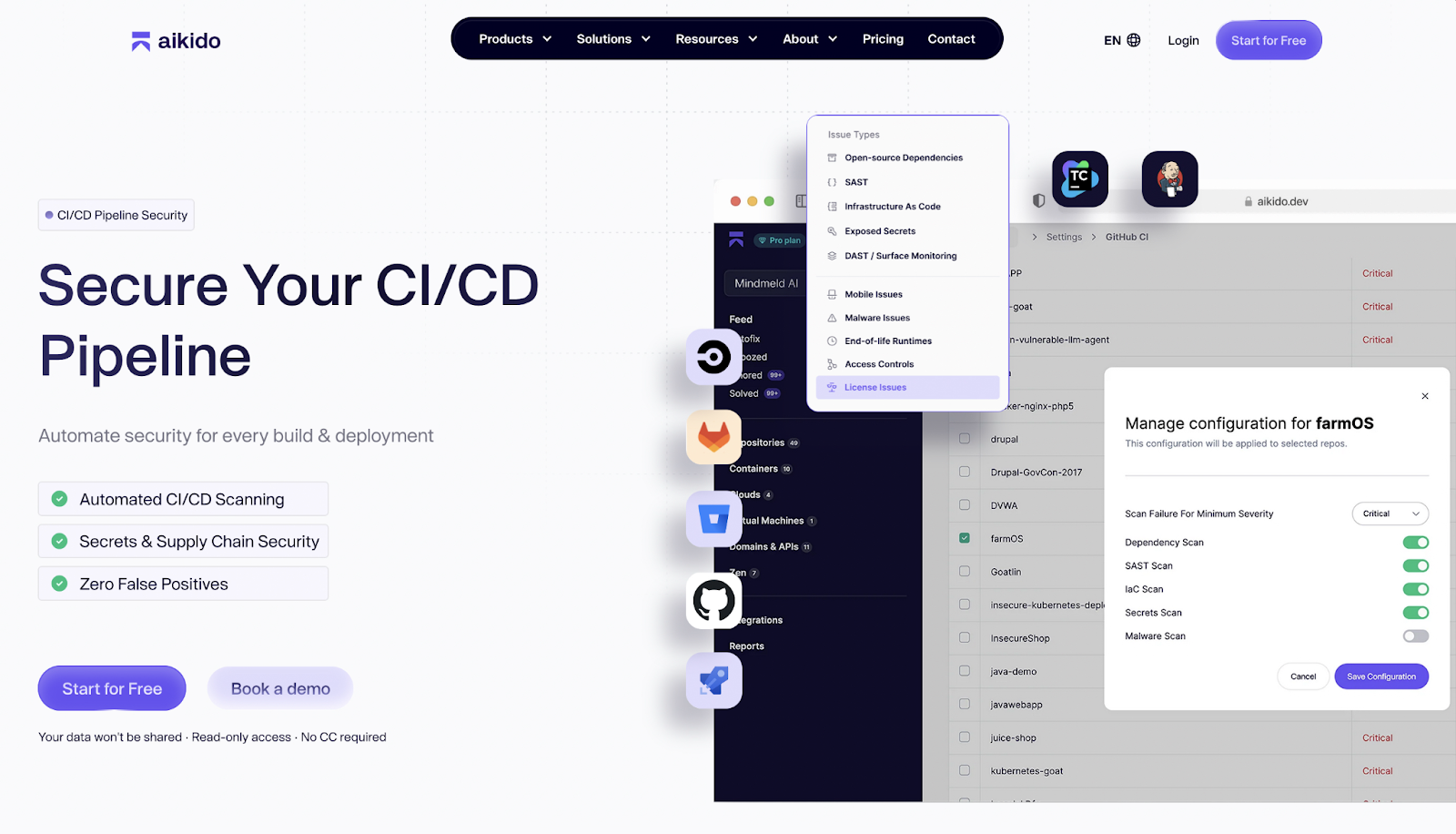

1. Aikido Security

Aikido é uma plataforma de segurança projetada para proteger o pipeline de CI/CD sem retardar a entrega. Ela se integra diretamente aos fluxos de trabalho de CI/CD e sistemas de controlo de código-fonte existentes, permitindo que as equipas detectem e corrijam problemas de segurança à medida que o código passa por compilações, testes e implementações. Em vez de tratar a segurança como uma etapa separada, Aikido a Aikido diretamente no pipeline, onde as decisões já estão sendo tomadas. Ao contrário de outras ferramentas, nas quais é necessário fazer alterações no CI/CD para todos os repositórios usando uma CLI, com Aikido não é necessário.

No nível do pipeline, Aikido varreduras automatizadas em cada compilação, integrando-se a ferramentas como GitHub, GitLab, Jenkins e outros sistemas de CI/CD. Código, dependências, secrets e definições de infraestrutura são verificados o mais cedo possível, ajudando as equipas a detectar vulnerabilidades antes que elas sejam mescladas ou implementadas. Esse ciclo de feedback antecipado reduz o retrabalho e evita que alterações inseguras avancem para as etapas posteriores.

Aikido grande ênfase à segurança da cadeia de suprimentos dentro do CI/CD. Além da tradicional verificação de vulnerabilidades de dependências, ele também detecta pacotes maliciosos e malware, bloqueando dependências comprometidas antes que elas entrem no pipeline. Isso ajuda as equipas a se defenderem contra ataques à Supply chain cada vez mais comuns ataques à Supply chain exploram processos de compilação confiáveis.

As descobertas de segurança são apresentadas diretamente onde os programadores trabalham. Aikido comentários em linha para secrets, SAST e problemas de IaC diretamente em pull requests e merge requests, apontando para as linhas exatas de código que precisam de atenção. As equipas também podem definir políticas para bloquear automaticamente PRs ou MRs quando riscos críticos são detetados, transformando o pipeline de CI/CD num ponto de aplicação, em vez de apenas uma superfície de relatório.

Em tudo isso, Aikido em reduzir o ruído. As descobertas são priorizadas com base na acessibilidade e no risco real, garantindo que os programadores vejam apenas questões acionáveis. Isso mantém o feedback de segurança rápido, relevante e alinhado com o ritmo dos fluxos de trabalho modernos de CI/CD.

Principais Recursos:

- Verificação automatizada de CI/CD: integra-se com GitHub, GitLab, Jenkins e outras ferramentas de CI/CD para detetar problemas em cada compilação, permitindo a deteção precoce de vulnerabilidades antes que o código entre em produção.

- Segurança da cadeia de abastecimento: verifica dependências em busca de vulnerabilidades e malware para impedir que pacotes comprometidos entrem no pipeline.

- Secrets : identifica chaves API, senhas e tokens codificados para evitar vazamentos no processo de CI/CD.

- Testes de segurança de aplicações estáticas SAST): Detecta problemas de segurança comuns no código, como injeção de SQL, XSS e padrões de codificação inseguros, impedindo que códigos inseguros cheguem à produção.

- Análise de Infraestrutura como Código (IaC): analisa modelos de IaC em busca de configurações incorretas, riscos de segurança e problemas de conformidade antes da implementação.

- Baixo índice de falsos positivos: fornece apenas resultados acionáveis, minimizando ruídos e trabalho desnecessário de triagem.

- Feedback do programador em linha: adiciona comentários em linha diretamente em pull requests e merge requests, fornecendo aos programadores feedback preciso sobre segurança ao nível da linha dentro dos seus fluxos de trabalho existentes.

- Aplicação de políticas: permite que as equipas definam regras de segurança que bloqueiam automaticamente PRs ou MRs com riscos críticos, garantindo que os padrões de segurança sejam aplicados de forma consistente.

Prós:

- Integração perfeita em pipelines de CI/CD com ferramentas comuns como GitHub e Jenkins.

- Consolida vários controlos de segurança num único fluxo de trabalho, reduzindo a alternância de contexto.

- A priorização inteligente revela as vulnerabilidades mais importantes para os programadores.

- Suporta automação com sugestões de correção assistidas por IA, acelerando os ciclos de correção.

- Combina várias segurança CI/CD num único fluxo de trabalho

- Aplicação baseada em políticas sem atrasar a entrega

Ideal para:

- Equipes de desenvolvimento que desejam incorporar a segurança desde o início nos pipelines de CI/CD.

- Organizações que pretendem automatizar a deteção e correção de vulnerabilidades em códigos, dependências e infraestruturas.

- Líderes de segurança que buscam visibilidade dos riscos sem criar gargalos ou fadiga de alertas.

Preços: Plano gratuito para sempre com planos pagos de tarifa fixa para utilizadores adicionais ou funcionalidades avançadas.

Classificação Gartner: 4.9/5

2. Anchore

Anchore uma plataforma container utilizada em pipelines de CI/CD para gerar SBOMs, analisar container e aplicar controlos baseados em políticas antes da implementação. Centra-se em proteger a cadeia de fornecimento de software, identificando vulnerabilidades, problemas de conformidade e configurações incorretas antes que os contentores cheguem à produção.

Principais Funcionalidades:

- Container profunda Container : verifica container camada por camada, produzindo SBOMs detalhadas e verificando vulnerabilidades conhecidas (CVEs).

- Aplicação baseada em políticas: políticas personalizadas permitem o bloqueio de imagens com CVEs de alta gravidade ou imagens base não aprovadas.

- SBOM : Cria e gere automaticamente SBOMs para container .

- Registo e integração CI/CD: integra-se com container e ferramentas CI/CD para automatizar a verificação ao longo do ciclo de vida do desenvolvimento.

Prós:

- Inspeção rigorosa container e detecção de vulnerabilidades.

- Motor de políticas poderoso para garantir a conformidade e os padrões de segurança.

- Os componentes de código aberto (Syft & Grype) oferecem recursos de digitalização acessíveis.

Contras:

- Focado principalmente na container ; necessita de outras ferramentas para cobertura de código e nuvem.

- A versão empresarial pode ser complexa de configurar e gerir.

- Funcionalidade limitada fora container .

- A integração com fluxos de trabalhocontainer pode exigir configurações adicionais.

Ideal para:

- Organizações com uso intensivo de aplicações em contentores.

- Equipes de DevOps e segurança aplicando políticas rigorosas às container antes da produção.

Preços:

- Ferramentas gratuitas de código aberto (Syft para SBOMs, Grype para digitalização).

- Anchore oferece funcionalidades avançadas, gestão de políticas e suporte com preços comerciais.

Classificação G2: 4,4 / 5

3. Trivy

Trivy um scanner de segurança de código aberto originalmente desenvolvido pela Aqua Security ser lançado para a comunidade. Ele foi projetado para identificar vulnerabilidades e configurações incorretas em container , infraestrutura como código e dependências de aplicações dentro de pipelines de CI/CD. Trivy amplamente adotado devido à sua execução rápida, requisitos mínimos de configuração e ampla cobertura de riscos de segurança comuns na pré-produção.

Principais Funcionalidades:

- VerificaçãoContainer : deteta vulnerabilidades conhecidas em container , analisando pacotes do sistema operativo e dependências de aplicações antes da implementação.

- Verificação de infraestrutura como código: identifica configurações incorretas no Terraform, manifestos do Kubernetes e outros ficheiros IaC no início do ciclo de vida do desenvolvimento.

- detecção de vulnerabilidades em dependências: Verifica as dependências das aplicações para descobrir CVEs conhecidas em bibliotecas de terceiros.

- Integração CI/CD: Integra-se diretamente com sistemas CI/CD populares, como GitHub Actions, Circle CI e GitLab CI, para verificações de segurança automatizadas.

- Verificações de políticas e configurações: suporta avaliações baseadas em políticas para ajudar as equipas a alinhar as compilações com os requisitos internos de segurança e conformidade.

Prós:

- Digitalização rápida

- Ampla cobertura em contentores, IaC e dependências

- Fácil de integrar nos fluxos de trabalho CI/CD existentes

Contras:

- Focado principalmente na deteção de vulnerabilidades e configurações incorretas

- Orientação limitada sobre remediação em comparação com algumas plataformas comerciais

- Digitalizações grandes podem ficar com ruído sem o ajuste das políticas

- Recursos avançados de governança requerem ferramentas externas

Ideal para:

Equipes que procuram um scanner de segurança leve e rápido para pipelines de CI/CD.

Preço: Gratuito e de código aberto, suporte comercial e ferramentas adicionais disponíveis através Aqua Security.

4. Checkmarx

Checkmarx uma plataforma de testes de segurança de aplicações utilizada em pipelines de CI/CD para identificar vulnerabilidades no código-fonte, dependências de código aberto e infraestrutura como código. É um fornecedor de longa data no mercado de AST e é conhecido principalmente pelas suas capacidades Testes de segurança de aplicações estáticas SAST) e ampla cobertura de linguagens.

Principais Funcionalidades:

- Testes de segurança de aplicações estáticas SAST): Realiza análises estáticas profundas para detetar vulnerabilidades, tais como injeção de SQL, cross-site scripting e outros problemas de segurança ao nível do código, antes de as aplicações serem criadas ou implementadas.

- análise de composição de software SCA): Identifica vulnerabilidades conhecidas e riscos de licença em dependências de código aberto utilizadas pelas aplicações.

- Integração com IDE e fluxo de trabalho do programador: integra-se com IDEs e sistemas CI/CD populares para revelar descobertas mais cedo no processo de desenvolvimento e fornecer orientações de correção.

Prós:

- Análise estática de alta precisão com deteção profunda de vulnerabilidades

- Amplo suporte para linguagens de programação e frameworks

- Plataforma madura adequada para ambientes regulamentados e orientados para a conformidade

Contras:

- Custo elevado em comparação com segurança CI/CD mais leves

- As verificações completas iniciais podem ser lentas em bases de código grandes.

- Um grande volume de achados pode exigir processos de triagem dedicados.

- Complexidade operacional para equipas menores ou menos experientes

Ideal para:

Grandes empresas com programas de segurança de aplicações maduros. Organizações que necessitam de análises estáticas aprofundadas, ampla cobertura de linguagens e governança centralizada integrada aos fluxos de trabalho de CI/CD.

Preços: Entre em contacto com o departamento de vendas

Classificação G2: 4,4 / 5

5. GitGuardian

GitGuardian uma plataforma de segurança focada na deteção e prevenção de vazamentos secrets pipelines de CI/CD e sistemas de controlo de código-fonte. Ele opera principalmente no nível de commit e repositório, ajudando as equipas a identificar credenciais expostas antecipadamente e corrigir vazamentos novos e históricos antes que eles comprometam os processos posteriores.

Principais Recursos:

- Detecção de segredos em tempo real: verifica os commits à medida que são criados e alerta imediatamente os programadores e as equipas de segurança quando secrets detetados secrets .

- Digitalização do repositório histórico: suporta digitalizações completas de repositórios existentes para descobrir secrets anteriormente comprometidos secrets ainda podem representar um risco.

- Integração com controlo de código-fonte: integra-se diretamente com plataformas como GitHub e GitLab para operar nativamente dentro dos fluxos de trabalho de desenvolvimento existentes.

Prós:

- Detecção robusta em tempo real com ciclos de feedback rápidos

- Alta precisão em uma ampla gama de tipos de segredos

- Fluxos de trabalho de remediação úteis para coordenar a resposta

Contras:

- Focado exclusivamente na deteção secreta

- Não cobre vulnerabilidades, contentores ou infraestrutura

- Os preços podem aumentar rapidamente para grandes organizações de engenharia

- Requer emparelhamento com outras segurança CI/CD para uma cobertura mais ampla

Ideal para:

Equipes que utilizam fluxos de trabalho baseados em Git e desejam um controle forte e centralizado sobre a detecção de segredos.

Preços: Nívelgratuito disponível para programadores individuais e pequenas equipes, com planos comerciais cobrados por programador, com recursos adicionais de gestão e colaboração.

Classificação G2: 4,8/5

6. SonarQube

SonarQube notoriedade ao ajudar equipas de desenvolvimento a aplicar padrões consistentes de qualidade de código muito antes de a segurança se tornar uma preocupação de primeira ordem nos pipelines de CI/CD. Com o tempo, ele evoluiu para combinar análise estática da qualidade do código verificações focadas em segurança, permitindo que as equipas identifiquem bugs, problemas de manutenibilidade e riscos de segurança antes que o código seja mesclado ou implementado.

Principais Recursos:

- análise estática de código: Analisa o código-fonte para detectar bugs, problemas de código e vulnerabilidades de segurança no início do ciclo de vida do desenvolvimento.

- Integração CI/CD: Oferece integrações nativas com plataformas CI/CD comuns, como Jenkins, GitLab e Bitbucket, para avaliar continuamente o código em cada compilação.

- Feedback em tempo real para programadores: apresenta as conclusões diretamente aos programadores durante o desenvolvimento, ajudando a melhorar as práticas de codificação antes que os problemas se propaguem para as etapas posteriores.

Prós:

- Equilíbrio sólido entre qualidade do código e análise de segurança

- Integração estreita com CI/CD e fluxos de trabalho de programadores

- Eficaz na melhoria da manutenção do código a longo prazo

Contras:

- A profundidade da segurança é limitada em comparação com SAST dedicadas

- Requer ajustes para reduzir o ruído em bases de código grandes ou antigas

- Algumas funcionalidades avançadas requerem edições comerciais

- Não foi concebido para substituir plataformas completas de testes de segurança de aplicações.

Ideal para:

Equipes que desejam aplicar controles de qualidade de código e segurança de linha de base diretamente em pipelines de CI/CD.

Preços:

Edição Comunitária disponível como código aberto; planos empresariais requerem contato com o departamento de vendas.

Avaliação G2: 4,5/5

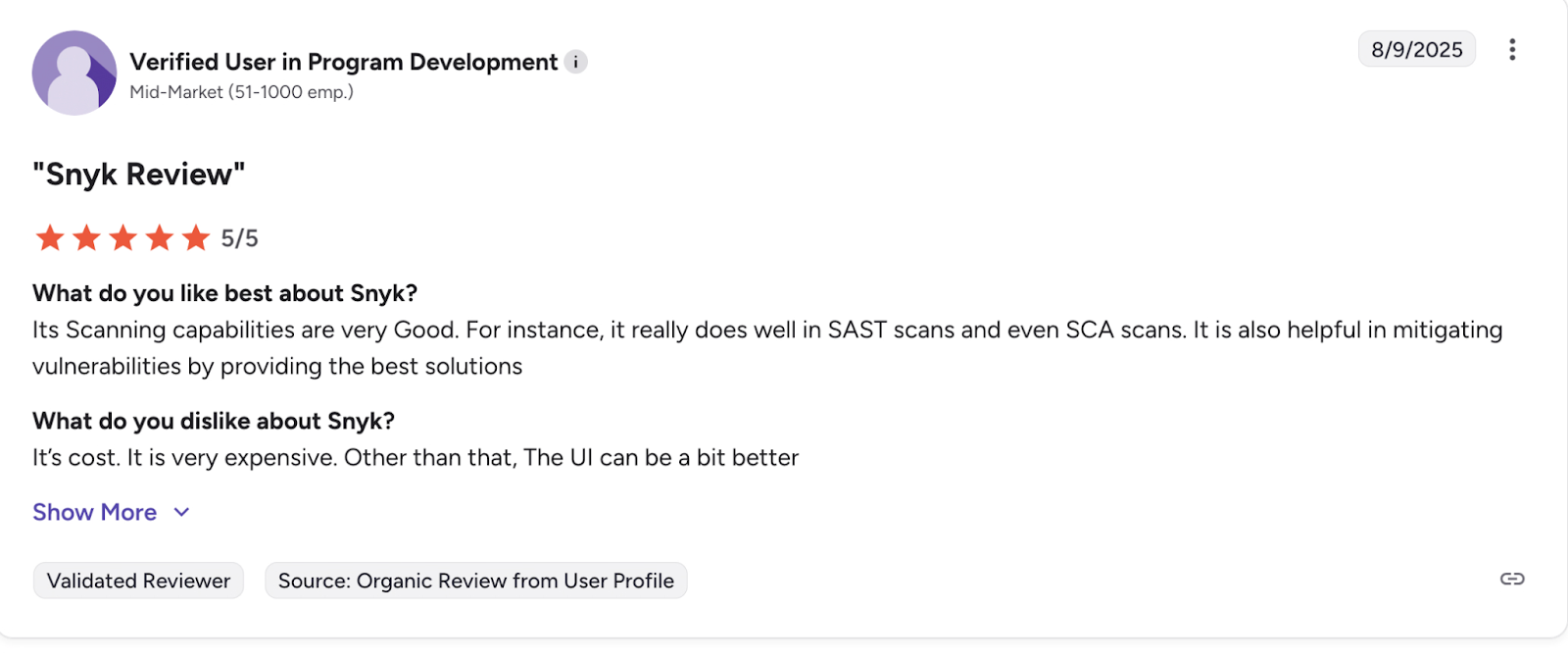

7. Snyk

Snyk uma plataforma de segurança de aplicações focada em desenvolvedores, usada em pipelines de CI/CD para identificar e corrigir vulnerabilidades em código-fonte, dependências de código aberto, container e infraestrutura como código. Ele foi projetado para detectar problemas de segurança antecipadamente e fornecer aos desenvolvedores orientações práticas diretamente em seus fluxos de trabalho.

Principais Funcionalidades:

- Integrações centradas no programador: integra-se com IDEs, CLIs, plataformas de controlo de código-fonte e ferramentas de CI/CD para fornecer feedback rápido durante as fases de desenvolvimento e compilação.

- Varredura multidomínio: suporta SAST, SCA, varredura container e análise de IaC como parte dos fluxos de trabalho de CI/CD.

- Orientação prática para correção: fornece conselhos de correção, caminhos de atualização de dependências e remediação automatizada para tipos de problemas suportados.

- Inteligência de vulnerabilidade proprietária: utiliza uma base de dados de vulnerabilidades selecionada que frequentemente complementa ou melhora as fontes CVE públicas.

Prós:

- Sólida experiência em desenvolvimento com integrações de fluxo de trabalho rigorosas

- Orientações claras sobre correções reduzem o tempo necessário para reparar

- Ampla cobertura em segurança CI/CD comuns segurança CI/CD

Contras:

- Os custos podem aumentar rapidamente à medida que o tamanho da equipa e a escala de utilização aumentam

- O volume de alertas ainda pode ser elevado em bases de código grandes ou antigas.

- O conjunto de produtos pode parecer fragmentado entre diferentes scanners

- Algumas funcionalidades avançadas de correção requerem planos de nível superior

Ideal para:

Equipes de desenvolvimento que desejam feedback de segurança incorporado diretamente nos fluxos de trabalho diários.

Organizações que buscam integrar código, dependência, container e varredura IaC CI/CD sem grande sobrecarga operacional.

Preços: Nível gratuito disponível para programadores individuais e pequenos projetos, planos comerciais com preços baseados no número de programadores e recursos habilitados.

Classificação G2: 4,5/5

Escolhendo a ferramenta CI/CD certa para a sua equipa

O CI/CD existe para garantir que os processos sejam repetíveis e seguidos do início ao fim. Neste artigo, abordámos algumas das principais segurança CI/CD , todas integradas com as plataformas de hospedagem de código-fonte mais populares. No entanto, as verificações são apenas o começo.

Em 2026, a aceleração e automação do pipeline não vão a lugar nenhum. Anteriormente, abordámos brevemente uma direção emergente chamada pentest contínuo, uma abordagem que permite que as técnicas de teste de penetração sejam automatizadas e incorporadas em pipelines de CI/CD, ajudando as equipas a identificar caminhos exploráveis mais cedo e reduzir a exposição entre lançamentos.

Aikido ajuda a preencher essa lacuna ao incorporar controlos de segurança diretamente nos fluxos de trabalho de CI/CD, permitindo que as equipas identifiquem riscos reais e acionáveis à medida que o código passa pelo pipeline.

Perguntas frequentes (FAQs)

O que é segurança CI/CD?

segurança CI/CD a prática de integrar verificações de segurança diretamente em pipelines de integração contínua e entrega ou implementação contínua. Ela se concentra na identificação de vulnerabilidades, configurações incorretas e vazamento secrets do processo de entrega de software, antes que o código chegue à produção.

Por que o CI/CD é um ponto de controlo de segurança crítico?

Os pipelines de CI/CD automatizam o caminho desde o commit do código até a implementação, o que significa que um único erro pode se propagar rapidamente por todos os ambientes.

Que tipos de ferramentas de segurança se integram com pipelines de CI/CD?

segurança CI/CD relevante para equipas de todos os tamanhos. As equipas menores beneficiam da automação porque muitas vezes carecem de recursos de segurança dedicados, enquanto as organizações maiores dependem da segurança CI/CD aplicar controlos consistentes em muitos repositórios e equipas.

segurança CI/CD substituem os testes de segurança manuais?

segurança CI/CD não substituem os testes de segurança manuais. Elas são projetadas para automatizar verificações repetíveis e detectar problemas comuns e de alto impacto antecipadamente. Revisões manuais, modelagem de ameaças e testes de penetração conduzidos por humanos ainda são necessários para análises mais profundas e cenários de ataque complexos.

O que é pentest contínuo?

pentest contínuo uma abordagem automatizada para testes de penetração que é executada repetidamente como parte do ciclo de vida de entrega de software. Ele integra técnicas de teste de penetração em pipelines de CI/CD para testar continuamente novas versões e identificar caminhos exploráveis mais cedo, em vez de depender exclusivamente de testes periódicos e pontuais.

Como pentest contínuo se pentest contínuo na segurança CI/CD?

pentest contínuo segurança CI/CD tradicional segurança CI/CD na explorabilidade em vez de descobertas individuais. Ele complementa os scanners existentes, ajudando as equipas a compreender como as vulnerabilidades podem ser encadeadas.

Como as equipas evitam o abrandamento dos pipelines de CI/CD com verificações de segurança?

As equipas evitam lentidão utilizando ferramentas que suportam varredura incremental, baixos índices de falsos positivos e integrações nativas do pipeline.

O que as equipas devem procurar ao escolher uma segurança CI/CD ?

As equipas devem avaliar onde uma ferramenta é executada no pipeline, que tipos de riscos ela detecta, quão ruidosos são os resultados e quão bem ela se integra aos fluxos de trabalho existentes dos programadores. Também é importante entender o que a ferramenta não cobre, para que as lacunas possam ser preenchidas com soluções complementares.

Como Aikido se Aikido na segurança CI/CD?

Aikido na segurança de pipelines CI/CD segurança de pipelines verificações automatizadas em código, dependências, infraestrutura como código, contentores e secrets nos fluxos de trabalho dos programadores. Ele enfatiza baixos índices de falsos positivos e descobertas acionáveis para ajudar as equipas a lidar com riscos reais sem interromper a entrega.

segurança CI/CD é relevante segurança CI/CD para grandes organizações?

segurança CI/CD relevante para equipas de todos os tamanhos. As equipas menores beneficiam da automação porque muitas vezes carecem de recursos de segurança dedicados, enquanto as organizações maiores dependem da segurança CI/CD aplicar controlos consistentes em muitos repositórios e equipas.