Introdução

Líderes de engenharia com foco em segurança frequentemente comparam SonarQube com Checkmarx ao escolher uma ferramenta de análise de código. Ambas as soluções fazem varredura do código-fonte em busca de problemas, mas atendem a necessidades diferentes. SonarQube surgiu da qualidade e manutenibilidade de código, adicionando verificações de segurança básicas ao longo do tempo. Checkmarx é uma plataforma empresarial de Testes de segurança de aplicações estáticas (SAST) construída puramente para encontrar vulnerabilidades. Equipes, desde startups de rápido crescimento até grandes empresas, consideram essas ferramentas para detectar bugs e falhas de segurança precocemente no desenvolvimento.

Cada ferramenta se sobrepõe na análise estática de código, mas seu foco principal diverge. SonarQube visa a saúde do código – detectando bugs, code smells e problemas de segurança simples para manter o código limpo. Checkmarx aprofunda-se na segurança, caçando vulnerabilidades complexas através de análise de fluxo de dados e regras de conformidade.

Esta comparação explora SonarQube vs Checkmarx da perspectiva de um CTO/líder de AppSec, examinando como se adequam a diferentes tamanhos de equipe e objetivos de segurança.

TL;DR

SonarQube e Checkmarx abordam a segurança de código, mas de pontos de vista opostos. SonarQube é rápido e amigável para desenvolvedores, mas limitado em profundidade; Checkmarx é completo, mas pesado, ruidoso e caro. Aikido Security combina cobertura profunda com uma experiência de desenvolvedor limpa — menos falsos positivos, configuração mais rápida e tudo em uma única plataforma — tornando-o a melhor escolha para equipes modernas que desejam segurança séria sem a complexidade.

Visão Geral de Cada Ferramenta

SonarQube (Qualidade de Código com Segurança Básica)

SonarQube é mais conhecido como uma plataforma de qualidade de código. Foi pioneiro em inspeções contínuas de código, medindo o quão “limpo” o código é com métricas para duplicação, complexidade e cobertura de testes unitários. Ao longo dos anos, SonarQube expandiu-se para a segurança, adicionando regras de vulnerabilidade estáticas, varredura de Infrastructure-as-Code e Secrets, e outros recursos além da manutenibilidade.

No entanto, permanece uma solução “primeiro a qualidade de código” em vez de uma ferramenta de segurança dedicada. Equipes de desenvolvimento usam SonarQube para aplicar padrões de codificação e detectar bugs ou vulnerabilidades menores precocemente, muitas vezes integrando-o em pipelines de CI para controle de qualidade. SonarQube suporta dezenas de linguagens (Java, C#, JavaScript, Python, etc.) e oferece uma Community Edition gratuita, tornando-o popular para melhorar a higiene do código em diversas bases de código.

Checkmarx (Plataforma SAST de Nível Empresarial)

Checkmarx é uma suite de Testes de Segurança de Aplicações centrada em análise estática profunda de código. Ele faz varredura do código-fonte para descobrir vulnerabilidades como SQL injection, XSS e outros problemas do Top 10 OWASP antes da implantação. Ao contrário das raízes do SonarQube na limpeza de código, Checkmarx foi construído por um fornecedor focado em segurança e se destaca em encontrar falhas de segurança através de análise de taint e conjuntos de regras extensos.

A plataforma ostenta amplo suporte a linguagens e frameworks (mais de 100 tecnologias) e recursos empresariais como relatórios de conformidade e gerenciamento de políticas. Checkmarx pode integrar-se em pipelines de CI/CD e até mesmo em IDEs de desenvolvedores, permitindo varreduras durante a codificação e pré-merge. Sua oferta mais recente “Checkmarx One” estende-se além do SAST para incluir análise de composição de software (análise de dependências de código aberto), segurança de API, verificações de Infrastructure as Code e muito mais em uma plataforma unificada. Em resumo, Checkmarx destina-se a organizações que priorizam testes de segurança completos e possuem recursos para um conjunto de ferramentas mais robusto.

Comparação Recurso por Recurso

Recursos de Segurança

SonarQube: Oferece testes de segurança de aplicações estáticas básicos, mas com profundidade limitada. Ele sinaliza vulnerabilidades comuns de código e “hotspots de segurança” (áreas que precisam de revisão manual) em linguagens como Java, C# e PHP. A Community Edition cobre um subconjunto de regras de segurança, principalmente para essas linguagens principais. Detecção mais avançada (por exemplo, análise de taint para falhas de injeção) requer edições pagas.

As regras de segurança do SonarQube ajudam a detectar problemas óbvios, mas não são abrangentes. Por exemplo, uma análise observou que SonarQube verifica cerca de 89 padrões conhecidos de vulnerabilidade Java, enquanto Checkmarx cobre mais de 300 para Java. Isso significa que SonarQube pode perder muitos exploits complexos que uma ferramenta de segurança dedicada capturaria. É melhor considerado como um suplemento para melhorar a higiene do código com alguma segurança, não uma solução AppSec autônoma.

Checkmarx: Oferece capacidades SAST profundas prontas para uso. Ele analisa fluxos de dados e entradas tainted no código para detectar onde dados fornecidos pelo usuário podem levar a exploits. Checkmarx suporta um vasto conjunto de regras de vulnerabilidade cobrindo injeções, configurações incorretas, problemas criptográficos e muito mais, muitas vezes mapeando resultados para padrões como Top 10 OWASP e categorias CWE. Seu motor de varredura é construído especificamente para segurança, proporcionando uma cobertura de vulnerabilidades muito mais ampla do que as regras do SonarQube. Na prática, as equipes usam Checkmarx para garantir que falhas de segurança críticas sejam detectadas para proteger o negócio e os clientes, não apenas para organizar o código.

Além disso, a plataforma Checkmarx One combina SAST com SCA (para detectar bibliotecas vulneráveis), DAST (testes dinâmicos), segurança de API e varredura IaC para uma postura de segurança mais abrangente. Isso torna Checkmarx uma suite de segurança completa para código, embora muito robusta.

Integração e Fluxo de Trabalho de CI/CD

SonarQube: Concebido para se integrar perfeitamente nos fluxos de trabalho de desenvolvimento. Ele conecta-se a sistemas CI/CD (Jenkins, Azure DevOps, GitLab CI, etc.) para que o código seja automaticamente verificado em cada compilação ou solicitação de pull. Muitas equipas configuram SonarQube um gate de qualidade: se o novo código não atender a determinados padrões (sem novos bugs/vulnerabilidades críticas, cobertura de teste suficiente), o pipeline falha. Isso impede que códigos ruins sejam mesclados. SonarQube oferece integrações amigáveis para desenvolvedores, como o SonarLint (um plugin IDE) para feedback instantâneo durante a codificação.

O resultado é um fluxo de trabalho suave, no qual os programadores veem os problemas nas suas ferramentas normais e podem corrigi-los antes mesmo da fusão do código. A configuração SonarQube a execução do servidor (local ou usando o SonarCloud SaaS) e um scanner no pipeline de CI, mas, uma vez configurado, ele tende a «simplesmente funcionar» com o mínimo de atrito para os programadores.

Checkmarx: Também suporta integração CI/CD e IDE, mas com uma abordagem mais corporativa. As equipes podem integrar varreduras do Checkmarx em pipelines de build e até automatizar o gating (por exemplo, bloquear um release com descobertas de alta severidade). O Checkmarx fornece plugins para IDEs populares como VS Code e IntelliJ, permitindo que os desenvolvedores executem varreduras em seu código e vejam os resultados dentro do editor. No entanto, o impacto prático no fluxo de trabalho pode diferir. As varreduras do Checkmarx são frequentemente mais lentas e com maior consumo de recursos, o que pode não ser executado em cada commit em pipelines de CI rápidas sem ajustes.

Muitas organizações agendam varreduras do Checkmarx diariamente ou em uma pipeline de segurança separada para evitar atrasar os desenvolvedores. A integração é poderosa, mas alguns a consideram menos “leve” do que a do SonarQube. Pode ser necessário esforço para configurar limites de varredura e automação que se adequem à velocidade do seu CI. Em resumo, o Checkmarx pode integrar-se amplamente aos fluxos de trabalho de desenvolvimento, mas alcançar uma experiência fluida pode exigir mais atenção (para lidar com os tempos de varredura e o volume de resultados).

Precisão e Ruído

SonarQube: Prioriza código limpo, mas isso pode introduzir ruído na prática. Os desenvolvedores frequentemente apreciam o SonarQube por identificar problemas, mas alguns reclamam que ele sinaliza muitas coisas menores. Por exemplo, o SonarQube destacará violações de estilo de código ou “code smells” não críticos que não ameaçam verdadeiramente a segurança ou a estabilidade. Em uma avaliação no G2, um usuário observou que o SonarLint (o plugin do SonarQube para IDE) às vezes “sinaliza problemas ignoráveis” e pode ser pouco claro às vezes. Equipes focadas em segurança podem considerar essas descobertas como falsos positivos ou simplesmente ruído. Ajustar o SonarQube é possível (por exemplo, desativar regras), mas pronto para uso, ele pode “sempre sugerir que seu código está errado” até que você o ajuste.

No quesito segurança, as regras mais simples do SonarQube significam que ele realmente produz menos alertas de segurança do que o Checkmarx. Isso pode ser bom (menos ruído), mas também significa que ele pode perder problemas reais – como um usuário do Reddit colocou, “Muitos falsos positivos e a maioria dos bugs reais são perdidos” se você confiar apenas no SonarQube. Em resumo, a análise do SonarQube é ampla (abordando estilo, bugs, etc.), o que pode sobrecarregar os desenvolvedores com avisos de baixa prioridade, embora seu foco limitado em segurança mantenha os alertas verdadeiramente críticos no mínimo. Requer calibração para distinguir o sinal do ruído.

Checkmarx: Conhecido pela alta precisão em teoria, mas na prática pode bombardear as equipes com resultados que precisam de triagem. Sua análise avançada encontra mais vulnerabilidades – e, junto com isso, podem vir mais falsos positivos. Um avaliador do G2 observou que o Checkmarx produz um “Alto número de falsos positivos, a menos que você o adapte cuidadosamente a cada projeto”. Sem um ajuste fino, os desenvolvedores podem perder tempo peneirando problemas que não são reais. Um usuário frustrado do Reddit foi além, dizendo “1% [de] descobertas válidas está... enterrado em 99% de informações inúteis” ao usar o Checkmarx. Isso indica que os conjuntos de regras prontos para uso podem superestimar os problemas, especialmente em grandes e complexas bases de código.

A precisão do Checkmarx melhora significativamente se os engenheiros de segurança investirem tempo na personalização de regras, suprimindo falsos alarmes conhecidos e usando recursos como varredura incremental. Mas isso, por si só, é uma sobrecarga de manutenção. O lado positivo é que os positivos reais são tipicamente bem explicados – o Checkmarx fornece rastreamentos detalhados e contexto para cada descoberta, reduzindo a ambiguidade. Em suma, o Checkmarx lança uma rede ampla (capturando coisas que o SonarQube pode ignorar) ao custo de mais ruído. É poderoso, mas “ruidoso” sem ajuste, enquanto o SonarQube é mais silencioso, mas também menos abrangente.

Cobertura e Suporte a Linguagens

SonarQube: Suporta uma ampla gama de linguagens de programação e possui regras para cada uma. Abrange linguagens populares (Java, C#, JavaScript, Python, TypeScript, C/C++, PHP, Ruby, Kotlin e muitas outras), tornando-o útil para equipes poliglotas. A principal força do SonarQube está nas métricas de qualidade de código e verificações de manutenibilidade nessas linguagens. A cobertura de segurança, embora presente, é mais restrita e frequentemente focada nas linguagens mais críticas para aplicações de negócios (Java, C#, etc.).

Notavelmente, algumas regras de segurança avançadas estão disponíveis apenas em edições pagas para certas linguagens – por exemplo, a Community Edition não possui detecção de falhas de injeção para Python e outras, que a Developer Edition adiciona. Além disso, o SonarQube não cobre vulnerabilidades de dependências de terceiros (SCA) ou ambientes de execução. Se sua stack envolve gerenciar riscos de bibliotecas de código aberto ou escanear código de infraestrutura, o SonarQube sozinho não cobrirá isso. Essencialmente, a cobertura do SonarQube é excelente para qualidade de código e decente para varredura de segurança de linguagens principais, mas deixa lacunas na cobertura de toda a sua stack de aplicação (dependências, configurações de Cloud, etc.).

Checkmarx: Oferece uma das mais amplas coberturas da indústria para varredura de segurança. Ele afirma suportar mais de 100 linguagens de programação e frameworks, incluindo pilares empresariais e até linguagens de nicho ou legadas. Este amplo suporte a linguagens é crucial para grandes organizações com stacks de tecnologia variadas. Para cada linguagem suportada, o Checkmarx mantém regras extensas de consulta de vulnerabilidades, muitas vezes mais numerosas e atualizadas do que o conjunto de regras do SonarQube. Além das linguagens, o Checkmarx One estende a cobertura a riscos de componentes de código aberto (verificações SCA para bibliotecas vulneráveis), testes de segurança de API e problemas de configuração de IaC em Terraform/Kubernetes, tudo sob um único guarda-chuva.

É verdadeiramente uma abordagem de cobertura ponta a ponta para segurança de aplicações. A desvantagem é a complexidade – cobrir tanto significa uma maior carga de configuração e a possibilidade de resultados sobrepostos. Ainda assim, para um programa de segurança que precisa escanear tudo (desde código C++ até scripts CloudFormation), o Checkmarx oferece essa amplitude. O SonarQube exigiria o emparelhamento com outras ferramentas para alcançar uma cobertura semelhante (por exemplo, adicionar uma ferramenta SCA como Snyk para dependências, etc.), enquanto o Checkmarx visa ser abrangente em um único pacote.

Experiência do Desenvolvedor

SonarQube: Geralmente visto como mais amigável ao desenvolvedor. Sua interface e saída focam na clareza – os problemas são categorizados (bugs, vulnerabilidades, code smells) e pontuados por severidade, o que os desenvolvedores acham fácil de navegar. O dashboard do SonarQube fornece tendências e um status de Quality Gate, mas os desenvolvedores frequentemente interagem com ele através de comentários em pull requests ou avisos da IDE, mantendo-os em seu fluxo normal. A configuração inicial do Sonar pode ser feita por um engenheiro DevOps de forma relativamente rápida (especialmente usando o SonarCloud SaaS).

Uma pequena queixa que alguns têm é que a UI do SonarQube pode ser um pouco confusa no início e exige a hospedagem de um servidor para instalações on-premise. Mas muitas avaliações destacam a natureza “fácil de usar” do SonarQube uma vez configurado. Ele executa rapidamente análises incrementais, e as regras podem ser personalizadas para atender às necessidades da equipe sem muito trabalho. Em resumo, o SonarQube coloca os desenvolvedores em primeiro lugar, integrando-se às suas ferramentas e fornecendo feedback acionável e compreensível para melhorar continuamente a qualidade do código.

Checkmarx: Construído para o rigor da segurança, o que às vezes significa que a experiência do desenvolvedor é secundária. A UI da ferramenta é poderosa, mas foi descrita como datada e complexa por alguns usuários. Trabalhar com o Checkmarx frequentemente envolve usar seu dashboard web para triar descobertas, o que pode parecer uma troca de contexto para desenvolvedores que só querem corrigir o código. Os tempos de varredura também podem impactar a experiência do desenvolvedor – uma “varredura rápida” pode levar significativamente mais tempo do que a do SonarQube, potencialmente desacelerando os ciclos de feedback se usado ingenuamente no CI.

Pelo lado positivo, o Checkmarx melhorou as integrações para desenvolvedores: os resultados podem ser enviados como tickets JIRA ou exibidos no VS Code, e as descobertas de segurança incluem explicações detalhadas para educar os desenvolvedores. Mas o sentimento geral é que o Checkmarx é mais pesado para adotar. Uma razão é a necessidade de calibração: os desenvolvedores podem ficar frustrados com uma enxurrada de problemas e precisar da orientação da equipe de segurança para filtrar o ruído. Além disso, instalar o Checkmarx on-premise é um projeto não trivial (envolve bancos de dados, orquestradores, etc., a menos que se use o serviço de Cloud deles). Um líder técnico pode precisar alocar recursos dedicados para gerenciá-lo.

Em resumo, os desenvolvedores podem trabalhar com o Checkmarx, mas não é tão intuitivo e de baixa sobrecarga quanto o SonarQube do ponto de vista da usabilidade. É construído tanto para especialistas em segurança quanto para desenvolvedores.

Preços e Manutenção

SonarQube: Oferece um modelo em camadas. A Community Edition é gratuita e de código aberto, ótima para pequenas equipes ou projetos públicos. As edições pagas (Developer, Enterprise, Data Center) adicionam mais linguagens, regras de segurança e recursos empresariais. O preço do SonarQube para as camadas comerciais geralmente escala pelo número de linhas de código analisadas ou pelo tamanho da instância, o que pode se tornar caro para bases de código muito grandes. No entanto, muitas equipes de médio porte consideram a Developer Edition acessível pelo valor (e muito mais barata do que as ferramentas AppSec empresariais). Em termos de manutenção, executar o SonarQube requer hospedar o servidor (que é uma aplicação Java com um banco de dados subjacente). Este é um esforço modesto – as atualizações são lançadas regularmente, mas a atualização é simples.

Algumas organizações consideram a configuração e a manutenção um ponto problemático ao escalar o SonarQube (gerenciar o banco de dados, ajustar o desempenho, etc.). Além disso, recursos avançados como alta disponibilidade exigem a edição Data Center (muito cara). No geral, o SonarQube pode ser uma solução econômica, especialmente se você aproveitar a camada gratuita ou se ater aos recursos necessários. Sua manutenção é gerenciável para uma equipe DevOps experiente, mas não é um esforço zero (ao contrário das soluções puramente Cloud). Observe também: o SonarCloud (a versão SaaS) está disponível por assinatura, o que descarrega totalmente a manutenção e pode ser mais simples para equipes que podem usar serviços de Cloud.

Checkmarx: Orientado para orçamentos empresariais. É proprietário e exclusivamente comercial, sem camada gratuita ou versão comunitária. Usuários em potencial geralmente passam por um processo de vendas para obter preços, que é frequentemente citado como alto. Um usuário afirmou categoricamente: “o Checkmarx é comparativamente caro, e não há edição gratuita para experimentar primeiro”. O licenciamento pode depender do número de linhas de código, número de projetos ou usuários – e os custos podem chegar a dezenas de milhares (ou mais) anualmente para uma implantação completa.

Isso coloca o Checkmarx fora do alcance de muitas pequenas empresas. A manutenção também é significativa: se auto-hospedado, a infraestrutura do Checkmarx é pesada (múltiplos componentes, bancos de dados, motores de varredura, etc.). Exige hardware dedicado ou recursos de Cloud e atualizações regulares. Configurá-lo “leva tempo, e não há uma maneira fácil de experimentá-lo sem falar com vendas”, como observou uma análise.

O Checkmarx respondeu oferecendo uma opção hospedada em Cloud (Checkmarx One SaaS) para reduzir a carga de implantação, mas isso não muda muito o modelo de precificação. Em resumo, o Checkmarx é um investimento substancial – você está pagando por capacidades robustas e suporte empresarial. Um CTO deve estar preparado para um custo total de propriedade mais alto entre o licenciamento e a mão de obra para gerenciar a ferramenta. Isso só vale a pena se a organização realmente precisar da cobertura de segurança avançada que o Checkmarx oferece.

Aikido oferece um modelo de precificação mais simples e transparente – fixo e previsível – e é significativamente mais acessível em escala do que Checkmarx ou SonarQube.

Prós e Contras de Cada Ferramenta

SonarQube – Prós

- Excelente Aplicação da Qualidade do Código: SonarQube se destaca na melhoria da manutenibilidade. Foi a primeira solução dedicada a verificar a limpeza do código por meio de inúmeras métricas de qualidade. As equipes elogiam como ele identifica code smells, duplicação e bugs precocemente, levando a um código mais limpo e confiável.

- Fácil Integração para Desenvolvedores: Desenvolvedores consideram o SonarQube fácil de usar. Ele se encaixa em pipelines de CI/CD e fornece feedback instantâneo em pull requests e IDEs (via SonarLint) sem muita fricção. Essa integração perfeita significa que a adoção do SonarQube raramente interrompe o fluxo de trabalho do desenvolvedor – ele “simplesmente funciona” em segundo plano.

- Amplo Suporte a Linguagens: SonarQube suporta dezenas de linguagens de forma nativa, desde as mais populares até as de nicho. Um CTO que supervisiona várias equipes de produto pode padronizar o SonarQube para cobrir frontend, backend, mobile, etc., tudo em uma única ferramenta. Essa ampla cobertura para a qualidade do código é um grande diferencial para bases de código diversas.

- Edição Core Gratuita: A Community Edition é gratuita e de código aberto, permitindo que as equipes comecem sem custo. Mesmo as edições pagas geralmente custam menos do que ferramentas de segurança corporativas. Isso torna o SonarQube atraente para empresas menores ou aquelas focadas principalmente na qualidade. Você pode obter valor imediatamente sem um grande investimento inicial.

- Dashboard Visual e Quality Gates: A UI do SonarQube oferece um dashboard claro da saúde do código – listando problemas por severidade, fornecendo pontuações gerais de qualidade e mostrando tendências ao longo do tempo. Gerentes apreciam o recurso Quality Gate, que define um padrão para que o código seja “verde” (por exemplo, sem problemas críticos, cobertura aprimorada). É uma maneira fácil de impor a melhoria contínua e acompanhar o progresso.

SonarQube – Contras

- Cobertura de Segurança Profunda Limitada: SonarQube não é uma solução de segurança abrangente. Ele encontra algumas vulnerabilidades, mas seu conjunto de regras e abordagem são superficiais em comparação com uma ferramenta SAST verdadeira. Por exemplo, ele pode perder caminhos de injeção complexos que Checkmarx ou outras ferramentas capturariam. Confiar apenas no SonarQube pode deixar pontos cegos de segurança significativos.

- Falsos Positivos e Ruído: Desenvolvedores às vezes reclamam que o SonarQube sinaliza muitos problemas triviais. Pode parecer “barulhento”, especialmente no início – um usuário observou que ele “sempre sugeria que nosso código estava errado” até que as regras fossem ajustadas. Algumas descobertas (por exemplo, estilo, otimizações menores) podem não merecer atenção, mas ainda aparecem, exigindo que as equipes gerenciem perfis de regras para evitar a fadiga de alertas.

- Desempenho em Grandes Projetos: Escanear uma base de código enorme com SonarQube pode ser lento sem os recursos Enterprise. Um revisor mencionou que as varreduras demoravam e não havia suporte para análise paralela, a menos que você comprasse a Enterprise Edition. Isso significa que grandes monorepos podem ver o SonarQube se tornar um gargalo no CI, ou você precisa particionar as varreduras. As edições de nível superior mitigam isso, mas elas adicionam custo.

- Sobrecarga de Manutenção e Configuração: Executar o SonarQube self-hosted significa manter um servidor e um banco de dados. A configuração não é terrivelmente difícil, mas é mais um sistema para gerenciar. Algumas organizações consideram a configuração “complicada” e as atualizações ou a integração com sistemas de autenticação (LDAP, etc.) exigem trabalho administrativo. Não é tão plug-and-play quanto alguns serviços Cloud.

- Recursos AppSec Ausentes: Fora da análise estática de código, o SonarQube não cobre dependências de código aberto, imagens de Container ou testes dinâmicos. Programas AppSec modernos frequentemente precisam dessas capacidades. Assim, equipes que usam SonarQube para segurança ainda precisam investir em ferramentas adicionais (SCA, DAST, etc.) para alcançar cobertura completa, aumentando a complexidade da toolchain.

Checkmarx – Prós

- Detecção Robusta de Vulnerabilidades: Checkmarx é reconhecido por encontrar vulnerabilidades. Seu motor SAST usa análise sofisticada para capturar problemas como injeções, controle de acesso quebrado e outros que poderiam passar despercebidos por scanners mais simples. Ele oferece a confiança de que seu código é examinado em busca de falhas de segurança com uma das bibliotecas de regras mais extensas disponíveis (por exemplo, centenas de padrões conhecidos apenas para Java).

- Recursos Enterprise e Conformidade: A plataforma inclui recursos ricos de relatórios e governança que líderes de AppSec apreciam. Os resultados podem ser mapeados para frameworks de conformidade (Top 10 OWASP, PCI DSS, etc.), auxiliando em auditorias. Checkmarx oferece controle de acesso baseado em função, dashboards centralizados e a capacidade de aplicar políticas de segurança em escala. Para grandes empresas com requisitos de conformidade rigorosos, esses recursos são uma grande vantagem.

- Ampla Cobertura de Tech Stack: Checkmarx suporta uma vasta gama de linguagens e frameworks, mais do que a maioria dos concorrentes. Quer suas equipes codifiquem em ABAP, ASP clássico, ou os mais recentes Go ou Rust, Checkmarx provavelmente tem suporte. Essa amplitude significa que você pode consolidar em uma única solução de varredura para todas as suas aplicações. Ele também agora cobre templates IaC, APIs e integra SCA, tornando-o uma solução completa para muitas necessidades de AppSec.

- Resultados Detalhados com Contexto: Desenvolvedores e analistas de segurança se beneficiam dos relatórios detalhados de vulnerabilidades do Checkmarx. As descobertas incluem rastreamentos de fluxo de dados, mostrando exatamente como uma entrada maliciosa poderia explorar o código. Isso facilita a compreensão e a correção dos problemas. A ferramenta também fornece orientação para remediação. Comparado aos alertas mais simples do SonarQube, Checkmarx oferece mais contexto, o que pode encurtar o ciclo de correção para problemas sérios.

- Integração ao DevSecOps: Apesar de ser robusto, Checkmarx pode ser integrado ao processo DevOps. Ele suporta automação via APIs, plugins de CI/CD e scanners de IDE. Muitas empresas o utilizam com sucesso para "shift security left" – por exemplo, desenvolvedores podem escanear o código no Visual Studio antes de fazer o commit, ou Jenkins pode executar o Checkmarx como parte do pipeline e falhar uma build em descobertas de alto risco. Quando bem configurado, ele permite uma cultura de segurança proativa sem esperar por pen-tests de estágio avançado.

Checkmarx – Contras

- Altos Falsos Positivos se Não Ajustado: Uma desvantagem comumente citada é o ruído. A poderosa análise do Checkmarx pode sobrecarregar as equipes com falsos positivos. “Alto número de falsos positivos, a menos que você o adapte cuidadosamente” a cada projeto, observou um revisor do G2. Sem ajuste e personalização significativos, os desenvolvedores podem perder tempo investigando não-problemas. Isso exige que os engenheiros de AppSec refinem continuamente as regras e baselines.

- Desempenho Lento de Varredura: As varreduras do Checkmarx podem ser lentas, especialmente em grandes bases de código. Usuários relatam que varreduras completas podem levar horas, impactando a velocidade de desenvolvimento. Varreduras incrementais e otimização podem ajudar, mas, de forma nativa, não é tão rápido quanto ferramentas mais leves. As equipes frequentemente precisam agendar varreduras noturnas ou aumentar os recursos de CI para acomodá-lo. O ciclo de feedback mais lento pode reduzir a disposição do desenvolvedor em executar varreduras com frequência.

- Licenciamento Caro: O custo é uma grande barreira. Checkmarx é uma solução enterprise com precificação correspondente – não há tier gratuito, e mesmo um piloto exige engajamento com vendas. Um usuário reclamou que “não há edição gratuita para experimentar primeiro” e que é “comparativamente caro”. Equipes com orçamentos limitados terão dificuldade em justificá-lo, e mesmo organizações bem financiadas devem considerar o ROI dados os preços de seis dígitos que não são incomuns para implantações completas.

- Configuração e Infraestrutura Complexas: A implantação do Checkmarx on-premises não é trivial. Envolve múltiplos componentes (para varredura, armazenamento de resultados, web app, etc.) e frequentemente requer ajuda especializada para instalar e configurar. Como observado anteriormente, “A configuração leva tempo”. Mantê-lo (patching, upgrading, scaling) adiciona carga de trabalho para sua equipe de TI ou DevSecOps. Essa complexidade pode atrasar o rollout e exigir habilidades especializadas, ao contrário de ferramentas mais orientadas ao desenvolvedor que um único engenheiro pode configurar em um dia.

- Não é Developer-First: Embora o Checkmarx tenha integrações para desenvolvedores, sua UX geral é mais voltada para profissionais de segurança. A interface e o fluxo de trabalho podem parecer desajeitados ou esmagadores para desenvolvedores que apenas desejam insights rápidos. Alguns elementos da UI são datados e não tão intuitivos. Sem forte defesa interna e treinamento, os desenvolvedores podem resistir a usá-lo regularmente, minando o objetivo de “shift-left”. Em contraste, ferramentas construídas pensando nos desenvolvedores (ruído mínimo, UI simples) podem alcançar maior adoção.

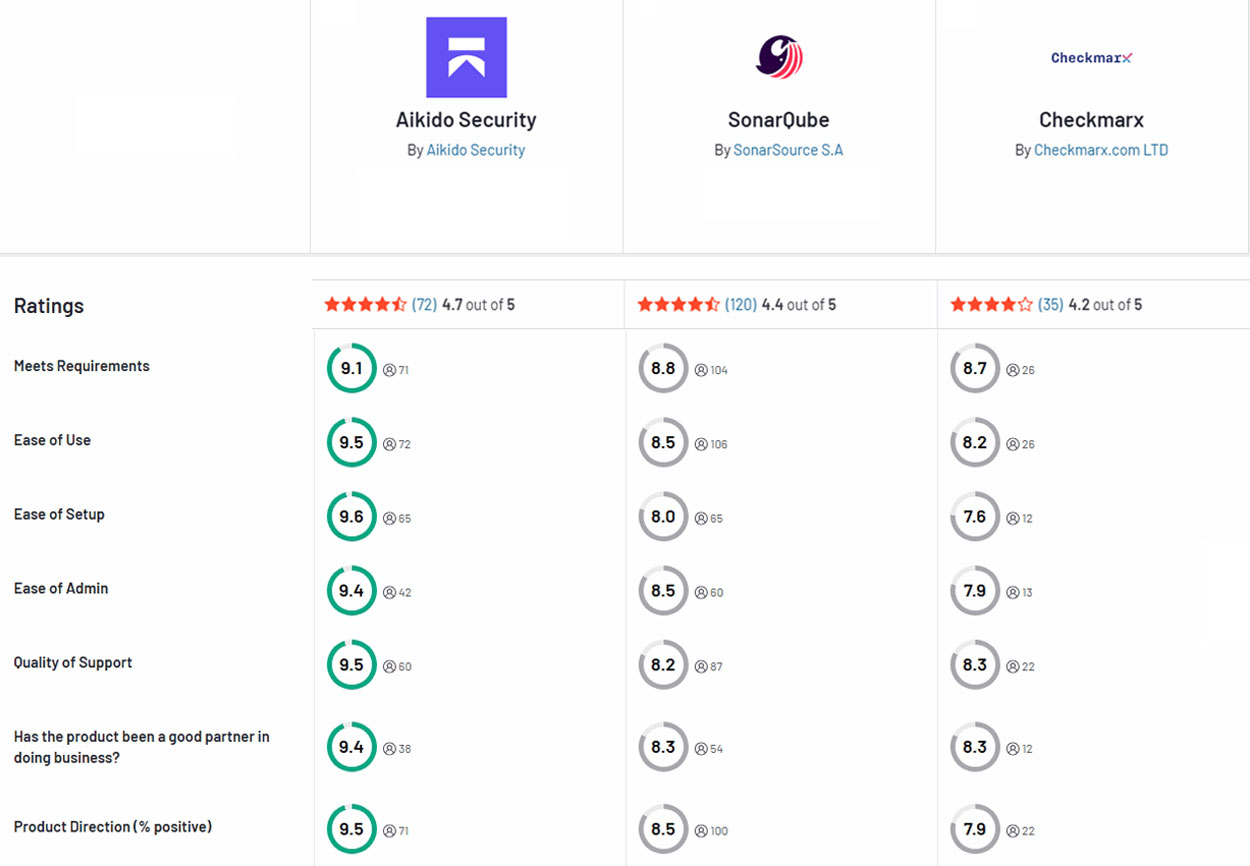

Aikido Security: A Melhor Alternativa

Aikido combina a cobertura do Checkmarx com a simplicidade do SonarQube — sem o ruído ou a sobrecarga. Ele oferece varredura de segurança full-stack: SAST, SCA, IaC, Container, Secrets e varredura de API, tudo em uma plataforma amigável para desenvolvedores. O que diferencia o Aikido é o baixo número de falsos positivos e a configuração rápida. As equipes recebem alertas acionáveis com triagem mínima. Ele se integra diretamente ao Git, CI/CD e IDEs — sem dashboards separados ou rollout pesado.

É também mais barato e mais transparente. Com precificação fixa, um tier gratuito generoso e sem burocracia de vendas, as equipes podem começar em minutos. Se você está preso entre algo muito superficial (SonarQube) e muito complexo (Checkmarx), Aikido encontra o equilíbrio.

Inicie um teste gratuito ou solicite uma demonstração para explorar a solução completa.