Infraestrutura como Código (IaC) mudou a forma como as equipes constroem a infraestrutura Cloud: repetível, versionada e automatizável. Mas com esse poder vêm novos riscos. A varredura de segurança IaC — ou varredura IaC — permite que você encontre configurações incorretas em seus arquivos YAML, HCL e outros arquivos de infraestrutura antes que cheguem à produção. Este post explica como a varredura IaC funciona, erros comuns na Cloud que ela detecta (e perde), onde integrá-la em seu ciclo de vida de software e quais ferramentas considerar.

Como o IaC funciona (breve introdução)

O IaC permite que você declare a infraestrutura em arquivos em vez de clicar em consoles Cloud. Essa mudança torna os ambientes reproduzíveis e auditáveis: commit, plan, apply. Existem dois estilos amplos de IaC:

- Declarativa — você descreve o estado final desejado (por exemplo, “Eu quero um bucket S3 com versionamento e acesso privado”). Ferramentas como Terraform e Pulumi reconciliam o estado atual versus o estado desejado quando você as executa.

- Imperativa — você roteiriza o processo passo a passo para alcançar esse estado (por exemplo, playbooks do Ansible). Você controla cada ação que a ferramenta executa.

Tanto IaC declarativa quanto imperativa são alvos legítimos para varredura IaC. Compreender como sua IaC é aplicada (aplicação manual versus reconciliação contínua como Kubernetes) ajuda a raciocinar sobre risco e drift.

Exemplo: Terraform vs Kubernetes

Terraform planeja e aplica mudanças quando invocado; controladores Kubernetes reconciliam continuamente o estado declarado com as cargas de trabalho em execução. Isso significa que uma má configuração commitada em um manifesto Kubernetes pode ser imposta constantemente, enquanto um erro do Terraform persiste até que alguém execute uma atualização.

O que a varredura IaC realmente faz

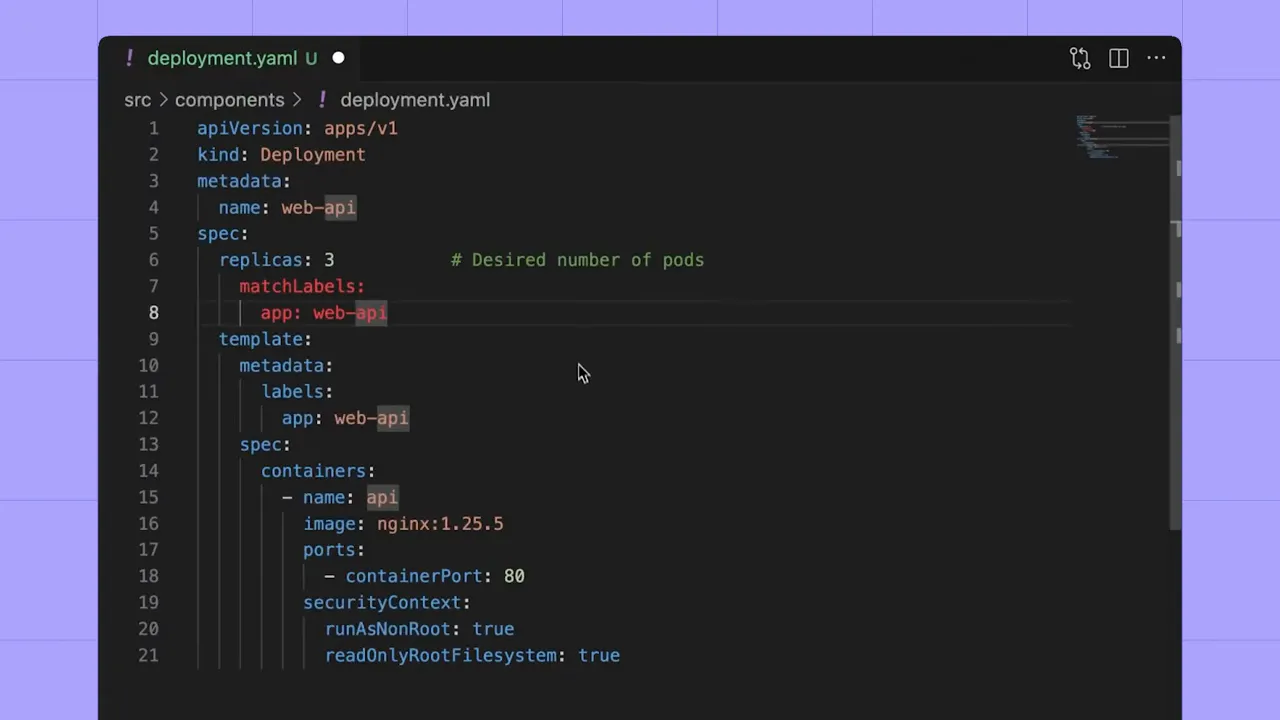

Em sua essência, a varredura IaC é uma análise estática para arquivos de infraestrutura. Scanners analisam HCL, YAML e outros formatos para identificar padrões que indicam configuração insegura:

- Armazenamento publicamente acessível (por exemplo, buckets S3 abertos)

- Portas de rede abertas e regras CIDR excessivamente amplas

- Funções ou políticas IAM excessivamente permissivas

- Criptografia ausente (em trânsito ou em repouso)

- Containers privilegiados executando como root

- Imagens de Container não fixadas ou não declaradas

- Registro (logging) e monitoramento desabilitados

O logging desabilitado não permite que invasores entrem diretamente—mas destrói a visibilidade. Isso por si só o torna um grande risco de segurança.

Erros comuns de IaC (e por que eles importam)

Aqui estão as más configurações que aparecem com mais frequência em auditorias e relatórios de violação:

- Armazenamento de dados exposto: buckets mal configurados frequentemente resultam em vazamento de dados.

- Regras de rede frouxas: CIDRs amplos e portas abertas aumentam a superfície de ataque.

- Privilégios excessivos: uma função IAM excessivamente permissiva permite movimento lateral e exfiltração.

- Criptografia parcial: criptografar apenas em repouso, mas não em trânsito (ou vice-versa) deixa lacunas.

- Containers privilegiados: Containers executando como root aumentam drasticamente o raio de explosão.

- Observabilidade ausente: desligar logs ou monitoramento significa que ataques passam despercebidos.

O que a varredura IaC pode e não pode fazer

A varredura IaC é poderosa porque é o ponto de verificação automatizado mais precoce que você pode adicionar à segurança. Identificar problemas em arquivos antes de serem commitados ou aplicados reduz o custo de remediação e previne implantações inseguras.

Mas a varredura IaC tem limites:

- É estática: não vê o estado em runtime ou os relacionamentos entre serviços após a implantação.

- Pode não detectar alterações manuais feitas diretamente em consoles Cloud (drift).

- Desenvolvedores individuais podem executar varreduras locais que nunca retornam a um repositório centralizado — criando pontos cegos.

Para cobrir problemas em runtime e drift, você precisa de Cloud Security Posture Management (CSPM) ou varredura em runtime. A varredura IaC e o CSPM são complementares: a varredura IaC previne problemas antes da implantação; o CSPM encontra problemas que aparecem em produção.

Ferramentas populares de código aberto para varredura IaC

Existem vários scanners de código aberto maduros. Qual você escolhe depende do seu stack e workflow:

- Checkov — conjunto robusto de regras para Terraform, Kubernetes, CloudFormation e muito mais.

- Terrascan — focado em Terraform e verificações de Policy-as-Code.

- Trivy — scanner rápido e leve que cobre IaC, imagens de Container e muito mais.

Executar um scanner localmente é simples: instale a ferramenta, execute-a contra seu repositório e revise os resultados. Aqui está o workflow típico ao usar o Trivy localmente:

Os resultados geralmente incluem nomes de regras claros, localizações de arquivo e dicas de remediação — o suficiente para um desenvolvedor fazer alterações rapidamente.

Onde integrar a varredura IaC no seu SDLC

Para maximizar a cobertura e minimizar o bypass, incorpore a varredura IaC em múltiplos pontos:

- Workstations de desenvolvedores: feedback rápido durante a codificação (pré-commit ou execuções locais).

- Pré-merge / Git hooks: previna que commits inseguros sejam enviados.

- Pipelines de CI/CD: aplique verificações em cada PR e commit usando GitHub Actions, CircleCI, GitLab CI, etc.

- Varredura centralizada no Git: a única fonte de verdade deve ser seu repositório — varreduras automatizadas no momento do commit/merge garantem a consistência.

Torne o repositório Git o plano de controle para a política IaC. Quando a varredura é apenas local, desenvolvedores diferentes podem divergir — levando a lacunas de segurança.

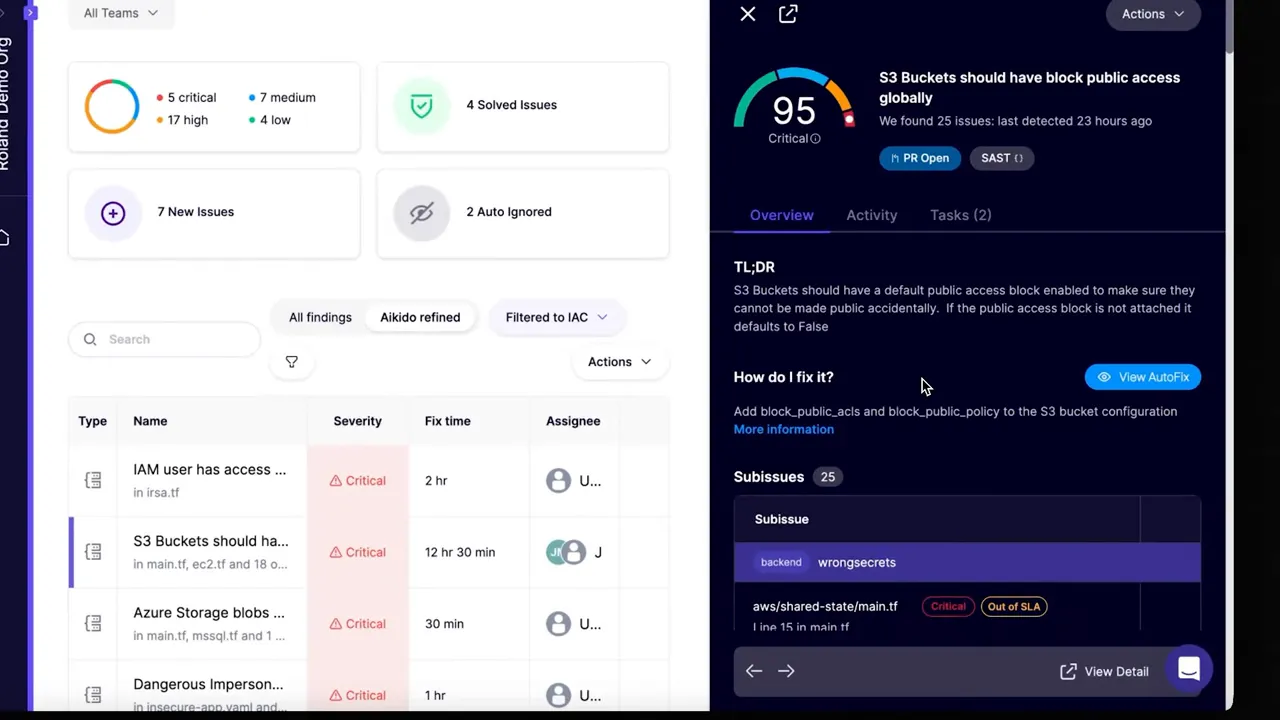

Além do código aberto: recursos modernos que aceleram a remediação

Plataformas IaC comerciais adicionam fluxo de trabalho e recursos impulsionados por IA que reduzem o trabalho manual e os falsos positivos:

- AI AutoFix: gera correções de código automaticamente e cria pull requests que remediam configurações incorretas.

- Regras de ignorar sensíveis ao contexto: suprimem descobertas em ambientes de teste conhecidos ou onde um risco é aceitável.

- Dashboards centralizados e filtragem: triam e priorizam descobertas entre equipes e repositórios.

AutoFix pode ser um multiplicador de produtividade—desenvolvedores recebem sugestões de alterações de código e podem mesclar correções seguras com um único fluxo de trabalho. Mas sempre combine as correções geradas com revisão de código e testes para evitar comportamento inesperado.

Checklist prático para começar com varredura IaC

- Escolha um scanner principal que cubra sua stack (por exemplo, Trivy, Checkov).

- Execute varreduras localmente durante o desenvolvimento e adicione hooks de pré-commit.

- Force a varredura em CI/CD em cada PR e commit.

- Torne seu repositório Git a única fonte da verdade e bloqueie alterações diretas no console sempre que possível.

- Complemente a varredura IaC com verificações de CSPM/runtime para detectar desvios e alterações manuais.

- Considere recursos da plataforma como AutoFix e ignora contextuais para escalar a remediação.

Conclusão: A varredura IaC é essencial—mas não suficiente

A varredura IaC é a maneira mais precoce e econômica de impedir que configurações incorretas se tornem incidentes. Ela encontra problemas comuns como buckets públicos, portas abertas e IAM excessivamente permissivo antes que cheguem à produção. No entanto, a varredura estática não substituirá o gerenciamento de postura em runtime—use a varredura IaC como uma primeira camada crucial em uma estratégia de segurança na Cloud em camadas.

Comece adicionando scanners aos fluxos de trabalho de desenvolvedores e CI, centralize as verificações no Git e combine a varredura IaC com CSPM para cobrir lacunas em runtime. Com o tempo, automatize as correções e melhore a relação sinal-ruído com regras contextuais para que as equipes possam se mover rapidamente—e permanecer seguras.

Experimente Aikido Security hoje mesmo!