Cloud Security Posture Management (CSPM) é um dos componentes de crescimento mais rápido de qualquer programa de segurança na nuvem. Em sua essência, o CSPM escaneia seu ambiente Cloud em tempo real para detectar configurações incorretas, permissões de risco e lacunas que os atacantes comumente exploram. Ao contrário das verificações estáticas no código, o CSPM informa como sua Cloud realmente se parece agora — o que o torna indispensável e, ao mesmo tempo, urgente.

Por que o CSPM é importante (e como ele difere da varredura IaC)

Existem duas maneiras relacionadas de encontrar problemas na Cloud:

- A varredura de Infrastructure-as-Code (IaC) inspeciona templates e manifestos antes da implantação. Ela evita que erros cheguem à produção.

- O CSPM inspeciona recursos implantados em runtime via APIs da Cloud ou agentes. Ele encontra o que está realmente em execução hoje — e, portanto, o que um invasor poderia abusar imediatamente.

Ambos são importantes. A varredura IaC reduz o risco mais cedo no ciclo de vida. O CSPM reduz o risco onde mais importa: no ambiente em produção. A desvantagem é óbvia — alertas de CSPM significam que algo já está mal configurado (e possivelmente já explorado), então a priorização e a remediação importam ainda mais.

O que as ferramentas de CSPM procuram

As regras de CSPM variam por fornecedor, mas as categorias comuns incluem:

- Armazenamentos de dados publicamente acessíveis — S3 abertos ou buckets de objetos que vazam Secrets ou registros são uma fonte perene de violações.

- Funções IAM com permissões excessivas — credenciais comprometidas mais permissões amplas = escalonamento rápido e de alto impacto.

- Erros de ingresso/egresso de rede — grupos de segurança ou regras de firewall que permitem acesso excessivamente amplo.

- Logging ausente ou mal configurado — CloudTrail/CloudWatch (ou equivalentes) não habilitados ou não retidos corretamente.

- Má configurações de Container e Kubernetes — padrões perigosos, caminhos de escalonamento de privilégios ou planos de controle expostos.

- Mapeamento e relatórios de conformidade — muitos CSPMs produzem relatórios SOC 2, HIPAA ou regulatórios para apoiar auditorias.

Essas verificações são geralmente agrupadas por severidade (baixa/média/alta/crítica) e por framework (CIS, padrões da indústria ou políticas personalizadas da empresa).

Com agente vs sem agente: modelos de implantação e trade-offs

As ferramentas de CSPM geralmente operam em um de dois modos — ou um híbrido de ambos:

- Sem agente (baseado em API): a ferramenta autentica-se nas APIs da Cloud e enumera os recursos. Vantagens: nenhum software rodando em suas VMs; mais fácil de implantar. Desvantagens: requer conhecimento profundo e atualizado das APIs de cada provedor de Cloud, e você deve confiar no nível de acesso do provedor e no tratamento das credenciais de API.

- Com agente: um pequeno agente ou coletor é executado em seu ambiente e reporta telemetria de volta ao fornecedor. Vantagens: visibilidade mais profunda sobre comportamentos em runtime e configuração local. Desvantagens: você executa código de terceiros dentro do seu ambiente e precisa gerenciar as atualizações.

A escolha entre eles depende do seu modelo de ameaça, da sua disposição para usar software de terceiros em produção e da necessidade de telemetria profunda em runtime. Para muitas equipes, uma abordagem híbrida (API-first com agentes opcionais para cargas de trabalho sensíveis) oferece o melhor equilíbrio.

Ferramentas no mercado: opções open source e comerciais

Existe um ecossistema saudável de ferramentas que você pode escolher. Dois exemplos úteis ilustram o cenário:

Prowler (open source)

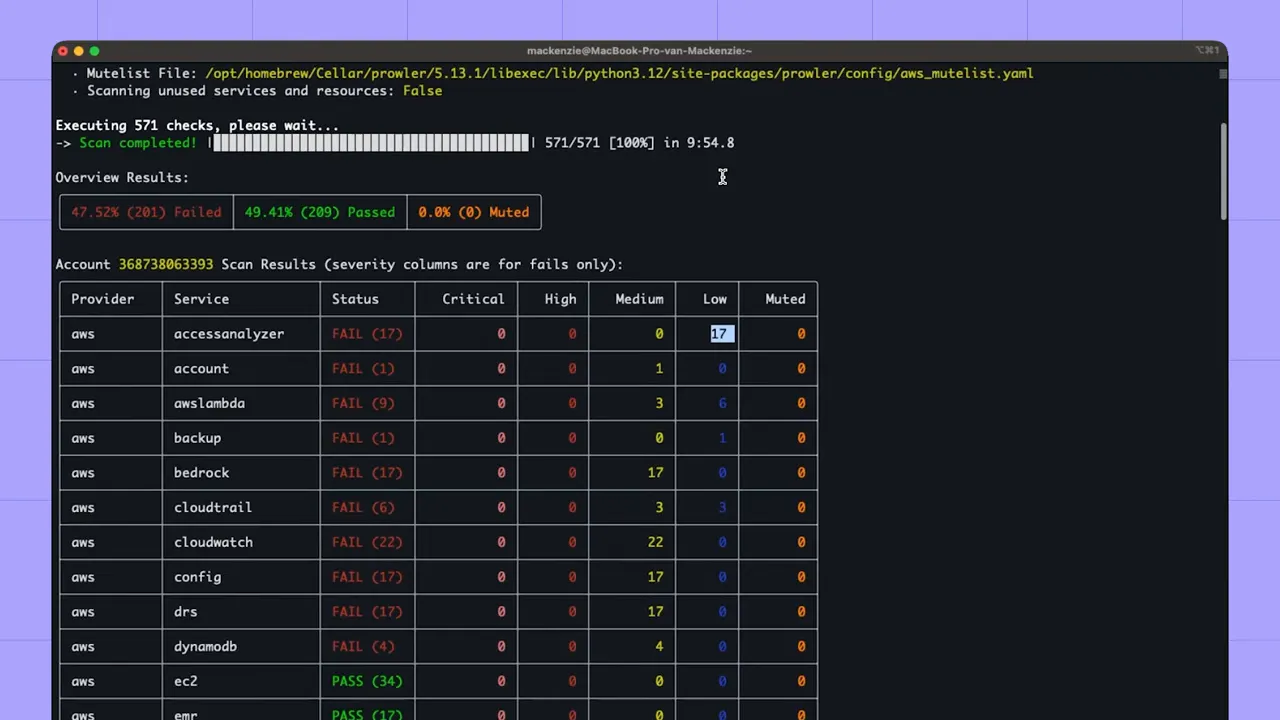

Prowler é uma ferramenta de auditoria focada em CLI e centrada em AWS que executa verificações via APIs da AWS e produz resultados de aprovação/reprovação em CIS e outros benchmarks. É leve, rápido de configurar e útil para varreduras automatizadas em CI ou avaliações ad-hoc.

Ao ser executado, o Prowler enumera regras e retorna um detalhamento das falhas, incluindo categorias de severidade e quais verificações do framework falharam.

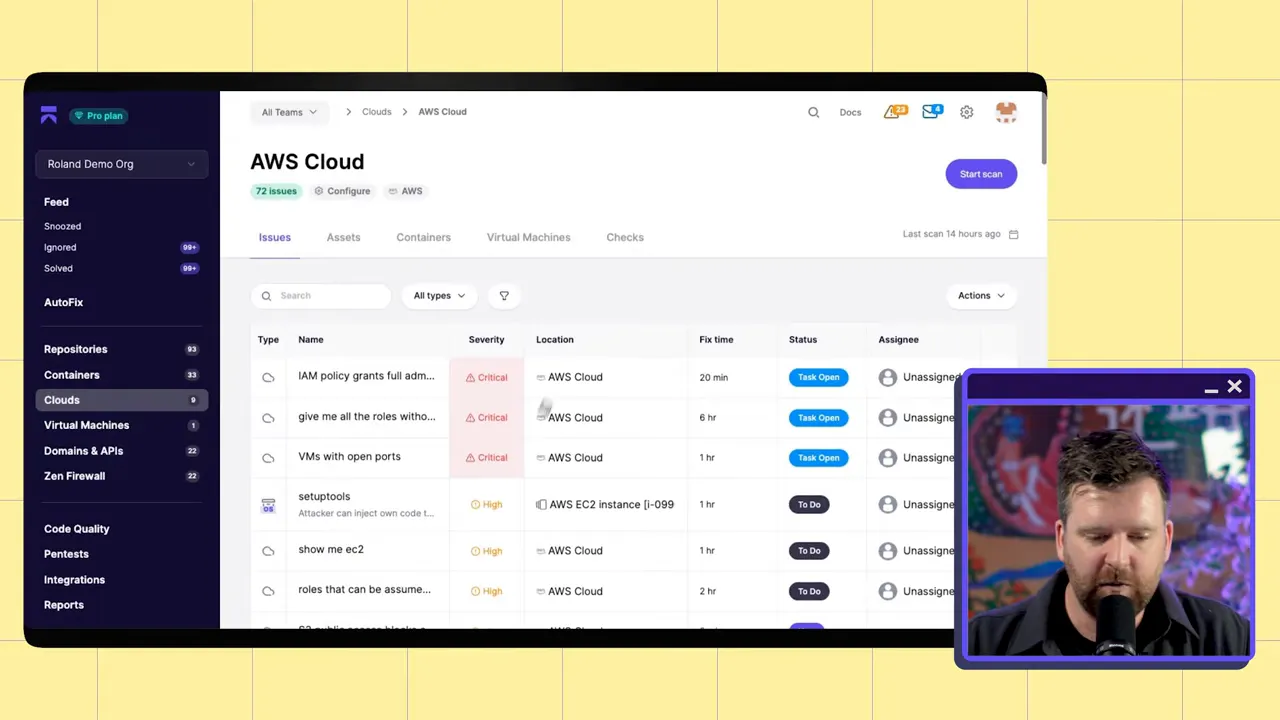

CSPMs comerciais (exemplo de UI da plataforma)

CSPMs comerciais oferecem integração mais ampla, suporte multi-cloud, dashboards, relatórios de conformidade e recursos de priorização. Eles geralmente mapeiam verificações com falha para ativos, mostram tendências históricas e permitem pesquisar e triar problemas entre contas.

Essas plataformas facilitam para as equipes entenderem o raio de impacto de uma má configuração e gerarem relatórios prontos para auditoria para SOC 2, HIPAA ou revisões de risco internas.

De ativos à ação: visibilidade, pesquisa e regras personalizadas.

Uma boa ferramenta de CSPM faz duas coisas bem:

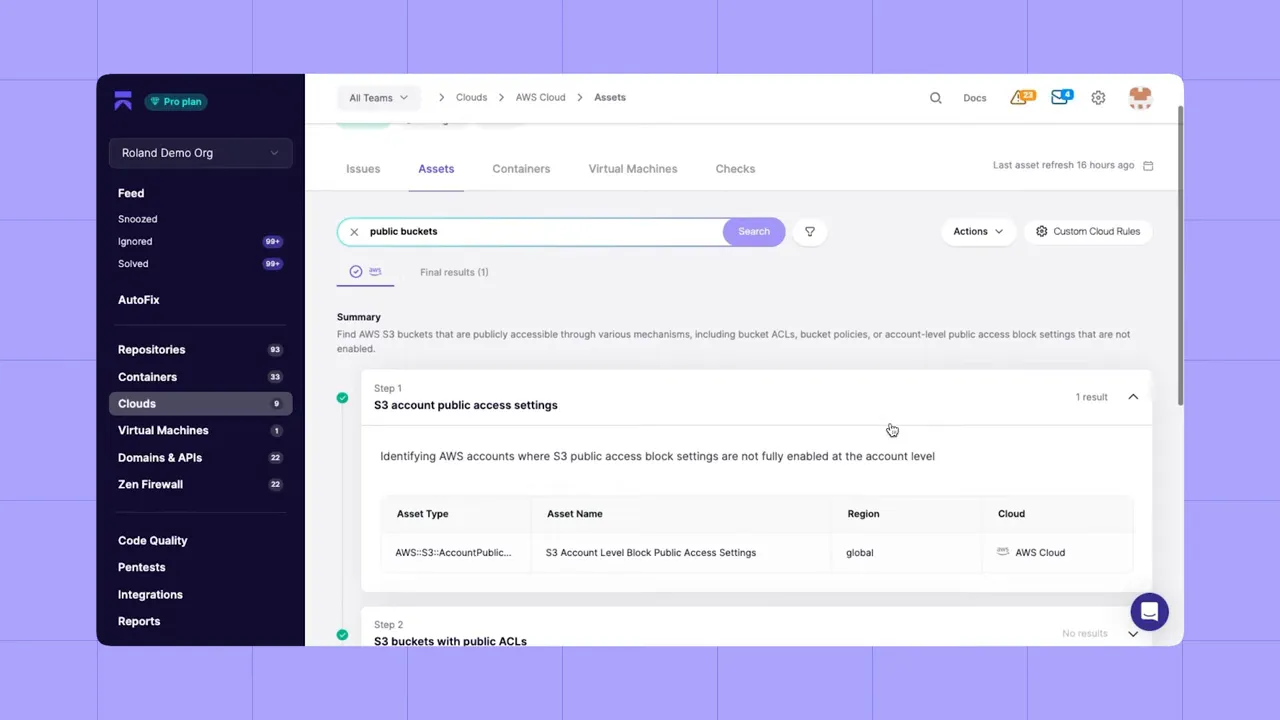

- Mapear ativos e contextualizar — listar cada bucket, VM, Container e função, e torná-los pesquisáveis para que engenheiros e equipes de segurança possam encontrar o que importa rapidamente.

- Oferecer políticas flexíveis — verificações padrão, verificações avançadas opcionais e a capacidade de criar políticas personalizadas.

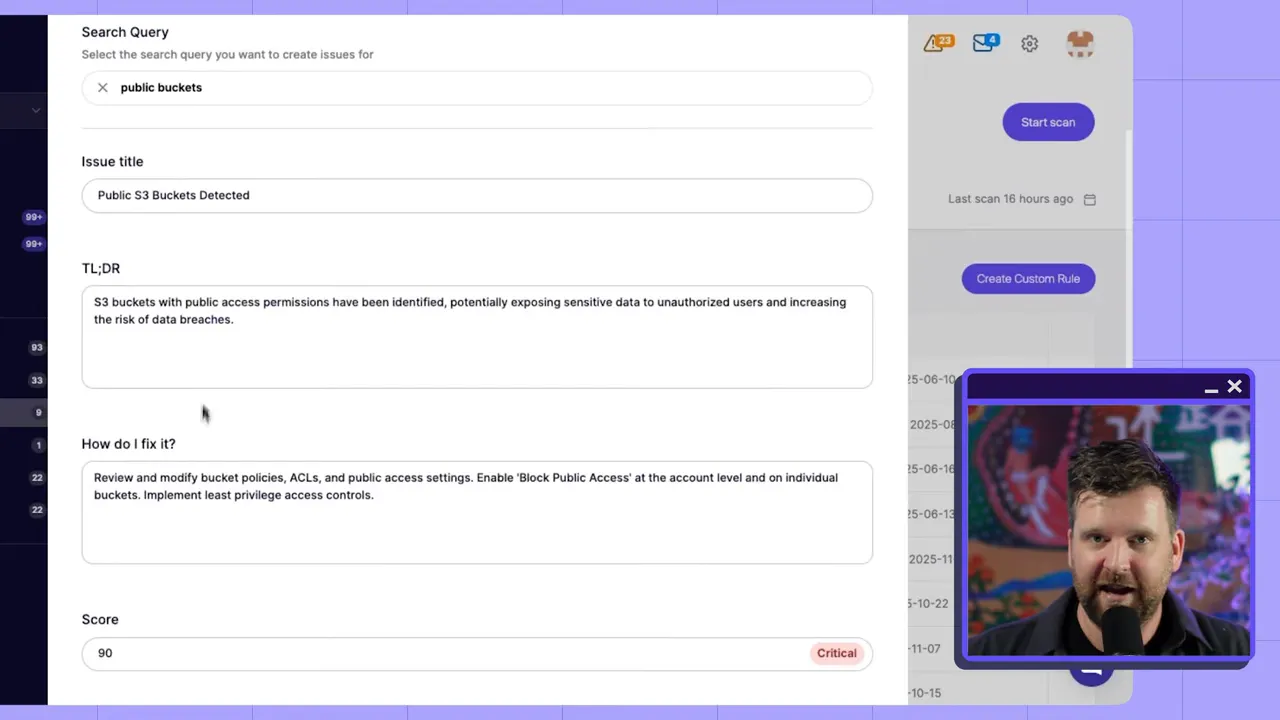

Plataformas de fornecedores modernos suportam cada vez mais pesquisas em linguagem natural e até mesmo políticas em linguagem natural para construir regras personalizadas. Isso significa que você pode solicitar "public buckets" ou "instâncias com SSH aberto" em linguagem comum e criar políticas direcionadas sem aprender uma nova DSL.

A criação de regras assistida por IA acelera a cobertura para padrões específicos da organização ao mesmo tempo que reduz a barreira para que as equipes de engenharia participem da criação de políticas de segurança.

Checklist prático: começando com CSPM

A implementação de CSPM é conceitualmente simples, mas exige escolhas cuidadosas. Use este checklist como um ponto de partida prático:

- Inventarie as contas Cloud e decida o escopo: comece com produção, depois adicione contas de staging e de desenvolvedor.

- Escolha um modelo de implantação: API-first sem agente para ampla cobertura; adicione agentes onde telemetria de runtime mais profunda for necessária.

- Execute scans de linha de base com uma ferramenta de código aberto (por exemplo, Prowler) para obter resultados rápidos e familiarizar as equipes com os resultados.

- Avalie fornecedores comerciais para suporte multi-cloud, relatórios, pesquisa de ativos e capacidades de políticas personalizadas.

- Mapeie as descobertas de CSPM para o seu processo de triagem: defina quem é responsável pela remediação, SLAs para problemas críticos e correções automatizadas sempre que possível.

- Habilite relatórios de conformidade e integre-os ao seu fluxo de trabalho de auditoria para reduzir a coleta manual de evidências.

- Itere: ajuste verificações avançadas, adicione regras personalizadas e integre alertas de CSPM em seus sistemas de tickets e incidentes.

Limitações e o que o CSPM não fará

O CSPM é poderoso, mas não é uma solução milagrosa. Conheça as limitações:

- Ele descobre configurações incorretas — não todos os ataques em tempo de execução. O CSPM deve ser combinado com detecção em tempo de execução (EDR, IDS de Cloud) e testes na camada de aplicação.

- Ferramentas sem agente podem ter pontos cegos se não implementarem totalmente as APIs do provedor ou serviços mais recentes.

- Alertas exigem contexto — sem Reachability analysis e metadados de propriedade, as equipes podem ser sobrecarregadas pelo ruído.

Considerações finais

O CSPM é um bloco de construção fundamental para a segurança na nuvem moderna. Ele oferece às equipes de segurança e engenharia uma visão consistente do que está realmente implantado, acelera a remediação e apoia a conformidade. Combine o CSPM com varredura IaC, monitoramento em tempo de execução e uma resposta a incidentes sólida para construir uma postura de segurança na nuvem resiliente.

Início rápido

- Execute uma varredura imediata com uma ferramenta leve (Prowler) para descobrir ganhos rápidos.

- Implante um CSPM baseado em API em todas as contas para cobertura de linha de base.

- Adicione agentes ou verificações mais avançadas onde você precisar de visibilidade mais profunda.

- Use políticas personalizadas e pesquisa em linguagem natural para tornar a segurança acessível aos desenvolvedores.

Proteja o que está em execução. Previna o que puder. Priorize o que importa.

Se você está avaliando ferramentas de CSPM, procure por suporte multi-Cloud, modelos de implantação flexíveis, boa pesquisa de ativos, relatórios de conformidade e a capacidade de criar e ajustar regras personalizadas. Essas capacidades determinam se um CSPM se torna uma ajuda ou uma nova fonte de ruído. Experimente o Aikido Security hoje!

Apêndice: políticas de exemplo, comandos e playbook de triagem

Use estes trechos como orientação pronta para uso para acelerar a adoção e remediação de CSPM.

Execução rápida do Prowler (após clonar o repositório)

cd prowler

# execute todas as verificações e gere CSV para triagem

./prowler -M csv > prowler-results.csv

Exemplo de política em linguagem natural

Use isto como um modelo para ferramentas que aceitam políticas em inglês simples ou para documentar regras personalizadas:

Política: Buckets de armazenamento públicos

Quando: qualquer bucket de armazenamento de objetos é acessível a todos (leitura pública ou escrita pública)

Ação: marcar como crítico, notificar o proprietário e criar ticket para remediação

Remediação: definir ACL do bucket como privada e exigir exclusão por MFA onde disponível

Exemplo de regra personalizada (conceito)

Uma regra simples para detectar funções com permissões excessivas; expressível na maioria dos formatos de regras personalizadas de CSPM:

se iam_role.permissions contém "*" e iam_role.trust_policy permite "*" então

severity = high

message = "Função com permissões excessivas permitindo escalonamento de privilégios"

end

Playbook de triagem (descobertas críticas)

- Identificação do proprietário: use tags de ativos ou mapeamento de contas Cloud para encontrar a equipe responsável.

- Mitigação imediata: em caso de exposição de dados, revogue o acesso público ou rotacione as credenciais.

- Criar ticket: inclua o ID da descoberta de CSPM, o ARN do ativo, a severidade e as etapas de remediação sugeridas.

- Validação pós-remediação: reexecute as verificações de CSPM e registre as evidências para auditorias.

- Retrospectiva: adicione guardrails de IaC para prevenir recorrência e atualize os runbooks.