O código aberto é uma das melhores coisas que já aconteceram no desenvolvimento de software.

É também uma das maneiras mais fáceis de, acidentalmente, distribuir obrigações legais com as quais você não se comprometeu.

A maioria das equipes sabe que depende fortemente de dependências de código aberto. Menos equipes sabem exatamente quais licenças essas dependências usam, quais obrigações vêm com elas ou como essas licenças se propagam por dependências transitivas e imagens de Container.

Essa lacuna é o que chamamos de risco de licença de código aberto.

O que é risco de licença de código aberto?

Todo pacote de código aberto vem com uma licença. Essa licença define o que você tem permissão para fazer com o código e o que você deve fazer em troca.

O risco de licença aparece quando essas obrigações entram em conflito com a forma como você constrói, distribui ou monetiza seu software.

Alguns exemplos comuns:

- Licenças Copyleft podem exigir que você compartilhe o código-fonte sob certas condições

- Requisitos de atribuição significam que você deve incluir o texto da licença ou avisos de direitos autorais em sua distribuição

- Licenças de uso restrito podem proibir o uso comercial ou impor condições incomuns

- Violações de política ocorrem quando uma dependência usa uma licença que sua empresa não permite

Nada disso significa que o código aberto é perigoso. Significa apenas que as licenças são regras, e as regras ainda se aplicam mesmo quando o código é livre.

Licenças Comuns de Código Aberto e Seus Principais Riscos

Por que isso ainda surpreende as equipes

A maioria dos problemas de licença não é causada por decisões ruins. Eles ocorrem porque o software moderno é profundo, em camadas e de rápida evolução.

Algumas razões pelas quais o risco de licença é facilmente negligenciado:

1. Dependências transitivas se acumulam rapidamente

Você adiciona um pacote. Esse pacote adiciona mais dez. Esses adicionam mais cinquenta.

Em algum lugar na árvore de dependências, uma dependência introduz uma licença que sua equipe nunca escolheria diretamente. Você ainda a distribui.

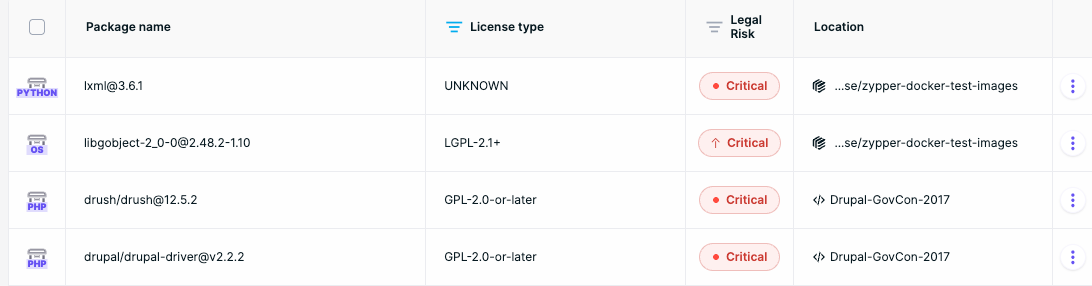

2. Metadados de licença são problemáticos

Registros de pacotes não são perfeitos. Licenças podem estar ausentes, rotuladas incorretamente ou serem excessivamente amplas. Alguns pacotes listam múltiplas licenças. Alguns mudam de licença entre versões.

Confiar em um único campo de metadados muitas vezes não é suficiente.

3. Containers trazem suas próprias particularidades

Seu repositório de código-fonte pode estar limpo, mas sua imagem de Container inclui pacotes de sistema, runtimes de linguagem e ferramentas de build.

Esses também vêm com licenças.

4. Auditorias não consideram a intenção

Clientes, parceiros e equipes de compras pedem cada vez mais SBOMs e divulgações de licença. “Não percebemos que estava lá” não é uma resposta satisfatória durante uma auditoria.

O que realmente são boas práticas de licenças

Você não precisa de um diploma de direito ou de um processo de seis meses para gerenciar o risco de licenças. Equipes que fazem isso bem geralmente seguem alguns princípios simples.

Defina uma política de licenças clara

Decida quais licenças são permitidas, quais exigem revisão e quais são bloqueadas.

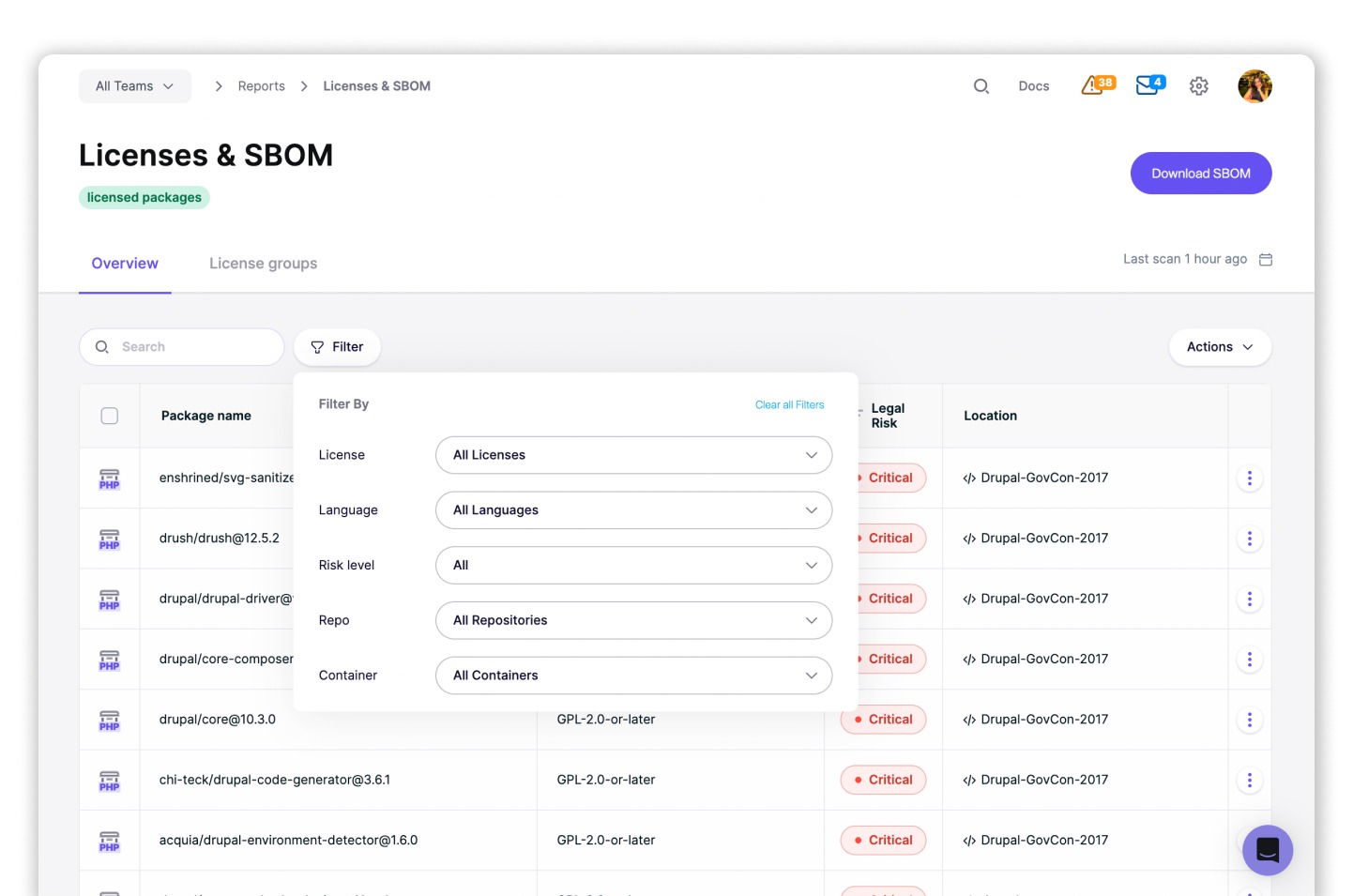

Faça varreduras contínuas, não uma vez por ano

Verificações de licença funcionam melhor quando executadas automaticamente como parte do seu fluxo de trabalho normal. Pull requests, CI e pipelines de lançamento são locais ideais para identificar problemas precocemente.

Corrigir um problema de licença antes que uma dependência seja entregue é significativamente mais fácil do que corrigi-lo depois que os clientes estão envolvidos.

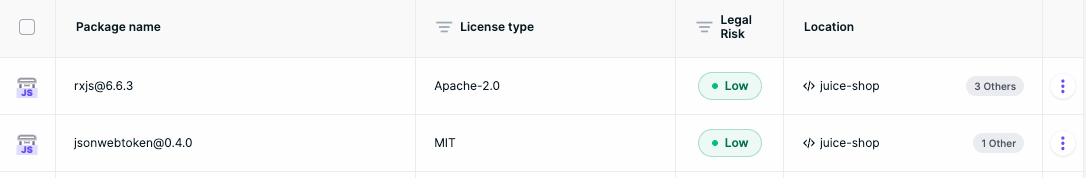

Priorize o risco real

Nem toda descoberta de licença merece o mesmo nível de atenção. Um scanner que trata tudo como crítico rapidamente se torna ruído de fundo.

Você quer que as licenças mais arriscadas se destaquem para que as equipes possam agir de forma rápida e confiante.

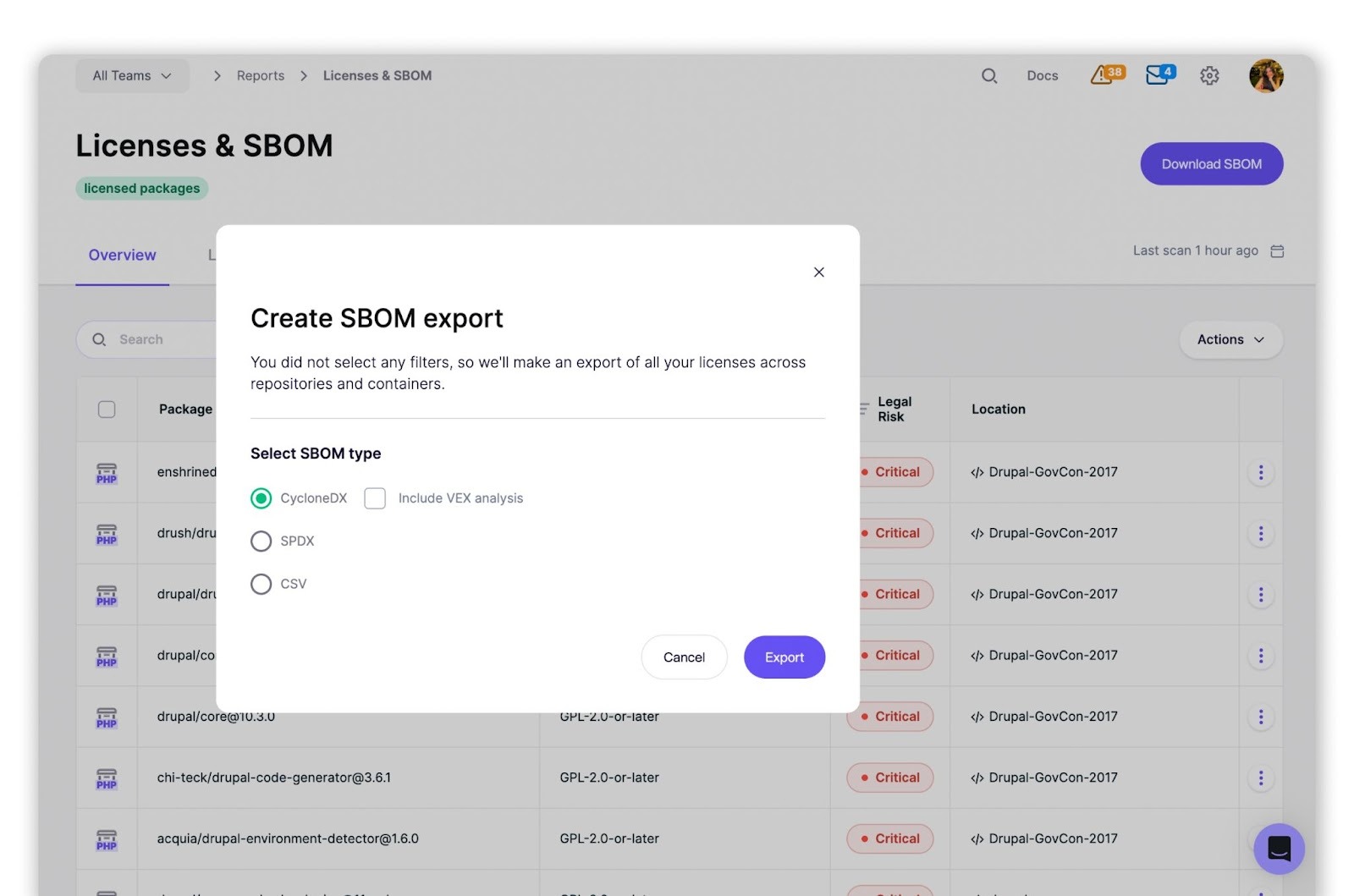

Gere relatórios prontos para auditoria

Em algum momento, alguém pedirá um SBOM ou um relatório de licenças. Quando isso acontecer, você vai querer clicar em “exportar”, não ter que se aventurar com planilhas.

Aplicação de licenças na prática

A aplicação de licenças funciona melhor quando executada onde os desenvolvedores já trabalham.

Na prática, isso significa que as verificações de licença acontecem automaticamente durante pull requests e execuções de CI, e não como um processo de auditoria separado. Quando uma dependência introduz uma licença que viola a política, as equipes podem escolher como responder: bloquear a alteração, sinalizá-la para revisão ou simplesmente monitorá-la.

Identificar problemas de licença antes que o código seja mesclado mantém a aplicação previsível e evita surpresas de última hora durante lançamentos ou auditorias.

Como a Aikido determina o risco de licenças (e por que é confiável)

Aikido utiliza uma abordagem em camadas para a detecção de licenças que prioriza precisão, baixo ruído e prontidão para auditoria.

Muitos scanners de licenças produzem um grande número de falsos positivos ao se basearem em correspondência de padrões estáticos ou metadados incompletos. Com o tempo, isso erode a confiança nos resultados e faz com que as equipes ignorem completamente as descobertas de licenças.

Aikido não se baseia em um único campo "licença" de um registro de pacotes. Em árvores de dependência do mundo real, esses metadados frequentemente estão ausentes, inconsistentes ou são enganosos.

Em vez disso, usamos um processo em camadas projetado para ser tanto preciso quanto amigável à auditoria:

1) Construímos um grafo completo de dependências e licenças

Ingestamos manifestos e lockfiles em múltiplos ecossistemas e os normalizamos em um grafo de dependências. Cada dependência é enriquecida com metadados de registro e repositório para que você obtenha um inventário confiável do que está realmente entregando, incluindo dependências transitivas e pacotes de SO em imagens de Container.

2) Regras primeiro para os casos comuns

Para os "80% comuns" de pacotes com licenças padrão (MIT, Apache-2.0, BSD, etc.), Aikido usa regras de detecção determinísticas. Isso é rápido, consistente e evita ruído desnecessário.

3) Análise de IA para casos ambíguos ou complexos

Quando as licenças não são claras (termos personalizados, formatação incomum, metadados ausentes ou múltiplos arquivos de licença), Aikido aplica análise baseada em IA para interpretar o que está presente no pacote e identificar obrigações que ferramentas estáticas frequentemente perdem.

Para lidar com textos de licença grandes ou não padronizados, dividimos os arquivos de licença em seções relevantes para que o modelo possa focar nas partes que importam (cláusulas de copyleft, requisitos de redistribuição, termos de uso restrito, etc.).

4) Validação legal humana para casos de borda de alto impacto

Aikido inclui uma etapa de validação onde descobertas ambíguas ou de alto impacto podem ser revisadas por especialistas jurídicos. Isso garante que a classificação final reflita as obrigações de licença do mundo real, e não apenas uma automação de melhor esforço.

5) Resultados específicos da versão e aplicação de políticas

As obrigações de licença podem mudar entre as versões. Aikido resolve licenças para as versões exatas de dependência que você entrega e conecta esses dados a controles de política, para que as equipes possam aplicar regras de "permitir / revisar / bloquear" diretamente no CI/CD.

Como Aikido se Compara a Outras Ferramentas

Aikido utiliza uma abordagem híbrida que combina regras, análise baseada em IA e validação legal. Isso resulta em um menor número de falsos positivos e um melhor tratamento de licenças personalizadas ou proprietárias do que ferramentas que dependem principalmente da correspondência de padrões estáticos.

Ao contrário das ferramentas que se concentram apenas no texto da licença, o Aikido também detecta malware e riscos pré-CVE, fornecendo uma visão mais completa do risco da cadeia de suprimentos de software. A cobertura do ecossistema se estende além das dependências de aplicação para incluir pacotes de sistema operacional em imagens de Container.

O Socket foca principalmente em ecossistemas JavaScript e detecção estática de licenças, o que frequentemente leva a taxas mais altas de falsos positivos e tratamento frágil de versões. O JFrog Curation oferece um suporte mais amplo ao ecossistema, mas proporciona um tratamento mais limitado de licenças personalizadas e riscos não-CVE.

A aplicação de licenças não existe isoladamente. O risco real da cadeia de suprimentos inclui malware, pacotes comprometidos e ameaças emergentes que ainda não foram atribuídas a CVEs. O Aikido foi projetado para abordar o risco de licenças como parte desse quadro mais amplo.

Considerações finais

Licenças de código aberto não são algo a temer, mas são algo a respeitar.

Com a escala das árvores de dependência modernas, o rastreamento manual não funciona. As equipes que se mantêm à frente do risco de licenças fazem três coisas bem: automatizam a visibilidade, priorizam problemas reais e integram verificações no início do desenvolvimento.

É exatamente para isso que construímos o Aikido.

Se você quiser ver como a verificação de licenças se encaixa em seus fluxos de trabalho existentes, pode experimentá-lo ou gerar seu primeiro SBOM em minutos. Seu eu futuro, e provavelmente sua equipe jurídica, agradecerão.